Что такое ssdp в компьютере

Обновлено: 04.07.2024

Оглавление:

Подключил — и работает

Протокол SSDP является основой архитектуры UPnP. Он позволяет легко связывать между собой домашние устройства, работающие в рамках одной небольшой сети или подключенные к одной точке Wi-Fi. Среди таких устройств могут быть, например, смартфоны, принтеры и МФУ, умные телевизоры, медиаприставки, колонки, видеокамеры и пр. Чтобы SSDP работал, эти устройства должны поддерживать UPnP.

На устройствах и ПК, поддерживающих SSDP, эту функцию можно включить, отключить или приостановить. При включенной функции SSDP устройства сообщают информацию о себе и предоставляемых сервисах любому другому клиенту UPnP. Применяя SSDP, информацию о доступных сервисах предоставляют и компьютеры, подключенные к сети.

С помощью SSDP устройства и ПК не только «узнают» друг о друге, но и получают возможность каким-то образом взаимодействовать: обмениваться данными, запускать функции и сервисы на другом устройстве и пр.

Угрозы, связанные с SSDP

Однако необходимо помнить об обеспечении ИБ, поэтому нужно знать, что, во-первых, сам по себе протокол SSDP не обеспечивает шифрования (хотя, конечно, не препятствует устройствам обмениваться зашифрованными данными), и, во-вторых, во многих устройствах, предназначенных для использования в домашних условиях или небольшом офисе, функция поддержки SSDP по умолчанию включена, что создает риски несанкционированного доступа. Следовательно, эту функцию нужно держать отключенной, а включать лишь тогда, когда она реально нужна, и следить за тем, чтобы она была отключена на каждом устройстве, которое в данный момент ее не использует.

Проверить, включена ли служба обнаружения SSDP на вашем ПК под управлением Windows, можно с помощью команды services.msc. Чтобы убедиться в том, что поддержка SSDP включена на том или ином устройстве, следует внимательно изучить инструкцию к нему и проверить настройки.

Кроме того, необходимо помнить, что особенности SSDP могут быть использованы при реализации DDoS-атак типа «SSDP-амплификация».

DDoS-атаки с использованием SSDP

Эти атаки сетевого уровня (L3) используют уязвимости протокола SSDP, вероятно, ставшие следствием стремления его разработчиков максимально упростить взаимодействие устройств в небольшой сети. К сожалению, эта простота реализована в ущерб безопасности.

В мае мы поделились статистикой по самым популярным атакам с отражением. Тогда средний размер атаки SSDP был в районе 12 Гбит/с, а крупнейшая атака SSDP с отражением была такой:

- 30 Мп/с (миллионов пакетов в секунду)

- 80 Гбит/с (миллиардов бит в секунду)

- 940 тыс. IP-адресов для отражения

График пакетов в секунду:

Использование полосы:

Пакетный флуд продолжался 38 минут. Судя по выборке потока данных, использовались 930 тыс. отражающих серверов. По нашей оценке, каждый рефлектор отправил 120 тыс. пакетов на Cloudflare.

Отражающие сервера располагались по всему миру, больше всего в Аргентине, России и Китае. Вот уникальные IP-адреса по странам:

$ cat ips-nf-ct.txt|uniq|cut -f 2|sort|uniq -c|sort -nr|head

439126 CN

135783 RU

74825 AR

51222 US

41353 TW

32850 CA

19558 MY

18962 CO

14234 BR

10824 KR

10334 UA

9103 IT

.

Распределение IP-адресов по ASN вполне типично. Оно во многом соотносится с крупнейшими в мире домашними интернет-провайдерами:

Впрочем, что такое SSDP?

Данная атака состоит из UDP-пакетов с порта 1900. Этот порт используется протоколами SSDP и UPnP. UPnP — один из протоколов Zeroconf (Zero Configuration Networking), которые создают IP-сеть без конфигурации или специальных серверов. Скорее всего, ваши домашние устройства поддерживают его, чтобы их легче было найти с компьютера или телефона. Когда присоединяется новое устройство (вроде вашего ноутбука), оно может опросить локальную сеть на предмет наличия конкретных устройств, таких как интернет-шлюзы, аудиосистемы, телевизоры или принтеры. Подробнее см. сравнение UPnP и Bonjour.

UPnP плохо стандартизирован, но вот выдержка из спецификаций о фрейме M-SEARCH — основном методе обнаружения:

Ответы во фрейм M-SEARCH :

Так оно и работает на практике. Например, мой браузер Chrome регулярно опрашивает Smart TV, насколько я понимаю:

$ sudo tcpdump -ni eth0 udp and port 1900 -A

IP 192.168.1.124.53044 > 239.255.255.250.1900: UDP, length 175

M-SEARCH * HTTP/1.1

HOST: 239.255.255.250:1900

MAN: "ssdp:discover"

MX: 1

ST: urn:dial-multiscreen-org:service:dial:1

USER-AGENT: Google Chrome/58.0.3029.110 Windows

Этот фрейм отправляется на IP-адрес для мультивещания. Другие устройства, которые слушают этот адрес и поддерживают специфический многоэкранный тип ST (search-target), должны ответить.

Кроме запросов специфических типов устройств, существует два «общих» типа запросов ST :

- upnp:rootdevice : поиск корневых устройств

- ssdp:all : поиск всех устройств и сервисов UPnP

В моей домашней сети отзываются два устройства:

Файрвол

Теперь, когда мы понимаем основы SSDP, будет легко понять суть атаки с отражением. На самом деле есть два способа доставки фрейма M-SEARCH :

- который мы показали, через адрес для мультивещания

- напрямую хосту UPnP/SSDP на обычном адресе (одноадресная передача)

Если дать нашему скрипту такую мишень с неправильной конфигурацией файрвола, то он отлично сработает через интернет:

Умножение пакетов

Впрочем, самый реальный вред наносит тип ssdp:all ST . Его ответы намного больше по размеру:

В этом конкретном случае единственный пакет SSDP M-SEARCH вызвал 8 пакетов в ответ. Просмотр в tcpdump:

$ sudo tcpdump -ni en7 host 100.42.x.x -ttttt

00:00:00.000000 IP 192.168.1.200.61794 > 100.42.x.x.1900: UDP, length 88

00:00:00.197481 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 227

00:00:00.199634 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 299

00:00:00.202938 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 295

00:00:00.208425 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 275

00:00:00.209496 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 307

00:00:00.212795 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 289

00:00:00.215522 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 291

00:00:00.219190 IP 100.42.x.x.1900 > 192.168.1.200.61794: UDP, length 291

Мишень совершила восьмикратное умножение пакетов и 26-кратное умножение трафика. К сожалению, это типичный случай SSDP.

Спуфинг IP

Последний шаг, необходимый для проведения атаки — убедить уязвимые серверы отсылать ответные пакеты на адрес жертвы, а не злоумышленника. Для этого злоумышленнику необходимо подделать IP-адрес отправителя в своих запросах.

Мы опросили IP-адреса рефлекторов, которые использовались в вышеупомянутой атаке на 100 Гбит/с. Оказалось, что из 920 тыс. адресов только 350 тыс. (35%) по прежнему отвечают на пробные запросы SSDP.

Ответившим на пробные запросы мы отправляли, в среднем, 7 пакетов:

Пакеты с запросами имели размер 110 байт. Пакеты с ответами — в среднем, 321 байт (± 29 байт).

Согласно нашим измерениям, используя тип ssdp:all M-SEARCH , злоумышленник может получить:

- 7-кратное умножение количества пакетов

- 20-кратное умножение трафика

- 6,1 млн пакетов в секунду

- канала 5,6 Гбит/с

Подробнее о серверах SSDP

Поскольку мы опросили уязвимые серверы SSDP, мы можем показать самые популярные значения заголовка Server :

104833 Linux/2.4.22-1.2115.nptl UPnP/1.0 miniupnpd/1.0

77329 System/1.0 UPnP/1.0 IGD/1.0

66639 TBS/R2 UPnP/1.0 MiniUPnPd/1.2

12863 Ubuntu/7.10 UPnP/1.0 miniupnpd/1.0

11544 ASUSTeK UPnP/1.0 MiniUPnPd/1.4

10827 miniupnpd/1.0 UPnP/1.0

8070 Linux UPnP/1.0 Huawei-ATP-IGD

7941 TBS/R2 UPnP/1.0 MiniUPnPd/1.4

7546 Net-OS 5.xx UPnP/1.0

6043 LINUX-2.6 UPnP/1.0 MiniUPnPd/1.5

5482 Ubuntu/lucid UPnP/1.0 MiniUPnPd/1.4

4720 AirTies/ASP 1.0 UPnP/1.0 miniupnpd/1.0

4667 Linux/2.6.30.9, UPnP/1.0, Portable SDK for UPnP devices/1.6.6

3334 Fedora/10 UPnP/1.0 MiniUPnPd/1.4

2814 1.0

2044 miniupnpd/1.5 UPnP/1.0

1330 1

1325 Linux/2.6.21.5, UPnP/1.0, Portable SDK for UPnP devices/1.6.6

843 Allegro-Software-RomUpnp/4.07 UPnP/1.0 IGD/1.00

776 Upnp/1.0 UPnP/1.0 IGD/1.00

675 Unspecified, UPnP/1.0, Unspecified

648 WNR2000v5 UPnP/1.0 miniupnpd/1.0

562 MIPS LINUX/2.4 UPnP/1.0 miniupnpd/1.0

518 Fedora/8 UPnP/1.0 miniupnpd/1.0

372 Tenda UPnP/1.0 miniupnpd/1.0

346 Ubuntu/10.10 UPnP/1.0 miniupnpd/1.0

330 MF60/1.0 UPnP/1.0 miniupnpd/1.0

.

Самые популярные значения заголовка ST :

298497 upnp:rootdevice

158442 urn:schemas-upnp-org:device:InternetGatewayDevice:1

151642 urn:schemas-upnp-org:device:WANDevice:1

148593 urn:schemas-upnp-org:device:WANConnectionDevice:1

147461 urn:schemas-upnp-org:service:WANCommonInterfaceConfig:1

146970 urn:schemas-upnp-org:service:WANIPConnection:1

145602 urn:schemas-upnp-org:service:Layer3Forwarding:1

113453 urn:schemas-upnp-org:service:WANPPPConnection:1

100961 urn:schemas-upnp-org:device:InternetGatewayDevice:

100180 urn:schemas-upnp-org:device:WANDevice:

99017 urn:schemas-upnp-org:service:WANCommonInterfaceConfig:

98112 urn:schemas-upnp-org:device:WANConnectionDevice:

97246 urn:schemas-upnp-org:service:WANPPPConnection:

96259 urn:schemas-upnp-org:service:WANIPConnection:

93987 urn:schemas-upnp-org:service:Layer3Forwarding:

91108 urn:schemas-wifialliance-org:device:WFADevice:

90818 urn:schemas-wifialliance-org:service:WFAWLANConfig:

35511 uuid:IGD000000000000

9822 urn:schemas-upnp-org:service:WANEthernetLinkConfig:1

7737 uuid:WAN000000000000

6063 urn:schemas-microsoft-com:service:OSInfo:1

.

Уязвимые IP-адреса как будто принадлежат, в основном, домашним маршрутизаторам.

Открытый SSDP — это уязвимость

Само собой понятно, что разрешить входящий трафик 1900/UDP из интернета на ваш домашний принтер или другое устройство — не самая лучшая идея. Эта проблема известна по крайней мере с января 2013 года:

- Авторы SSDP должны ответить, существует ли в реальном мире хоть какая-то возможность использования одноадресных запросов M-SEARCH . Насколько я понимаю, M-SEARCH имеет практический смысл только как многоадресный запрос в локальной сети.

- Поддержку одноадресных запросов M-SEARCH нужно либо отменить, либо ограничить по скорости, как действует ограничение DNS Response Rate Limit.

- Ответы M-SEARCH должны отправляться только получателям в локальной сети. Ответы за пределы локальной сети имеют мало смысла и открывают возможность использования описанной уязвимости.

- Сетевые администраторы должны убедиться, что входящий порт 1900/UDP заблокирован на файрволе.

- Интернет-провайдеры никогда не должны разрешать IP-спуфинг в своей сети. Подделка IP-адресов — вот истинная корневая причина проблемы. См. пресловутый BCP38.

- Интернет-провайдеры должны разрешить своим пользователям использовать BGP flowspec для ограничения входящего трафика 1900/UDP, чтобы рассредоточить скопление трафика при крупных атаках SSDP.

- Интернет-провайдеры должны собирать образцы netflow. Это нужно для определения истинного источника атаки. С netflow будет просто ответить на вопросы типа: «Кто из моих клиентов отправлял 6,4 млн пакетов в секунду на порт 1900?» Для соблюдения конфиденциальности мы рекомендуем собирать образцы трафика с максимальным промежутком выборки: 1 из 64 000 пакетов. Этого достаточно для выявления DDoS-атак, и в то же время сохраняется достаточная конфиденциальность отдельных пользовательских сессий.

- Разработчикам не следует выкатывать свои собственные протоколы UDP, не приняв в расчёт проблемы умножения пакетов. UPnP нужно нормально стандартизировать и изучить.

- Конечным пользователям рекомендуется запустить скрипт для сканирования своих сетей на предмет устройств с функцией UPnP и подумать, стоит ли разрешать им выход в интернет.

К сожалению, большинство незащищённых маршрутизаторов, которые использовались в этой атаке, находятся в Китае, России и Аргентине — местах, которые исторически не славятся расторопностью интернет-провайдеров.

Клиенты Cloudflare полностью защищены от атак SSDP и других атак с умножением класса L3. Эти атаки хорошо отражаются инфраструктурой Cloudflare и не требуют дополнительных действий. Однако увеличение размера SSDP может стать серьёзной проблемой для других пользователей интернета. Мы должны призвать своих интернет-провайдеров запретить IP-спуфинг в своих сетях, включить поддержку BGP flowspec и настроить сбор потока данных в сети (netflow).

Вы достаточно давно просили эту статью и старую её версию даже несколько раз обновляли. Это очередное обновление, где мы даже немного расскажем о том, почему, собственно, что-либо отключаем, а где-то промолчим.

В частности, Вы сможете научиться самостоятельно разбираться в этих нюансах и взаимодействовать с системой глубже, как это было в случае с брандмауэром, журналами, планировщиком заданийи всякими другими интересными штуками.

Полезная вводная

В виду бесконечных холиваров в прошлым, стоит пояснить несколько важных и простых тезисов.

- Во-первых, здесь никто никого ни к чему не принуждает, не утверждает, что для Вас лично это будет полезно, даст прирост или безопасность на столько-то (конкретно) процентов и прочее прочее. Все действия Вы производите исходя из личных соображений, будь уже упомнятые цели или просто желание изучить систему глубже и лучше;

- Во-вторых, как ни крути, польза от этого есть. Для кого, какая и в каких случаях, - как только что было сказано, - это вопрос второй.

Еще раз для тех, кто в танке, - статья написана потому, что на неё был спрос. Результативность зависит от ситуации и машины.

Отключить службы? А что это?

Не будем изобретать велосипед, процитируем Википедию:

Существует несколько режимов для служб:

- Запрещён к запуску;

- Ручной запуск (по запросу);

- Автоматический запуск при загрузке компьютера;

- Автоматический (отложенный) запуск (введён в Windows Vista и Windows Server 2008);

- Обязательная служба/драйвер (автоматический запуск и невозможность (для пользователя) остановить службу).

Примерно такие дела. Теперь давайте посмотрим на это своими глазами, прежде, чем отключать службы.

Где службы обитают?

Службы обитают по адресу "Панель управления\Все элементы панели управления\Администрирование\Службы" (путь можно скопировать вставить в проводник и нажать в Enter):

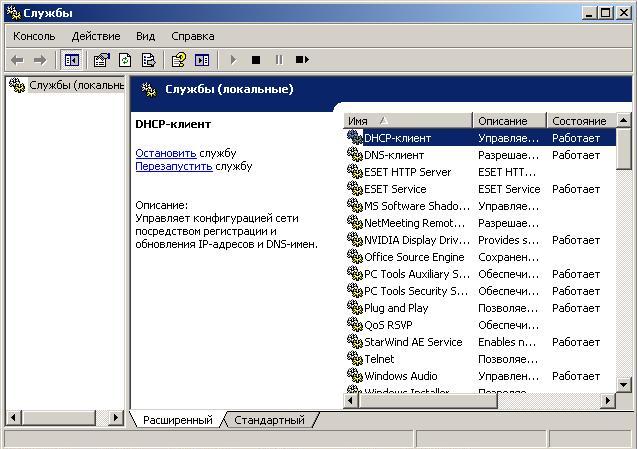

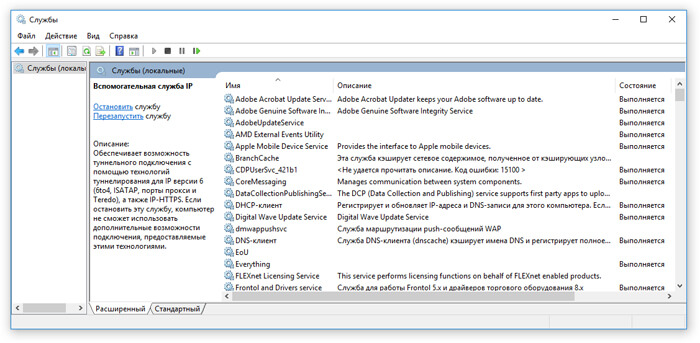

Результатам будет окно (кликабельно) следующего вида:

Т.е как раз окно со списком служб, их состоянием и всякими другими разностями. По каждой службе можно два раза кликнуть мышкой и увидеть описание, статус запуска, используемые права, зависимости (другие службы) и другие хвосты:

Здесь же кстати можно настроить параметры для взаимодействию с оболочкой восстановления, точнее говоря, задать параметры указывающие, что делать, если служба не запустилась:

Это крайне полезная вещь, которую многие не знают, забывают или просто не используют. А зря, очень зря. Как раз из-за этого кстати иногда часто перезапускают компьютер, когда можно просто перезапустить службу при сбое или настроить автотическое выполнения каких-либо действий на этот счет.

Собственно, всё. Используя мозг и умея читать Вы можете обойтись без наших списков и создавать свои. Всё достаточно просто.

Но давайте перейдем к спискам. Так сказать, для халявщиков ;)

Первичный список служб для отключения

Для начала, еще раз предуреждаем, что Вы делаете всё на свой страх и риск, для своих целей и задач, под своей конфигурацией, версией системы и железом. Рекомендуем, во-первых, предварительно сохранить статью на диск (на случай проблем с интернетом), во-вторых, записывать, что Вы отключаете и почему. Лучше в тетрадочку.

Упрощенный, первичный список для отключения служб следующий (это вариант без комментариев, он мог устареть, он может пересекаться с обновленным списком ниже по тексту):

- Windows CardSpace;

- Windows Search;

- Автономные файлы;

- Агент защиты сетевого доступа;

- Адаптивная регулировка яркости;

- Архивация Windows;

- Вспомогательная служба IP;

- Вторичный вход в систему;

- Группировка сетевых участников;

- Дефрагментация диска;

- Диспетчер автоматический подключений удаленного доступа;

- Диспетчер печати (если нет принтеров);

- Диспетчер подключений удаленного доступа (если нет VPN);

- Диспетчер удостоверения сетевых участников;

- Журналы и оповещения производительности;

- Защитник Windows;

- Защищенное хранилище;

- Настройка сервера удаленных рабочих столов;

- Политика удаления смарт-карт;

- Программный поставщик теневого копирования (Microsoft);

- Прослушиватель домашней группы;

- Сборщик событий Windows;

- Сетевой вход в систему;

- Служба ввода планшетного ПК;

- Служба загрузки изображений Windows (WIA) (если нет сканера или фотика);

- Служба планировщика Windows Media Center;

- Смарт-карта;

- Теневое копирование тома;

- Узел системы диагностики;

- Узел службы диагностики;

- Факс;

- Хост библиотеки счетчика производительности;

- Центр обеспечения безопасности;

- Центр обновления Windows.

Для тем кому важна служба восстановления системы, я настоятельно рекомендую не отключать службы:

- Теневое копирование тома;

Программный поставщик теневого копирования (Microsoft).

Иначе не будет работать восстановление и создание контрольных точек.

Чуть более суровый список отключения служб + некоторые комментарии

Ниже чуть более полный и прокомментированный список служб Windows для отключения. Он составлен модератором нашего форума, - за что ему особенное спасибо.

Список, как и тот, что выше, не претендует на единственно верный, но, тем не менее, наиболее актуален и внятен на данный момент. Более того, он собран на основе Windows 10. Собственно:

Ну и.. Еще немного :)

Дополнительный список служб

Без особого количества комментариев, дополнительно стоит, вероятно, отключить следующее:

Служба загрузки изображений Windows (WIA) отключаем если нет сканера

- Служба запросов на теневое копирование томов Hyper-V отключаем, если не пользуемся HV;

- Служба инициатора Майкрософт iSCSI отключаем если не пользуемся iSCSI;

- Служба кошелька;

- Служба маршрутизатора AllJoyn;

- Служба маршрутизатора SMS Microsoft Windows;

- Служба перечисления устройств чтения смарт-карт;

- Служба перечислителя переносных устройств;

- Служба платформы подключенных устройств;

- Служба предварительной оценки Windows, - отключаем, если не смотрим на оценки системы;

- Служба пространственных данных;

- Служба публикации имен компьютеров PNRP;

- Служба пульса (Hyper-V);

- Служба регистрации ошибок Windows;

- Служба регистрации управления устройством;

- Служба удаленного управления Windows (WS-Management);

- Служба узла HV;

- Служба установки Магазина Windows, - отключаем, если не нужен магазин;

- Служба шифрования дисков BitLocker, - отключаем, если не пользуемся;

- Смарт-карта;

- События получения неподвижных изображений;

- Сохранение игр на Xbox Live;

- Стандартная служба сборщика центра диагностик;

- Телефония;

- Теневое копирование тома отключаем, если не пользуемся (в частности восстановлением системы);

- Узел службы диагностики;

- Хост библиотеки счетчика производительности.

Ну, пожалуй, как-то оно вот так. Пора переходить к послесловию.

Послесловие

Такой вот получился интересный списочек. Еще раз напоминаем, что рекомендуется читать описание того, что Вы отключаете, сохранить список того, что Вы отключаете и думать, что, почему и зачем Вы делаете, для каких целей и почему.

Если же Вам попросту это неинтересно, не нужно и кажется бесполезным, то просто не трогайте ничего и проходите мимо. Это полезно. Благо никого тут ни к чему не принуждали.

Спасибо, что Вы с нами.

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

С целью обеспечения безопасности вашего компьютера необходимо отключать некоторые потенциально опасные службы Windows. Кроме того, отключение некоторых служб позволяет немного ускорить работу вашего персонального компьютера.

Где находится список служб Windows?

Открыть окно администрирования служб можно несколькими вариантами:

-

Самый быстрый способ: Пуск — Выполнить (или комбинация клавиш Win+R), вводим services.msc, затем Ок

Как отключить службы Windows?

У нас открылось окно со списком всех служб Windows. Каждая служба имеет свое название и описание, где есть информация за что служба отвечает.

Чтобы отключить службу необходимо дважды нажать на нужной службе. После чего откроется окно с настройками службы.

В открывшемся окне необходимо изменить тип запуска на «Вручную» или «Отключена».

После чего необходимо остановить службу, нажав на соответствующую кнопку «Остановить».

Какие службы Windows отключать?

Отключать службы нужно аккуратно. Убедитесь, что работа той или иной службы не требуется для функционирования каких-либо нужных вам служб, приложений или устройств.

Перед отключением службы необходимо посмотреть какие службы зависят от отключаемой. Для просмотра зависимостей необходимо зайти в настройки службы и перейти во вкладку «Зависимости». Верхний список служб — это службы от которых зависит выбранная служба, нижний — какие службы зависят от выбранной службы.

Если списки пустые, то можно смело отключать службу.

Потенциально опасные службы Windows, которые используются для внешних атак

Удаленный реестр (RemoteRegistry) — позволяет удаленным пользователям изменять параметры реестра на вашем компьютере. Если остановить службу, то реестр может быть изменен только локальными пользователями, работающими на компьютере.

Службы терминалов (TermService) — служба предназначена для удаленного подключения к компьютеру по сети. Данная служба является основной для удаленного рабочего стола, удаленного администрирования, удаленного помощника и служб терминалов.

Служба обнаружения SSDP (SSDPSRV) — служба предназначена для обнаружения UPnP-устройств в домашней сети. UPnP (Universal Plug and Play) — универсальная автоматическая настройка и подключение сетевых устройств друг к другу, в результате чего сеть может стать доступной большому числу людей.

Планировщик заданий (Shedule) — данная служба позволяет настраивать расписание автоматического выполнения задач на компьютере. Автоматически запускает различные программы, скрипты и т. п. в запланированное время. Часто используется вирусами для автозагрузки или для отложенного выполнения. Многие легальные программы используют данную службу для своей работы, например антивирусы для ежедневного обновления антивирусных баз. Посмотреть список заданий можно тут: Пуск — Программы — Стандартные — Служебные — Назначенные задания.

Диспетчер сеанса справки для удаленного рабочего стола (Remote Desktop Help Session Manager) — служба управляет возможностями Удаленного помощника.

Telnet (Telnet) — позволяет удаленному пользователю входить и запускать программы, поддерживает различные клиенты TCP/IP Telnet, включая компьютеры с операционными системами Unix и Windows. Обеспечивает возможность соединения и удалённой работы в системе по протоколу Telnet (Teletype Network) с помощью командного интерпретатора. Данный протокол не использует шифрование и поэтому очень уязвим для атак при применении его в сети. Если эта служба остановлена, то удаленный пользователь не сможет запускать программы.

Вторичный вход в систему (Seclogon) — служба позволяет запускать процессы от имени другого пользователя.

Ещё один шаг к обеспечению безопасности вашего компьютера – это отключение потенциально опасных служб Windows. Кроме того, отключение некоторых системных служб, работающих по умолчанию, но при этом часто неиспользуемых в домашних условиях, ускорит работу вашего компьютера.

Найти эти службы можно следующим образом:

Отключить службы (разумеется, не все, а только неиспользуемые) в появившемся окне Службы (локальные) просто: нажмите на искомую службу, справа появится предложение остановить или перезапустить службу. Прочтите предложенную информацию и нажимайте «отключить».

Ещё раз напоминаю: отключать эти службы следует, если в них нет необходимости. То есть, если вы владелец домашнего компьютера, не соединенного локальной сетью с другими компьютерами, что и бывает в большинстве случаев.

Какие службы Windows следует отключить?

Вот список служб Windows (Services), считающиеся потенциально опасными, то есть делающие ваш компьютер уязвимым для внешних вторжений:

Другие службы, которые, возможно, не используются на вашем компьютере, но при этом загружают память, изрядно тормозя загрузку и работу системы:

Автоматическое обновление - включает загрузку и установку обновлений Windows). Если вы не пользуетесь этой службой, отключайте.

Вторичный вход в систему – позволяет запускать процессы от имени другого пользователя. Если в системе только ваша учётная запись (не считая записи администратора), тоже можно отключить.

Диспетчер очереди печати (Print Spooler) - отвечает за обработку, планирование и распределение документов, предназначенных для печати. Если у вас нет принтера, отключайте.

Справка и поддержка – если вы не пользуетесь справочным меню Windows, отключайте.

Обозреватель компьютеров – обслуживает список компьютеров в сети и выдает его программам по запросу. Если у вас нет локальной сети, то отключайте эту службу.

Источник бесперебойного питания – если у вас нет источника бесперебойного питания, то можно отключить и эту службу.

При принятии решения насчет отключения той или иной службы Windows будьте внимательны. Убедитесь, что работа той или иной службы не требуется для функционирования каких-либо нужных вам служб, приложений или устройств.Перед отключением той или иной службы посмотрите, какие службы могут от неё зависеть.

Для просмотра зависимостей нужно, открыв свойства службы, перейти в последнюю закладку - "Зависимости" ("Dependencies"). Верхний список будет показывать службы, от работы которых зависит функционирование выбранной. Нижний список, наоборот, содержит службы, которые находятся в зависимости от данной.

Если вообще отсутствуют какие-либо зависимости, то службу можно отключать без опасений.

Инструкция подходит для Windows XP, но в других конфигурациях Windows действия аналогичны, хотя названия служб могут несколько отличаться.

Читайте также: