Что такое vlan на планшете

Обновлено: 05.07.2024

Виртуализацией сегодня уже никого не удивить. Эта технология прочно вошла в нашу жизнь и помогает более эффективно использовать имеющиеся ресурсы, а также обеспечивает достаточную гибкость в изменении существующей конфигурации, позволяя перераспределять ресурсы буквально налету. Не обошла виртуализация и локальные сети. Технология VLAN (Virtual Local Area Network) позволяет создавать и гибко конфигурировать виртуальные сети поверх физической. Это позволяет реализовывать достаточно сложные сетевые конфигурации без покупки дополнительного оборудования и прокладки дополнительных кабелей.

Прежде чем продолжить сделаем краткое отступление о работе локальных сетей. В данном контексте мы будем говорить об Ethernet-сетях описанных стандартом IEEE 802.3, куда входят всем привычные проводные сети на основе витой пары. Основой такой сети является коммутатор (свич, switch), который работает на втором уровне сетевой модели OSI (L2).

Второй уровень, он же канальный, работает в пределах одного сегмента сети и использует для адресации уникальные физические адреса оборудования - MAC-адреса. Передаваемая между узлами информация разделяется на специальные фрагменты - Ethernet-кадры (фреймы, frame), которые не следует путать с IP-пакетами, которые находятся на более высоком уровне модели OSI и передаются внутри Ethernet-кадров. Таким образом коммутатор ничего не знает об IP-адресах и никак эту информацию в работе не учитывает.

Коммутатор анализирует заголовки каждого входящего кадра и заносит соответствие MAC-адреса источника в специальную MAC-таблицу, после чего кадр, адресованный этому узлу, будет направляться сразу на определенный порт, если МАС-адрес получателя неизвестен, то кадр отправляется на все порты устройства. После получения ответа коммутатор привяжет MAC-адрес к порту и будет отправлять кадры только через него.

Этим достигается возможность одновременной передачи данных по нескольким портам одновременно и увеличивается безопасность сети, так как данные будут передаваться только на требуемый порт. Одновременно передавать данные через порт коммутатора может только один узел сети. Попытка одновременно передавать несколько кадров в одном сегменте сети называется коллизией, а такой сегмент - доменом коллизий. Чем больше устройств в домене коллизий, тем медленнее работает сеть.

Коммутатор позволяет разделять домен коллизий на отдельные домены по числу портов, таким образом каждый порт коммутатора - это отдельный домен коллизий и в каждом из них данные могут передаваться одновременно, не мешая друг другу.

Совокупность доменов коллизии, соединенных на втором уровне, является широковещательным доменом, если говорить проще, то широковещательный домен - это совокупность всех портов коммутаторов соединенных в один сегмент.

Как мы уже говорили выше, к широковещанию прибегает сам коммутатор, когда получает кадр MAC-адрес которого отсутствует в MAC-таблице, а также узлы сети, отправляя кадры на адрес FF:FF:FF:FF:FF:FF, такие кадры будут доставлены всем узлам сети в широковещательном сегменте.

А теперь вернемся немного назад, к доменам коллизий и вспомним о том, что в нем может передаваться только один кадр одновременно. Появление широковещательных кадров снижает производительность сети, так как они доставляются и тем, кому надо и тем, кому не надо. Делая невозможным в это время передачу целевой информации. Кроме того, записи в MAC-таблице имеют определенное время жизни, по окончании которого они удаляются, что снова приводит к необходимости рассылки кадра на все порты устройства.

Чем больше в сети узлов, тем острее стоит проблема широковещания, поэтому широковещательные домены крупных сетей принято разделять. Это уменьшает количество паразитного трафика и увеличивает производительность, а также повышает безопасность, так как ограничивает передачу кадров только своим широковещательным доменом.

Как это можно сделать наиболее простым образом? Установить вместо одно коммутатора два и подключить каждый сегмент к своему коммутатору. Но это требует покупки нового оборудования и, возможно, прокладки новых кабельных сетей, поэтому нам на помощь приходит технология VLAN.

Данная технология описана стандартом 802.1Q и предусматривает добавление к заголовкам кадра дополнительного поля, которое содержит в том числе определенную метку (тег) с номером виртуальной сети - VLAN ID, всего можно создать 4094 сети, для большинства применений этого достаточно.

Каждый VLAN обозначается собственным номером, который является идентификатором виртуально сети. Порты, которые не настроены ни для какого VLAN считаются принадлежащими Native VLAN, по умолчанию он обычно имеет номер 1 (может отличаться у разных производителей), поэтому не следует использовать этот номер для собственных сетей. Порты, настроенные нами для работы с VLAN, образуют как-бы два отдельных виртуальных коммутатора, передавая кадры только между собой. Каким образом это достигается?

Как мы уже говорили выше, каждый кадр 802.1Q содержит дополнительное поле, в котором содержится тег - номер виртуальной сети. При входе Ethernet-кадра в коммутатор с поддержкой VLAN (такой трафик называется входящим - ingres) в его состав добавляется поле с тегом. При выходе из коммутатора (исходящий трафик - egress), данное поле из кадра удаляется, т.е. тег снимается. Все кадры внутри маршрутизатора являются тегированными. Если трафик пришел на порт, не принадлежащий ни одному VLAN, он получает тег с номером Native VLAN.

В порт, принадлежащий определенному VLAN, могут быть отправлены только пакеты с тегом, принадлежащим этому VLAN, остальные будут отброшены. Фактически мы только что разделили единый широковещательный домен на несколько меньших и трафик из одного VLAN никогда не попадет в другой, даже если эти подсети будут использовать один диапазон IP. Для конечных узлов сети такой коммутатор нечем ни отличается от обычного. Вся обработка виртуальных сетей происходит внутри.

Такие порты коммутатора называются портами доступа или нетегированными портами (access port, untagged). Обычно они используются для подключения конечных узлов сети, которые не должны ничего знать об иных VLAN и работать в собственном сегменте.

А теперь рассмотрим другую картину, у нас есть два коммутатора, каждый из которых должен работать с обоими VLAN, при этом соединены они единственным кабелем и проложить дополнительный кабель невозможно. В этом случае мы можем настроить один или несколько портов на передачу тегированного трафика, при этом можно передавать как трафик любых VLAN, так и только определенных. Такой порт называется магистральным (тегированным) или транком (trunk port, tagged).

Магистральные порты используются для соединения сетевого оборудования между собой, к конечным узлам сети тегированный трафик обычно не доставляется. Но это не является догмой, в ряде случаев тегированный трафик удобнее доставить именно конечному узлу, скажем, гипервизору, если он содержит виртуальные машины, принадлежащие разным узлам сети.

Так как кадр 802.1Q отличается от обычного Ehternet-кадра, то работать с ним могут только устройства с поддержкой данного протокола. Если на пути тегированного трафика попадется обычный коммутатор, то такие кадры будут им отброшены. В случае доставки 802.1Q кадров конечному узлу сети такая поддержка потребуется от сетевой карты устройства. Если на магистральный порт приходит нетегированный трафик, то ему обычно назначается Native VLAN.

Кроме указанных двух портов доступа существует еще одна разновидность - гибридный порт (hybrid port), его реализация и наименование у разных производителей сетевого оборудования может быть разным, но суть от этого не меняется. Такой порт передает как тегированный, так и нетегированный трафик. Для этого в его настройках указывается Default VLAN ID и для всех кадров этого VLAN данный порт работает как порт доступа, т.е для исходящего трафика указанного VLAN тег снимается, а входящему кадру без тега, наоборот, присваивается. Трафик остальных VLAN передается с тегами.

Для чего это нужно? Наиболее частое применение - это IP-телефоны со встроенным коммутатором, которые умеют работать с тегированным трафиком, но не умеют передавать его дальше. В этом случае в качестве VLAN ID по умолчанию устанавливается номер VLAN в котором расположены пользовательские ПК, а для телефона на этот же порт добавляется тегированный трафик VLAN для телефонии.

Все это время мы говорили только о VLAN, не поднимая вопроса: как попасть из одного VLAN в другой. Если продолжать рассматривать канальный уровень - то никак. Каждый VLAN мы можем рассматривать как отдельный физический коммутатор, а магистральный канал - как жгут кабелей между ними. Только все это сделано виртуально, на более высоком уровне абстракции, чем L1 - физический уровень, который как раз представлен кабелями и физическим оборудованием.

Если мы соединим два физических коммутатора кабелем - то получим расширение широковещательного домена на все порты этих устройств, а это совсем не то, что нам нужно. В тоже время сетевые устройства работают на более высоких уровнях модели ОSI, начиная с сетевого - L3. Здесь уже появляется понятие IP-адреса и IP-сетей. Если смотреть на VLAN с этого уровня, то они ничем не отличаются от физических сегментов сетей. А что мы делаем, когда нам нужно попасть из одной сети в другую? Ставим маршрутизатор.

Маршрутизатор или роутер - устройство, работающее на третьем уровне модели OSI и умеющее выполнять маршрутизацию трафика, т.е. поиск оптимального пути для доставки его получателю. И здесь мы говорим уже не о Ethernet-кадрах, а об IP-пакетах. Маршрутизация между VLAN называется межвлановой (межвланной) маршрутизацией (InterVLAN Routing), но, по сути, она ничем не отличается от обычной маршрутизации между IP-подсетями.

Для обеспечения связи между сетями в нашей схеме появляется новая сущность - маршрутизатор, как правило к нему от одного из коммутаторов идет магистральный канал (транк), содержащий все необходимые VLAN, эта схема называется роутер на палочке (леденец, Router-on-a-Stick).

Все кадры, попадающие с порта доступа в коммутатор, получают тег с VLAN ID 40 и могут покинуть коммутатор только через порты, принадлежащие этому VLAN или транк. Таким образом любые широковещательные запросы не уйдут дальше своего VLAN. Получив ответ узел сети формирует кадр и отправляет его адресату. Далее в дело снова вступают коммутаторы, сверившись с MAC-таблицей они отправляют кадр в один из портов, который будет либо принадлежать своему VLAN, либо будет являться магистральным. В любом случае кадр будет доставлен по назначению без использования маршрутизатора, только через коммутаторы.

Совсем иное дело, если узел одного из VLAN хочет получить доступ к узлу другого VLAN. В нашем случае узел из красной сети (VLAN ID 30) хочет получить доступ к узлу синей сети (VLAN ID 40). Узел источник знает IP-адрес адресата и также знает, что этот адрес не принадлежит его сети. Поэтому он формирует IP-пакет на адрес основного шлюза сети (роутера), помещает его в Ethernet-кадр и отправляет на порт коммутатора. Коммутатор добавляет к кадру тег с VLAN ID 30 и доставляет его роутеру.

Таким образом любой трафик внутри VLAN доставляется только с помощью коммутаторов, а трафик между VLAN всегда проходит через маршрутизатор, даже если узлы находятся в соседних физических портах коммутатора.

Говоря о межвлановой маршрутизации нельзя обойти вниманием такие устройства как L3 коммутаторы. Это устройства уровня L2 c некоторыми функциями L3, но, в отличие от маршрутизаторов, данные функции существенно ограничены и реализованы аппаратно. Этим достигается более высокое быстродействие, но пропадает гибкость применения. Как правило L3 коммутаторы предлагают только функции маршрутизации и не поддерживают технологии для выхода во внешнюю сеть (NAT) и не имеют брандмауэра. Но они позволяют быстро и эффективно осуществлять маршрутизацию между внутренними сегментами сети, в том числе и между VLAN.

Маршрутизаторы предлагают гораздо большее число функций, но многие из них реализуются программно и поэтому данный тип устройств имеет меньшую производительность, но гораздо более высокую гибкость применения и сетевые возможности.

При этом нельзя сказать, что какое-то из устройств хуже, каждое из них хорошо на своем месте. Если мы говорим о маршрутизации между внутренними сетями, в том числе и о межвлановой маршрутизации, то здесь предпочтительно использовать L3 коммутаторы с их высокой производительностью, а когда требуется выход во внешнюю сеть, то здесь нам потребуется именно маршрутизатор, с широкими сетевыми возможностями.

Кабельные сети не могут покрыть все пространства, где необходим или желателен высокоскоростной интернет. Кроме того, на них влияет топология, относительная сложность монтажа и ограниченность конечных пользователей сети. При таких обстоятельствах оптимальным решением является проведение WLAN и Wi-Fi.

WLAN, что это такое? Чем отличается WLAN? Это точка доступа к интернету, современная технология передачи информации посредством радиосигналов, без наличия кабельных соединений. Влан расшифровывается как беспроводная локальная сеть (Wireless Local Area Network). Наличие специальных модулей в смартфонах, планшетах, ноутбуках или стационарных ПК позволяет пользователям получать устойчивый сигнал в границах покрытия, как находясь неподвижно, так и перемещаясь.

Что такое WLAN, узнаете, посмотрев следующее видео:

Преимущества технологии

К основным преимуществам такого технологического решения можно отнести следующее:

- Удобство. Это преимущество касается как владельцев сети, так и конечных пользователей. Для первых установка и настройка WLAN обходится дешевле, нежели прокладка кабеля. Кроме того, в отдельных случаях монтаж кабеля просто нецелесообразен или невозможен из-за особенностей рельефа, расположения строений и коммуникаций. Пользователи получают возможность использования стабильно высокой передачи данных на определенной территории охвата.

- Увеличение сети. Технология легко поддается расширению за счет установки дополнительных точек доступа.

- Мобильность. Покрытие практически игнорирует препятствия, что позволяет одинаково успешно пользоваться сетью в движении, на разных этажах или уровнях, в разных помещениях.

- Простота монтажа. Построение осуществляется гораздо легче по сравнению с прокладкой кабелей.

- Высокая скорость и значительный охват. Скорость сопоставима со скоростью при кабельном подключении и достигает 100 Мбит/с. Уверенный прием сигнала осуществляется в радиусе 150 м, при этом наличие дополнительных точек доступа может расширить и более.

- Одновременная работа нескольких абонентов с одинаковым уровнем сигнала для каждого.

- Унификация. Влан прекрасно совместима с многочисленными устройствами самых разных производителей.

WLAN и смартфон

Где найти WLAN в телефоне, смотрите на картинке:

Как настроить точку доступа?

Краткая пошаговая инструкция:

- В любом браузере вводим адрес своего модема и авторизуемся.

- В меню находим пункт WLAN и активируем Wireless Lan. Далее пишем имя сети, отмечаем регион. В графе Channel ставим режим «авто».

- В настройках шифрования вводим и сохраняем пароль.

- В пункте Setup Access List выбрать устройства, которым будет открыт точка доступа.

- Активируем галочкой Turn Access Control On.

Как включить WLAN на Windows? Смотрите подробную инструкцию в следующем видео:

Не забывайте одно правило: если вы пользуетесь свободным, незапароленным Вай-Фай, злоумышленники могут видеть, какие сайты вы посещаете, и перехватить введенные пароли!

VLAN (виртуальная локальная сеть) или также известная как виртуальные локальные сети, это сетевая технология, которая позволяет нам создавать независимые логические сети внутри одной и той же физической сети. Целью использования виртуальных локальных сетей в домашней или профессиональной среде является правильное сегментирование сети и использование каждой подсети по-разному, кроме того, путем сегментации по подсетям с использованием виртуальных локальных сетей трафик между различными виртуальными локальными сетями может быть разрешен или запрещен благодаря устройству. . L3 как маршрутизатор или многоуровневый коммутатор L3. Сегодня в этой статье мы собираемся подробно объяснить, что такое VLAN, для чего они нужны и какие типы существуют.

Что такое VLAN?

VLAN позволяют нам логически связать разных пользователей на основе меток, портов коммутатора, их MAC-адресов и даже в зависимости от аутентификации, которую они выполнили в системе. VLAN могут существовать в одном управляемом коммутаторе, чтобы впоследствии назначить доступ к каждому порту определенной VLAN, но они также могут существовать в нескольких коммутаторах, которые связаны между собой, поэтому VLAN могут быть расширены различными коммутаторами через магистральные каналы. Это позволяет нам располагать виртуальные локальные сети на разных коммутаторах и назначать конкретную виртуальную локальную сеть на любом из этих коммутаторов или на нескольких одновременно.

- Использовать маршрутизатор / межсетевой экран с поддержкой стандарта VLAN . Коммутатор пройдет транк со всеми виртуальными локальными сетями, а маршрутизатор / межсетевой экран зарегистрирует различные виртуальные локальные сети в своей прошивке или операционной системе и разрешит маршрутизацию между виртуальными локальными сетями. Возможно, что по умолчанию эта маршрутизация активирована, но по правилам брандмауэра связь между VLAN запрещена, пока мы не разрешим доступ.

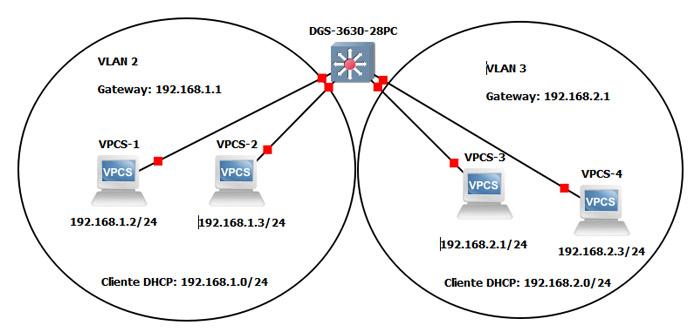

- Использовать Управляемый коммутатор L3 . Управляемые коммутаторы L3 позволяют нам создавать интерфейсы IPv4 и IPv6, поэтому мы можем создать интерфейс для каждой VLAN, которую мы настроили в коммутаторе, и активировать маршрутизацию между vlan. Это очень хороший вариант для взаимодействия VLAN без необходимости того, чтобы маршрутизатор обо всем позаботился, обычно эти коммутаторы L3 находятся в ядре сети.

Чтобы разрешить связь или отсутствие связи между виртуальными локальными сетями, вы должны использовать ACL (списки контроля доступа) или настройте соответствующий брандмауэр, чтобы разрешить или запретить трафик. Например, связь может быть разрешена из VLAN 2 в VLAN 3, но не наоборот, поэтому, правильно настроив брандмауэр и состояния подключения, связь может быть скорректирована в соответствии с требованиями компании.

Для чего нужны VLAN?

- Управляющая VLAN: мы можем создать управляющую VLAN для доступа к маршрутизатору, межсетевому экрану, всем коммутаторам, распределенным по всей школе, а также к имеющимся у нас точкам доступа Wi-Fi, системы мониторинга также будут в этой VLAN для постоянного мониторинга различного сетевого оборудования.

- VLAN администрации школы: в этой VLAN будут находиться все ПК директора школы, секретаря школы, учителей и других сотрудников.

- Студенческая VLAN: все компьютеры студентов будут в этой VLAN, независимо от того, подключены ли они к компьютерам в классах или через Wi-Fi с определенным SSID, связанным с VLAN.

- Гостевая VLAN: эта VLAN может подключать различные смартфоны и планшеты самих учащихся, родителей, когда они посещают их, и т. Д.

Как видите, VLAN позволит нам сегментировать локальную сеть на несколько меньших подсетей, специально ориентированных на конкретную задачу, кроме того, мы можем обеспечить безопасность, потому что VLAN между ними не смогут взаимодействовать (или да, в зависимости от в конфигурации ACL, которую мы хотим). Благодаря виртуальным локальным сетям общая производительность сети улучшится, поскольку мы будем ограничивать широковещательную передачу в меньших широковещательных доменах.

Как только мы увидим, что такое VLAN и для чего они нужны, мы увидим, какие типы существуют.

Типы VLAN

В настоящее время существует несколько типов VLAN, которые мы можем использовать в различном оборудовании, то есть в коммутаторах и Wi-Fi точки доступа. Существуют различные VLAN, основанные на стандарте 802.1Q VLAN Tagging на основе тегов, VLAN на основе портов, VLAN на основе MAC, VLAN на основе приложений, хотя последние обычно не используются регулярно.

Маркировка 802.1Q VLAN

Это наиболее широко используемый тип VLAN, он использует стандарт 802.1Q для тегирования или отмены тегов VLAN. Этот стандарт состоит из введения заголовка 802.1Q во фрейм Ethernet, который мы все знаем, чтобы различать различные VLAN, которые мы настроили. Этот стандарт не инкапсулирует исходный кадр Ethernet, но добавляет 4 байта к исходному заголовку Ethernet, кроме того, изменение «EtherType» изменяется на значение 0x8100, чтобы указать, что формат кадра был изменен.

- VLAN с тегами : «тег» идентификатора VLAN, который мы настроили, включается в кадры Ethernet. Этот тип VLAN понятен всем коммутаторам, профессиональным точкам доступа WiFi и маршрутизаторам. Одна или несколько сетей VLAN на заданном порту могут быть настроены в теговом режиме. Магистрали (от маршрутизатора к коммутатору, от коммутатора к коммутатору и от коммутатора к AP) обычно всегда настраиваются как «тегированные» для «отправки» им всех VLAN.

- VLAN без тегов : в кадрах Ethernet тег, который мы настроили, удаляется, этот тип VLAN понятен всем устройствам, но в основном они используются для конечного оборудования, такого как компьютеры, ноутбуки, принтеры, IP-камеры и другие типы устройств. В конкретном порту мы можем настроить только одну VLAN как «немаркированную», мы не можем поставить две VLAN как «немаркированные», потому что конечное устройство ничего не «поймет».

На следующем изображении вы можете видеть, что у нас созданы разные сети VLAN, и у нас будет столбец «немаркированный» с немаркированными портами коммутатора. У нас также есть столбец с тегами, в котором находятся помеченные сети VLAN. В этом примере порты 1-4 и 9 настроены с профессиональными точками доступа и с другим коммутатором, поэтому мы будем передавать тегированные VLAN.

Когда мы используем этот стандарт, коммутаторы также позволяют настраивать физические порты по-разному:

- Access : это порты, к которым мы будем подключать ПК, принтеры, смартфоны и конечные устройства. VLAN для этого порта доступа будет настроена как «немаркированная».

- Багажник или ствол : переносит одну или несколько виртуальных локальных сетей с одного компьютера на другой, например, если мы хотим подключить коммутатор к другому коммутатору и «передать» все виртуальные локальные сети или некоторые из них, нам придется настроить его в режиме магистрали или магистрали, и выберите сети VLAN, которые мы хотим передать как «помеченные».

- динамический : в зависимости от типа пакета, который получает коммутатор, он будет настроен как доступный или как транковый. Не рекомендуется настраивать порты коммутатора в динамическом режиме в целях безопасности, чтобы избежать возможных атак.

В зависимости от конфигурации порта, которую мы собираемся выбрать, нам нужно будет заполнить различные параметры, чтобы правильно настроить VLAN. Например, если мы выберем режим доступа (чтобы передать VLAN без тегов на конечное устройство, к которому мы подключаемся), это будет примерно так:

Как видите, при выборе режима доступа мы должны указать идентификатор VLAN, настроенный для удаления тега и передачи всех данных на конечное устройство. Важным аспектом является то, что расширенные коммутаторы позволят нам настроить типы кадров, которые они принимают входящие, в этом случае нормальная вещь в порте доступа - разрешать только немаркированные кадры.

Порты, настроенные как «немаркированные», являются синонимом порта, настроенного в режиме доступа, а порт, настроенный как «тегированные», является синонимом порта в магистральном режиме, через который мы передаем ему одну или несколько виртуальных локальных сетей.

Еще одна очень важная особенность стандарта 802.1Q - это собственные VLAN, эти собственные VLAN представляют собой идентификатор VLAN, который не помещается в транки как тегированный. Если на порт поступает немаркированный кадр, он считается принадлежащим собственной VLAN. Это обеспечивает возможность взаимодействия со старыми устройствами, кроме того, управление всем трафиком протоколов, таких как VTP, CDP, Link Aggregation и других, осуществляется через собственную VLAN, которая по умолчанию является административной.

VLAN на основе портов

Также известное как переключение портов в меню конфигурации маршрутизаторов и коммутаторов, оно является наиболее распространенным и используется коммутаторами очень низкого уровня. Каждый порт назначается VLAN, и пользователи, подключенные к этому порту, принадлежат к назначенной VLAN. Пользователи в одной и той же VLAN видят друг друга, но не соседние виртуальные локальные сети.

Единственный недостаток заключается в том, что он не допускает динамизма при поиске пользователей, и в случае, если пользователь физически меняет местоположение, VLAN следует перенастроить. В виртуальных локальных сетях на основе портов решение и переадресация основаны на MAC-адресе назначения и соответствующем порте, это простейшая и наиболее распространенная виртуальная локальная сеть, по этой причине низкоуровневые коммутаторы обычно включают виртуальные локальные сети на основе портов, а не на основе стандарта. 802.1Q.

VLAN на основе MAC

Рассуждения аналогичны предыдущим, за исключением того, что вместо назначения на уровне порта оно выполняется на уровне MAC-адреса устройства. Преимущество состоит в том, что он обеспечивает мобильность без необходимости вносить изменения в конфигурацию коммутатора или маршрутизатора. Проблема кажется довольно очевидной: добавление всех пользователей может быть утомительным. Только коммутаторы высшего уровня разрешают VLAN на основе MAC, когда коммутатор обнаруживает, что определенный MAC-адрес был подключен, он автоматически помещает его в конкретную VLAN, это очень полезно в случаях, когда нам нужна мобильность.

Представим, что мы подключаемся к нашему ноутбуку через несколько портов Ethernet в нашем офисе и хотим, чтобы он всегда назначал нам одну и ту же VLAN, в этом случае с VLAN на основе MAC это можно сделать без перенастройки коммутатора. В крупных бизнес-средах эта функция очень распространена для правильного сегментирования компьютеров.

Прежде чем закончить, мы хотели бы сообщить вам, что в настоящее время профессиональные точки доступа Wi-Fi и контроллеры Wi-Fi (как локальные, так и облако) поддерживают сети VLAN, таким образом, мы можем предоставить им магистраль с одной или несколькими VLAN для последующей настройки SSID для каждой из настроенных нами VLAN. Например, с помощью Nuclias Connect, которая представляет собой платформу централизованного управления точками доступа WiFi от производителя D-Link, мы можем настроить точки доступа так, чтобы они получали все VLAN через LAN, а затем назначать каждой VLAN определенный SSID, который мы создаем. .

Благодаря этому мы сможем сегментировать не только проводную сеть, но и беспроводные сети Wi-Fi на основе идентификаторов SSID, связанных с различными VLAN, которые у нас есть. Хорошей практикой безопасности было бы создание VLAN с определенным SSID для устройств «умного дома», таких как кабельное телевидение или WiFi, IP-камеры и другие типы устройств, чтобы они находились в определенной VLAN и не могли обмениваться данными с устройствами. . компьютеры или смартфоны, которые будут в основной сети.

Как вы видели, виртуальные локальные сети - это технология, которая позволит нам правильно сегментировать проводные и беспроводные сети, что идеально для обеспечения максимальной безопасности, контроля всего подключенного оборудования и оптимизации сети, чтобы избежать широковещательных штормов.

VLAN (Virtual Local Area Network, виртуальная локальная сеть) — это функция в роутерах и коммутаторах, позволяющая на одном физическом сетевом интерфейсе (Ethernet, Wi-Fi интерфейсе) создать несколько виртуальных локальных сетей. VLAN используют для создания логической топологии сети, которая никак не зависит от физической топологии.

Примеры использования VLAN

Объединение в единую сеть компьютеров, подключенных к разным коммутаторам.

Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

Разделение в разные подсети компьютеров, подключенных к одному коммутатору.

На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия.

На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Достоинства использования VLAN

Гибкое разделение устройств на группы

Как правило, одному VLAN соответствует одна подсеть. Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам.

Уменьшение широковещательного трафика в сети

Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен.

Увеличение безопасности и управляемости сети

В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству.

Уменьшение количества оборудования и сетевого кабеля

Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

Читайте также: