Что значит объект файл упакован

Обновлено: 06.07.2024

Kaspersky Threat Intelligence Portal объединяет все знания "Лаборатории Касперского" о киберугрозах, безопасных объектах и связях между ними в одно мощное решение. Цель этого веб-портала – обеспечить, например, сотрудников службы информационной безопасности (ИБ) как можно большим количеством данных об угрозах для их приоритизации, обнаружения, сдерживания и удаления, тем самым минимизируя влияние кибератак на работу компании. Веб-портал получает актуальные подробные данные об угрозах по веб-адресам, доменам, IP-адресам, хешам файлов, статистическим и поведенческим данным, данным WHOIS и так далее. Результатом анализа этих данных является наглядное представление о новых возникающих во всем мире угрозах, что помогает обезопасить организацию и ускорить реагирование на инциденты.

Информация об угрозах собирается из большого количества высоконадежных источников. Затем в режиме реального времени все агрегированные данные тщательно проверяются и уточняются с использованием различных методов и технологий предварительной обработки, таких как статистические системы, инструменты выявления похожести объектов, обработка в изолированной среде, профилирование поведения, проверка на основе списков разрешенных объектов и анализ экспертных систем, включая ручной анализ.

Каждый отправленный файл анализируется с применением набора передовых технологий обнаружения угроз, таких как репутационные службы, технологии поведенческого анализа, эвристический анализ, система быстрого обнаружения (Urgent Detection System) и Kaspersky Cloud Sandbox, используемых для мониторинга поведения и действий файла, включая сетевые подключения, а также загруженные и измененные объекты. В основе Kaspersky Sandbox лежит собственная запатентованная технология компании, позволяющая "Лаборатории Касперского" ежедневно обнаруживать более 350 000 новых вредоносных объектов.

Помимо передовых технологий обнаружения угроз, информация об анализируемых файлах, веб-адресах, IP-адресах и хешах дополняется новейшей аналитической информацией об угрозах, собранной из объединенных разнородных высоконадежных источников, таких как:

- Kaspersky Security Network;

- инструмент отслеживания ботнетов;

- собственные поисковые роботы;

- спам-ловушки;

- результаты исследований APT-угроз (благодаря команде GReAT);

- информация от партнеров по обеспечению безопасности;

- технический анализ (пассивный DNS, WHOIS);

- OSINT;

- и многое другое.

Kaspersky Threat Intelligence Portal также позволяет запрашивать данные о веб-адресах, IP-адресах и файловых хешах, возвращая отчет о статусе отправленных на анализ объектов.

Файлы или индикаторы компрометации могут быть отправлены через веб-интерфейс или RESTful API. Kaspersky Threat Intelligence Portal позволяет отправлять и получать аналитические данные об угрозах для следующих объектов:

- файлы;

- хеши MD5, SHA-1 и SHA-256;

- IP-адреса (IPv4);

- домены;

- веб-адреса.

Kaspersky Threat Intelligence Portal классифицирует объект как Безопасный, Опасный или Категория не определена, предоставляя контекстные данные, которые помогают более эффективно реагировать на угрозы и исследовать объекты.

Пользователям с премиум-доступом предоставляются дополнительные возможности, включающие доступ к детализированным отчетам по Поиску угроз (Threat Lookup), отчетам Kaspersky Cloud Sandbox, Аналитическим отчетам об APT-угрозах (APT Intelligence), Аналитическим отчетам об угрозах в финансовой индустрии и АСУ ТП (Financial, ICS Threat Intelligence), а также отчетам о цифровой активности организации (Digital Footprint).

Премиум-доступ к Kaspersky Threat Intelligence Portal

Отслеживание, анализ, интерпретация и устранение постоянно развивающихся угроз информационной безопасности – это серьезная задача. Компании в каждом секторе сталкиваются с нехваткой актуальных данных, необходимых для управления рисками, связанными с угрозами информационной безопасности. Чтобы обеспечить этим компаниям доступ к актуальной информации об угрозах и помочь в решении проблем, связанных со сложными киберпреступлениями, "Лаборатория Касперского" предлагает воспользоваться премиум-доступом к Kaspersky Threat Intelligence Portal. Этот веб-портал помогает исследователям и аналитикам Центра мониторинга и реагирования (SOC) работать более эффективно, одновременно управляя тысячами оповещений о безопасности.

Премиум-доступ к Kaspersky Threat Intelligence Portal предлагает следующие решения.

Аналитические отчеты об APT-угрозах

Пользователи, подписанные на Аналитические отчеты об APT-угрозах (APT Intelligence Reporting) "Лаборатории Касперского", получают уникальный постоянный доступ к результатам исследований и открытий, включающим профили группировок, их тактику, методы и процедуры (TTP), сопоставленные с базой знаний MITRE ATT&CK, полные технические данные, представленные в различных форматах, по каждой раскрытой угрозе, включая даже те угрозы, информация о которых никогда не была опубликована. Информация в этих отчетах помогает быстро реагировать на различные угрозы и уязвимости: блокировать атаки известными способами, уменьшать ущерб от комплексных атак и оптимизировать общую стратегию безопасности.

Аналитические отчеты об угрозах в финансовой индустрии

Эти отчеты позволяют финансовым учреждениям использовать в своих защитных стратегиях актуальную информацию об атаках, нацеленных на банки, расчетные платежные компании, страховые компании. Отчеты содержат подробные данные об атаках на определенное оборудование, например банкоматы и кассовые терминалы, а также информацию об инструментах, предназначенных для атаки на финансовые сети, которые используются, разрабатываются и продаются киберпреступниками в нелегальных сегментах интернета.

Аналитические отчеты об угрозах для конкретной организации

Цифровое решение для контроля рисков, предоставляющее отчеты о внешних угрозах, направленных на ресурсы организации за пределами межсетевого экрана. Атаки могут быть направлены на компрометацию учетных данных, утечку информации, уязвимые сервисы в сети и внутренние угрозы. Благодаря выявлению признаков прошлых, настоящих и запланированных атак и обнаружению слабых уязвимых мест, решение помогает компаниям сфокусироваться на защите основных целей кибератак.

Потоки данных о киберугрозах (Data Feeds)

Интеграция актуальных потоков данных об угрозах, содержащих информацию о недоверенных и опасных IP-адресах, веб-адресах и хешах файлов, в существующие средства управления безопасностью, такие как SIEM-системы, позволяет группам управления безопасностью автоматизировать начальный процесс обработки оповещений. Специалисты по обработке оповещений получают достаточно данных для немедленного выявления сигналов тревоги, подлежащих расследованию или передаче группам реагирования на инциденты для дальнейшего рассмотрения и реагирования.

Kaspersky CyberTrace – это инструмент объединения и анализа информации об угрозах, обеспечивающий беспрепятственную интеграцию любых используемых потоков данных об угрозах (в формате JSON, STIX™, XML и CSV) с SIEM-решениями и другими источниками данных. Это позволяет аналитикам более эффективно использовать информацию об угрозах в существующих рабочих процессах по обеспечению безопасности. Инструмент использует встроенный процесс парсинга и сопоставления входящих данных, что значительно снижает рабочую нагрузку на SIEM-систему. Используемый в Kaspersky CyberTrace автоматический парсинг входящих журналов и событий и сопоставление его результатов данным анализа угроз обеспечивают "ситуативное понимание" в режиме реального времени, что помогает аналитикам по безопасности принимать быстрые и обоснованные решения.

Threat Lookup (Поиск угроз)

Kaspersky Threat Lookup объединяет все знания "Лаборатории Касперского" о киберугрозах, безопасных объектах и связях между ними в одно мощное веб-решение. Цель этого решения – обеспечить, например, сотрудников службы информационной безопасности (ИБ) как можно большим количеством данных и минимизировать влияние кибератак на работу компании. Kaspersky Threat Lookup получает актуальные подробные данные об угрозах по веб-адресам, доменам, IP-адресам, хешам файлов, именам обнаруженных объектов, статистическим данным, поведенческим характеристикам, данным WHOIS/DNS, атрибутам файлов, данным геолокации, цепочкам загрузки, временным меткам и прочим данным. Результатом анализа этих данных является наглядное представление о новых и развивающихся во всем мире угрозах, что помогает обезопасить компанию и повысить эффективность реагирования на инциденты и угрозы.

Базовый доступ к Kaspersky Threat Lookup предоставляется всем пользователям.

Принятие обоснованного решения на основе поведения файла при одновременном анализе памяти процессов, сетевой активности и прочих данных – оптимальный способ разобраться в современных комплексных угрозах как целевых, так и специализированных. Kaspersky Cloud Sandbox, в основе которого лежат собственные запатентованные технологии "Лаборатории Касперского", предоставляет подробные отчеты о поведении возможно зараженных файлов.

Он объединяет всю информацию о поведении вредоносных программ, собранную "Лабораторией Касперского" за 20 лет непрерывных исследований киберугроз, что позволяет ежедневно обнаруживать более 350 000 новых вредоносных объектов. В то время как Kaspersky Threat Lookup извлекает актуальные и исторические сведения об угрозах, Kaspersky Cloud Sandbox позволяет связать эти данные с индикаторами компрометации (IOC), сформированными анализируемой выборкой, раскрывая весь масштаб атаки и помогая спланировать эффективные меры реагирования.

Также возможен анализ веб-адресов в изолированной среде.

Основные сводные отчеты доступны всем пользователям.

Аналитические отчеты об угрозах промышленной кибербезопасности (Industrial Control Systems (ICS) Threat Intelligence Reporting)

Служба аналитических отчетов Kaspersky ICS предоставляет детальные аналитические данные и повышает осведомленность о вредоносных кампаниях, нацеленных на промышленные организации, а также информацию об уязвимостях, обнаруженных в наиболее распространенных системах промышленного контроля и сопутствующих технологиях.

Премиум-доступ к Kaspersky Threat Intelligence Portal позволяет компаниям проводить высокоэффективные комплексные расследования инцидентов, оперативно предоставляя данные о природе угроз по мере их обнаружения, выявляя взаимосвязанные индикаторы угроз и связывая инциденты с конкретными участниками угроз, кампаниями, их целями, а также тактикой, методами и процедурами (TTP).

Сравнение доступов к Kaspersky Threat Intelligence Portal

В таблице показаны различия доступных решений при общем доступе и премиум-доступе к Kaspersky Threat Intelligence Portal.

Решения, доступные при общем доступе и премиум-доступе к Kaspersky Threat Intelligence Portal

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Сага о протекторах и упаковщиках

Один из излюбленных приемов зловредописателей — использование упаковщиков (packers) и протекторов (protectors) исполняемых файлов (хотя это также относится и к DLL). Изначально эти инструменты считались весьма банальными и были призваны, по сути, уменьшать размер скомпилированного файла, а в случае протекторов — позволять модифицировать авторам свои программы, превращая их, к примеру, в demo- или trial-версию, и не заморачиваться с защитой в основном коде. Но позднее вирусописатели приспособили эти инструменты в корыстных целях.

Создатели вредоносов успешно стали применять их, чтобы усложнить антивирусный и эвристический анализ, защитить свои детища от запуска в виртуальной среде, отладки, дизассемблирования и последующего анализа. Поэтому с тех пор навыки и умения распаковывать исполняемые файлы вошли в обязательные требования как для начинающего, так и для опытного реверс-инженера. Наиболее популярные сегодня упаковщики — UPX, ASPack, FSG, PeShield, VMProtect. Это, так сказать, джентльменский набор, с которым аналитику приходится сталкиваться каждый день.

Протекторы, в отличие от упаковщиков, призваны защитить исходный файл от обратной разработки, соответственно, при этом они используют более изощренные методы, чем просто упаковщики: обфускацию, шифрование с использованием самописного либо популярного криптоалгоритма, такого, например, как RSA-1024, встраивание антиотладочных функций.

Как мы понимаем, чтобы добраться до нужного нам кода, который мы будем анализировать, сначала требуется распаковать файл, то есть снять все навесные защиты, восстановить оригинальную OEP и таблицу импорта, это как минимум. Частенько распаковка — это задача, укладывающаяся в стандартный набор действий, но иногда она становится творческой и выливается в целое хакерское исследование — с ящиками пива, блоками сигарет и сантиметрами сожженных нервных волокон :).

Ликбез по теории

Итак, как мы понимаем, использование упаковщиков/протекторов/крипторов значительно усложняет реверсинг. Помимо этого, писатели зловредов могут использовать многократную упаковку (так называемый послойный пак), применять малоизвестные или вовсе самописные тулзы (для тех, кто хочет накодить что-то свое, небольшой ликбез), сигнатуры которых будут отсутствовать, к примеру, в том же PEiD. Интересно, что любой пакер, не созданный специально для шифрования малвари, оставляет свою уникальную сигнатуру в бинарнике, а соответственно, умея пользоваться Hex-редакторами, можно определить его сигнатуру и без PE-анализатора.

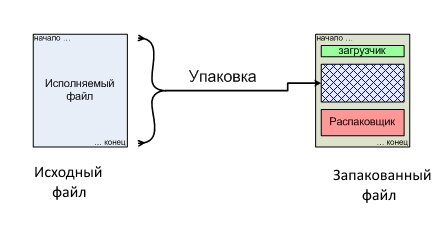

Общий принцип рассматриваемых инструментов упаковки/защиты таков: после клика на EXE-файле и его запуска выполнение основного кода программы начинается с так называемой точки входа (Entry Point) — адреса, по которому передается управление после загрузки программы в оперативную память. Когда программа запакована, алгоритм работы несколько изменится. Упаковщик запоминает точку входа EP, потом, используя алгоритмы архивирования, сжимает содержимое файла (как правило, это секция кода и данных), после чего дописывает свою сигнатуру после либо до сжатого кода программы и перенаправляет ее не в основной код программы, а в код упаковщика (точнее сказать — распаковщика). Сам же код распаковщика, находящийся теперь внутри файла, получает управление первым и распаковывает упакованные секции кода/данных в памяти! На диске исходный файл остается нетронутым, то есть упакованным, неизменным. После того как код и данные программы распакованы, код распаковщика восстанавливает таблицу импорта и передает управление основному коду программы, на бывшую точку входа, которая в упакованных программах называется оригинальной точкой входа (Original Entry Point). Если кратко, то это все основные моменты.

Схема упаковки исполняемого файла

Сжатие данных (упаковка) основывается на свойстве энтропии информации, а алгоритмы по своей сути очень схожи с теми, что применяются в архиваторах, только в отличие от первых упаковщики для исполняемых файлов распаковывают данные в оперативную память.

Протекторы, как и некоторые упаковщики, используют ряд приемов борьбы с динамической распаковкой, например расшифровывают код не полностью, а лишь по мере исполнения или создают образ и распаковывают его в память только на момент запуска. Протекторы, используя API-функции, могут определять, что их код запущен под отладчиком, после чего прекращают свою работу. Причиной тому — результат вызова функции API IsDebuggerPresent(), которая определяет, отлаживается программа или нет. Помимо этого, протекторы внедряют процедуры проверки целостности исходного файла, шифруют таблицу импорта, запрещают снятие дампа с определенных адресов виртуальной памяти и иногда используют малодокументированные и недокументированные API-функции, защищающие от трассировки и установки аппаратных точек останова.

Ручная и автоматическая распаковка

С большой долей вероятности все рабочие экземпляры малвари будут запакованы тем или иным упаковщиком/протектором. Но чтобы все-таки убедиться, что файл запакован, запускаем PEiD или любой другой PE-анализатор. В 90% случаев этого будет достаточно, PEiD имеет большую базу данных сигнатур и плагинов, что позволяет обойтись без лишних хлопот.

Дальнейшим шагом станет распаковка файла (восстановление) в его исходный (wild source) вид. И тут есть несколько сценариев действий. Первый — это использовать автораспаковщики, тулзы, специально заточенные под автоматическую распаковку файла, основываясь на уже известном алгоритме упаковщика/протектора. Например, UN-PACK — это анпакер для UPX, ACKiller — для программ, защищенных протектором ACProtect, Stripper — для файлов, запакованных ASProtect, ASPack unp — для накрытых упаковщиком ASPack.

Второй вариант — использовать универсальные распаковщики, например QuickUnpack, RL!dePacker или Dr.Web FLY-CODE Unpacker, основанный на движке FLY-CODE антивируса Dr.Web. Фича программ в том, что они сами автоматически анализируют файл и ищут в нем ОЕР, а после дампят программу (в том числе и импорт восстанавливают). Однако часты случаи, когда сдампленный файл оказывается неработоспособным из-за некорректности его обработки универсальным распаковщиком или из-за изменения алгоритма пакера, который несовместим с тем, что использует универсальный распаковщик. Но есть и плюс: иногда, если файл не удается распаковать до рабочего состояния, секция кода в любом случае получается распакованной, а этого вполне достаточно для анализа.

И третий сценарий, более длительный, но в перспективе более успешный, — ручная пошаговая распаковка с помощью OllyDbg. Если файл запакован чем-то неизвестным, это легко определить по наличию в таблице импорта защищаемого приложения WinAPI-функций из библиотеки kernel, таких как GetProcAddressA, LoadLibraryA или GetModuleHandle.

Рекомендую прочесть статью с подробным описанием всех существующих на сегодня анализаторов, в ней можно ознакомиться с кратким описанием каждого и даже их скачать.

А вот аналогичная страница, но только на этот раз про распаковщики (на всякий случай зеркало тут).

Авторы вредоносного ПО широко используют упаковщики и протекторы для усложнения его детектирования и для противодействия анализу. Большинство из них анализируются стандартным арсеналом инструментов реверс-аналитика, но некоторые требуют нестандартного подхода и глубокого знания PE-архитектуры.

Учимся скрывать присутствие отладчика и обходить методы противодействия

В одной из статей нашего журнала были описаны наиболее интересные плагины для OllyDbg. Нам обязательно понадобятся:

- OllyExt — содержит опции Anti-AntiDebug;

- OllyDumpEx — отличный дампер процессов;

- swordfish — быстрая установка точек останова;

- uberstealth — фича Anti-AntiDebug, основанная на коде IDA Stealth.

Все самые нужные плагины OllyDbg 2.xx Plugins можно забрать с файлового архива Tuts4you тут и тут. Набор плагинов для IDA Pro с подробным описанием доступен на GitHub или на Tuts4you. Тем же, кто готов написать свой плагин, могу рекомендовать интересную статью.

Шифрование кода

При анализе различных защит нередко приходится определять, какой алгоритм был использован для шифрования данных. Часто зловредописатели не изобретают велосипедов, а используют уже готовые алгоритмы шифрования. К примеру, если алгоритмы стандартные, то их можно идентифицировать по некоторым характерным константам-полиномам, таблицам преобразований или по последовательности выполняемых операций. Для поиска криптоалгоритмов в исполняемых файлах созданы специальные программы, которые можно посмотреть и скачать тут.

Наиболее популярен плагин Krypto ANALyzer для PEiD. Найденные значения можно просто посмотреть или экспортировать в скрипт для дизассемблера IDA Pro.

Краткое руководство по анализу

Типовой набор действий банален: определение сигнатуры упаковщика, поиск OEP, дамп программы на диск, восстановление таблицы импорта, восстановление релоков, пересборка. А если же файл не просто был запакован, а еще и обработан протектором, то могут потребоваться дополнительные действия, такие, например, как удаление мусорных инструкций, обход антиотладочных приемов, изоляции функций проверки целостности кода CRC.

Несколько слов о динамических библиотеках. Распаковка DLL практически не отличается от распаковки EXE-файла. У DLL, как и у EXE, есть точка входа в код программы — Entry Point, созданная пакером, и оригинальная OEP. Таким образом, нужно остановиться на DLL в Entry Point, распарсить и оттуда идти к единственно верной OEP нашей DLL. Дальше можно стандартно дампить. И еще пара коротких абзацев из матчасти, которая сегодня нам пригодится.

Несколько слов о breakpoints (точках останова)

Точки останова — часто используемый и незаменимый прием любого реверс-аналитика. Основные режимы — это:

- останов при чтении;

- останов при записи;

- выполнение памяти по заданному адресу.

Команда CALL $+5 POP REG характерна для защитных механизмов, к примеру копирующих себя на стек. А часто возникающая инструкция PUSHFD присутствует в самотрассирующихся программах и антиотладочных защитных механизмах.

Из этой статьи читатель узнает об эффективном и простом способе уменьшения размера файлов, позволяющем хранить на запоминающих устройствах (флешках, жестких дисках и др.) намного больше файлов без потери или ухудшения их содержания, экономить трафик и время при пересылке их через Интернет и т.д.

Речь пойдет об архивации файлов, а также о предназначенных для этого программах.

Что такое архивация файлов

Архивация – это процесс сжатия файлов с целью уменьшения их размера без потери содержания или какого-либо ухудшения его качества.

Архивация производится путем упаковки файлов в специальные файлы-архивы. Для этого используются программы, называемые программами-архиваторами или просто архиваторами.

Виды архивов

Результатом архивации файла (или файлов) является создание архива - специального файла-контейнера, который содержит в себе заархивированный файл (файлы) в сжатом состоянии.

Существует несколько десятков видов (форматов) архивов, отличающихся друг от друга алгоритмом упаковки и сжатия файлов. Каждый из них имеет свои особенности. Наиболее распространенными форматами архивов являются ZIP, RAR и 7Z. Какому формату отдать предпочтение – не столь важно. Каждый из них хорош. RAR и 7Z отличаются хорошей степенью сжатия, ZIP – легкостью распаковки. ZIP-архив можно создать или распаковать на любом компьютере даже без наличия программы-архиватора. Windows обладает необходимыми для этого "встроенными" средствами.

Архивы мало чем отличаются от остальных файлов. Их также можно копировать, перемещать, удалять, менять названия и т.д. На экране компьютера выглядят они также, как обычные файлы. Узнать, что файл является архивом, можно в первую очередь по его специфическому значку, а также по его расширению (*.zip, *.rar, *.7z и т.д.). О том, что такое расширение файла, читайте здесь.

Для чего архивировать файлы

За счет архивации файлов и папок достигается существенное уменьшение их размера. Если хранить файлы в архивах, можно сэкономить свободное пространство на запоминающем устройстве (жестком диске, флешке или др.).

За счет меньших размеров заархивированные файлы значительно удобнее пересылать через Интернет, экономя, таким образом, интернет-трафик и сокращая время пересылки.

Кроме уменьшения размеров, архивация позволяет упаковывать большое число файлов в один «монолитный» архив. В некоторых случаях это важно. Например, при пересылке значительного количества файлов по электронной почте. Дело в том, что к письму нельзя прикрепить папку с файлами. Можно прикреплять лишь отдельные файлы. Если таких файлов будет несколько десятков или сотен, их прикрепление к письму окажется очень хлопотным делом. Значительно удобнее упаковать их в единый архив и переслать его.

Насколько уменьшается размер файлов при архивации

Все зависит в первую очередь от типа архивируемых файлов.

Лучше всего при архивации сжимаются текстовые файлы. Их размеры могут уменьшиться в 10 и более раз.

Хуже всего дела обстоят с фотографиями, музыкой и видеофайлами. При архивации их размеры уменьшаются не значительно.

Недостатки архивации

Главным недостатком архивации является то, что файл, находящийся в архиве, нельзя открыть и использовать сразу. Перед каждым доступом к такому файлу его необходимо предварительно извлечь из архива. Процесс извлечения, по большому счету, не сложный (см. ниже), но если архив большой, это может занять довольно много времени. Поэтому часто используемые файлы хранить в заархивированном виде не очень удобно.

Этот недостаток в значительной степени перечеркивает преимущества архивирования. В то же время, в случае хранения редко используемых файлов, а также пересылки файлов через Интернет, архивация полностью себя оправдывает.

Как архивировать файлы. Распаковка архивов

Как уже было сказано, создавать и распаковывать архивы формата ZIP компьютер умеет без установки программ-архиваторов, используя «штатные» средства Windows. Для всех остальных форматов архивов понадобится программа-архиватор. Об этом читайте немного ниже.

Сначала давайте научимся работать с ZIP-архивами без архиваторов.

Чтобы создать ZIP-архив без использования программы-архиватора (или если таковой на компьютере не имеется), нужно:

• щелкнуть по архивируемому файлу (папке) правой кнопкой мышки;

Для распаковки ZIP-архива достаточно просто дважды щелкнуть по нему левой кнопкой мышки.

Программ-архиваторов существует много. Но наиболее популярными архиваторами являются:

Эти программы можно скачать с официальных сайтов. Порядок работы с ними следующий.

WinRar

Упаковка файла (папки с файлами)

1. Щелкнуть по файлу или папке, которую необходимо заархивировать, правой кнопкой мышки.

2. Откроется контекстное меню, в котором выбрать пункт «Добавить в архив …» (см. рисунок ниже)

Если такой пункт в открывшемся меню отсутствует, значит, на компьютере нет программы WinRar. Ее необходимо сначала скачать и установить на компьютере (ссылки см. выше).

Как установить программу на компьютере читайте здесь.

3. Откроется окно (см. изображение ниже), в котором в поле «Имя архива» нужно указать название будущего архива (любое на ваш выбор), а в разделе «Формат архива» отметить галочкой его формат (RAR или ZIP). Затем нажать кнопку «ОК». Окно WinRar закроется, а через непродолжительное время рядом с архивируемым файлом (папкой) появится архив с его копией.

Распаковка архива

1. Навести указатель мышки на архив и дважды щелкнуть левой кнопкой мышки.

2. Откроется окно программы WinRar, в котором необходимо нажать кнопку «Извлечь…» (см. изображение);

3. Откроется еще одно окно (см. ниже), в котором необходимо указать, куда распаковывать содержимое архива (выделить соответствующую папку в проводнике). Можно вообще ничего не выбирать. В этом случае файлы из архива будут помещены в тот же раздел, в котором находится сам архив. Нажать кнопку «ОК».

Упаковка файла (папки с файлами)

1. Щелкнуть по файлу или папке, которую необходимо заархивировать, правой кнопкой мышки.

2. Откроется контекстное меню, в котором указатель мышки нужно навести на пункт «7-Zip». Рядом появится дополнительное подменю, в котором выбрать пункт «Добавить к архиву…» (см. рисунок)

Если такой пункт в открывшемся меню отсутствует, скорее всего, на компьютере нет программы 7-Zip. Ее необходимо сначала скачать и установить на компьютере (ссылки см. выше).

Как установить программу на компьютере читайте здесь.

3. Откроется окно (см. изображение ниже), в котором в поле «Архив» нужно указать название будущего архива (любое на ваш выбор), а в пункте «Формат архива» выбрать соответствующий вариант (7Z, ZIP или TAR). Затем нажать кнопку «ОК». Окно архиватора закроется, а через непродолжительное время рядом с архивируемым файлом (папкой) появится архив с его копией.

Распаковка архива

1. Навести указатель мышки на архив и дважды щелкнуть левой кнопкой мышки.

2. Откроется окно программы 7-Zip, в котором необходимо нажать кнопку «Извлечь…» (см. изображение);

3. Откроется еще одно окно (см. ниже), в котором необходимо указать путь для распаковки содержимого архива. Можно ничего не менять. В этом случае файлы из архива будут помещены в тот же раздел, в котором находится сам архив. Нажать кнопку «ОК».

Описанные выше навыки архивирования являются базовыми. Каждая и указанных в этой статье программ-архиваторов имеет множество дополнительных возможностей и разнообразных настроек. Поэкспериментировав с ними самостоятельно, пользователь может сделать свою работу максимально удобной в каждом конкретном случае.

Вредоносное программное обеспечение и, прежде всего, компьютерные вирусы представляют очень серьезную опасность для информационных систем. Недооценка этой опасности может иметь серьезные последствия для информации пользователей. В то же время чрезмерное преувеличение угрозы вирусов негативно влияет на использование всех возможностей компьютерной сети. Знание механизмов действия вредоносного программного обеспечения (ПО), методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и нанесения вреда машинам и информации.

О наличии вредоносного ПО в системе пользователь может судить по следующим признакам:

Вредоносная программа (Malware, malicious software – злонамеренное программное обеспечение) – это любое программное обеспечение, предназначенное для осуществления несанкционированного доступа и/или воздействия на информацию или ресурсы информационной системы в обход существующих правил разграничения доступа.

Во многом "вредность" или "полезность" программного обеспечения определяется самим пользователем или способом его применения. Общепризнанной классификации вредоносного ПО пока не существует. Первые попытки упорядочить процесс классификации были предприняты еще в начале 90-х годов прошлого века в рамках альянса антивирусных специалистов CARO (Computer AntiVirus Researcher's Organization). Альянсом был создан документ "CARO malware naming scheme", который на какой-то период стал стандартом для индустрии.

Но со временем стремительное развитие вредоносных программ, появление новых платформ и рост числа антивирусных компаний привели к тому, что эта схема фактически перестала использоваться. Ещё более важной причиной отказа от неё стало то, что технологии детектирования систем антивирусных компаний отличаются друг от друга и, как следствие, невозможно унифицировать результаты проверки разными антивирусными программами. Периодически предпринимаются попытки выработать новую общую классификацию детектируемых антивирусными программами объектов. Последним значительным проектом подобного рода было создание стандарта CME (Common Malware Enumeration), суть которого заключается в присвоении одинаковым детектируемым объектам единого уникального идентификатора.

Рассмотрим классификацию, предложенную компанией "Лаборатория Касперского" и размещенную в Вирусной энциклопедии Лаборатории Касперского. Специалисты этой компании предлагают разделять вредоносное ПО на вредоносные программы (Malware) и потенциально нежелательные программы (PUPs, Potentially Unwanted Programs). В свою очередь, вредоносные программы включают следующие категории: компьютерные вирусы и черви; троянские программы; подозрительные упаковщики и вредоносные утилиты.

Компьютерные вирусы и черви

Термином "компьютерный вирус" сегодня уже никого не удивишь. Данное определение появилось (в середине 80-х годов) благодаря тому, что вредительские программы обладают признаками, присущими биологическим вирусам – незаметное и быстрое распространение, размножение, внедрение в объекты и заражение их, и, кроме того, негативное воздействие на систему. Вместе с термином "вирус" при работе в информационных системах используются и другие термины: "заражение", "среда обитания", "профилактика" и др.

Компьютерные вирусы – это небольшие исполняемые или интерпретируемые программы, обладающие свойством несанкционированного пользователем распространения и самовоспроизведения в компьютерах или компьютерных сетях. Полученные копии также обладают этой возможностью. Вирус может быть запрограммирован на изменение или уничтожение программного обеспечения или данных, хранящихся на объектах и устройствах компьютерной сети. В процессе распространения вирусы могут себя модифицировать.

Черви считаются подклассом вирусов, но обладают характерными особенностями. Червь размножается (воспроизводит себя), не заражая другие файлы. Он внедряется один раз на конкретный компьютер и ищет способы распространиться далее на другие компьютеры. Червь – это отдельный файл, в то время как вирус – это код, который внедряется в существующие файлы.

К категории вредоносных программ "компьютерные вирусы и черви" относятся:

- Virus (вирус) – вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по локальным ресурсам компьютера.

В отличие от червей, вирусы не используют сетевых сервисов для своего распространения и проникновения на другие компьютеры. Копия вируса попадает на удалённые компьютеры только в том случае, если заражённый объект по каким-либо не зависящим от функционала вируса причинам оказывается активизированным на другом компьютере, например:

- при заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

- вирус скопировал себя на съёмный носитель или заразил файлы на нем;

- пользователь отослал электронное письмо с зараженным вложением.

Черви этого типа ищут в сети удаленные компьютеры и копируют себя в каталоги, открытые на чтение и запись (если таковые обнаружены). При этом черви данного типа перебирают доступные сетевые каталоги, используя функции операционной системы, и случайным образом ищут компьютеры в глобальной сети, подключаются к ним и пытаются открыть их диски на полный доступ. Также к данному типу червей относятся черви, которые по тем или иным причинам не обладают ни одним из других поведений (например, "мобильные" черви).

Зачастую при распространении такой червь ищет в сети компьютеры, на которых используется программное обеспечение, содержащее критические уязвимости. Для заражения уязвимых компьютеров червь посылает специально сформированный сетевой пакет (эксплойт), в результате чего код (или часть кода) червя проникает на компьютер-жертву и активируется. Если сетевой пакет содержит только часть кода червя, то после проникновения в уязвимый компьютер он скачивает основной файл червя и запускает его на исполнение. Можно встретить сетевых червей данного типа, использующих сразу несколько эксплойтов для своего распространения, что увеличивает скорость нахождения ими компьютера-жертвы.

В первом случае код червя активизируется при открытии (запуске) заражённого вложения, во втором – при открытии ссылки на заражённый файл. В обоих случаях эффект одинаков – активизируется код червя.

Механизм работы большинства подобных червей достаточно прост – для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя – при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера.

У этого типа червей существует два способа распространения по IRC-каналам, напоминающие способы распространения почтовых червей. Первый способ заключается в отсылке URL на копию червя. Второй способ – отсылка зараженного файла какому-либо пользователю IRC-канала. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение).

Серьезную опасность представляют поддельные антивирусы , размещенные на специально подготовленных сайтах и которые злоумышленники предлагают загрузить для "лечения" компьютера от вирусов. Как правило, сами эти сайты не опасны, но загружаемые оттуда программы, в том числе лже-антивирусы, содержат вредоносные коды сетевых червей или троянских программ.

Троянские программы

Эти вредоносные программы внешне выглядят как легальный программный продукт, но при запуске осуществляют несанкционированные пользователем действия, направленные на уничтожение, блокирование, модификацию или копирование информации, нарушение работы компьютеров или компьютерных сетей. В отличие от вирусов и червей, представители данной категории не имеют способности создавать свои копии, обладающие возможностью дальнейшего самовоспроизведения.

К данной категории вредоносных программ относятся:

Представители данного типа вредоносных программ очень часто используются для объединения компьютеров-жертв в так называемые ботнеты, централизованно управляемые злоумышленниками в злонамеренных целях. Botnet (ботнет) – это компьютерная сеть, состоящая из некоторого количества хостов, с запущенными ботами – автономным программным обеспечением. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на компьютере жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера.

Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают сетевые черви. Отличает такие бэкдоры от червей то, что они распространяются по сети не самопроизвольно (как сетевые черви), а только по специальной команде "хозяина", управляющего данной копией троянской программы.

Обычно эксплойты используются злоумышленниками для проникновения на компьютер-жертву с целью последующего внедрения туда вредоносного кода (например, заражение вредоносной программой всех посетителей взломанного Web-сайта). Также эксплойты интенсивно используются программами типа Net-Worm для проникновения на компьютер-жертву без участия пользователя.

К Trojan также относятся "многоцелевые" троянские программы, т.е. программы, способные совершать сразу несколько несанкционированных пользователем действий, присущих одновременно нескольким другим поведениям троянских программ, что не позволяет однозначно отнести их к тому или иному поведению.

Существует большое разнообразие троянских программ выполняющих те или иные действия и отличающихся друг от друга целями и способами воздействия на "жертву". Рассмотрим некоторые типы троянских программ:

Подозрительные упаковщики

Вредоносные программы часто сжимаются специфичными способами упаковки, включая использование многократных упаковщиков и совмещая упаковку с шифрованием содержимого файла для того, чтобы при распаковке усложнить анализ файла эвристическими методами.

К данному подклассу вредоносных программ относятся:

- MultiPacked – файловые объекты, многократно упакованные различными программами упаковки. Антивирус при детектировании такого объекта обнаруживает исполняемый файл, упакованный одновременно тремя и более упаковщиками.

- SuspiciousPacker – файловые объекты, сжатые специальными программами-упаковщиками, которые созданы для защиты вредоносного кода от детектирования антивирусным ПО.

- RarePacker – файловые объекты, сжатые различными редко встречающимися упаковщиками, например, реализовывающими какую-либо конкретную идею.

Вредоносные утилиты

Вредоносные программы, разработанные для автоматизации создания других вирусов, червей или троянских программ, организации DoS-атак на удаленные сервера, взлома компьютеров и т.п. В отличие от вирусов, червей и троянских программ, представители данной категории не представляют угрозы непосредственно компьютеру, на котором исполняются. Основным признаком, по которому различают вредоносные утилиты, являются совершаемые ими действия.

К данной категории вредоносных программ относятся:

Классификация детектируемых объектов "Лаборатории Касперского" выделяет в отдельную группу условно нежелательные программы , которые невозможно однозначно отнести ни к опасным, ни к безопасным. Речь идёт о программах, которые разрабатываются и распространяются легально и могут использоваться в повседневной работе, например, системными администраторами. Вместе с тем, некоторые из таких программ обладают функциями, которые могут причинить вред пользователю, но только при выполнении ряда условий. Например, если программа удаленного администрирования установлена на компьютер пользователя системным администратором, то ничего страшного в этом нет, т.к. администратор всего лишь получает возможность удаленно решать возникающие у пользователя проблемы. Но если та же программа установлена на компьютер пользователя злоумышленником, то последний получает полный контроль над компьютером-жертвой и дальнейшем может использовать его по своему усмотрению. Таким образом, подобные программы могут быть реализованы как во благо, так и во вред – в зависимости от того, в чьих руках они находятся.

Вредоносное ПО создаётся для компьютерных систем определенного типа, работающих с конкретными операционными системами. Привлекательность ОС для создателей вирусов определяется следующими факторами:

- распространенность ОС;

- отсутствие встроенных антивирусных механизмов;

- относительная простота;

- продолжительность эксплуатации.

Известны десятки тысяч компьютерных вирусов, которые распространяются через Интернет по всему миру.

Читайте также: