Cloudflare dns keenetic что это

Обновлено: 03.07.2024

Пользователи AdGuard могут настроить любой DNS-сервер вместо системного, предоставляемого маршрутизатором или интернет-провайдером. На этой странице вы можете ознакомиться со списком наиболее популярных DNS-провайдеров.

AdGuard DNS

AdGuard DNS — это альтернативный способ заблокировать рекламу, защитить личные данные и оградить детей от материалов для взрослых. AdGuard DNS прост в использовании и включает в себя необходимый набор функций по защите от рекламы, трекинга и фишинга, независимо от платформы.

По умолчанию

Серверы, работающие в режиме "По умолчанию", блокируют рекламу, трекинг и фишинг

Семейный

Включает в себя функции режима "По умолчанию", а также блокировку контента для взрослых и безопасный поиск

Нефильтрующий

Эти серверы обеспечивают безопасное и надежное соединение, но, в отличие от серверов «По умолчанию» и «Семейной защиты», не осуществляют фильтрацию.

Yandex DNS

Yandex.DNS — это бесплатная рекурсивная служба DNS. Серверы Yandex.DNS расположены в России, странах СНГ и Западной Европы. Пользовательские запросы обрабатываются ближайшим дата-центром, что обеспечивает высокую скорость соединения.

Базовый

В "Базовом" режиме трафик не фильтруется

Безопасный

В "Безопасном" режиме обеспечивается защита от вредоносных и мошеннических сайтов

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 77.88.8.88 и 77.88.8.2 | Добавить в AdGuard |

| DNS, IPv6 | 2a02:6b8::feed:bad и 2a02:6b8:0:1::feed:bad | Добавить в AdGuard |

Семейный

В "Семейном" режиме обеспечивается защита от вредоносных и мошеннических сайтов, а также сайтов с контентом для взрослых

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 77.88.8.3 и 77.88.8.7 | Добавить в AdGuard |

| DNS, IPv6 | 2a02:6b8::feed:a11 и 2a02:6b8:0:1::feed:a11 | Добавить в AdGuard |

CleanBrowsing

Cleanbrowsing — служба DNS, обеспечивающая настраиваемую фильтрацию и, как следствие, безопасный просмотр веб-страниц без нежелательного контента.

Семейный фильтр

Блокирует доступ к контенту для взрослых, прокси и VPN, фишинговым и вредоносным доменам, а также обеспечивает безопасный поиск в Google, Bing и на YouTube

Фильтр контента для взрослых

Менее ограничивающий, чем семейный фильтр: блокирует доступ только к контенту для взрослых и вредоносным, а также фишинговым доменам

Безопасный фильтр

Блокирует фишинг, спам и вредоносные домены

Neustar Recursive DNS

Neustar Recursive DNS — это бесплатная облачная рекурсивная служба DNS, которая обеспечивает быстрый и надежный доступ к сайтам и онлайн-приложениям со встроенной системой безопасности и анализа угроз.

Надежность и Производительность 1

Данные серверы предоставляют надежный и быстрый поиск DNS без блокировки каких-либо категорий

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 156.154.70.1 и 156.154.71.1 | Добавить в AdGuard |

| DNS, IPv6 | 2610:a1:1018::1 и 2610:a1:1019::1 | Добавить в AdGuard |

Надежность и Производительность 2

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 156.154.70.5 и 156.154.71.5 | Добавить в AdGuard |

| DNS, IPv6 | 2610:a1:1018::5 и 2610:a1:1019::5 | Добавить в AdGuard |

Защита от угроз

Данные серверы предоставляют защиту от вредоносных доменов, а также включают в себя функции режима "Надежность и Производительность"

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 156.154.70.2 и 156.154.71.2 | Добавить в AdGuard |

| DNS, IPv6 | 2610:a1:1018::2 и 2610:a1:1019::2 | Добавить в AdGuard |

Семейный DNS

Данные серверы запрещают доступ к контенту для взрослых, а также включают в себя функции режимов: "Надежность и Производительность" и "Защита от угроз"

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 156.154.70.3 и 156.154.71.3 | Добавить в AdGuard |

| DNS, IPv6 | 2610:a1:1018::3 и 2610:a1:1019::3 | Добавить в AdGuard |

DNS для бизнеса

Данные серверы блокируют нежелательный и отвлекающий внимание контент, обеспечивая производительность сотрудников, а также включают в себя функции режимов: "Надежность и Производительность", "Защита от угроз" и "Семейный DNS"

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 156.154.70.4 и 156.154.71.4 | Добавить в AdGuard |

| DNS, IPv6 | 2610:a1:1018::4 и 2610:a1:1019::4 | Добавить в AdGuard |

Cisco OpenDNS

Cisco OpenDNS — это DNS служба, которая расширяет возможности DNS за счет включения таких функций, как фильтрация контента и защита от фишинга.

Стандартный

DNS-серверы с фильтрацией, защищающей ваше устройство от вредоносного контента

FamilyShield

OpenDNS серверы с функцией блокировки контента для взрослых

Google DNS

Google DNS — бесплатная глобальная служба DNS, которую вы можете использовать в качестве альтернативы вашему текущему DNS-провайдеру.

Cloudflare DNS

Cloudflare DNS — это бесплатная и быстрая служба DNS, которая функционирует как рекурсивный DNS-сервер, ищущий доменные имена для любого хоста в Интернете.

Обычный

Блокировка вредоносных доменов

Блокировка вредоносных и "взрослых" доменов

Quad9 DNS

Quad9 DNS — это бесплатная рекурсивная служба DNS, которая обеспечивает высокую производительность, конфиденциальность и защиту от фишинга и шпионских программ. Серверы Quad9 не предоставляют цензурный компонент.

Стандартный

Обычный и DNS-over-TLS сервера, которые обеспечивают защиту от фишинга и шпионских программ

Незащищенный

Защищенный (ECS)

EDNS Client-Subnet - это метод, который включает компоненты данных IP-адреса конечного пользователя в запросы, отправляемые на авторитетные DNS-серверы. Предоставляет черный список для блокировки, DNSSEC, клиент-подсеть EDNS.

Verisign Public DNS

Verisign Public DNS — это бесплатная служба DNS, которая предлагает большую безопасность и стабильность. Verisign заботится о конфиденциальности пользователей и не продает данные DNS сторонним ресурсам.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 64.6.64.6 or 64.6.65.6 | Добавить в AdGuard |

| DNS, IPv6 | 2620:74:1b::1:1 or 2620:74:1c::2:2 | Добавить в AdGuard |

DNS.WATCH

DNS.WATCH — это быстрая и бесплатная служба DNS с функцией защиты конфиденциальности.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 84.200.69.80 и 84.200.70.40 | Добавить в AdGuard |

| DNS, IPv6 | 2001:1608:10:25::1c04:b12f и 2001:1608:10:25::9249:d69b | Добавить в AdGuard |

Comodo Secure DNS

Comodo Secure DNS — это служба DNS, которая обрабатывает ваши DNS-запросы через всемирную сеть DNS-серверов. Удаляет рекламу и защищает от фишинговых и вредоносных программ.

Dyn DNS

Dyn DNS — бесплатный альтернативный DNS-сервер от Dyn.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 216.146.35.35 и 216.146.35.36 | Добавить в AdGuard |

OpenNIC DNS

OpenNIC DNS — бесплатный альтернативный DNS-сервер от OpenNIC Project.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 185.121.177.177 и 169.239.202.202 | Добавить в AdGuard |

| DNS, IPv6 | 2a05:dfc7:5::53 и 2a05:dfc7:5353::53 | Добавить в AdGuard |

Quad101

Quad101 — бесплатная альтернативная служба DNS без регистрации от TWNIC (Тайваньский сетевой информационный центр).

Freenom World

Freenom World — бесплатный анонимный DNS-сервер от Freenom World.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 80.80.80.80 и 80.80.81.81 | Добавить в AdGuard |

Fortinet Secure

Fortinet Secure — бесплатный альтернативный DNS-сервер от FortiGuard.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 208.91.112.220 и 80.85.69.54 | Добавить в AdGuard |

Safe DNS

Safe DNS — это глобальная сеть, состоящая из серверов, расположенных по всему миру — в Северной и Южной Америке, Европе, Африке, Австралии и на Дальнем Востоке — и обеспечивающая быструю и надежную обработку DNS-запросов из любой точки мира.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 195.46.39.39 и 195.46.39.40 | Добавить в AdGuard |

Strongarm DNS

Strongarm DNS — DNS-сервер от Strongarm, который предотвращает взаимодействие пользователей с вредоносным контентом.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 54.174.40.213 и 52.3.100.184 | Добавить в AdGuard |

SafeSurfer DNS

SafeSurfer DNS — DNS-сервер от SafeSurfer, который защищает ваше устройство от вредоносного контента.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 104.155.237.225 и 104.197.28.121 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Provider: 2.dnscrypt-cert.safesurfer.co.nz IP: 104.197.28.121 | Добавить в AdGuard |

Captnemo DNS

Captnemo DNS — сервер Abhay Rana aka Nemo, запущенный на Digital Ocean droplet в регионе BLR1.

| Протокол | Адрес | |

|---|---|---|

| DNSCrypt, IPv4 | Имя провайдера: 2.dnscrypt-cert.captnemo.in IP: 139.59.48.222:4434 | Добавить в AdGuard |

fvz DNS

fvz DNS — общедоступный OpenNIC Tier2 Anycast DNS сервер

| Протокол | Адрес | |

|---|---|---|

| DNSCrypt, IPv4 | Имя провайдера: 2.dnscrypt-cert.dnsrec.meo.ws IP: 185.121.177.177:5353 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Имя провайдера: 2.dnscrypt-cert.dnsrec.meo.ws IP: 169.239.202.202:5353 | Добавить в AdGuard |

Nawala Childprotection DNS

Nawala Childprotection — это система интернет-фильтрации, которая защищает детей от веб-сайтов недопустимого и оскорбительного содержания.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 180.131.144.144 and 180.131.145.145 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Имя провайдера: 2.dnscrypt-cert.nawala.id IP: 180.131.144.144 | Добавить в AdGuard |

BlahDNS

DNS Server (Финляндия)

DNS Server (Япония)

DNS Server (Германия)

ibksturm

SWITCH DNS

Открытый проект-коллаборация для продвижения и внедрения DNS Privacy.

Другие DNS-серверы с политикой 'без логирования':

DNS-серверы с минимальным/ограниченным логированием. Эти серверы осуществляют логирование в какой-либо форме, имеют самоподписанные сертификаты или не поддерживают strict mode.

CIRA Canadian Shield DNS

Приватный

В "приватном" режиме - только обработка DNS

Защищенный

В "защищенном" режиме - защита от вредоносных и фишинговых программ

Семейный

В "семейном" режиме - то же, что в "защищенном" режиме + блокировка взрослого контента

FFMUC DNS

NextDNS

NextDNS предоставляет публично доступные нефильтрующие резолверы без логирования вдобавок к настраиваемым фримиум фильтрующим серверам с опциональным логированием.

Нефильтрующие

RethinkDNS

Нефильтрующий

ControlD DNS

ControlD — это настраиваемый DNS-сервис, который можно использовать для блокировки нежелательных категорий сайтов (рекламные, 18+ и т.д.), популярных сервисов (Facebook, TikTok) или любых доменов по вашему выбору.

Нефильтрующий

Блокирует вредоносные сайты

Блокирует вредоносные сайты + рекламу

Блокирует вредоносные сайты + рекламу + соцмедиа

Mullvad

Mullvad предоставляет публично доступный DNS-сервис с минимизацией QNAME, с эндпоинтами в Австралии, Германии, Сингапуре, Швеции, Соединённом Королевстве и США (Нью-Йорк и Лос-Анджелес).

Нефильтрующий

Блокирующий

Небольшие персональные резолверы

В этой секции собраны маленькие, в основном персональные DNS-резолверы. Они часто имеют всего один или очень мало серверов и в целом обладают худшим аптаймом в сравнении с "большими" провайдерами. Мы не имеем возможности должным образом следить за их доступностью. Используйте на свой страх и риск!

Arapurayil

Arapurayil — персональный DNS-сервис, расположенный в Мумбаи, Индия.

Без логирования | Фильтрующий рекламу, трекеры, фишинг и т.д. | DNSSEC | Минимизация QNAME | Без EDNS Client-Subnet.

Жмакнув по этой ссылке и проверив Firefox ( или любой другой популярный браузер ), у каждого из вас перед глазами откроется невыносимая сторона жизни. губительные противоречия действительности, неразрешимый конфликт в области информационных систем и технологий .

Упсс. Ну, как же так? Почему моя конфиденциальность ниже плинтуса? Запросы DNS у всех на виду, resolver не проверяет ответы DNS с помощью DNSSEC, браузер не зашифровал SNI.

В гордом одиночестве TLS 1.3. У кого и с этим проблемы, отредактируйте файл конфигурации Firefox ( именно с этим браузером будем возиться ). В адресной строке браузера набираем: about:config и в строке поиска настроек, вводим имя security.tls.version.max - (выставляем значение 4 ).

Языком бульдозериста, что такое DNS-сервер.

Пользователю тяжело запомнить цифры. Компьютер разговаривает только на языке цифр. Каким образом столкнуть лбами принципиально разные субстанции .

На картинке, что выше мы видим красные стрелки (запрос, ответ, запрос, ответ). И всё это напоминает деревню. стоит кому-то, что-либо «шушукнуть» - через пять минут, пол деревни всё знает.

Основная задача DoH - зашифровать DNS-трафик для предотвращения перехвата и обеспечения дополнительной конфиденциальности и безопасности.

Вот еще один камень ( ссылка ), запущенный в сторону евангелистов «безопасного DNS». (DoH) это панацея не от цензуры, а от излишне любознательных «информационных посредников», провайдеров и интернет-жулья.

Другие всеми конечностями «За», ибо хватит молчать, надо что-то решать ( ссылка ), все давно устали от того, что упЫри делают с нашим интернетом.

Как ко всему этому кордебалету относится автор ? Сейчас расскажу.

По началу в веб конфигураторе интернет центра (192.168.1.1), стояли DNS-сервера моего горячо любимого провайдера LLC Intercon . Стоят и стоят, каши не просят. Но, потом началось. чуть ли не каждую неделю интернет стал «сыпаться», когда на 15 минут, а когда и на значительно больший промежуток времени. Не очень приятная штука, однако. Звонишь провайдеру, а там нУль эмоций и безразличие в голосе. Ща, все будет голубчик, не надо паниковать ٩(̾●̮̮̃̾•̃̾)۶. Начинаешь делать диагностику неполадок, выскакивает типа этого:

Ага, думаю, сколько рубаху телефон не рви, пока сам себе не поможешь, будет шляпа. Зашел в системный монитор интернет-центра KEENETIC (192.168.1.1) и заколотил прямой наводкой DNS 1 : 8.8.8.8 DNS 2 : 1.1.1.1 DNS 3 : 9.9.9.9. Разложил, так сказать «DNS яйца» по разным корзинам, помимо Domain name server провайдера ツ.

LLC Intercon снова стал горячо любим и уважаем, интернет перестал «падать», бесполезные звонки прекратились.

Дык вот, к чему веду. Если давно использую публичные сервера , почему бы не зашифровать DNS запросы. Заодно уберем раздражающие, тягостные, мрачные кнопки с этой страницы .

Сказано, сделано. Мы не ищем лёгких путей, будем делать всё длинными ручками, хотя в Firefox можно поставить единственный маркер , но, об этом чуть позже.

В адресной строке браузера набираем: about:config и в строке поиска настроек, находим network.trr.mode - (присваиваем параметру значение 2 - используется DoH по умолчанию, а DNS как запасной вариант ).

Вы можете установить другие значения:

0 – отключить TRR по умолчанию;

1 - используется DNS или DoH, в зависимости от того, что быстрее;

4 - режим зеркалирования при котором DoH и DNS задействованы параллельно. Вариант лично для меня совершенно не понятный, но разработчикам виднее;

5 - отключить TRR по выбору.

Далее находим network.trr.bootstrapAddress и настраиваем на 1.1.1.1 ( если хотите работать с cloudflare ) или 8.8.8.8 ( если хотите работать с Google ).

В адресной строке браузера набираем: about:networking и проверяем сеть (раздел DNS). Нажимаем кнопку Очистить кеш DNS, обновляем страничку, смотрим TRR. Должно быть true на против многочисленных имен узлов.

Как вы знаете компания Cloudflare запустила бесплатный VPN-сервис Warp VPN. Для его использования нужно установить приложение «1.1.1.1 + WARP VPN». Оно доступно для устройств с операционными системами Android, iOS и Windows.

Официальной поддержки Warp в маршрутизаторах Keenetic пока нет. Но Warp для построения VPN использует тоннели WireGuard. Поэтому настроить его (Warp VPN от CloudFlare) на роутере Keenetic так же просто, как и настроить стандартный тоннель Wireguard, о котором я писал ранее.

Разница заключается лишь в том, что ключи которые вы можете создать в веб-панели администрирования маршрутизатора Keenetic для тоннеля WireGuard не подходят для Warp-VPN. И чтобы создать рабочую пару ключей необходимо воспользоваться неофициальным клиентом Warp-VPN.

WARP VPN является бесплатным и не имеет ограничений по пропускной способности.

Ключи шифрования WireGuard для Warp

Утилита консольная и выглядит одинаково как в Windows, так и в опреационных системах на основе ядра Linux. Ее использование сводится к двум командам:

2. Создание профиля для WireGuard VPN:

Вместо wgcf вы должны использовать имя файла скаченной утилиты, в частности в Windows она называется wgcf.exe.

После выполнения данных команд у вас появится файл wgcf-profile.conf в котором будут содержаться все необходимы данные для настройки WARP VPN на маршрутизаторе Keenetic.

Его содержимое выглядит примерно так:

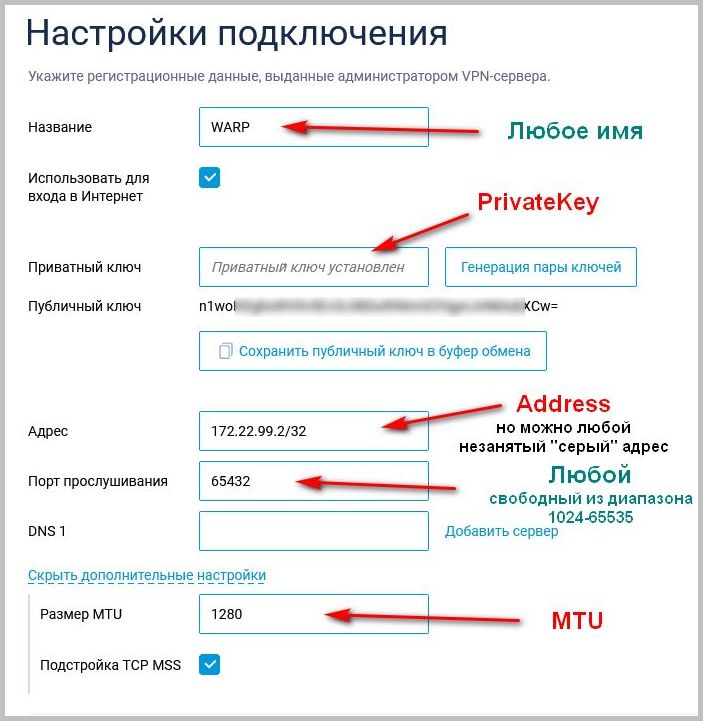

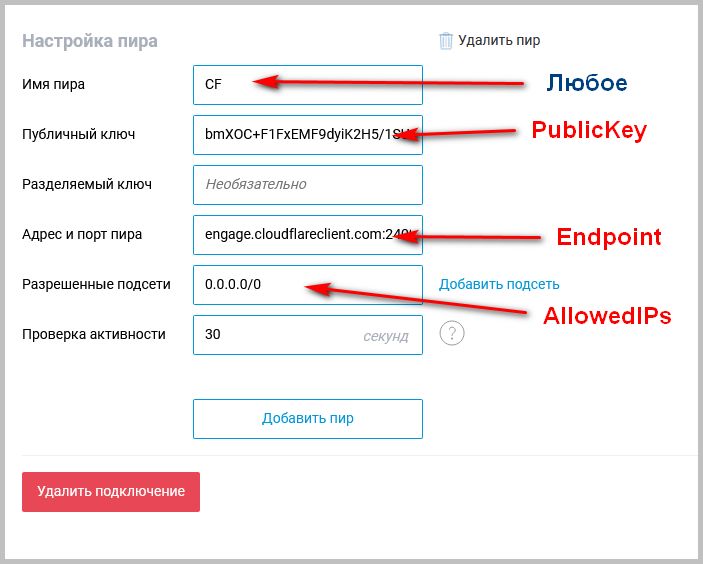

Настройка Warp Keenetic

Красным цветом отмечены значения которые необходимо взять из вашего файла конфигурации Warp VPN wgcf-profile.conf

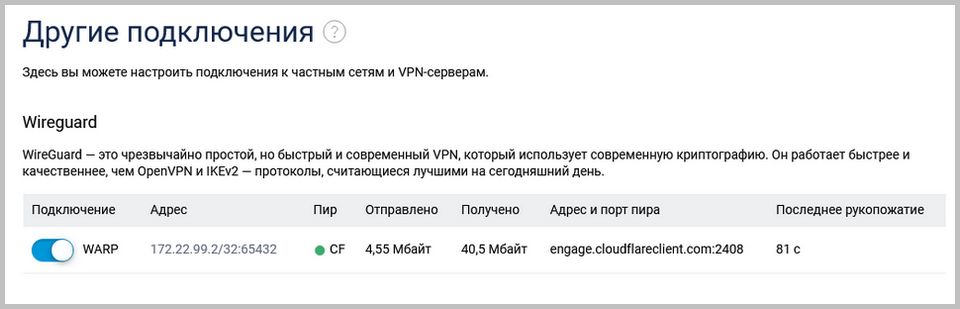

Если все сделали правильно, то состояние Warp VPN должно выглядеть примерно так:

Зачем устанавливать WARP на маршрутизатор

Если вам нужно использовать преимущества WARP VPN не на одном устройстве, а для всей домашней сети, то целесообразно настроить данный VPN на роутере.

Как ни странно, хотя CloudFlare и говорит, что Warp не предназначен для анонимизации подключения (сокрытия вашего IP адреса) и обхода блокировок, но с помощью Warp VPN можно получить доступ к заблокированным сайтам. Если доступ к ним ограничен с вашего IP адреса самим сайтом (владельцем сайта) или государством в лице РКН и т.п. Подробнее можно прочитать здесь.

Для чего нужен WARP VPN

Warp VPN используется для сокрытия передаваемых данных от вашего провайдера и магистральных операторов. О том на какие сайты вы ходите будет знать только ваш компьютер и CloudFlare.

Схема работы DoH

Сегодня DNS-серверы это один из ключевых элементов работы глобальной сети Интернет. С их помощью идет обработка запросов пользователя. В самом простом приближении это выглядит так: человек вводит адрес сайта в адресной строке браузере, после этого идёт обращение к ДНС-серверу, который в свою очередь определяет IP сайта и возвращает результат обратно пользователю, чтобы он мог перейти на нужный ему сайт. В таком виде запросы достаточно просто перехватить, просмотреть и даже подменить. Конечно, провайдер подменой заниматься не будет, а вот злоумышленники очень даже могут!

Включаем DoH в браузере

Google Chrome

В адресной строке вводим вот такой URL-адрес:

Opera

В браузере Opera порядок действий такой же, как и в хроме, только URL-запрос нужно вводить вот такой:

Ставим ему значение Enable и перезапускаем Оперу. После этого браузер будет использовать ДНС-сервер Cloudflare 1.1.1.1 через защифрованное соединение.

Microsoft Edge

В адресную строку вводим URL:

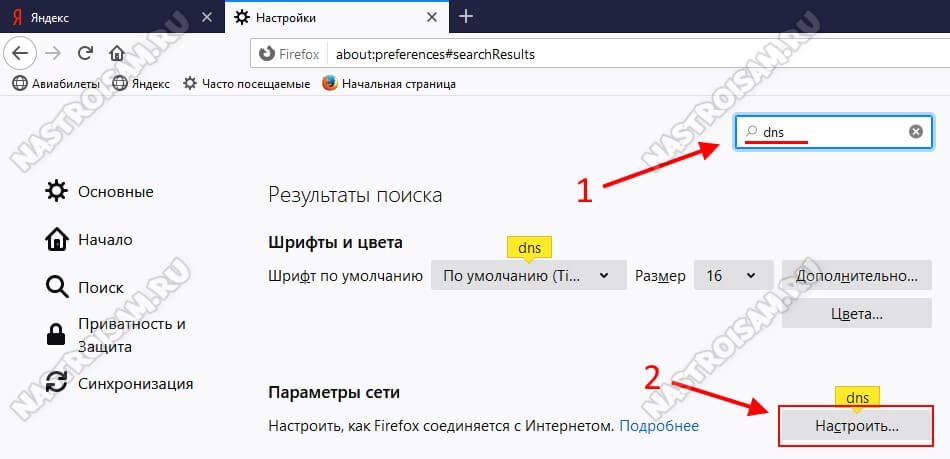

Mozilla Firefox

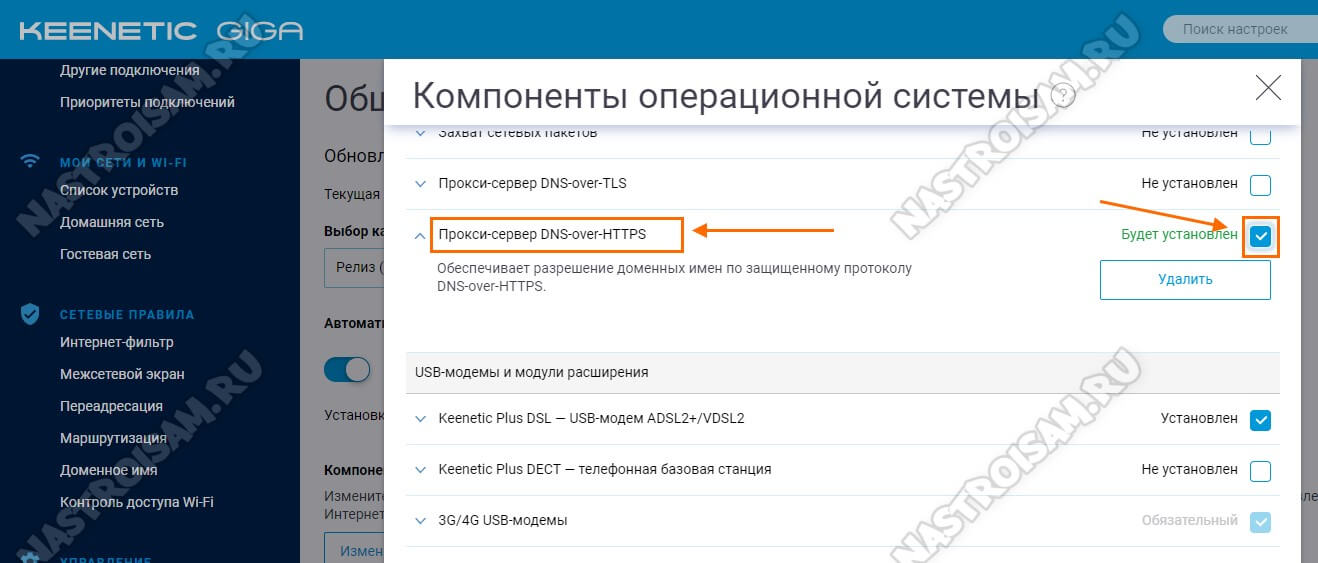

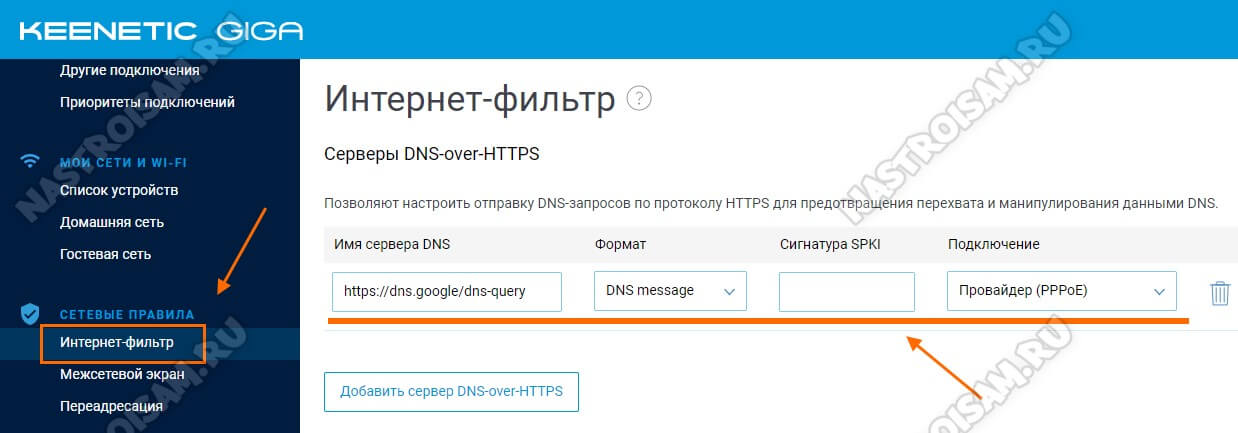

Формат можно использовать JSON, который идёт по умолчанию, либо или DNS message, как у меня. Так же я указал WAN-интерфейс на котором будет работать протокол.

Если Вы пропишите несколько ДНС, то предпочитаемым будет тот, который быстрее отвечает.

Проверка работы протокола

Читайте также: