Dns secondary что это

Обновлено: 04.07.2024

В связи с появлением новой бесплатной услуги DNS-хостинг яндекса, данная статья потеряла свою актуальность. Вместо описанного ниже способа пользуйтесь ДНС сервисом от яндекса, это и надежнее и стабильнее и естественно бесплатно.

Если вы размещаете свои сайты на каком либо хостинге, то ДНС сервер есть на вашем хостинге и у вас не возникнет проблем с необходимостью найти ДНС сервер.

А вот если вы решили запустить свои сайты на своем домашнем компьютере или на каком-то другом сервере без ДНС серверов, то у вас возникнут проблемы с ДНС.

Создавать ДНС сервер на своей стороне нет никакого смысла и это дело не очень простое, нужно как минимум 2 IP из разных подсетей, а в домашних условиях это не всегда возможно, да и не дешево.

Самый простой вариант, воспользоваться готовыми бесплатными или платными сервисами.

Один из вариантов, можно воспользоваться ДНС серверами того регистратора, у которого вы купили домен.

Например у регистратора webnames ДНС для своих клиентов бесплатный и имеется подробная инструкция и если ваши домены куплены у них, то вы без проблем настроите ДНС и направите свои сайты на свой сервер.

Если вы покупали домен у другого регистратора, то ДНС у них скорее всего будет платный. Можете воспользоваться платной услугой ДНС и за ваши деньги вам помогут все настроить.

На момент написания статьи форма регистрации выглядела так

Заполняйте все стандартные поля, и галочки отмечайте, как показано на рисунке.

После регистрации придет подтверждение на указанный email.

Далее входите под своим логином паролем и создавайте новую зону (Create zone)

Все остальные записи нужны для профессионального использования и если они вам понадобятся, то вы о них сами знаете.

Например настройка почтового сервера Mail Exchanger (MX) records. Если у вас свой почтовый сервер, то вы точно знаете какие данные вписать здесь.

Обычным людям использовать свой почтовый сервер нет никакого смысла, для этого есть мощный и бесплатный гугл, у него можно создать почту со своим доменом(до 50 ящиков от одного домена) и что прописать в этом поле гугл вам подскажет.

И теперь ждать. Зоны ДНС могут обновиться через сутки-двое.

Комментарии

05.11.2010 Vic

Благодарствую! Очень помогло :) Я как всегда ленился почитать и о точке в конце А-рекорда не знал. Спасибо!

09.01.2011 ustus

а как быть если айпи динамический?

09.01.2011 админ

точно не скажу, но помоему есть специальные сервисы, можно указывать их постоянный ip и уже этот сервис будет отслеживать ваш текущий ip и перенаправлять запросы на него.

Но сразу скажу, это все не даст 100% работоспособности, поэтому лучше реального ip ничего нет.

02.02.2011 админ

Сергей, по вашей ссылке смотрите правую часть страницы внизу.

Цитрую

"DNS-хостинг Яндекса

Делегировать домен на Яндекс — это самый простой способ подключить Яндекс.Почту для вашего домена.

Подробнее про DNS-хостинг"

03.02.2011 Сергей

блин я тут так много понаписал.

Код устарел.

и всё пропало.

убит горем.

03.02.2011 админ

Сергей, да, вот как раз сейчас устраняю эту проблему, сделаю чтобы комментарий оставался в поле, если код введен не верно

04.02.2011 Админ

Сергей.

Во первых, для подвязки домена не обязательно файл забрасывать.

Когда подвязываете домен, вам предлагается три варианта подтверждения на выбор.

Третий вариант, это прописать специальный email в контактах для whois, через панель RuCenter.

Как только информация whois обновится(в течении нескольких часов), домен на яндексе подтвердится.

Но так как в вашем случае ваш домен еще не подвязан к хостингу, то проще подтвердить его именно по третьему варианту, с помощью прописывания email в контактных данных whois.

Будут проблемы, могу помочь, связывайтесь со мной по моим контактам

15.05.2011 максим

а чо ето вобще ет о для серверов css Типа можна поставить на яндекс хост и бесплатно

04.07.2011 Андрей

Максим, это сервера dns (для домена)!

Очевидно, Вы хотите сделать сервер в css (а это вообще никак не относится!)

04.07.2011 Fan

Не понятно только одно. если указываешь поддомен а он висит на другом порту на том же сервере то xname говорит что ip не корректно указан (79.156.22.11:8080)

21.11.2011 ivan

а яндекс дает делегировать домен на свои ДНС, только если ты прописываешь их МХ записи и пользуешься их почтой?

или можно делегировать, а мх свои прописать?

28.11.2011 админ

ivan, яндекс дает бесплатный ДНС без всяких обязательств держать почту у них.

Можете MX прописывать на другие сервера.

По крайней мере так было раньше

С помощью этого раздела вы узнаете, как создать политику DNS для управления трафиком на основе географического расположения, если развертывание DNS включает как основной, так и дополнительный DNS-серверы.

В предыдущем сценарии используется политика DNS для управления трафиком на основе Geo-Location с серверами-источниками. инструкции по настройке политики DNS для управления трафиком на основе географического расположения на основном DNS-сервере. Однако в инфраструктуре Интернета DNS-серверы широко развертываются в модели «первичная-вторичная», где доступная для записи копия зоны хранится на выбранных и защищенных основных серверах, а доступные только для чтения копии зоны хранятся на нескольких серверах-получателях.

Серверы-получатели используют протоколы зонных передач (AXFR) и добавочную зонную пересылку (IXFR) для запроса и получения обновлений зоны, содержащих новые изменения в зонах на основных DNS-серверах.

Дополнительные сведения о параметре AXFR см. в запросе IETF (Internet Engineering Task Force) для получения комментариев 5936. Дополнительные сведения о IXFR см. в статье запрос в IETF (Internet Engineering Task Force) для получения комментариев 1995.

Пример управления трафиком на основе Geo-Location Primary-Secondary

Ниже приведен пример использования политики DNS в развертывании по первичному вторичному приложению для обеспечения перенаправления трафика на основе физического расположения клиента, выполняющего запрос DNS.

Развертывание Contoso DNS включает два вторичных сервера: SecondaryServer1с IP-адресом 10.0.0.2; и SecondaryServer2с IP-адресом 10.0.0.3. Эти серверы-получатели функционируют в качестве серверов имен в двух разных регионах, где SecondaryServer1 находится в Европе и SecondaryServer2, расположенном в США.

В сервер (IP-адрес 10.0.0.1) доступна запись основной зоны с возможностью записи, где вносятся изменения в зоны. При обычной передаче зоны на серверы-получатели серверы-получатели всегда обновляются в соответствии с новыми изменениями зоны в сервер.

Этот сценарий показан на следующем рисунке.

Как работает система DNS-Primary-Secondary

При развертывании управления трафиком на основе географического расположения в первичном и вторичном развертывании DNS важно понимать, как обычная передача данных из основной зоны происходит перед изучением передачи уровня области зоны. В следующих разделах приведены сведения о передаче данных на уровне зоны и зоны.

Зонные передачи в первичном и вторичном развертывании DNS

Вы можете создать DNS-сервер с первичным и вторичным развертыванием и синхронизировать зоны, выполнив следующие действия.

- При установке DNS основная зона создается на основном DNS-сервере.

- На сервере-получателе создайте зоны и укажите основные серверы.

- На основных серверах можно добавить серверы-получатели в качестве доверенных вторичных серверов в основной зоне.

- Дополнительные зоны выполняют полный запрос на зонную пересылку (AXFR) и получают копию зоны.

- При необходимости основные серверы отправляют уведомления на серверы-получатели об обновлениях зоны.

- Вторичные серверы выполняют добавочный запрос на зонную пересылку (IXFR). По этой причине серверы-получатели по-прежнему синхронизируются с сервером-источником.

Передача на уровне области зоны в первичном и вторичном развертывании DNS

Сценарий управления трафиком требует дополнительных действий по секционированию зон в разные области зоны. По этой причине дополнительные действия необходимы для перемещения данных в областях зоны на серверы-получатели, а также для перемещения политик и подсетей клиентов DNS на серверы-получатели.

После настройки инфраструктуры DNS с основным и дополнительным серверами передача уровня зоны выполняется автоматически службой DNS с помощью следующих процессов.

Чтобы обеспечить перемещение на уровне зоны, DNS-серверы используют механизмы расширений для DNS (EDNS0) OPT RR. Все запросы на зонные зоны (AXFR или IXFR) из зон с областями исходят из-за неявной записи ресурса EDNS0, для параметра ID которого по умолчанию задано значение "65433". Дополнительные сведения о ЕДНСО см. в запросе IETF о комментариях 6891.

Значение RR OPT — это имя области зоны, для которой отправляется запрос. Когда основной DNS-сервер получает этот пакет от доверенного вторичного сервера, он интерпретирует запрос как поступающий для этой области зоны.

Если на сервере-источнике есть область зоны, она реагирует на данные перемещения (КСФР) из этой области. Ответ содержит RR с тем же параметром с ИДЕНТИФИКАТОРом "65433" и значением, заданным для той же области зоны. Серверы-получатели получают этот ответ, извлекают сведения об области из ответа и обновляют эту конкретную область зоны.

После выполнения этого процесса сервер-источник будет поддерживать список доверенных получателей, которые отправили такой запрос области зоны для уведомлений.

Для дальнейшего обновления в области зоны на серверы-получатели отправляется уведомление IXFR с той же ЗАПИСЬю OPT. Область зоны, получающая это уведомление, делает запрос IXFR, содержащий эту запись ресурса OPT, и тот же процесс, описанный выше.

Настройка политики DNS для управления трафиком на основе Geo-Location Primary-Secondary

Прежде чем начать, убедитесь, что выполнены все действия, описанные в разделе Использование политики DNS для управления трафиком на основе Geo-Location с первичными серверами, а на основном DNS-сервере настроены зоны, области зоны, подсети клиентов DNS и политика DNS.

В этом разделе приведены инструкции по копированию подсетей клиентов DNS, областей зоны и политик DNS с основных серверов DNS на серверы-получатели DNS для начальной настройки DNS и проверки. В будущем может потребоваться изменить параметры подсети клиента DNS, области зоны и политики на сервере-источнике. В этом случае можно создать скрипты автоматизации для синхронизации серверов-получателей с сервером-источником.

В следующих разделах приведены подробные инструкции по настройке.

в следующих разделах приведены примеры Windows PowerShell команд, которые содержат примеры значений для многих параметров. Перед выполнением этих команд обязательно замените примеры значений в этих командах значениями, подходящими для вашего развертывания.

Членство в DnsAdmins(или аналогичное) требуется для выполнения следующих процедур.

Создание дополнительных зон

Можно создать вторичную копию зоны, которую необходимо реплицировать в SecondaryServer1 и SecondaryServer2 (при условии, что командлеты выполняются удаленно из одного клиента управления).

для создания дополнительных зон можно использовать следующие команды Windows PowerShell.

Дополнительные сведения см. в разделе Add-днссерверсекондаризоне.

настройка Параметры зонных передач в основной зоне

Необходимо настроить параметры основной зоны таким образом, чтобы:

- Разрешены зонные передачи с сервера-источника на указанные серверы-получатели.

- Уведомления об обновлении зоны отправляются сервером-источником на серверы-получатели.

для настройки параметров зонных передач в основной зоне можно использовать следующие команды Windows PowerShell.

В следующем примере команда NOTIFY указывает, что сервер - источник будет отправлять уведомления об обновлениях в список выбора получателей.

Дополнительные сведения см. в разделе Set-днссерверпримаризоне.

Копирование подсетей клиента DNS

Необходимо скопировать подсети клиента DNS с основного сервера на серверы-получатели.

для копирования подсетей на серверы-получатели можно использовать следующие команды Windows PowerShell.

Дополнительные сведения см. в разделе Add-днссерверклиентсубнет.

Создание областей зоны на сервере-получателе

Необходимо создать области зоны на серверах-получателях. В DNS области зоны также начинают запрашивать Ксфрс с сервера-источника. При любом изменении областей зоны на сервере-источнике уведомление, содержащее сведения об области зоны, отправляется на серверы-получатели. Затем серверы-получатели могут обновить свои области зоны с помощью добавочного изменения.

для создания областей зоны на серверах-получателях можно использовать следующие команды Windows PowerShell.

В этих примерах команд параметр -ErrorAction Ignore включен, так как область зоны по умолчанию существует в каждой зоне. Область зоны по умолчанию не может быть создана или удалена. Конвейеризация приведет к попытке создать эту область, и она завершится ошибкой. Кроме того, можно создать области зон, не заданные по умолчанию, в двух дополнительных зонах.

Дополнительные сведения см. в разделе Add-днссерверзонескопе.

Настройка политики DNS

После создания подсетей, разделов (областей зоны) и добавления записей необходимо создать политики, соединяющие подсети и секции, чтобы при получении запроса из источника в одной из подсетей DNS-клиента ответ был получен из правильной области действия этой зоны. Для сопоставления области зоны по умолчанию не требуются никакие политики.

чтобы создать политику dns, связывающую подсети клиента DNS и области зоны, можно использовать следующие команды Windows PowerShell.

Теперь вторичные DNS-серверы настраиваются с помощью необходимых политик DNS для перенаправления трафика на основе географического расположения.

Когда DNS-сервер получает запросы на разрешение имен, DNS-сервер оценивает поля в DNS-запросе на соответствие настроенным политикам DNS. Если исходный IP-адрес в запросе разрешения имен соответствует любой из политик, область связанной зоны используется для ответа на запрос, а пользователь направляется к ресурсу, который является географически ближайшим к ним.

Вы можете создавать тысячи политик DNS в соответствии с требованиями к управлению трафиком, а все новые политики применяются динамически, без перезапуска DNS-сервера во входящих запросах.

Вторичный DNS обеспечивает возможность распределять DNS-трафик для доменного имени по двум или более DNS-провайдерам для наилучшего возможного времени безотказной работы и резервирования очень простым и дружественным образом. Вы можете управлять DNS-регистрами домена только у одного (первичного DNS-провайдера), а второй провайдер, использующий технологию Вторичный DNS, может быть обновлен и синхронизирован автоматически.

Преимущества использования услуги вторичного DNS

Некоторые из основных преимуществ установки Вторичного DNS включают:

- 100% Время безотказной работы: Если первичный DNS-провайдер становится недоступным, трафик DNS автоматически будет обслуживаться вторичным провайдером без каких-либо видимых эффектов для посетителей веб-сайта.

- Резервный DNS: Вторичный DNS может использоваться в качестве плана резервного копирования, если что-то происходит с основным провайдером. У вас будет новая копия всех ваших записей DNS.

- Независимость поставщика: В последние несколько лет атаки DDoS растут как по частоте, так и по степени тяжести. Добавление дополнительного DNS-провайдера со вторичным DNS дает вам лучшую безопасность и независимость провайдера.

- Дополнительная безопасность: Если вы управляете собственными DNS-серверами, вы можете защитить их с помощью дополнительной конфигурации DNS со скрытым мастером. ClouDNS будет обрабатывать весь общественный трафик для вас.

- Легкая миграция из самостоятельного DNS-сервера в управляемый Anycast DNS: Если вы управляете своими собственными DNS-серверами, добавление Вторичного DNS - довольно простой процесс. Вы можете прозрачно перейти на DDoS Protected и Anycast DNS без каких-либо изменений в вашей системе управления, панели доступа и управления.

Дополнительные преимущества использования вторичного DNS-сервера ClouDNS:

- Облачная инфраструктура: ClouDNS предназначен для работы в качестве облачной инфраструктуры. Наша саморазвитая система синхронизации и распределения данных позволяет в реальном времени контролировать состояние зон DNS в каждом месте. С помощью нашего сервиса вы можете в любое время добавить дополнительные ресурсы DNS.

- DDoS Защита: В свете недавнего увеличения DDoS-атак компаниям становится все более важно иметь активную защиту. Наша саморазвивающаяся защита от DNS-базирующихся атак предназначена для смягчения любых DDoS атак по нескольким средствам защиты от DDoS. Наши специалисты имеют большой опыт в новых технологиях смягчения DDoS в сочетании с долгосрочным партнерством с ведущими компаниями по снижению DDoS атак.

- Anycast DNS: Самые быстрые ответы DNS для конечных пользователей. Реальное оборудование, мониторинг маршрутов и полная сеть с двумя стеками (IPv4 и IPv6), доступные на каждой точке присутствия.

- Гарантия на работоспособность: ClouDNS является первым провайдером DNS, предлагающий 10 000% соглашение о времени доступности (SLA). За каждую минуту простоя мы увеличим ваш счет на сто.

- Гарантированные низкие цены: Мы гарантируем самые низкие цены в отрасли. Если вы найдете более низкую цену за услугу Вторичного DNS, мы немедленно изменим ваше соглашение с той же ценой.

- 24/7 Поддержка: Независимо от дня недели, независимо от времени суток, мы обеспечиваем непрерывный мониторинг и поддержку сети.

Рассмотрите эти преимущества и начните использовать Вторичный DNS. Также помните, что на нашем веб-сайте есть множество руководств по настройке этого процесса.

Для начала необходимо все разложить по полочкам 1 :

Структура множества доменных имен представляет из себя древовидную иерархию. Чтобы не усложнять изначально достаточно простую вещь, я подобрал наиболее подходящую картинку с описанием иерархии доменных имен 2 :

Классификация доменных имен также не должна вызывать сложностей в понимании, но на удивление в интернете практически не найти нормальные иллюстрации. Мне под руки попалась только одна 3 :

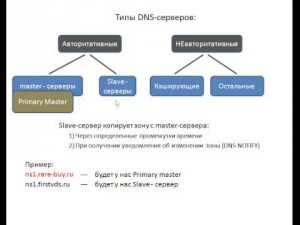

Вообще на этом канале 4 огромное количество уроков, которые посвящены именно DNS. Однозначно советую к просмотру. Хоть и описание типов dns-серверов есть и на Википедии 5 , оно там плоское и только зря сводит с толку.

Вопросов кто такие dns-клиенты возникать не должно.

Вот таки размышления. Конечно все эти определения скорее запутывают, чем помогают разобраться. Надо просто иметь в виду, что есть primary master и он стоит вверху иерархии и есть все остальные. Стоит добавить, что серверы всех трех типов будут являться авторитативными, то есть ответственными за зону.

Таким образом, пространство имен раздроблено на зоны ( zones), каждая из которых управляется своим доменом. Обратите внимание на различие между зоной (zone) и доменом (domain): домен groucho.edu затрагивает все машины в университете Groucho Marx, в то время как зона groucho.edu включает только хосты, которые работают в непосредственно компьютерном центре, например в отделе математики. Хост в отделе физики принадлежат другой зоне, а именно physics.groucho.edu .

Наглядно рекурсивный 11 12 запрос выглядит так:

а нерекурсивный 13 :

На этом обзор основных принципов работы dns закончен. Рассмотрение типов записей dns, а также механизмов работы обратного разрешения имен (ip-адрес по dns-имени) я в рамках этой статьи я затрагивать не планировал, хотя конечно же это очень интересные темы.

Этот раздел будет посвящен обзору лучших практик по настройке роли DNS (интегрированной в AD) на Windows Server 2012 R2, но большинство советов актуальны и для предыдущих версий ОС. Тем не менее не стоит забывать про улучшения, которые добавляются в каждой новой версии и 2012 R2 не исключение 14 15 .

Я подразумеваю, что нет никакого смысла повторять, что в каждом домене должно быть минимум два контроллера домена. Это необходимо для отказоустойчивости. Собственный ip-адрес сервера должен быть обязательно статическим 16 .

Собственно сами рекомендации:

Суть в том, что, во избежание проблем с репликацией, в списке первичных dns-серверов на каждом контроллере домена первыми должны быть указаны партнеры по репликации, то есть другие контроллеры домена. Собственный адрес отдельно взятого сервера должен быть указан самым последним 18 в его списке dns-серверов. Для увеличения производительности последним в списке используйте loopback-адрес 127.0.0.1 19 как собственный адрес сервера (но не реальный сетевой адрес адаптера), хоть и это иногда может вызывать небольшие проблемы 20 .

2) На клиентских системах должны использоваться только локальные dns-серверы, но никак не публичные.

В противном случае у вас могут возникнуть проблемы 21 с разрешением внутренних имен, хотя выход наружу будет доступен. Тем не менее в корпоративной сети у меня доступ наружу по dns портам разрешен только контроллерам домена и серверам Exchange.

Позаботьтесь о том, чтобы ваш dhcp-сервер выдавал клиентам настройки со всеми имеющимися у вас адресами серверов dns. Их может быть два, а может быть и больше, все зависит от конкретной топологии. Если у вас структура AD с множеством сайтов, то логично, чтобы по порядку сначала шли серверы сайта, в котором этот пк находится и уже только потом выдавались адреса dns-серверов других сайтов 22 .

3) Если у вас домен AD, то используйте только интегрированную с AD роль DNS (AD-integrated). Прибавится достаточно много плюсов в плане безопасности, производительности и отказоустойчивости 23 .

Производительность всей инфраструктуры увеличивается, поскольку все партнеры по репликации (контроллеры домена) имеют одинаковый вес и нет master- и slave- серверов. То есть, если бы запрос поступил к slave-серверу классического dns, то он должен был бы обратиться к мастеру для инициирования процесса обновления. При интегрированной в ad dns каждый контроллер домена может писать изменения в базу dns и уже дальше неспеша реплицировать их на другие контроллеры. К тому же сам по себе механизм репликации ad ds значительно быстрее.

Безопасность увеличивается благодаря защищенным динамическим обновлениям 24 . О DNSSEC речь тут не идет, это общая технология, хотя и в Windows есть её реализация 25 26 .

Есть также рекомендации 29 30 31 32 (обязательно к прочтению) касательно автоматической очистке записей dns. В этой статье я их подробно не рассматриваю, поскольку автоматическая очистка записей по умолчанию отключена. На деле процесс настройки очень простой, но имеет колоссальные последствия 33 для инфраструктуры в том случае, если вы не понимаете что конкретно делаете и к чему это может привести.

Читайте также: