Dr web блокирует teamviewer

Обновлено: 03.07.2024

Данная статья написана в рамках ответственного разглашения информации о уязвимости. Хочу выразить благодарность сотрудникам Dr.Web за оперативное реагирование и исправление обхода брандмауэра (firewall).

В этой статье я продемонстрирую обнаруженную мной возможность обхода брандмауэра (firewall) в продукте Dr.Web Security Space 12 версии.

При исследовании различных техник и методик обхода антивирусных программ я заметил, что Dr.Web Security Space 12 версии блокирует любой доступ в Интернет у самописных приложений, хотя другие антивирусные программы так не реагируют. Мне захотелось проверить, возможно ли обойти данный механизм безопасности?

Разведка

Во время анализа работы антивирусной программы Dr.Web, я обнаружил, что некоторые исполняемые файлы (.exe), в папке C:\Program Files\DrWeb, потенциально могут быть подвержены Dll hijacking.

Dll Hijacking — это атака, основанная на способе поиска и загрузки динамически подключаемых библиотек приложениями Windows. Большинство приложений Windows при загрузке dll не используют полный путь, а указывают только имя файла. Из-за этого перед непосредственно загрузкой происходит поиск соответствующей библиотеки. С настройками по умолчанию поиск начинается с папки, где расположен исполняемый файл, и в случае отсутствия файла поиск продолжается в системных директориях. Такое поведение позволяет злоумышленнику разместить поддельную dll и почти гарантировать, что библиотека с нагрузкой загрузится в адресное пространство приложения и код злоумышленника будет исполнен.

Например, возьмём один из исполняемых файлов – frwl_svc.exe версии 12.5.2.4160. С помощью Process Monitor от Sysinternals проследим поиск dll.

Однако, у обычного пользователя нет разрешений для того чтобы подложить свой DLL файл в папку C:\Program Files\DrWeb. Но рассмотрим вариант, в котором frwl_svc.exe будет скопирован в папку под контролем пользователя, к примеру, в папку Temp, а рядом подложим свою библиотеку version.dll. Такое действие не даст мне выполнение программы с какими-то новыми привилегиями, но так мой код из библиотеки будет исполнен в контексте доверенного приложения.

Подготовительные мероприятия

Я начну свой эксперимент с настройки двух виртуальных машин с Windows 10. Первая виртуальная машина служит для демонстрации пользователя с установленным антивирусом Dr.Web. Вторая виртуальная машина будет «ответной стороной», на ней установлен netcat для сетевого взаимодействия с первой виртуалкой. Начальные настройки при установке:

На первую виртуальную машину с IP 192.168.9.2 установлю Dr.Web последней версии, в процессе установки Dr.Web’а выберу следующие пункты:

На вторую виртуальную машину с ip 192.168.9.3 установлю netcat.

Для демонстрации я разработал два исполняемых файла:

Второй файл — это прокси-библиотека version.dll, которая размещается рядом с frwl_svc.exe на первой виртуальной машине. Функциональность та же, что и test_application.exe, только код собран как dll.

Видео эксплуатации

После подготовительных мероприятий, я, наконец, подошёл к эксплуатации. На этом видео представлена демонстрация возможности обхода брандмауэра (firewall) в продукте Dr.Web Security Space 12 версии. (Dr.Web, version.dll и test_application.exe находится на первой виртуальной машине, которая расположена с левой стороны видео. А netcat находится на второй виртуальной машине, которая расположена с правой стороны видео.)

Вот что происходит на видео:

На второй виртуальной машине запускаем netcat он же nc64.exe и прослушиваем порт 4444.

Затем на первой виртуальной машине в папке C:\Users\root\AppData\Local\Temp распакуем aplications.7z, там находятся version.dll и test_application.exe.

После этого, с помощью whoami показываем, что все действия от обычного пользователя.

Потом копируем C:\Program Files\DrWeb\frwl_svc.exe в папку C:\Users\root\AppData\Local\Temp\aplications.

Дальше демонстрируем, что брандмауэр (firewall) включён, исключения отсутствуют и время последнего обновления антивируса.

Следующим шагом запускаем тестовое приложение test_application.exe и проверяем работоспособность брандмауэр (firewall). Dr.Web заблокировал тестовое приложение, а значит можно сделать вывод, что брандмауэр (firewall) работает корректно.

Запускаем frwl_svc.exe и видим подключение в nc64.exe на второй машине.

Передаём команду на создание папки test на первой машине с помощью nc64.exe, который находится на второй машине.

Вывод

Убедившись, что способ работает, можно сделать предположение, что, антивирус доверяет «своим» приложениям, и сетевые запросы, сделанные от имени таких исполняемых файлов, в фильтрацию не попадают. Копирование доверенного файла в подконтрольную пользователю папку с готовой библиотекой — не единственный способ исполнить код в контексте приложения, но один из самых легковоспроизводимых. На этом этапе я собрал все артефакты исследования и передал их специалистам Dr.Web. Вскоре я получил ответ, что уязвимость исправлена в новой версии.

Проверка исправлений

Вижу, что frwl_svc.exe версии 12.5.3.12180 больше не загружает стандартные dll. Это исправляет сам подход с dll hijacking, но появилась гипотеза, что логика работы с доверенными приложениями осталась. Для проверки я воспользовался старой версией frwl_svc.exe.

Подготовительные мероприятия

Начну проверку своей гипотезы с того, что настрою две виртуальные машины с windows 10 по аналогии с тем, как всё было в демонстрации.

На первую виртуальную машину с ip 192.168.9.2 я установлю Dr.Web последней версии. Процесс установки Dr.Web не отличатся от того, который был описан в предыдущем отчёте. А также в папку Temp я скопирую frwl_svc.exe версии 12.5.2.4160 и version.dll из предыдущего отчета.

На вторую виртуальную машину c ip 192.168.9.3 я установлю netcat.

Видео эксплуатации

После настройки двух виртуальных машин пришло время эксплуатации. На этом видео показана возможность обхода патча, которым Dr.Web исправил ошибку из предыдущего отчёта. Расположение виртуальных машин не отличается от представленных в предыдущем видео. Напомню, первая машина находится с левой стороны на видео, а вторая машина – с правой стороны. Действия в видео:

На второй виртуальной машине запускаем netcat(nc64.exe) и прослушиваем порт 4444.

Затем на первой виртуальной машине с помощью whoami показываем, что все действия от обычного пользователя.

Потом показываем версию frwl_svc.exe (12.5.2.4160) в папке C:\Users\drweb_test\AppData\Local\Temp.

Дальше демонстрируем версию frwl_svc.exe (12.5.3.12180) в папке C:\Program Files\DrWeb.

Следующим шагом показываем, что брандмауэр (firewall) включён, исключения отсутствуют и время последнего обновления.

После этого запускаем C:\Users\drweb_test\AppData\Local\Temp \frwl_svc.exe и видим подключение в nc64.exe во второй машине.

Последним шагом передаём команду на создание папки test на первой машине с помощью nc64.exe, который находится на второй машине.

Видео: TeamViewer: Установка и подключение 2021.

Самым простым и быстрым способом удаленного управления другим компьютером является использование TeamViewer. Программное обеспечение очень удобно как для личных, так и для деловых целей и может помочь вам разумно управлять различными ситуациями, не теряя времени.

Но, поскольку он устанавливает удаленное соединение через Интернет, TeamViewer может блокироваться некоторыми антивирусными программами - в этом отношении решения по безопасности могут рассматривать приложение как возможное нарушение безопасности, поэтому оно будет блокировать его доступ и функциональность так же, как меры предосторожности.

Хорошо, если это произойдет, и если вы не можете использовать TeamViewer из-за антивирусного программного обеспечения, не беспокойтесь; Вы можете легко включить программу, установив правило исключения в Firewall. Ниже мы увидим, как выполнить этот процесс для самых популярных антивирусных программ, которые в настоящее время используются на платформе Windows 10.

Как решить проблему «антивирус блокирует TeamViewer»

1. Bitdefender

2. Касперский

3. Аваст

- Откройте Avast и выберите Настройки .

- Перейдите на вкладку Общие с левой панели главного окна.

- Там вы можете получить доступ к функции Исключения, откуда вы можете добавить определенную программу и создать правило брандмауэра.

- Итак, используйте вкладку «пути к файлам» и добавьте путь к TeamViewer.

- Теперь программа будет исключена из будущих процессов сканирования Avast.

4. Авира

- Откройте Avira на своем компьютере.

- Перейдите в Меню, а затем выберите Конфигурация .

- Следующий шаг, который нужно сделать, это выбрать функцию Internet Protection .

- Ссылка «Правила применения» должна отображаться в следующем окне; доступ к нему.

- Настройки брандмауэра теперь доступны.

- Итак, чтобы добавить TeamViewer в список исключений, нажмите на кнопку «Изменить параметры».

- В списке разрешенных программ вы можете найти запись TeamViewer; просто убедитесь, что вы включили доступ для этой программы.

- Сохраните ваши изменения и наслаждайтесь.

5. AVG

В AVG вы можете легко настроить правило брандмауэра благодаря более интуитивному пользовательскому интерфейсу:

- Итак, запустите AVG и в главном пользовательском интерфейсе нажмите на раздел Firewall (последний справа).

- Нажмите на значок «Настройки» и выберите « Дополнительные настройки» в отображаемом подменю.

- Откроется окно AVG Internet Security.

- Оттуда перейдите на вкладку Приложения - второе поле, расположенное на левой панели.

- Если TeamViewer там не указан, нажмите кнопку Добавить.

- Найдите и добавьте путь TeamViewer и выберите исполняемый файл для вашей программы.

- Когда закончите, нажмите «Создать».

- Закройте настройки брандмауэра и проверьте, можно ли использовать TeamViewer сейчас.

- ТАКЖЕ ЧИТАЙТЕ: проблемы с высоким DPI с удаленным рабочим столом в Windows 10

6. Нортон

- В главном окне Norton нажмите Дополнительно .

- Поле Firewall должно быть расположено на левой панели - щелкните по нему.

- Теперь нажмите на значок настроек, соответствующий блокировке приложений .

- В настройках блокировки приложений нажмите кнопку Добавить приложение.

- Если TeamViewer не отображается, нажмите «Другое» и расширите поиск.

- Выберите приложение TeamViewer из диалогового окна «Выберите приложение».

- Нажмите «Выбрать», когда закончите.

- В конце выберите Готово и перезагрузите компьютер.

7. Защитник Windows

- Откройте Защитник Windows - запустите поле поиска (щелкните значок Cortana) и введите Защитник Windows.

- В главном окне антивируса нажмите Защита от вирусов и угроз .

- Затем перейдите к настройкам защиты от вирусов и угроз .

- Нажмите на Добавить или удалить исключения .

- Добавьте TeamViewer в список исключений, чтобы снова включить программу.

- Сохраните изменения и перезагрузите компьютер.

- Вот и все.

Выводы

Таким образом, вы можете добавить новое правило брандмауэра для повторного включения доступа TeamViewer в вашей системе Windows 10. Надеемся, что теперь вы сможете получить удаленный доступ к другим устройствам через TeamViewer, продолжая использовать ваши любимые антивирусные решения.

Если у вас есть вопросы, связанные с руководством, которое было объяснено выше, не стесняйтесь и поделитесь своими мыслями с нами - вы можете сделать это, заполнив форму комментариев ниже.

Исправлено: блокировка клавиш и num lock застряли в окнах 10

Как пишут сами разработчики:

С другой стороны открывает широкие возможности по неконтролируемому доступу третьих лиц в корпоративную сеть. Причем сами сотрудники редко задумываются об этом аспекте, легко предоставляя доступ в сеть и на машины содержащие важную информацию и персональные данные третьим лицам. Это могут быть как сотрудники техподдержки банков и различных систем электронной сдачи отчетности, так и вообще непонятные лица, типа "знакомых программистов", родственников и т.п.

Но не все так просто. TeamViewer полностью оправдывает приведенную выше цитату, если проанализировать его сетевую активность, то окажется, что заблокировать его не так то простою. Нет возможности установить один тип соединенения, программа попробует другой. Ну прямо как в поговорке: ты его в дверь, а он в окно.

В сети описывается несколько методов блокирования TeamViewer, основанных на запрете доступа к используемым им IP-адресам. Но это не дает 100% гарантии, во первых эти адреса еще нужно вычислить, во вторых они могут со временем поменяться, отслеживать такие изменения у обычного администратора нет ни времени, ни возможности.

Windows Server

Ubuntu Server

В предлагаемых нами решениях используется легкий кэширующий DNS-сервер dnsmasq, поэтому откроем его конфигурационный файл /etc/dnsmasq.conf и добавим туда следующую строку:

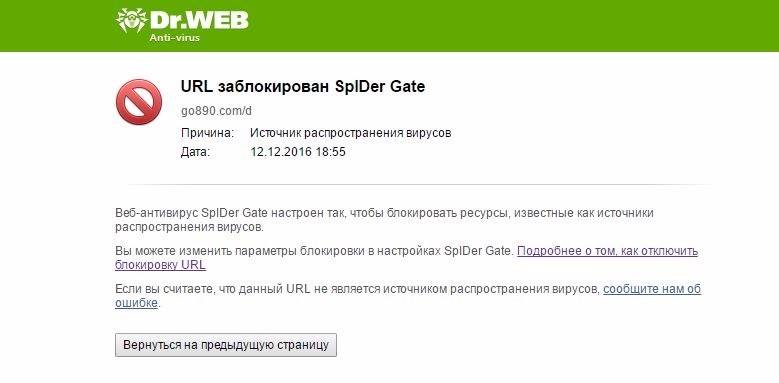

Теперь при попытке подключения мы увидим следующую картину

Обойти установленные нами ограничения можно заменив системные настройки DNS на один из публичных адресов, но это легко решается запретом запросов на 53 порт из локальной сети.

Теоретически пользователи могут использовать публичный прокси, но это действие лежит за рамками знаний и умений большинства из них, и выявление такого факта как правило требует пристально внимания к данному сотруднику и его действиям.

Данный способ также подходит для блокировки другого аналогичного ПО, например Ammyy Admin.

TeamViewer — самая удобная и практичная программа для удаленного доступа к другим компьютерам. В то же время ее использование несет определенный риск: легкое подключение к другим устройствам может привести к несанкционированному использованию информации и краже личных данных. Чтобы обезопасить себя от подобных угроз, следует знать, как быстро заблокировать ТимВивер на компьютере.

Особенную опасность программа может нести при коммерческом использовании, поскольку любое интернет-соединение может служить угрозой информационной безопасности компании. Чаще всего это касается устройств, которые выполняют роль DNS-сервера: на них содержится вся информация, которой пользуются другие компьютеры в пределах рабочей сети. Блокировку в таком случае нужно проводить с администрирующего устройства, чтобы прекратить неконтролируемый доступ на всех компьютерах.

Варианты блокировки

Существует несколько действенных методов блокировки активного использования TeamViewer ресурсов компьютеров. Самые простые способы — работа со специальным программным обеспечением, облегчающим настройку сетевого доступа. Стандартные средства Windows сложнее в использовании, но блокируют доступ ТимВивера они не менее эффективно.

Kerio control

Владельцам серверов проще всего работать с бизнес-версией файрвола Kerio Control. Для ограничения доступа TeamViewer достаточно загрузить его бесплатную версию (доступ на 30 дней) и выполнить следующие действия:

Заблокировать TeamViewer при помощи Mikro Tik

Mikro Tik

Программное обеспечение Mikro Tik для настройки сетевого оборудования подходит для серверов одноименного производителя.

Стандартные средства системы позволяют запретить доступ TeamViewer на уровне портов, то есть для каждого зависимого устройства по отдельности.

Чтобы выполнить настройку, потребуется:

- Открыть раздел «Сервер», выбрать администрирующее устройство.

- Выбрать меню «Запрет запуска приложения», затем — строку «TeamViewer».

- Открыть строку «Заблокировать порт» и ввести код следующего формата:

- /ip firewall filter

add action=reject chain=forward dst-port=1234 protocol=tcp reject-with=tcp-reset, где

- 1234 — четырехзначный номер порта.

- Сохранить установленное правило.

- Перезапустить TeamViewer.

Блокировать потребуется каждый порт по отдельности, поэтому предварительно стоит собрать весь список портов, а затем поочередно добавлять новые правила для блокировки доступа ТимВивера к ним.

Iptables

Владельцы серверных ОС на базе Linux проблему доступа TeamViewer к устройствам могут решить с помощью встроенного инструмента Iptables. Он управляется через терминал. Основная сложность процесса в том, что программа предоставляется удаленный доступ без выделенного IP-адреса.

Блокировка выполняется с использованием сложного кода, который автоматически блокирует все входящие IP-адреса, формируемые на сервере TeamViewer. В терминале поочередно следует ввести следующие строки:

Другие средства

Также можно использовать средство AppLocker (находится в «Политике управления приложениями» в настройках параметров безопасности) путем создания правила для блокировки программы. Но подобный способ ненадежен, поскольку последняя версия TeamViewer 14 легко обходит ограничение за счет генерации новых IP-адресов.

Видимо, русская страсть к халяве прошита у нас уже с рождения. Мы всегда пытаемся урвать что-то нахаляву. Но особенно это проявляется с цифровым контентом. Мы не привыкли покупать программы, игры, фильмы, книги, а если и приходится это делать, то просто от безысходности.

Хотя иструменов для удаленного администрирования достаточно много и некоторые из них даже бесплатные, но есть сильные продукты, функционал которых стоит на голову выше бесплатных аналогов. Да, ammy admin классная программа, но лично мне она не очень нравится. Однако как бесплатный инструмент ammy admin отлично справляется со своей главной задачей и даже делает больше, нежели можно ожидать от нее. Кроме того, она бесплатна только для личных целей. Ее лицензия не подразумевает использование в коммерческих целях.

Занятная поделка под названием AeroAdmin была честно содрана со своего именитого иностранного аналога TeamViewer. Она даже внеше похожа на тимвьювер, хотя сколько раз не пытался работать через AeroAdmin, все время кроме матерных слов в ее адрес мой собеседник не мог услышать. Бесконечные тормоза, разные глюки и т.д. напрочь лично у меня отбивает желание работать с данной программой. И ладно бы если она была полностью бесплатной, но нет же, хотя AeroAdmin даже позволяет использование в коммерческих целях, но количество рабочих часов в месяц и количество подключаемых компьютеров у нее ограничены. И снова привет Тимвьюверу, так как такое применяется у него. Вот честно, если вы одинэсник или вообще нужно какую-то программу поставить и настроить, но боитесь быть пойманным «доблестными» убэповцами, то AeroAdmin может выручить в такой ситуации, но лично мое впечатление от работы с ней негативное.

Да и честно, обычно в конторах используется статический адрес и можно спокойно подключаться к рабочему месту как по rdp, так и по vnc протоколу. Но в случае с домашними компьютерами или рабочих мест кассир каких-либо «серьезных» торгашей программы для удаленного доступа по p2p просто самый оптимальный и наименее трудозатратный способ.

Кроме того, почему то у всех на слуху Team Viewer, как только речь заходит об удаленном доступе. В 2015 году я вообще видел решение, когда админ объединял несколько гостиниц по VPN каналу с помощью… Team Viewer. Конечно, это его право и его решение, хотя как по мне – оно весьма опрометчивое и неоптимальное. Но сам факт того, что Тим Вьювер применяют буквально для всего уже говорит о некой монополизации рынка подобных программ.

Но вот все бы ничего, да только Team Viewer бесплатный для домашних пользователей. Корпоративным клиентам придется раскошелиться, но оно и неудивительно. У бизнеса, априори, должны быть деньги и на это, тогда как обычные пользователи редко покупают корпоративный софт. И вот тут Team Viewer, бдительно следит за правомерностью использования. Если вы часто подключаетесь к различным компьютерам, то Team Viewer сначала сообщит, что у нее появилось «подозрение на коммерческое использование», а потом и вовсе «порадует» вас картинкой, что теперь ваш сеанс связи ограничен 5 минутами.

Вот теперь мы и рассмотрим, как можно снять ограничение на использование TeamViewer.

Учтите, что это не способ взлома. Это просто способ снятия ограничения. Фактически, это почти тоже самое, что и установка версии Team Viewer на новую систему. Наверняка вы пробовали переустановить эту программу и обнаруживали, что это не помогает и Тим Вьювер таки продолжает сообщать о том, что она проработает 5 минут и будет закрыта. К счастью, эта напасть решается всего несколькими шагами:

П риветствую, коллеги! В разных организациях принято закрывать внутреннюю сеть, ограждая ее от промышленного шпионажа и других угроз, связанных с работой собственных сотрудников. Такие сервисы удаленного подключения, как TeamViewer, Ammyy admin, AnyDesk и др. являются огромной "дырой" в безопасности любой организации. Как ее "немного прикрыть" мы рассмотрим в данной статье, на примере работы с роутером MikroTik.

И так, если на пальцах, то нам надо поставить маркеры на определенные слова и словосочетания, которые будут помечать трафик (любой, не только из браузера) и делать с ним все, что нам захочется: хоть блокировать, хоть перенаправлять, хоть пустить в пешее кругосветное путешествие через всю нашу сеть. Голь на выдумки хитра. Но здесь я рассмотрю только вариант с блокировкой.

Д ля начала нам надо определиться что именно мы будем блокировать. Идем в IP -> Firewall на последнюю вкладку Layer 7 Protocols.

Описание регулярных переменных для отслеживания работы L7 модели OSI Описание регулярных переменных для отслеживания работы L7 модели OSIЗ десь мы создаем регулярки для определения того, что будем блочить. Это могут быть совершенно разные сайты: хоть социалки, хоть видео-хостинги, радио или просто вам сайт АвтоВАЗа, например, не хочется видеть. Забиваем регулярные выражения в следующем виде.

В трех этих вкладках при создании нового мангла, нужно указать: внутренний адрес ус-ва (если пусто, то все), указать как L7 лист использовать для маркировки трафика от данного устройства, указать как помечать трафик, который удовлетворяем уже 2 нашим условиям: таблицы регуляров BlockList и внутреннему адресу ус-ва. Имя Connection mark может быть любым. Готово. Далее сама блокировка.

Н а вкладке Filter Rules - самой первой вкладке раздела Firewall, создаем новое правило.

К огда нажмете "плюсик", то не надо заполнять все поля - чем меньше их заполнено, тем более обширно правило. Заполняя поля вы сужаете область применения данного правила. Нам достаточно следующих: connection mark, который мы создали предыдущим шагом, и в разделе action выбрать что делать - в нашем случае дропать.

И самое важное, поднять наше новое правило в разделе filter rules как можно выше, так как правила во всех фаерволах всегда и везде выполняются по очереди до первого совпадения. Т.е. если вы создали правило под номером 10, а до него есть правило номер 7, которое все разрешает, то все правила после 7 не будут выполняться вообще. Еще один нюанса микрота - замыкающее, конечное правило, надо создать дропать все. Т.е. все поля пустые, а action - drop. Т.к. базово оно не прописано, как у других производителей, где последнее правило всегда "запрещает все всем". Тут такого нет, поэтому создаем.

К ак видите, на данной машине перестали открываться сайты, в имени которых встречаются слова, с которых мы начали данную статью.

О кно программы AnyDesk тоже не может связаться с сервером, чтобы получить ID для удаленного подключения.

В заключении хочу обозначить пару моментов, которые лежат на поверхности, но многие об этом не задумываются при блокировке этих или других сервисов. Будь то фейсбук, вк или амазон с ютубом - не важно. Блокировка сторонних ресурсов всегда должна быть согласована и подтверждена руководством письменно. В идеале у вас должно быть минимум распоряжение, на которое вы сможете ссылаться, когда очередной мини-вип-царек по телефону будет вспоминать всю вашу родословную, искать вам новую работу или еще что похуже. Вы обезопасите себя и свои нервные клетки. В идеале также убедить руководство, что никаких исключений быть не должно и реализовать их будет проблематично и напряжно для роутера: гораздо проще обработать команду блочить 1,2,3,4 для всех, чем 1,2 для группы1, 2,4 для группы2, а группа 3 только по праздникам может ходить в 1,3. Это все реализуемо, но нервов у вас высосет тонну. Работа ради работы.

В общих чертах, наверное, все. Надеюсь было интересно и познавательно. Спасибо за лайк и подписку - это поднимет популярность статьи и больше людей ее смогут увидеть. Если не сложно - буду признателен!

Админу на заметку – 11. Как заблокировать TeamViewer.

Утилита удаленного администрирования TeamViewer – вещь без сомнения удобная и полезная. Её главное преимущество – работа на машинах без выделенного IP-адреса и через практически любое интернет соединение. Но это же и ее главный недостаток, при бесконтрольном применении TeamViewer представляет значительную угрозу информационной безопасности предприятия.

Как пишут сами разработчики:

Вам не нужно беспокоиться о брандмауэрах, заблокированных портах или маршрутизации NAT — TeamViewer всегда установит подключение к удалённому компьютеру.

С одной стороны это хорошо, вы можете всегда оказать удаленную поддержку сотрудникам или клиентам, где бы они не находились. Плюс простота применения программы – достаточно просто запустить ее и продиктовать ID и пароль.

Поэтому озабоченность администраторов прекрасно можно понять. Новые технологии и удобство – это хорошо, но когда периметр сети практически перестает существовать – это гораздо хуже. А в данном случае лучше перебдеть, чем недобдеть, поэтому вполне логичным выглядит полный запрет на использование TeamViewer и аналогичных программ в сети предприятия.

Но не все так просто. TeamViewer полностью оправдывает приведенную выше цитату, если проанализировать его сетевую активность, то окажется, что заблокировать его не так то простою. Нет возможности установить один тип соединенения, программа попробует другой. Ну прямо как в поговорке: ты его в дверь, а он в окно.

В сети описывается несколько методов блокирования TeamViewer, основанных на запрете доступа к используемым им IP-адресам. Но это не дает 100% гарантии, во первых эти адреса еще нужно вычислить, во вторых они могут со временем поменяться, отслеживать такие изменения у обычного администратора нет ни времени, ни возможности.

Windows Server

Ubuntu Server

В предлагаемых нами решениях используется легкий кэширующий DNS-сервер dnsmasq, поэтому откроем его конфигурационный файл /etc/dnsmasq.conf и добавим туда следующую строку:

Следует отметить, что данные изменения коснуться только вновь устанавливаемых соединений, если TeamViewer на момент их применения был запущен – он продолжит нормально работать. Поэтому после внесения изменений есть смысл кратковременно разорвать интернет сессию.

Теперь при попытке подключения мы увидим следующую картину

Обойти установленные нами ограничения можно заменив системные настройки DNS на один из публичных адресов, но это легко решается запретом запросов на 53 порт из локальной сети.

Теоретически пользователи могут использовать публичный прокси, но это действие лежит за рамками знаний и умений большинства из них, и выявление такого факта как правило требует пристально внимания к данному сотруднику и его действиям.

Данный способ также подходит для блокировки другого аналогичного ПО, например Ammyy Admin.

TeamViewer — самая удобная и практичная программа для удаленного доступа к другим компьютерам. В то же время ее использование несет определенный риск: легкое подключение к другим устройствам может привести к несанкционированному использованию информации и краже личных данных. Чтобы обезопасить себя от подобных угроз, следует знать, как быстро заблокировать ТимВивер на компьютере.

Особенную опасность программа может нести при коммерческом использовании, поскольку любое интернет-соединение может служить угрозой информационной безопасности компании. Чаще всего это касается устройств, которые выполняют роль DNS-сервера: на них содержится вся информация, которой пользуются другие компьютеры в пределах рабочей сети. Блокировку в таком случае нужно проводить с администрирующего устройства, чтобы прекратить неконтролируемый доступ на всех компьютерах.

Как решить проблему «антивирус блокирует TeamViewer»

1. Bitdefender

2. Касперский

3. Аваст

- Откройте Avast и выберите Настройки .

- Перейдите на вкладку General из левой панели главного окна.

- Там вы можете получить доступ к функции Исключения, откуда вы можете добавить определенную программу и создать правило брандмауэра.

- Итак, используйте вкладку «пути к файлам» и добавьте путь к TeamViewer.

- Теперь программа будет исключена из будущих процессов сканирования Avast.

4. Авира

- Откройте Avira на своем компьютере.

- Зайдите в Меню и выберите Конфигурация .

- Следующий шаг, который нужно сделать, это выбрать функцию защиты Интернета .

- Ссылка «Правила применения» должна отображаться в следующем окне; получить доступ к нему.

- Настройки брандмауэра теперь доступны.

- Итак, чтобы добавить TeamViewer в список исключений, нажмите на кнопку «Изменить параметры».

- В списке разрешенных программ вы можете найти запись TeamViewer; просто убедитесь, что вы включили доступ для этой программы.

- Сохраните ваши изменения и наслаждайтесь.

5. AVG

В AVG вы можете легко настроить правило брандмауэра благодаря более интуитивному пользовательскому интерфейсу:

6. Нортон

7. Защитник Windows

Выводы

Таким образом, вы можете добавить новое правило брандмауэра для повторного включения доступа TeamViewer в вашей системе Windows 10. Надеемся, что теперь вы сможете получить удаленный доступ к другим устройствам через TeamViewer, используя при этом свои любимые антивирусные решения.

Ваш запрос не может быть обработан

Ваш запрос не может быть обработан

С данным запросом возникла проблема. Мы работаем чтобы устранить ее как можно скорее.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса

MikroTik Certified Network Associate

. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте

. Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

Не понравилась статья и хочешь научить меня администрировать? Пожалуйста, я люблю учиться. Комментарии в твоем распоряжении. Расскажи, как сделать правильно!

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Dr.Web блокирует сайты: что делать

Но часто, защищая компьютер от внешнего воздействия, Dr.Web блокирует сайты и программы. Это осуществляется благодаря брандмауэру – встроенному модулю программы. Данный модуль контролирует взаимодействие между сетью и компьютером. Его основная задача – проверка активности сети и предотвращение попыток отправлять информацию с вашего устройства и принимать её из внешних ресурсов. Обычно он ограничивает подозрительные соединения. Но бывает так, что Dr.Web блокирует и безвредный сайт. Решить эту проблему можно, добавив нужный сайт в «Исключения» в настройках антивируса.

Кроме того, Dr.Web иногда блокирует доступ в интернет. Причиной может быть сбой в настройках или особенности ПО. Доступ к интернету блокируется при включенной функции брандмауэра. Если его отключить, выход в сеть будет открыт. Проблема заключается в том, что брандмауэр Dr.Web блокирует интернет при каждой загрузке системы и отключать его потребуется снова. Избежать этого можно, попробовав отключить брандмауэр полностью. Зайдите в меню антивируса, нажмите на кнопку «Компоненты защиты» и передвиньте ползунок брандмауэра в положение «Отключено».

Чтобы брандмауэр не мешал работе, и при этом защита сохранялась на должном уровне, нужно настроить антивирус правильно. А именно, разрешить доступ программам, которым вы доверяете. Для этого необходимо также открыть меню антивируса, в списке «Компоненты защиты» выбрать «Брандмауэр». Далее найти опцию «Правила для приложений» и нажать кнопку «Изменить». В открывшемся списке вы можете найти и изменить необходимые настройки.

Читайте также: