Edge router настройка vlan

Обновлено: 04.07.2024

Компания Ubiquiti традиционно известна своими решениями для создания беспроводных сетей провайдерского и офисного типов. Но в последние годы продуктовая линейка была дополнена новым классом устройств – высокопроизводительными маршрутизаторами серии EdgeMax. Устройства данной серии обеспечивают серьезную производительность бизнес класса при сохранении вполне бюджетных цен.

Все устройства серии EdgeMax работают под управлением операционной системы EdgeOS –программной среды специализированной для использования в маршрутизаторах. Операционная система основана на системе Vyatta и имеет удобный интуитивно понятный WEB интерфейс. Продвинутые настройки доступны через интегрированный интерфейс командной строки (CLI).

1. Комплектация устройства.

EdgeRouter Lite является младшей моделью в семействе EdgeMax и представдляет собой компактный настольный маршрутизатор с внешним блоком питания и тремя портами GB Ethernet. Заявленная производительность достигает 1 миллиона пакетов в секунду.

Устройство поставляется в картонной упаковке. На наклейках коробки указаны серийный номер устройства и имя пользователя/пароль по умолчанию. В комплектацию входят сам маршрутизатор, блок питания, сетевой кабель, руководство пользователя и набор крепежа на стену.

Рисунок 1. Упаковка EdgeRouter Lite.

Рисунок 2. Комплектация устройства.

Маршрутизатор имеет 3 гигабитных сетевых порта и консольный порт RJ45. На передней панели расположено отверстие для доступа к кнопке Reset. Световая индикация на портах позволяет определить тип подключения. Зеленый индикатор означает гигабитную скорость соединения, оранжевый – 10/100.

Рисунок 3. Внешний вид и порты устройства.

2. Подключение и начальная настройка устройства.

Маршрутизатор EdgeRouter Lite «из коробки» не имеет какой либо начальной конфигурации, за исключением IP адреса. Адрес "по умолчанию" 192.168.1.1. Имя пользователя и пароль традиционны для устройств Ubiquiti: ubnt/ubnt.

После успешного входа в систему будет открыт экран суммарной информации. Первой важной задачей будет обновление версии программного обеспечения до актуальной. Операционная система EdgeOS быстро развивается. В первых версиях далеко не все настройки были доступны в WEB интерфейса. С каждой новой версией все большее количество настроек можно было совершать в графическом интерфейсе вместо использования командной строки. На данный момент практически все необходимые настройки доступны в удобном графическом представлении. Убедиться в этом можно просто сравнив возможности, доступные в старой и новой версиях.

Рисунок 5. Экран суммарной информации. Версия ПО 1.2.0.

Обновить прошивку устройства можно перейдя по кнопке System в нижней части интерфейса. После загрузки файла с образом системы и перезагрузки устройство готово к дальнейшей настройке.

Рисунок 6. Экран «System» интерфейса управления.

Рисунок 7. Загрузка файла обновления.

Рисунок 8. Перезагрузка устройства для применения обновлений.

Открыв экран суммарной информации можно наглядно увидеть масштаб изменений. Появились новые пункты меню, интерфейс стал более наглядным и удобным.

Рисунок 9. Экран суммарной информации. Версия ПО 1.8.0.

3. Базовая настройка EdgeRouter Lite в качестве маршрутизатора.

Для упрощения задач начальной настройки, операционная система EdgeOS имеет несколько удобных мастеров настройки («Wizard»).

Первый мастер позволяет настроить EdgeRouter Lite в качестве маршрутизатора с подключением к двум провайдерским каналам. При такой настройке первые два порта подключаются к сетям провайдеров, а третий порт к коммутатору локальной сети. Работа интернет-подключения возможна в варианте балансировки нагрузки или простой отказоустойчивости (второй канал подключается только если первый становится недоступным).

Рисунок 10. Мастер настройки первого режима отказоустойчивости.

Второй матер настройки также работает с режимом отказоустойчивости, но специфическим. В данном случае предполагается резервирование канала связи при использовании беспроводного оборудования (например, серии Ubiquiti AirMax или AirFiber).

Рисунок 11. Мастер настройки резервирования при использовании EdgeRouter Lite совместно с беспроводным оборудованем.

Третий и четвертый мастера настройки практически одинаковы и позволяют настроить интернет подключение и параметры локальной сети на двух портах. Третий мастер использует в качестве порта для подключения к провайдеру второй порт (eth1) и первый и третий для локальной сети (eth0 и eth2). Варианты Интернет подключения включают DHCP, статический IP адрес, использование PPPoE соединения.

Рисунок 12. Упрощенный мастер настройки маршрутизатора.

Наибольший выбор вариантов предоставляет четвертый мастер настройки (WAN-2LAN2). В этом случае для интернет соединения используется первый порт (eth0), а два других порта могут быть настроены как для раздельных сетей, так и для общей сети. В последнем случае оба интерфейса объединяются в мост. На LAN интерфейсах включается DHCP сервер. В данном мастере настройки также можно изменить настройки пользователя указав новые имя и пароль.

Рисунок 13. Расширенный мастер настройки маршрутизатора.

Рисунок 14. Изменение параметров администратора.

После завершения настроек и перезагрузки маршрутизатор готов к работе.

Рисунок 15. Применение настроек.

Рисунок 16. Перезагрузка маршрутизатора.

После перезагрузки конфигурация вступает в силу, и маршрутизатор начинает обслуживать работу сети. На стартовом экране системы отображаются данные о текущей загрузке сети и устройства, статус интерфейсов и ряд другой полезной информации.

Рисунок 17. Экран суммарной информации маршрутизатора.

Рисунок 18. Анализатор сетевого трафика.

Дополнительные настройки маршрутизатора выполняются в многочисленных пунктах меню главного интерфейса. Конфигурация сетевых интерфейсов доступна по кнопке «Actions» напротив каждого интерфейса в списке на главном экране.

Рисунок 19. Настройка сетевых интерфейсов.

Настройка правил маршрутизации, межсетевого экрана, сервисов, VPN доступны в соответствующих пунктах меню, размещенного в верхней части интерфейса.

Рисунок 20. Добавление нового маршрута.

Для выполнения публикации внутренних ресурсов сети можно воспользоваться закладкой «Port Forwarding» в пункте меню «Firewall/NAT».

Рисунок 21. Публикация ресурсов («Port Forwarding»).

Правила межсетевого экрана могут создаваться как для определенных сетевых адресов и протоколов, так и для определенных приложений. В этом случае трафик приложения определяется с помощью глубокой инспекции пакетов. Правила трансляции сетевых адресов можно настроить в закладке «NAT».

Рисунок 22. Создание правила межсетевого экрана.

Рисунок 23. Создание правил для приложений.

Рисунок 24. Создание правила трансляции сетевых адресов (NAT).

В закладке «Services» можно настроить или изменить параметры DHCP сервера, указать параметры DNS и создать PPPoE сервер для обслуживания клиентских соединений.

Рисунок 25. Настройка DHCP сервера.

Рисунок 26. Настройка DNS.

Рисунок 27. Настройка PPPoE сервера.

EdgeRouter Lite обладает широкими возможностями управления трафиком. Возможно как простое ограничение скорости соединения, так и расширенное управление полосой пропускания.

Рисунок 28. Управление полосой пропускания.

Операционная система EdgeOS позволяет создание пользователей как с полными административными полномочиями, так и с ограниченными. Сделать это можно в пункте меню «Users» интерфейса управления.

Рисунок 29. Создание нового пользователя.

Возможности интерфейса управления EdgeOS постоянно развиваются. Тем не менее, часть настроек по-прежнему доступна только в командной строке. Получить доступ к командному интерфейсу можно из основного WEB интерфейса системы или по протоколу SSH.

Cетевая операционная система Ubiquiti EdgeOS, разработанная специально для устройств EdgeRouter (маршрутизатор).

Ubiquiti EdgeOS полностью построена на базе открытой операционной системы Debian, существует возможность полного контроля над ОС, включая root доступ и возможность установки дополнительных модулей.

Шаг 0 - Как сбросить к заводским настройкам Ubiquiti EdgeRouter (EdgeOS)

Проще всего перед началом настройки нового оборудования, сбросить его к заводским установкам. Как показывает практический опыт, это зачастую избавляет от множества нежелательных ошибок и потерянного времени.

Это способ сброса стандартен для всех моделей EdgeRouter.

Для сброса к заводским настройкам операционной системы Ubiquiti EdgeOS, необходимо:

после чего зажать кнопку Reset, находящуюся на передней панели маршрутизатора и включить питание; подождать несколько секунд, и после того как светодиодный индикатор перестанет мигать, отпустить кнопку сброса.Шаг 1 - Первое включение EdgeRouter

На этом шаге рассмотрим подключение к Ubiquiti EdgeOS в устройстве EdgeRouter X (5-портовый маршрутизатор 10/100/1000 Base-T серии EdgeMAX).

В EdgeRouter X по умолчанию DHCP-сервер не включен. Поэтому

подключить сетевой кабель от ПК (ноутбука) к первому порту (eth0/PoE IN): на ПК или ноутбуке статический IP из диапазона 192.168.1.Х, за исключением IP-адреса устройства – 192.168.1.1;Шаг 2 - Базовая настройка EdgeRouter X

В базовой конфигурации (Default Configuration), ваше устройство EdgeRouter X будет работать как управляемый свич. Если вы подключите к любому из портов кабель от интернет-провайдера – ничего не произойдет, доступа в интернет не будет.

Работа с MAC адресом

Информацию о MAC- адресах всех интерфейсов Ethernet можно найти с помощью приведенной ниже команды. Обратите внимание, что это также позволит вам определить, какой интерфейс связан с базовым MAC-адресом.

Команды консоли для смены MAC адреса на роутере Ubiquiti ER-X

Шаг 3 - EdgeRouter X примеры настройки Firewall и удаленное управление SSH

EdgeOS построен на Debian, поэтому для просмотра правил вы можете использовать утилиту iptables, а вот настраивать проще через веб-интерфейс EdgeRouter.

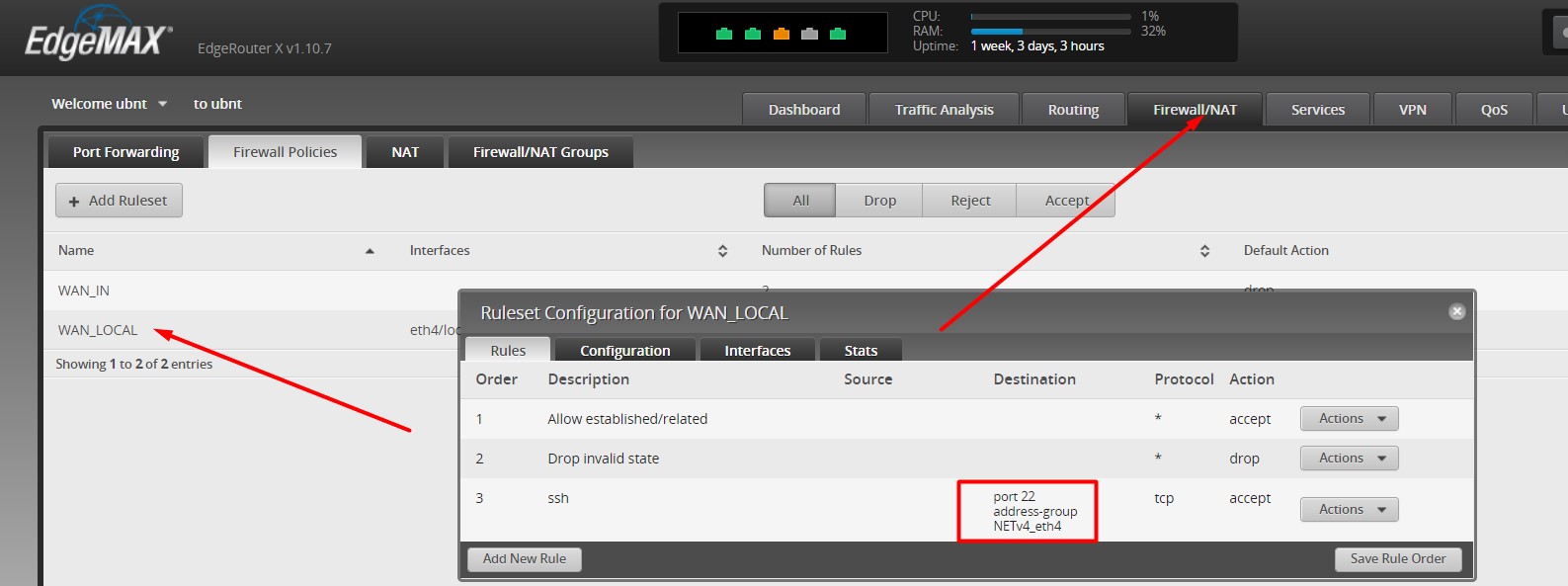

По умолчанию, все правила файрвола в дропе. За настройку firewallв мир отвечает WAN_LOCAL.

Как разрешить удаленное подключение по протоколу SSH

Отрываем веб-интерфейс EdgeRouter, переходим во вкладку "Firewall/NAT" добавим правило в WAN_LOCAL, а именно: разрешить пакеты tcp, разрешить логирование, во вкладке destination прописать 22.

Всё, теперь вас могут взламывать все кому не лень. Смените пароль по умолчанию.

Как разрешить ping ICMP на EdgeRouter

Можно как и в предыдущем примере через веб иентрефейс, но приведу здесь код для консоли (CLI). Для того чтобы наш роутер используя протокол ICMP стал виден из Интернета, при помощи команды ping, введите нижеприведенные команды.

Для проверки правил фервола используйте команду iptables, чтобы увидеть наше правило смотрите раздел WAN_LOCAL

Шаг 4 - Настройка EdgeOS в качестве OpenVPN клиент

В данном шаге я расскажу, как настроить устройство под управлением EdgeOS в качестве клиента OpenVPN, что бы была возможность отправлять весь или часть трафика в зашифрованную локальную сеть предприятия или к одному из качественных VPN провайдеров.

У Вас уже должен быть развёрнут OpenVPN сервер, к примеру, по моей инструкции на базе своей VPS.

В классическом случае, вы должны получить такие файлы:

файл конфигурации (назовём его edgeosclientdan30.conf); доверительный сертификат для подписания клиентских сертификатов (ca.crt);Теперь необходимо скопировать всё выше перечисленное на ваше устройство в директорию /config/, если вы сохраните в другую директорию конфигурационный файл, то он не будет сохранен во время обновления образа вашего устройства.

В своей инструкции я создаю один универсальный настроечный файл и мне не нужно копировать все файлы. При копировании я также переименовываю расширение файл в conf, ибо расширение ovpn не все клиенты понимают

Теперь, на самом устройстве, необходимо настроить клиента OpenVPN, создать и настроить сетевой интерфейс vtun0, для этого выполним:

Возможно, в процессе настройки вы заходите удалить интерфейс vtun0, для этого выполните команды:

Если все настройки были указаны верно, в Web-интерфейсе должен появится новый интерфейс, как на моем скриншоте:

Как видите на скриншоте моё vpn соединение установлено и работает. Дальнейшие настройки, если они нужны, я делаю через файл ccd на сервере OpenVpn.

В случае удачного соединения ваш vtun0 получит корректный IP-адрес, если же вы где-то ошиблись роутер может показывать статус Connected, но вместо IP-адреса будет написано TBD.

Шаг 5 - Установка дополнительных пакетов Debian в Ubiquiti EdgeOS

Одним из неоспоримых достоинств фирменной сетевой операционной системы EdgeOS, под управлением которой работают все высокопроизводительные маршрутизаторы серии EdgeMAX, от компании Ubiquiti Networks, является то, что она построена на ядре ОС Debian. И в отличии от многих других устройств, использующих ядро Linux, но имеющих закрытую архитектуру, в маршрутизаторах EdgeRouter, вы без труда можете получить root доступ к системе. А так же, самостоятельно установить необходимые вам пакеты из репозитария Debian.

Базовый дистрибутив Debian был обновлен с Wheezy до Stretch в версии прошивки EdgeOS v2.0.0. Это означает, что репозиторий Debian, используемый EdgeOS v2.0.0 и более старыми версиями прошивки, отличается.

Существуют некоторые ограничения на устанавливаемые пакеты, например, нельзя установить пакеты, требующие функции ядра, а так же, приложения требующие аудио и видео.

Расширенная настройка 1: Настройка Vlan (виртуальных каналов), Trunk Port на маршрутизаторе

Расширенная настройка 2: Конфигурация Load Balancing

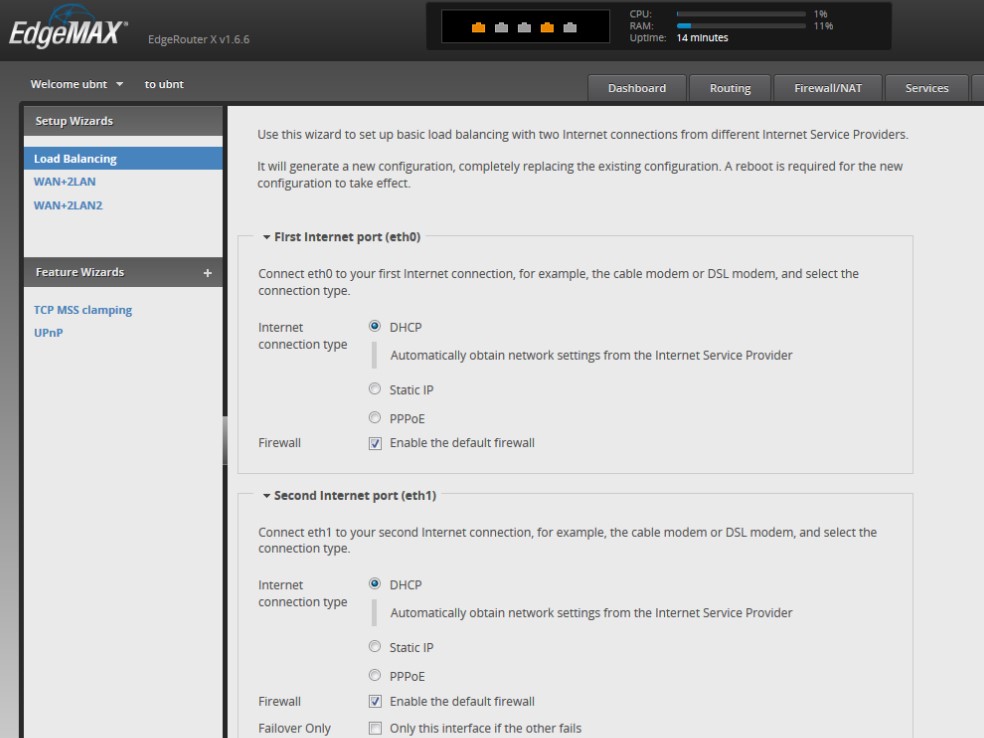

Конфигурация Load Balancing предполагает использование 2-х каналов доступа в Интернет (разных провайдеров).

Подключение к первому Интернет-провайдеру осуществляется через интерфейс eth0, ко второму – через интерфейс eth1. Здесь же вы моете выбрать тип подключения для каждого соединения: DHCP, Static IP либо PPPoE. Для каждого из подключений вы можете сразу включить Firewall. Порты eth2-eth4 будут объединены в локальный свич. При выборе этой конфигурации есть важный нюанс – опция Failover Only. Если вы хотите, чтобы роутер балансировал нагрузку между двумя провайдерами – эту опцию необходимо оставить пустой. Если же вы хотите использовать eth1 только в качестве резервного интернет-подключения при отказе eth0 – установите опцию Failover Only.

Расширенная настройка 3: Проброс портов в EdgeRouter X

Разберемся с расширенные настройки Ubiquiti EdgeOS перенаправление портов (Port Forwarding), которые находятся на вкладке

Прежде чем что-то настраивать вы должны были купить Белый Статический ИП у вашего интернет провайдера? Или вы должны были построить VPN сеть, но в этом случае вам для доступа к устройствам локальной сети проброс портов НЕ нужен.

Из этой статьи вы сможете узнать как в малом офисе можно настроить EdgeRouter для соединения сети офиса LAN (Local Area Network – локальная сеть) с интернетом WAN (Wide-Area Network – глобальная сеть). Заметьте: если вам неинтересно узнать как сделать это, и вам нужен только пример конфигурации, тогда вам сюда: базовая настройка домашней сети или сети малого офиса от mrjester.

Итак, рассмотрим следующую ситуацию: есть три сети:

Схема физической сети

Рис. 1. Схема сети

Создание интерфейсов

Во вкладки инструментальной панели можно установить IP-адреса интерфейсов и опционально присвоить им названия.

Рис. 2. Вкладка Interface

Примечание: в этом примере применяется DHCP-клиент (Dynamic Host Configuration Protocol – протокол динамического конфигурирования узла) для получения адреса. Если же у вас есть статический IP-адрес, то вот ссылка на страничку, на которой можно посмотреть как добавить статический IP-адрес, шлюз и имя сервера.

Создание нового пользователя

Рис. 3. Создание пользователя «admin»

Поскольку мы не можем удалить учётную запись подключенного в данный момент пользователя, то завершим сеанс и войдём в систему под новым именем и паролем.

Теперь мы можем удалить учётную запись пользователя по умолчанию.

Рис. 5. Удаление стандартной учётной записи «ubnt»

Настройка сервера DHCP

Создадим два сервера DHCP: 1) для подсети LAN и 2) для беспроводной сети LAN.

Рис. 6. Создание DHCP-серверов

Настройки переадресации DNS

Рис. 7. Переадресация DNS

Конфигурирование NAT

Мы будем использовать частную адресацию в наших сетях LAN и WLAN, поэтому нам нужно правило маскарадинга NAT (network address translation – преобразование сетевых адресов) для выходного интерфейса eth0.

Рис. 8. Создание правил NAT

Брандмауэр с интерактивной обработкой транзакций

Приведённый пример брандмауэра начального уровня (и не является обязательно рекомендованным). По существу, он только разрешает любому трафику с LAN, WLAN или маршрутизатора следовать в сеть Интернет, но отсекает весь трафик порождаемый с интернета.

Перед тем как мы перейдём к примеру, мы должны разобраться со значением терминов IN, OUT и LOCAL в брандмауэре EdgeOS. Применение набора правил брандмауэра IN к интерфейсу налагается на входной трафик по этому интерфейсу, но только на трафик пересылаемый через маршрутизатор. OUT – это трафик, пересылаемый через маршрутизатор, и готовый выйти через интерфейс. LOCAL – трафик, предназначенный для маршрутизатора (например, если вы заинтересованы в использовании веб интерфейса пользователя для управления маршрутизатором, то необходимо разрешить использование 443 порта в LOCAL). Сравнив условия использования правил IN и OUT, кто-то скажет, что IN лучше, так как если вы собираетесь отбросить пакет, то лучше сделать это на входе, нежели пройти через весь путь обработки только для того, чтобы отбросить его перед выходом с маршрутизатора.

Для начала мы используем «Add Ruleset» (Добавить набор правил) для создания набора правил WAN_IN и WAN_LOCAL.

Рис. 9. Создание набора правил WAN_IN и WAN_LOCAL

Выберете «Edit Ruleset» (редактировать набор правил) в WAN_IN.

Рис. 10. Редактирование созданных правил

Нажмите «Add a New Rule» (добавить новое правило).

Рис. 11. Создание нового правила

Первое правило примет любой пакет, имеющий статус «признанный» или «связанный».

Рис. 12. Редактирование правила

Выберете эти статусы на вкладке «Advanced» (расширенные).

Рис. 13. Вкладка «Advanced»

Для второго правила мы отбросим пакеты, которые имеют статус «недопустимый».

Рис. 14. Фильтрация правил

Теперь применим этот набор правил брандмауэра к интерфейсу/направлению.

Рис. 15. Применение набора правил

А сейчас мы добавим те же два правила к WAN_LOCAL и затем применим их eth0/local.

Рис. 16. Создание правил к WAN_LOCAL и применение к eth0/local

Системные установки

И напоследок, мы обратимся к вкладке «system» (система) в нижней части страницы для того, чтобы задать имя узла, сервер имён, доменное имя, часовой пояс и некоторые другие системные установки. Обратите внимание на то, что если ваш интернет провайдер выделил вам общественный адрес вместо использования DHCP, то шлюз конфигурируется на этой вкладке.

Рис. 17. Вкладка «system»

Результат конфигурации по этому примеру можно посмотреть на примере загрузки конфигурации SOHO Edgemax.

Настраиваем и создаем VLAN-ы

Здесь мы сразу прибиваем NAT для наших клиентов коммандой ip nat inside.

Настраиваем и создаем DHCP

172.16.1.1/24 Мы будем использовать для менеджмент сети, а именно — там наши точки будут получать IP и стучаться к контроллеру. 172.15.1.1/24 Мы будет раздавать гостям, а сеть 172.17.1.1/24 отдадим корпоративным устройствам. В примере используются DNS сервера Yandex: 77.88.8.8 Google: 8.8.4.4. Параметр lease указывает на сколько дней мы выдаем IP клиенту.

Помогаем DHCP серверу

Для корректной раздачи IP адресов желательно явно указать ip helper-address — DHCP сервер на всех VLANах.

Исключим выдачу служебных IP адресов

Настраиваем интерфейсы

После создания VLAN и настройки DHCP, нам необходимо настроить порт на маршрутизаторе который будет раздавать эти сети особым образом. В нашем примере мы зададим порту GigabitEthernet 0/0 основной VLAN 1 и разрешим дергать VLAN 2 и VLAN 3.

В примере используется интерфейс GigabitEthernet 0/0, предполагается что у вас имеется еще как минимум 2 порта — один для доступа в интернет GigabitEthernet 0/1 и один порт для вашей корпоративной проводной сети, например GigabitEthernet 0/2.

Теперь, при подключении порту GigabitEthernet 0/0 наш контроллер и точки будут получать сеть 172.16.1.0/24, а VLAN2 и VLAN3 будут использоваться по требованию.

Закручиваем гайки

Теперь, когда мы настроили основной порт для всех сетей, пора бы запретить доступ гостевой сети (VLAN2) ходить в наши в соседние сети.

В данном примере на GigabitEthernet 0/2 висит проводная корпоративная сеть 192.168.0.0 255.255.255.0

Прибиваем этот access-list 110 к нашему VLAN2

Маршрутизируем наших клиентов разными внешними IP

Для того что бы указать каким клиентам ходить через какой внешний IP я использую пулы

Представим что у нас есть 3 внешних IP адреса выданные нашим ISP: 100.100.100.101, 100.100.100.102, 100.100.100.103 с одним шлюзом 100.100.100.1

Итак, мы хотим что бы клиенты из сети 192.168.0.0 ходили в мир через IP 100.100.100.101, клиенты из гостевой беспроводной сети 172.15.1.0 ходили в мир через IP 100.100.100.102, а клиенты из корпоративной беспроводной сети через IP 100.100.100.103

Давайте создадим дополнительный access-list 108 для клиентов из корпоративной беспроводной сети

Прикрутим access-list 108 к VLAN3

Предполагается, что вы уже самостоятельно создали access-list 109 когда настраивали проводную сеть

Итак, у нас есть 3 access-list, поехали.

Создаем пулы (netmask должна строго соответствовать той — которую выдал ISP)

Прибиваем access-list к pool

На этом этапе настройка роутера Cisco окончена.

Готовим контроллер

Итак, теперь мы берем сервер под контроллер, устанавливаем туда ПО Ubiquiti UniFi Controller 4.6.6, процесс установки я описывать не буду, ОС по вашему выбору, я установил Ubuntu server 12.04 и присвоил контроллеру IP 172.16.1.3

Базовая настройка

Открываем веб-интерфейс контроллера 172.16.1.3:8443

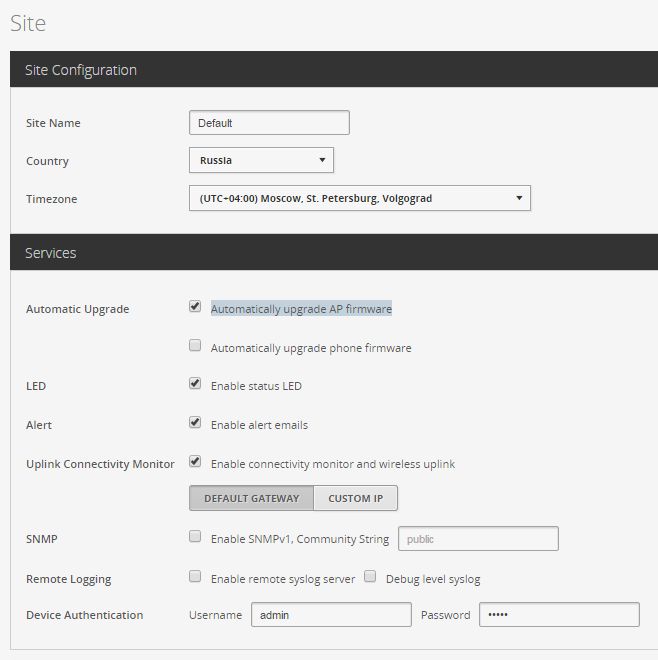

1. Проходим в Settings -> Site

Ставим галку — Automatically upgrade AP firmware, а остальное по вкусу:

2. Проходим в Settings -> Controller

Прописываем контроллеру его IP адрес (это так называемый inform ip)

Ставим галку — Make controller discoverable on L2 Network

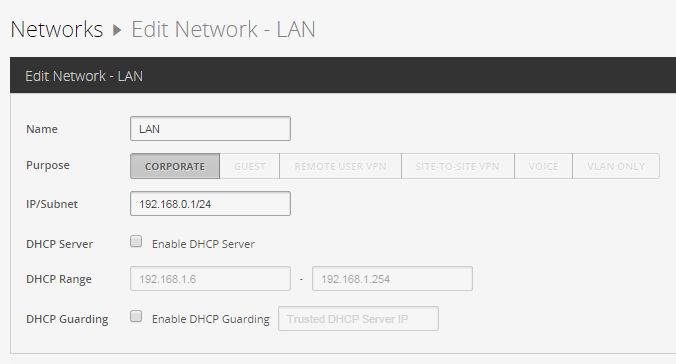

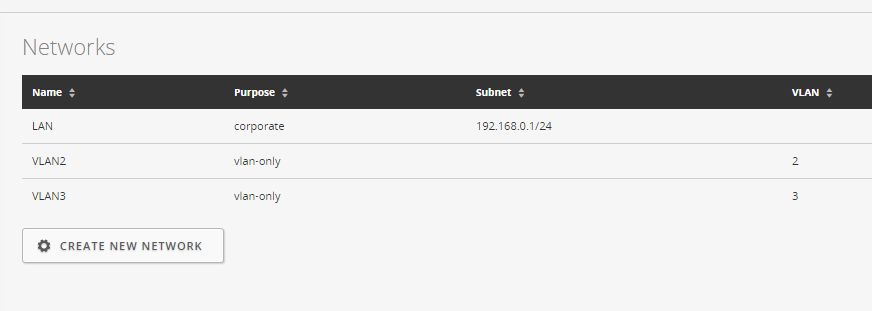

3. Проходим в Settings -> Networks

Выбираем дефолтную сеть, редактируем, указываем например нашу корпоративную — 192.168.0.1/24

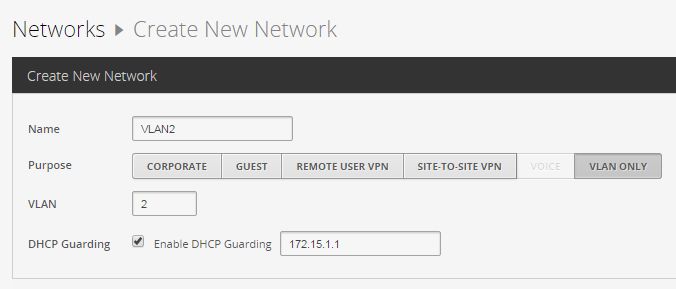

3.1 Создаем VLAN2

Create New Network -> VLAN ONLY

Ставим галку Enable DHCP Guarding и указываем наш DHCP сервер 172.15.1.1 для VLAN2

3.2 Создаем VLAN3 — (все тоже самое)

Create New Network -> VLAN ONLY

Ставим галку Enable DHCP Guarding и указываем наш DHCP сервер 172.17.1.1 для VLAN3

Прикручиваем VLANы к SSID

Мы подошли к финальному моменту хитрости — теперь мы прикрутим наши VLAN2, VLAN3 к гостевой и корпоративной сети

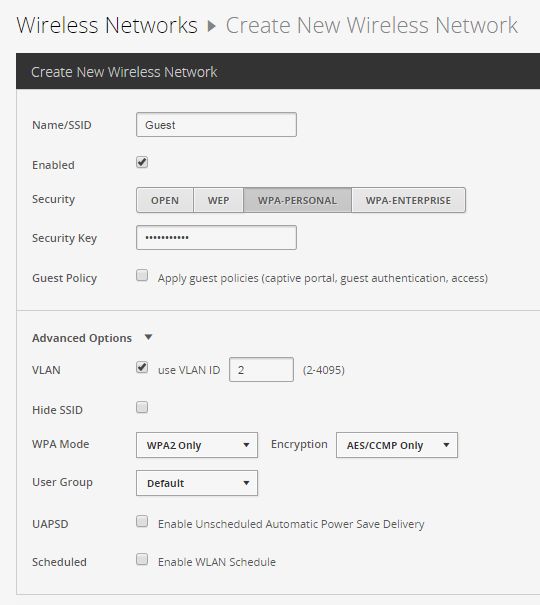

Проходим в Settings -> Wireless Networks

Создадим гостевую сеть c параметрами:

Name/SSID: Guest

Security: WPA-PERSONAL

Security Key: пароль

Advanced Options ->

VLAN — Use VLAN ID 2

WPA Mode: WPA2 Only

Encryption: AES/CCMP Only

Usergroup: Default

Создадим корпоративную сеть c параметрами:

Name/SSID: Corp

Security: WPA-PERSONAL

Security Key: пароль

Advanced Options ->

VLAN — Use VLAN ID 3

WPA Mode: WPA2 Only

Encryption: AES/CCMP Only

Usergroup: Default

Итоги

На этом базовая настройка Ubiquiti UniFi Controller закончена, ваши точки доступа теперь получают IP адреса из сети 172.16.1.1/24, теперь клиенты которые подключаются к беспроводной сети Guest получают IP адреса 172.15.1.1/24 и выходят в интернет под внешним IP 100.100.100.102, а клиенты которые подключаются к сети Corp, выходят в интернет под внешним IP 100.100.100.103 и забирают 172.17.1.1/24. Ваши офисные сотрудники выходят в интернет под внешним IP 100.100.100.101. Мы так же запретили доступ гостям во все приватные сети кроме своей. Вы так же можете использовать гостевую сеть без пароля — это необязательное условие. Данная топология может варьироваться в зависимости от ваших потребностей, например можно убрать избыточную сеть 172.16.1.1/24… Всем хороших выходных!

P.S Если вы найдете орфографические ошибки — пожалуйста напишите мне в ЛС

Читайте также: