Eset live grid что это

Обновлено: 04.07.2024

Как распространяются шифраторы

Шифраторы активно распространяются в масштабных киберкампаниях в различных регионах мира. Стандартная схема заражения – рассылка писем, содержащих вредоносный файл или ссылку. Потенциальная жертва может получить письмо на родном языке, подписанное известными местными компаниями. Например, злоумышленники нередко адресуют российским пользователям письма с вредоносным содержимым, подписанные Почтой России, Сбербанком или DHL. Такая тактика известна как фишинг.

Обнаружение шифраторов с ESET

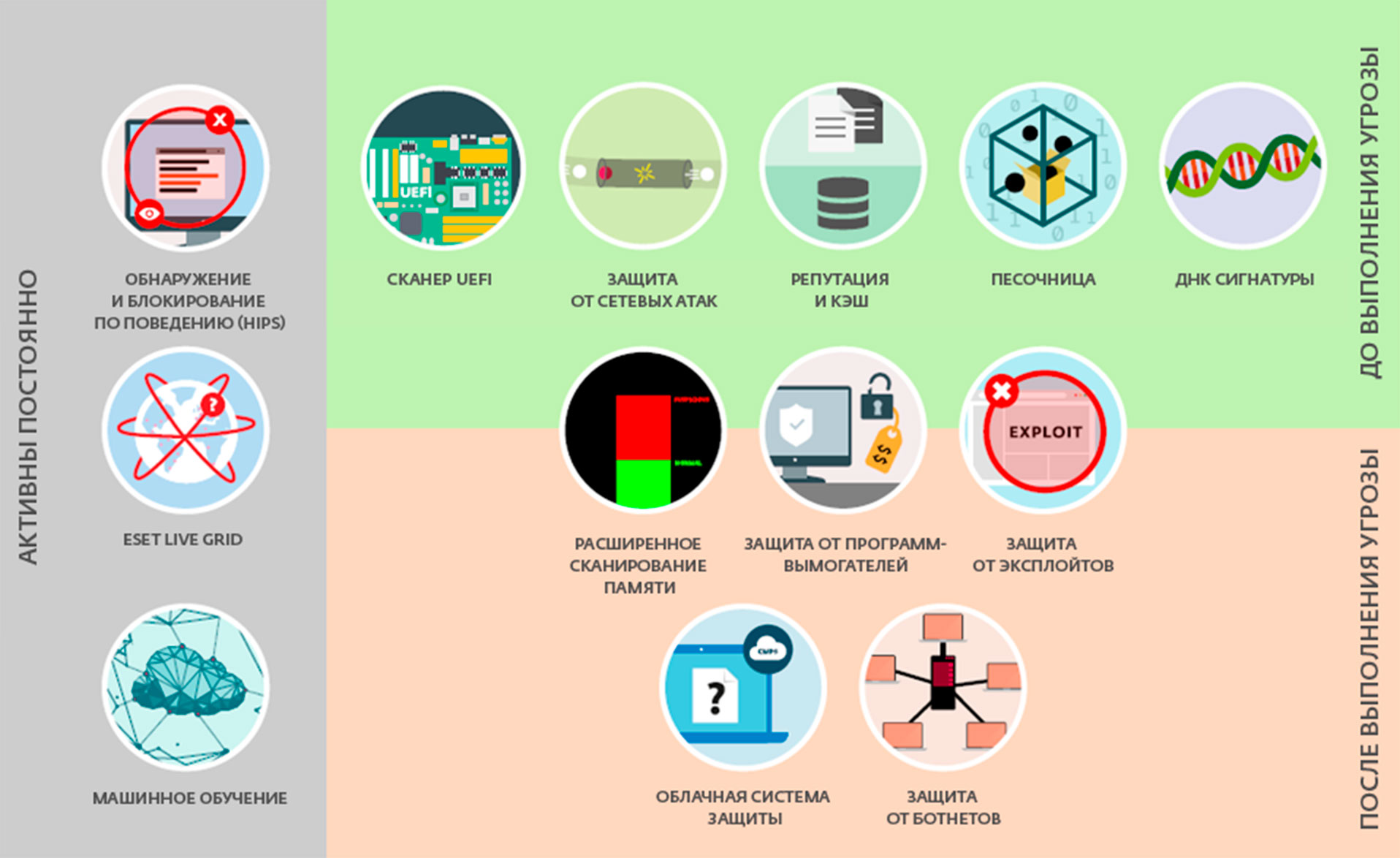

Перед началом распространения вредоносных программ их авторы проверяют детектирование образцов статичными методами, используемыми в известных антивирусных продуктах. Следовательно, эффективная защита пользователя должна быть многоуровневой – сочетать технологии проактивной защиты, поведенческого анализа и облачных технологий.

Антивирусные решения ESET поддерживают несколько уровней защиты, включая технологии проактивного эвристического и реактивного обнаружения. Чтобы мгновенно реагировать на угрозы и обеспечивать максимальную защиту, антивирус должен быть обновлен и содержать актуальную информацию о последних обнаруженных угрозах, а облачный сервис ESET Live Grid с информацией о репутации файлов – включен. Мы настоятельно рекомендуем использовать последние версии антивируса для возможности применения модулей «Защита от эксплойтов», «Расширенное сканирование памяти» и других технологий, детектирующих вредоносные программы на разных этапах их выполнения.

Нельзя забывать, что антивирусные решения не могут заменить другие инструменты обеспечения информационной безопасности. Поэтому необходимо уделять внимание таким вопросам как своевременное обновление программного обеспечения, регулярное создание резервных копий, информирование пользователей о методах социальной инженерии.

Чтобы правильно настроить ваши продукты ESET, следуйте рекомендациям ниже:

1. Регулярно обновляйте антивирус ESET

Новые версии шифраторов выходят достаточно часто, поэтому важным аспектом защиты от данного семейства вредоносных программ является регулярное обновление сигнатурных баз антивируса. Продукты ESET проверяют наличие обновлений каждый час при наличии действующей лицензии и интернет-подключения.

2. Включите модули «Расширенное сканирование памяти» и «Защита от эксплойтов»

Новые технологии ESET усиливают защиту от вредоносных программ, которые пытаются избежать обнаружения антивирусами. Функция расширенного сканирования памяти отслеживает подозрительное поведение программ, а модуль «Защита от эксплойтов» контролирует процессы в

поисках поведения, типичного для эксплойтов.

3. Включите сервис ESET Live Grid

С активированным сервисом ESET Live Grid антивирус реагирует на новые угрозы до того, как данное вредоносное ПО будет занесено в сигнатурные базы, даже при условии их регулярного и максимально оперативного обновления.

Профилактика и защита

Обработанные шифратором файлы могут быть некорректно восстановлены. Но если заранее провести подготовительные работы для защиты системы, риск потери данных будет значительно снижен. Для минимизации возможного влияния шифратора мы рекомендуем выполнить следующие действия:

1. Создать резервную копию данных

Первая и лучшая мера защиты от шифраторов – регулярно обновляемая резервная копия данных. Помните, что эти вредоносные программы могут зашифровать файлы на всех видах сетевых дисков, в том числе в облачных хранилищах. Очень важно регулярно обновлять резервную копию. Настройте автоматическое обновление и не забывайте вручную обновлять копии на внешних дисках и в сервисах резервного копирования, которые могут быть отключены.

2. Настроить отображение расширений файлов

Шифратор обычно содержится в файлах с расширением «.PDF» и «.EXE». Вредоносная программа рассчитывает на скрытие расширений файлов в ОС Windows, которое настроено по умолчанию. Включите отображение полного расширения файлов – это может облегчить обнаружение

подозрительных файлов.

3. Настроить фильтр EXE-файлов в почте

Если ваш сканер почтовых шлюзов может фильтровать файлы по их расширениям в почте, настройте блокировку писем с вложенными EXE-файлами или файлами с двумя расширениями вида «*.*.EXE». Если вашим сотрудникам по роду деятельности необходимо обмениваться исполняемыми файлами, а вы установили фильтр на их пересылку, предложите создавать защищенные паролем ZIP-архивы или воспользоваться сервисами для обмена файлами.

5. Отключите возможность запуска файлов из папок AppData или LocalAppData

Характерное для шифратора поведение напоминает работу исполняемого файла из папок AppData или Local AppData. Вы можете создать правила блокировки запуска исполняемых файлов для этих папок при помощи стандартных возможностей Windows или настроек HIPS в антивирусе. Если легальное приложение требует использовать для установки папку AppData вместо Program Files, вы можете сделать для него исключение.

6. Отключите возможности удаленного управления рабочим столом (RDP)

Чтобы попасть на компьютер, шифраторы часто используют RDP (протокол удаленного рабочего стола) – стандартную утилиту Windows для удаленного доступа. Также известно, что киберпреступники иногда получают доступ к целевой машине через RDP и отключают защитное ПО. Продукты ESET имеют встроенные механизмы самозащиты, однако мы рекомендуем отключить RDP, если вы не используете эту функцию.

7. Регулярно устанавливайте патчи и обновления вашего ПО

Киберпреступники часто надеются на то, что пользователи не устанавливают последние обновления программ и используют устаревшее ПО с известными уязвимостями. Авторы вредоносных программ используют эти «дыры» в защите для незаметного вторжения в систему. Вы можете снизить риск атаки, если будете своевременно устанавливать обновления. Некоторые компании-разработчики ПО выпускают обновления регулярно (как Microsoft и Adobe – каждый второй вторник месяца). Не стоит игнорировать также внеплановые и срочные обновления. Включите автоматическое обновление ПО, если это возможно, либо скачивайте и устанавливайте обновления с сайтов разработчиков.

8. Используйте программы для защиты, которым можно доверять

Киберпреступники обновляют свои вредоносные программы во избежание обнаружения, поэтому важно иметь многоуровневую защиту. После установки программа-вымогатель может атаковать не сразу, а только после получения удаленной команды. Даже если вредоносная программа абсолютно новая и «умеет» обходить антивирусное ПО, ее можно детектировать при попытке связаться с управляющим сервером. Новейшие версии продуктов ESET имеют встроенный модуль «Защита от ботнетов», блокирующий внешнее «общение» вредоносной программы.

9. Используйте восстановление системы, чтобы откатить систему до «чистого» состояния

Если на зараженном компьютере с установленной ОС Windows включена возможность восстановления системы, можно попробовать откатить систему до «чистого» состояния и восстановить часть зашифрованных файлов, используя теневые копии Windows. Для успешной операции нужно действовать быстро. Новейшие версии шифраторов могут удалять теневые копии для восстановления системы каждый раз, когда исполняемый файл запускается. Исполняемые файлы могут запускаться без участия оператора, как и обычные файлы при работе системы Windows.

10. Используйте стандартную учетную запись вместо учетной записи администратора

Когда вы используете учетную запись с правами администратора, вы подвергаете систему риску заражения, так как в этом случае вредоносные программы будут запускаться с повышенным уровнем прав. Убедитесь, что пользователи имеют учетные записи с ограниченными правами для выполнения своих ежедневных рабочих задач. Давайте права администратора только тем пользователям, которым это действительно необходимо. Не отключайте контроль учетных записей пользователей.

11. Уделяйте внимание повышению грамотности сотрудников в вопросах информационной безопасности

Одним из наиболее распространенных способов заражения компьютеров является социальная инженерия – ее методы основаны на введении пользователей в заблуждение и убеждении их в том, что исполняемый файл необходимо запустить.

Используя ESET, любой пользователь может рассчитывать на качественную защиту от вирусов и сторонних программ. Главный плюс системы — отсутствие строгих требований к мощности железа. Начинающие пользователи смогут оценить минималистичный интерфейс, а профессионалы — возможность настроить ПО под себя.

В статье будет рассказано о системе Eset live grid — как отключить подобную технологию. Также будут рассмотрены возможные баги и способы борьбы с ними. Стоит начать с описания ПО.

Что это такое?

Проверкой и идентификацией файлов занимается лаборатория ESET. В облачной базе хранятся так называемые «черные» и «белые» списки программ. При соответствии БС, файл допускается к скачиванию. В противном случае (нахождение в ЧС) запускается процесс оценки угрозы. Обнаружив неизвестный ранее файл, система добавит его в общую базу.

Как итог, все операции проводятся в интернете, значительно снижая нагрузку на ПК. На сайте разработчика активно используется система отзывов и любой желающий может оставить свои пожелания или замечания.

Какие данные отправляет ESET Live Grid?

После обнаружения угрозы зараженный файл или объект отправляется на исследование. Из этого следует, что необходимо заранее позаботиться о конфиденциальности. Базовая версия программы не занимается передачей файлов в текстовом формате. При желании пользователь может провести ручную настройку. Это отличная возможность для организаций и небольших компаний.

Несмотря на уровень угрозы, часть информации все равно отправляется в лабораторию ESET:

- используемая версия ОС;

- версия согласно ESET;

- путь объекта;

- основные данные объекта.

Программа конфликтует с пиратским софтом, что может привести к ее деактивации. Это провоцирует новый вопрос.

Как отключить программу?

Отключение не вызовет трудностей. Необходимо следовать инструкции:

- Найти раздел «Расширенные параметры» >> «Интерфейс пользователя».

- В появившемся списке раскрыть пункт «Элементы интерфейса» >> «Состояния» >> «Изменить».

- Для полного отключения — открыть раздел «Общие». Выбрать нужный вариант и перезагрузить ПК.

После этого сервис прекратит свою работу, а именно проверку подозрительных файлов. Если на ПК используется только оригинальный софт, подобные манипуляции помогут предотвратить появление неполадок. Система оценок и механизм защиты практически не дают сбоев.

Главная проблема заключается в том, что Live Grid является элементом системы и его исчезновение станет причиной ошибок антивируса. Корректная работа программы возможна только в комплекте с дополнениями. Если пренебречь этим фактом, на мониторе появится красный значок, предупреждающий об отказе элемента программы. Желтый сигнал — пользователю необходимо вмешаться.

Действенный способ по выключению надоедливых уведомлений:

- Запустить расширенные настройки ПО.

- В пункте «Модули обнаружения» выбрать пункт «Облачная защита».

- Нажать кнопку «Отключить службу репутации ESET LiveGrid».

- Поставить галочку и подтвердить решение.

- Выполнить перезагрузку устройства.

После этого проблема с оповещениями должна решиться.

ВАЖНО! Чтобы настройки вступили в силу, необходимо перезагрузить ПК.

Подобная проблема может появиться из-за нестабильного подключения к Сети. Уведомление об ошибке приходит после включения ПК. Чаще всего проблема имеет искусственное происхождение. Так как сервис только разрабатывается, периодически происходят сбои. Решением подобных неисправностей занимаются сами разработчики, ежедневно выпуская обновления. С каждым обновлением работа программы становится стабильнее.

Уведомление может появиться из-за использования пиратских ключей активации. Решение — приобрести лицензионную программу на официальном сайте разработчика.

Заключение

В статье рассказано о программе Лайв грид и способах отключения оповещений. Как было сказано ранее, проблемы возникают из-за сбоев сервиса и интернет-соединения. Если требуется качественная защита от вредоносного ПО, Live Grid станет лучшим вариантом.

Единая точка входа для ресурсов ESET

Войти через социальные сети

Непрерывно совершенствуютсядля надежной защиты пользователей

Исследовательские лаборатории ESET развивают уникальные технологии защиты от современных угроз

В решениях ESET используются многоуровневые технологии защиты, выходящие за пределы возможностей обычного антивируса. На рисунке ниже представлены основные технологии ESET и оценка того, когда и как они обнаруживают и/или блокируют угрозу.

Сканер UEFI

Компания ESET стала первым разработчиком антивирусных решений, внедрившим в свои решения дополнительный уровень защиты прошивки UEFI (Unified Extensible Firmware Interface) компьютера. Функция «Сканер UEFI» проверяет и обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI. Она предназначена для контроля целостности прошивки и обнаружения попыток модификации.

UEFI является стандартизированной спецификацией программного интерфейса, который существует между операционной системой устройства и микропрограммами, управляющими низкоуровневыми функциями оборудования. UEFI пришел на замену BIOS (базовой системы ввода/вывода), используемого на компьютерах с середины 1970-х годов.

Спецификация хорошо задокументирована, что позволяет разработчикам создавать расширения для прошивки. Но это также открывает дверь для создателей вредоносных программ, которые могут внедрить в UEFI вредоносные модули и злонамеренные коды.

Технология применяется в продуктах:

ДНК сигнатуры

Типы обнаружения угроз варьируются от определенных хэшей до ДНК сигнатур, которые представляют собой совокупность информации о поведении и характеристик вредоносного объекта.

Если вредоносный код можно изменить или запутать, то поведение объекта не так просто модифицировать. ДНК сигнатуры ESET разработаны с учетом этой особенности.

Антивирус проводит глубокий анализ кода и извлекает «гены», отвечающие за поведение вредоносной программы. Поведенческие гены используются для построения ДНК сигнатур, которые применяются для оценки потенциально подозрительного кода, найденного на диске или запущенного в памяти в виде процесса.

ДНК сигнатуры могут обнаруживать известные образцы вредоносных программ, новые варианты известных семейств вредоносного ПО или ранее неизвестные вредоносные программы, которые содержат гены, указывающие на вредоносное поведение.

Технология применяется в продуктах:

Машинное обучение

Компания ESET разработала собственный механизм машинного обучения, названный ESET Augur. Он использует совокупную силу нейронных сетей (например, глубокое обучение и LSTM (long short-term memory – сети долгой краткосрочной памяти)) и группы из шести алгоритмов классификации. Это позволяет генерировать консолидированный вывод и помогать правильно маркировать входящий образец как чистый, потенциально нежелательный или вредоносный.

Движок ESET Augur настроен на взаимодействие с другими защитными технологиями, включая ДНК сигнатуры, песочницу, анализ памяти, извлечение поведенческих функций, чтобы обеспечить наилучшие показатели обнаружения и минимальное количество ложных срабатываний.

Технология применяется в продуктах:

Облачная система защиты

Облачная система защиты построена на базе технологии ESET LiveGrid. С разрешения пользователя система отслеживает потенциальные, ранее неизвестные угрозы и передает их в облако ESET через систему обратной связи ESET LiveGrid.

Собранные образцы подвергаются автоматической эмуляции в песочнице и анализу поведения, что приводит к созданию автоматизированных сигнатур, если злонамеренные характеристики подтверждены. Пользователи ESET получают ответ о репутации образца до очередного обновления баз данных вредоносных программ.

Технология применяется в продуктах:

Репутация и кэш

Перед сканированием наши продукты проверяют локальный кэш файла или URL-адреса на предмет связи с известными угрозами. Объект сравнивается с черными и белыми списками базы ESET. Это повышает скорость сканирования на предмет угроз.

Далее из облачной системы ESET LiveGrid запрашивается информация о репутации объекта – был ли он ранее отмечен как подозрительный или классифицирован как вредоносный. Это повышает эффективность сканирования и обеспечивает более высокую скорость обмена данными по вредоносным программам с нашими пользователями.

Применение черных списков URL-адресов и проверка репутации защищают пользователей от мошеннических (фишинговых) сайтов или ресурсов с вредоносным содержанием.

Технология применяется в продуктах:

Обнаружение и блокирование угроз по поведению – HIPS

HIPS, или, проще говоря, система предотвращения вторжений ESET контролирует активность системы, используя набор предопределенных правил для распознавания подозрительного поведения в системе. Когда подозрительная активность обнаружена, механизм самозащиты HIPS останавливает потенциально опасные действия нежелательной программы или процесса.

Пользователи могут определять самостоятельно набор правил вместо набора по умолчанию, но для этого требуются продвинутые знания работы приложений и операционной системы.

Технология применяется в продуктах:

Песочница в продукте

Авторы современных вредоносных программ зачастую пытаются запутать их код или скрыть истинное поведение, чтобы предотвратить обнаружение антивирусами. Для определения реального поведения угрозы решения ESET используют изолированную среду – так называемую песочницу. С помощью этой технологии антивирус эмулирует различные компоненты работы системы для запуска подозрительного образца в изолированной виртуальной среде.

Используются двоичные переводы, чтобы не замедлять скорость работы машины. Данная технология была реализована в решениях ESET еще в 1995 году. С тех пор мы постоянно работаем над ее улучшением.

Технология применяется в продуктах:

Расширенное сканирование памяти

Расширенное сканирование памяти – новаторская технология, которая позволяет эффективно обезвреживать сложные зашифрованные вредоносные программы, попадающие на компьютер скрыто от пользователя. Функция контролирует поведение вредоносного процесса и сканирует его, как только он запускается в памяти.

Каждый раз, когда процесс делает системный запрос от нового исполняемого файла, функция Расширенного сканирования памяти анализирует поведение при помощи ДНК сигнатур. Благодаря интеллектуальному кэшированию, функция практически не влияет на потребление ресурсов и скорость работы компьютера.

Код современных вредоносных программ может работать «только в памяти», без использования постоянных компонентов в файловой системе. Такой код нельзя обнаружить стандартными методами детектирования. Только сканирование памяти может найти такие кибератаки, и Расширенное сканирование памяти ESET – эффективный инструмент для борьбы с ними.

Технология применяется в продуктах:

Защита от эксплойтов

Защита от эксплойтов контролирует часто эксплуатируемые приложения (веб-браузеры, PDF-редакторы, почтовые клиенты, приложения Microsoft Office, Flash, Java и т.д.). Он не только обращает внимание на определенные идентификаторы CVE, но и сосредотачивается на методах эксплуатации. Объект, демонстрирующий подозрительное поведение, подвергается анализу, и вредоносный процесс немедленно блокируется на устройстве.

Технология «Защита от эксплойтов» блокирует процесс эксплуатации – в отличие от механизма сканирования, который охватывает эксплойты в искаженных файлах, или защиты от сетевых атак, нацеленной на уровень коммуникаций. Технология постоянно совершенствуется за счет новых методов обнаружения эксплойтов, которые используют новые способы эксплуатации.

Технология применяется в продуктах:

Защита от программ-вымогателей

Технология является дополнительным уровнем защиты от программ, блокирующих доступ или шифрующих данные пользователя и требующих выкуп за «освобождение» файлов. Защита от программ-вымогателей оценивает и контролирует все исполняемые приложения с помощью поведенческого анализа и репутационной эвристики.

Технология включена по умолчанию. В случае обнаружения подозрительных действий на компьютере пользователю будет предложено заблокировать данную активность. Максимальный уровень защиты от подобных вредоносных программ достигается совместной работой функций «Защита от программ-вымогателей», «Защита от сетевых атак», «ДНК сигнатуры» и облачной системой защиты.

Технология применяется в продуктах:

Защита от сетевых атак

Функция расширяет возможности файервола и повышает эффективность обнаружения известных уязвимостей на сетевом уровне. Технология обнаружения распространенных уязвимостей в широко используемых протоколах, таких как SMB, RPC и RDP, является важным слоем защиты от вредоносных программ, сетевых атак и эксплуатации брешей, для которых еще не выпущены или не установлены патчи.

Технология применяется в продуктах:

Защита от ботнетов

Защита от ботнетов помогает контролировать сетевую активность и находить вредоносные соединения, используемые бот-сетями. Технология определяет исходящие сетевые соединения для известных образцов зловредного кода и выявляет вредоносные сайты по собственным черным спискам. Функция блокирует каждое обнаруженное вредоносное соединение и сообщает о нем пользователю.

Защита ESET необходима пользователям из-за ее высокой надежности по сравнению с аналогами. Для новичков это простой интерфейс и управление, а для продвинутых легко настроить весь комплекс.

Механизм действия заключается в отправке информации в лабораторию ESET. Если обнаружены неизвестные элементы, служба отправит всю необходимую информацию в исследовательский центр.

Все это помогает снизить вес компьютера за счет повышения эффективности анализа. Кроме того, существуют рейтинги для оценки точности разработчиков и сервисных решений в целом.

Какие данные отправляет ESET Live Grid

Файлы и объекты могут быть представлены в отдел исследований. Поэтому важно заранее обратить внимание на конфиденциальность. По сути, система не передает объектам аналитики форматы .doc, .docx, xls. Есть возможность расширить список, который особенно актуален среди институциональных пользователей.

В любом случае, обратите внимание, что часть информации об опасности будет отправлена в лабораторию ESET для дальнейшего анализа:

- Операционная система (битовая глубина, версия).

- Версия программного обеспечения ESET (включая проверку лицензии).

- Отслеживание объектов.

- Информация об объекте.

Как закрыть ESET Live grid

Это легко сделать. Найдите элемент в параметрах:

Отключить ESET LiveGrid

Сервис находится в разделе «Общие». После удаления двух точек, вы должны перезагрузить компьютер.

Существует раздел о закрытии службы или анализе объектов. Однако, при использовании законного программного обеспечения и ключей, это целесообразно только в случае сбоя или ошибки. Частичный обмен информацией поддерживается как система классификации и ее аналог.

Проблема этого метода заключается в том, что он является частью комплекса безопасности ESET Live Grid, и его антивирусное программное обеспечение быстро обнаружит его отсутствие. В качестве контрапункта на экране приложения появляется красное или желтое предупреждение – ситуация, когда требуется вмешательство пользователя.

Пока сервер не исправит ошибку сервера, проблема не может быть решена, но важные уведомления могут быть отключены. Это может быть сделано со службой или без нее.

Одной из причин выдачи поддельных учетных данных является использование недокументированного программного обеспечения или ключей, предоставляемых системой. Решением в этом случае является покупка официальных ключей.

Читайте также: