Event log explorer что это

Обновлено: 06.07.2024

Каждый пользователь ПК заботящийся о состоянии “здоровья” своей системы периодически прибегает к помощи Журнала событий Windows ( eventvwr.msc). Однажды я уже рассказывал о способе выявления причин медленной загрузки системы с использование этого средства. Однако не все находят его удобным для использования, а кому-то оно кажется недостаточно функциональным. Сегодня я расскажу о программе Event Log Explorer, которая является эффективным программным решением для просмотра, мониторинга и анализа событий, записанных в журнале безопасности, системы, приложений и других журналах операционной системы Microsoft Windows. Event Log Explorer существенно расширяет стандартные средства просмотра событий Windows мониторинга функциональности и дает много новых возможностей. Из основных особенностей и преимуществ можно выделить:

Расширенную справочную систему, в которой подробно расписаны все функции программы и элементы окна; Удаленное подключение к другим ПК для мониторинга состояния ОС (бесплатная лицензия позволяет подключение к 3 компьютерам);

Отображение событий в нескольких документах или документах с вкладками, пользовательский интерфейс в зависимости от предпочтений пользователя;

Избранные компьютеры и их журналы сгруппированы в дерево;

Ручное и автоматическое резервное копирование журналов событий;

Описания событий и двоичных данных в окне журнала;

Улучшенная фильтрация по любым критериям, включая текстовое описание события;

Функция быстрой фильтрации позволяет фильтровать журнал событий, в пару кликов мыши;

Быстрая навигация между событиями с закладками;

Цветовое кодирование по Event ID;

Печать и экспорт в различные форматы;

Экспорт журнала в различных форматах.

Программа Event Log Explorer будет очень полезна системным администраторам.

А вот те преимущества программы, которые я выделил при ее беглом осмотре для себя:

1 – Представление журналов в виде вкладок. 2 – Возможность выбора событий за определенный промежуток времени:

3 – возможность выбора столбцов. 4 – подробное описание событий:

5 – автоматический поиск более подробной информации об ошибке в базах знаний. 6 – цветовая индикация кодов ошибок в зависимости от ID:

Все функции программы описывать бессмысленно, их очень много. Установите и убедитесь сами. Надеюсь эта программа станет вам незаменимым и эффективным помощником для мониторинга и анализа состояния системы.

Event Log Explorer™ это эффективное средство для просмотра и анализа событий, хранящихся в журналах операционных систем семейства Microsoft Windows. Программа позволяет существенно ускорить и упростить решение задач анализа журналов событий, таких как журнал безопасности, журнал приложений, журнал системы, журнал установки и других.

Возможности Event Log Explorer существенно шире, чем у стандартного приложения Просмотр событий Windows (Event Viewer). Event Log Explorer лучше выполняет базовые функции и дает массу новых возможностей для анализа журналов событий. По отзывам пользователей, Event Log Explorer позволяет ускорить анализ журналов Windows в 2 раза и более.

Преимущества Event Log Explorer

Мгновенный доступ к журналам событий

Event Log Explorer работает как с локальными журналами событий, так и журналами других компьютеров сети, а также с файлами журналов в форматах EVT и EVTX, в том числе и напрямую. Event Log Explorer позволяет извлекать данные даже из поврежденных файлов.

Доступ к журналам компьютеров сети и файлам осуществляется в один щелчок мыши с помощью дерева объектов Event Log Explorer.

Объединение журналов событий

Если вы когда-либо пытались объединять события из журналов разных компьютеров вашей сети для совместного анализа в стандартном Просмотре событий, то вы оцените простоту и удобства объединенных представлений журналов событий в Event Log Explorer. Создать объединение журналов разных компьютеров можно в несколько щелчков мыши, причем можно установить фильтр уже на этапе загрузки событий и далее работать только с нужными событиями.

Эффективные средства фильтрации событий

Event Log Explorer предлагает несколько способов фильтрации событий из журналов Windows: пред-фильтрация событий при загрузке данных лога, фильтрация по подобию (quick filter) в 2 щелчка мыши, не имеющая аналогов фильтрация описаний событий по регулярным выражениям и фильтрация по параметрам описаний событий безопасности. Не менее важна и простота создания сложных фильтров. В Event Log Explorer вы можете сохранять и загружать ваши фильтры, вести библиотеку фильтров.

Экспорт событий и генерация отчетов

В Event Log Explorer реализованы возможности экспорта данных и формирования отчетов. Вы сможете экспортировать журналы целиком, объединения нескольких журналов, любые выборки событий и отдельные события в форматы Microsoft Excel, CSV-текст, HTML и т.д. Генератор отчетов позволяет печатать различные представления логов и событий, а также создавать аналитические отчеты.

Встроенный планировщик позволяет автоматизировать регулярный экспорт данных, в том числе объединенных из разных журналов и отфильтрованных, а также автоматически печатать отчеты.

Рабочие среды

Рабочие среды, сконфигурированные вами для ваших задач, позволяют сохранить и быстро восстановить открытые журналы или объединенные виды с примененными фильтрами, а также настройки автоматизации. Это заметно ускоряет выполнение регулярных, повторяющихся задач.

Просмотр очередного журнала событий Windows — процедура зачастую необходимая, но требующая времени. Существуют инструменты, позволяющие упростить эту задачу; я имею в виду диспетчеры журналов событий Windows. Такой диспетчер может помочь вам без труда отслеживать содержимое журналов событий и управлять ими, отыскивать те или иные события и формировать отчеты.

Для данного обзора я отобрал пять диспетчеров журналов Windows. В зависимости от ваших потребностей, один из этих продуктов может послужить альтернативой стандартной программе просмотра событий Windows. Итак, перед нами:

- Event Log Explorer компании FSPro Labs;

- Event Reader 2 компании Altair Technologies;

- Event Analyst корпорации Dorian Software Creations;

- EventMeister компании Technology Lighthouse;

- Corner Bowl Log Manager 20 компании Corner Bowl Software.

Все пять продуктов поддерживают формат EVT, используемый системами Windows Server 2003 и Windows XP для хранения журналов событий, но не все воспринимают формат EVTX, применяемый в системах Windows Vista и Windows Server 2008 для файлов регистрации событий.

С целью испытания диспетчеров журналов я устанавливал каждый из них в среде Windows Server 2003; на моих тестах эта операционная система была базовой. Кроме того, я устанавливал продукты, совместимые с Windows Vista и Windows Server 2008, в этих двух средах, дабы подтвердить совместимость и удостовериться в том, что они могут напрямую считывать файлы EVTX.

Как выяснилось, из пяти проверенных продуктов только один несовместим с операционными системами Windows Vista или Windows Server 2008 — это Event Reader 2. В компании мне сообщили, что версия Event Reader 3 будет совместима с более новыми операционными системами, но дату ее выпуска не назвали.

Event Log Explorer, Event Analyst EventMeister и Corner Bowl Log Manager работают в средах Windows Server 2008/Vista/2003/XP/2000/NT, тогда как Event Reader 2 функционирует под управлением Windows 2003/XP/2000.

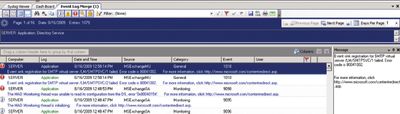

Event Log Explorer 3.1

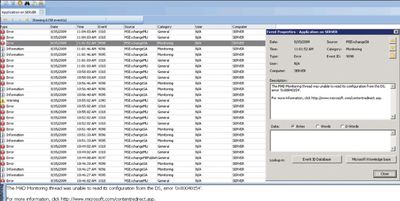

Интерфейс разработанного специалистами компании FSPro Labs продукта Event Log Explorer (см. экран 1) представляет собой простое, без каких-либо излишеств, окно. Содержимое компьютера, на котором установлена программа, представлено в нем в виде древовидной структуры. Перемещаясь по списку журналов текущей системы, вы можете дойти до каждого отдельного журнального файла; двойным щелчком на имени журнала можно открыть оформленный в виде таблицы список хранящихся в нем событий.

Дважды щелкнув на том или ином событии, мы можем открыть отдельное окно со сводной информацией о типе события, дате, времени и о других его атрибутах. Там же имеются ссылки на базу знаний Microsoft и базу данных описаний Event ID — расположенный в среде Web репозиторий сведений о событиях в журналах Windows.

Из пользовательского интерфейса можно добавлять к дереву просмотра другие компьютеры. Специальный мастер в автоматическом режиме выполняет проверку наличия других компьютеров по тем ролям, которые они выполняют в сети.

Если вы хотите просмотреть лишь один журнал с другого компьютера, можете запустить команду Open Log, просмотреть сеть или домен, а затем выбрать интересующую вас систему. Команда Open Log File дает возможность открывать существующие файлы журналов EVT или EVTX с локального компьютера или с любой системы, подключенной к сети. С целью управления множеством журналов, расположенных на различных компьютерах, можно создавать несколько рабочих пространств, в каждом из которых будет храниться свое дерево журналов.

Для сортировки событий, отображаемых в главном окне, вы можете щелкнуть на заголовке любого столбца. Чтобы ограничить число отображаемых событий, можно применить фильтры, запустив на выполнение команду Filter. Система фильтрации, оснащенная удобным диалоговым окном, весьма эффективна. Пользователь может сохранить любой фильтр и применить его к другим журналам.

Для фильтрации журнала на базе текущего выделения предназначено удобное средство Quick Filter. Чтобы ограничить число загружаемых событий, пользователь может выполнить фильтрацию событий до их открытия. Можно также провести поиск по всем отображенным событиям с помощью команды Find.

Event Log Explorer позволяет сохранять любой журнал в файлах EVT или EVTX, так что пользователь может вести актуальный архив. Программное обеспечение дает возможность осуществлять резервное копирование как в автоматическом, так и в ручном режиме.

Event Log Explorer предусматривает возможность экспорта любого журнала в формате HTML для создания отчета — или сохранения его в виде текстового файла либо электронной таблицы Excel для последующего включения в базу данных. Вы можете экспортировать все события или только избранные, а также включать или исключать описания событий, но не более того. Однако программа не имеет функции планирования, так что пользователь не может назначить формирование отчета в автоматическом режиме и его отправку по электронной почте.

Event Reader 2

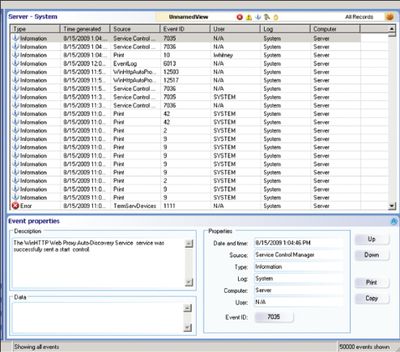

Разработанный специалистами компании Altair Technologies диспетчер Event Reader 2 (см. экран 2) отображает содержимое компьютера в виде дерева папок. Перемещаясь по его узлам, вы можете просмотреть файлы всех отдельных журналов событий. Щелкая кнопкой мыши на том или ином журнале, пользователь отображает его события и свойства событий. В окне Event Properties отображается описание выделенного события и его индивидуальные свойства. Если щелкнуть на идентификаторе события (Event ID), на экране появится окно базы данных описаний Event ID — Web-ресурса, организованного и до сих пор поддерживаемого компанией Altair Technologies.

По умолчанию программа Event Reader отображает журналы для компьютера, на котором она установлена. Пользователь может добавлять в список наблюдения другие компьютеры. Event Reader 2 поддерживает только файлы EVT; файлы EVTX не поддерживаются.

Вы можете с легкостью сортировать события в любом списке; для этого достаточно щелкнуть на заголовке любого столбца. Event Reader предоставляет несколько полезных способов фильтрации данных. На панели инструментов в верхней части экрана отображаются кнопки для каждого типа событий, таких, как ошибка (error), предупреждение (warning) и информация (information). По умолчанию все кнопки активированы, однако вы можете также исключить любой тип из числа отображаемых.

Имеются и более сложные варианты отбора события, включая фильтрацию по типу события, по дате и времени, а также по идентификатору события и по источнику. Варианты фильтрации удобно представлены и просты в использовании. В Event Reader не реализован специальный метод поиска событий. Но в большинстве случаев фильтрация представляет собой наиболее эффективный способ выявления событий с помощью тех или иных критериев.

Для создания отчета можно экспортировать журнал событий в формате HTML. Event Reader предлагает ряд базовых, но полезных возможностей форматирования HTML-отчетов. Вы можете выбирать шрифт, размер в пунктах и цвет. Можно также сохранить журнал непосредственно на сервере FTP, который просто передает его в формате отчета HTML. Есть и еще одна возможность: экспортировать содержимое журнала событий в базу данных.

Функция планирования оставляет хорошее впечатление. Пользователь может назначить составление отчета раз в день или с другим интервалом. Вы можете настроить систему так, что отчет будет сохранен в указанном каталоге, отправлен на сервер FTP, сохранен в базе данных — или так, что будут выполнены все перечисленные задания. С целью ограничения информации, отображаемой в отчете, пользователь просто создает фильтр.

Event Analyst 8.0

Пользователь может поручить диспетчеру открыть журналы или сформировать отчет. Можно добавлять дополнительные журналы — с того же компьютера или с других компьютеров, подключенных к сети. Имеется возможность открывать в программе Event Analyst файлы, сохраненные с расширениями EVT, EVTX, CSV, а также текстовые файлы.

Команда Research this Event Online (проанализировать данное событие в Internet) открывает Web-страницу Dorian Software со ссылками на данные, касающиеся соответствующего события. Можно также подключиться к базе знаний Microsoft.

Вы можете сортировать список событий по заголовку любого столбца. Однако, поскольку заголовок для типов событий не предусмотрен, я так и не сумел отсортировать список так, чтобы увидеть все ошибки или все предупреждения, собранные вместе.

В комплект поставки Event Analyst входит несколько заранее заготовленных фильтров для ограничения отображаемых данных по событиям. Я создал и сохранил фильтр и смог использовать его, запустив команду Apply Filter. Кроме того, мне удалось на месте создать простой фильтр, который можно было не сохранять.

Пользователь может запускать расширенные фильтры, применяемые к содержимому баз данных, — Access, SQL Server или Oracle. Этот метод, предусматривающий использование широкого набора критериев и операторов булевой логики, позволяет фильтровать по таким критериям, как компьютеры, пользователи, идентификаторы событий и т. д.

Журналы можно экспортировать в любой из следующих форматов: HTML, текстовый файл с разделителями-запятыми, файл Access MDB или в виде источника ODBC для базы данных. Пользователь может запустить отчет на основе указанных им критериев или использовать встроенный отчет. Некоторые из встроенных отчетов были исключительно полезны, скажем, такой как «10 самых частых событий». Каждый отчет содержал источник события и другие подробности, а также даты начала и окончания события.

Как выяснилось, настраиваемый конструктор отчетов Event Analyst работает быстро и прост в использовании; кроме того, я смог предварительно просмотреть отчет в виде файла HTML или CSV. Систему можно настроить таким образом, чтобы отчет формировался на регулярной основе, сохранялся и передавался по электронной почте. Наряду с этим можно применять фильтры к запланированным отчетам, с тем чтобы ограничить объем включаемых в них данных.

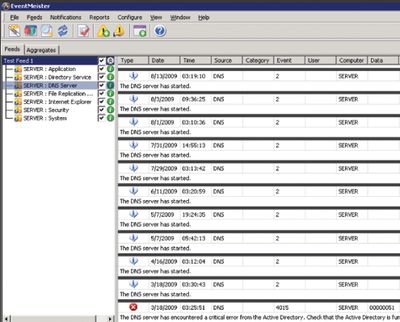

EventMeister 3.0

Диспетчер EventMeister использует либо параметр Read from log, и тогда канал создается путем внесения всех зафиксированных в журнале событий, включая те, что хранились там до установки приложения, либо параметр Catch events; в этом случае в канал вводятся новые события, а старые опускаются. Пользователь может добавлять к существующей группе новые каналы с других компьютеров — или создавать новые группы и заполнять их с помощью новых каналов.

После создания канала выбранный журнал событий загружается автоматически. Вы увидите список для каждого события, в котором будут представлены такие поля, как тип, дата и категория.

Кроме того, канал можно создать, открыв файл CSV. Это полезная возможность в тех случаях, когда вы уже экспортировали данные из нескольких каналов и сохранили их в одном CSV-файле. Однако возможность напрямую открывать файлы EVT или EVTX не предусмотрена. Чтобы обойти это препятствие, нужно сохранить журналы событий в формате файлов CSV непосредственно из окна просмотра событий Windows.

Для выполнения сортировки столбцов необходимо щелкнуть на соответствующем заголовке; чтобы ограничить объем отображаемой информации, можно показать или скрыть любой столбец. В дополнение к этому пользователь может добавить поле, по которому будет осуществляться фильтрация данных, а затем вручную ввести в него значение (например, дату). Затем к значению можно применять различные условия, например «равняется», «больше, чем»; таким образом обеспечивается высокий уровень гибкости. Процедура поиска события проста: для обнаружения конкретного события или типа события нужно ввести текстовую строку или цифровой идентификатор.

Продукт предоставляет широкие возможности для экспорта. Вы можете экспортировать канал в документ HTML, выбрав один из шести различных форматов-шаблонов. Можно также экспортировать канал в другие форматы, включая CSV и XML. Мой опыт показывает, что создание пользовательских отчетов выполняется просто.

При запуске того или иного события EventMeister может направлять пользователям извещения по электронной почте или как уведомление на компьютер. Систему можно настроить таким образом, что извещение будет направляться лишь при соблюдении заданных условий.

Corner Bowl Log Manager 2009

Диспетчер Corner Bowl Log Manager 2009 (см. экран 5) дает возможность управлять как журналами событий, так и текстовыми журналами. Индикатор, имеющий вид панели индикаторов, оповещает пользователя о состоянии службы CBLM. Он показывает, какие журналы событий опрашивались в последнюю очередь, и отображает диаграммы компьютерных журналов. Я пришел к заключению, что индикатор Dashboard перегружен ненужной мне информацией, что было особенно заметно, когда я запустил программу в первый раз.

На панели Network Explorer отображается древовидное представление журналов локальной системы; каждый журнал представлен в виде отдельной папки. Чтобы просмотреть события, нужно обратиться к панели, расположенной в нижней части основного экрана. Можно также инициировать процесс загрузки вручную; для этого следует выбрать команду Download Events. Поначалу этот процесс показался мне неудобным, но задача была выполнена успешно.

Каждое событие отображается в отдельной строке на центральной панели. Когда щелкаешь на каком-либо событии, все его детали отображаются в маленьком и тесном окошке. В целом, как мне кажется, окно событий спроектировано неудачно, и с ним трудно работать.

Чтобы добавить новые компьютерные журналы к списку управляемых, можно запустить мастер или открыть панель Event Log Explorer, перейти в локальную сеть, а затем выбрать компьютеры и журналы для загрузки. Этот процесс показался мне продуманным. Удачно спроектированная функция позволяет пользователю добавлять новые компьютеры через службу Active Directory в автоматическом режиме.

На этапе до открытия журналов событий CBLM предоставляет возможность задействовать окно быстрой фильтрации, чтобы пользователь мог выбрать — следует ли открывать все события или только некоторые из них. Чтобы организовать различные журнальные файлы, можно создавать группы; это весьма удобный способ управления журналами.

Быстрая сортировка списка событий осуществляется щелчком на соответствующем заголовке. Альтернативная возможность — группирование событий с помощью буксировки заголовков столбцов. Для выполнения быстрой фильтрации можно воспользоваться кнопкой типа событий на панели инструментов или сконфигурировать функцию фильтрации с более широкими возможностями. Что же касается функции поиска, то можно выполнить простую операцию поиска; для этого нужно запустить команду Find и ввести искомую текстовую строку.

Зарезервировать или сохранить журнал можно в форматах CSV, EVT, в виде текстового файла, или в форматах HTML либо XML. Кроме того, пользователь может напрямую открывать файлы EVT (но не файлы EVTX).

Процедура составления отчетов показалась мне довольно путаной. Перед формированием отчета необходимо создавать объект Action, в котором указываются выходные данные или получатель отчета. Затем отчет формируется с помощью программы-мастера. Пользователь указывает тип отчета, его имя, частоту составления, компьютер или компьютеры, а также журналы, которые должны быть в него включены. Наконец, указывается действие, которое следует предпринять.

Удобные средства управления журналами

Диспетчеры журналов событий имеют множество достоинств по сравнению со средством просмотра событий Windows Event Viewer, даже с учетом тех новых функций фильтрации событий и поиска, которые были реализованы в системе Server 2008. Вы можете выбрать один из представленных выше продуктов или другое столь же эффективное решение; в любом случае благодаря использованию гибких и обеспечивающих экономию времени диспетчеров журналов работать вам будет легче.

В журналах Windows 2000 Security Log можно найти много полезной информации. Это сведения о регистрации и активности пользователей, событиях, происходящих на уровне системы в целом, об обслуживании учетных записей и доступе к файлам — вся та информация, которая помогает вовремя обнаружить подозрительные действия и проводить аудит выполнения административных задач. Анализ журнала событий включает в себя не только наблюдение за появлением отдельных событий с ID, но также умение правильно интерпретировать те или иные записи и коды в описании событий для рабочих станций и серверов. Коды событий могут подразумевать различные ситуации в зависимости от того, где возникло событие — на рабочей станции, сервере или контроллере домена (DC). Следует также иметь в виду, что Microsoft периодически меняет кодировку событий для разных версий Windows — Windows Server 2003, Windows XP или Windows 2000.

Попытки регистрации

Мониторинг попыток регистрации в системе — это отличная возможность предупредить атаки на систему и обнаружить иную подозрительную активность. Windows 2000 предоставляет в распоряжение администратора две категории политики аудита: Audit logon events и Audit account logon events. Здесь может возникнуть небольшая путаница. Категория Audit logon events проверяет события регистрации на локальной системе, в которой, собственно, и предпринимается попытка регистрации, тогда как Audit account logon events — когда кто-то пытается пройти аутентификацию с учетной записью, которая хранится на другом компьютере, где и выполняется запись о данном событии регистрации. Windows 2000 отслеживает как регистрацию в домене, так и регистрацию в локальной базе SAM. Когда кто-то выполняет регистрацию на рабочей станции с доменной учетной записью, этот человек (процесс) не только регистрируется на станции, но и участвует в процедуре аутентификации с использованием учетной записи, хранящейся на DC. Следовательно, Audit logon events будет генерировать события в журнале Security Log рабочей станции, а Audit account logon — в журнале Security Log контроллера домена. В течение нескольких секунд, пока выполняется регистрация на рабочей станции, Audit logon events будет генерировать события и на DC, поскольку сама рабочая станция будет выполнять процедуру регистрации от имени пользователя на DC для применения Group Policy уровня пользователя. Audit logon events также будет генерировать события на серверах, являющихся членами домена, поскольку для рабочей станции в процессе регистрации может потребоваться отработка различных сценариев регистрации и подключение к общим сетевым ресурсам серверов — членов домена. Аналогично Audit logon events будет генерировать события на сервере, когда кто-то подключится к консоли сервера или обратится к нему по сети при помощи доменной учетной записи или локальной учетной записи. Что же касается Audit account logon events, то можно будет оценить активность этой политики аудита только тогда, когда кто-то попытается зарегистрироваться на сервере (локально или по сети) с использованием локальной учетной записи в SAM, а не с доменной учетной записью.

Проверяя события, сгенерированные политикой Audit logon events на контроллерах домена, нужно помнить, что они отражают локальные попытки регистрации на DC, а также регистрацию по сети. Компьютеры — члены домена — регулярно обращаются к контроллерам домена за обновлением Group Policy, причем инициатором запроса может быть как компьютер, так и только регистрирующийся пользователь. События, записанные Audit account logon events на станциях DC домена, отображают каждую попытку зарегистрироваться с использованием доменной учетной записи с любого сетевого компьютера, в том числе процедур регистрации с рабочих станций, подключения к серверам — членам домена, а также запросы на регистрацию и подключение собственно к DC.

Мониторинг сбоев при регистрации

Можно отыскать код сбоя или код ошибки в описании события. DC регистрирует событие с ID 675, когда происходит сбой аутентификации Kerberos и событие с ID 680 или событие с ID 681 с кодами сбоя, когда сбой происходит во время аутентификации Windows NT LAN Manager (NTLM). Событие с ID 680 или событие с ID 681 с кодами сбоя означают, что по крайней мере один компьютер, участвующий в процедуре регистрации, — это станция не с Windows 2000, а с более ранней версией Windows (pre-Windows 2000) или же компьютер из домена, с которым не установлены доверительные отношения. Компьютер с предыдущей версией Windows может быть как рабочей станцией, так и сервером, который является членом домена (т. е. пользователь рабочей станции Windows 2000 подключается к автономному серверу с более ранней версией, чем Windows 2000, с доменной учетной записью). Идентифицировать рабочую станцию можно по IP-адресу клиента в описании события с ID 675 или по имени рабочей станции в событии с ID 680 или событии с ID 681.

и на код ошибки для события с ID 681 (рис. 2).

Нужно иметь в виду, что код сбоя события с ID 676 не так детализирован, как код ошибки для события с ID 681. Код сбоя события с ID 676 соотносится с кодом сбоя протокола Kerberos.

Если администратор имеет обыкновение переименовывать группу Administrator для защиты от нападения хакеров, следует наблюдать за событием с кодом ошибки 3221225572 и событием с ID 676 с кодом сбоя 6, в которых в качестве имени пользователя фигурирует Administrator. В системах Windows 2000 нужно следить за событием с ID 681. В Windows 2003 и XP необходимо отслеживать событие с ID 680 (тип Failure Audit). Разработчики Microsoft заменили событие с ID 681 на событие с ID 680 с атрибутом сбоя. Все перечисленные события указывают на сбой при выполнении процедуры регистрации как результат неверного ввода имени пользователя для NTLM или Kerberos соответственно. В табл. 1 приводится список кодов ошибок при сбоях аутентификации.

Мониторинг событий с ID 675 и ID 676, как и неудачные события с ID 680 или событие с ID 681 на серверах DC, дает полную информацию обо всех случаях неудачной регистрации с использованием доменных учетных записей, однако при этом ничего не известно о попытках регистрации на серверах — членах домена через локальную базу учетных записей SAM. Во время атак злоумышленники часто используют локальные учетные записи, чтобы попытаться получить доступ к компьютеру, поскольку локальные учетные записи сложнее поддаются мониторингу и управлению, а локальные пароли зачастую легко «взламываются». Чтобы выполнить мониторинг такой активности, нужно включить политику Audit account logon events на серверах, которые являются членами домена, и наблюдать за событиями с ID 681, появление которых означает, что кто-то пытается зарегистрироваться на сервере при помощи определенной учетной записи. Серверы — члены домена никогда не записывают события Kerberos, поскольку учетные записи локальной SAM всегда работают с аутентификацией NTLM. Важно убедиться, что системные администраторы используют оптимальные технические приемы и избегают применения локальных учетных записей вместо доменных. После этого нужно настроить мониторинг успешно проведенной регистрации на серверах с использованием локальной SAM (событие с ID 681). Если точно известно, что администраторы не применяют локальные учетные записи, подобная активность должна рассматриваться как подозрительная.

Возможно, имеет смысл отключить категорию Audit logon events на серверах — членах домена, поскольку эта политика генерирует события как при обращении к локальной SAM, так и при регистрации с использованием доменных учетных записей, но без видимого различия между ними, что сильно «засоряет» события политики Audit account logon events. Единственная польза включения политики Audit logon events на серверах заключается в том, что она дает возможность отличить локальную регистрацию от подключений по сети.

Если требуется отследить все случаи регистрации с консоли сервера, необходимо проверять записи события с ID 528 (Successful Logon) с Logon Type 2 и события Audit logon events, помеченные как неудачные (также Logon Type 2). Чтобы отследить все случаи подключения к серверу по сети, нужно фильтровать события с ID 540 (Successful Network Logon), что означает успешную регистрацию по сети. Audit logon events дает возможность установить, как долго пользователь был подключен. Следует обратить внимание на Logon ID, который указан в описании события с ID 540 и события с ID 528. Затем следует посмотреть на событие с ID 538 (User Logoff) с тем же самым Logon ID. Используя одинаковый Logon ID для событий регистрации в системе (событие с ID 540 или с ID 528) и события выхода из нее (событие с ID 538), можно будет установить, как долго продолжалась сессия.

Если политика безопасности в отношении блокировки учетных записей настроена таким образом, что происходит автоматическая разблокировка записей по истечении указанного временного периода, можно будет обнаружить блокировки как результат приглашения пользователю сбросить пароль, если не считать возможности проверить наличие записей с ID 644 (User Account Locked Out) в журнале безопасности. Для контроллеров домена событие с ID 644 означает, что учетная запись домена была заблокирована; для сервера — члена домена — что заблокирована локальная запись в SAM. Данное событие — часть категории Audit account management. Нужно иметь в виду, что это не категория процедуры регистрации. Также можно выполнить мониторинг событий, связанных с регистрацией в неурочное время, что часто свидетельствует о необычной активности пользователей (или же о том, что кто-то слишком долго задержался на работе).

Важные системные события

Неверное изменение системного времени может нарушить нормальную работу приложений. Чтобы менять системное время, пользователь должен обладать правом Change system time, и это можно отследить с помощью категории Audit privilege use. Затем следует отыскать событие с ID 577 (Privileged Service Called), в описании которого указывается SeSystemTimePrivilege.

Обслуживание учетных записей

Событие с ID 624 (User Account Created) позволяет отследить появление на DC новой учетной записи, однако я бы рекомендовал дополнительно проводить мониторинг серверов — членов домена на предмет выявления аналогичного события. Обычно локальные учетные записи SAM с точки зрения безопасности использовать нежелательно, так как они не рассматриваются как объект централизованного менеджмента и мониторинга, поэтому событие с ID 624 может помочь при работе с локальными учетными записями SAM и обнаружении несанкционированных действий.

Наблюдение за новыми членами различных групп тоже очень важная задача. На DC событие с ID 632 (Security Enabled Global Group Member Added), событие с ID 636 (Security Enabled Local Group Member Added) и событие с ID 660 (Security Enabled Universal Group Member Added) помогут идентифицировать момент появления в группах новых членов. Поскольку SAM допускает организацию только локальных групп, на серверах, которые являются членами домена, можно ограничиться лишь наблюдением за событием с ID 636. Во всех трех приведенных выше событиях указываются группа, новый член, а также пользователь, выполнивший данное изменение. На рис. 4 показано событие с ID 632, из описания которого следует, что пользователь rsmith добавил учетную запись Guest в глобальную группу Domain Admins. Если необходимо отслеживать появление несанкционированных компьютеров, нужно использовать событие с ID 645 (Computer Account Created), с помощью которого можно зафиксировать момент добавления нового компьютера в домен.

Доступ к файлам

Категория Audit object access позволяет отслеживать все типы доступа к файлам, каталогам и другим объектам, таким как принтеры и разделы реестра. Включение этой категории сначала приведет к генерации ограниченного числа событий безопасности, относящихся к обслуживанию SAM. Затем в журнале Security Log начнут появляться события, описывающие доступ к разным объектам, хотя специально для этого вроде бы ничего и не делалось. Чтобы настроить аудит файла или каталога, следует выбрать в Windows Explorer файл или каталог и открыть страницу Properties. Выбрав вкладку Security, нужно щелкнуть Advanced. В окне Access Control Settings требуется выбрать вкладку Auditing (рис. 5). Вначале список записей аудита пуст. Щелкнув Add, следует выбрать пользователя или группу пользователей, которые могут обратиться к объекту аудита, и щелкнуть ОК, чтобы открыть окна Auditing Entry. Теперь можно добавить любую комбинацию пользователей или групп, но я рекомендую задействовать группу Everyone. Необходимо выбрать типы доступа, для которых аудит обязателен, и щелкнуть ОК.

Не следует включать аудит для всех типов доступа, особенно для успешного доступа на чтение. Излишне широкий диапазон мониторинга в политике аудита приведет к созданию огромного числа событий, которые лишь замедлят работу системы и забьют журнал безопасности ненужной информацией. По той же причине следует ограничить число каталогов, за которыми ведется наблюдение. Например, включение аудита в корневом системном каталоге для всех типов доступа — прекрасный способ «завалить» систему.

В зависимости от того, какой тип информации требуется защитить, придется отслеживать попытки несанкционированного чтения файла или действия всякого, кто мог бы изменить содержимое файла. Для обнаружения попыток несанкционированного чтения следует включить аудит неудачных попыток прочесть данные — Read data. Чтобы контролировать попытки изменить файл, необходимо включить аудит успешных попыток записи данных и добавления данных соответственно Write data и Append data. Но нужно иметь в виду, что Windows 2000 выполняет аудит только потенциальных изменений. Например, если пользователь открыл документ Microsoft Word, имея разрешение на запись, и тут же закрыл его без каких бы то ни было изменений, Windows 2000 зафиксирует только тот факт, что пользователь успешно открыл файл на запись. Windows 2003 решает ту же проблему иначе — в тот момент, когда пользователь что-то записал в открытый файл, в журнал помещается специфическое событие. Пользователи также могут обнаружить, когда администратор меняет разрешения файла, настроив мониторинг на успешное выполнение Change permission. Когда пользователь обращается к файлу при помощи операций, на которые настроен мониторинг, Windows 2000 генерирует событие с ID 560 (Object Open), где указывается пользователь, файл, а также тип доступа. Например, код ошибки на рис. 6 показывает, что пользователь пытался открыть файл на чтение, в то время как у него такого права не было. Можно сделать вывод, что он не получил доступа, поскольку было сгенерировано событие о сбое при обращении к объекту. Вместе с тем наверняка известно, что он пытался открыть файл на чтение, так как ReadData указано в поле Accesses.

Сканирование журналов

События, которые были описаны в статье, — это наиболее важные и легко обнаруживаемые события безопасности в журналах Windows 2000. Windows 2000 использует Event Viewer для обеспечения минимальной функциональности с целью проведения сканирования журналов на предмет обнаружения специфических событий. Можно использовать Event Viewer для фильтрации по ID события и некоторым другим типам информации. Следует выбрать Security Log в Event Viewer, открыть контекстное меню и выбрать View, Filter.

Event Viewer не позволяет отфильтровать события на основе значений в описании события (т. е. по Logon ID или другим кодам), что очень неудобно, поскольку в описаниях содержится огромный объем информации, на основе которой можно отделить наиболее важные события. Однако Event Viewer все же позволяет сканировать отфильтрованные события по заданному значению в описании. Когда фильтр будет установлен, следует открыть контекстное меню Security Log снова и выбрать View, Find. События можно найти, указывая некоторые поля, включая описание. Кнопка Find Next позволяет за один прием найти одно событие. Можно просканировать журнал и другим способом: сначала сохранить его в формате текстового файла с разделителями, затем открыть файл в Microsoft Excel. Но это слишком долго и неудобно, а потому не годится для мониторинга большого количества систем.

Читайте также: