Файл itcspe sys не найден обратитесь к вашему администратору сети

Обновлено: 01.07.2024

Начну с лёгкого и простого, заканчивая более сложными решениями проблемы.

Возможно у вас на компьютере стоит Аваст и проблемы начались после обновления антивирусных баз, 6 декабря 2012 года аваст добавил в свои базы файл C:\Windows\system32\drivers\TCPIP.sys , вскоре после обновления баз аваст нашёл этот файл в системных файлах и удалил (возможно поместил в карантин).

Не беда, ниже я напишу как восстановить работоспособность стека TCP/IP, после чего сеть должна заработать (если она конечно раньше работала):

- для начала нужно скачать avastfix (ссылки строчкой выше)

- распаковать, допустим на диск C:\ (в архиве есть папка, так что после извлечения будет путь такой C:\avastfix\ )

- если у вас стоит аваст, то отключите его: в правом нижнем углу найдите значок аваста (возле часов), нажмите на него правой кнопкой мышки и выберите управление экранами avast , далее нужно указать отключение навсегда

- запустите fixtcpip.bat , после чего компьютер перезагрузится

- после перезагрузки проверяем работу сети например пингом на сервер гугла: на клавиатуре нажмите одновременно на флажок (логотип windows), между Ctrl и Alt , и букву R , то есть Win + R . В появившемся окне напишите cmd , у вас открылась командная строка, в ней напишите ping 8.8.8.8 , должно появиться

Обмен пакетами с 8.8.8.8 по 32 байт:

Ответ от 8.8.8.8: число байт=32 время=55мс TTL=48

2. Рассмотрим теперь ручное восстановление/копирование файла

3. Если не помогли предыдущие способы, то скорее всего виноват не аваст. Проверьте, существует ли файл C:\windows\inf\nettcpip.inf , если существует, тогда приступайте к следующему способу. Если файла нет, тогда его нужно скопировать с рабочей системы, нет рабочей системы? Не беда, скачайте отсюда nettcpip.inf

4. Переустановка стека TCP/IP используя Microsoft Fix it 50199 зеркало

5. Можно попробовать утилиту TCPIP.Sys RestoreTool от фирмы UnHackMe , этой утилитой я не пользовался, но по описанию она должна переустанавливать стек TCP/IP в операционных системах: Windows 2000/XP/Vista/Seven/8 32 и 64-бит

6. Сброс настроек стека TCP/IP вручную. На сайте Microsoft в статье kb299357 написано, что для переустановки достаточно выполнить выполнить всего одну команду в командной строке:

- запустите cmd

- выполните netsh int ip reset resetlog.txt

- перезагрузите компьютер

7. А теперь самое сложное переустановка стека TCP/IP в windows XP вручную.

Выкладываю решение проблемы.

Запустив Setup.exe с параметром /? выяснил, что можно записать log установки.

2018/01/23 10:08:40 - ---- Starting action ----

2018/01/23 10:08:40 - winmail.inf

2018/01/23 10:08:40 - iplir.inf

2018/01/23 10:08:40 - Processing [PreClearInstallation.NT6] section

2018/01/23 10:08:40 - CheckService = BFE

2018/01/23 10:08:40 - Checking service BFE

2018/01/23 10:08:40 - Failed to open service BFE

2018/01/23 10:08:40 - Error checking service parameters

2018/01/23 10:08:40 - Critical error. Installation will be terminated and rolled back

2018/01/23 10:08:40 - Begin restore files.

2018/01/23 10:08:40 - End restore files.

2018/01/23 10:08:40 - ERROR : Unknown error occuped, installation breaked.

2018/01/23 10:08:40 - LAST ERROR CODE = 5

2018/01/23 10:08:40 - ERROR STRING = Отказано в доступе.

проверяем, что служба запущена

sc qc bfe

sc query bfe

состояние 4 RUNNING

смотрим дескриптор безопасности

sc sdshow bfe

D:(A;;CCLCLORC;;;AU)(A;;CCDCLCSWRPLORCWDWO;;;SY)(A;;CCLCSWRP LORCWDWO;;;BA)(A;;CCLCLO;;;BU)S:(AU;FA;CCDCLCSWRPWPDTLOSDRCW DWO;;;WD)

В моем случае была машина на которой установка прошла успешно читаю с неё дескриптор безопасности и устанавливаю его на новую машину.

После установка успешно завершается.

Добавлено через 2 часа 24 минуты

после перезагрузки bsod ksecpkg.sys +dcb0 ATTEMPTED_WRITE_TO_READONLY_MEMORY

Возможно еще где-то есть дескрипторы, которые надо менять.

Добавлено через 1 час 37 минут

Дескриптор ksecpkg

D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO ;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;C CDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

На машине где работает

то есть разница в S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD), но этот хвост не удаляется командой sdset

Добавлено через 7 часов 2 минуты

kd> !analyze -v

ATTEMPTED_WRITE_TO_READONLY_MEMORY (be)

An attempt was made to write to readonly memory. The guilty driver is on the

stack trace (and is typically the current instruction pointer).

When possible, the guilty driver's name (Unicode string) is printed on

the bugcheck screen and saved in KiBugCheckDriver.

Arguments:

Arg1: fffff809886bdcb0, Virtual address for the attempted write.

Arg2: 890000015a4af121, PTE contents.

Arg3: fffffe8b9f207570, (reserved)

Arg4: 000000000000000b, (reserved)

TRAP_FRAME: fffffe8b9f207570 -- (.trap 0xfffffe8b9f207570)

NOTE: The trap frame does not contain all registers.

Some register values may be zeroed or incorrect.

rax=fffff80989966b0c rbx=0000000000000000 rcx=ffffcf06eb45cb00

rdx=ffffcf06e4cd7348 rsi=0000000000000000 rdi=0000000000000000

rip=fffff80989965a00 rsp=fffffe8b9f207700 rbp=fffffe8b9f207940

r8=0000000000000000 r9=fffff80098cf7180 r10=0000007ffffffff8

r11=fffff780000003b0 r12=0000000000000000 r13=0000000000000000

r14=0000000000000000 r15=0000000000000000

iopl=0 nv up ei ng nz na pe nc

itckcng64+0x5a00:

fffff809`89965a00 488903 mov qword ptr [rbx],rax ds:00000000`00000000=.

Resetting default scope

LAST_CONTROL_TRANSFER: from fffff80099fabb32 to fffff80099f647d0

STACK_TEXT:

fffffe8b`9f2072e8 fffff800`99fabb32 : 00000000`000000be fffff809`886bdcb0 89000001`5a4af121 fffffe8b`9f207570 : nt!KeBugCheckEx

fffffe8b`9f2072f0 fffff800`99e8da97 : 00000000`00000003 fffff809`886bdcb0 fffffe8b`9f207570 fffffe8b`9f207490 : nt!MiSystemFault+0x100c22

fffffe8b`9f207390 fffff800`99f6e372 : 00000000`00000000 00000000`00000000 00000000`00000000 fffff800`99e77251 : nt!MmAccessFault+0xae7

fffffe8b`9f207570 fffff809`89965a00 : fffff809`886bdcb0 fffffe8b`9f207940 ffffcf06`ebab9350 fffffe8b`9f207730 : nt!KiPageFault+0x132

fffffe8b`9f207700 fffff809`89965225 : 00000000`00000000 ffffcf06`ebab9350 ffffffff`80000114 00000000`00000018 : itckcng64+0x5a00

fffffe8b`9f2077a0 fffff809`8996b0b2 : ffffffff`8000011c fffff800`9a0b1cb8 00000000`00000000 00000000`00000000 : itckcng64+0x5225

fffffe8b`9f2077d0 fffff800`9a26357a : 00000000`00000000 00000000`00000000 ffffcf06`ebaba970 ffffffff`80000114 : itckcng64+0xb0b2

fffffe8b`9f207840 fffff800`9a63a9a7 : ffffcf06`ea8ceec8 ffffcf06`ea8ceec8 fffffe8b`9f207a80 00000000`00000000 : nt!IopLoadDriver+0x4da

fffffe8b`9f207a10 fffff800`9a622d9e : fffff800`00000000 ffffe685`387b6430 00000000`00000000 fffff800`98a6bba0 : nt!IopInitializeSystemDrivers+0x137

fffffe8b`9f207ab0 fffff800`9a39939c : fffff800`98a6bba0 fffff800`98a6bba0 fffff800`9a399360 fffff800`98a6bba0 : nt!IoInitSystem+0x16

fffffe8b`9f207ae0 fffff800`99ee43a7 : ffffcf06`e4cd7040 0a3c038a`1a73fd3b 5b66e8c8`b60f1474 ff480874`c085ff90 : nt!Phase1Initialization+0x3c

fffffe8b`9f207b10 fffff800`99f69d66 : fffff800`98cf7180 ffffcf06`e4cd7040 fffff800`99ee4360 8b48c7ff`48ffffff : nt!PspSystemThreadStartup+0x47

fffffe8b`9f207b60 00000000`00000000 : fffffe8b`9f208000 fffffe8b`9f201000 00000000`00000000 00000000`00000000 : nt!KiStartSystemThread+0x16

Dump указывает на другого виновника itckcng64+0x5a00, не тот, что в bsod

Добавлено через 2 часа 4 минуты

0: kd> lmtsmn

fffff809`896a0000 fffff809`896aa000 iplirlwf64 iplirlwf64.sys Fri Nov 8 17:18:55 2013 (527C905F)

fffff809`89700000 fffff809`8978b000 iplirwfp64 iplirwfp64.sys Fri Nov 8 17:19:28 2013 (527C9080)

fffff809`89960000 fffff809`8996d000 itckcng64 itckcng64.sys Fri Nov 8 17:34:09 2013 (527C93F1)

fffff809`89930000 fffff809`89959000 itckcsp64 itckcsp64.sys Fri Nov 8 17:34:12 2013 (527C93F4)

fffff809`88470000 fffff809`884d6000 itcscrpt64 itcscrpt64.sys Fri Nov 8 17:19:00 2013 (527C9064)

fffff809`897d0000 fffff809`897de000 itcspe64 itcspe64.sys Fri Nov 8 17:34:20 2013 (527C93FC)

fffff809`8a750000 fffff809`8a75f000 itcsrfv64 itcsrfv64.sys Fri Nov 8 17:18:55 2013 (527C905F)

В предыдущей статье мы рассказывали о том, как установить и настроить ViPNet Client на компьютер. Здесь поговорим о том, что делать, если после установки, настройки, и даже после длительной нормальной работы с ViPNet возникли проблемы. не запускается, отсутствует, другие ошибки.

ViPNet не работает

ViPNet не запускается

Иногда пользователи ViPNet Client сталкиваются с проблемой, при которой ViPNet не работает, не запускается, соответственно к сети нет доступа. При попытке запустить программу всплывает окно с предложением войти в режим администратора либо выйти из программы. Что делать в этом случае, как возобновить работу приложения!?

Возможно существуют и другие решения, более простые, например, при возникновении ошибки IpLirControl служба не найдена.

Возможно вас заинтересует, как установить ViPNet на Windows 10, читайте на нашем сайте. У многих пользователей возникают ошибки с программой в 10-й версии Windows. В статье приведено некоторое решение этой проблемы. Найдено простое и быстрое решение возникающей ошибки ViPNet. В статье Обнаружены несанкционированно измененные или проверенные с ошибкой описан примерный алгоритм того, что нужно сделать. При этом, способ не подразумевает переустановку ViPNet, что значительно может сократить ваше время. Если же по тем или иным причинам ViPNet по-прежнему не работает, в таком случае, как вы понимаете, без переустановки программы не обойтись.А далее, подробно рассмотрим каждый этап по восстановлению работоспособности ViPNet с помощью его переустановки.

Установка ViPNet

СКАЧАТЬ VIPNET CSP

СКАЧАТЬ VIPNET CLIENT 4.3

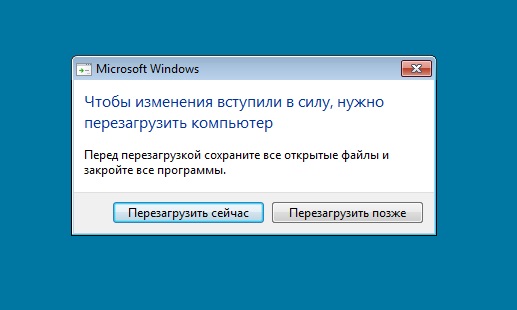

2. Закройте ViPNet Client (Монитор) и удалите его с компьютера. Да, в данном случае поможет только переустановка. Для удаления лучше всего воспользоваться программой Uninstall Tool, которая начисто удаляет программы, для того, чтобы в будущем не возникало проблем с их установкой и дальнейшей работой. После удаления обязательно перезагрузите компьютер. Собственно система сама вас об этом попросит.

3. Следующим шагом, после перезагрузки Windows запускаем установочный файл ПО ViPNet Client и начинаем его установку.

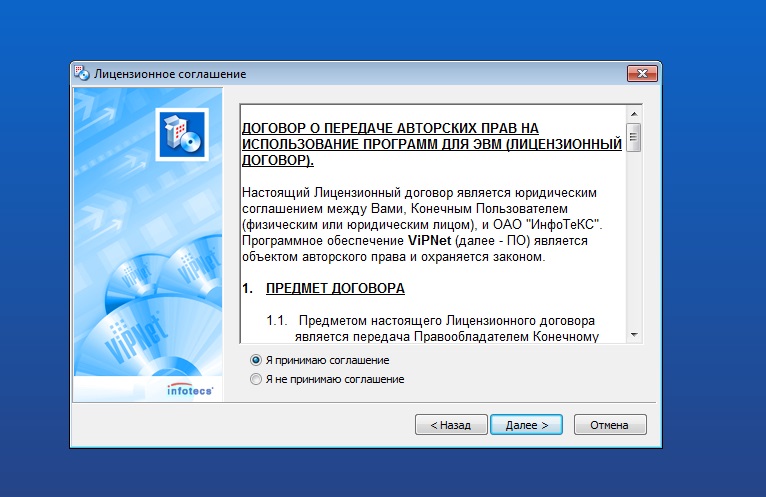

4. Принимаем Лицензионное соглашение и нажимаем кнопку Далее.

5. Вводим информацию о пользователе, нажимаем Далее (как правило менять ничего не нужно, просто нажать Далее).

6. Выбираем папку для установки программы (также, ничего не меняем, если нет необходимости).

7. Тип установки оставляем Типичная.

8. Решаем Создавать ярлыки на Рабочем столе или нет.

9. Нажимаем Готово для начала процесса установки.

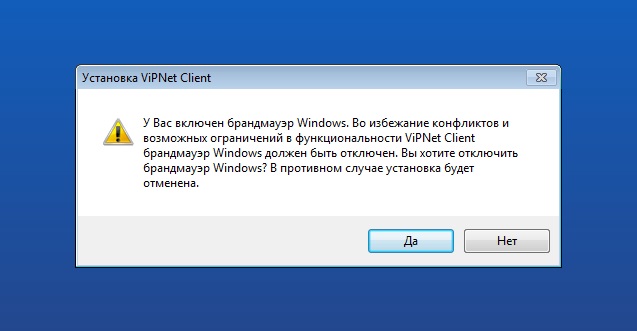

10. В некоторых случаях может появиться окно с предупреждением о включенном брандмауэре. Согласитесь с его отключением и нажмите Да.

11. Начинается установка ViPNet Client.

12. По завершении установки нажмите Ок (галочку можно снять).

13. После установки программы система автоматически предложит перезапустить систему. Перезагрузите Windows.

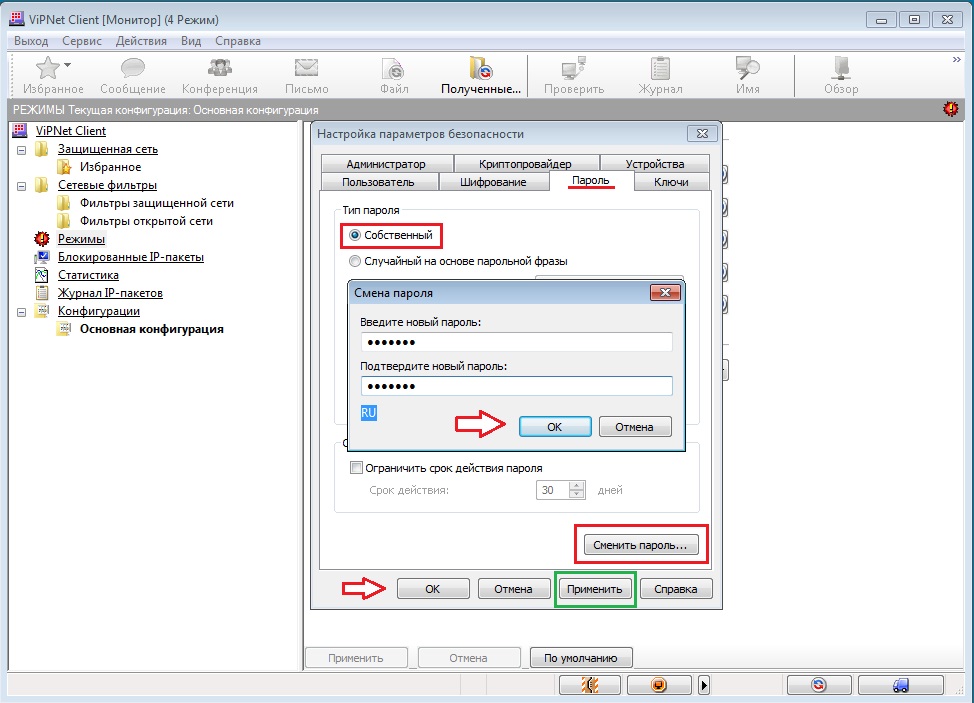

Настройка ViPNet

14. Итак, компьютер загружен, появилось небольшое окошко ViPNet. Просто нажмите Ок. Если на рабочем столе есть ярлык ViPNet Монитора запустите его, после чего в правом нижнем углу в меню Настройка в выпадающем списке выберите Первичная инициализация.

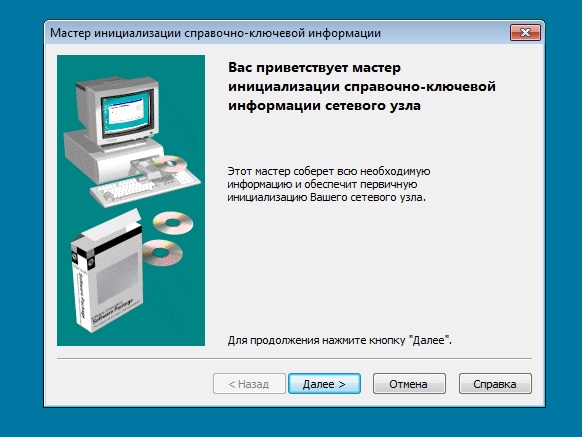

15. На приветствие Мастера инициализации нажмите Далее.

16. Затем необходимо указать путь к ключевому файлу. Если он на USB-флешке, значит указывайте флешку. Просто нажмите Обзор и найдите файл на компьютере либо внешнем устройстве. Жмите Далее.

17. Следующий пункт можно пропустить, нажав Далее.

21. В следующем окне Мастер сообщает нам, что готов к проведению инициализации, если все в порядке жмите Далее.

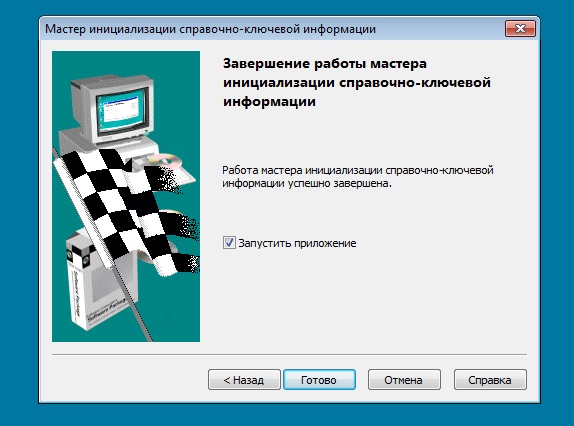

22. В завершении нажмите Готово, при этом оставив флажок Запустить приложение включенным.

23. Вышеуказанных действий достаточно для нормальной работы ViPNet Client. В дополнение расскажем о некоторых тонких настройках программы для более удобной работы пользователя.

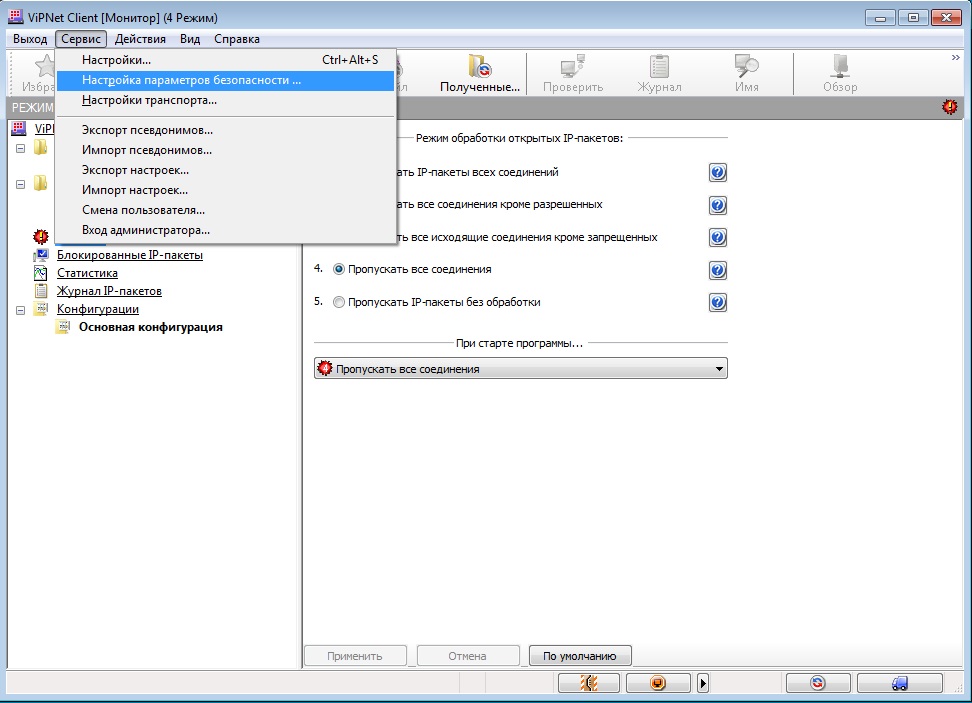

Также, для удобства работы на компьютере, чтобы в будущем не всплывали различные окна с предложением Разрешить или Запретить работу программ с сетью можно отключить Контроль приложений ViPNet.

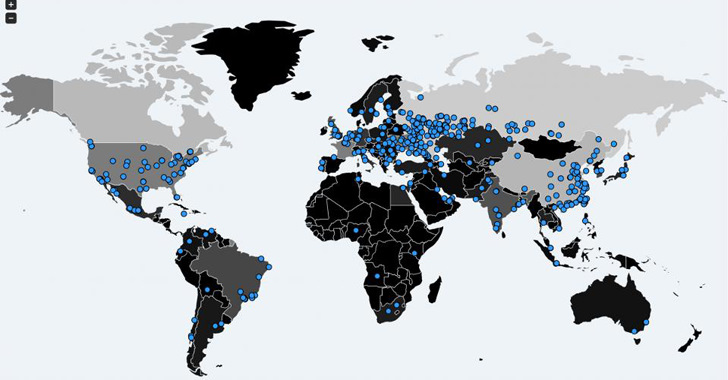

В пятницу вечером, 12.05.2017, вредоносная программа, относящаяся к классу криптовымогателей WannaCry «Ransom:Win32.WannaCrypt» нанесла ущерб многим компаниям и организациям по всему миру, включая министерство внутренних дел РФ, сотовых операторов, испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx, а также домашним пользователям интернета. В большинстве случаев использовалась уже неподдерживаемая с 2014 года Windows XP, для которой только 13.05.2017 Microsoft пошла на беспрецедентный шаг и выпустила патч. Вирус WannaCrypt опасен только для ОС Windows и не затрагивает macOS. Примечательно, что угроза использует украденные эксплойты Агентства национальной безопасности США.

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Для защиты необходимо срочно принять следующие меры противодействия:

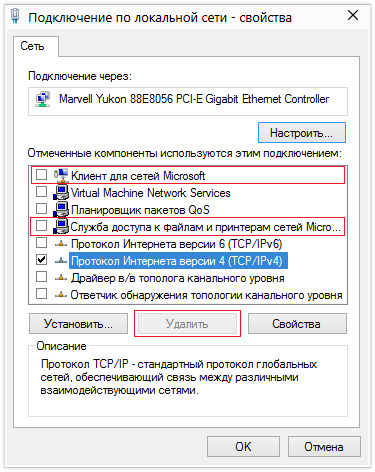

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

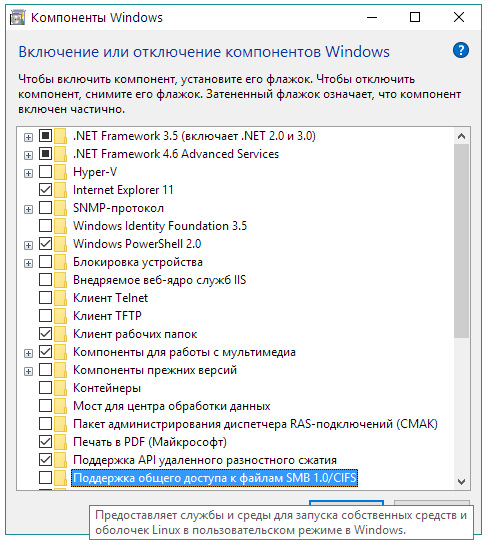

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd"

Затем запустите от имени администратора.

echo Disable Spy SMB 1.0 Protocol on Server

reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f

rem reg add "HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters" /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

rem sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

rem sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

echo — Done

pause

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.reg"

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить "Да". После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx"

;"DependOnService"="SamSS Srv2" вместо "SamSS Srv"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]

"DependOnService"=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;"ImagePath"="System32\DRIVERS\srv.sys"

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем "Драйвер сервера Server SMB 2.xxx" — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\srv]

"Start"=dword:00000004

;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x"

;"DependOnService"="Bowser MRxSmb20 NSI" вместо "Bowser MRxSmb10 MRxSmb20 NSI"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]

"DependOnService"=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;"ImagePath"="system32\DRIVERS\mrxsmb10.sys"

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем "Мини-перенаправитель SMB 2.0" — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10]

"Start"=dword:00000004

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

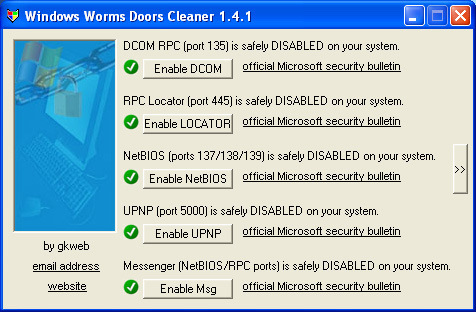

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

445 порт также можно закрыть через реестр, добавив следующие строки:

Windows Registry Editor Version 5.00

;Закрываем порт 445 TCP/UDP (NetBT) — NetBios, Server Message Block — SMB — "SMBDeviceEnabled"=dword:00000000

;За 445 порт отвечает драйвер netbt.sys, поэтому есть два способа избавиться от него:

;отключить драйвер netbt.sys через Диспетчер устройств, но тогда не будет работать DHCP-клиент Windows, что необходимо абонентам Интернета, использующим выделенные линии;

;переименовать в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters параметр TransportBindName (например, на OldTransportBindName), и после перезагрузки UDP- и TCP-порты будут отключены.

;Также через "Диспетчер устройств" в меню "Вид" выбираем "Показывать скрытые устройства"

;В списке устройств появятся "Драйверы устройств не Plug and Play", в списке открываем "NETBT" — Драйвер — Автозагрузка — Тип ставим "По требованию"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT]

"Start"=dword:00000001

;"Start"=dword:00000003

3. Задействуйте системы резервного копирования

Даже копирование важных файлов на обычную флешку или внешний жесткий диск в ручном режиме уже будет нелишним. Можно заархивировать важные файлы, а затем изменить расширение, например на .1rar вместо .rar и тогда можно не копировать на внешний диск, а оставить на основном. Но лучше все-таки делать резервные копии на внешний отключаемый диск.

4. Используйте актуальные, поддерживаемые версии ОС, для которых выпускаются обновления безопасности. Устанавливайте критические последние обновления.

Для пользователей Windows XP есть патч в реестр, который дает возможность получать обновления для Windows XP Embedded для банкоматов до 2019 года, но нет гарантий их полной совместимости с версией для ПК.

5. Используйте средства защиты персональных компьютеров

От традиционных антивирусов (Microsoft Security Essentials — он же Windows Defender — Защитник Windows) с регулярно обновляемыми базами сигнатур до средств защиты следующего поколения (EDR, STAP, BDS и т.д.).

По заверениям Microsoft, пользователи антивируса Windows Defender (Microsoft Security Essentials) автоматически защищены от вируса!

Всегда оставляйте включенным Брандмауэр Windows. По умолчанию, входящие подключения фильтруются согласно белому списку (разрешаются по нему, остальные запрещены), а исходящие – по черному (запрещаются по нему, остальные разрешены). Открывайте доступ только нужным программам, а не портам!

Для удаления рекламного ПО используйте AdwCleaner.

Настойчиво НЕ рекомендуется платить злоумышленникам, если файлы уже зашифрованы – деньги уходят от вас, а в итоге вы не получаете и никогда не получите свои файлы. Проверено лабораторией Check Point, которая ждет доступ к тестовым файлам еще с пятницы 12.05.2017.

Обратите внимание, что если у вас установлен соответствующий патч или иным образом блокируется использование данной уязвимости (например, с помощью IPS), то это не значит, что вы не подвержены WannaCrypt. Шифровальщик и в этом случае сможет быть запущен, но для этого уже понадобится реакция пользователя, привычная для работы классических локеров-вымогателей. Установка патча Microsoft блокирует только удаленное заражение, запуск и распространение вредоносного кода.

Читайте также: