Firewall proxy что это такое

Обновлено: 05.07.2024

Файрвол — это первая линия защиты в системе обеспечения безопасности данных. Межсетевые экраны предназначены для предотвращения несанкционированного доступа к ресурсам локальной сети, внешних и внутренних атак. Это может быть программный или аппаратный комплекс, либо комбинация и того, и другого. Основная функция межсетевого экрана заключается в фильтрации сетевого трафика в соответствии с установленными правилами, за счет чего осуществляется блокировка прохождения запрещенных запросов. В данной статье мы рассмотрим основные типы файрволов, их преимущества и потенциальные недостатки, а также перспективы развития данной технологии.

Условно можно выделить две основные технологии, реализуемые в файрволах: пакетная фильтрация и фильтрация на уровне приложений. При этом обе технологии могут быть реализованы в комбинации в рамках одного продукта.

Пакетный файрвол (Packet-Filtering Firewall)

В большинстве маршрутизаторов и коммутаторов используется технология пакетной фильтрации. Пакетные фильтры функционируют на сетевом уровне и осуществляют разрешение либо запрет прохождения трафика на основе анализа информации, находящейся в заголовке пакета. Такая информация включает тип протокола, IP адреса отправителя и получателя, номера портов отправителя и получателя. В некоторых случаях анализируются и другие параметры заголовка пакета, например для проверки является ли пакет частью нового либо уже установленного соединения. При поступлении пакета на любой интерфейс маршрутизатора, в первую очередь определяется, может ли пакет быть доставлен по назначению, а затем происходит проверка в соответствии с заданным набором правил — так называемым списком контроля доступа (ACL).

Определение правил фильтрации происходит на основе одного из двух взаимоисключающих принципов:

1) «Разрешено все, что не запрещено в явном виде»

Такой подход облегчает администрирование межсетевого экрана, так как не требует дополнительной настройки. Тем не менее, в случае неправильной настройки, когда не учитываются потенциальные несанкционированные действия, эффективность защиты стремится к нулю.

2) «Запрещено все, что не разрешено в явном виде»

Такой подход обеспечивает наиболее высокую степень эффективности. Относительным недостатком в данном случае является усложнение администрирования, так как необходима предварительная тонкая настройка базы правил.

С точки зрения безопасности более предпочтительным является второй вариант, при котором разрешается прохождение пакетов определенного типа и запрещается все остальное. С одной стороны такой подход упрощает настройку, так как количество запрещенных пакетов обычно гораздо больше, чем разрешенных. Кроме того, при появлении новых служб нет необходимости дописывать новые запрещающие правила — доступ к ним будет заблокирован автоматически. Тем не менее на каждый тип разрешенного взаимодействия необходимо прописать одно и более правил.

Преимущества:

* Распространенность пакетных фильтров связана с тем, что эта технология проста и обеспечивает высокую скорость работы.

* По умолчанию пакетный фильтр встроен в подавляющее большинство маршрутизаторов, коммутаторов, VPN-концентраторов. В связи с этим отпадает необходимость в дополнительных финансовых затратах на ПО.

* Изучение данных в заголовках пакетов позволяет создавать гибкую схему разграничения доступа.

* При создании правил фильтрации возможно использование помимо полей заголовков также и внешней информации, например, даты и времени прохождения сетевого пакета.

Недостатки:

* Пакетные фильтры не анализируют трафик на прикладном уровне, что открывает возможность для совершения множества видов атак.

* Настройка достаточна сложна и требует от администратора высокой квалификации и глубокого понимания принципов работы протоколов стека TCP/IP.

Файрвол прикладного уровня (Application Firewall)

Данный тип файрвола включает в себя прикладное программное обеспечение и играет роль промежуточного звена между клиентом и сервером. Аппликативные файрволы обеспечивают защиту на прикладном уровне, используя для блокировки вредоносных запросов информацию о специфических особенностях приложений. Технология фильтрации на уровне приложений позволяет исключить прямое взаимодействие двух узлов. Файрвол выступает в качестве посредника между двумя узлами, перехватывает все запросы и после проверки допустимости запроса устанавливает соединение. Файрвол прикладного уровня предоставляет возможность аутентификации на пользовательском уровне, протоколирование трафика и сетевых событий, а также позволяет скрыть IP-адреса хостов локальной сети.

Преимущества:

* Файрволы прикладного уровня обеспечивают более высокий уровень защиты по сравнению с пакетными фильтрами, так как имеют больше возможностей для анализа всего сетевого пакета, а не только заголовка TCP пакета.

* Прикладные файрволы создают более детализированные логи.

Недостатки:

* Данная технология является более медленной, так как значительная процессорная нагрузка для осуществления сервисов отрицательно сказывается на скорости работы. Глубокий анализ полей данных заметно снижает производительность межсетевого экрана, увеличивает время отклика и пропускную способность сети.

В зависимости от сферы применения среди файрволов прикладного уровня выделяют WAF (Web-application firewalls), предназначенные для защиты веб-приложений, DAF (Database Access Firewalls), защищающие базы данных и т.д.

Режимы функционирования файрвола:

Прокси-файрвол (Proxy Firewall)

Прокси является посредником между машиной клиента и реальным сервером. Все соединения происходят от имени прокси-файрвола. Для установки связи хосты внутренней сети посылают запросы файрволу, который затем инициирует новое подключение на основе полученного запроса. Запросы сравниваются с базой правил и если запрос не содержит запрещенных параметров, то файрвол формирует пакет с запросом от своего имени. Получив ответ от внешнего сервера, файрвол проверят его, и если ответ принят, пересылает его на адрес клиента, первоначально сформировавшего запрос. Фильтрация осуществляется на основе множества параметров: IP-адреса отправителя и получателя, наличие вложений, время запросов и т.д.

Прокси-файрвол — это самый надежный тип файрвола. Прокси-файрволы осуществляют фильтрацию, протоколирование и контроль запросов, что позволяет обеспечить высокий уровень безопасности. Отсутствие прямого подключения и прямой пересылки пакетов между узлами обеспечивает защиту IP-адресов и значительно снижает вероятность того, что злоумышленники смогут определить топологию внутренней сети на основе информации, содержащейся в пересылаемых пакетах. Благодаря данным аудита администраторы имеют возможность производить мониторинг нарушений политики безопасности. Кэширование информации позволяет уменьшить объем трафика и сократить время доступа клиента к информации. В отличие от пакетных фильтров прокси-файрволы имеют менее сложные правила фильтрации.

Обратный прокси-файрвол (Reverse Proxy Firewall)

Обратный прокси-файрвол функционирует также как прямой прокси, за исключением одного принципиального отличия – обратный прокси используется для защиты серверов, а не клиентов. Под обратным проксированием понимается процесс, в котором сервер при получении запроса клиента не обрабатывает его полностью самостоятельно, а частично или целиком ретранслирует этот запрос для обработки другим серверам. С целью повышения производительности пересылка запросов может происходить на несколько серверов, за счет чего снижается общая нагрузка. Обратный прокси работает от имени веб-сервера и не виден для клиентов. При получении запроса сервер не перенаправляет клиента, а самостоятельно отправляет запрос и возвращает полученный ответ обратно клиенту. Машины клиентов даже не подозревают, что обращаются к обратному прокси. Все выглядит так, как будто клиенты обращаются в веб-серверу. Клиент посылает запросы напрямую к серверу. Для сохранения своей анонимности обратный прокси перехватывает запрос от клиента до того, как он дойдет до сервера. Таким образом, обратный прокси-сервер — это обычный веб-сервер с несколькими дополнительными функциями, в том числе, перенаправление URL.

Прозрачный файрвол (Trasparent Firewall)

Файрвол нового поколения (Next Generation Firewall)

С активным развитием рынка межсетевых экранов производители файрволов добавляют функциональные возможности для усиления защитных свойств и более комплексного обнаружения угроз. Файрволы нового поколения (NGFW) представляют собой интегрированные платформы сетевой безопасности, в которых традиционные межсетевые экраны дополнены системами предотвращения вторжений (IPS) и возможностями для совершенствования политик управления доступом, фильтрации, глубокого анализа трафика (DPI) и идентификации приложений. Такие программные комплексы позволяют обнаруживать и блокировать самые изощренные атаки.

Таким образом, межсетевые экраны нового поколения должны обеспечивать:

* непрерывный контроль приложений и защиту от атак и вторжений;

* функции, свойственные традиционным файрволам: анализ пакетов, фильтрация и перенаправление трафика, аутентификация подключений, блокирование протоколов или содержимого, шифрование данных и т.д.;

* всесторонний аудит и анализ трафика, включая приложения;

* возможность интеграции со сторонними приложениями и системами;

* регулярно обновляемую базу описаний приложений и потенциальных угроз.

По мере расширения сфер применения облачных вычислений и технологий виртуализации данных постепенно возрастает и спрос на файрволы нового поколения. Главным сдерживающим фактором развития рынка NGFW является высокая стоимость технологии. Внедрение и сопровождение требует довольно серьезных начальных вложений, что отпугивает малые предприятия и стартапы. Основными потребителями являются крупные дата-центры, сетевые провайдеры, сектор SMB и государственные учреждения.

DataArmor Database Firewall

DataArmor Database Firewall реализован на основе технологии Reverse Proxy и подменяет себя в качестве сервера, с которым работает клиент. В ближайшее время будет добавлен прозрачный режим работы. DataArmor Database Firewall классифицируется как DAF и осуществляет аудит запросов к БД, обеспечивая контроль сетевых и локальных обращений к базам данных.

Компания Entensys Corporation выпустила новую, шестую версию одного из наиболее известных в нашей стране решений – UserGate Proxy&Firewall. В ней, по заявлениям разработчиков, были реализованы те функции, которые давно запрашивали у них пользователи. Мы не могли пройти мимо этого события, и сегодня представляем вам обзор новых возможностей UserGate Proxy&Firewall 6.0.

Сертификат AM Test Lab

Номер сертификата: 111

Дата выдачи: 26.11.2012

Срок действия: 26.11.2017

Введение

Шлюзовые решения уже давно перестали быть простыми продуктами, единственным предназначением которых является обеспечение совместного доступа к Интернету пользователей локальной сети. Современные интернет-шлюзы представляют собой комплексные решения, которые помимо своего основного предназначения могут решать широкий спектр задач в области информационной безопасности: блокировать доступ к нежелательным сайтам, фильтровать трафик, отражать сетевые атаки и пр. Одним из таких универсальных решений является UserGate Proxy&Firewall 6.0 от компании Entensys Corporation.

Компания Entensys Corporation появилась в 2001 году. Долгое время ее единственным продуктом был UserGate Proxy&Firewall, который продавался не только в России, но и за рубежом. А за последние несколько лет на рынок был выпущен целый ряд других продуктов – корпоративный почтовый сервер UserGate Mail Server (его обзор можно прочитать здесь), программа для родительского контроля KinderGate, решения уровня операторов.

За выпуском новых продуктов разработчики не забыли и про свое флагманское решение. Если первые версии UserGate Proxy&Firewall были обычными, пусть и достаточно богатыми в функциональном плане, прокси-серверами, то последние уже смело можно назвать полноценными UTM-продуктами. В них реализован широкий спектр инструментов для обеспечения безопасности корпоративной сети и контроля за использованием ресурсов сети Интернет.

Осенью этого года вышла очередная версия продукта UserGate Proxy&Firewall с номером 6.0. Основными изменениями в ней стали улучшения быстродействия работы разных механизмов. Кроме того, несколько расширилась функциональность продукта, в частности, в нем, наконец, появился встроенный VPN-сервер, который (судя по форумам) давно ждали пользователи.

Системные требования UserGate Proxy&Firewall 6.0

Минимальные системные требования приведены в таблице.

Сеть от 20 до 150 ПК

Сеть более 150 ПК

Pentium 1000 МГц

Pentium 2000 МГц

Pentium 3000 МГц

Microsoft Windows 2000/XP/2003/2008/7

Новые возможности UserGate Proxy&Firewall 6.0

В UserGate Proxy&Firewall 6.0 произошли следующие изменения.

Новый драйвер NAT

В состав UserGate Proxy&Firewall 6.0 вошел новый драйвер NAT. По заявлению разработчиков, в нем появились такие возможности, как поддержка фрагментированных пакетов, технологии VLAN, приоритезации сетевых пакетов (QoS). Все это направлено на увеличение производительности драйвера. Особенно сильно это должно сказываться на требовательных к качеству канала связи приложениях, в частности, на IP-телефонии.

Использование СУБД Firebird

В новой версии интернет-шлюза в качестве встроенной базы данных для хранения статистики используется СУБД Firebird, которая обеспечивает большую производительность по сравнению с используемыми ранее MDB-файлами. Кроме того, можно использовать внешнюю базу данных MySQL.

VPN-сервер

В UserGate Proxy&Firewall 6.0 появился полноценный VPN-сервер, который позволяет создавать защищенные каналы связи и обеспечивает маршрутизацию между подсетями.

IDPS-система

В новой версии рассматриваемого продукта был обновлен межсетевой экран. В него были включены элементы IDPS (системы обнаружения вторжений). Теперь межсетевой экран в UserGate Proxy&Firewall 6.0 способен обнаруживать, отражать и сообщать о таких атаках, как сканирование портов и SYN-flood.

Технология Entensys URL Filtering 2.0

В UserGate Proxy&Firewall 6.0 была реализована новая технология контентной фильтрации Entensys URL Filtering 2.0. Как и предыдущая, она представляет собой облачный сервис с платной подпиской. Среди улучшений системы контентной фильтрации разработчики указывают изменения в рубрикации, постоянный мониторинг сайтов из базы данных, улучшенную производительность (более подробно об этом можно узнать здесь).

Новый модуль веб-статистики

Еще одним заметным отличием новой версии UserGate Proxy&Firewall является новый модуль веб-статистики. В нем реализован более широкий функционал в части просмотра собранной информации, построения отчетов и графиков. Кроме того, по заявлениям разработчиков, он стал работать быстрее.

Новая система биллинга

В UserGate Proxy&Firewall 6.0 была значительно переработана система биллинга. Она стала более гибкой, позволяя реализовывать такие моменты, как абонентскую плату пользователей, ограничение скорости в зависимости от выбранного тарифа, учет дополнительных платных услуг и пр. Кроме того, в данном UTM-решении появилась возможность выдавать операторам биллинга специальные права. С ними, не имея возможности редактировать основные параметры работы сервера, они могут управлять балансами пользователей и просматривать их статистику.

Развертывание и настройка UserGate Proxy&Firewall 6.0

В прошлом году мы уже писали о продукте UserGate Proxy&Firewall (ознакомиться с обзором можно здесь). Сам принцип работы с этим интернет-шлюзом остался прежним. А поэтому сегодня мы рассмотрим только те моменты, которые изменились с нашего последнего обзора.

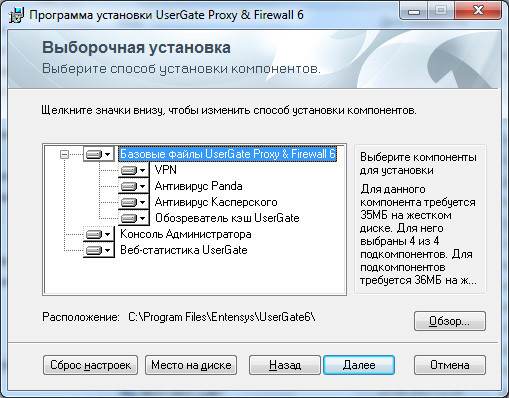

В первую очередь нужно остановиться на процедуре развертывания, точнее, на установке продукта. В ней изменилось несколько шагов. Во-первых, теперь среди компонентов для инсталляции доступен отдельно выделенный VPN-сервер. Если компания не планирует его использовать, то его можно и не устанавливать, что достаточно удобно.

Рисунок 1. Выбор компонентов установки UserGate Proxy&Firewall 6.0

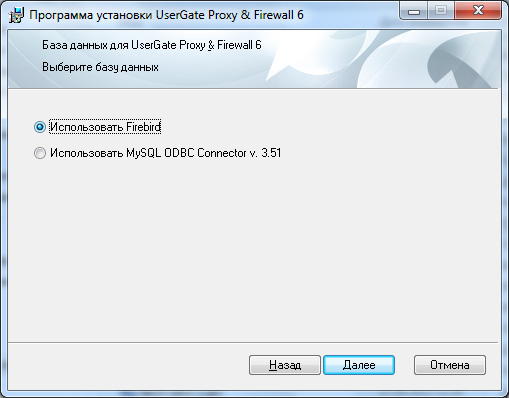

Также в процессе инсталляции необходимо выбрать тип используемой базы данных – встроенная Firebird или внешняя MySQL (через коннектор ODBC). Малые и средние организации могут использовать первый вариант. По сравнению с файлами Microsoft Access (как это было в прошлых версиях рассматриваемой программы) эта база работает заметно быстрее. В крупных же компаниях можно порекомендовать использовать внешнюю СУБД, что позволяет добиться большей производительности.

Рисунок 2. Выбор базы данных в процессе установки UserGate Proxy&Firewall 6.0

В остальном установка и первоначальная настройка UserGate Proxy&Firewall 6.0 не отличается от развертывания предыдущей версии этого продукта и не представляет собой никакой сложности.

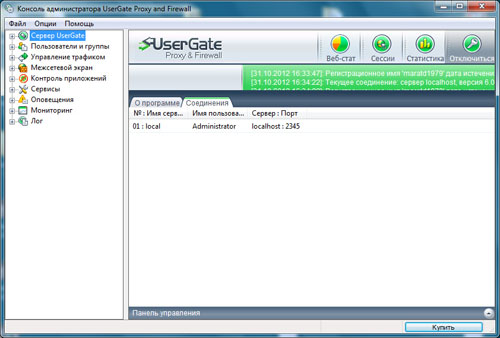

Как и в прошлых версиях, управление UserGate Proxy&Firewall 6.0 осуществляется с помощью специальной консоли. Она может запускаться как локально, непосредственно на интернет-шлюзе, так и удаленно. Сама консоль претерпела минимальные изменения. В ней немного изменилась структура разделов, внешний же вид и принцип работы остались прежними.

Рисунок 3. Консоль управления UserGate Proxy&Firewall 6.0

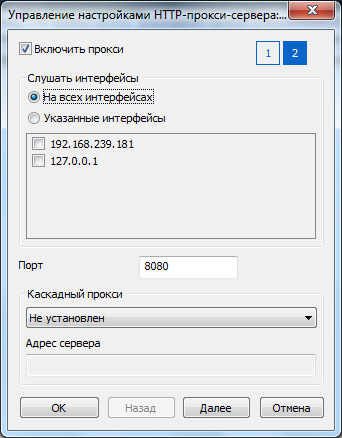

Вообще, многие нововведения в UserGate Proxy&Firewall 6.0 не заметны. Взять, к примеру, NAT-драйвер. Его быстродействие и надежность действительно очень важны для комфортного использования интернет-шлюза. Однако внешне они никак не проявляются. NAT-правила настраиваются точно так же, как и в предыдущей версии.

Тем не менее, обязательно нужно отметить важность этих нововведений. Ведь именно от качестве реализации NAT-драйвера и/или HTTP-прокси (в зависимости от того, какой механизм используется для "раздачи" Интернета) в основном и зависит производительность и надежность работы интернет-шлюза(если, конечно, не учитывать аппаратную составляющую). А поэтому полная их переработка должна оказать большое влияние на скорость и качество работы.

Что действительно требует настройки в UserGate Proxy&Firewall 6.0, так это система оповещений. Ее наличие может облегчить жизнь системным администраторам, оперативно уведомляя их о возникновении тех или иных проблем. Согласитесь, гораздо приятнее сразу узнать о неисправности и оперативно решить ее, чем предварительно выслушать многочисленные жалобы пользователей или нотации от руководства.

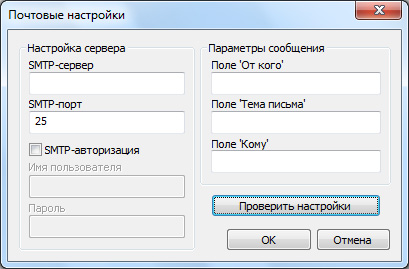

Рисунок 5. Настройка доставки оповещений в UserGate Proxy&Firewall 6.0

После этого можно настраивать сами оповещения. Всего в рассматриваемом продукте реализовано шесть их типов:

- об ошибке антивирусного модуля;

- об обнаружении вируса;

- о некритичном событии антивируса;

- об окончании лицензии на антивирус;

- о переходе на резервный канал связи;

- о том, что заканчивается свободное пространство на жестком диске интернет-шлюза.

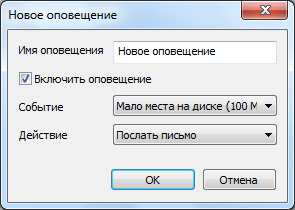

Для каждого оповещения задается его наименование, тип и выполняемое действие (пока доступно только одно – отправка письма). Общее их количество неограниченно. Однако делать несколько оповещений одного типа нецелесообразно, поскольку все они будут отправляться на один и тот же ящик, заданный в настройках доставки. Нужно признать, что в крупных организациях с несколькими системными администраторами такой подход может оказаться не очень удобен. Практичнее была бы отправка письма сразу на несколько ящиков или отправка разных уведомлений на разные ящики.

Рисунок 6. Создание оповещения в UserGate Proxy&Firewall 6.0

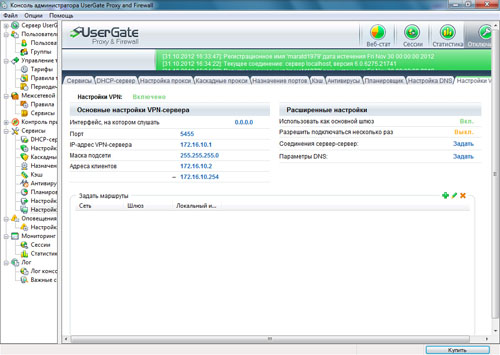

Также дополнительной настройки требует VPN-сервер, если, конечно же, он необходим в организации. По умолчанию данный модуль выключен, активировать его можно в разделе "Сервисы->Настройки VPN" консоли управления. Там же осуществляется и его настройка. В ходе нее нужно указать прослушиваемый интерфейс, выбрать IP-адрес и порт VPN-сервера, а также диапазон IP-адресов, выдаваемых клиентам.

Рисунок 7. Параметр VPN-сервера в UserGate Proxy&Firewall 6.0

Помимо этого можно задавать дополнительные параметры работы VPN-сервера и маршрутизации, в частности, включить или отключить его использование в качестве основного шлюза, вручную добавить сетевые маршруты для клиентов. Наличие VPN-сервера позволяет отказаться от использования дополнительного ПО для реализации защищенного канала связи с удаленными офисами. А, как известно, чем меньше различных программ используется, тем большей надежностью обладает информационная система в целом.

Работа с UserGate Proxy&Firewall 6.0

Если говорить о постоянной работе с UserGate Proxy&Firewall 6.0, то и здесь большинство произошедших изменений практически незаметно. Наиболее сильно они видны при работе с биллингом и просмотре статистики.

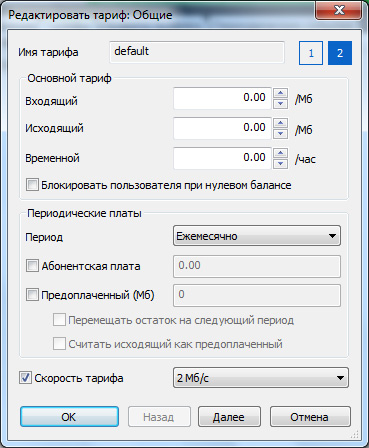

Управление биллингом осуществляется с помощью упомянутой ранее консоли управления, как и в предыдущих версиях рассматриваемого продукта. Но теперь настройки стали заметно гибче, появились новые параметры. Так, например, при добавлении тарифного плана (сделать это можно на вкладке "Тарифы" раздела "Управление трафиком") можно установить размер абонентской платы, период ее списания, количество предоплаченного трафика и доступная скорость. Можно отметить, что последняя выбирается из списка предустановленных значений, так что сделать скорость, к примеру, 3 Мбит/с в не получится.

Рисунок 8. Параметры тарифа в UserGate Proxy&Firewall 6.0

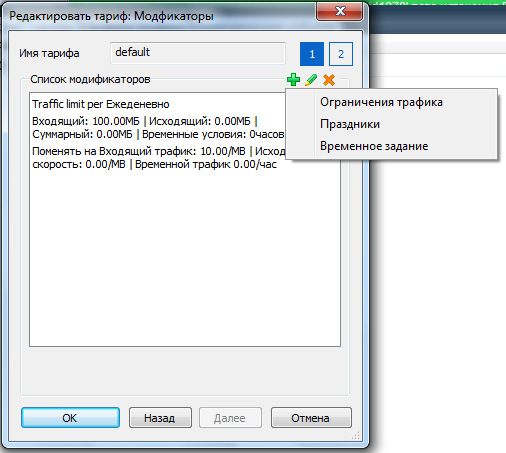

Помимо этого на каждый тариф можно добавить произвольное количество модификаторов. Под этим термином скрываются условия, при выполнении которых меняются параметры тарифа. Модификаторы могут зависеть от даты, времени суток, количество потребленного трафика. В сумме это позволяет создать сколь угодно гибкий тарифный план с различными опциями.

Рисунок 9. Модификаторы тарифа в UserGate Proxy&Firewall 6.0

Вообще, для многих корпоративных клиентов наличие такого модуля, как биллинг, не нужно. Однако нельзя забывать, что интернет-шлюзUserGate Proxy&Firewall 6.0 – универсальное решение с широким спектром применения. Она может использоваться, в частности, в домовых сетях и сетях небольших провайдеров, интернет-клубах и пр. А поэтому биллинг является достаточно важной частью решения.

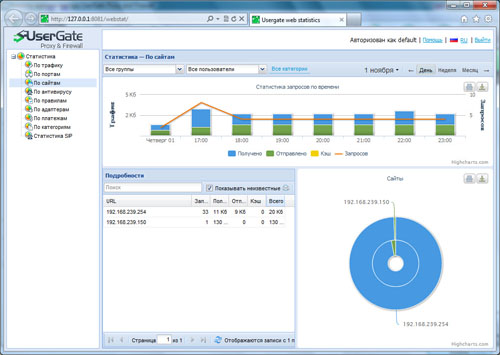

Другим значительным изменением в работе с UserGate Proxy&Firewall 6.0 стал новый модуль веб-статистики. Запускается она по-прежнему: с помощью соответствующего пункта в меню "Пуск" или же в браузере путем обращения по IP-адресу или имени хоста к интернет-шлюзу.

Веб-статистика разделена на 9 вкладок, которые позволяют просматривать ее с группировкой трафику, портам, сайтам, событиям антивируса, платежам и пр. На каждой из них информация отображается в виде графика, круговой диаграммы и таблицы. Кроме того, на них можно выбирать целые группы и отдельных пользователей, а также период отображения данных.

Рисунок 10. Веб-статистика в UserGate Proxy&Firewall 6.0

Выводы

Достоинства

Что касается функциональных возможностей, то самым важным в новой версии оказалось появление встроенного VPN-сервера. Эта функция достаточно востребована в тех компаниях, которые имеют сеть филиалов или удаленных сотрудников. А организация VPN-сервера непосредственно на интернет-шлюзе вполне логична как с точки зрения удобства администрирования, так и с точки зрения информационной безопасности.

Таким образом, продукт UserGate Proxy&Firewall стал более быстрым и функционально наполненным. При этом внешне он остался практически неизменным. Но это и к лучшему – системным администраторам не придется заново переучиваться. Кстати, миграция с предыдущей версии крайне проста. Достаточно просто развернуть UserGate Proxy&Firewall 6.0, скопировать файл конфигурации из пятой версии и перезапустить сервер.

Недостатки

Из недостатков можно отметить неудобство системы оповещения, отсутствие возможности автоматически создавать правила из статистики и необходимость дополнительной оплаты антивирусных модулей и подписки на Entensys URL Filtering.

Несанкционированный доступ к данным, хищения информации, нарушения в работе локальных сетей уже давно превратились в серьезные угрозы для бизнеса, деятельности общественных организаций и государственных органов.

Эффективным решением для защиты от этих угроз являются межсетевые экраны (МСЭ), или файерволы. Это программное обеспечение или аппаратно-программные продукты, предназначенные для блокировки нежелательного трафика.

Разрешение или запрет доступа межсетевым экраном осуществляется на основе заданных администратором параметров. В том числе могут использоваться следующие параметры и их комбинации:

- IP-адреса. При помощи Firewall можно предоставить или запретить получение пакетов с определенного адреса или задать перечень запрещенных и разрешенных IP-адресов.

- Доменные имена. Возможность установки запрета на пропуск трафика с определенных веб-сайтов.

- Порты. Задание перечня запрещенных и разрешенных портов позволяет регулировать доступ к определенным сервисам и приложениям. Например, заблокировав порт 80, можно запретить доступ пользователей к веб-сайтам.

- Протоколы. МСЭ может быть настроен таким образом, чтобы блокировать доступ трафика определенных протоколов.

Типы межсетевых экранов

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение. Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

Ограниченность анализа межсетевого экрана

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой файервол способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик. Данные прикладного уровня шифруются протоколами S/MIME и OpenPGP. Это исключает возможность фильтрации трафика, на основании данных, которые содержатся на прикладном уровне. Туннельный трафик также накладывает ограничения на возможности анализа МСЭ, поскольку файервол может «не понимать» примененный механизм туннелирования данных.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

14.07.2017 Обзоры 0 Комментариев 26606

На фоне стремительного развития ИБ-технологий стали ускользать из упоминания пионеры обеспечения безопасного сетевого взаимодействия — Secure Web Gateways (SWG). На российском рынке Secure Web Gateways стали почти незаметны на фоне развивающихся рынков UTM и NGFW. Поэтому в данном обзоре мы напомним о таких компонентах сетевой инфраструктуры, как прокси-серверы с функциями информационной безопасности, и расскажем о существующих на рынке решениях.

Введение

В настоящее время может показаться, что термин «прокси-сервер» исчез из употребления в профессиональных сообществах. Больший интерес сейчас проявляется к средствам защиты такого класса, как DLP, SIEM, SOC, NGFW, WAF, а прокси-серверы как бы остались в стороне. Однако это только первые впечатления. На самом деле прокси-серверы из самостоятельных решений перешли в состав многофункциональных комплексов, например, таких, как шлюзы/серверы безопасности или интернет-шлюзы.

Одним из хороших примеров такого развития является история роста Microsoft Proxy Server до ISA Server и далее до Microsoft Forefront Threat Management Gateway. Возможно, это не самый удачный пример, так как 9 сентября 2012 Microsoft объявила о прекращении дальнейшего развития Forefront TMG (основная поддержка прекращена 14.04.2015 года, а расширенная закончится 14.04.2020 года). О возможных вариантах замены Forefront TMG мы уже писали в нашей статье «Незаменимых нет: куда мигрировать с Forefront TMG?». Но речь сейчас не об этом.

В целом решения такого класса, как прокси-серверы — есть. И они представлены либо в виде самостоятельных продуктов (такие все-таки остались), либо в виде комплексных систем. При этом на рынке присутствуют как бесплатные продукты, так и платные. В этом обзоре мы расскажем о таких решениях, существующих на российском рынке.

Назначение и виды прокси-серверов

С терминологической точки зрения ничего нового в понятии прокси-сервера не появилось. По-прежнему это посредник между пользователями и интернет-ресурсами. Прокси-сервер предназначен для решения следующих задач:

На практике выделяют следующие основные типы прокси-серверов:

В зависимости от способа подключения в сетевой инфраструктуре и дальнейшей работы прокси-сервера выделяют следующие основные варианты его применения:веб-прокси (web proxy), SOCKS-прокси, прозрачный прокси (transparent proxy), DNS-прокси и другие.

Мировой рынок прокси-серверов

Исследовательская компания Gartner объединила производителей прокси-серверов с функциями безопасности в сегмент Secure Web Gateways (SWG). Проведя свое исследование в 2017 году, Gartner распределила производителей по магическому квадранту следующим образом:

Рисунок 1. Магический квадрант Gartner для SWG

В исследованиях указывается, что продукты, предлагаемые в виде облачных услуг (SWG-services), развиваются стремительнее, чем SWG-appliance. Однако, SWG-appliance все еще занимают более 70% рынка решений. Согласно определению, к SWG относятся продукты, обеспечивающие URL-фильтрацию, защиту от вредоносного кода и возможность контроля доступа приложений в интернет.

Важно отметить, что в исследовании Gartner в качестве SWG не рассматриваются UTM-устройства и NGFW-устройства (которые также позволяют обеспечить фильтрацию URL-адресов и защиту от вредоносных программ).

Лидерами мирового рынка, по результатам исследований компании Gartner, являются Symantec и ZScaler. В июне 2016 года компания Symantec сделала довольно хитрый ход, позволяющий ей перепрыгнуть из нишевых игроков рынка сразу в лидеры — она совершила крупную покупку, приобретя Blue Coat Systems Inc.

К претендентам в лидерство, чьи продукты хорошо зарекомендовали себя на рынке, относятся: Cisco, Forcepoint (бывший Websense) и McAfee (бывший Intel Security).

Основными нишевыми игроками рынка являются Barracuda Networks, Trend Micro, Sophos, Sangfor, ContentKeeper.

Из квадранта 2017 года по сравнению с 2016 была исключена компания Trustwave. Это произошло из-за того, что компания не смогла получить заметного дохода от продажи SWG.

По оценкам компании Gartner, совокупный доход вендоров, представленных в квадранте, в 2016 году составил $1,6 млрд. Таким образом, по сравнению с 2015 годом доход вырос на 7%. При этом доход от реализации облачных услуг составляет порядка 29% от общего объема реализованных в 2016 году решений. И, по прогнозам, эта доля будет увеличиваться с каждым годом.

Российский рынок прокси-серверов

Если на глобальном рынке такие продукты представлены сегментом SWG, то на российском рынке ситуация немного сложнее. Учитывая менталитет российского потребителя («нам бы все и сразу»), функции безопасности прокси-сервера отечественные вендоры стараются реализовать в составе своих комплексных решений. Явной и, наверное, самой передовой в этом случае альтернативой SWG в России являются UTM- и FW‑решения.

Отечественные вендоры предлагают решения со сходной функциональностью, но в других рыночных сегментах. К ним можно отнести: Entensys, «Етайп», «А-Реал Консалтинг», «Смарт-Софт» и Solar Security.

Учитывая особенности российского рынка и многообразие представителей, наиболее распространенные в России продукты можно разделить на следующие группы:

SWG-продукты:

Альтернатива SWG (UTM-, FW- и другие решения производителей, не вошедших в первую группу):

Бесплатные прокси-серверы:

У производителей SWG-продуктов из первой группы есть свои собственные альтернативные решения, реализованные в виде комплексов UTM и NGFW, но мы решили кратко рассказать, что же могут предложить на этом поприще и другие вендоры.

Для укрепления своих позиций на российском рынке вендоры стремятся включить свои продукты в «Единый реестр российских программ для электронных вычислительных машин и баз данных» и сертифицировать их в соответствии с требованиями ФСТЭК России.

Отдельных представителей группы «альтернатива SWG», а именно UTM-решения, мы уже рассматривали ранее. Поэтому подобные комплексные решения в нашем обзоре мы будем рассматривать только с точки зрения функции безопасности прокси-сервера.

Обзор SWG-продуктов

Check Point Next Generation Secure Web Gateway

Компания Check Point предлагает шлюз для защиты доступа к интернет-ресурсам нового поколения (Next Generation Secure Web Gateway). Этот продукт охватывает широкий спектр приложений и обеспечивает безопасное использование web 2.0, защиту от заражения вредоносными программами, гранулированный контроль и функции обучения конечных пользователей.

Cisco Web Security Appliance

Компания Cisco предлагает шлюз для защиты доступа к интернет-ресурсам Cisco Web Security Appliance (WSA). Он объединяет в себе средства защиты от вредоносных программ, средства контроля и управления использованием веб-приложений и средства обеспечения безопасного мобильного доступа. Также WSA помогает защищать и контролировать веб-трафик организации, снижая ее затраты на интернет. Он реализован в виде программно-аппаратного устройства, виртуального образа (virtual appliance) и услуг облачной инфраструктуры.

Альтернативой этому продукту от того же вендора является Cisco ASA с сервисами FirePower — Next Generation Firewall с активной защитой от угроз, контролем состояния в сочетании со средствами контроля приложений, системой предотвращения вторжений нового поколения и защитой от сложных вредоносных программ. Поставляется продукт в виде программно-аппаратного устройства.

Forcepoint Web Security

Продукты Forcepoint (более известной в России под старым именем Websense) ориентированы на предоставление сотрудникам организаций беспрепятственного доступа к данным с обеспечением защиты ее интеллектуальной собственности.

Компания предлагает продукт Forcepoint Web Security — раньше он назывался TRITON AP-WEB. Он построен на универсальной платформе, обеспечивающей возможность интеграции с другими продуктами компании. Этот продукт обеспечивает комплексную защиту в режиме реального времени от целевых атак, кражи конфиденциальных данных, внедрения вредоносного кода. Forcepoint Web Security реализован в виде программного и аппаратного обеспечения, а также в форме услуги облачной инфраструктуры.

Вендор предлагает в том числе и альтернативный продукт — Forcepoint Stonesoft Next Generation Firewall. Он имеет функциональность детального контроля приложений, системы предотвращения вторжений (IPS), встроенной виртуальной частной сети (VPN) и глубокой проверки пакетов. Продукт реализован в виде программного и аппаратного обеспечения, а также в форме услуги облачной инфраструктуры.

Smart-Soft Traffic Inspector

«Смарт-Софт» разрабатывает комплексные средства обеспечения информационной безопасности, организации и контроля интернет-доступа. Компания предлагает свой флагманский продукт Traffic Inspector — сертифицированный по новым Требованиям ФСТЭК России комплексное решение информационной безопасности. Сертификат ФСТЭК России № 2407 (срок действия 15.08.2011 – 15.08.2020).

Решение реализует следующий состав универсальных функций: организация доступа к интернету из локальной сети, контроль и учет трафика, межсетевой экран, антивирусная защита, блокировка рекламы, сайтов, спама, маршрутизация по условию, прокси-сервер, контентная фильтрация, ограничение скорости работы в интернете, биллинговая система и многое другое.

Traffic Inspector устанавливается на стандартном персональном компьютере, выполняющем функции шлюза для LAN-сети и рассчитано на использование в Windows-среде.

Подробнее о Traffic Inspector можно узнать здесь.

Альтернативным продуктом этого же вендора является Traffic Inspector Next Generation. Этот продукт представляет собой UTM-решение, построенное на базе open-sourсe-решения — OPNsense. Traffic Inspector Next Generation обеспечивает межсетевое экранирование с динамической фильтрацией пакетов, мониторинг и управление трафиком, а также анализ трафика на уровне приложений. Он может быть развернут на UNIX-подобных системах. Подробнее о Traffic Inspector Next Generation можно узнать здесь.

Solar Dozor Web Proxy

Dozor Web Proxy работает под управлением Linux (дистрибутивы CentOS 6.7/RHEL 6.7).

Symantec ProxySG (Blue Coat ProxySG)

Blue Coat ProxySG долгое время является лидером мирового рынка SWG. Фактически ProxySG — это целое семейство устройств, представляющих собой масштабируемую прокси-платформу. ProxySG предназначен для обеспечения безопасности взаимодействия с интернет-ресурсами (web security) и оптимизации работы бизнес-приложений (WAN optimization).

ProxySG работает на основе фирменной операционной системы Blue Coat SGOS и поставляется в виде физических устройств (ProxySG и Advanced Security Gateway) и виртуальных образов (virtual appliance) для ESX/ESXi, Hyper-V или Amazon Web Services.

Trend Micro InterScan Web Security

Trend Micro InterScan Web Security предназначен для обеспечения динамической защиты на уровне интернет-шлюзов как от известных, так и от новейших комбинированных веб-угроз. Функции управления приложениями в сочетании с модулями обнаружения уязвимостей нулевого дня, поиска вредоносных программ, определения репутации веб-сайтов в режиме реального времени, фильтрации URL-адресов и расширенного обнаружения бот-сетей позволяют обеспечивать безопасность систем и эффективную работу пользователей.

Trend Micro InterScan Web Security реализован в виде программного виртуального устройства (virtual appliance) — InterScan Web Security Virtual Appliance (IWSVA) и услуги облачной инфраструктуры, предоставляемой по модели SaaS — InterScan Web Security as a Service (IWSaaS).

Обзор продуктов других производителей — в качестве альтернативы SWG

Entensys UserGate Web Filter

Компания Entensуs (Новосибирск) разрабатывает продукты сетевой безопасности. Ее продукты: Entensys UserGate Web Filter и Entensys UserGate UTM.

Entensys UserGate Web Filter обеспечивает фильтрацию загружаемого контента, блокировку опасных веб-страниц и негативных баннеров, защиту от вредоносов и многих других интернет-угроз. Продукт может быть развернут на виртуальных машинах (VMWare, Virtual Box и др.), в виде виртуального образа или аппаратно-программного комплекса. UserGate Web Filter предоставляет возможность встраивания в сеть на уровне L2, что не требует изменения существующей инфраструктуры.

Кроме UserGate Web Filter у вендора есть аналог — это Entensys UserGate UTM. Он представляет собой интернет-шлюз — единое решение, включающее в себя: межсетевой экран нового поколения, систему обнаружения вторжений, защиту от вредоносных программ и вирусов, систему контент-фильтрации, серверный антиспам, VPN-сервер. Продукт может использоваться как программно-аппаратный комплекс или может быть установлен на виртуальной машине.

Fortinet FortiGate

Fortinet специализируется на разработке и продвижении программного обеспечения, решений и сервисов в области информационной безопасности. В числе решений межсетевые экраны, антивирусные программы, системы предотвращения вторжений и обеспечения безопасности конечных точек.

Fortinet предлагает серию UTM-устройств FortiGate, которые поддерживают такие сервисы, как межсетевой экран (FW), VPN, IPS, контроль приложений, URL-фильтрация, антивирус и антиспам.

Kerio Control

Компания Kerio Technologies предлагает продукт Kerio Control (ранее известный как Kerio WinRoute Firewall и WinRoute Pro). Kerio Control — это программный межсетевой экран. Его основными функциями являются: организация безопасного доступа пользователей в интернет, надежная сетевая защита локальной сети, экономия трафика и рабочего времени сотрудников за счет ограничения нецелевого доступа к различным категориям веб-контента. Межсетевой экран сертифицирован ФСТЭК России — сертификат №3351 (срок действия 18.02.2015-18.02.2018).

Kerio Control может быть развернут посредством использования: Software Appliance (основан на Linux kernel v.3.16), VMware Virtual Appliance и Hyper-V Virtual Appliance.

Интернет Контроль Сервер

Также Интернет Контроль Сервер включает в себя межсетевой экран, VPN, контент-фильтр, DLP, сетевые сервисы, модули антивируса и антиспама. Интернет-шлюз для корпоративной сети может поставляться в виде программного и программно-аппаратного решения (с адаптированной аппаратной частью), также поддерживает виртуальное развертывание. Программный межсетевой экран ИКС является сертифицированной ФСТЭК России версией продукта — сертификат ФСТЭК №2623 (срок действия 19.04.2012 – 19.04.2018).

Обзор бесплатных прокси-серверов

Squid

Проект Squid начинался с NSF-гранта (NCR-9796082), а сейчас поддерживается инициативной группой. Squid представляет собой кэширующий прокси-сервер. Он был разработан как программа с открытым исходным кодом и распространяется в соответствии с лицензией GNU GPL.

Может быть развернут на UNIX-подобных системах и на операционных системах Windows.

3proxy

Проект разработан и поддерживается инициативной группой. 3proxy — это кроссплатформенный комплект прокси-серверов. Он был разработан как программа с открытым исходным кодом и может использоваться по лицензии GNU GPL. 3proxy поставляется в двух вариантах:

В силу кроссплатформенности может быть развернут на UNIX-подобных системах и на операционных системах Windows (включая 64-разрядные).

Выводы

Несмотря на появление новых классов средств защиты информации (DLP, SIEM, SOC ,UTM, NGFW и WAF), прокси-сервер по-прежнему остается востребованным компонентом сетевой инфраструктуры. Производители предлагают решения, реализующие функции прокси-сервера как в виде самостоятельных продуктов, так и в составе многофункциональных комплексов.

На российском рынке много отечественных компаний, чьи продукты включены в «Единый реестр российских программ для электронных вычислительных машин и баз данных». Только в своем обзоре мы привели несколько таких компаний:

Все представленные в обзоре продукты в целом обладают схожими по составу функциональными возможностями:

Отличия рассмотренных продуктов проявляются в следующем:

В целом рынок прокси-серверов продолжает развиваться, но по большей части уже в составе комплексных решений, в том числе UTM. А на фоне общего технологического развития (применение облачной инфраструктуры и облачных сервисов, а также распространенность мобильных технологий) спрос на такие решения будет расти.

Читайте также: