Firewall rules corrupted restarting in 5 seconds как отключить

Обновлено: 06.07.2024

Firewalld — утилита для управления встроенным в ядро Linux брандмауэром Netfilter. Несмотря на собственный синтаксис, имеет такой же принцип работы, как Iptables. Дополнительно про управление Netfilter при помощи последнего.

Установка и запуск

В некоторых системах CentOS может не оказаться firewalld. Для его установки вводим:

yum install firewalld

Для автоматического зауска вводим:

systemctl enable firewalld

И для запуска службы:

systemctl start firewalld

Общие команды для управления firewalld

Мягко перечитать правила (применить настройки):

Перечитать правила и сбросить текущие подключения:

* в официальной документации сказано, что данную команду стоит применять только в случаях проблем с firewalld.

Посмотреть созданные правила:

systemctl stop firewalld

systemctl start firewalld

systemctl disable firewalld

systemctl enable firewalld

Сохранить текущие правила, сделав их постоянными (permanent):

Управление правилами

Синтаксис

Общий синтаксис для работы с правилами:

firewall-cmd [опции] [зона] <правило>

* порядок следования параметров не важен.

- [опции] — дополнительные параметры для создаваемого правила, например --permanent — постоянное правило, то есть будет действовать после перезагрузки. Не обязательный.

- [зона] — по умолчанию, правила создаются для зоны public. Для работы с конкретной зоной ее необходимо указать, например, --zone=dmz. Не обязательный.

- <правило> — само правило. Обязательный.

Чтобы правила применялись, не забываем их перечитывать:

Добавление портов

Открыть порт 80:

firewall-cmd --permanent --add-port=80/tcp

* где ключ --permanent — добавить постоянное правило (будет действовать после перезагрузки).

Добавить правило для определенной зоны:

firewall-cmd --permanent --zone=external --add-port=80/tcp

Добавить диапазон портов:

firewall-cmd --permanent --add-port=6500-6700/udp

Добавить несколько правил одной командой:

firewall-cmd --permanent --add-port=80/tcp --add-port=443/tcp

Добавление сервиса

Использование служб, вместо портов, может повысить удобство управления правилами за счет объединения нескольких портов в одну службу.

Посмотреть список доступных служб:

Разрешить порт, например, для сервиса ntp:

firewall-cmd --permanent --add-service=ntp

Создать собственную службу:

firewall-cmd --permanent --new-service=name-service

* где name-service — произвольное имя создаваемой службы.

Добавить порт, например TCP 2200 к службе:

firewall-cmd --permanent --service=name-service --add-port=2200/tcp

Задать описание для удобства:

firewall-cmd --permanent --service=name-service --set-short="Service With This Name"

firewall-cmd --permanent --service=name-service --set-description="Long Description For Service With This Name"

Информацию о созданном сервисе можно получить командой:

Теперь созданную службу можно использовать для создания правил, например:

firewall-cmd --permanent --add-service=name-service

Rich-Rule

rich-rule позволяет создавать правила с условиями. Рассмотрим несколько примеров:

2. Или для конкретного порта:

3. Чтобы заблокировать подсеть можно воспользоваться командой:

Список правил с условиями можно отобразить командой:

Удаление правил

Аналогично созданию, но вместо add вводим remove, например --remove-port (удалит порт) или --remove-service (службу).

Удалим правило для открытия 80-о порта:

firewall-cmd --permanent --remove-port=80/tcp

Управление зонами

Все правила в firewalld могут быть разбиты по зонам. Для каждой свой набор правил и свои сетевые интерфейсы. Это нужно использовать, если мы захотим для разных сетевых адаптеров сделать разные по строгости правила.

Посмотреть список всех имеющихся зон:

Посмотреть список используемых зон:

Информация о конкретной зоне:

firewall-cmd --list-all --zone=public

Создать правило для зоны public:

firewall-cmd --permanent --zone=public --add-port=80/tcp

Добавить сетевой интерфейс в зону:

firewall-cmd --permanent --zone=public --remove-interface=ens34

firewall-cmd --permanent --zone=internal --add-interface=ens34

* сначала нужно удалить адаптер из текущей зоны.

Задать действие по умолчанию для зоны:

firewall-cmd --permanent --zone=public --set-target=DROP

Создать новую зону:

firewall-cmd --permanent --new-zone=custom_zone

* чтобы система увидела новую зону custom_zone, команда reload обязательная.

Пример настройки NAT (шлюза)

firewall-cmd --permanent --zone=dmz --add-masquerade

* без указания зон, будет включен для public и external.

Для примера берем два ethernet интерфейса — ens32 (внутренний) и ens33 (внешний). Для настройки nat последовательно вводим следующие 4 команды:

firewall-cmd --permanent --direct --add-rule ipv4 nat POSTROUTING 0 -o ens33 -j MASQUERADE

* правило включает маскарадинг на внешнем интерфейсе ens33. Где опция --direct требуется перед всеми пользовательскими правилами (--passthrough, --add-chain, --remove-chain, --query-chain, --get-chains, --add-rule, --remove-rule, --query-rule, --get-rules); nat — таблица, в которую стоит добавить правило; POSTROUTING 0 — цепочка в таблице nat; опция MASQUERADE указывает сетевому экрану менять внутренний IP-адрес на внешний.

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens32 -o ens33 -j ACCEPT

* добавляет в таблицу filter (цепочку FORWARD) правило, позволяющее хождение трафика с ens32 на ens33.

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens33 -o ens32 -m state --state RELATED,ESTABLISHED -j ACCEPT

* добавляет правило в таблицу filter (цепочку FORWARD), позволяющее хождение трафика с ens33 на ens32 для пакетов, открывающих новый сеанс, который связан с уже открытым другим сеансом (RELATED) и пакетов, которые уже являются частью существующего сеанса (ESTABLISHED).

systemctl restart firewalld

* для того, чтобы сервер CentOS заработал в качестве шлюза, также необходимо настроить ядро. Подробнее в статье Настройка Интернет шлюза на CentOS 7.

Для просмотра созданных данным способом правил используем команду:

firewall-cmd --direct --get-all-rules

Проброс портов

Проброс настраивается со следующим синтаксисом:

firewall-cmd --zone=external --permanent --add-forward-port=port=25:proto=tcp:toport=8025:toaddr=192.168.0.15

* в данном примере мы будем слушать запросы на порту 25 и передодить их на узел 192.168.0.15 и порт 8025.

Запретить или разрешить трафик между интерфейсами

Предположим, у нас есть два внутренних сетевых интерфейса ens35 и ens36. Мы хотим контролировать трафик между ними.

Запретить

Применяется в случаях, когда на сервере включен FORWARD, но необходимо блокировать трафик между определенными сегменами сети.

Вводим следующие команды:

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens35 -o ens36 -j DROP

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens36 -o ens35 -j DROP

Разрешить

Применяется в случаях, когда интерфейсы находятся в зонах, где по умолчанию, трафик блокируется.

Для разрешения команды, практически, аналогичные:

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens35 -o ens36 -j ACCEPT

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens36 -o ens35 -j ACCEPT

Разрешить трафик в одном направлении

В предыдущих примерах мы разрешали трафик в обоих направлениях. Если необходимо сделать так, чтобы только сеть ens35 видела сеть ens36, вводим одну команду:

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens35 -o ens36 -j ACCEPT

Возможные проблемы при работе с firewalld

1. Ошибка command not found (команда не найдена).

Возможные причины: не установлен пакет или не запущена служба.

Выполняем установку пакета firewalld:

yum install firewalld firewall-config

systemctl start firewalld

2. Не применяются правила.

Причина: не введена команда перезапуска правил.

Если это не помогло, делаем перезапуск со сбросом подключений:

В некоторых случаях, необходимо перезапустить сетевые службы:

systemctl restart network

В исключительных случаях, перезагружаем компьютер:

3. The interface is under control of NetworkManager and already bound to the default zone.

Ошибка появляется при попытке удалить интерфейс из зоны, настройками которого управляет NetworkManager.

Для решения открываем конфигурационный файл для настройки сетевого интерфейса, например:

И дописываем следующее:

* в данном примере сетевой интерфейс ens34 будет добавлен в зону external.

Брандмауэр или фаервол - это программное обеспечение, которое позволяет контролировать все входящие и исходящие сетевые подключения компьютера. На больших предприятиях под эти задачи выделяется отдельный сервер, на обычных компьютерах же это просто программа. Основная её задача - защищать локальные процессы от подключения к ним из сети, потому что большинство из них не используют аутентификацию и к ним можно получить доступ без подтверждения.

Во всех дистрибутивах используется фаервол iptables, который встроен в ядро. Довольно часто пользователи интересуются, как отключить firewall CentOS 7. Отключить его нельзя, потому, что это модуль, встроенный в ядро, но можно убрать все запреты, чтобы Firewall пропускал все приходящие к нему сетевые пакеты. Дальше мы рассмотрим, как это сделать.

Как отключить firewall CentOS 7

В CentOS тоже используется firewall iptables, но для удобства его настройки разработчики Red Hat создали оболочку firewalld. Она тоже работает через командную строку, но имеет более простые и понятные команды. Сначала посмотрим текущие правила iptables:

Большинство этих правил добавлены с помощью firewalld. Чтобы их убрать, не обязательно сейчас всё удалять. Просто остановите службу firewalld:

systemctl stop firewalld

Теперь в iptables будут только правила по умолчанию, которые всё разрешают:

После перезагрузки компьютера всё вернётся на свои места, чтобы этого не произошло, надо убрать сервис из автозагрузки:

systemctl disable firewalld

Также можно полностью скрыть сервис, чтобы другие скрипты не смогли его запустить:

systemctl mask firewalld

Чтобы вернуть на место брандмауэр CentOS, используйте три команды:

systemctl unmask firewalld

systemctl enable firewalld

systemctl start firewalld

Или же вы можете вовсе его не использовать после отключения, а использовать вместо него iptables.

Выводы

В этой небольшой статье мы рассмотрели, как отключить firewall CentOS 7. Как видите, это очень просто. Если у вас остались вопросы, спрашивайте в комментариях.

Нет похожих записей

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна.

Anatoliy » 25 дек 2017, 12:09

День добрый.

Установил FreePBX distro 13

Включаю firewall, смотрю iptables:

Chain fpbxfirewall (1 references)

target prot opt source destination

ACCEPT all -- anywhere anywhere

.

т.е. пропустить ВСЕ пакеты .

ded » 25 дек 2017, 12:39

Anatoliy » 25 дек 2017, 13:08

safe mode выключен, правило сие не пропадает ни через 5 минут ни через день.Для чистоты эксперимента пойду заново установлю дистрибутив , проверю сие ДО установки апдейтов.

Anatoliy » 26 дек 2017, 08:44

Вчера переустановил FreePBX distro 13 (32bit)

Включил файрвол в вебинтерфейсе, добавил свой ip в Trusted зону, выключил safe mode.

Результата нет, и по утру все без изменений (правило в первой строке):

Chain fpbxfirewall (1 references)

target prot opt source destination

ACCEPT all -- anywhere anywhere

.

Вопрос прежний что нужно сделать , чтобы заставить firewall работать?

awsswa » 26 дек 2017, 10:23

Я честно не понимаю что вас так ACCEPT на IN ?

дальше обычно идет перечисление что можно и в конце DROP

не нравиться такие правила - выключите управление firewall в freepbx

закиньте свои правила в файл iptables и делайте что хотите

Anatoliy » 26 дек 2017, 12:54

Как я понимаю если в первой строке стоит правило пропустить (принять) все пакеты, то следующие правила уже не обрабатываюся, я не прав ?awsswa » 26 дек 2017, 12:59

Если попадёт под условие тогда именно такая логикаAnatoliy » 26 дек 2017, 13:34

Под условие protocol=all, source=anywhere, destination=anywhere мне думается проходят все пакеты, потому как я понимаю файрвол просто отключен данной строкой.

Далее в цепочках вполне корректные строки и завершается все строкой, как и ожидается

DROP all -- anywhere anywhere

Вопрос откуда (из каких настроек) втыкается сия "заглушка" отключающая файрвол . и после каких действий (или бездействий) она оттуда уберется .

Может нужен реальный трафик, чтобы оно включилось или чего?

По логике такая заглушка должна втыкаться при включении safe mode (он кстати по дефолту включен), но почему-то при отключении сего режима ничего не происходит !

В этой статье мы разберемся, как отключить брандмауэр Windows 10 через службу безопасности, панель управления, монитор брандмауэра защитника Windows в режиме повышенной безопасности, при помощи командной строки и через реестр. Так же узнаем, как убрать уведомление об отключении брандмауэра в панели задач Виндовс 10.

При настройках по умолчанию, он отказывает в доступе к небезопасным внешним подключениям и разрешает делать все исходящие от вас соединения.

Встроенный в ОС Виндовс файрвол необходим, если вы беспокоитесь о безопасности своих данных на компьютере. НЕ ОТКЛЮЧАЙТЕ брандмауэр, если у вас нет проблем из-за него. Если он вас не устраивает, то замените его. Есть множество программ и утилит выполняющих те же функции. Например, антивирусы Касперский, Eset Nod32, Dr. Web и другие со встроенным файрволом или специализированный софт Comodo Firewall, TinyWall.

При использовании одновременно встроенного и стороннего файрвола, может приводить к конфликтам в работе и его замедлению.

Брандмауэр Виндовс 10 далек от совершенства и в некоторых проблемных случаях его лучше отключить. Примерами таких случаев могут послужить проблемы с запуском игр или приложений. Действия по его отключению в Win 10 и более ранних версиях, по сути своей идентичны, и обычно занимают не более двух минут.

Выключить брандмауэр Windows 10 можно навсегда, на время или только для определенных программ и приложений, внесенных в исключения.

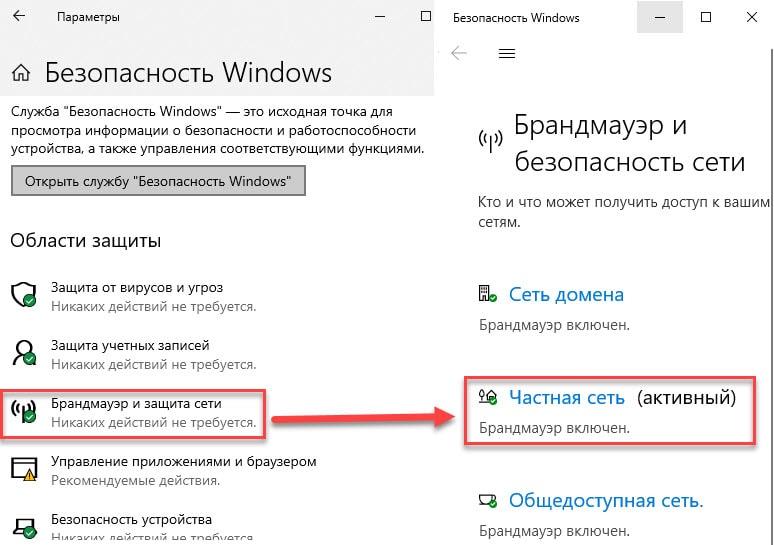

Это самый быстрый и простой способ временно выключить брандмауэр в Windows 10. Для этого нам нужно изменить настройки в Центре безопасности Винды ⇒

-

Чтобы в него попасть, жмем двойным кликом по скрытому значку со щитом на панели задач или заходим в Пуск ⇒ Параметры ⇒ Обновление и безопасность ⇒ Безопасность Windows.

Все, теперь брандмауэр для выбранного вами сетевого профиля будет отключен. После этого, справа на панели задач, будет постоянно выскакивать уведомление с предложением обратно включить файрвол. О том, как его убрать смотрите здесь.

Отключение брандмауэра данным способом только временная и после перезагрузки компьютера он снова заработает, так как соответствующая служба Windows 10 продолжит работать и запуститься автоматически. Как выключить эту службу, читайте в этом разделе данной статьи.

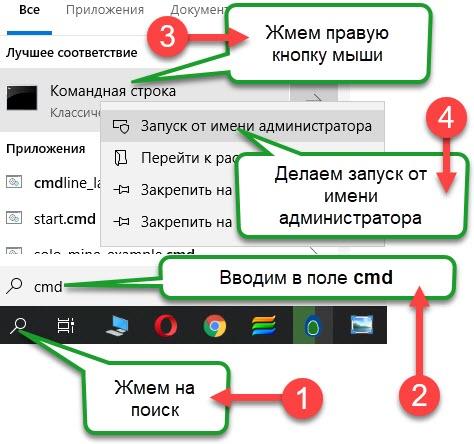

Как навсегда отключить брандмауэр с помощью командной строки

и выбрав соответствующий пункт. Если вместо пункта командной строки у вас PowerShell, то следуйте этой инструкции

Все, брандмауэр Виндовс полностью отключен, о чем вам сообщит центр уведомлений

Если вам фаервол снова понадобиться, то включить его можно используя команду netsh advfirewall set allprofiles state on и нажать Ввод (Enter).

После отключения брандмауэра Виндовс 10 всеми вышеописанными способами, одноименная служба, отвечающая за его работу, продолжит запускаться. Отключить её через services.msc так же у вас не получится, так как у этой службы все настройки неактивны.

Единственный вариант решить эту проблему, это изменить параметры запуска службы в реестре операционки ⇒

- Нажмите клавиши Win+R , введите в окно выполнить regedit и нажмите ОК или Enter.

- В окне редактора реестра перейдите к разделу: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\mpssvc

- Дважды кликните по параметру DWORD с именем Start, находящемуся в правом рабочем окне и задайте ему значение 4 и нажмите ОК.

- После сохранения настроек и перезагрузки компьютера, служба будет отключена.

Это единственный способ вырубить брандмауэр Windows 10 полностью и навсегда.

Как убрать уведомление об отключении брандмауэра в панели задач

После отключения брандмауэра, центр безопасности защитника Windows 10 станет через определенные промежутки времени выводить уведомления о его отключении и предложением снова его включить.

Чтобы его убрать, зайдите в редактор реестра и в разделе: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender Security Center\Notifications создайте строковый параметр DWORD с именем DisableNotifications и шестнадцатеричным значением 1.

Читайте также: