Fortinet virtual ethernet adapter что это

Обновлено: 03.07.2024

С помощью этого учебника по развертыванию вы узнаете, как настроить и использовать брандмауэр следующего поколения Fortinet FortiGate, развернутый в виртуальной машине Azure. Кроме того, здесь рассматривается настройка приложения коллекции FortiGate SSL VPN Azure AD для обеспечения проверки подлинности VPN с помощью Azure Active Directory.

Активация лицензии FortiGate

Брандмауэр следующего поколения Fortinet FortiGate доступен в виде виртуальной машины в инфраструктуре как услуге (IaaS) Azure. Для этой виртуальной машины существует два режима лицензирования: с оплатой по мере использования и с использованием собственной лицензии (BYOL).

Скачивание встроенного ПО

На момент написания статьи виртуальная машина Azure Fortinet FortiGate не поставляется с версией встроенного ПО, необходимой для проверки подлинности SAML. Последняя версия должна быть получена из Fortinet.

Развертывание FortiGate VM

Перейдите на портал Azure и войдите в подписку, в которой будет развернута виртуальная машина FortiGate.

Создайте или откройте группу ресурсов, в которой вы хотите развернуть виртуальную машину FortiGate.

Нажмите Добавить.

В поле Search the Marketplace (Поиск в Marketplace), введите Forti. Выберите Fortinet FortiGate Next-Generation Firewall (Брандмауэр Fortinet FortiGate следующего поколения).

Выберите план программного обеспечения (с использованием собственной лицензии, если она есть, или с оплатой по мере использования в случае ее отсутствия). Выберите Создать.

Заполните конфигурацию виртуальной машины.

Задайте для параметра Authentication type (Тип аутентификации) значение Password (Пароль) и укажите учетные данные администратора для виртуальной машины.

Выберите Просмотреть и создать > Создать.

Дождитесь завершения развертывания виртуальной машины.

Установка статического общедоступного IP-адреса и назначение полного доменного имени

Чтобы обеспечить единообразное взаимодействие с пользователем, установите общедоступный IP-адрес, назначенный виртуальной машине FortiGate статически. Кроме того, сопоставьте его с полным доменным именем (FQDN).

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

На экране Overview (Обзор) выберите общедоступный IP-адрес.

Выберите Static > Save (Статический > Сохранить).

Если вы владеете общедоступным доменным именем с маршрутизацией для среды, в которой развертывается виртуальная машина FortiGate, создайте запись узла (A) для виртуальной машины. Эта запись сопоставляется с общедоступным IP-адресом статически.

Создание входящего правила группы безопасности сети для TCP-порта 8443

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

В меню слева выберите Сеть. Будет показан список с сетевым интерфейсом, а также правила входящих портов.

Выберите Добавить правило входящего порта.

Создайте правило входящего порта для TCP 8443.

Нажмите Добавить.

Создание второго виртуального сетевого адаптера для виртуальной машины

Чтобы сделать доступными для пользователей внутренние ресурсы, необходимо добавить второй виртуальный сетевой адаптер в виртуальную машину FortiGate. Виртуальная сеть в Azure, в которой находится виртуальный сетевой адаптер, должна иметь подключение с возможностью маршрутизации к этим внутренним ресурсам.

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

Если виртуальная машина FortiGate еще не остановлена, выберите команду Остановить и дождитесь завершения работы виртуальной машины.

В меню слева выберите Сеть.

Выберите Подключить сетевой интерфейс.

Выберите команду Create and attach network interface (Создать и присоединить сетевой интерфейс).

Настройте свойства нового сетевого интерфейса, а затем выберите команду Создать.

Запустите виртуальную машину FortiGate.

Настройка FortiGate VM

В следующих разделах описано, как настроить виртуальную машину FortiGate.

Установка лицензии

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

Если в развертывании используется модель с собственной лицензией, вы увидите запрос на ее отправку. Выберите созданный ранее файл лицензии и отправьте его. Нажмите ОК и перезапустите виртуальную машину FortiGate.

После перезагрузки опять войдите в систему с учетными данными администратора, чтобы проверить лицензию.

Обновление встроенного ПО

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Firmware (Система > Встроенное ПО).

На странице Firmware Management (Управление встроенным ПО) нажмите Browse (Обзор) и выберите скачанный ранее файл встроенного ПО.

Игнорируйте предупреждение и выберите Backup config and upgrade (Резервное копирование конфигурации и обновление).

Выберите Continue (Продолжить).

При появлении запроса на сохранение конфигурации FortiGate (в формате файла CONF) нажмите кнопку Save (Сохранить).

Дождитесь отправки и применения встроенного ПО. Дождитесь перезагрузки виртуальной машины FortiGate.

После перезагрузки виртуальной машины FortiGate опять войдите в систему с учетными данными администратора.

Когда появится запрос на настройку панели мониторинга, выберите Later (Позже).

После запуска учебного видео нажмите кнопку ОК.

Изменение порта управления на TCP 8443

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System (Система).

Отправка сертификата для подписи SAML в Azure AD

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Certificates (Система > Сертификаты).

Выберите Импорт > Remote Certificate (Удаленный сертификат).

Перейдите к сертификату, скачанному из развертывания пользовательского приложения FortiGate в клиенте Azure. Выберите его и нажмите кнопку ОК.

Отправка и настройка пользовательского SSL-сертификата

При необходимости можно настроить виртуальную машину FortiGate с помощью собственного SSL-сертификата, который поддерживает используемое полное доменное имя. Если у вас есть доступ к SSL-сертификату, упакованному с помощью закрытого ключа в формат PFX, то его можно использоваться для этой цели.

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Certificates (Система > Сертификаты).

Перейдите к PFX-файлу, содержащему SSL-сертификат и закрытый ключ.

В меню слева выберите System > Settings (Система > Параметры).

Для входа укажите учетные данные администратора FortiGate. Теперь должен использовать правильный SSL-сертификат.

Настройка превышения времени ожидания аутентификации

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

В меню слева выберите Последовательная консоль.

Войдите в последовательную консоль с учетными данными администратора виртуальной машины FortiGate.

В последовательной консоли запустите выполнение таких команд:

Убедитесь, что сетевые интерфейсы получают IP-адреса.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите Сеть.

В разделе "Сеть" выберите Интерфейсы.

Убедитесь, что виртуальная машина FortiGate имеет правильный маршрут к локальным корпоративным ресурсам.

Виртуальные машины Azure с несколькими сетевыми интерфейсами содержат все сетевые интерфейсы в одной виртуальной сети (но, возможно, отдельные подсети). Это часто означает, что оба сетевых интерфейса имеют подключение к локальным корпоративным ресурсам, публикуемым через FortiGate. По этой причине необходимо создать пользовательские записи маршрутов, обеспечивающие движение трафика от правильного интерфейса при создании запросов к локальным корпоративным ресурсам.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите Сеть.

В разделе "Сеть" выберите Статические маршруты.

Щелкните Создать.

Для параметра "Назначение" выберите Подсеть.

В разделе подсеть укажите сведения о подсети, в которой находятся локальные корпоративные ресурсы (например, 10.1.0.0/255.255.255.0).

Для параметра "Адрес шлюза" укажите шлюз в подсети Azure, к которой подключен интерфейс port2 (например, это обычно адрес, который заканчивается на 1, например 10.6.1.1).

Для параметра "Интерфейс" выберите внутренний сетевой интерфейс port2.

С помощью этого учебника по развертыванию вы узнаете, как настроить и использовать брандмауэр следующего поколения Fortinet FortiGate, развернутый в виртуальной машине Azure. Кроме того, здесь рассматривается настройка приложения коллекции FortiGate SSL VPN Azure AD для обеспечения проверки подлинности VPN с помощью Azure Active Directory.

Активация лицензии FortiGate

Брандмауэр следующего поколения Fortinet FortiGate доступен в виде виртуальной машины в инфраструктуре как услуге (IaaS) Azure. Для этой виртуальной машины существует два режима лицензирования: с оплатой по мере использования и с использованием собственной лицензии (BYOL).

Скачивание встроенного ПО

На момент написания статьи виртуальная машина Azure Fortinet FortiGate не поставляется с версией встроенного ПО, необходимой для проверки подлинности SAML. Последняя версия должна быть получена из Fortinet.

Развертывание FortiGate VM

Перейдите на портал Azure и войдите в подписку, в которой будет развернута виртуальная машина FortiGate.

Создайте или откройте группу ресурсов, в которой вы хотите развернуть виртуальную машину FortiGate.

Нажмите Добавить.

В поле Search the Marketplace (Поиск в Marketplace), введите Forti. Выберите Fortinet FortiGate Next-Generation Firewall (Брандмауэр Fortinet FortiGate следующего поколения).

Выберите план программного обеспечения (с использованием собственной лицензии, если она есть, или с оплатой по мере использования в случае ее отсутствия). Выберите Создать.

Заполните конфигурацию виртуальной машины.

Задайте для параметра Authentication type (Тип аутентификации) значение Password (Пароль) и укажите учетные данные администратора для виртуальной машины.

Выберите Просмотреть и создать > Создать.

Дождитесь завершения развертывания виртуальной машины.

Установка статического общедоступного IP-адреса и назначение полного доменного имени

Чтобы обеспечить единообразное взаимодействие с пользователем, установите общедоступный IP-адрес, назначенный виртуальной машине FortiGate статически. Кроме того, сопоставьте его с полным доменным именем (FQDN).

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

На экране Overview (Обзор) выберите общедоступный IP-адрес.

Выберите Static > Save (Статический > Сохранить).

Если вы владеете общедоступным доменным именем с маршрутизацией для среды, в которой развертывается виртуальная машина FortiGate, создайте запись узла (A) для виртуальной машины. Эта запись сопоставляется с общедоступным IP-адресом статически.

Создание входящего правила группы безопасности сети для TCP-порта 8443

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

В меню слева выберите Сеть. Будет показан список с сетевым интерфейсом, а также правила входящих портов.

Выберите Добавить правило входящего порта.

Создайте правило входящего порта для TCP 8443.

Нажмите Добавить.

Создание второго виртуального сетевого адаптера для виртуальной машины

Чтобы сделать доступными для пользователей внутренние ресурсы, необходимо добавить второй виртуальный сетевой адаптер в виртуальную машину FortiGate. Виртуальная сеть в Azure, в которой находится виртуальный сетевой адаптер, должна иметь подключение с возможностью маршрутизации к этим внутренним ресурсам.

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

Если виртуальная машина FortiGate еще не остановлена, выберите команду Остановить и дождитесь завершения работы виртуальной машины.

В меню слева выберите Сеть.

Выберите Подключить сетевой интерфейс.

Выберите команду Create and attach network interface (Создать и присоединить сетевой интерфейс).

Настройте свойства нового сетевого интерфейса, а затем выберите команду Создать.

Запустите виртуальную машину FortiGate.

Настройка FortiGate VM

В следующих разделах описано, как настроить виртуальную машину FortiGate.

Установка лицензии

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

Если в развертывании используется модель с собственной лицензией, вы увидите запрос на ее отправку. Выберите созданный ранее файл лицензии и отправьте его. Нажмите ОК и перезапустите виртуальную машину FortiGate.

После перезагрузки опять войдите в систему с учетными данными администратора, чтобы проверить лицензию.

Обновление встроенного ПО

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Firmware (Система > Встроенное ПО).

На странице Firmware Management (Управление встроенным ПО) нажмите Browse (Обзор) и выберите скачанный ранее файл встроенного ПО.

Игнорируйте предупреждение и выберите Backup config and upgrade (Резервное копирование конфигурации и обновление).

Выберите Continue (Продолжить).

При появлении запроса на сохранение конфигурации FortiGate (в формате файла CONF) нажмите кнопку Save (Сохранить).

Дождитесь отправки и применения встроенного ПО. Дождитесь перезагрузки виртуальной машины FortiGate.

После перезагрузки виртуальной машины FortiGate опять войдите в систему с учетными данными администратора.

Когда появится запрос на настройку панели мониторинга, выберите Later (Позже).

После запуска учебного видео нажмите кнопку ОК.

Изменение порта управления на TCP 8443

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System (Система).

Отправка сертификата для подписи SAML в Azure AD

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Certificates (Система > Сертификаты).

Выберите Импорт > Remote Certificate (Удаленный сертификат).

Перейдите к сертификату, скачанному из развертывания пользовательского приложения FortiGate в клиенте Azure. Выберите его и нажмите кнопку ОК.

Отправка и настройка пользовательского SSL-сертификата

При необходимости можно настроить виртуальную машину FortiGate с помощью собственного SSL-сертификата, который поддерживает используемое полное доменное имя. Если у вас есть доступ к SSL-сертификату, упакованному с помощью закрытого ключа в формат PFX, то его можно использоваться для этой цели.

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Certificates (Система > Сертификаты).

Перейдите к PFX-файлу, содержащему SSL-сертификат и закрытый ключ.

В меню слева выберите System > Settings (Система > Параметры).

Для входа укажите учетные данные администратора FortiGate. Теперь должен использовать правильный SSL-сертификат.

Настройка превышения времени ожидания аутентификации

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

В меню слева выберите Последовательная консоль.

Войдите в последовательную консоль с учетными данными администратора виртуальной машины FortiGate.

В последовательной консоли запустите выполнение таких команд:

Убедитесь, что сетевые интерфейсы получают IP-адреса.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите Сеть.

В разделе "Сеть" выберите Интерфейсы.

Убедитесь, что виртуальная машина FortiGate имеет правильный маршрут к локальным корпоративным ресурсам.

Виртуальные машины Azure с несколькими сетевыми интерфейсами содержат все сетевые интерфейсы в одной виртуальной сети (но, возможно, отдельные подсети). Это часто означает, что оба сетевых интерфейса имеют подключение к локальным корпоративным ресурсам, публикуемым через FortiGate. По этой причине необходимо создать пользовательские записи маршрутов, обеспечивающие движение трафика от правильного интерфейса при создании запросов к локальным корпоративным ресурсам.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите Сеть.

В разделе "Сеть" выберите Статические маршруты.

Щелкните Создать.

Для параметра "Назначение" выберите Подсеть.

В разделе подсеть укажите сведения о подсети, в которой находятся локальные корпоративные ресурсы (например, 10.1.0.0/255.255.255.0).

Для параметра "Адрес шлюза" укажите шлюз в подсети Azure, к которой подключен интерфейс port2 (например, это обычно адрес, который заканчивается на 1, например 10.6.1.1).

Для параметра "Интерфейс" выберите внутренний сетевой интерфейс port2.

Необходимые условия для установки FortiGate

Чтобы установить виртуальный межсетевой экран FortiGate, необходимо выполнить некоторые предварительные условия:

- Наличие VMWare Workstation и FortiGate Firewall VM Image

- 3 или больше сетевых карт nic (Network interface Card), совместимых с E1000

- Получение привилегий Root

Что такое межсетевой экран?

На языке специалистов межсетевой экран — это программное обеспечение для защиты системы, которое способно отслеживать и контролировать сетевой трафик (как входящий, так и исходящий). Он устанавливает своего рода барьер между надежными внутренними и неизвестными внешними сетями.

Таким образом, межсетевой экран, также известный как сетевой межсетевой экран , способен предотвратить несанкционированный доступ к частным сетям.

Сетевой межсетевой экран работает в соответствии с правилами безопасности, позволяющими принимать, отклонять или отбрасывать определенный трафик. Он разрешает или запрещает соединение или запрос в зависимости от установленных правил и политик безопасности.

Скачивание виртуального FortiGate Firewall

Во-первых, нужно загрузить виртуальный межсетевой экран FortiGate с официального портала FortiGate. Для этого пользователь перейдет по ссылке , зарегистрируется или войдет в существующую учетную запись.

Создав учетную запись или войдя в нее, пользователь перейдет по следующему пути: Download > VM Images , как показано на рисунке ниже.

Далее он выберет продукт: FortiGate и платформу: VMWare ESXi , как показано на рисунке ниже. По умолчанию у него не будет никакой лицензии, связанной с его виртуальным образом, поэтому можно продолжить пользоваться пробной версией или купить лицензию в соответствии с имеющимися требованиями.

После загрузки сжатого файла FortiGate VM нужно извлечь его с помощью любимой программы. Извлеченный Zip-файл выглядит так же, как и на рисунке ниже.

Настройка виртуальных сетевых интерфейсов FortiGate

Настало время настроить виртуальные сетевые адаптеры в соответствии с требованиями пользователя.

Для этого пользователь откроет VMware, а затем перейдет по следующему пути: Edit > Virtual Network Editor , как показано на рисунке ниже.

Далее откроется еще одно окно, в котором пользователь сможет изменить конфигурацию сети.

Чтобы внести изменения в конфигурацию сети, ему будут нужны права администратора. Чтобы предоставить права администратора, следует нажать на кнопку « Change Settings », как показано ниже на рисунке.

Или же пользователь также может напрямую получить доступ к приложению Virtual Network Editor, нажав на кнопку Пуск Windows и выполнив поиск редактора виртуальной сети. Если человек использует Linux (например, Ubuntu), он может ввести следующую команду, чтобы открыть редактор виртуальной сети:

По умолчанию существует только два виртуальных сетевых интерфейса, то есть VMNet1 и VMNet8 . Итак, пользователь нажмет на кнопку « Add Network » и сделает свой виртуальный интерфейс хостом. После этого он должен предоставить уникальный IP-адрес сетевых устройств для каждого сетевого интерфейса.

К примеру, в данном случае человек собирается ввести 192.168.200.0/24 для интерфейса vmnet0 .

Следует использовать IP-адрес своего сетевого устройства. Пользователь также может добавить столько сетевых интерфейсов, сколько он захочет, но нужно помнить одну вещь: вся сетевая конфигурация должна быть настроена только на хост. Человек способен включить или отключить службу DHCP в соответствии с его системными требованиями.

Развертывание образа виртуальной машины FortiGate в VMWare

Теперь пришло время провести развёртывание виртуального межсетевого экрана FortiGate в VMware Workstation. Пользователь откроет VMWare Workstation и перейдет по следующему пути: Files >> Open (Ctrl+O); или он отправится на вкладку « Home » и выберет пункт «Open a virtual machine». Далее следует выбрать файл FortiGate-VM64.ovf, который пользователь скачал с официального сайта FortiGate, как показано ниже на рисунке.

Затем после того как будет открыто « Лицензионное соглашение », нужно принять его и двигаться дальше.

В следующем окне пользователь введет имя своей новой виртуальной машины и укажет путь для ее установки, а затем выберет вариант « Import », как показано ниже на картинке.

Этот процесс займет какое-то время, так что стоит набраться терпения. После успешного завершения этого процесса пришло время настроить ресурсы виртуального межсетевого экрана. Пользователь сделает это, нажав на кнопку « Edit virtual machine settings ». Ему нужно изменить назначенные виртуальные сетевые интерфейсы, память и процессор, перейдя в раздел « Edit virtual machine ».

В данном случае пользователь имеет 2 ГБ оперативной памяти, 30 ГБ свободного места на жестком диске, 1 Процессор и 6 разных виртуальных сетевых интерфейсов ( VMNet2, VMNet3, VMNet4, VMNet11, VMnet11, VMnet12 с непохожими сетевыми адаптерами). Читателям также стоит взглянуть на приведенное ниже изображение.

Настройка интерфейса управления

Пользователь только что завершил процесс развертывания межсетевого экрана FortiGate на рабочей станции VMWare.

Теперь нужно настроить IP-адрес для интерфейса управления. Чтобы назначить IP-адрес интерфейсу управления, во-первых, необходимо войти в систему, использовав имеющиеся учетные данные.

- Логин пользователя: – Admin

- Пароль для входа: – В этом случае пользователь не указал пароль по умолчанию, он нажмет на Enter и изменит его, как показано ниже на картинке.

Следует проверить системные интерфейсы. Пользователь сделает это, выполнив следующую команду:

show system interface

Порт номер 1 будет использоваться для интерфейса управления, поэтому пользователь назначит уникальный IP-адрес этому порту управления и установит его в статический режим . В данном примере IP-адрес будет 192.168.200.128/24, поэтому шлюз по умолчанию – 192.168.200.1. Чтобы назначить IP-адрес порту управления, нужно выполнить следующую команду, как показано ниже:

Кроме того, пользователь может проверить внесенные изменения в системные интерфейсы, выполнив следующую команду:

show system interface

Получение доступа к графическому интерфейсу межсетевого экрана FortiGate

Нужно проверить конфигурацию межсетевого экрана. Пользователь сделает это, обратившись к графическому интерфейсу FortiGate. Перед получением доступа к графическому интерфейсу он проверит подключение к своему межсетевому экрану с помощью утилиты Ping, выполнив следующую команду:

execute ping 192.268.200.128

Поскольку пользователь видит, что IP-адрес доступен, это означает, что теперь он работает должным образом. Он сможет получить доступ к графическому интерфейсу межсетевого экрана FortiGate, используя его IP-адрес интерфейса управления.

Нужно использовать те же учетные данные для входа, которые были введены раньше.

Войдя в межсетевой экран, откроется окно настроек, где нужно будет указать имя хоста, изменить пароль, обновить прошивку и настроить панель мониторинга.

По умолчанию FortiGate будет использовать свой серийный номер/модель в качестве имени хоста. Чтобы сделать его более идентифицируемым, следует установить описательное имя хоста, как показано ниже на рисунке:

Пользователь уже изменил пароль в Firewall CLI, а также загрузил последнюю версию межсетевого экрана, поэтому он автоматически двигается дальше к последнему шагу настройки панели мониторинга. Человек выбирает оптимальные варианты, согласно его требованиям.

После выбора типа панели мониторинга пользователь нажмет на кнопку ОК и завершит настройку.

Демонстрация графического интерфейса пользователя

Графический интерфейс содержит следующие основные разделы, которые обеспечивают доступ к параметрам конфигурации для большинства функций FortiOS:

- Панель мониторинга . Она отображает различные виджеты, которые содержат важную системную информацию и позволяют настроить некоторые параметры системы.

- Security Fabric . Предоставляет доступ к физической топологии, логической топологии, аудиту и настройкам структуры безопасности Fortinet.

- FortiView . Это коллекция информационных панелей и журналов, которые дают пользователю представление о сетевом трафике, показывая, какие пользователи приносят наибольший трафик, что это за трафик, когда он возникает и какую угрозу может представлять для сети.

- Сеть . Параметры для работы в сети (включая настройку системных интерфейсов и опций маршрутизации).

- Система . Настройка системных параметров, таких как администрирование, FortiGuard и сертификаты.

- Политика . Настройка политик межсетевого экрана, параметров протокола и содержимого самих политик, включая расписания, адреса и источники трафика.

- Безопасность . Пользователь может настроить нужные ему функции безопасности FortiGate, включая антивирус, веб-фильтр и контроль приложений.

- VPN . Настройка параметров для виртуальных частных сетей IPsec и SSL (VPN).

- Пользователь и устройство . Настройка учетных записей пользователей, групп и методов аутентификации, включая внешнюю аутентификацию и единый вход (SSO).

- WiFi & Switch Controller . Настройка устройства для работы в качестве контроллера беспроводной сети. Пользователь делает это, управляя функциональностью беспроводной точки доступа (AP) блоков FortiWiFi и FortiAP. На некоторых моделях FortiGate это меню имеет дополнительные функции, позволяющие управлять блоками FortiSwitch с помощью FortiGate.

- Журнал и отчеты . Настройка методов ведения журнала и отправки оповещений по электронной почте, а также составления и внешнего вида отчетов.

- Монитор . Просмотр различных мониторов, включая монитор маршрутизации, VPN-мониторы как для IPsec, так и для SSL, мониторы, относящиеся к беспроводным сетям.

Демонстрация приборной панели

Панели мониторинга FortiGate могут иметь сетевой операционный центр (NOC) или ее адаптивный макет:

- На адаптивной панели мониторинга количество столбцов определяется размером экрана. Виджеты можно изменять только по горизонтали, но панель мониторинга будет соответствовать размерам экрана.

- На панели мониторинга NOC количество столбцов задается по факту. Виджеты можно изменять как по вертикали, так и по горизонтали, но панель мониторинга будет отображена в зависимости от размера экрана, для которого она настроена.

Можно создать несколько панелей мониторинга обоих типов как для отдельных VDOM, так и для глобальных систем:

- Виджеты являются интерактивными ; щелчок или наведение курсора мыши на большинство виджетов показывает дополнительную информацию или ссылки на соответствующие страницы.

- Виджеты можно реорганизовать щелчком мыши и перетаскиванием их по экрану.

По умолчанию доступны четыре панели мониторинга : состояние, сеть, безопасность и системные события.

Панель мониторинга состояния по умолчанию включает в себя следующие виджеты:

- Информация о системе . Виджет «Информация о системе» содержит информацию, относящуюся к системе FortiGate, включая имя хоста, серийный номер и встроенное ПО. Нажатие на виджет показывает ссылки для настройки системных параметров и обновления встроенного программного обеспечения устройства.

- Лицензии . Этот виджет отображает статус различных лицензий, таких как FortiCare. Также показано количество используемых и доступных FortiTokens. При нажатии на виджет появляется ссылка на страницу настроек FortiGuard.

- Виртуальная машина . Виджет VM (по умолчанию отображается на панели мониторинга устройства FortiOS VM) включает в себя:Статус лицензии и ее тип

Распределение и использование vCPU

Распределение и использование оперативной памяти

Информация о лицензии VMX (если виртуальная машина поддерживает VMX)

Щелчок по элементу виджета покажет пользователю ссылку на страницу лицензии FortiGate VM, где можно загрузить файлы лицензий.

- FortiGate Cloud . Этот виджет показывает состояние FortiGate Cloud и FortiSandbox Cloud.

- Security Fabric . Он отображает визуальное представление устройств.

Щелчок по значку продукта предоставит пользователю ссылку на страницу, имеющую отношение к этому продукту. Например, щелчок по FortiAnalyzer даст ему ссылку на настройки журнала.

- Рейтинг безопасности . Этот виджет показывает ваш рейтинг безопасности. Он может отображать текущий процент рейтинга или рейтинг безопасности за определённый период времени. Кроме этого, виджет способен создавать процентильные диаграммы.

- Администраторы . Этот виджет позволяет вам видеть вошедших в систему администраторов, подключенных администраторов и протоколы, используемые каждым щелчком мыши в виджете. Он предоставляет пользователю ссылки для просмотра активных сеансов администратора и открытия страницы FortiExplorer в App Store.

- Процессор . Этот виджет показывает состояние использования процессора в режиме реального времени или в течение выбранного периода времени. При наведении указателя мыши на любую точку графика отображается процент мощности процессора в конкретный момент времени.

- Память . Этот виджет показывает процесс использования памяти в реальном времени или в течение выбранного периода времени. При наведении указателя мыши на любую точку графика отображается процент памяти, используемой в конкретный момент времени.

- Сеансы . Этот виджет показывает количество сеансов за выбранный период времени. При наведении указателя мыши на любую точку графика отображается количество сеансов в конкретный момент времени.

Панель мониторинга безопасности (по умолчанию) включает в себя следующие виджеты:

- Top Compromised Hosts by Verdict . Этот виджет показывает скомпрометированные хосты. Требуется FortiAnalyzer .

- Top Threats by Threat Level. Этот виджет содержит список основных угроз, исходя из их уровня опасности.

- FortiClient Detected Vulnerabilities . Этот виджет показывает количество уязвимостей, обнаруженных FortiClient. При нажатии на виджет появляется ссылка для просмотра информации в FortiView.

- Host Scan Summary . Этот виджет отображает общее количество хостов. Нажатие на виджет предоставляет пользователю ссылки для просмотра уязвимых устройств в FortiView, FortiClient monitor и инвентаризации устройств.

- Top Vulnerable Endpoint Devices by Detected Vulnerabilities . Этот виджет перечисляет топ уязвимых конечных точек по обнаруженным уязвимостям из FortiView.

Панель мониторинга системных событий (по умолчанию) включает в себя следующие виджеты:

Что такое виртуальный размещенный сетевой адаптер

Для того, чтобы пользоваться Интернетом, необходимо иметь серию устройства и инструменты . У нас могут быть разные типы программ, конфигурации и оборудования, которые помогают нам в повседневной жизни. Все это позволит нам нормально ориентироваться. Но, конечно, во многих случаях некоторые из этих факторов могут не работать должным образом, и именно здесь мы не сможем подключиться.

Виртуальный размещенный сетевой адаптер - это Microsoft обслуживание который помогает нам включать или выключать виртуальную беспроводную сеть или сеть Wi-Fi. Может случиться так, что он не появится, что он недоступен, а причины разнообразны, как это обычно бывает в этих случаях.

Обычно это происходит из-за того, что в системе было произведено обновление. Возможно, произошла ошибка, из-за которой подобные службы не появляются. Это довольно распространенное явление, которое может повлиять на работу систем или устройств, которые мы используем в повседневной жизни.

Размещенный сетевой виртуальный адаптер не появляется

Как это часто бывает при возникновении ошибок такого типа, у нас всегда будут разные варианты их решения. Мы увидим несколько простых шагов, которые мы можем принять во внимание и, таким образом, избежать ошибки, указывающей на то, что виртуальный размещенный сетевой адаптер недоступен.

Обновите сетевые драйверы

Это что-то базовое, но оно может решить многие проблемы такого типа. У нас всегда должны быть самые свежие версии, особенно когда речь идет об устройствах, подключенных к сети. Таким образом, мы сможем включить все имеющиеся улучшения в дополнение к решению определенных проблем.

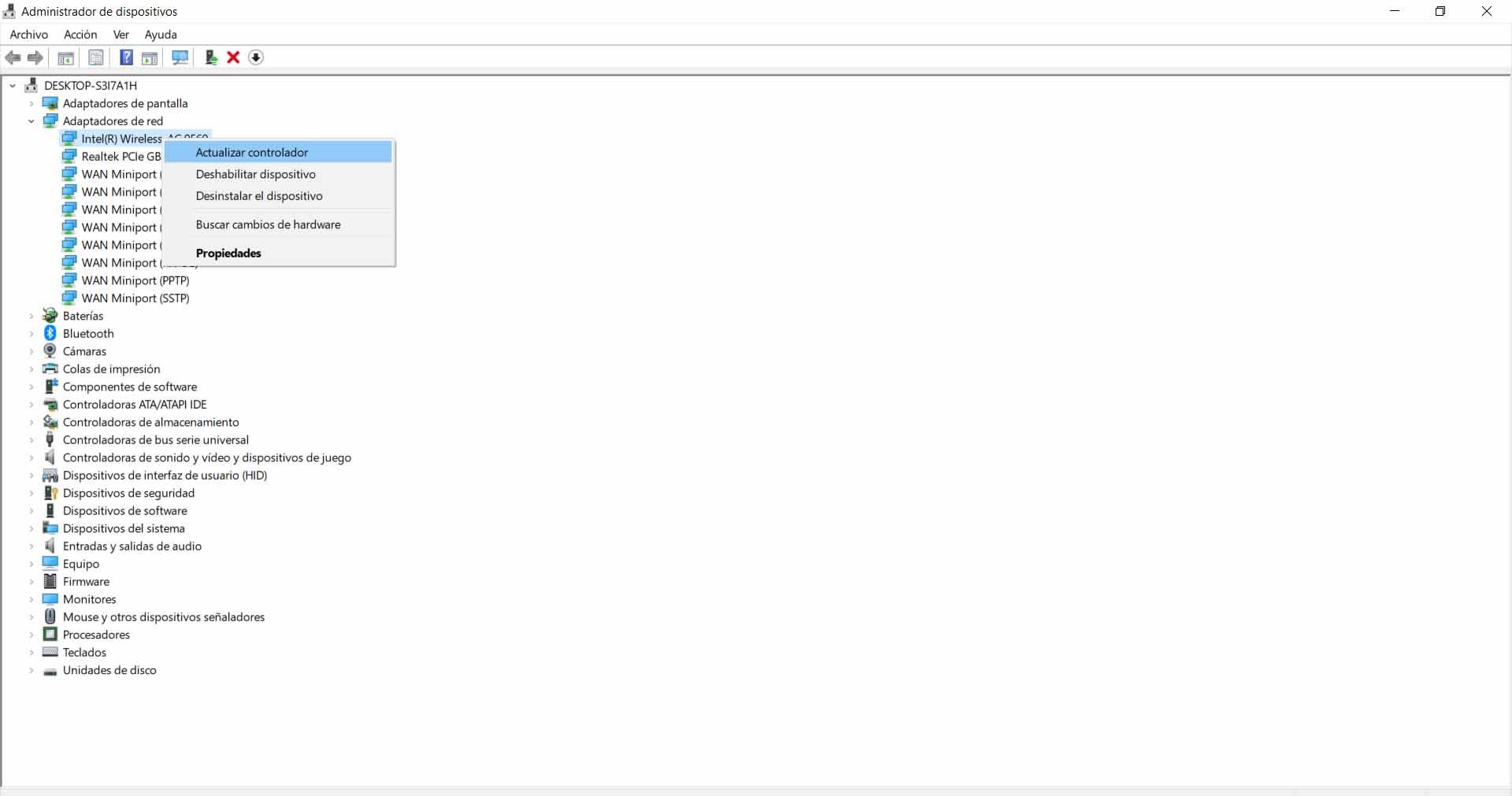

Поэтому первое, что мы сделаем, если увидим, что размещенный сетевой адаптер не появляется или выдает ошибку, - это обновить сетевые драйверы. Для этого мы должны зайти в Пуск, заходим в Диспетчер устройств, заходим в Cеть переходники и там щелкаем на соответствующей сетевой карте, второй кнопкой мыши щелкаем и щелкаем Обновить драйвер .

Убедитесь, что Windows правильно обновлена

Мы упоминали, что одной из основных причин этой проблемы является ошибка, когда обновление Windows . Возможно, обновление зависло или что в этой версии даже есть ошибка, которая порождает конфликт.

Следовательно, мы должны подтвердить, что Windows была обновлена правильно. Мы можем перейти в Пуск, войти в Настройки и перейти в Обновление и безопасность. Там мы увидим точную версию, которая у нас есть, и проверим, есть ли что-то ожидающее для установки. Важно, чтобы обновление системы прошло успешно, иначе что-то может остаться и вызвать проблемы такого типа.

Сбросить беспроводную размещенную сеть

Для этого мы должны выполнить следующие команды:

Netsh WLAN начала hostednetwork

netsh wlan set hostednetwork [mode =] разрешить

Позже нам придется перезагрузить компьютер. Таким образом, он будет восстановлен правильно, и мы сможем увидеть, действительно ли проблема решена или нет.

Перезапустите службу автонастройки WLAN.

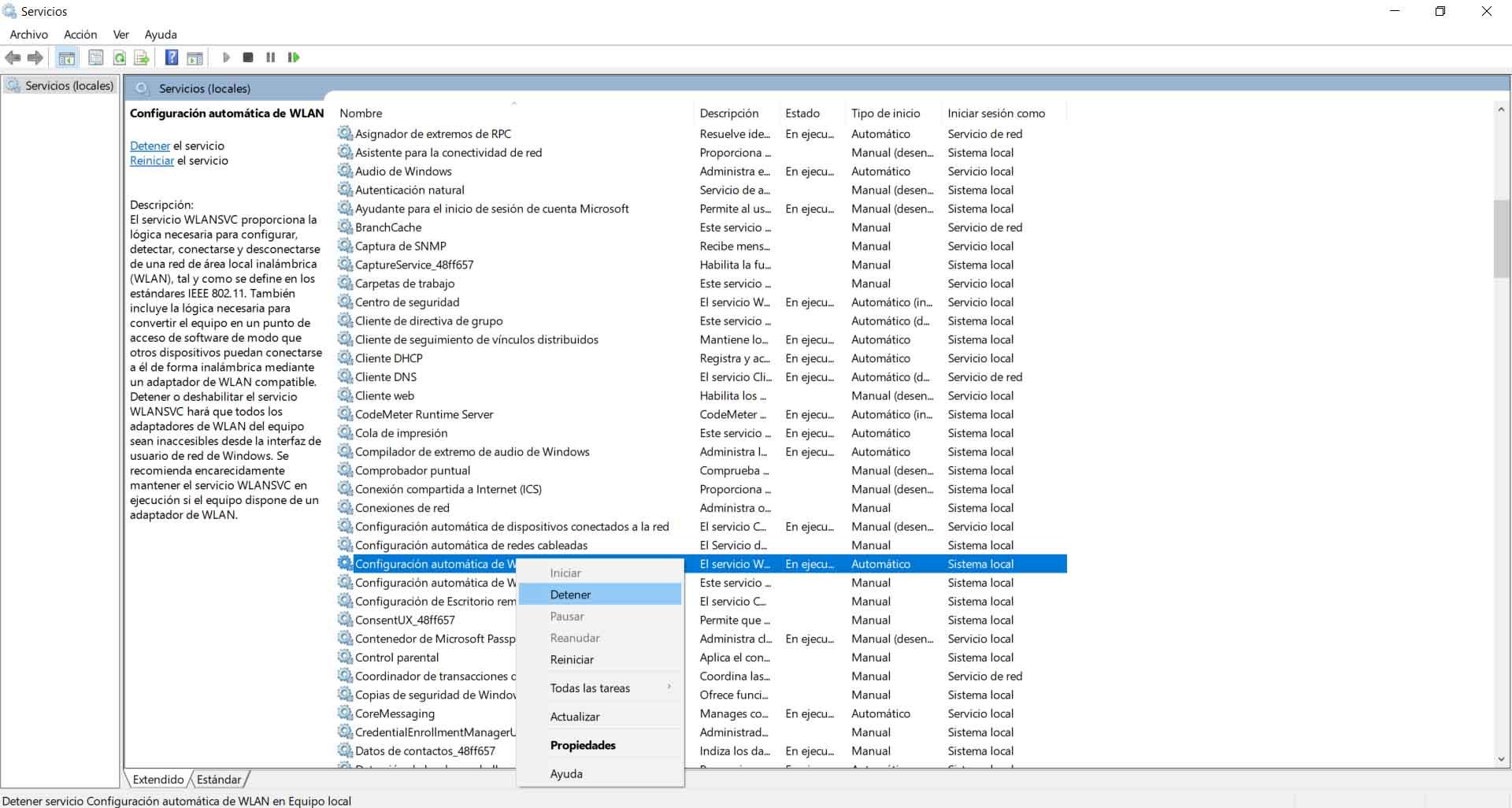

Автоматическая настройка сервиса WLAN или WLAN автонастройки позволяет установить соединение между вашим компьютером и беспроводной сетью или адаптером. Он связан с виртуальным сетевым адаптером Windows, поэтому он может быть причиной этой проблемы.

Для этого нам нужно перейти в Пуск, найти Службы и там, когда откроется новое окно, мы ищем Автоматическую конфигурацию WLAN. Мы должны щелкнуть правой кнопкой мыши и дать ей Остановить, а затем запустить снова.

Как только это будет сделано, нам снова придется перезагрузить компьютер, чтобы изменения вступили в силу.

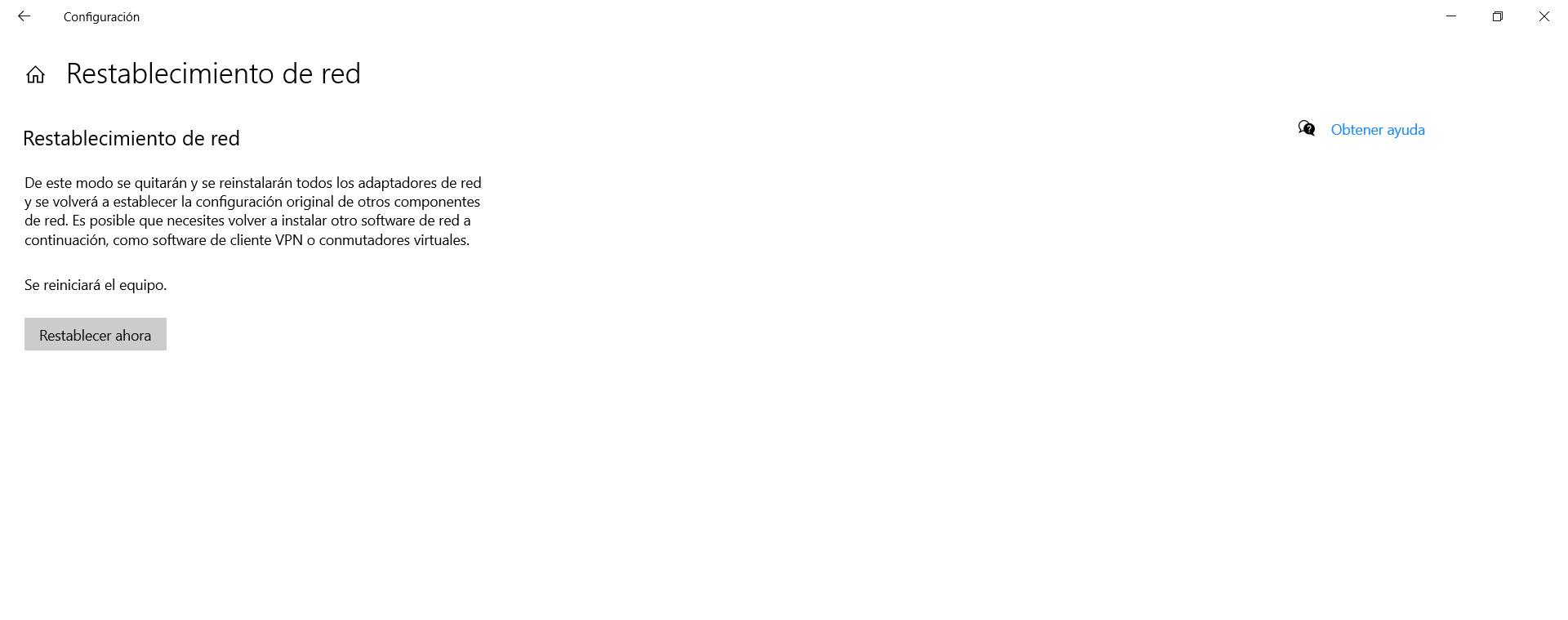

Сбросить сеть Windows

Так же можем учесть возможность сброса настроек сети в Windows. Во многих случаях эта опция может решить возникающие проблемы. Что мы собираемся сделать, так это вернуться к значениям сетевых адаптеров по умолчанию.

Для этого нам нужно перейти в Пуск, войти в Настройки, перейти в Сеть и Интернет, и там мы увидим Сброс сети вариант. Мы должны дать ему следовать и принять. Мы снова перезапустим систему.

Убедитесь, что на компьютере нет вредоносных программ.

Конечно, мы также должны убедиться, что на компьютере нет угрозы безопасности. Во многих случаях может быть вредоносных программ это ставит под угрозу правильное функционирование и влияет на устройства и различные функции.

Очень важно, чтобы мы обеспечивали безопасность систем с помощью хорошего антивируса и брандмауэр установлены. Таким образом, мы можем обнаруживать возможные угрозы безопасности и знать, может ли вирус или какое-либо вредоносное ПО вызывать эту сетевую ошибку. У нас есть как бесплатные, так и платные варианты, хотя мы всегда должны выбирать тот, который действительно защищает нас.

Читайте также: