Хэш рулетки гидра как угадать

Обновлено: 05.07.2024

"расшифруете" MD5 -- бегите за нобелевкой.

MD5 это не шифр. это хеш. и это принципиальная разница. Шифр предназначен для дешифрации, хеш не шифрует, хеш хеширует, восстановить из хеша нельзя, только взять хеш-образец, захешировать другие данные и сравнить их. если хеши идентичные -- то и данные идентичные

День, когда Все наконец выспались

Даркнет и Служба внешней разведки

На сайте Службы Внешней Разведки (СВР) пользователями была обнаружена единственная кнопка на английском языке "Report Information"

По ссылке инструкция как из-за пределов России передать ценные разведданные по сети TOR

Сразу вспомнился шедевр братьев Коэнов "После прочтения сжечь". Сцена когда американская труженица фитнес центра пытается заработать на искусственные сиськи, путем продажи компакт диска с шпиОнской информацией в русское посольство

В фильме показано как непросто приходится бессознательным американским гражданам в их попытках достучаться до российской разведки с целью обмена родины на пышный силикон

Но цифровая трансформация российской государственной машины пошла навстречу и таким алчным иностранным гражданам. Теперь каждый может почувствовать себя шпионом не выходя из дома

Успешный опыт внедрения цифровых ГосУслуг для населения переносится на внешний контур

Оплата скорее всего будет в биткоинах по курсу ЦБ на дату слива информации.

Также утверждается, что это первая приемная в даркнете среди всех европейских разведывательных ведомств

Вы почти приспособились к тьме.

Как спецслужбы найдут тебя

В качестве операционной системы он использует Tails, хотя для максимальной анонимности стоило бы взять Whonix. Так или иначе, весь трафик идет через Tor, он не доверяет VPN, да и для работы в Даркнете Tor ему все равно необходим.

Для общения он использует Jabber с PGP-шифрованием, он мог бы поставить и Телеграм, но это представитель старой школы преступников. Даже если у вас будет доступ к серверу Jabber, вы сможете получить лишь зашифрованные данные и IP-адреса Тор. Это бесполезная информация.

Описанный случай идеален для применения тайминг-атаки по мессенджеру. Первым делом необходима программа, которая будет отслеживать и записывать все входы и выходы пользователя. Он появился в сети – система сразу отмечает у себя время, ушел – система записала время выхода.

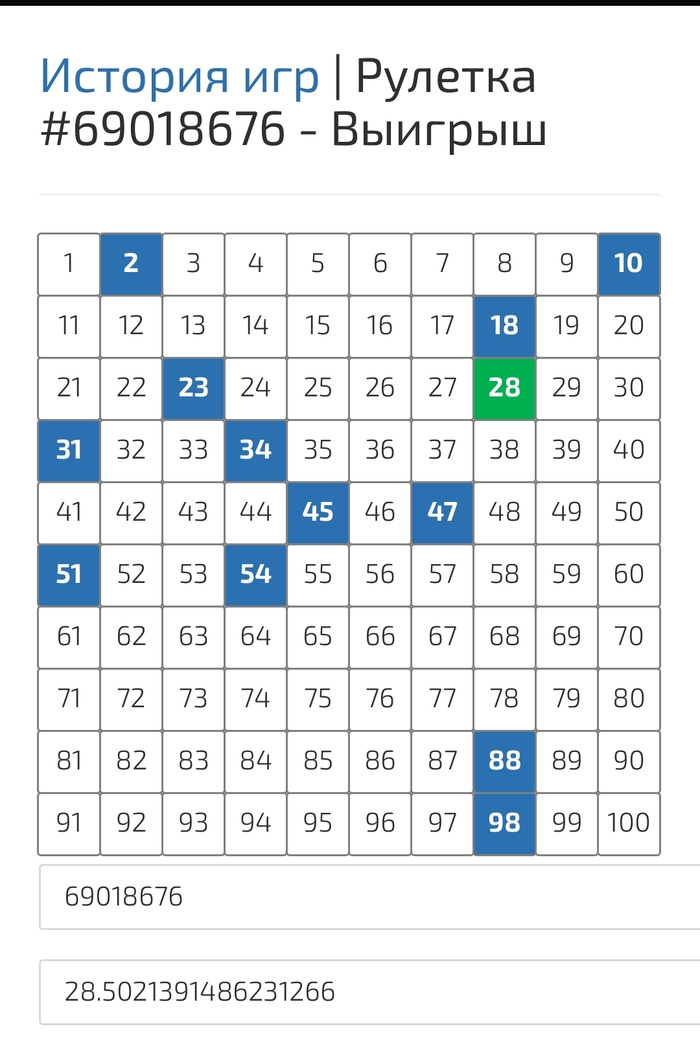

Лог выглядит примерно так: таблица входов и выходов

Теперь на руках у вас есть лог его активности за несколько дней, пришло время воспользоваться системой ОРМ (оперативно-розыскных мероприятий). Подобные системы есть в распоряжении спецслужб большинства стран, в России это СОРМ. Нужно выяснить, кто в эти временные промежутки +/- 5 минут в вашей стране подключался к сети Tor.

Мы знаем, что цель, которую необходимо деанонимизировать, подключилась 22.04.2018 в 11:07 и отключилась в 12:30. В эти же временные точки (+/- 5 минут) на территории страны подключились к сети Tor и отключились от нее 3000 человек. Мы берем эти 3000 и смотрим, кто из них снова подключился в 14:17 и отключился в 16:54, как думаете, сколько человек останется?

Так, шаг за шагом, круг сужается, и в итоге вам удастся вычислить место выхода в сеть преступника. Чем чаще он заходит в сеть и чем меньше в это время других пользователей, тем быстрее сработает тайминг-атака.

Что может помешать проведению тайминг-атаки.

Постоянная смена точек выхода в сеть делает подобную атаку бессмысленной. Если же цель периодически меняет точки выхода, это может затруднить поиск, но является заранее допустимым вариантом и не способно запутать систему.

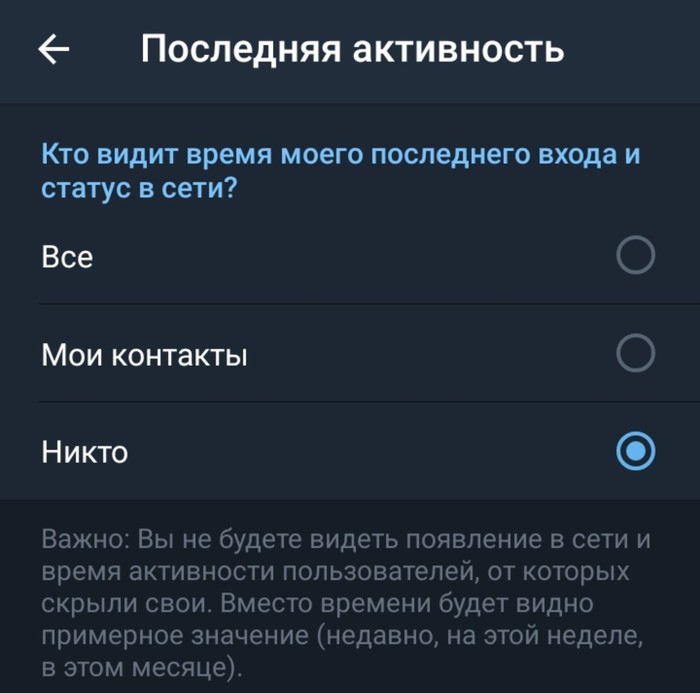

Вот так это выглядит в Телеграм:

Если в вашем мессенджере возможно скрыть данные о вашем статусе, скройте эту информацию.

Дополнительным инструментом защиты от тайминг-атаки может стать прекращение включения мессенджера вместе с подключением к сети. Как вы можете понять из описания атаки, сверяется время входа/выхода в сеть и появление на связи/уход в офлайн в мессенджере. Допускается погрешность, но она не должна быть очень большой. Если цель атаки подключится к Tor и лишь спустя час запустит мессенджер, очень сложно будет связать вход в сеть и статус в мессенджере. Кроме этого, тайминг-атаки абсолютно бесполезны против анонимного мессенджера Bitmessage.

Читайте также: