Использовать на компьютерах групповую политику или параметры реестра

Обновлено: 07.07.2024

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

Групповые политики в Windows 10 позволяют управлять различными штатными средствами системы:

- Политики для настройки встроенного брандмауэра Windows;

- Политики для управления электропитанием;

- Политики для настройки панели управления, панели задач и др.

- Политики для настройки антивирусной защиты;

- Политики для управления подключаемых устройств;

- Политики для настройки штатных средств шифрования

- Политики для настройки штатного браузера;

- Политики для настройки беспроводных сетей и многое многое другое.

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Содержание

Структура редактора групповой политики

Оснастка Редактор локальной групповой политики позволяет изменять политики, распространяющиеся как на компьютеры, так и на пользователей.

В панели пространства имен оснастки Редактор локальной групповой политики представлено два узла: Конфигурация компьютера и Конфигурация пользователя.

Узел Конфигурация компьютера содержит параметры политик, определяющих работу компьютера. Эти политики регулируют функционирование операционной системы, определяют права пользователей в системе, работу системных служб и средств безопасности и т. д.

Узел Конфигурация пользователя содержит параметры политик, определяющих работу пользователей.

Рис.3 Редактор локальной групповой политики

Изменение в групповых политиках по умолчанию в операционной системе Windows применяются через полтора часа (90 мин.). За данную настройку опять же отвечает отдельная политика. Частота обновления определяется политикой Интервал обновления групповой политики для компьютеров, которая расположена в узле Конфигурация компьютера > Административные шаблоны > Система > Групповая политика. Интервал указывается в минутах и определяет, как часто компьютер будет предпринимать попытку обновления политик. Рационально уменьшать интервал обновления групповой политики при частом применении изменений.

Рис.4 Настройка частоты обновления политик

Рис.5 Настройка частоты обновления политик

Если необходимо чтобы изменения групповых политик вступили в силу немедленно, можно принудительно применить измененные параметры, которые были внесены в редакторе локальной групповой политики несколькими способами:

- осуществить перезагрузку операционной системы

- использовать утилиту gpupdate.exe для принудительного обновления групповой политики. Для этого необходимо либо в окне Выполнить, либо в командной строке ввести gpupdate /force и нажать ОК.

Рис.6 Обновление политик в командной строке

С использованием параметра /target можно указать, будет ли это обновление параметров применяться только для пользователя или только для компьютера. Если не указано, обновляются параметры обеих политик.

Например, для выполнения обновления политик для пользователя, необходимо ввести gpupdate /target:user .

Рис.7 Обновление политик для пользователя в командной строке

Пример последовательности действий при редактировании определенной политики

Чтобы на примере рассмотреть настройку политик, в данной статье будет описан механизм скрытия всех апплетов Панели управления, кроме определенных. При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя большую часть апплетов Панели управления, оставив только необходимые. Для этого:

- Войти в систему под учетной записью администратора.

- Запустить Редактор локальной групповой политики

- Открыть окно Выполнить,

- Ввести gpedit.msc,

- Нажать Enter.

![]()

Рис.8 Редактирование параметра политики Отображать только указанные объекты панели управления

- Дважды щелкнуть ЛКМ по параметру политики Отображать только указанные объекты панели управления.

- Выбрать значение Включено.

![]()

Рис.9 Редактирование параметра политики Отображать только указанные объекты панели управления

- Нажать кнопку Показать, чтобы вызвать диалоговое окно Вывод содержания.

- Ввести имя апплета или апплетов, которые необходимо показывать в Панели управления, и нажать Enter.

![]()

Рис.10 Список разрешенных элементов панели управления

- Нажать OK.

- Закрыть редактор локальной групповой политики

- Проверить результат

Для некоторых политик, чтобы изменения вступили в силу сразу, необходимо в окне Выполнить ввести gpupdate /force .

![]()

Рис.11 Список элементов панели управления до изменения параметра локальной групповой политики

![]()

Рис.12 Список элементов панели управления после изменения параметра локальной групповой политики

Чтобы настраивать политики для конкретных пользователей, в операционной системе Windows применяется многоуровневая локальная групповая политика:

- стандартная локальная групповая политика, позволяющая изменять системные и пользовательские настройки, которые будут применены для всех пользователей операционной системы;

- групповая политика для администраторов и не администраторов. Эта групповая политика содержит только конфигурационные параметры пользователя и применяется в зависимости от того, является ли используемая учетная запись пользователя членом локальной группы Администраторы или нет;

- групповая политика для конкретного пользователя. Эта групповая политика содержит только конфигурационные параметры конкретного пользователя

Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

Добавление объекта групповой политики первого уровня

- В окне Выполнить ввести MMC и нажать Enter

- Открыть меню Файл и выбрать опцию Добавить или удалить оснастку

![]()

Рис.13 Добавление оснастки через консоль управления

- Найти и выделить Редактор объектов групповой политики и нажать кнопку Добавить

![]()

Рис.14 Диалоговое окно Добавление и удаление оснасток

- В открывшемся мастере групповой политики в поле Объект групповой политики оставить по умолчанию Локальный компьютер (первый уровень, стандартная локальная политика) и нажать кнопку Готово.

![]()

Рис.15 Диалоговое окно выбора объекта групповой политики

Добавление объекта групповой политики второго уровня

- В окне Добавление и удаление оснасток добавить новую оснастку Редактор объектов групповой политики.

- В мастере групповой политики в поле Объект групповой политики нажать кнопку Обзор.

- На вкладке Пользователи выбрать Администраторы и нажать кнопку ОК и Готово

![]()

Рис.16 Настройка объекта групповой политики второго уровня

Добавление объекта групповой политики третьего уровня

- В окне Добавление и удаление оснасток добавить новую оснастку Редактор объектов групповой политики.

- В мастере групповой политики в поле Объект групповой политики нажать кнопку Обзор.

- На вкладке Пользователи выбрать нужную учетную запись.

- Нажать ОК, чтобы закрыть диалоговое окно Добавление и удаление оснасток.

![]()

Рис.17 Консоль управления

- Для удобства, используя команды в главном меню Файл >Сохранить как, сохранить файл консоли управления на рабочем столе для последующего редактирования политик.

Теперь, используя данную консоль, можно настраивать политики для определенных пользователей.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

![image]()

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

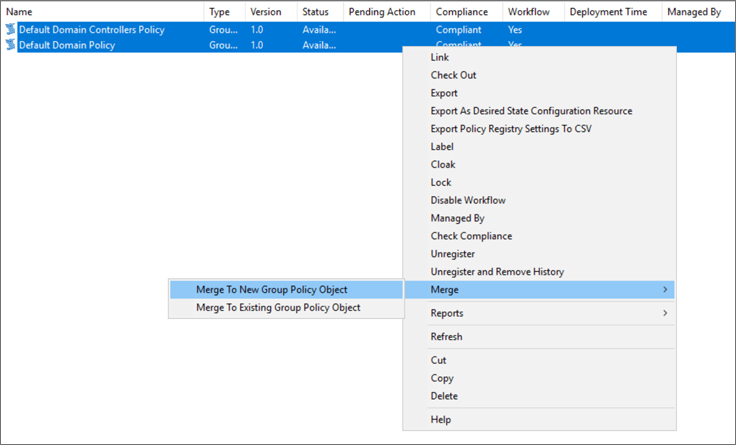

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

![]()

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

![]()

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

![]()

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете.Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

![image]()

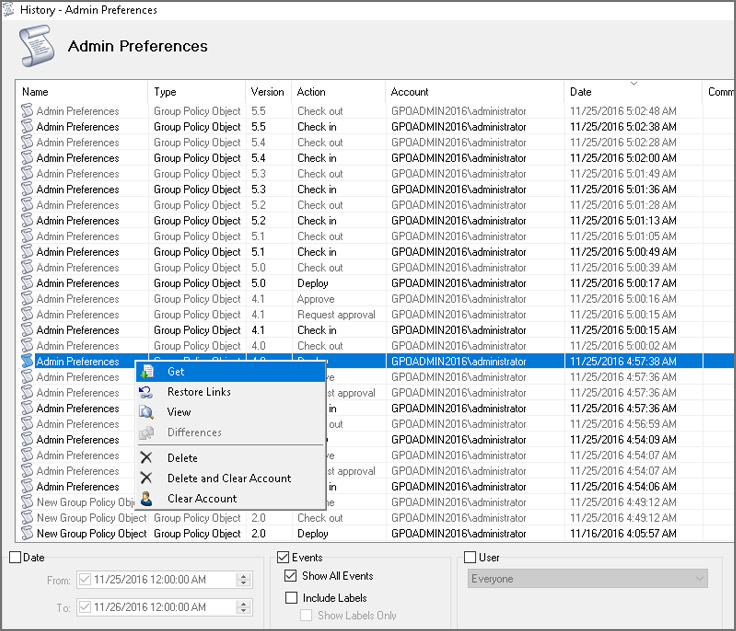

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

![image]()

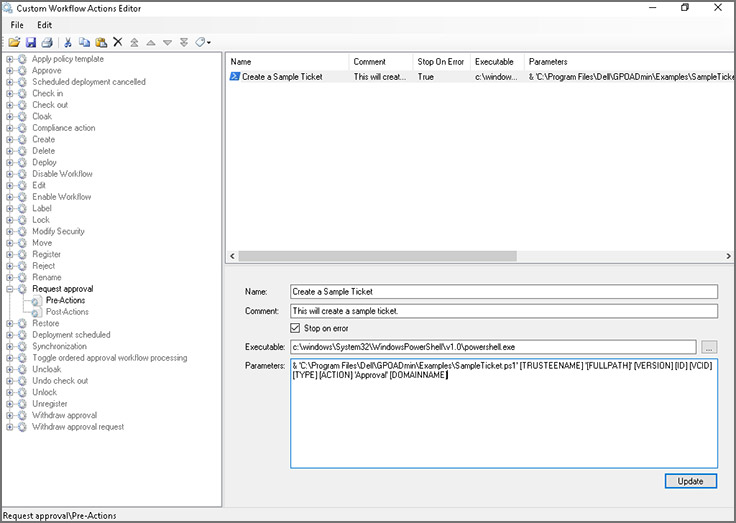

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

![image]()

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

![image]()

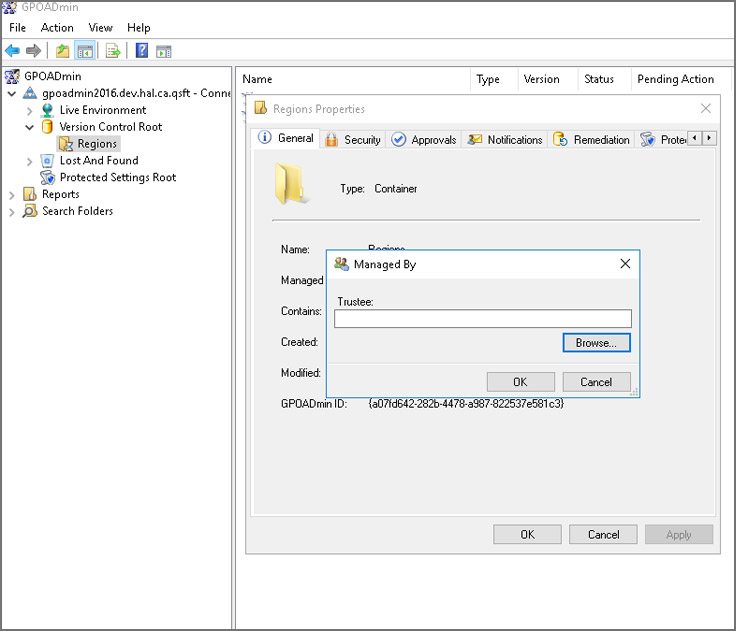

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

![image]()

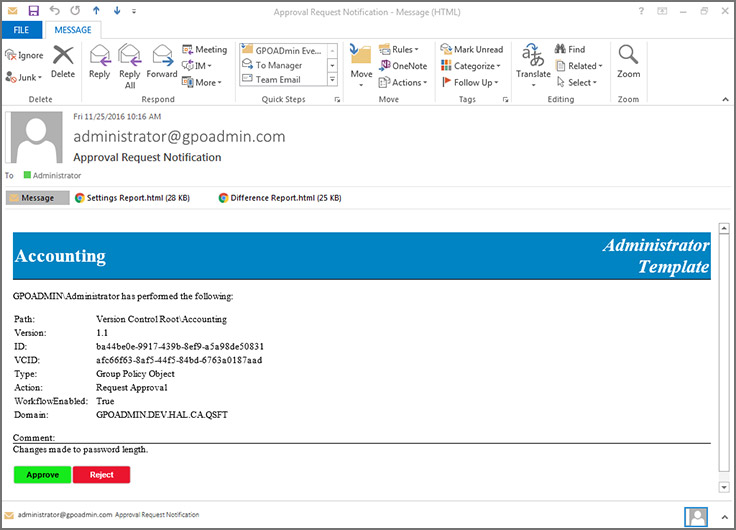

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

![image]()

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

![image]()

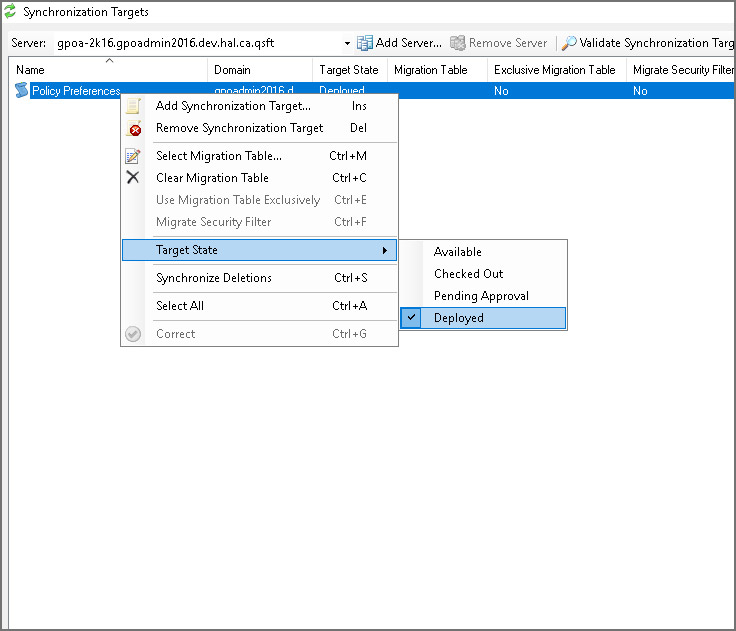

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

![image]()

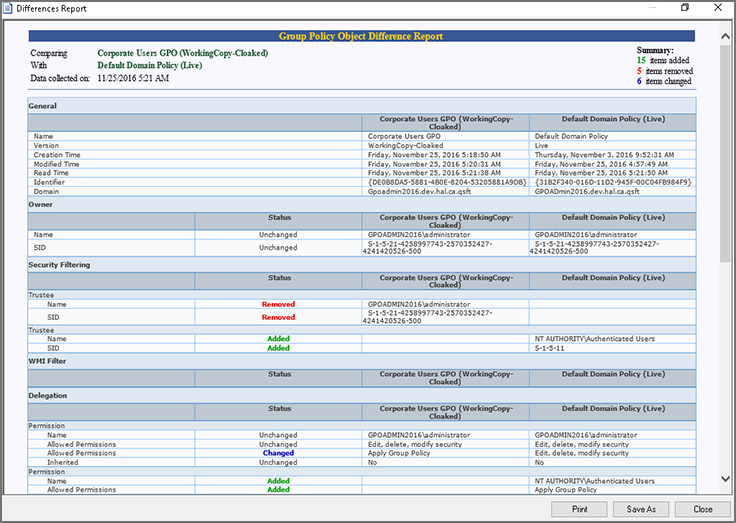

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

![image]()

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Существует 10 параметров групповой политики, которые можно настроить для управления учетной записью пользователя (UAC). В таблице перечислены значения по умолчанию для каждого из параметров политики, а в следующих разделах объясняются различные параметры политики UAC и перечислены рекомендации. Эти параметры политики расположены в службе безопасности Параметры\Local Policies\Security Options в локальной политике безопасности. Дополнительные сведения о каждом из параметров групповой политики см. в описании групповой политики. Сведения о параметрах ключевых параметров реестра см. в записи параметров ключей реестра.

Параметр групповой политики Раздел реестра По умолчанию Управление учетной записью пользователя: режим утверждения администратора встроенной учетной записи администратора FilterAdministratorToken Отключено Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол EnableUIADesktopToggle Отключено Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором ConsentPromptBehaviorAdmin Запрос на согласие для Windows разных Windows Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей ConsentPromptBehaviorUser Запрос на учетные данные Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав EnableInstallerDetection Включено (по умолчанию для дома)

Отключено (по умолчанию для предприятия)Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов ValidateAdminCodeSignatures Отключено Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах EnableSecureUIAPaths Включено Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором EnableLUA Включено Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав PromptOnSecureDesktop Включено Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя EnableVirtualization Включено Управление учетной записью пользователя: режим утверждения администратора встроенной учетной записи администратора

Управление учетной записью пользователя. Режим утверждения администратора для параметра встроенной политики учетной записи администратора контролирует поведение режима утверждения администратора для встроенной учетной записи администратора.

Ниже перечислены возможные варианты.

- Включено. Встроенная учетная запись администратора использует режим утверждения администратора. По умолчанию любая операция, требуемая повышения привилегий, будет побуждать пользователя одобрить операцию.

- Служба отключена. (По умолчанию) Встроенная учетная запись администратора выполняет все приложения с полными административными привилегиями.

Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

Управление учетной записью пользователя. Разрешить приложениям UIAccess подсказать высоту без использования параметра безопасной политики рабочего стола, контролирует, могут ли программы доступности пользовательского интерфейса (UIAccess или UIA) автоматически отключить безопасный рабочий стол для подсказок высоты, используемых стандартным пользователем.

Ниже перечислены возможные варианты.

- Включено. Программы UIA, в том числе Windows удаленной помощи, автоматически отключат безопасный рабочий стол для подсказок высоты. Если вы не отключите управление учетной записью пользователя: переключение на безопасный рабочий стол при запросе на параметры политики высоты, запросы отображаются на рабочем столе интерактивного пользователя, а не на безопасном рабочем столе.

- Служба отключена. (По умолчанию) Безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или отключением управления учетной записью пользователя. Переключение на безопасный рабочий стол при запросе на параметр политики высоты.

Программы UIA предназначены для взаимодействия с Windows и приложениями от имени пользователя. Этот параметр политики позволяет программам UIA обходить безопасный рабочий стол, чтобы в некоторых случаях повысить доступность использования; Однако разрешение запросов на высоту на интерактивном рабочем столе вместо безопасного рабочего стола может повысить риск безопасности.

Программы UIA должны быть подписаны в цифровом формате, так как они должны иметь возможность отвечать на запросы, касающиеся проблем безопасности, таких как запрос о повышении UAC. По умолчанию программы UIA запускаются только по следующим защищенным путям:

- . \Program Files, включая подмостки

- . \Program Files (x86), включая подмостки для 64-битных версий Windows

- . \Windows\System32

Управление учетной записью пользователя. Только повышение уровня приложений UIAccess, установленных в параметре политики безопасных местоположений, отключает требование о запуске с защищенного пути.

Хотя этот параметр политики применяется к любой программе UIA, он используется в основном в некоторых сценариях удаленной помощи, в том числе Windows удаленной помощи в Windows 7.

Если пользователь запрашивает удаленную помощь от администратора и устанавливается сеанс удаленной помощи, на защищенном рабочем столе интерактивного пользователя отображаются любые подсказки о повышении, а удаленный сеанс администратора приостановлен. Чтобы избежать приозерки сеанса удаленного администратора во время **** запросов на повышение, пользователь может выбрать разрешить ИТ-эксперту отвечать на запросы управления учетной записью пользователя при настройке сеанса удаленной помощи. Однако для выбора этого контрольного окна необходимо, чтобы интерактивный пользователь отвечал на запрос о повышении на безопасном рабочем столе. Если интерактивный пользователь является стандартным пользователем, у него нет необходимых учетных данных для допуска высоты.

Если включить этот параметр политики, запросы на повышение автоматически отправляются на интерактивный рабочий стол (а не на безопасный рабочий стол), а также отображаются в представлении удаленного администратора рабочего стола во время сеанса удаленной помощи. Это позволяет удаленному администратору предоставлять соответствующие учетные данные для высоты.

Этот параметр политики не меняет поведение запроса высоты UAC для администраторов.

Если вы планируете включить этот параметр политики, вы также должны просмотреть эффект управления учетной записью пользователя: поведение запроса высоты для стандартных параметров политики пользователей. Если он настроен как автоматические отказыв запросах на повышение, запросы на повышение не будут представлены пользователю.

Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Управление учетной записью пользователя. Поведение запроса на повышение для администраторов в параметре политики утверждения администратора контролирует поведение запроса высоты для администраторов.

Ниже перечислены возможные варианты.

Повышение без запроса. Позволяет привилегированным учетным записям выполнять операцию, требующую повышения без согласия или учетных данных.

Примечание Используйте этот параметр только в наиболее ограниченных средах.

Запрос учетных данных на безопасном рабочем столе. Если для операции требуется повышение привилегий, пользователю на безопасном рабочем столе будет предложено ввести привилегированное имя пользователя и пароль. Если пользователь вводит допустимые учетные данные, операция продолжается с наивысшей доступной привилегией пользователя.

Запрос на согласие на безопасном рабочем столе. Если для операции требуется повышение привилегий, пользователю на безопасном рабочем столе будет предложено выбрать разрешение или отказ. Если пользователь выбирает Разрешение, операция продолжается с наивысшей доступной привилегией пользователя.

Запрос на учетные данные. Если для операции требуется повышение привилегий, пользователю будет предложено ввести административное имя пользователя и пароль. Если пользователь вводит допустимые учетные данные, операция продолжается с применимой привилегией.

Запрос на согласие. Если для операции требуется повышение привилегий, пользователю предложено выбрать разрешение или отказ. Если пользователь выбирает Разрешение, операция продолжается с наивысшей доступной привилегией пользователя.

Запрос на согласие для Windows разных сеянов. (По умолчанию) Если для операции для неиммиграционного приложения требуется повышение привилегий, пользователю на безопасном рабочем столе будет предложено выбрать разрешение или отказ. Если пользователь выбирает Разрешение, операция продолжается с наивысшей доступной привилегией пользователя.

Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей

Управление учетной записью пользователя. Поведение запроса высоты для стандартных параметров политики пользователей контролирует поведение запроса высоты для стандартных пользователей.

Ниже перечислены возможные варианты.

Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав

Управление учетной записью пользователя. Обнаружение установок приложений и запрос на установку политики высоты контролируют поведение обнаружения установки приложений для компьютера.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию для дома) При обнаружении пакета установки приложений, требуемого повышения привилегий, пользователю будет предложено ввести административное имя пользователя и пароль. Если пользователь вводит допустимые учетные данные, операция продолжается с применимой привилегией.

- Служба отключена. (По умолчанию для предприятия) Пакеты установки приложений не обнаруживаются и не подсказываются для высоты. Предприятия, которые работают с стандартными рабочими столами пользователей и используют делегированную технологию установки, такие как установка программного обеспечения групповой политики или сервер управления системами (SMS), должны отключить этот параметр политики. В этом случае обнаружение установщика является ненужным.

Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов

Управление учетной записью пользователя. Только повышение исполняемых данных, подписанных и проверенных параметров политики, обеспечивает проверку подписей инфраструктуры общедоступных ключей (PKI) для любых интерактивных приложений, которые запрашивают повышение привилегий. Enterprise администраторы могут контролировать, какие приложения разрешено запускать, добавляя сертификаты в хранилище сертификатов Доверенные издатели на локальных компьютерах.

Ниже перечислены возможные варианты.

- Включено. Обеспечивает проверку пути сертификации PKI для заданного исполняемого файла до разрешения на запуск.

- Служба отключена. (По умолчанию) Не выполняет проверку пути сертификации PKI до разрешения запуска заданного исполняемого файла.

Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах

Элемент Управления учетной записью пользователя. Только приложения UIAccess, установленные в параметре политики безопасных расположений, контролируют, должны ли приложения, которые запрашивают работать с уровнем целостности пользовательского интерфейса (UIAccess), находиться в безопасном расположении в файловой системе. Безопасные расположения ограничиваются следующими:

- . \Program Files, включая подмостки

- . \Windows\system32

- . \Program Files (x86), включая подмостки для 64-битных версий Windows

Обратите Windows проверку подписи PKI для любого интерактивного приложения, запрашиваемого для выполнения с уровнем целостности UIAccess независимо от состояния этого параметра безопасности.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Если приложение находится в безопасном расположении в файловой системе, оно работает только с целостностью UIAccess.

- Служба отключена. Приложение работает с целостностью UIAccess, даже если оно не находится в безопасном расположении в файловой системе.

Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором

Элемент Управления учетной записью пользователя. Настройка политики администрирования для всех администраторов в режиме утверждения управляет поведением всех параметров политики UAC для компьютера. Если вы измените этот параметр политики, необходимо перезапустить компьютер.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Режим утверждения администратора включен. Эта политика должна быть включена, и соответствующие параметры политики UAC также должны быть надлежащим образом **** заданной, чтобы позволить встроенной учетной записи администратора и всем другим пользователям, которые являются членами группы администраторов, работать в режиме утверждения администратора.

- Служба отключена. Режим утверждения администратора и все связанные параметры политики UAC отключены.

Примечание Если этот параметр политики отключен, Безопасность Windows сообщает, что общая безопасность операционной системы снижена.

Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Элемент управления учетной записью пользователя. Переключатель на безопасный рабочий стол при запросе на параметры политики высоты контролирует, отображается ли запрос на высоту на рабочем столе интерактивного пользователя или на безопасном рабочем столе.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Все запросы на повышение перенаправлены на безопасный рабочий стол независимо от параметров политики оперативного поведения для администраторов и стандартных пользователей.

- Служба отключена. Все запросы на высоту перейдите на рабочий стол интерактивного пользователя. Используются оперативные параметры политики поведения для администраторов и стандартных пользователей.

Когда этот параметр политики включен, он переопределяет управление учетной записью пользователя: поведение запроса на повышение для администраторов в параметре Политики утверждения администратора. В следующей таблице описывается поведение запроса на повышение для каждого из параметров политики администратора при включении или отключении управления учетной записью пользователя.

Параметр политики администратора Enabled Отключено Запрос на учетные данные на безопасном рабочем столе Запрос отображается на безопасном рабочем столе. Запрос отображается на безопасном рабочем столе. Запрос на согласие на безопасном рабочем столе Запрос отображается на безопасном рабочем столе. Запрос отображается на безопасном рабочем столе. Запрос на учетные данные Запрос отображается на безопасном рабочем столе. Запрос отображается на рабочем столе интерактивного пользователя. Запрос на согласие Запрос отображается на безопасном рабочем столе. Запрос отображается на рабочем столе интерактивного пользователя. Запрос на согласие для Windows разных Windows Запрос отображается на безопасном рабочем столе. Запрос отображается на рабочем столе интерактивного пользователя. Когда этот параметр политики включен, он переопределит управление учетной записью пользователя: поведение запроса высоты для стандартных параметров политики пользователей. В следующей таблице описывается поведение запроса на повышение для каждого из стандартных параметров политики пользователя при включении или отключении управления учетной записью пользователя.

Стандартный параметр политики Enabled Отключено Автоматически отключать запросы на повышение Нет запроса. Запрос автоматически отказано. Нет запроса. Запрос автоматически отказано. Запрос на учетные данные на безопасном рабочем столе Запрос отображается на безопасном рабочем столе. Запрос отображается на безопасном рабочем столе. Запрос на учетные данные Запрос отображается на безопасном рабочем столе. Запрос отображается на рабочем столе интерактивного пользователя. Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя

Управление учетной записью пользователя. Виртуализация сбоев записи файлов и реестров в параметре политики расположения каждого пользователя определяет, перенаправляются ли сбои записи приложений в определенные расположения реестра и файловой системы. Этот параметр политики смягчает приложения, которые работают в качестве администратора и записывают данные о приложениях с временем запуска до %ProgramFiles%, %Windir%, %Windir%\system32 или HKLM\Software.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Сбои записи приложений перенаправляются во время запуска в определенные расположения пользователей как для файловой системы, так и для реестра.

- Служба отключена. Приложения, которые записывают данные в защищенные расположения, сбой.

Параметры ключей реестра

Ключи реестра находятся в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. Сведения о каждом из ключей реестра см. в описании связанной групповой политики.

Как я уже много раз говорил в своих статьях, групповые политики позволяют снизить стоимость управления компьютерными системами, а также обеспечить пользователей и компьютеры вашей организации оптимальными настройками. Групповые политики могут полностью удовлетворить как потребности ваших пользователей в плане настройки рабочих мест, так и любые параметры безопасности, обеспечивающие стабильную и защищённую структуру вашей организации. При помощи данной технологии вы можете управлять пользовательскими настройками, сложностью паролей пользовательских учетных записей, настраивать параметры безопасности, управлять состоянием системных служб и отображением разделов системного реестра, настраивать брандмауэр Windows в режиме повышенной безопасности, устанавливать программное обеспечение. Разумеется, этот список не является окончательным и можно еще долго рассматривать возможности, которые предоставляют групповые политики. Некоторые такие возможности я уже рассматривал в своих статьях, а остальные еще будут рассмотрены. Но, разумеется, в операционной системе, а тем более в программном обеспечении сторонних производителей, можно найти различные параметры, для которых не существует параметров политики, расположенных в оснастке «Редактор управления групповыми политиками».

К счастью, как для большинства настроек операционной системы Windows, так и для настройки большей части программного обеспечения сторонних производителей, изменения заносятся в системный реестр Windows. А, как вы, скорее всего, знаете, реестром Windows является иерархическая база данных, которая хранит конфигурационную информацию операционной системы, приложений, а также информации о пользователях и оборудовании, где для удобства использования структура данных предоставлена в древовидном формате. Соответственно, есть большая вероятность того, что установив или сняв, скажем, флажок в диалоговых окнах настроек того или иного программного обеспечения, это изменение будет сохранено в реестре на пользовательском компьютере.

Для того чтобы не настраивать программные продукты на пользовательских компьютерах в ручном режиме, вы можете воспользоваться несколькими методами:

Элемент предпочтения групповой политики «Реестр» предоставляет вам возможность гибко управлять настройкой реестра. В предыдущих статьях я уже рассмотрел четыре различных элемента предпочтений групповой политики, предназначенных для настройки переменных сред, файлов, папок, а также сопоставления дисков. В отличие от предыдущих элементов предпочтений, с параметрами настройки реестра связана динамическая библиотека userenv.dll и GUID , отвечающая за текущее расширение клиентской стороны.

Узел предпочтений групповой политики «Реестр»

Этот элемент предпочтений групповой политики позволяет вам управлять настройками реестра самым гибким образом. То есть, вам предоставляется возможность создания, изменения, обновления или удаления как отдельных, так и нескольких параметров реестра, разделов вместе с параметрами, а также управления коллекциями, отражающих структуру разделов системного реестра. Так как сейчас практически на каждом компьютере в организациях установлена программа Adobe Reader, в следующих примерах я покажу, как можно устанавливать настройки этой программы, используя элемент предпочтений групповой политики «Реестр». В этой статье рассматривается Adobe Reader версии 9.4.5. Будут изменены несколько настроек в программе при помощи создания отдельного элемента реестра, а также с использованием мастер реестра. А чтобы разграничить разные настройки программы, будет создана структура параметров реестра, путем создания коллекций элементов. Для того чтобы настроить Adobe Reader, выполните следующие действия:

Рис. 1. Создание элемента предпочтения коллекции параметров реестра

Рис. 2. Диалоговое окно «Установки» Adobe Reader

Рис. 3. Мониторинг изменений в реестре при изменении настроек Adobe Reader

Чтобы однозначно удостовериться, что вы выбрали правильный параметр реестра, откройте «Редактор реестра», перейдите в указанный ранее раздел, а затем в Adobe Reader снимите флажок с данной опции. В итоге, значение DWORD-параметра должно измениться с 1 на 0;

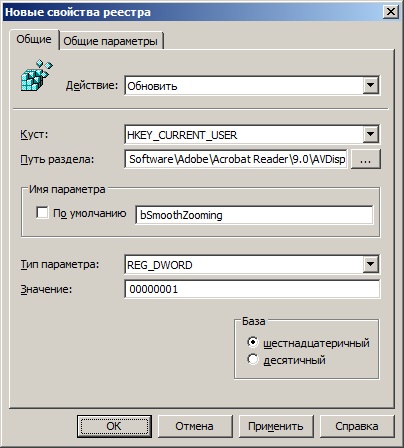

Рис. 4. Создание элемента реестра

В диалоговом окне «Новые свойства реестра», на вкладке «Общие», вы, как и во всех рассматриваемых ранее элементах предпочтения в текущем цикле статей, можете выбрать одно из четырех стандартных действий:

- Создать – создание нового параметра или раздела реестра;

- Заменить - удаление с последующим созданием существующего параметра или раздела реестра со всеми вложенными параметрами и дочерними подразделами;

- Обновить – обновление определенных в элементе предпочтения параметров реестра без удаления последних;

- Удалить – удаление указанного параметра или раздела реестра.

Следует отметить, что по умолчанию выбрано действие «Обновить», которое лучше всего оставлять не тронутым в большинстве сценариев работы с текущим элементом предпочтения GPO.

После того как вы выберите нужное действие, вам еще предстоит указать в новом элементе предпочтения раздел системного реестра, параметр, а также его значение.

В раскрывающемся списке «Куст:» выберите куст реестра, в котором находится параметр, подлежащий изменению. Вы можете выбрать любой из пяти доступных, и, полагаю, известных вам кустов системного реестра. Стоит обратить внимание на то, что, так как изначально элемент предпочтения создавался в разделе «Конфигурация пользователя», в раскрывающемся списке по умолчанию будет выбран раздел «HKEY_CURRENT_USER» (в противном случае, был бы выбран раздел HKEY_LOCAL_MACHINE).

В группе «Имя параметра» вы можете указать параметр, который будет подлежать изменениям. В том случае если вы изменяете параметр «По умолчанию» (@), установите флажок на одноименной опции. Так как в большинстве случаев не требуется менять параметр по умолчанию, вы можете самостоятельно ввести имя параметра в соответствующее текстовое поле.

Раскрывающийся список «Тип параметра» позволяет вам выбрать необходимый тип параметра. Несмотря на то, что в общей сложности насчитывается 15 типов данных, в большинстве случаев используются только параметры типа REG_DWORD, REG_BINARY, а также REG_SZ. Будьте внимательны при выборе типа параметра, так как в лучшем случае, при указании не правильного типа параметра ваши изменения просто не будут применены к конечным пользователям. Этот раскрывающийся список, как вы, скорее всего, уже догадались, доступен только при выборе таких действий как «Создать», «Изменить», а также «Обновить».

Последнее текстовое поле доступное на этой вкладке, поле «Значение» вам позволяет указать значения для выбранного параметра системного реестра.

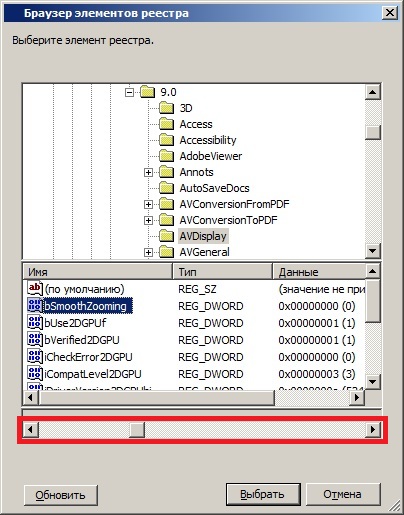

![*]()

Рис. 5. Диалоговое окно «Браузер элементов реестра»

После того как вы выберите требуемый параметр реестра, нажмите на кнопку «Выбрать». Как видите, все поля заполнились автоматически. Теперь только укажите значение для выбранного параметра (в нашем случае, значение должно быть 00000001 в шестнадцатеричной системе исчисления) и нажмите на кнопку «ОК» для сохранения изменений. Так как данный объект групповой политики будет содержать несколько элементов предпочтений, разбитых на несколько коллекций, общие параметры вместе с нацеливанием на уровень элемента не нужно настраивать для каждого элемента реестра по отдельности. Будут настраиваться общие параметры только для элементов коллекций. Диалоговое окно свойств элемента предпочтения реестра отображено на следующей иллюстрации:

![*]()

Рис. 6. Диалоговое окно свойств элемента предпочтения реестра

Так как на этом этапе будет создаваться не один, а целых 6 элементов предпочтений реестра, причем, все эти параметры реестра присутствуют на данном контроллере домена и в нескольких разделах нужно менять по два и более параметра, целесообразно воспользоваться еще одним методом создания элементов предпочтений реестра – «Мастером реестра».

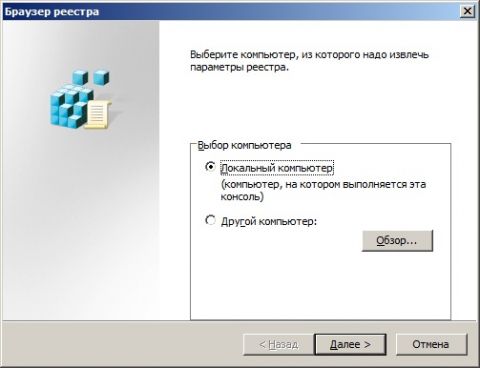

Для этого выберите в дереве консоли созданную ранее коллекцию, нажмите на ней правой кнопкой мыши и из контекстного меню выберите команды «Создать» и «Мастер реестра». На первой странице мастера следует выбрать компьютер, из которого будут извлекаться требуемые параметры. Так как эти параметры можно найти на локальном компьютере, то есть контроллере домена, установите переключатель на опцию «Локальный компьютер» и нажмите на кнопку «Далее», как показано ниже:

![*]()

Рис. 7. Первая страница мастера реестра

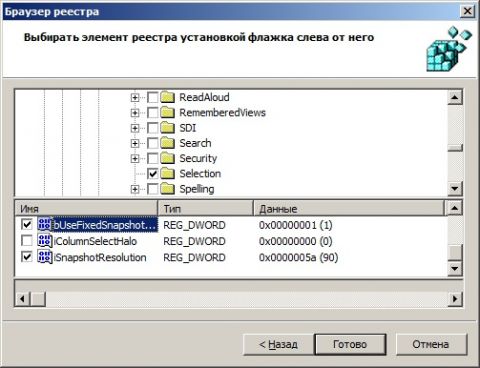

На второй странице мастера вам предстоит выбрать требуемый раздел и установить флажки на тех параметрах реестра, в значения которых будут вноситься изменения. На этом этапе вы можете только выбрать параметры, то есть, изменять их значения вы будете немного позже. Стоит отметить, что если вам необходимо только создать раздел, то достаточно установить флажок на разделе реестра. Выбранные параметры реестра для первой настройки изображены на следующей иллюстрации:

![*]()

Рис. 8. Выбор параметров реестра

По нажатию на кнопку «Готово», в вашей папке будут созданы вложенные папки, имена которых должны совпадать со всей иерархией разделов реестра. В данном примере будет достаточно одной папки коллекции, поэтому выделите элементы bUseFixedSnapshotResolution и iSnapshotResolution, а затем переместите их в папку «Общие параметры», после чего можно удалить папку «Значения мастера реестра». Откройте оба элемента предпочтений реестра и внесите в них нужные значения. После того как все изменения будут выполнены, папка «Общие параметры» должна выглядеть следующим образом:

Рис. 9. Папка «Общие параметры» со всеми изменениями

В данном диалоговом окне установите флажок на опцию «Нацеливание на уровень элемента» и перейдите к диалоговому окну «Редактор нацеливания». В этом примере создадим элемент нацеливания, позволяющий применять все указанные настройки только пользователям, расположенным в определенном подразделении, а именно в подразделении «Тестирование», которое является дочерним подразделением для OU «Разработка». Для этого выберите из раскрывающегося списка «Создать элемент» элемент «Подразделение», где в текстовом поле «Подразделение» укажите название подразделения, членом которого должны являться пользователи. В этом текстовом поле вы можете указывать как неполное, так и частичное или полное имя подразделения, например, в данном случае, полным именем подразделения тестирования будет OU=Тестирование,OU=Разработка,OU=Пользователи,DC=BIOPHARMACEUTIC,DC=COM. Диалоговое окно редактора нацеливания должно выглядеть следующим образом:

Рис. 10. Редактор нацеливания

Теперь нужно проверить настройки для двух учетных записей. Первая учетная запись пользователя Павла Куренкова должна быть размещена в подразделении «Разработка», а вторая, учетная запись Олега Алекминского - в подразделении «Тестирование».

Для того чтобы проверить, привязался ли новый объект групповой политики только к подразделению «Тестирование», выполните вход в систему первым пользователем, учетная запись которого размещена в подразделении «Разработка». Затем откройте программу Adobe Reader и в диалоговом окне установок перейдите к любой категории, в которую были внесены изменения для пользователей OU тестирования, например, к категории «Поиск». Как показано на следующей иллюстрации, для этого пользователя минимальный размер кэша составляет 100 МБ, что является значением, установленным по умолчанию:

Рис. 11. Минимальный размер кэша пользователя подразделения «Разработка»

Теперь выйдите из системы и на этом же компьютере выполните вход под учетной записью Олега Алекминского, который находится в подразделении «Тестирование». В Adobe Reader откройте диалоговое окно «Установки» и перейдите в категорию «Поиск». Здесь минимальный размера кэша для программы составляет 50 МБ, следовательно, элемент предпочтения связанного с подразделением «Разработка» объекта групповой политики удачно применился. Это диалоговое окно можно увидеть на следующей иллюстрации:

Рис. 12. Минимальный размер кэша пользователя подразделения «Тестирование»

Заключение

Из этой статьи вы узнали об очередном расширении клиентской стороны предпочтений групповой политики «Реестр», позволяющем гибко управлять настройками операционной системы и приложений при помощи системного реестра. В приведенном в статье примере была рассмотрена часть настройки программы Adobe Reader средствами изменения значений параметров раздела HKEY_CURRENT_USER системного реестра. Также вкратце был рассмотрен новый элемент нацеленности предпочтений на уровень элемента, позволяющий распространять настройки элементов предпочтений только для пользователей, являющихся членами определенного подразделения.

Читайте также: