Как извлечь файлы из андроида

Обновлено: 03.07.2024

.jpg)

Очень часто после скачивания приложения из Google Play или другого неизвестного источника появляется необходимость сохранить на своем устройстве установочный файл с приложением (.apk). Например, для того чтобы передать интересное приложение по Bluetooth. Однако не всегда есть время искать установочный файл на различных файлообменниках и многочисленных ресурсах, посвященных Android-тематике. Поэтому, для того, чтобы извлечь установочный файл с приложением (.apk) из устройства, существует несколько нехитрых способов. В данном примере я расскажу вам о трех наиболее популярных.

Способ №1

чтобы извлечь установочный файл с приложением (.apk) из устройства, необходимо:

1) Для начала скачать файловый менеджер - Astro File Manager и запустить скачанное приложение. В том случае, если Astro File Manager у вас уже установлен, необходимо найти его на вашем android устройстве и просто запустить (полный путь) Меню - Astro File Manager.

2) После запуска Astro File Manager мы попадаем в окно, в котором видим присутствующие на устройстве накопители памяти и список серии облачных сервисов (в них всегда можно зарегистрироваться, либо авторизоваться, расширив тем самым внутреннее пространство устройства на несколько лишних Gb).

3) Затем делаем свайп влево, открыв основное меню приложения.

4) После этого необходимо щелкнуть на пункте Менеджер приложений, попав в новое окно, показывающее все установленные на вашем смартфоне или планшете приложения.

5) Для того, чтобы извлечь установочный файл с приложением (.apk) из устройства, необходимо тапнуть на приложение которое нужно извлечь, например Google Chrome, тапаем на иконку Google Chrome и перед нами появятся два предложения: сделать резервную копию или деинсталлировать.

6) Тапаем на левый пункт Рез. копия и ждем окончания процесса. После того, как копирование будет завершено, установочные файлы приложений можно будет найти в памяти телефона.

7) Полный путь до установочных файлов приложений выглядит таким образом: /sdcard/bakups.

Способ №2

Устанавливаем приложение Root unistaller. Открываем приложение, Root Unistaller отсканирует сколько у вас приложений и сделает бекап всех приложений по пути:

С телефона mnt\sdcard\ RootUnistaller\autobackups.

C компьютера (чтобы телефон распознавался как флешка) sdcard\ RootUnistaller\autobackups.

Способ №3

Получаем Root. Устанавливаем приложение Root Browser. Открываем приложение и переходим по по пути \data\app\ и выбираем приложение. Если Вас интересуют системные приложения то переходим по этому пути \system\app\ и выбираем приложение. Выбранные приложения сохраняем на SDCARD (карта памяти) и делаем с ним все что хотим.

Здравствуйте! Сегодня речь пойдет о форензики мобильных устройств. В этой статье вы узнаете как специалисты форензики извлекают данные из Android-девайсов.

Как извлечь данные из Андроид

Итак, существует несколько способов извлечения данных из Андроид устройств. Все они делятся на три группы:

- Извлечение на логическом уровне

- Извлечение на уровне файловой системы

- Извлечение на физическом уровне

Сейчас я подробно разберу каждый из способов. Но для начала дисклеймер!

Статья адресована специалистам по безопасности и тем, кто собирается ими стать. Вся информация предоставлена исключительно в ознакомительных целях. Ни администрация сайта, ни автор не несут ответственности за любой возможный вред, причиненный материалами этой статьи.Извлечение данных на логическом уровне

adb backup -f "F:forensic_backup.ab" -apk -shared -all

Первый ключ, -apk, говорит ADB сделать бекап APK-приложения; второй, -shared, включает в бэкап данные приложений и содержимое карты памяти, если последняя имеется; третий, -all, позволяет добавить в резервную копию все приложения, в том числе системные (это может пригодиться при расследовании инцидентов, связанных с заражением вредоносными программа).

Чтобы решить эту проблему, разработчики криминалистического ПО, например Magnet Forensics и Oxygen Software, включают в свои инструменты так называемые приложения-агенты. Этот инструмент устанавливаются на Андроид устройство и позволяют извлечь все необходимые базы данных. Например, mmssms.db, который содержит сведения о отправленных и полученных СМС и ММС. Как вы уже поняли, зачастую форензик-софтом для логического извлечения используется все тот же ADB, а полученный бекап распаковывается и обогащается данными, извлеченными приложением-агентом. Кстати, если вы хотите сами распаковать такой бэкап, то благодаря бесплатному инструменту adbextractor вы сможете с легкостью это сделать:

java -jar abe.jar unpack backup.ab backup.tar

В результате получите tar-архив с содержимым вашего ADB-бэкапа.

Извлечение данных на уровне файловой системы

Так как в последнее время, особенно с выходом Android Nougat, смартфоны с шифрованием перестали быть редкостью, этот способ извлечения данных наиболее приемлем. Как вы наверняка знаете, просто так получить полный доступ к файловой системе пользовательского раздела нельзя, для этого нужны права суперпользователя. На этом подробно останавливаться я не буду. Уверен, в вашем арсенале найдется с десяток инструментов, позволяющих получить заветный root-доступ на Android-девайсе (а если нет, то могу порекомендовать Magisk).

Как вы понимаете, это не самый гуманный способ, особенно если говорить о мобильной криминалистике, ведь он оставляет массу следов в памяти устройства, например добавит приложение SuperSU, а в случае KingoRoot и еще парочку бесполезных приложений. Тем не менее временами приходится использовать и такие сомнительные методы: здесь главные — все тщательно документировать. Разумеется, не все root-методы одинаково вредны, иногда можно получить временный root-доступ, который вполне себе криминалистически правильный.

Есть и более приемлемый способ — так называемый Nandroid-бэкап. Здесь на помощь криминалисту приходят всевозможные кастомные рекавери-прошивки, например TWRP. Кстати, ребята из Oxygen Software сделали свои собственные, очищенные от всевозможного мусора и максимально приближенные к криминалистическим стандартам, о них мы поговорим позже, когда займемся извлечением данных на физическом уровне.

Вернемся к TWRP и Nandroid. Такой бэкап, в отличие от пресловутого ADB, позволяет сделать практически точную копию состояния вашего Android-девайса в определенный момент времени, а это значит, что абсолютно все данные приложений достанутся криминалистам. И да, сложный графический пароль ваши данные едва ли спасет. А вот заблокированный загрузчик очень даже может, так как в этом случае прошить кастомное рекавери едва ли получится. Такие смартфоны очень расстраивают криминалистов, уж поверьте мне.

Итак, что же нам понадобится для создания Nandroid-бэкапа? Рассмотрим на примере самых распространенных Android-девайсов — тех, что произведены группой компаний Samsung. Во-первых, нужен подходящий образ рекавeри, его можно найти на официальном сайте TWRP. Во-вторых, свеженькая (а иногда и не очень свеженькая) версия Odin — он-то и позволит залить прошивку в смартфон.

И самое главное — не забудьте вставить карту памяти, иначе придется сохранять бэкап прямо в память смартфона/планшета, а это приведет к уничтожению данных, находящихся в свободной области! Помнишь, мы тут мобильной криминалистикой занимаемся, а значит, чем меньше изменений мы вносим, тем лучше!

Ну что, вы готовы? Если да, то запускайте свежезагруженный Odin, переводите смартфон в Download Mode (чтобы это сделать, выключи его, а затем зажми кнопку увеличения громкости, Home и Power) и подключайте к компьютеру. Нажимаете на PDA и выбирайте предварительно загруженный файл с рекавери — а теперь Start!

Как только вы справитесь с этой непосильной задачей, можно перезагружать смартфон в свеженькое кастомное рекавери — для этого при перезагрузке нужно зажать кнопку уменьшения громкости и Home. Если вы все сделали правильно, то, скорее всего, увидите восемь довольно крупных кнопок, на одной из которых белым по серому будет написано Backup. Она-то нам и нужна. Теперь выберите подходящее имя, поставьте галочку на разделе Data (именно он содержит пользовательские данные), и можно начинать резервное копирование.

Извлечение данных Android. Создание Nandroid-бэкапа через TWRP

Вот так, все ваши данные в руках криминалистов!

Извлечение данных на физическом уровне

Ну что же, мы дошли до самого интересного. А самое интересное здесь то, что у криминалиста есть масса вариантов, обеспечивающих возможность получения побитовой копии энергонезависимой памяти твоего Android-девайса. Разумеется, проще всего получить физический дамп, если вы сами предварительно хорошенько расковыряли смартфон и раздобыли root-права.

Единственным препятствием для криминалиста здесь может быть шифрование раздела с пользовательскими данными, но, как вы уже знаете, его всегда (ну или почти всегда) можно побороть извлечением данных на более высоком уровне, например уровне файловой системы.

Сделать побитовую копию можно даже при помощи стандартной утилиты dd и netcat. Для этого на исследуемом устройстве должен быть терминал, если его нет, то придется самостоятельно установить (не забывайте все тщательно документировать, записывая предпринимаемые шаги, чтобы позже воспользоваться этим при написании заключения). Готовы? Поехали!

Откройте терминал на своем компьютере, перейдите в директорию, в которой вы планируете сохранить побитовую копию своего (или исследуемого) Android-девайса, и воспользуйся следующей командой:

adb.exe forward tcp:8888 tcp:8888

Теперь ADB может взаимодействовать с netcat через порт 8888. Возьмите смартфон (или планшет) и в терминале введи следующую команду:

dd if=/dev/block/mmcblk0p16 | busybox nc -l -p 8888

В моем случае раздел с пользовательскими данными шестнадцатый по счету, у вас, разумеется, все может быть по-другому. Чтобы понять, где прячется пользовательский раздел, можете воспользоваться командой mount. Теперь самое время начать преобразовывать извлекаемые данные в побитовую копию. В терминале на своем компьютере введите:

nc 127.0.0.1 8888 > userdata_image.dd

В результате после завершения процесса вы получите побитовую копию раздела с пользовательскими данными, содержимое которой можно будет исследовать даже какими-то из инструментов, описанных мной в статье о криминалистическом анализе iOS-устройств.

Давайте разберем еще один вариант создания физического образа Android-девайса — с помощью кастомного рекавeри. Помните, я говорил, что ребята из Oxygen Software сделали свои собственные, «чистые» рекавери для подобных целей? Так вот, одним из таких мы сейчас и воспользуемся. Нашим подопытным будет Samsung Galaxy S5 Duos под управлением Android 6.0.1.

Первое, что нам нужно сделать, — это перевести его в Download Mode. Думаю, вы знаете, как это сделать. Выбираем пункт «Подключить устройство», далее «Samsung Android дамп (модифицированный образ восстановления)», выбираем модель и версию, и самое сложное: удерживая кнопку увеличения громкости и Home, необходимо кликнуть по кнопке загрузки кастомного рекавери. Если вам хватило ловкости (мне вот с трудом), то все должно закончиться хорошо и телефон перезагрузится в режим восстановления. На телефоне должен появиться Oxygen Software, а на мониторе же покажется что-то вроде этого:

Как извлечь данные из Андроид. Устройство в режиме восстановления Oxygen

Как видите, теперь устройство имеет root-доступ, а это значит, что мы с легкостью сможем получить побитовую копию. Более того, «Мобильный криминалист: Детектив» поможет нам проанализировать извлеченные данные и даже восстановить удаленные, в том числе из уже известных вам баз SQLite.

Мобильная криминалистика. Опции извлечения данных

Вот такая вот магия!

Файловые системы Андроид-устройств

Восстановление удаленных данных

Утилиты PhotoRec или Scalpel прекрасно справятся с этой задачей. Первый, между прочим, даже включен в качестве модуля в небезызвестный опенсорсный криминалистический инструмент Autopsy. Кстати, для исследования ext4 вы легко можете воспользоваться этим инструментом.

Восстановить удаленные файлы, если мы говорим об ext4, также может помочь extundelete — этот инструмент прошерстит весь журнал раздела в поисках удаленных данных. Коммерческие инструменты, разумеется, тут вне конкуренции — все тот же «Мобильный криминалист» с легкостью восстановит все необходимое сразу после снятия физического образа.

Естественно, не вся удаленная информация кроется в удаленных файлах. Как и в iOS, в Android большинство приложений (особенно это касается мессенджеров и веб-браузеров, которые, в общем-то, служат чуть ли не главными источниками цифровых доказательств) хранит информацию в базах данных SQLite. В предыдущей статье вы уже познакомился с инструментами, позволяющими восстанавливать удаленные записи из таких баз, если же вам хочется поковыряться в них самому, я настоятельно рекомендую просмотрщик баз данных SQLite, являющийся частью «Мобильного криминалиста» Oxygen Software.

Просмотрщик баз данных SQLite «Мобильного криминалиста»

Как по мне, на сегодняшний день это лучший просмотрщик с возможностью восстановления удаленных записей, а визуальный конструктор запросов — это вообще отдельный разговор.

Анализ Android-приложений

Я долго думал, какое же приложение взять в качестве примера, в итоге решил остановиться на ну очень популярном мессенджере — WhatsApp. Он поразительно часто встречается как на iOS-девайсах, так и на Android.

Для начала вам нужно найти следующий каталог:

Первое, что должно броситься в глаза, — это два файла с именем me. Первый имеет расширение jpg и хранит юзерпик, второй без расширения — в нем вы найдете номер, с которым ассоциируется WhatsApp-аккаунт. Если вы перейдете в /files/Avatars, то найдете миниатюры юзерпиков всех контактов пользователя.

Выводы

Теперь вы понимаете, что извлечь данные из Андроид даже очень легко. Разумеется, здесь тоже есть свои подводные камни, шифрование например. Заблокированный загрузчик также может спасти ваши данные далеко не всегда — JTAG и Chip-off еще никто не отменял, хотя здесь шансы успешного извлечения несколько уменьшаются. А вкупе с пасскодом и шифрованием (если у вас Android 7.0, то, скорее всего, оно активировано по умолчанию; если вы обновились до нее с предыдущей версии, то стоит это проверить) эта особенность сделает ваш смартфон или планшет настоящей Крепостью Одиночества.

Смартфон представляет собой набор передовых технологий, и многие элементы могут привести к его ненормальной или даже полной потере работоспособности.

Не волнуйся! Мы собираемся сосредоточиться на восстановлении данных с мертвого телефона, который не включается.

Вы можете следовать нашим пошаговым инструкциям, чтобы вернуть ваши данные, когда вы не включите свой мобильный телефон.

Восстановить данные с мертвого телефона Android

Часть 1: Возможно ли восстановить данные с мертвого телефона?

Вообще говоря, на телефоне Android есть два вида мягкий кирпич и жесткий кирпич.

Первое происходит из-за программных ошибок, а второе - из-за аппаратного сбоя. Однако есть шанс восстановить данные с мертвого телефона.

Даже если телефон Android сломан или не включается, данные все еще сохраняются во внутренней памяти. Конечно, вы не можете получить доступ к данным без дополнительных инструментов.

Короче говоря, вам нужно профессиональное программное обеспечение для чтения памяти вашего телефона Android и извлечения данных из него. Мы предоставим наши предложения в соответствии с вашими ситуациями.

Часть 2: Как восстановить данные с мертвого телефона

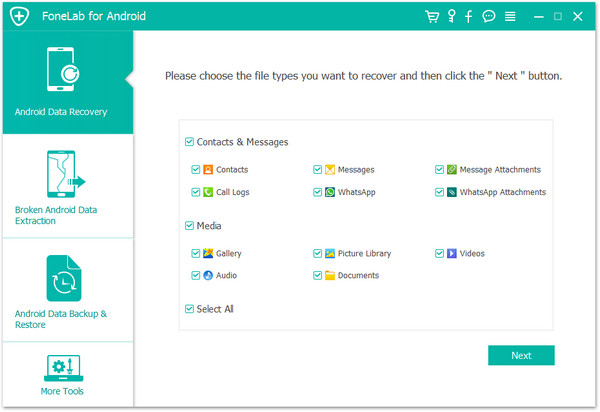

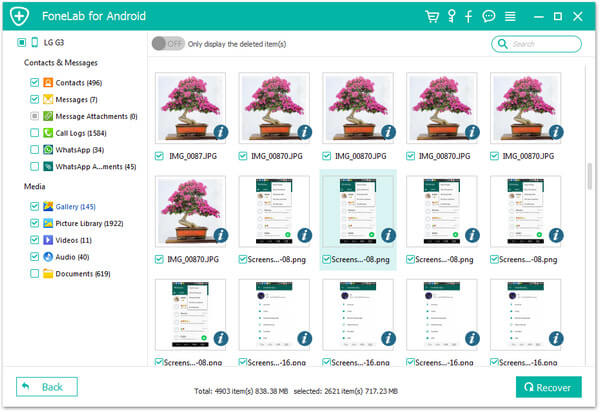

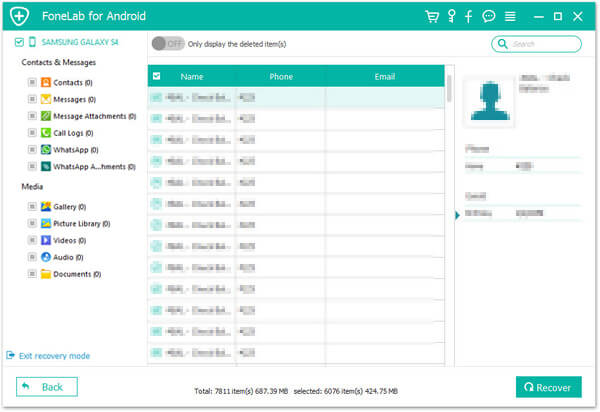

Если проблемы с программным обеспечением приводят к тому, что ваш телефон не включается, FoneLab Android Восстановление данных может помочь вам восстановить данные из него.

- Получить данные с устройств Android в один клик.

- Восстановите все типы данных с мертвого телефона, такие как контакты, история звонков, фотографии и т. Д.

- Получите данные как из внутренней памяти, так и с SD-карты.

- Восстановите ваши данные на компьютер, не повреждая существующие на телефоне.

- Поддержка устройств Android от Samsung, LG, HTC, Sony, Huawei и других.

Одним словом, Android Data Recovery - лучший вариант, который вы можете найти для восстановления данных из мертвой внутренней памяти телефона Android.

Как восстановить данные с мертвого телефона

Шаг 1 Установите лучший инструмент для восстановления данных для Android

Android Data Recovery предлагает две версии: одну для Windows 10/8 / 8.1 / 7 и другую для Mac OS X. Загрузите и установите нужную версию на свой компьютер, а затем запустите программу. Затем подключите телефон Android к компьютеру с помощью USB-кабеля. Программа автоматически распознает ваш телефон, даже если он не включается.

Шаг 2 Предварительный просмотр потерянных данных на вашем телефоне

Шаг 3 Восстановить данные с мертвого телефона

Выберите файлы и данные, которые вы хотите восстановить с мертвого телефона, и нажмите кнопку Восстановить. При появлении запроса выберите конкретную папку для сохранения ваших данных и запустите процесс.

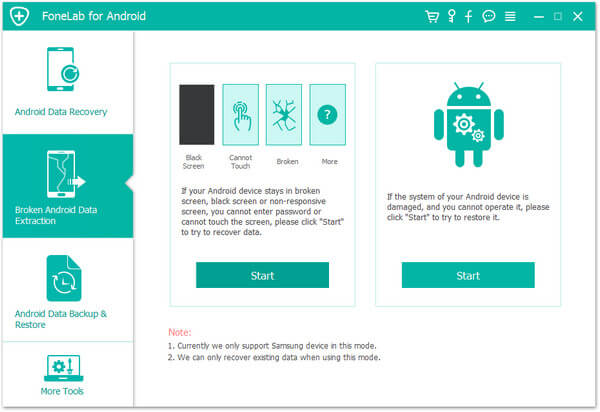

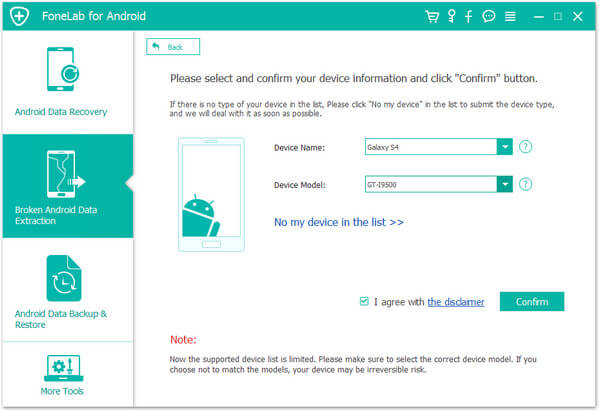

Часть 3: Что вы можете сделать, если телефон сломан

Когда дело доходит до сломанного телефона Android, все кажется более сложным. Тем не менее, вы все еще можете восстановить данные с мертвого телефона с Aiseesoft's Разбитое извлечение данных Android

В общем, вы можете вернуть свои данные с мертвого телефона Android в исходных условиях, используя Broken Android Data Extraction.

Как восстановить данные со сломанного телефона Android

Шаг 1 Получить сломанный Android Data Extraction на ваш компьютер

Шаг 2 Войдите в окно предварительного просмотра

Шаг 3 Получить данные с мертвого телефона

Таким образом, даже если ваш телефон заблокирован, его все равно можно легко починить. Проверьте здесь: Как починить заблокированный телефон Android.

Часть 4. Советы по повышению шансов на восстановление данных с неисправного телефона.

Это не может гарантировать восстановление всех данных с любого неисправного телефона, но вы можете следовать некоторым советам, чтобы увеличить шансы:

1. Немедленно выключите поврежденное устройство. Как упоминалось ранее, вы можете получить обратно данные с неисправного телефона, если внутренняя память не повреждена. Выключение может предотвратить дальнейшее разрушение карты памяти.

2. Не перезагружайте мертвый телефон. Это ухудшит ситуацию с количеством попыток и сделает ваши данные поврежденными.

3. Не используйте фен, чтобы взорвать ваш мертвый телефон, если вы уроните телефон в воду. Он не может очистить влагу внутри телефона.

4. Найдите подходящий инструмент для возврата ваших данных с неисправного телефона в различных ситуациях. Например, Android Data Recovery может извлекать данные из мертвого телефона, вызванного мягким кирпичиком, в то время как Android Data Extraction доступен для жесткого кирпича.

5. Если вы не уверены на 100%, что можете сделать это самостоятельно, вам следует внимательно прочитать наши руководства и следовать им, чтобы получить то, что вы хотите.

6. Резервное копирование - хорошая привычка. Это может помочь вам вернуть все потерянные данные, когда ваш телефон Android мертв, а внутренняя память повреждена. (Узнайте здесь, чтобы резервный телефон Android)

Заключение

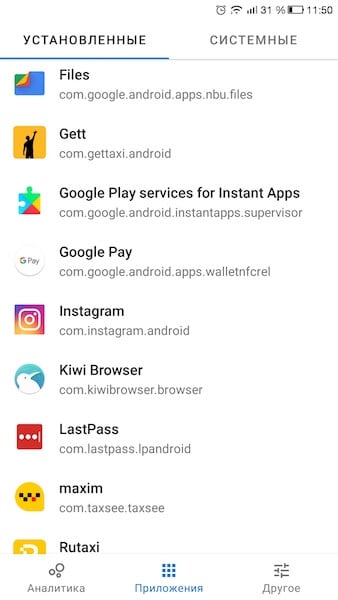

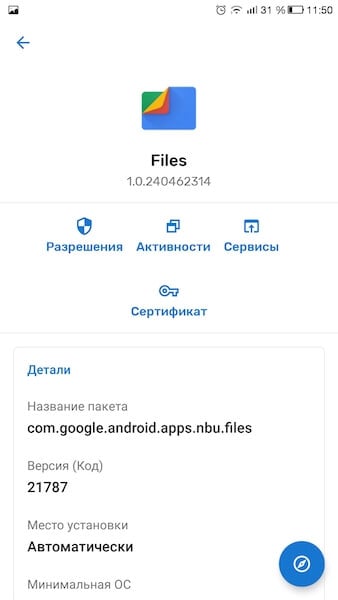

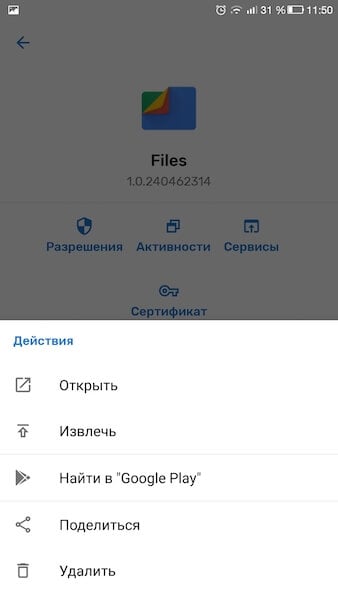

Одним из преимуществ открытости Android всегда считалась возможность загружать APK-файлы приложений в обход Google Play. Кто-то таким образом просто экономит, а кто-то получает доступ к ПО, которого попросту нет в официальном каталоге. Подобная практика распространена настолько широко, что найти APK-файл любого приложения в интернете не составляет никакого труда. Другое дело – извлечь его из уже установленной на смартфон программы. Впрочем, для Android нет ничего невозможного.

Извлечь APK-файл из уже установленного приложения можно несколькими путями. Традиционный предполагает поиск по файловой системе, но разработчик Павел Рекун придумал куда более легкий способ, создав специальный менеджер приложений, позволяющий в одно нажатие извлечь APK-файл из приложения в отдельную папку.

Где взять APK-файл приложения

- Установите приложение Skit;

- Раздайте ему необходимые привилегии;

- Найдите в разделе установленного ПО нужное приложение;

Извлеченный APK-файл можно передать другим пользователям, позволив им установить бесплатно даже платное ПО, которое вы приобрели в Google Play. Несмотря на то что это не совсем легально, такой способ может прийтись кстати при использовании двух смартфонов, один из которых работает на базе китайской прошивки, не включающей в себя Google Play.

Помимо возможности извлечь APK-файл, Skit открывает доступ к информации о разрешениях, которые получили приложения, о дате их последнего обновления, а также дополнительные подробности о разработчике. Такая информация может прийтись кстати, если вы не уверены в безопасности приложения и надежности его издателя.

Подписывайся на наш канал в Яндекс.Дзен, чтобы ежедневно читать эксклюзивные материалы, которых нет на сайте.

Приложение: Skit

Свободное общение и обсуждение материалов

Можно ли танцевать под рэп? Достаточно послушать новый альбом Sfera Ebbasta

Google постоянно за что-то штрафуют, в чём-то обвиняют и к чему-то обязывают. Это происходит и в США, и в Европе, и в России. Но обычно до рядового пользователя все эти разборки не доходят. В конце концов, кому какая разница, нарушила Google патент или не допустила в Chrome какую-нибудь местечковую поисковую систему. Само собой, никакой. Но иногда проблемы Google становятся нашими общими проблемами, потому что от их решения напрямую зависит, останется у нас доступ к её сервисам или нет.

Наверное, все помнят, за что в своё время в России заблокировали Telegram. Павел Дуров отказался передать местным спецслужбам ключи шифрования, и суд по требованию Роскомнадзора принял решение для ограничения работы мессенджера на территории страны. Тот процесс должен был стать показательным и послужить примером для всех остальных сервисов, но что-то не задалось, и отключить Telegram совсем не получилось. В результате власти даже перестали делать вид, что пытаются заблокировать его и приняли решение просто снять с мессенджера все ограничения. Но теперь у них появились претензии к WhatsApp.

Несмотря на то что Android вроде бы никогда не был лидером по части безопасности, Google планомерно расширяет его защитные функции. Чего только стоит одна система привилегий, которая позволяет пользователям самим определять, что разрешить делать приложению, а что – нет. Другое дело, что большинство из нас вообще не обращает внимание, на что соглашаются. В результате приложения получают доступ к тем данным, к которым им по большому счёту доступ предоставлять бы явно не следовало. В Android 12 компания Google решит эту проблему. А что делать остальным?

Читайте также: