Как лицензируется vmware nsx

Обновлено: 30.06.2024

В этом цикле статей мы начнем знакомиться с чудесным продуктом NSX-T. Этого момент я ждал долго, а кнопка NSX в моем блоге не имела никакого вывода до сего момента. Итак, что же это за продукт и для чего он нужен? NSX это решение для виртуализации сети в вашем ЦОД. Обычно мы имеем пачку хостов ESXi, которые умеют обращаться с сетевым трафиком на уровне L2, то есть тегировать кадры и принимать из физического мира VLAN-ы и доставлять их до виртуальных машин. Да нам доступны функции базового Firewall на VDS, а ESXi понимают IP адреса виртуальных машин и видят их в трафике, но это и в принципе все, основная сетевая «движуха» происходит на наших роутерах, фаерволлах, всевозможных навороченных коммутаторах и прочих вендорных железках, которые конечно функциональны и прекрасно справляются со своими обязанностями, но не лишены недостатков любого физического оборудования. Например, любой высоко функциональный роутер с функциями NGFW ограничен своим железом, пропускной способностью портов, и небезграничными функциями его OS. Со временем его железо станет не таким производительным по сравнению с новыми моделями его конкурентов, его OS не сможет проделывать какие-нибудь новомодные финты с сетевым трафиком, да и на обслуживание его периодически нужно будет останавливать. В общем налицо все те же ограничения, присущие любой физической машине, которые исключает виртуализация. Ну и стоит помнить, что что бы трафику пройти обработку на железном оборудовании, ему (трафику) нужно на это оборудование прибыть, загружая каналы связи, даже если ему (трафику) после обработки (маршрутизации или ACL) нужно будет потом лететь на тот же самый хост ESXi, к примеру, на машину, расположенную в другом VLAN, но на том же самом гипервизоре.

Теперь давайте взглянем на мир виртуальных сетей. Где базовые операции маршрутизации и фаерволла трафик проходит, не выходя в физический мир. На каждом хосте в инфраструктуре работает свой фаерволл и маршрутизатор. И трафик наших машин не бежит по каналам связи до ядра, чтобы маршрутизироваться, а делает это на хосте и затем летит физически туда, куда ему нужно, не делая крюков в инфраструктуре. Целевая идея виртуальных сетей NSX – предоставлять сетевые функции там, где это нужно. Так повелось, что практически везде нас поджидает архитектура x86, будь то вычислительные мощности, системы хранения данных или сетевое оборудование. Конечно не прям везде и всюду, но пока что она явно лидирует. Да сейчас происходит становление ARM и появившийся недавно во flings ESXi для ARM прямое тому подтверждение, но пока что этот процесс только запущен, а мы возвращаемся к x86 и к тому, что VMware чудесным образом использует ее в пределах одного хоста для предоставление вычислительных ресурсов (vSphere), а также распределенного хранилища (vSAN) и сети (NSX). И эта концепция определяет, что такое Software Defined Data Center.

Портфолио продуктов NSX

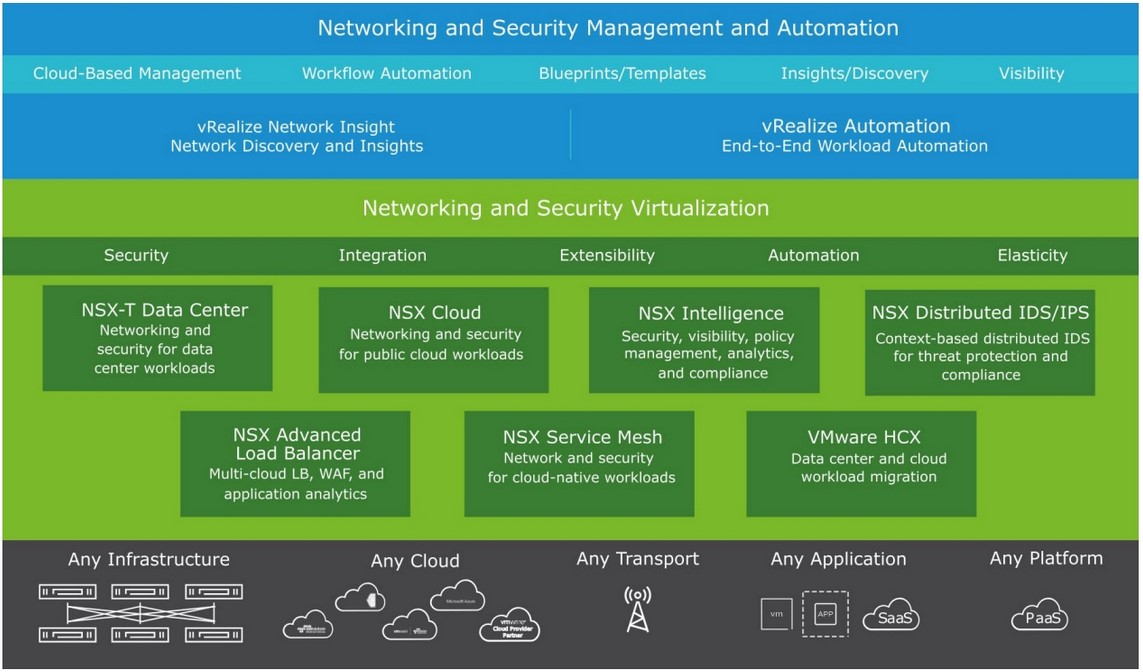

Сам NSX-T является большой частью семейства Virtual Cloud Network продуктов, которое включает помимо него другие решения в области виртуализации сети (SD-WAN так далее). Но так как остальные продукты вне данного цикла, мы фокусируемся на NSX и посмотрим из каких решений он состоит.

Как видим на картинке, сам NSX не ограничивается только NSX-T Data Сenter. Присутствуют и другие решения, которые могут быть как частью NSX-T Data Center, так и являться отдельными объектами, которые интегрируются между собой, или полностью независимы. Напомню, что цикл по NSX-T Data Center, а остальные решения мы просто рассмотрим вкратце:

В дополнение, вся эта «шайка» может интегрироваться с инструментами мониторинга и автоматизации из семейства vRealize:

- vRealize Network Insight Cloud (SaaS) и vRealize Network Insight

- vRealize Automation

- vRealize Operation Manager

Архитектура NSX-T Data Center

Архитектура всего NSX-T достаточно сложна и многопланова. С моей точки зрения ее можно разбить как минимум на логическую и физическую, к тому же стоит прибавить еще и архитектуру управления. Начнем с последней.

Архитектура управления NSX-T

Управляется вся эта махина с помощью:

Management Plane – является точкой входа для запросов пользователей, принимает конфигурацию, заданную пользователем, API запросы. На уровне Management Plane пользователь или другая система через REST API взаимодействует с NSX-T и «говорит» что ему нужно, далее Management Plane комплектует полученное в более технический «вид» и передает на Control Plane. Располагается на NSX Manager-е. Отказоустойчивость ему обеспечивает NSX Manager Cluster.

Control Plane – получает от Management Plane конфигурацию, запросы, структурирует их и затем передает для исполнения на Data Plane. Control Plane разделен на Central Control Plane (CCP) и Local Control Plane (LCP). Это разделение значительно упрощает работу CCP и позволяет платформе расширяться и масштабироваться.

Management Plane и Central Control Plane живут на NSX Manager. Local Control Plane располагается на гипервизорах и Edge нодах, он получает от CCP конфигурацию для своего гипервизора или эджа, а затем «инструктирует» нижележащий Data Plane что нужно делать. В NSX-V для CP разворачивался отдельный аплайнс и затем он резервировался кластером из трех нод. В NSX–T CP разделился на CCP и LCP, CCP же как сказано выше расположен на NSX Manager-е и его отказоустойчивость обеспечивается NSX Management Cluster-ом.

Каждый NSX Manager в Management Cluster-е имеет в себе по CCP Conroller-у, которые работают совместно и делят между собой управление Транспортными Нодами и типы конфигурации этих нод.

И если вдруг один NSX Manager с Controller-ом на борту в кластере вдруг упадет, то оставшиеся участники кластера распределят управление «осиротевшими» Транспортными Нодами между собой.

Data Plane – живет у нас на Транспортных Нодах (ТН это гипервизоры и Edge ноды, подготовленные для NSX-T) и занимается простой машинной работой по обработке сетевых пакетов, ему и невдомек о существовании пользователей и всякого «высокого», его мир – это фреймы, заголовки и данные в них, а так же куча всяческих утомительных инструкций, переданных «прорабом» Local Control Plane.

Физическая архитектура NSX-T

Итак, давайте разберемся со всем этим детально. Помимо того, что NSX это виртуальные сети, это еще и вполне себе физические компоненты.

- NSX Manager

- Transport Nodes

- Edge Nodes

NSX Manager

NSX Manager – консоль управления нашего NSX. Это полноценный аплайнс, который вы разворачиваете на гипервизоре и который служит для управления всем NSX. С его установки и начинается процесс развертывания NSX в инфраструктуре. С ним взаимодействует пользователь через web-интерфейс, CLI, API и так далее. Может и должен собираться в отказоустойчивый кластер из трех Manager-ов с виртуальным IP.

На NSX Manager околачиваются Management plane и Control plane, о которых мы говорили выше. Причем они претерпели некоторые изменения по сравнению с классической версией. Management Plane обзавелся компаньоном – Policy Plane, который расположен выше по иерархии. По сути эти две сущности являются одним и тем же, они предоставляют конечному пользователю интерфейс для взаимодействия и «понимают» его хотелки. Так в чем же их различие и зачем нужен этот Policy Plane? Policy Plane – это центральный интерфейс который принимает от пользователя простые запросы без определения что для их достижения нужно сделать. А management plane получает от него конфигурацию и определяет, что нужно сделать, проталкивает конфиги в Control Plane. Интерфейс NSX Manager-а может представляется администратору в двух режимах – policy/manager, отсылая нас к вышеупомянутым плейнам.

Так же у нас есть на борту у каждого NSX Manager-a База Данных, которая реплицируется между участниками кластера.

Transport Nodes

- Распределенная маршрутизация – каждому хосту по самостоятельному кусочку роутера.

- Распределенный брандмауэр – каждой виртаулке по личному фаерволлу

На этом заканчиваются умения Транспортной Ноды, но не всего NSX. Весь остальной функционал работает на Edge Node (это тоже транспортные ноды, но они «другие»J). Транспортные Ноды после добавления в NSX образуют Транспортные Зоны (это новое понятие о нем позже), в пределах которых и существует виртуальна сеть.

Теперь снова немного о Control Plane и Data Plane. CCP у нас тусит на NSX Manager-е и регулярно получает конфиги от Management Plane, формирует их в более машинное представление и через APH (Appliance Proxy Hub) и далее по протоколу NSX-RPC пуляет на Транспортные Ноды по сети, где NSX-Proxy ловит их и передает на Lосаl Control Plane. LCP это своего рода филиал CP на транспортных нодах, он записывает поступившую информацию в местную БД, под названием NestedDB, это не персистентное место хранение конфигов и после перезагрузки хоста оно пустеет, это скорее временное место куда помещается информация для Data Plane. Он (DP) получает указания от LCP и занимается непосредственно обработкой трафика – делает возможным логический свитчинг, роутинг и файрволл.

Edge Nodes

NSX Edge по сути является такой же Транспортной Единицей как и ESXi или KVM хост, но я выделил ее в отдельный топик, потому что Edge является ресурсом для различных сетевых сервисов, указанных ниже.

- SNAT/DNAT

- Reflexive NAT

- Пограничный брандмауэр

- DHCP Server/Relay

- L2 VPN

- IPSec VPN

- Балансировщики нагрузки

- DNS Relay

- Маршрутизация пограничного трафика

То есть все вычисления, связанные с вышеперечисленными сервисами, происходят тут. Виртуальные машины на «эджах» не исполняются. NSX Edge является вычислительным горлышком, через которое сетевой трафик покидает виртуальную сеть или входит в нее из вне. Выходя из аплинков «эджа», сетевой трафик покидает NSX и попадает в реальный мир.

NSX Edge может быть развернут как виртуальный аплайнс или физический сервер. Edge является своего рода гипервизором, но только для сетевых сервисов. В виде виртуальной машины наш эдж может пользоваться всеми прелестями отказоустойчивости и гибкости, но немного теряет в производительности. Будучи физической машиной, эдж может стать производительным «молотильщиком» трафика. Эджи так же можно собирать в кластер до 10 штук, для организации отказоустойчивости сервисов и увеличения пропускной способности. Кластера могут работать в режимах active-active и active-standby. Для базового роутинга нам отлично подойдет первый вариант, который увеличит пропускную способность нашей виртуальной сети в мир с помощью ECMP, а если нам нужны различные statefull сервисы типа NAT или балансировщики нагрузки, пограничные файрволлы, VPN и так далее, то наш выбор это active-stanby. Почему так мы разберем дальше по циклу.

Логическая архитектура NSX-T

Это самая комплексная часть, которая собственно представляет собой архитектуру виртуальной сети. Стоит запомнить, что большинство объектов в NSX-T являются логическими. Это логический роутер, логический свитч и так далее. Хотя в современном NSX-T в контексте Policy mode названия этих сущностей изменили, в большинстве случаев при чтении документации или в разговоре вы будите встречаться с этими понятиями.

Детально мы не будем рассматривать эту архитектуру здесь, потому как этот обзор включает в себя принципы работы и устройство NSX-T в полной мере и включает весь обзор всего функционала этого продукта. Это логический L2 и L3 уровни, сервисы, безопасность и все прочее. Вместо этого мы будем останавливаться на каждом модуле архитектуры отдельно в дальнейшем.

Если вкратце взглянуть на логическую архитектуру NSX-T, то это:

- Сегменты или логические свичи

- Tier1 и Tier0 маршрутизаторы/логические роутеры

- Балансировщики нагрузки

- Распределенные и пограничные брандмауэры

- И много всего…

Мне бы очень хотелось разместить тут картинку, которая хотя бы наглядно охватывает это все, но к сожалению все вышеперечисленные вещи — это достаточно сложные сущности, состоящие из множества компонентов, поэтому обойдемся без картинки.

Надеюсь у меня получилось освятить в общих чертах что такое NSX-T, для чего он нужен и что из себя представляет. В дальнейших статьях я планирую познакомить читателя с более глубокими особенностями этого продукта, а также с принципами работы его логических и физических составляющих.

Об авторе

Какой то инженер по виртуализации. В данном контексте это не особо важно. Вы же не за этим сюда пришли, верно?

Если посмотреть конфиг любого файрвола, то, скорее всего, мы увидим простыню с кучей IP-адресов, портов, протоколов и подсетей. Так классически реализуются политики сетевой безопасности для доступа пользователей к ресурсам. Сначала в конфиге стараются поддерживать порядок, но потом сотрудники начинают переходить из отдела в отдел, сервера размножаться и менять свои роли, появляются доступы для разных проектов туда, куда им обычно нельзя, и получаются сотни неизвестных козьих тропок.

Около каких-то правил, если повезет, прописаны комментарии «Попросил сделать Вася» или «Это проход в DMZ». Сетевой администратор увольняется, и все становится совсем непонятно. Потом кто-то решил почистить конфиг от Васи, и упал SAP, потому что когда-то Вася просил этот доступ для работы боевого SAP.

Сегодня я расскажу про решение VMware NSX, которое помогает точечно применять политики сетевого взаимодействия и безопасности без неразберихи в конфигах файрвола. Покажу, какие новые функции появились по сравнению с тем, что было раньше у VMware в этой части.

VMWare NSX – платформа виртуализации и обеспечения безопасности сетевых сервисов. NSX решает задачи маршрутизации, коммутации, балансировки нагрузки, файрвола и умеет много другого интересного.

NSX – это преемник собственного продукта VMware vCloud Networking and Security (vCNS) и приобретенного Nicira NVP.

От vCNS к NSX

Раньше у клиента в облаке, построенном на VMware vCloud, была отдельная виртуальная машина vCNS vShield Edge. Он выполнял роль пограничного шлюза, где можно было настроить множество сетевых функций: NAT, DHCP, Firewall, VPN, балансировщика нагрузки и пр. vShield Edge ограничивал взаимодействие виртуальной машины с внешним миром согласно правилам, прописанным в Firewall и NAT. Внутри сети виртуальные машины общались между собой свободно в пределах подсетей. Если очень хочется разделять и властвовать трафиком, можно сделать отдельную сеть для отдельных частей приложений (разных виртуальных машин) и прописать в файрволе соответствующие правила по их сетевому взаимодействию. Но это долго, сложно и неинтересно, особенно когда у вас несколько десятков виртуальных машин.

В NSX VMware реализовала концепцию микросегментации с помощью распределенного файрвола (distributed firewall), встроенного в ядро гипервизора. В нем прописываются политики безопасности и сетевого взаимодействия не только для IP- и MAC-адресов, но и для других объектов: виртуальных машин, приложений. Если NSX развернут внутри организации, то такими объектами могут стать пользователь или группа пользователей из Active Directory. Каждый такой объект превращается в микросегмент в своем контуре безопасности, в нужной подсети, со своей уютненькой DMZ :).

Раньше периметр безопасности был один на весь пул ресурсов, защищался пограничным коммутатором, а с NSX можно оградить от лишних взаимодействий отдельную виртуальную машину даже в пределах одной сети.

Политики безопасности и сетевого взаимодействия адаптируются, если объект переезжает в другую сеть. Например, если мы перенесем машину с базой данных в другой сетевой сегмент или даже в другой связанный виртуальный дата-центр, то правила, прописанные для этой виртуальной машины, продолжат действовать безотносительно ее нового положения. Сервер приложений по-прежнему сможет взаимодействовать с базой данных.

На смену самому пограничному шлюзу vCNS vShield Edge пришел NSX Edge. У него есть весь джентльменский набор старого Edge плюс несколько новых полезных функций. Про них и пойдет речь дальше.

Что нового у NSX Edge?

Функциональность NSX Edge зависит от редакции NSX. Всего их пять: Standard, Professional, Advanced, Enterprise, Plus Remote Branch Office. Все новое и интересное можно увидеть только начиная с Advanced. В том числе и новый интерфейс, который до полного перехода vCloud на HTML5 (VMware обещает лето 2019-го) открывается в новой вкладке.

Firewall. В качестве объектов, к которым будут применяться правила, можно выбрать IP-адреса, сети, интерфейсы шлюза и виртуальные машины.

DHCP. Помимо настройки диапазона IP-адресов, которые будут автоматически выдаваться виртуальным машинам этой сети, в NSX Edge стали доступны функции Binding и Relay.

Во вкладке Bindings можно привязать MAC-адрес виртуальной машины к IP-адресу, если нужно чтобы IP-адрес не менялся. Главное, чтобы этот IP-адрес не входил в DHCP Pool.

Маршрутизация. У vShield Edge можно было настраивать только статическую маршрутизацию. Здесь появилась динамическая маршрутизация с поддержкой протоколов OSPF и BGP. Также стали доступны настройки ECMP (Active-active), а значит и аварийное переключение типа «активный-активный» на физические маршрутизаторы.

Настройка OSPF

Настройка BGP

Еще из нового – настройка передачи маршрутов между различными протоколами,

перераспределение маршрутов (route redistribution).

Также во вкладке Application Rules теперь можно добавлять скрипты, которые будут напрямую управлять балансировкой трафика.

VPN. В дополнение к IPSec VPN, NSX Edge поддерживает:

- L2 VPN, позволяющий растянуть сети между географически разнесенными площадками. Такой VPN нужен, например, чтобы при переезде на другую площадку виртуальная машина оставалась в той же подсети и сохраняла IP-адрес.

- SSL VPN Plus, который позволяет пользователям подключаться удаленно к корпоративной сети. На уровне vSphere такая функция была, а вот для vCloud Director это новшество.

Группы объектов (Grouping Objects). В этой вкладке как раз задаются группы объектов, для которых будут действовать те или иные правила сетевого взаимодействия, например правила файрвола.

Этими объектами могут быть IP- и MAC-адреса.

Здесь также указан список сервисов (сочетание протокол-порт) и приложений, которые можно использовать при составлении правил файрвола. Новые сервисы и приложения добавлять может только администратор портала vCD.

Статистика. Статистика по подключениям: трафик, который проходит через шлюз, файрвол и балансировщик.

Статус и статистику по каждому туннелю IPSEC VPN и L2 VPN.

Логирование. Во вкладке Edge Settings можно задать сервер для записи логов. Логирование работает для DNAT/SNAT, DHCP, Firewall, маршрутизации, балансировщика, IPsec VPN, SSL VPN Plus.

Для каждого объекта/сервиса доступны следующие типы оповещений:

— Debug

— Alert

— Critical

— Error

— Warning

— Notice

— Info

Размеры NSX Edge

В зависимости от решаемых задач и объемов VMware рекомендует создавать NSX Edge следующих размеров:

| NSX Edge (Compact) | NSX Edge (Large) | NSX Edge (Quad-Large) | NSX Edge (X-Large) | |

| vCPU | 1 | 2 | 4 | 6 |

| Memory | 512MB | 1GB | 1GB | 8GB |

| Disk | 512MB | 512MB | 512MB | 4.5GB + 4GB |

| Назначение | Одно приложение, тестовый дата-центр | Небольшой или средний дата-центр | Нагруженный файрвол | Балансировка нагрузки на уровне L7 |

Ниже в таблице – рабочие метрики сетевых служб в зависимости от размера NSX Edge.

| NSX Edge (Compact) | NSX Edge (Large) | NSX Edge (Quad-Large) | NSX Edge (X-Large) | |

| Interfaces | 10 | 10 | 10 | 10 |

| Sub Interfaces (Trunk) | 200 | 200 | 200 | 200 |

| NAT Rules | 2,048 | 4,096 | 4,096 | 8,192 |

| ARP Entries Until Overwrite | 1,024 | 2,048 | 2,048 | 2,048 |

| FW Rules | 2000 | 2000 | 2000 | 2000 |

| FW Performance | 3Gbps | 9.7Gbps | 9.7Gbps | 9.7Gbps |

| DHCP Pools | 20,000 | 20,000 | 20,000 | 20,000 |

| ECMP Paths | 8 | 8 | 8 | 8 |

| Static Routes | 2,048 | 2,048 | 2,048 | 2,048 |

| LB Pools | 64 | 64 | 64 | 1,024 |

| LB Virtual Servers | 64 | 64 | 64 | 1,024 |

| LB Server / Pool | 32 | 32 | 32 | 32 |

| LB Health Checks | 320 | 320 | 320 | 3,072 |

| LB Application Rules | 4,096 | 4,096 | 4,096 | 4,096 |

| L2VPN Clients Hub to Spoke | 5 | 5 | 5 | 5 |

| L2VPN Networks per Client/Server | 200 | 200 | 200 | 200 |

| IPSec Tunnels | 512 | 1,600 | 4,096 | 6,000 |

| SSLVPN Tunnels | 50 | 100 | 100 | 1,000 |

| SSLVPN Private Networks | 16 | 16 | 16 | 16 |

| Concurrent Sessions | 64,000 | 1,000,000 | 1,000,000 | 1,000,000 |

| Sessions/Second | 8,000 | 50,000 | 50,000 | 50,000 |

| LB Throughput L7 Proxy) | 2.2Gbps | 2.2Gbps | 3Gbps | |

| LB Throughput L4 Mode) | 6Gbps | 6Gbps | 6Gbps | |

| LB Connections/s (L7 Proxy) | 46,000 | 50,000 | 50,000 | |

| LB Concurrent Connections (L7 Proxy) | 8,000 | 60,000 | 60,000 | |

| LB Connections/s (L4 Mode) | 50,000 | 50,000 | 50,000 | |

| LB Concurrent Connections (L4 Mode) | 600,000 | 1,000,000 | 1,000,000 | |

| BGP Routes | 20,000 | 50,000 | 250,000 | 250,000 |

| BGP Neighbors | 10 | 20 | 100 | 100 |

| BGP Routes Redistributed | No Limit | No Limit | No Limit | No Limit |

| OSPF Routes | 20,000 | 50,000 | 100,000 | 100,000 |

| OSPF LSA Entries Max 750 Type-1 | 20,000 | 50,000 | 100,000 | 100,000 |

| OSPF Adjacencies | 10 | 20 | 40 | 40 |

| OSPF Routes Redistributed | 2000 | 5000 | 20,000 | 20,000 |

| Total Routes | 20,000 | 50,000 | 250,000 | 250,000 |

Из таблицы видно, что балансировку на NSX Edge для продуктивных сценариев рекомендуется организовывать, только начиная с размера Large.

На сегодня у меня все. В следующих частях подробно пройдусь по настройке каждой сетевой службы NSX Edge.

VMware NSX — это платформа виртуализации сети и обеспечения безопасности для программного ЦОД, делающая возможным создание и параллельное выполнение целых сетей на имеющемся сетевом оборудовании.

Содержание

Описание

В основе решения NSX лежит тот же принцип, что и в виртуализации серверов: у пользователя появляется возможность работать с физической сетью как с пулом логических ресурсов, которые могут использоваться и перераспределяться по требованию. Решение NSX воспроизводит программным способом всю сеть, включая сетевые службы уровней 2, 3 и 4–7 в каждой виртуальной сети. NSX предлагает распределенную логическую архитектуру для служб уровней 2–7. Службы инициализируются программным образом при развертывании виртуальных машин и перемещаются вместе с ними. NSX сегодня применяется в микросегментации, при которой используется компонент Distributed Firewall. [Источник 1]

Платформу NSX можно развертывать в существующей физической инфраструктуре, не прерывая работу. Как и в случае с виртуализацией серверов, платформа виртуализации NSX дает возможность рассматривать физическую сеть как пул сетевых ресурсов, в котором сетевые службы и службы безопасности назначаются рабочим нагрузкам на основе политик.

VMware NSX - это решение полученное на основе двух продуктов: купленного Nicira NVP и собственного VMware vCloud Networking and Security (vCNS). Последний предназначен для комплексной защиты виртуального датацентра и построен на базе семейства продуктов VMware vShield. Решение VMware NSX предназначено для крупных компаний, которые планируют повысить степень гибкости сетевой среды датацентра, который связан с другими ЦОД компании, и где требуется переносить виртуальные машины между ними или поддерживать распределенную архитектуру кластеров.

Аналогия с VMware vSphere

Решение NSX использует API-интерфейсы на базе REST, благодаря которым платформы управления облаком могут автоматизировать процесс предоставления сетевых служб.

Платформа VMware NSX включает в себя следующие компоненты:

- Controller Cluster - система, состоящая из виртуальных машин, предназначенная для развертывания виртуальных сетей во всем датацентре. Эти машины работают в кластере высокой доступности и готовы принимать управляющие команды от различных средств через API, например, VMware vCloud или OpenStack. Кластер осуществляет управление объектами vSwitches и Gateways, которые реализуют функции виртуальных сетей. Он определяет топологию сети, анализирует поток трафика и принимает решения о конфигурации сетевых компонентов.

- Hypervisor vSwitches - это виртуальные коммутаторы уровня ядра ESXi с программируемым стеком L2-L4 и конфигурационной базой. Они отвечают за работу с трафиком виртуальных машин, обеспечение туннелей VXLAN и получают команды от Controller Cluster.

- Gateways - это компоненты, предназначенные для сопряжения виртуальных и физических сетей. Они предоставляют сервисы IP routing, MPLS, NAT, Firewall, VPN, Load Balancing и многое другое.

- Ecosystem partners - партнеры могут интегрировать собственные виртуальные модули (Virtual Appliances) в инфраструктуру NSX на уровнях L4-L7. Подробнее об этом написано здесь.

- NSX Manager - это централизованное средство управления виртуальными сетями датацентра (с веб-консолью), которое взаимодействует с Controller Cluster.

NSX распространяет концепцию программного ЦОД на сетевую безопасность. Возможности виртуализации сети реализуют три важнейших аспекта микросегментации: изоляцию (отсутствие взаимодействия между несвязанными сетями), сегментацию (управляемое взаимодействие внутри сети) и безопасность с расширенными службами (тесная интеграция с ведущими сторонними решениями по обеспечению безопасности). [Источник 2]

Возможности

NSX оперирует собственными виртуальными сетями, которые инкапсулируют в себе физические сети средствами протоколов STT, VXLAN и GRE (как это делается мы уже писали вот тут). А компонент NSX Gateway выполняет функции моста для коммутации на уровне L2 и маршрутизации на уровне L3.

В качестве серверных гипервизоров в инфраструктуре NSX могут быть использованы решения VMware vSphere, KVM или Xen.

Есть два варианта развертывания решения:

На уровне гипервизора работают 4 компонента, так или иначе используемых NSX:

Security - средства безопасности уровня ядра. Виртуальные сети VXLAN. Distributed Router (DR) - распределенный маршрутизатор. Distributed Firewall - распределенный сетевой экран

- Логические коммутаторы: все возможности коммутации на уровнях 2 и 3 в виртуальной среде, отделенные от базового оборудования.

- Шлюз NSX: шлюз уровня 2, предназначенный для оптимального подключения к физическим рабочим нагрузкам и существующим виртуальным локальным сетям.

- Логическое средство балансировки нагрузки: все возможности балансировки нагрузки устройств, работающих по протоколу SSL.

- Логические маршрутизаторы: расположены между логическими коммутаторами, обеспечивают динамическую маршрутизацию в различных виртуальных сетях.

- Логический брандмауэр: распределенный брандмауэр с линейной производительностью ядра, учетом идентификационных данных и виртуализации, а также возможностями мониторинга процессов.

- Логическая сеть VPN: подключение различных сред друг к другу и удаленный доступ через программную сеть VPN.

- API-интерфейс NSX на базе REST: интеграция с любой платформой управления облаком.

NSX — это платформа, допускающая использование служб сторонних поставщиков. В нее могут быть интегрированы программные и аппаратные продукты партнеров VMware — от служб шлюза и приложений до систем и служб сетевой безопасности.

Достоинства

Основные преимущества VMware NSX:

- обеспечивает автоматизацию сетей для SDDC;

- воспроизводит сетевое обслуживание на L2/L3-уровнях, работу L4-L7-сервисов;

- не требуется вносить какие-либо изменения в приложения;

- обеспечивается масштабируемая и распределенная маршрутизация с разделением сетевых ресурсов;

- позволяет безболезненно встроить обеспечение сетевой безопасности приложений. [Источник 3]

Примеры использования NSX

По словам VMware, три лучших примера использования NSX - это микросегментация, автоматизация ИТ и DR. Эти варианты использования направлены на решение проблем, обычно связанных с сетевой виртуализацией, таких как низкая производительность трафика и недостаточная безопасность.

Первый из этих случаев использования, микросегментация, защищает сетевую безопасность. Микросегментация принимает общую сетевую практику сегментации и применяет ее на гранулированном уровне. Это позволяет сетевому администратору устанавливать периметр безопасности нулевого доверия вокруг определенного набора ресурсов - обычно рабочих нагрузок или сегментов сети - и добавлять функциональность брандмауэра восток-запад в центр обработки данных. NSX также позволяет администратору создавать дополнительные политики безопасности для определенных рабочих нагрузок, независимо от того, где они находятся в топологии сети.

NSX использует автоматизацию центра обработки данных для быстрого и гибкого сетевого обеспечения. Сетевой администратор может быстро обеспечить новый сегмент сети или сети рабочими нагрузками, ресурсами и политиками безопасности, уже прикрепленными к нему. Это устраняет узкие места и делает NSX идеальным для тестирования приложений и работы с неустойчивыми рабочими нагрузками, которые NSX могут логически изолировать в одной физической сети.

Автоматизация также важна для DR. NSX интегрируется с инструментами оркестровки, такими как vSphere Site Recovery Manager (SRM), который автоматизирует переход на другой ресурс и DR. В сочетании с NSX SRM может использоваться для репликации хранилища, а также для управления и тестирования планов восстановления. SRM также интегрируется с Cross-VC NSX. Cross-VC NSX, представленный в NSX 6.2, обеспечивает логическую сеть и безопасность для нескольких vCenters, что упрощает обеспечение последовательных политик безопасности без необходимости ручного вмешательства. При использовании в сочетании с Cross-VC NSX SRM автоматически отображает универсальные сети через защищенные и восстановительные сайты.

Лицензирование и версии NSX

В мае 2016 года VMware обновила свою лицензионную схему NSX, представив две новые лицензии - Standard и Advanced - в дополнение к полной лицензии на продукт Enterprise.

Согласно VMware, лицензия NSX Standard предназначена для организаций, требующих сетевой гибкости и автоматизации, и включает такие функции, как распределенная коммутация, распределенная маршрутизация и интеграция с vRealize Suite и OpenStack. Лицензия на среднюю лицензию NSX Advanced предлагает те же возможности как стандартная лицензия, а также микросегментация для более безопасного центра обработки данных и таких функций, как балансировка нагрузки NSX Edge и распределенная брандмауэр. Наивысшая лицензия NSX Enterprise включает те же возможности, что и расширенная лицензия, а также сетевые и безопасность через несколько доменов с помощью таких функций, как Cross-VC NSX.

VMware обновила схему лицензирования NSX еще раз в мае 2017 года - на этот раз, представив выпуск NSX для филиалов

В дополнение к этим лицензиям NSX клиенты VMware могут приобретать NSX-T и NSX Cloud. Выпущенный в феврале 2017 года, NSX-T предлагает управление сетью и безопасностью для фреймворков приложений, отличных от vSphere, нескольких распределений виртуальной машины на основе ядра (KVM) и сред OpenStack. NSX-T также поддерживает платформу Photon, программное обеспечение виртуальной инфраструктуры VMware для контейнеров. NSX Cloud принимает компоненты NSX-T и объединяет их с общедоступным облаком. Клиенты NSX Cloud имеют доступ к панели с несколькими арендаторами, которая интегрирована с VMware Cloud Services и может разрабатывать и тестировать приложения с теми же профилями сети и безопасности, которые используются в производственной среде. [Источник 4]

В особенностях лицензирования продуктов VMware, доступных опциях и фичах иногда путаются даже опытные администраторы. Дополнительную путаницу добавляют периодические изменения (от версии к версии vSphere) в лицензионной политике VMware (происходит практически каждый год). Попробуем разобраться в доступных редакциях VMware vSphere, их функционале, отличиях, стоимости лицензий и порядке лицензирования на примере VMware vSphere 6.5 (вышла в октябре 2016).

Правила лицензирования VMware vSphere

Тезисно перечислим основные правила, которые нужно учитывать при планировании и приобретении лицензий на VMware vSphere 6.5

- Лицензирование сервера выполняется по числу физических процессоров (CPU). Каждый CPU сервера требует отдельной лицензии vSphere (ядра не являются физическими процессорами и не учитываются в лицензировании).

- Доступный функционал сервера ESXi определяется установленной на нем лицензией vSphere (список редакции в следующем разделе)

- Для каждой купленной лицензии vSphere нужно приобретать пакет сервисной поддержки (минимум на год)

- VMware не накладывает ограничений на количество памяти (RAM), установленной на сервере и количество запущенных виртуальных машин

Примечание . С точки зрения VMware, сама платформа ESXi не лицензируется. Но для ее использования нужно приобрести лицензию vSphere.

Сравнение редакции vSphere Standard 6.5

В VMware vSphere 6.5 по сравнению с предыдущими версиями уменьшилось количество различных редакций vSphere. Еще летом 2016 года компания VMware анонсировала отказ от редакции Enterprise. Таким образом, теперь доступны следующие три основные версии VMware vSphere (ранее предлагалось 6 редакций):

- VMware vSphere Standard

- VMware vSphere Enterprise Plus

- VMware vSphere with Operations Management (vSOM) Enterprise Plus

В следующей таблице собраны основные возможности, доступные в разных редакциях:

vSpherevSphere+ Operations ManagementStandardEnterprise PlusEnterprise Plus vMotion, Storage vMotion и Cross-SwitchvMotion+++High Availability (HA) и Fault Tolerance(FT)2 vCPU4 vCPU4 vCPUData Protection (VDP) и VM Data Replication+++Virtual Volumes и Storage-Policy BasedManagement+++APIs for Storage Awareness+++Multi-VC Content Library+++APIs for Array Integration, Multipathing+++Virtual Machine Encryption++Proactive HA++vSphere Integrated Containers++Distributed Resource Scheduler (DRS) и Distributed Power Managemen (DPM_++Big Data Extensions++Distributed Switch++Storage DRS++I/O Controls (Network and Storage) и SR-IOV++Host Profiles и Auto Deploy++Flash Read Cache++Cross-vCenter и Long Distance vMotion++vGPU++Predictive DRS++vSphere Monitoring+Capacity Optimization+Operations Visibility+

Вкратце опишем наиболее интересные фичи, доступные в различных редакциях:

Редакция vSphere Standard включает следующие возможности:

- HighAvailability – уменьшение простоев за счет автоматического перезапуска ВМ

- FaultTolerance – обеспечивает непрерывную доступность ВМ (приложений) в случае отказа оборудования

- vMotion, Cross—SwitchvMotion – онлайн миграция ВМ между серверами и виртуальными коммутаторами

- Storage vMotion – онлайн миграция файлов виртуальных дисков между устройствами хранения

- DataProtection – встроенное резервное копирование

- VM Data Replication – оптимизированная репликация по WAN

- Virtual Volumes ( VVOLs) – виртуализацию устройств хранения SAN и NAS

- Storage-Policy Management (SPBM) – автоматизация управление хранилищами

- APIs for Storage Awareness(VASA) – интеграция vCenter с дисковыми массивами

- Multi—VCContentLibrary – централизованное управление шаблонами ВМ, vApp, IOS и скриптами

- APIsforArrayIntegration, Multipathing – API-интерфейсы хранилища для интеграции с массивами и управления альтернативными путями

Редакция vSphere Enterprise в дополнении к редакции Standard, включает следующие функции:

- Distributed Resource Scheduler – балансировка нагрузки между хостами

- DistributedPowerManagement – оптимизация энергопотребления путем отключения простаивающих хостов

- ReliableMemory – оптимальное размещение блоков VMkernel в памяти DistributedSwitch – централизованное управление конфигурацией сети

- StorageDRS – автоматическая балансировка нагрузки на дисковые ресурсы

- I/OControls (StorageandNetwork) – приоритезация доступа путем непрерывного мониторинга I/O нагрузки

- SingleRootI/OVirtualization (SR—IOV) – виртуализация одного устройства PCIe в несколько виртуальных устройств

- Host Profiles and Auto Deploy — профилиузловиавтоматическоеразвертывание

- Cross-VC vMotion – миграция ВМ между серверами vCenter

- vGPU – возможность совместного использования одного графического адаптера (GPU) несколькими ВМ

- VM Encryption − шифрование файлов виртуальных машин, а также трафика vMotion на базе алгоритма AES-NI

vSphere with Operations Management Enterprise – в дополнении к опциям в редакциях Standard и Enterprise включены средства автоматического анализа, управления ресурсами и производительностью

При приобретении любой из описанных выше лицензий нужно дополнительно приобретать лицензия на vCenter Server Standard.

VMware vSphere 6 Essentials – редакции для малого бизнеса

В качестве отдельных редакций для малого бизнеса у VMWare можно приобрести редакции из линейки VMware vSphere 6 Essentials.

Доступны 2 редакции:

- VMware vSphere 6 Essentials

- VMware vSphere 6 Essentials Plus

Данные редакции позволяют лицензировать не более 3 физических серверов, причем на каждом может быть установлено до 2 процессоров. Сравнение основного функционала редакций в таблице ниже.

vSphere EssentialsvSphere Essentials Plus Update Manager++High Availability (HA)+Data Protection+vMotion и Switch vMotion+ vSAN +Replication+

По большому счету отличия в редакциях Essentials и Essentials Plus заключается в наличии в последней функционала vMotion и High Availability (HA). В редакции vSphere Essentials переместить ВМ между серверами или хранилищами можно только в выключенном состоянии.

В состав всех наборов vSphere Essentials уже включен vCenter Server Essentials , позволяющий централизованно управлять тремя ESXi серверами.

Стоит отметить, что при покупке нескольких комплектов vCenter Server Essentials, к примеру, на 6 серверов, один сервер vCenter Essentials может управлять не более чем тремя серверами. Т.е. получатся две независимые инфраструктуры vCenter.

Примечание . С помощью приобретения специальных наборов лицензий (Acceleration Kit) можно проапгрейдить vSphere Essentials до полноценных редакций vSphere.

Стоимость лицензий VMware vSphere 6 и vCenter

Напомним, что при покупке любых лицензии VMware vSphere 6 или vCenter необходимо обязательно приобретать техподдержку. Техподдержка включается возможность обновлять версию продукта, обращаться в службу техподдержки VMWare и получать дистанционную поддержку.

В следующей таблице перечислены цена различных лицензий VMWare и стоимость минимальной годовой техподдержки уровня Basic Support/Subscription vSphere 6 -1 year.

vSphere Standard (на 1 хост)vSphere Enterprise PlusvSphere Enterprise Plus with Operations Management vSphere Essentials Kit (на 3 хоста)vSphere Essentials Plus Kit (на 3 хоста)Стоимость 1 лицензии 995$3495$4395$495$4495$ Стоимость годовой поддержки уровня Basic 273$734$923$65$944$

При покупке лицензии Standard, Enterprise Plus или EP with OM нужно дополнительно приобретать лицензию vCenter Standard.

- VMware vCenter Server Standard – 5995$ + стоимость годовой поддержки уровня Basic – 1259$

Примечание . Лицензия на использование vCenter Server Essentials уже включена в стоимость лицензии vSphere Essentials Kit и отдельно приобретать ее не нужно.

Также отметим, что при больших объёмах приобретаемых лицензий стоит рассмотреть возможность покупки готовых наборов (бандлов) VMware vSphere Acceleration Kit , которые включают в себя 6 лицензий vSphere соответствующей версии + 1 лицензию vCenter Standard.

Стоимость наборов vCenter Acceleration Kit для 6 физических процессоров.

vSphere Standard Acceleration KitvSphere Enterprise Plus Acceleration KitvSphere with Operations Management Enterprise Plus Acceleration Kit Стоимость 1 комплекта 10995$22995$24995$ Стоимость годовой поддержки уровня Basic 2515$5665$6800$

Таким образом, стоимость отдельных 6 лицензий vSphere Enterpise Plus и одной лицензии vCenter Standart с поддержкой составит:

Покупка аналогичного набора vSphere Standard Acceleration Kit будет стоить 22995+5665=28660$. Т.е. почти на 3968$ дешевле (экономия около 10%).

Читайте также: