Как настроить winscp openwrt

Обновлено: 07.07.2024

В первый раз, когда вы подключитесь к маршрутизатору, вы, вероятно, увидите предупреждение о отпечатке ключа RSA. Если вы уверены, что это адрес вашего маршрутизатора OpenWrt, просто введите yes и нажмите Return. Затем введите пароль, предоставленный вашему маршрутизатору, или нажмите Return, если это начальная настройка. Вот пример сеанса:

Чтобы завершить ssh сеанс на маршрутизаторе, введите exit и нажмите Return.

Остальная часть этой страницы описывает несколько эмуляторов терминала, которые Windows, Linux или macOS могут использовать для доступа к вашему маршрутизатору OpenWrt.

Терминальные эмуляторы Windows

Cmder, Smartty, Putty и WinSCP являются терминальными эмуляторами, которые позволяют вам сходить в маршрутизатор.

Использование Cmder

Cmder для Windows эмулятор терминала с открытым исходным кодом, который работает в Windows. Он может свободно использовать и обеспечивает легкую “оболочку командной строки” которая позволяет вам ssh в OpenWrt. Его привлекательные шрифты и цветовая схема легко видны на глазах. Полное распределение является предпочтительным (over the mini distribution), так как она обеспечивает эмуляцию Баша, с Unix-й набором команд.

Откройте папку Cmder и дважды щелкните Cmder значок. Вы увидите окно Cmder, похожее на изображение ниже. Чтобы передать ssh в маршрутизатор OpenWrt на 192.168.1.1, введите ssh root@192.168.1.1 затем нажмите Return

Использование Smartty

Smartty дает вам доступ к командной строке для OpenWrt и позволяет вам открывать /редактировать/загружать/загружать файлы в OpenWrt и в целом более современную и удобную для пользователя, чем Putty (еще один инструмент, описанный ниже):

после установки или после распаковки архива, дважды щелкните по исполняемому файлу SmarTTY. Вы будете приветствованы окном с двумя вариантами, дважды нажмите “setup новое соединение SSH ” (другая опция предназначена для последовательных подключений, для usb-TTL -ключей и иногда вы подключаетесь к серийным выводам устройства на плате, мы выиграли Не используйте это сейчас). Имя пользователя: root (это “администратор” и только пользователь по умолчанию OpenWrt) Пароль: оставьте это поле пустым для вашего первого подключения, а затем напишите пароль, который вы установили (либо в графическом интерфейсе Luci, либо после первого доступа к SSH ) По умолчанию в прошивке OpenWrt отсутствует серверный компонент, позволяющий открывать /редактировать/просматривать/загружать/загружать файлы в Smartty, поэтому после того, как вы подключились к интернету, напишите, opkg update && opkg install openssh-sftp-server чтобы установить его. Если следующий шаг завершится неудачно, возможно, потребуется перезагрузить устройство OpenWrt для запуска этой новой службы. Теперь вы можете нажать Файл → Открыть удаленный файл чтобы открыть всплывающее окно с файловой системой устройства OpenWrt, и вы можете перемещаться по нему и открывать текстовые файлы, например, как обычно (они будут открываться в окне текстового редактора SmarTTY) Если вы хотите загрузить или загрузить файлы в/из определенной папки на устройстве, вы можете щелкнуть по меню SCP и выбрать наиболее подходящее действие оттуда.Использование putty

Putty дает вам доступ к командной строке для OpenWrt:

Начните “putty.exe”с вашего клиента Windows. Появится окно входа в систему Putty. перейдите в “Session” категорию окна входа в Putty, найдите поле “Host Name” (or IP address) и просто введите IP -адрес (например, 192.168.1.1 ) вашего устройства OpenWrt, сохраните порт 22 по умолчанию. Нажмите Open кнопку в нижней части, чтобы открыть соединение. Это вызовет окно оболочки, спрашивая login as . Войдите как root с паролем OpenWrt, который вы определили некоторое время раньше. Если вы еще не установили пароль “root”, вам не будет задан пароль.Использование WinSCP

WinSCP позволяет просматривать файловую систему OpenWrt в Windows Exlorer, например, в стиле GUI :

Обычно этого не требуется, но для простоты этого способа перезагрузите ваше устройство OpenWrt, чтобы убедиться, что служба SFTP действительно запущена Начните WinSCP.exe с вашего клиента Windows, появится окно входа WinSCP. Готово. Теперь у вас есть вид, похожий на Exlorer, на вашу файловую систему OpenWrt.Редактирование конфигурационных файлов OpenWrt с помощью встроенного графического редактора WINSCP:

для редактирования конфигурационного файла OpenWrt с помощью редактора WinSCP с графическим интерфейсом щелкните правой кнопкой мыши файл в WinSCP и выберите “Edit” из контекстного меню.

Linux Terminal Emulators

Все дистрибутивы Linux предоставляют клиентский интерфейс ssh как часть стандартной установки.

Откройте эмулятор терминала и напишите ssh root@192.168.1.1 (“ssh» - это команда, root это пользователь OpenWrt, к которому вы подключаетесь, а 192.168.1.1 это светодиод по умолчанию OpenWrt)Обычно у Linux также есть клиенты SCP (для открытия/редактирования/загрузки/выгрузки файлов в OpenWrt), которые могут быть установлены или не установлены по умолчанию. Вам нужно найти документацию вашего дистрибутива или выполнить поиск с помощью интерфейса управления пакетами для “SCP”, чтобы найти, где он находится, и его текущий статус установки. Прочтите его встроенное руководство (“man scp”, например, для клиента командной строки SCP) или google некоторые учебные пособия, чтобы узнать, как его использовать.

macOS Terminal Emulators

На macOS (ранее Mac OSX) любой эмулятор терминала позволит вам ssh. Там несколько терминальных эмуляторов:

Терминал - встроенная терминальная программа macOS. Найти его /Приложения/УтилитыЧтобы подключиь ssh в вашем маршрутизаторе OpenWrt на 192.168.1.1, введите ssh root@192.168.1.1 , и нажмите Return.

- Last modified: 2020/01/10 15:01

- by stokito

Self-registration in the wiki has been disabled.

If you want to contribute to the OpenWrt wiki, please post HERE in the forum or ask on IRC for access.

Except where otherwise noted, content on this wiki is licensed under the following license:

CC Attribution-Share Alike 4.0 International

Последняя версия: OpenWrt 21.02.0

В данной теме необходимо размещать изображения и логи под спойлером

OpenWrt — встраиваемая операционная система, основанная на ядре Linux, и предназначенная, в первую очередь, для домашних маршрутизаторов. Основные компоненты включают в себя ядро Linux, util-linux, uClibc или musl и BusyBox. Исходный код открытый. Распространяется под лицензией GNU GPL

Проект LEDE разработан на основе линукса, встраиваемый мета-дистрибутив базирующийся на OpenWRT, ориентирован на широкий спектр беспроводных маршрутизаторов SOHO и не-сетевых устройств. “Linux Embedded Development Environment” (Встраиваемая среда разработки линукс).

LEDE отвернулся от материнского проекта в мае 2016 года, с целью продолжить разрабатывать лучшее программное обеспечение в открытой модели управления и поощрение новых разработчиков внести свой вклад и усилия в области развития.

- Данная тема предназначена для обсуждения настроек, процесса установки на ваш маршрутизатор и всего что связано с прошивкой OpenWrt/LEDE.

- В данной теме не обсуждают компиляцию из исходных кодов и пересборку, для этого есть тема Сборка OpenWrt/LEDE из исходных кодов

Настройка TFTP-сервера tftpd-hpa

Установим пакет tftpd-hpa:

содержащий настройки сервера. Приведём его к следующему виду:

TFTP_USERNAME="tftp"TFTP_DIRECTORY="/var/tftp"

TFTP_ADDRESS="0.0.0.0:69"

TFTP_OPTIONS="--ipv4 --secure --create --umask 027 --permissive"

В настройках указаны дополнительные опции:

create разрешает серверу создавать новые файлы,

ipv4 предписывает ему ожидать подключений только на адресах IPv4,

umask предписывает сбрасывать бит записи для группы и все биты доступа для остальных пользователей,

permissive предписывает не проводить никаких проверок прав доступа к файлу сверх производимых операционной системой.

Создадим каталог для tftp-сервера, дадим серверу доступ к каталогу:

sudo mkdir /var/tftp

sudo chown tftp:tftp /var/tftp

Можно также поменять домашний каталог пользователя tftp в файле /etc/passwd на /var/tftp.

Теперь просто прописываем нужные нам ip адреса через gnome network manager и все.

Осталось перезапустить демона, чтобы он начал работу с новым каталогом:

Где найти прошивку для TP-Link TL-WR941N/ND v3.1

На данный момент

Мощность датчика на максимум. Перебрал все каналы. На телефон выдает почему то максимум 65.0 Mbit/s хотя он поддерживает 72 Mbit/s. Родная прошивка выдает ему всегда скорость 130. У DD-WRT тоже с этим проблемы!

Тем устройствам которым положено в режиме N на 40hz работать на всю катушку - присваивается ограниченная скорость. Пока что не могу понять в чем дело.

Убедитесь что в /etc/config/igmpproxy

config phyint

option network wan

option zone wan

option direction upstream

list altnet 192.168.0.0/16

list altnet 172.16.0.0/12

list altnet 10.0.0.0/8

config phyint

option network lan

option zone lan

option direction downstream

А в /etc/config/firewall

config rule

option name 'Allow-IPTV-IGMPPROXY'

option src 'wan'

option proto 'udp'

option dest_ip '224.0.0.0/4'

option target 'ACCEPT'

option family 'ipv4'

option dest 'lan'

config rule

option name 'Allow-IGMP'

option src 'wan'

option proto 'igmp'

option family 'ipv4'

option target 'ACCEPT'

Еще проблема может быть из-из появившейся поддержки IGMP snooping.

/etc/config/network

В разных темах замечал что люди интересовались как выключать wifi в OpenWrt в заданное время, собственно вот небольшая инструкция.

Есть два варианта.

Вариант 1 - через cron.

Для этого нужно перейти в Cистема -> Запланированные задания

И вписать нужную команду в это окно

Вариант 2 - через веб интерфейс.

Это вот такая штука

Но ее нужно установить. Интернет должен быть настроен, чтобы роутеру было откуда качать и устанавливать :)

Понадобятся пакеты: wifischedule, luci-app-wifischedule и luci-i18n-wifischedule-ru

Для установки из веб интерфейса идем в Cистема -> Программное обеспечение

Или через консоль, подключаемся по ssh и даем команды opkg update (обновляем список пакетов) и ставим opkg install luci-app-wifischedule (все остальные пакеты должны сами подтянуться, если не подтянутся, доустановите вручную opkg install wifischedule и opkg install luci luci-i18n-wifischedule-ru)

Вот и все :) Теперь можно переходить в Сервисы -> Wi-Fi планировщик и настраивать расписание работы WIFI

1) Подготовить USB-флешку. На флешке два раздела. Первый на 1 ГБ с файловой системой ext4. Второй — на всё оставшееся пространство тоже с файловой системой ext4.

2) Воткнуть флешку в роутер. Обновить список пакетов и установить необходимые:

opkg install kmod-usb-storage block-mount kmod-fs-ext4

4) Нажать Edit возле sda1, включить Enable this mount, в качестве Mount point выбрать /overlay. Точно так же включить автомонтирование sda2 в качестве /data

В /data можно закачивать торренты и т. п. Это просто раздел под ваши нужды. У меня туда статистика использования трафика собирается, например.

5) Скопировать содержимое /overlay на флешку. В терминале:

mount /dev/sda1 /tmp/extoverlay

tar -C /overlay -cvf - . | tar -C /tmp/extoverlay -xf -

umount /tmp/extoverlay

6) Перезагрузить роутер (если всё получилось, то на странице Software должно прибавиться количество свободного места)

Для любителей микрооптимизации: во-первых, читать это

Если желание оптимизировать ещё не пропало, можно заменить ext4 на F2FS (соответственно вместо kmod-fs-ext4 ставить kmod-fs-f2fs)

Если к использованию F2FS вы не готовы, а желание сэкономить ресурс флешки сильнее страха приключений на пятую точку, то:

— в п.1 после создания на флешке разделов выполнить в терминале:

sudo tune2fs -o journal_data_writeback /dev/sdb1

sudo tune2fs -O ^has_journal /dev/sdb1

sudo e2fsck -f /dev/sdb1

sudo umount /dev/sdb2

sudo tune2fs -o journal_data_writeback /dev/sdb2

sudo tune2fs -O ^has_journal /dev/sdb2

sudo e2fsck -f /dev/sdb2

— в п.4 на вкладке Advanced Settings для обоих разделов вписать в строчку Mount options:

Лично мне такие манипуляции с тюнингом грошовой флешки делать лень.

Настройка обхода блокировок в России и Украине Обход блокировок в России, направляем трафик до заблокированных сайтов через VPN

Предварительные требования:

— прошита OpenWrt 18.06

— установлен веб-интерфейс LuCi

— роутер имеет доступ в Интернет

Впрочем, будет работать и openvpn-openssl. Если вы используете что-то более ранее, чем OpenWrt 18.06, то жизненно необходимо установить openvpn-openssl вместо openvpn-mbedtls.

Отредактировать этот файл, дописав куда-нибудь в его середину строку:

config openvpn antizapret

option enabled 1

option config /etc/openvpn/antizapret-tcp.ovpn

(опять же, способ редактирования конфига оставлен на усмотрение читателя: одному удобно через vi, другому через тот же WinSCP). antizapret-tcp.ovpn — это файл, который вы на прошлом шаге копировали. Если его название изменилось, то, соответственно, исправьте его и тут в конфиге.

то необходимо открыть antizapret-tcp.ovpn текстовым редактором и добавить строкуизменить с 1 на 0

Плюсы:

— через VPN идёт лишь трафик до заблокированных доменов, остальной трафик идёт "напрямую" (нет потери скорости, у вас не меняется IP)

— следствие из предыдущего: трафик небольшой и поддержание бесплатного сервиса не бьёт по карману владельца

Предварительные требования:

— прошита OpenWrt 18.06

— установлен веб-интерфейс LuCi

— роутер имеет доступ в Интернет

Впрочем, будет работать и openvpn-openssl. Если вы используете что-то более ранее, чем OpenWrt 18.06, то жизненно необходимо установить openvpn-openssl вместо openvpn-mbedtls.

3) Заменить содержимое /etc/config/openvpn на:

config openvpn zaborona

option enabled 1

option config /etc/openvpn/zaborona-help.ovpn

(опять же, способ редактирования конфига оставлен на усмотрение читателя: одному удобно через vi, другому через тот же WinSCP). zaborona-help.ovpn — это файл, который вы на прошлом шаге копировали. Если его название изменилось, то, соответственно, исправьте его и тут в конфиге.

то необходимо открыть antizapret-tcp.ovpn текстовым редактором и добавить строкуПлюсы:

— через VPN идёт лишь трафик до заблокированных доменов, остальной трафик идёт "напрямую" (нет потери скорости, у вас не меняется IP)

— следствие из предыдущего: трафик небольшой и поддержание бесплатного сервиса не бьёт по карману владельца

Не забудьте перезапустить dnsmasq:

1) задать пароль администратора (через LuCI)

3) с помощью WinSCP подключиться со следующими параметрами:

Host name: 192.168.1.1

Login: root

Password: пароль_который_вы_установили_на_шаге_1

1) задать пароль администратора (через LuCI)

3) с помощью SFTP-плагина для TC/DC (этот плагин, вопреки своему названию, умеет работать и по SCP) подключиться со следующими параметрами:

Connect to: 192.168.1.1

User name: root

Password: пароль_который_вы_установили_на_шаге_1

Если вы создаёте или редактируете файл в Windows, а затем копируете его на роутер, то перед копированием убедитесь, что переносы строк в файле UNIX-овские, а не Windows-овские! Для этого достаточно открыть файл в Notepad++ и в статусной строке внизу справа найти "Unix (LF)". Если там "Windows (CR LF)", то щёлкните правой кнопкой по надписи, выберите "Unix (LF)" и сохраните файл. Всё это нужно повторять после каждого редактирования, поэтому сначала редактируете как душе угодно, а затем уже проверяете переносы и заливаете на роутер.

На данный момент случайно заблокированных сайтов уже стало сильно меньше, чем пару лет назад, но мне так понравилось не думать об этих блокировках вообще, что я и дальше буду их обходить. Пожалуй, всегда. Не питаю никакого оптимизма по поводу людей, которые управляют этим рубильником, и не хочу зависеть от их спонтанных капризов.

Так как большая часть моего трафика всё-таки ходит к незаблокированной части интернета, то логично пускать через VPN лишь тот трафик, который в этом нуждается. Ну нет ведь смысла гонять через VPN просмотр видео на YouTube или какую-нибудь игру? В итоге получится просто более медленный доступ, а профита никакого.

Стоит отметить, что если вам нужен обход блокировок только на одном устройстве, там вам намного проще будет настроить VPN именно на нём. У многих провайдеров VPN есть программы-клиенты, которые в несколько кликов по красивым кнопкам настроят вам всё, что нужно — просто погуглите, сравните цены и условия. Ещё можете посмотреть в сторону таких бесплатных проектов, как АнтиЗапрет.

Опишу свой процесс настройки роутера на OpenWRT с точечным обходом блокировок. Мне уже приходилось делать это пару раз (то переезд со сменой провайдера, то смена роутера), и вот на третий раз я решил наконец задокументировать этот процесс, чтобы в следующие разы было легче. Может и ещё кому пригодится.

Роутер и прошивка

OpenWRT — это опенсорсный проект, который разрабатывает прошивки для роутеров на основе Linux. В той или иной мере, пожалуй, поддерживаются все существующие девайсы. Внутри есть даже свой собственный пакетный менеджер. Так как роутер с OpenWRT — это почти настоящая линукс-машина, то открывается огромное поле для различных извращений — файловые шары, торрент-клиенты, блокировка рекламы на уровне роутера, VPN — да что угодно.

Мой нынешний роутер — это Xiaomi Mi WiFi Router 3G. Выбрал его, потому что в нём достаточно мощи, чтобы на нём хорошо работала OpenWRT. Да и вообще, Mir3G — это, похоже, один из самых популярных девайсов в тусовке людей, которые занимаются дрессировкой роутеров, так что в сети по нему уже есть много мануалов и обсуждений на форумах. Если захотите купить такой же, то будьте аккуратны с конкретной моделью — их две под одним названием, а хорошая только та, у которой есть порт USB3. Такой роутер должно быть несложно купить на Авито или других досках объявлений.

У меня на данный момент установлена почти последняя версия прошивки:

Прошивка OpenWRT и базовая настройка роутера выходит за рамки этой статьи. Поищите мануалы для вашего роутера. Далее предполагается, что у вас уже есть роутер с OpenWRT, подключенный к интернету, и к нему настроен доступ по SSH.

Блокировки

Грубо говоря, существует два типа блокировок:

Нам нужно победить оба. Разберёмся с каждым из них по порядку.

Шаг 1. Шифрованный DNS

DNS (Domain Name System) — это распределенная система (нет, это не сеть магазинов), состоящая из множества серверов по всему миру, которая позволяет вашему компьютеру преобразовать человекочитаемое имя сайта в машиночитаемый IP-адрес, например, из github.com получить 140.82.121.3 . Этот процесс называется "разрешением" или "резолвингом" доменного имени.

Блокировка по доменным именам зачастую реализуется провайдером следующим образом: ваш роутер по умолчанию использует DNS-сервер, который контролируется провайдером и для заблокированных доменных имён возвращает специальный адрес сайта-заглушки. Именно это происходит, когда вы видите в браузере "доступ к ресурсу ограничен в соответствии со 149-ФЗ".

Кажется, что решение очевидно — просто не пользоваться DNS-сервером провайдера, а использовать, например, Google DNS, IP-адреса которого уже стоит знать наизусть как считалку — 8.8.8.8, 8.8.4.4 . Раньше это действительно работало, но сегодня провайдеры уже не дадут вам так просто себя обмануть.

Поскольку DNS — это очень старый протокол, в котором никак не было предусмотрено шифрование от слова "вообще", у провайдеров есть возможность перехватывать ваши запросы и подменять ответы, вставляя свой сайт-заглушку, даже если запрос шёл, например, к Google DNS. Именно этим они и занимаются. По сути, провайдер проводит против вас атаку DNS hijacking.

Вот как это работает, если всё хорошо. В таком сценарии можно даже не заметить этого "человека посередине" в лице вашего провайдера:

А вот так это работает, когда всё плохо. Провайдер наверняка даже не отправляет запрос к DNS-серверу, которому он предназначался, а просто сразу же возвращает ответ, подставляя адрес своей заглушки:

Но по-настоящему эффективное решение есть. Если провайдер не сможет увидеть, к какому домену происходит обращение, то не сможет и подменить ответ. А ещё лучше, если он вообще не будет знать, что происходит резолвинг имени. Этого можно достичь шифрованием.

Обновим список пакетов. Эту команду нужно выполнять после каждой перезагрузки роутера перед установкой пакетов:

Чтобы плагин для LuCI заработал, нужно сделать выполнить вот такую команду:

Готово! Теперь на компьютере, подключенном к роутеру, можно проверить как это работает:

Обратите внимание, что адреса возвращаются разные: до настройки DoH — неправильный, это результат подмены адресов провайдером, а после — правильный. Можно считать это маленькой победой!

Сам по себе обход блокировок по DNS вряд ли даст ожидаемый эффект, потому что, как правило, в довесок к доменному имени, ресурс блокируется еще и по IP-адресам — видимо, для надежности. Это следующий тип блокировок, которые нужно победить.

Стоит упомянуть про побочные эффекты от такой настройки — могут стать недоступными различные внутренние ресурсы провайдера. Например, когда у меня кончается интернет и я забываю его оплатить, провайдер просто не может меня переадресовать на страницу, куда он обычно направляет своих забывчивых абонентов. Для меня выглядит это всё так, будто интернет просто пропал, без каких-либо объяснений. Я даже первый раз из-за этого чуть не поругался с поддержкой, а оказалось, что это я сам дурак. Что ж, просто приходится платить заранее.

Если нравится статья, то подпишитесь на уведомления о новых постах в блоге, чтобы ничего не пропустить! А ещё читайте другие мои посты!

Шаг 2. Настройка VPN WireGuard

Для того, чтобы обходить блокировки по IP-адресам, придётся настроить VPN — другого способа нет. VPN "спрячёт" от провайдера ваши IP-пакеты так, что он не будет знать куда именно они направляются и что в себе содержат. В качестве протокола предлагаю использовать WireGuard — легковесный VPN-протокол, который к тому же довольно легко настраивать.

Всё описанное дальше вдохновлено и по сути является пересказом вот этой замечательной статьи на Хабре с некоторыми (минимальными) дополнениями от меня.

VPN — это клиент-серверный протокол. Наш роутер будет клиентом, но также нам обязательно нужен сервер. Можно либо поднять свой VPN-сервер самостоятельно (смотрите инструкцию в статье по ссылке выше, это не сложно), либо оформить подписку на какой-нибудь готовый VPN-сервис. Я пробовал оба варианта, но поддерживать свой VPN-сервер оказалось достаточно трудозатратно, и это тоже, как ни странно, стоит денег. Сложнее всего найти хостинг для своего VPN с незаруиненной репутацией. Проблема, с которой я столкнулся, заключалась в том, что все дешевые хостинги уже имеют плохую репутацию (спасибо вам, господа спамеры), и некоторые ресурсы, типа Пикабу (который тоже, как выяснилось, немножко заблокирован), сразу же заранее отвечают ошибкой 403. Намного проще купить готовый VPN, и пусть лучше кто-то другой за меня беспокоится о том, чтобы мне были доступны все нужные мне сайты.

В последнее время появляется очень много VPN-сервисов, которые работают по протоколу WireGuard — это нынче горячая тема. Недавно поддержка WireGuard была добавлена в основной состав ядра Linux. Погуглите, выбор сервисов действительно есть. Сейчас я пользуюсь RedShieldVPN, и меня пока что всё устраивает.

Бонус для читателей: при регистрации по этой ссылке вам подарят месяц бесплатного VPN.

Дальше буду описывать процесс для RedShieldVPN, но, думаю, для других подобных сервисов процесс должен быть похожим.

Переходим в раздел WireGuard, авторизуемся, выбираем страну и скачиваем конфиг. Я обычно выбираю какую-нибудь европейскую страну, чтобы пинг был приемлемым. В этот раз возьму Финляндию.

Вот примерно такой файл конфигурации скачался (ключи я заменил):

Переключимся на роутер и установим там нужную зависимость:

Дальше нужно настроить сеть. Это происходит в файле /etc/config/network . Открываем его при помощи vi (если не умеете пользоваться этим редактором, то лучше предварительно почитайте что-нибудь для подготовки психики) и дописываем в конец две секции вот такого содержания:

Приватный и публичный ключи замените соответствующими значениями из конфига. Поле list addresses заполняется IPv4-адресом из строчки Address в конфиге, а IPv6 адрес мы просто игнорируем — позже станет понятно почему. Поле Endpoint из конфига WireGuard распадается, соответственно, в поля endpoint_host и endpoint_port в конфиге OpenWRT. Остальные поля статичные.

Перезапустим сеть на роутере:

Если команда wg show выводит что-то подобное, то всё идёт хорошо.

Шаг 3. Скрипт для сбора списков заблокированных адресов

Это возможно благодаря крутейшему сервису antifilter.download, который обрабатывает выгрузки Роскомнадзора и отдает их в виде списков IP-адресов в машиночитаемых форматах. Мы настроим периодическую выгрузку списков заблокированных адресов с antifilter.download, чтобы всегда иметь актуальную информацию о блокировках. По моему опыту обновлять этот список раз в сутки (например, ночью) вполне достаточно.

Кроме того, нам нужно настроить файрволл роутера, чтобы он помечал пакеты, которые направляются к заблокированным адресам, специальным маркером. Такие маркированные пакеты должны маршрутизироваться роутером через VPN.

Начнём со скрипта, который реализует эту логику по обновлению списков заблокированных адресов.

Создадим файл /etc/init.d/hirkn со скриптом следующего содержания:

Этот скрипт скачивает два списка заблокированных адресов — один в виде сетей (иногда РКН блокирует адреса целыми подсетями), другой — обобщенный список отдельных заблокированных адресов. За счёт обобщения в небольшие подсети он содержит не миллионы строк, а всего лишь что-то около 15 тысяч. Нам нужны оба списка, они не пересекаются между собой. Файлы сохраняются в каталог /tmp , который в OpenWRT хранится в оперативной памяти — это должно работать быстро. В конце скрипт перезапускает файлволл. Настройка файлволла будет происходит позже.

Добавим этому скрипту права на выполнение:

Добавим скрипт в "автозапуск", чтобы он выполнялся при включении роутера после всех остальных скриптов:

Через cron запланируем выполнение этого скрипта раз в сутки:

В открывшемся редакторе нужно добавить на новой строке:

На crontab.guru можно посмотреть объяснение этой строчки.

Включим cron , потому что по умолчанию в OpenWRT он выключен:

Убедимся, что скрипт работает.

Если файлы со списками заблокированных адресов появились, то всё ок:

Шаг 4. Дальнейшая настройка

Теперь осталось настроить роутер так, чтобы он правильно маршрутизировал пакеты через VPN-туннель.

Создадим таблицу маршрутизации для VPN, добавив в файл /etc/iproute2/rt_tables строчку следующего вида:

Добавим дефолтный маршрут для VPN через туннельный интерфейс:

Чтобы сделать это изменение постоянным, чтобы оно переживало перезагрузки роутера, создадим файл /etc/hotplug.d/iface/30-rknroute с вот таким содержимым:

В файл /etc/config/network , который мы уже редактировали в процессе настройки WireGuard, добавим правило, которое будет перенаправлять маркированные пакеты в таблицу маршрутизации VPN:

Теперь приступим к настройке файрволла. Это самая важная часть логики, которая просматривает списки заблокированных адресов, и маркирует пакеты. В файл /etc/config/firewall допишем несколько абзацев:

Первый из них настраивает зону для VPN — из неё разрешён лишь выход пакетов и включён маскарадинг.

Второй абзац разрешает переход из зоны lan , где по умолчанию находятся все устройства, подключенные к роутеру, в зону для VPN.

Третий и четвертый абзацы заставляют файрволл загрузить файлы со списками заблокированных адресов и распихать по хеш-таблицам в памяти. Как известно, поиск по хеш-таблице происходит за константное время, так что роутер сможет эффективно определять направляется ли пакет к заблокированному адресу или к обычному.

Пятый и шестой абзацы отвечают за маркировку пакетов: "если пакет направляется на заблокированный адрес, то добавим ему пометку 0x1 ".

И запустим наш скрипт:

После этого трафик к заблокированным сайтам должен побежать через VPN. Если нет, то попробуйте перезагрузить роутер.

Шаг 5. Отключаем IPv6

Этот шаг мой самый нелюбимый, потому что я за всё новое и против всего старого. По моему глубокому убеждению IPv4 уже давно должен умереть и быть вытеснен шестой версией протокола. К сожалению, дела у IPv6 пока идут не так гладко, как хотелось бы (сейчас он занимает всего около 30% процентов трафика).

Проблема в том, что antifilter.download выдаёт только заблокированные IPv4 адреса. Это значит, что наш обход блокировок не будет работать по IPv6. Если разрешить вашему роутеру работать по IPv6, то многие ваши устройства предпочтут открывать сайты по IPv6 либо напарываясь на страницы с блокировками от провайдеров, либо просто получая ошибки подключения по таймауту.

Отключаем IPv6 (команды взяты отсюда):

После этого может потребоваться ещё одна перезагрузка роутера, чтобы он перестал раздавать вновь подключенным устройствам IPv6-адреса.

Вот как-то так можно при помощи несложных (ладно, сложных) манипуляций настроить свой роутер на точечный обход блокировок. Все незаблокированные сайты работают как обычно, а заблокированные — через VPN. С такой конфигурацией можно полностью забыть про мелкие пакости от Роскомнадзора и начать, наконец, жить :)

При домашней или офисной установке роутера необходимо провести регулировку. Для отладки можно через ОС OpenWrt подключиться к Wi-Fi. Во избежание сбоев пользователь должен изучить ее особенности.

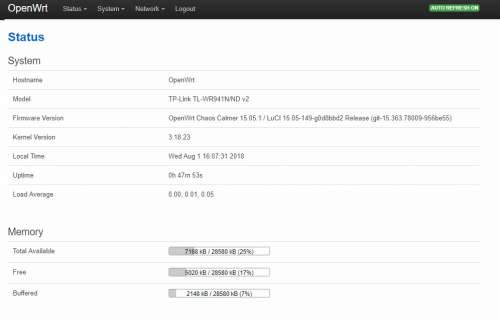

Внешний вид приложения

Что такое OpenWrt, особенности, описание

Через операционную систему OpenWrt настройку интернета проводить проще — программа дает расширенные возможности, такие как организация беспроводной сети или установка дополнительных пакетов.

ОС позволяет делать установку без выхода в сетевое пространство. При маршрутизаторе с доступным объемом памяти больше 4 Мб можно пользоваться не стандартной файловой системой JFFS2, а SquashFS. Последняя допускает откат внесенных изменений по мере необходимости.

Важно! ОС применяется пользователями, которым нужны дополнительные возможности для присоединения к беспроводной сетке (удаленный доступ и пр.).

Как установить операционную систему

Через OpenWrt настройка Wi-Fi проходит по стандартному алгоритму:

- После входа в меню запускают браузер и в командной строке вводят IP-адрес адаптера. Второй вариант — через логин и пароль или в режиме ОС. В это время нужно записать точное название прибора и выйти из приложения.

- Закачка нужной прошивки проводится с официальной страницы программы. Там находится список файлов для роутеров разных моделей. Среди предложенных утилит закачивают вариант, в котором присутствует надпись «factory».

- В меню роутера переходят в блок «обновление встроенного ПО», кликают по закачанной прошивке и подтверждают системный запрос. После жмут на «обновить».

Важно! Установка обновления позволяет получить допуск к оборудованию через стандартное меню.

Первичная отладка ОС проходит поэтапно:

- В меню приложения вводится логин «root». Совершается переход в раздел для установки ключа шифрования — его вводят дважды.

- В параметрах выбирают тип соединения «lan» и вносят новый IP-адрес. Такой подход позволит избежать конфликта устройств при нескольких маршрутизаторах в единой сетке.

Важно! Подтверждение запроса приведет к вступлению в силу внесенных изменений. Если графический интерфейс изначально недоступен, то нужно использовать соединение через терминал по SSH, а затем продолжить регулировку через командное меню.

Особенности настройки базовой конфигурации

Установка и первоначальная отладка завершается созданием соединения с поставщиком услуг. Все параметры должны дублировать ранее записанные сведения: если связь создавалась через DHCP, то его указывают при регулировке.

Настроить модем можно через командную строку, в PPPoE указывают:

- адрес основного шлюза, которым пользуется DNS;

- маску сети и пр.

Важно! При неверном введении информации возможен сбой в работе маршрутизатора.

Безопасный режим

Отладка операционной системы может проводиться вручную или через скрипты. Специалисты рекомендуют использовать безопасный способ — через «generic.failsafe». Первоначальная информация записывается сразу же после начала работы с ОС.

Системный апгрейд

Системное обновление проходит при помощи скрипта «generic.sysupgrade». Готовое решение позволит безопасно провести процедуру.

Какие типы подключений поддерживает OpenWrt

Основной у приложения считается командная строка, но для пользователей была создана дополнительная оболочка. Она помогает получить быстрый допуск к меню, но дает меньше возможностей.

Важно! При использовании MAC-адреса провайдером требуется его дублирование для маршрутизатора.

UCI и LuCI

Под интерфейсом «UCI» подразумевается набор скриптов, запускаемых через командную строку. Информация содержится в подкаталоге «/etc/config», с помощью меню облегчается процесс отладки оборудования. Для их использования достаточно выбрать нужный файл, запустить его и следовать инструкциям, выводимым на дисплей.

Второй тип — это «LuCI», который не проходит автоматическую установку во время перепрошивки аппаратуры. При инсталляции устанавливается и используется терминал PuTTy. Позже проводят копирование определенного скрипта из каталога «UCI» и его активизация.

Важно! Процедура установки «LuCI» в качестве веб-интерфейса несложная, пользоваться им можно через браузер — после введения актуального IP-адреса.

Считается одной из версий операционной системы, состоит из набора патчей и скриптов. Они улучшают пользовательское меню и в данный момент работа над приостановлена.

К особенностям относят вариант «webif», включающий 40 страниц. Они используются для установки индивидуальных настроек.

Установка клиента ВПН

Как установить VPN-клиент на OpenWrt

Если при OpenWrt не работает Wi-Fi, то проблема может заключаться в заблокированных для региона сайтах. Установка ВПН происходит из пакета ОС, для отладки OpenSSL проходят следующие этапы:

- При помощи команды «opkg install openvpn-openssl» его устанавливают в консоли.

- Проводят авторизацию — через переход в каталог при помощи «cd /etc/openvpn».

- После подключения «openvpn sweden.ovpn», вводят ключ шифрования с логином.

Важно! При успешном завершении процесса можно видеть активизацию VPN.

Особенности работы графического клиента WinSCP

В функции SCP-клиента входит:

- закачка;

- изменение;

- копирование файлов из ОС адаптера.

Существует портативная и инсталлируемая версия программы, пользователь может выбрать любую из них.

Клиент для копирования

Об ограничении по LAN

Замедленный интернет встречается при большом количестве одновременно подключенных к одному оборудованию устройств. Аналогичный эффект возникает при большом заборе трафика одним из аппаратов. Регулирование возникшей проблемы проходит при помощи введения ограничения по скорости:

- Задача в ОС решается при помощи специализированного пакета — «wshaper» или «luci-app-wshaper». Чтобы включить функционал, необходимо перейти в подраздел «Wondershaper» и указать допустимые скоростные значения.

- При недостаточной мощности сигнала можно не затрагивать работу приложений и устройств, а воспользоваться репитером. Дополнительная аппаратура позволит снизить нагрузку, равномерно распределить трафик.

- Ограничение может устанавливаться на определенные сайты. Для его активизации достаточно войти в меню межсетевого дисплея и установить новые правила.

Отладка проводится одним из вышеуказанных способов. Перед регулировкой лучше воспользоваться одним из анализаторов сетевого трафика.

Важно! Операционная система OpenWrt позволяет провести включение Wi-Fi по времени, как и его отключение. Функция активизируется в пакете «wifitoggle», запуск производится при помощи кнопки WPS на приборе.

Как создать в OpenWrt точку доступа

Формирование функции раздачи проходит пошагово:

- В меню переходят в блок «Network».

- При отсутствии готовой сети жмут на кнопку «Add», а если она присутствует — создают дополнительную при помощи клавиши «Edit».

- Точку доступа могут настраивать в виде моста, с указанием параметров: названия, номера канала и пр.

- После подтверждения внесенных изменений вайфай активизируется.

Если происходит создание гостевого входа на ОС, то при отладке вводят необходимые параметры.

OpenWrt — сложная для новичков система, больше подходящая опытным пользователям. Неверное введение команд может стать причиной обращения в службу техподдержки производителя маршрутизатора.

Читайте также: