Как называется полифаг обеспечивающий проверку файлов в процессе их загрузки в оп это

Обновлено: 06.07.2024

Наиболее эффективны в борьбе с компьютерными вирусами антивирусные программы. Антивирусные программы могут использовать различные принципы для поиска и лечения зараженных файлов. Антивирусы - программы, призванные обнаруживать и удалять все вирусные программы с Вашего компьютера. Наиболее представительными, на мой взгляд, являются DrWeb, Antiviral Tolkit Pro, ADInf .Первые две программы постоянно получают всяческие международные сертификаты и вообще считаются одними из лучших. В революционном деле борьбы с вирусами главное - иметь свежий антивирус.

Также важно все-таки не запускать неизвестно что. Однако, при борьбе с вирусами не стоит впадать в дикую крайность и стирать все подряд. На этом построено действие "психологических" вирусов, рассчитанных именно на то, что Вы своими руками порушите систему.

Антивирусы-полифаги -- наиболее распространенные средства по борьбе с вредоносными программами. Исторически они появились первыми и до сих пор удерживают несомненное лидерство в этой области.

Самыми популярными и эффективными антивирусными программами являются антивирусные программы полифаги (например, Kaspersky Anti-Virus, Dr.Web).Принцип работы полифагов основан на проверке файлов, загрузочных секторов дисков и оперативной памяти и поиске в них известных и новых (неизвестных полифагу) вирусов.

Для поиска известных вирусов используются так называемые маски. Маской вируса является некоторая постоянная последовательность программного кода, специфичная для этого конкретного вируса. Если антивирусная программа обнаруживает такую последовательность в каком-либо файле, то файл считается зараженным вирусом и подлежит лечению.

Полифаги могут обеспечивать проверку файлов в процессе их загрузки в оперативную память. Такие программы называются антивирусными мониторами.

К достоинствам полифагов относится их универсальность. К недостаткам можно отнести большие размеры используемых ими антивирусных баз данных, которые должны содержать информацию о максимально возможном количестве вирусов, что, в свою очередь, приводит к относительно небольшой скорости вирусов.

В основе работы полифагов стоит простой принцип -- поиск в программах и документах знакомых участков вирусного кода (так называемых сигнатур вирусов). Под сигнатурой могут пониматься разные вещи.

В общем случае сигнатура -- это такая запись о вирусе, которая позволяет однозначно идентифицировать присутствие вирусного кода в программе или документе. Чаще всего сигнатура -- это непосредственно участок вирусного кода или его контрольная сумм.

Первоначально антивирусы-полифаги работали по очень простому принципу -- осуществляли последовательный просмотр файлов на предмет нахождения в них вирусных программ. Если сигнатура вируса была обнаружена, то производилась процедура удаления вирусного кода из тела программы или документа. Прежде чем начать проверку файлов, программа-фаг всегда проверяет оперативную память. Если в оперативной памяти оказывается вирус, то происходит его деактивация. Это вызвано тем, что зачастую вирусные программы производят заражение тех программ, которые запускаются или открываются в тот момент, когда вирус находится в активной стадии (это связано со стремлением экономить на усилиях по поиску объектов заражения). Таким образом, если вирус останется активным в памяти, то тотальная проверка всех исполняемых файлов приведет к тотальному заражению системы.

Тем более в настоящее время вирусные программы значительно усложнились. Например, появились так называемые “stealth- вирусы”. В основе их работы лежит тот факт, что операционная система при обращении к периферийным устройствам (в том числе и к жестким дискам) использует механизм прерываний. Здесь для неискушенного читателя необходимо сделать “лирическое” отступление на тему “Как работает механизм прерываний”. При возникновении прерывания управление передается специальной программе -- ”Обработчику прерывания”. Эта программа отвечает за ввод и вывод информации в/из периферийного устройства. Кроме того, прерывания делятся на уровни взаимодействия с периферией (в нашем случае -- с жесткими и гибкими дисками). Есть уровень операционной системы (в среде MS DOS -- прерывание 25h), есть уровень базовой системы ввода/вывода (уровень BIOS -- прерывание 13h). Опытные системные программисты могут работать и напрямую, обращаясь к портам ввода/вывода устройств. Но это -- уже довольно серьезная и трудная задача. Столь многоуровневая система сделана, прежде всего, с целью сохранения переносимости приложений. Именно благодаря такой системе, скажем, оказалось возможным осуществлять запуск DOS-приложений в многозадачных средах типа MS Windows или IBM OS/2.

Но в такой системе изначально скрыта и уязвимость: управляя обработчиком прерываний, можно управлять потоком информации от периферийного устройства к пользователю. Stealth-вирусы, в частности, используют механизм перехвата управления при возникновении прерывания. Заменяя оригинальный обработчик прерывания своим кодом, stealth-вирусы контролируют чтение данных с диска. В случае, если с диска читается зараженная программа, вирус “выкусывает” собственный код (обычно код не буквально ”выкусывается”, а происходит подмена номера читаемого сектора диска). В итоге пользователь получает для чтения “чистый” код. Таким образом, до тех пор пока вектор обработчика прерываний изменен вирусным кодом, сам вирус активен в памяти компьютера, обнаружить его простым чтением диска средствами операционной системы невозможно. Схожий механизм маскировки используется и загрузочными вирусами, о которых будет сказано дальше.

В целях борьбы со stealth-вирусами ранее рекомендовалось (и, в принципе, рекомендуется и сейчас) осуществлять альтернативную загрузку системы с гибкого диска и только после этого проводить поиск и удаление вирусных программ. В настоящее время загрузка с гибкого диска может оказаться проблематичной (для случая с win32 антивирусными приложениями запустить их не удастся). Ввиду всего вышесказанного, антивирусы-полифаги оказываются максимально эффективными только при борьбе с уже известными вирусами, то есть с такими, чьи сигнатры и методы поведения знакомы разработчикам. Только в этом случае вирус со 100-процентной точностью будет обнаружен и удален из памяти компьютера, а потом -- и из всех проверяемых файлов. Если же вирус неизвестен, то он может достаточно успешно противостоять попыткам его обнаружения и лечения. Поэтому главное при пользовании любым полифагом -- как можно чаще обновлять версии программы и вирусные базы. Для удобства пользователей базы вынесены в отдельный модуль, и, например, пользователи AVP могут обновлять эти базы ежедневно при помощи Интернета.

Особняком тут стоят так называемые эвристические анализаторы. Дело в том, что существует большое количество вирусов, алгоритм которых практически скопирован с алгоритма других вирусов. Как правило, такие вариации создают непрофессиональные программисты, которые по каким-то причинам решили написать вирус. Для борьбы с такими “копиями” и были придуманы эвристические анализаторы. С их помощью антивирус способен находить подобные аналоги известных вирусов, сообщая пользователю, что у него, похоже, завелся вирус. Естественно, надежность эвристического анализатора не 100%, но все же его коэффициент полезного действия больше 0,5. Вирусы, которые не распознаются антивирусными детекторами, способны написать только наиболее опытные и квалифицированные программисты.

Эвристическим анализатором кода называется набор подпрограмм, анализирующих код исполняемых файлов, памяти или загрузочных секторов для обнаружения в нем разных типов компьютерных вирусов. Основной частью эвристического анализатора является эмулятор кода. Эмулятор кода работает в режиме просмотра, то есть его основная задача -- не эмулировать код, а выявлять в нем всевозможные события, т. е. совокупность кода или вызов определенной функции операционной системы, направленные на преобразование системных данных, работу с файлами или часто используемые вирусные конструкции. Грубо говоря, эмулятор просматривает код программы и выявляет те действия, которые эта программа совершает. Если действия этой программы укладываются в какую-то определенную схему, то делается вывод о наличии в программе вирусного кода.

Использование эвристического анализатора, помимо всего вышеперечисленного, позволяет также бороться с вирус-генераторами и полиморфными вирусами. Классический метод с определением вирусов по сигнатуре в этом случае вообще оказывается неэффективен. Вирус-генераторы -- это специализированный набор библиотек, который позволяет легко сконструировать свой собственный вирус, даже имея слабые познания в программировании. Написав несложную программу, вы далее подключаете к этой программе библиотеки генератора, вставляете в нужных местах вызовы внешних процедур -- и вот ваш элементарный вирус превратился в достаточно сложный продукт. Самое печальное, что в этом случае сигнатура вируса будет каждый раз другая, поэтому отследить вирус оказывается возможным только по характерным вызовам внешних процедур -- а это уже работа эвристического анализатора. Полиморфный вирус имеет еще более сложную структуру. Само тело вируса видоизменяется от заражения к заражению, при этом сохраняя свое функциональное наполнение.

В простейшем случае -- если разбросать в теле вируса случайным образом ничего не делающие операторы (типа “ mov ax, ax” или “nop”), то тело вирусного кода претерпит значительные изменения, а алгоритм останется прежним. В этом случае на помощь также приходит эвристический анализатор.

Антивирусные блокировщики- это программы, перехватывающие “вирусоопасные” ситуации и сообщающие об этом пользователю. К таким ситуациям относится, например, запись в загрузочный сектор диска. Эта запись происходит при установке на компьютер новой операционной системы или при заражении загрузочным вирусом.

Наибольшее распространение получили антивирусные блокировщики в BIOS таким образом, что будет запрещена (заблокирована) любая запись в загрузочный сектор диска и компьютер будет защищен от заражения загрузочными вирусами.

К достоинствам блокировщиков относится их способность обнаруживать и останавливать вирус на самой ранней стадии его размножения.

Антивирусные программы-ревизоры позволяют обнаружить вирус. Чаще всего обнаружением вируса дело и заканчивается. Существует блок лечения для популярного антивируса-ревизора Adinf, так называемый Cure Module, но такой блок позволяет лечить лишь те файлы, которые были не заражены на момент создания базы данных программы. Однако обнаружить вирус на компьютере (или даже подозрение на него) антивирусы-ревизоры могут с большой степенью надежности. Обычно наиболее оптимальным является связка полифаг и ревизор. Ревизор служит для обнаружения факта заражения системы. Если система заражена, то в дело пускается полифаг. Если же ему не удалось уничтожить вирус, то можно обратиться к разработчику антивирусных средств, -- скорее всего на ваш компьютер попал новый, неизвестный разработчикам вирус.

Недостаток ревизоров состоит в том, что они не могут обнаружить вирус в новых файлах (на дискетах, при распаковке файлов из архива, в электронной почте), поскольку в их базах данных отсутствует информация об этих файлах.

Основу работы ревизоров составляет контроль за изменениями, характерными для работы вирусных программ. Далее мы рассмотрим, как этот контроль осуществляется. Как уже говорилось выше, в качестве примера будет рассматриваться работа антивируса AP'98. При установке программы создаются специальные таблицы. В них содержится информация: о контрольных суммах неизменяемых файлов, содержимом системных областей, адресах обработчиков прерываний, размере доступной оперативной памяти и т. п. Вся остальная работа ревизора состоит в сравнении текущего состояния диска с ранее сохраненными данными, поэтому крайне важно, чтобы все контрольные таблицы создавались не на зараженной машине. Только в этом случае работа ревизора будет достаточно эффективной. Итак, перейдем к стадиям работы программы-ревизора.

Контроль оперативной памяти. Эта стадия проверки включает в себя процедуры обнаружения следов активных загрузочных и stealth-вирусов в памяти компьютера. Если такие алгоритмы будут найдены, вы получите соответствующее предупреждение. Сначала программа ищет уже знакомые вирусы. Далее программа проверяет, изменился ли обработчик Int13h. Если он изменился, то с вероятностью 90% можно сказать, что компьютер инфицирован загрузочным вирусом (загрузочные вирусы вынуждены перехватывать это прерывание с тем, чтобы после своей активизации передать управление “нормальному” загрузочному сектору и система загрузилась без сбоев). Ревизор выдаст вам предупреждение об этом и сообщит адрес в памяти, по которому находится новый обработчик Int13h. В принципе информация о местонахождении обработчика необходима программистам и системным администраторам, а рядовому пользователю следует обратить внимание на предупреждение.EXE удается обнаружить истинный адрес обработчика Int13h в BIOS и работать, используя его. Если по каким-либо причинам ревизору не удалось получить реальный адрес обработчика, то выдается предупреждение. Истинный адрес обработчика прерывания достигается путем пошагового просмотра тела вируса (по алгоритму своей работы загрузочный вирус вынужден в конце концов передавать управление оригинальному обработчику). Некоторые вирусы блокируют трассировку прерываний: при попытке трассировать их коды они “завешивают” систему, перезагружают компьютер и т. д. Поэтому, если при трассировке прерываний компьютер начинает вести себя “странно”, то следует быть очень осторожным -- не исключено, что оперативная память поражена вирусом.

Важным параметром является и размер свободной оперативной памяти. Обычно ревизор запускается самым первым, до загрузки каких-либо еще программ. Если же размер оперативной памяти уменьшился -- это верный признак присутствия в ОЗУ еще какой-то программы. Скорее всего программа эта -- вирус.

Контроль системных областей. Контроль системных областей предназначен для обнаружения вирусов, которые используют для своей активации механизм загрузки. Как известно, первой с диска загружается загрузочная запись (boot record), которая содержит в себе мини-программу, управляющую дальнейшей загрузкой. Для жесткого диска первой производится загрузка главной загрузочной записи (MasterBootRecord или MBR).

Тут необходимо сделать очередное “лирическое” отступление, посвященное обнаружению загрузочных вирусов. В случае, если система поражена загрузочным вирусом, то именно ему передается управление при попытке загрузиться с пораженного диска. В этом сила вируса -- если поражен жесткий диск, то управление вирусу будет передаваться при каждом включении компьютера. Загрузочные вирусы в чистом виде передаются исключительно через дискеты, причем заражение осуществляется при попытке загрузиться с пораженной дискеты. Со временем использование дискет вообще и загрузочных дискет, в частности, сократилось до минимума. Однако способ захвата управления оказался столь удобен, что в настоящее время очень распространены вирусы, которые могут поражать как файлы, так и загрузочные сектора. Попав на “чистый” копьютер, такие вирусы первым делом поражают главную загрузочную запись. Однако методы обнаружения именно загрузочных вирусов в настоящее время крайне эффективны и приближаются к 100% надежности. Чтобы понять, как происходит обнаружение вируса, рассмотрим обнаружение такого вируса “вручную”.

Произведем загрузку с чистой дискеты (при этом прерывание 13h гарантировано не будет перехвачено загрузочным вирусом) и рассмотрим сектор 0/0/1 винчестера (это физический адрес сектора главной загрузочной записи). Если винчестер разделен (при помощи fdisk) на логические диски, то код занимает приблизительно половину сектора и начинается с байтов FAh 33h COh (вместо 33h иногда может быть 2Bh). Заканчиваться код должен текстовыми строками типа “Missing operating system”. В конце сектора размещаются внешне разрозненные байты таблицы разделов. Нужно обратить внимание на размещение активного раздела в таблице разделов. Если операционная система расположена на диске С, а активен 2, 3 или 4 раздел, то вирус мог изменить точку старта, сам разместившись в начале другого логического диска (заодно нужно посмотреть и там). Но также это может говорить о наличии на машине нескольких операционных систем и какого-либо boot-менеджера, обеспечивающего выборочную загрузку. Проверяем всю нулевую дорожку. Если она чистая, то есть ее сектора содержат только байт-заполнитель, все в порядке. Наличие мусора, копий сектора 0/0/1 и прочего может говорить о присутствии загрузочного вируса. Впрочем, антивирусы при лечении загрузочных вирусов лишь “обезглавливают” противника (восстанавливают исходное значение сектора 0/0/1), оставляя тело “догнивать” на нулевой дорожке. Проверяем boot-сектор MS-DOS, он обычно расположен в секторе в 0/1/1. Его внешний вид для сравнения можно найти как в книге Е. Касперского, так и на любой “чистой” машине.

Примерно таким же способом действуют и программы-ревизоры. Их особенность в том, что они не могут судить об изначальной “чистоте” оперативной памяти, поэтому чтение Master Boot Record происходит тремя различными способами: (bios) -- прямым обращением в BIOS; (i13h) -- чтением через BIOS-прерывание Int13h; (i25h) -- чтением средствами операционной системы (прерывание Int25h).

Если считанная информация не совпадает, налицо действие stealth-алгоритмов. Для большей надежности AP'98 производит чтение MBR через IDE-порты жесткого диска. На сегодня в “дикой природе” не встречались вирусы, которые могут маскироваться от ревизора, обладающего такой функцией.

Аналогичным образом проводится проверка и простого (не главного) загрузочного сектора.

Обычно за счет того, что ревизор сохраняет резервную копию системных областей, восстановление повреждений от загрузочного вируса происходит довольно прозаично: если пользователь дает на то свое согласие, ревизор просто записывает системные области заново, используя сохраненные ранее данные.

В принципе, рекомендуется внести в разряд “неизменяемых” те исполняемые файлы, путь к которым указан в переменной PATH. Они чаще всего становятся жертвой файловых вирусов.

Чтобы не дать stealth-вирусам “обмануть” систему, чтение данных также происходит как средствами операционной системы, так и средствами BIOS. Если эти данные не совпали, то можно говорить о том, что в системе активно действует вирус-“невидимка”.

После того как все файлы проверены, ревизоры часто сохраняют дополнительные области памяти, которые могут быть испорчены вирусами. Это FLASH- и CMOS-память. Эти области памяти также изменяются достаточно редко и поэтому их изменения могут быть подозрительны.

Еще раз скажем, что наиболее эффективной антивирусной защитой будет использование “связки” ревизор -- полифаг. Ревизор позволяет отследить активность вируса на вашем диске, а полифаг служит для проверки новых файлов, а также удаления уже известных вирусов. Но при работе с антивирусными средствами надо четко представлять их реальные возможности, общие алгоритмы работы и следовать тем рекомендациям, которые мы вам дали.

Наиболее эффективны в борьбе с компьютерными вирусами антивирусные программы. Антивирусные программы могут использовать различные принципы для поиска и лечения зараженных файлов.

Полифаги. Самыми популярными и эффективными антивирусными программами являются антивирусные программы полифаги (например, Kaspersky Anti-Virus, Dr.Web). Принцип работы полифагов основан на проверке файлов, загрузочных секторов дисков и оперативной памяти и поиске в них известных и новых (неизвестных полифагу) вирусов.

Для поиска известных вирусов используются так называемые маски. Маской вируса является некоторая постоянная последовательность программного кода, специфичная для этого конкретного вируса. Если антивирусная программа обнаруживает такую последовательность в каком-либо файле, то файл считается зараженным вирусом и подлежит лечению.

Полифаги могут обеспечивать проверку файлов в процессе их загрузки в оперативную память. Такие программы называются антивирусными мониторами.

К достоинствам полифагов относится их универсальность. К недостаткам можно отнести большие размеры используемых ими антивирусных баз данных, которые должны содержать информацию о максимально возможном количестве вирусов, что, в свою очередь, приводит к относительно небольшой скорости поиска вирусов.

Ревизоры. Принцип работы ревизоров (например, ADinf) основан на подсчете контрольных сумм для присутствующих на диске файлов. Эти контрольные суммы затем сохраняются в базе данных антивируса, как и некоторая другая информация: длины файлов, даты их последней модификации и пр.

При последующем запуске ревизоры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то ревизоры сигнализируют о том, что файл был изменен или заражен вирусом.

Недостаток ревизоров состоит в том, что они не могут обнаружить вирус в новых файлах (на дискетах, при распаковке файлов из архива, в электронной почте), поскольку в их базах данных отсутствует информация об этих файлах.

Блокировщики. Антивирусные блокировщики - это программы, перехватывающие "вирусоопасные" ситуации и сообщающие об этом пользователю. К таким ситуациям относится, например, запись в загрузочный сектор диска. Эта запись происходит при установке на компьютер новой операционной системы или при заражении загрузочным вирусом.

Наибольшее распространение получили антивирусные блокировщики в BIOS компьютера. С помощью программы BIOS Setup можно провести настройку BIOS таким образом, что будет запрещена (заблокирована) любая запись в загрузочный сектор диска и компьютер будет защищен от заражения загрузочными вирусами.

К достоинствам блокировщиков относится их способность обнаруживать и останавливать вирус на самой ранней стадии его размножения.

4.19. Проверить компьютер на заражение вирусами с помощью антивирусных программ-полифагов.

4.20. Проверить компьютер на заражение вирусами с помощью антивирусной программы-ревизора.

Есть только два способа прожить жизнь. Первый — будто чудес не существует. Второй — будто кругом одни чудеса.

А.Эйнштейн

Вопросы к экзамену

Для всех групп технического профиля

Я учу детей тому, как надо учиться

Часто сталкиваюсь с тем, что дети не верят в то, что могут учиться и научиться, считают, что учиться очень трудно.

Лекция 06. Компьютерные вирусы и антивирусные программы. Работа с носителями информации

Компьютерные вирусы – программы, которые создают программисты специально для нанесения ущерба пользователям ПК. Их создание и распространение является преступлением.Отличительными особенностями компьютерных вирусов являются: 1) маленький объем; 2) самостоятельный запуск; 3) многократное копирование кода; 4) создание помех для корректной работы компьютера

По масштабу вредных воздействий компьютерные вирусы делятся на:

* Безвредные – не влияют на работу ПК, лишь уменьшают объем свободной памяти на диске, в результате своего размножения

* Неопасные – влияние, которых ограничивается уменьшением памяти на диске, графическими, звуковыми и другими внешними эффектами;

* Опасные – приводят к сбоям и зависаниям при работе на ПК;

* Очень опасные – приводят к потери программ и данных (изменение, удаление), форматированию винчестера и тд.

По среде обитания компьютерные вирусы бывают:

Антивирусная программа - программа, предназначенная для борьбы с компьютерными вирусами.

В своей работе эти программы используют различные принципы для поиска и лечения зараженных файлов.

Для нормальной работы на ПК каждый пользователь должен следить за обновлением антивирусов.

Если антивирусная программа обнаруживает вирус в файле, то она удаляет из него программный код вируса. Если лечение невозможно, то зараженный файл удаляется целиком.

Имеются различные типы антивирусных программ – полифаги, ревизоры, блокировщики, сторожа, вакцины и пр.

Типы антивирусных программ:

Антивирусные сканеры – после запуска проверяют файлы и оперативную память и обеспечивают нейтрализацию найденного вируса

Антивирусные сторожа (мониторы) – постоянно находятся в ОП и обеспечивают проверку файлов в процессе их загрузки в ОП

Полифаги – самые универсальные и эффективные антивирусные программы. Проверяют файлы, загрузочные сектора дисков и ОП на поиск новых и неизвестных вирусов. Занимают много места, работают не быстро

Ревизоры – проверяют изменение длины файла. Не могут обнаружить вирус в новых файлах (на дискетах, при распаковке), т.к. в базе данных нет сведений о этих файлах

Блокировщики – способны обнаружить и остановить вирус на самой ранней стадии его развития (при записи в загрузочные сектора дисков). Антивирусные блокировщики могут входить в BIOS Setup

Видео-урок "Компьютерные вирусы и антивирусные программы."

Все носители информации на компьютере представлены в виде дисков. Для того чтобы можно было работать с носителями информации (с жесткими дисками, приводами компакт-дисков, флэшками и т. д.), придумали следующее — для каждого из устройств, подключенных к компьютеру, выделяется специальный диск, которому автоматически присваивается буква латинского алфавита с двоеточием, следующим за буквой (например, A:, B:, C:, D: и т.д.). Имена дисков А: и В: изначально были закреплены за так называемыми гибкими дисками. Диск А: был закреплен за устройством чтения 3,5 дюймовых дискет, а диск В: — 5 дюймовых.

Дискеты уже практически не используются и устройства чтения дискет уже не устанавливаются в компьютеры. Тем не менее, вы еще можете встретить старые компьютеры с флоппи-дисководами. Если в компьютер не установлен флоппи дисковод, то его буква (имя) пропускается.

Следующие буквы — C:, D:, E: и так далее, отводятся под имена так называемых логических дисков.

Давайте с этим разберемся более подробно. Мы уже знаем, что в компьютере установлен жесткий диск (винчестер). К компьютеру можно подключить несколько жестких дисков, но мы будем рассматривать самый распространенный случай — в компьютере установлен только один жесткий диск. То есть жесткий диск у вас один, а логических дисков может быть множество. Логические диски – это условные области на одном физическом жестком диске. Они и называются логическими, поскольку физически диск одни, но на нем специальной программой созданы области, которые воспринимаются компьютером как отдельные диски.

Количество и размер логических дисков определяете вы или другой человек, который устанавливает на ваш компьютер операционную систему. Так же вы всегда можете поменять количество логических дисков или изменить их размеры. Общий объем логических дисков равен объему вашего жесткого диска. То есть если вы купили жесткий диск объемом 500 Гб, то и сумма объемов всех логических дисков будет приблизительно равна 500 Гб. Говорю «приблизительно», поскольку с измерением объема информации есть определенные нюансы, о которых мы уже говорили.

Если ваш жесткий диск был разделен на три логических диска, то они получат имена — C:, D: и Е: соответственно. Далее за именами логических дисков следует буква, присвоенная устройству чтения или записи компакт-дисков (CD или DVD), если такие устройства установлены на вашем компьютере. Т.е. если у вас на компьютере установлен привод DVD-дисков, то ему присваивается следующая буква — F:. Если у вас два привода CD/DVD дисков, то и буква G: будет присвоена следующему устройству.

Когда вы подключаете к компьютеру съемные носители информации как, например, флэшку или внешний USB-диск, то им присваиваются следующие по алфавиту буквы.

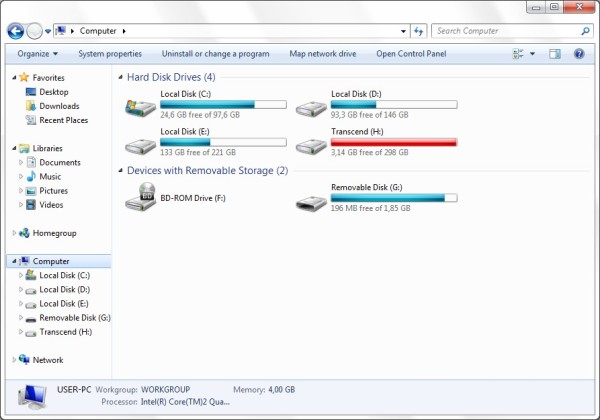

На рисунке представлено окно программы Проводник.

Диски C:, D: и Е: являются логическими, т.е. это условные области одного физического жесткого диска. Диск F: — привод DVD-дисков, диск H: — съемный жесткий диск, подключенный через разъем USB, диск G: — флэшка.

Что называют компьютерным вирусом? Защищайтесь от вирусов. 3.Как заражаются компьютеры? 3.Как обеспечить надёжную антивирусную защиту? 4.Что такое качественный антивирус? 5. Антивирусные программы. 6.Настройка антивирусных программ. Как правильно настроить. Важнейшие настройки антивирусного ПО. Содержание.

Компьютерным вирусом называется программа, способная создавать свои копии и внедрять их в различные объекты или ресурсы компьютерных систем, сетей и так далее без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения. На сегодняшний день известно 6 основных типов вирусов: файловые загрузочные призраки (полиморфные) невидимки скрипт-вирусы макро-вирусы. Следует отличать вирусы от вредоносных кодов. К ним относятся Интернет-черви и программы, получившие название «Троянские кони». Что называют компьютерным вирусом?

По величине вредных воздействий вирусы можно разделить на: Неопасные Опасные Очень опасные

Это вирусы влияние которых ограничивается уменьшением свободной памяти на диске, графическими, звуковыми и другими внешними эффектами.

Это вирусы которые могут привести к сбоям и зависаниям при работе компьютера.

Это вирусы активизация которых может привести к потери программ и данных( изменению или удалению файлов или каталогов), форматированию винчестера и так далее.

Вряд ли во всем мире найдется хоть один компьютер, который не получал бы время от времени данные из "внешнего мира": из Интернета, по электронной почте, локальной сети, с CD, с дискет, побывавших на другом компьютере и т.п. Во всех этих случаях существует опасность заражения компьютера вирусом. Защищайтесь от вирусов!

Хитрые и умные вирусописатели постоянно ищут и находят все новые и новые способы внедрения вредоносных программ на наши компьютеры. Если когда-то вы могли заполучить вирус только одним способом: скопировав через дискету инфицированную программу, то сейчас основной путь распространения вирусов - через Интернет и электронную почту. Как заражаются компьютеры?

Как обеспечить надежную антивирусную защиту? Защитить компьютер от вирусов может только сам пользователь. Предотвратить заражение компьютера или минимизировать ущерб, если заражение все-таки произошло, можно только правильно и своевременно применяя антивирусные программы. Для надежной защиты своего компьютера выполняйте определённые правила.

Проверяйте на вирусы все дискеты, CD-RW, ZIP-диски, побывавшие на другом компьютере, все приобретенные CD (особенно и обязательно - с играми!) Используйте антивирусные программы известных проверенных фирм, регулярно (в идеале - ежедневно!) обновляйте их базы Не выгружайте резидентную часть (монитор) антивирусной программы из оперативной памяти вашего компьютера Используйте только программы и данные, полученные из надежных источников. Чаще всего вирусами бывают заражены пиратские копии программ, особенно игр Никогда не открывайте файлы, прикрепленные к электронным письмам, пришедшим от неизвестных вам отправителей, и не заходите на сайты, рекламируемые через спам-рассылки (по данным лаборатории Касперского, в настоящее время около 90% вирусов распространяются именно таким образом)

Что такое качественный антивирус? Хорошая антивирусная программа должна: Обеспечивать эффективную защиту в режиме реального времени. Позволять проверять все содержимое локальных дисков "по требованию", запуская проверку вручную или автоматически по расписанию. Защищать ваш компьютер даже от неизвестных вирусов. Уметь проверять и лечить архивированные файлы. Давать возможность регулярно (ежедневно!) обновлять антивирусные базы (через Интернет, с дискет или CD - как вам удобнее).

Антивирусные программы Полифаги Ревизоры Блокировщики

Принцип работы полифагов основан на проверке файлов, загрузочных секторов дисков и оперативной памяти и поиске в них известных и новых вирусов. Полифаги могут обеспечивать проверку файлов в процессе их загрузки в оперативную память. Такие программы называются антивирусными мониторами. К достоинствам полифагов относится их универсальность. К недостаткам можно отнести большие размеры используемых ими антивирусных баз данных.

Принцип работы ревизоров основан на подсчете контрольных сумм для присутствующих на диске файлов. Недостаток ревизор состоит в том, что они не могут обнаружить вирус новый файлах , поскольку в их базах данных отсутствует информация об этих файлах.

Антивирусные Блокировщики – это программы, перехватывающие «вирусоопасные» ситуации и сообщающие об этом пользователю. Наибольшее распространение получили антивирусные блокировщики в BIOS компьютера. К достоинствам блокировщикам относится их способность обнаружить и останавливать вирус на самой ранней стадии его размножения.

Настройка антивирусных программ Итак, вы приобрели и установили на свой компьютер хорошую антивирусную программу. Но успокаиваться еще рано - надо ее правильно настроить. Предлагаемые производителями антивирусов настройки по умолчанию далеко не всегда бывают оптимальны.

Настраиваем антивирусные программы: У каждой из серьезных антивирусных программ есть множество настроек, позволяющих изменять ее режим работы и уровень защиты вашего компьютера. Заметим, что в каких-то программах все описанные ниже настройки удобно собраны на одной экранной форме, вызываемой по пункту меню "Настройка", а в других могут быть запрятаны глубоко и в разных местах интерфейса. Постарайтесь отыскать и проверить их все.

Постоянная защита. Обычно постоянная защита бывает включена по умолчанию. Проверьте это и без крайней необходимости не выключайте этот режим. Проверять все файлы. Для повышения уровня защищенности лучше включить этот режим. Очень часто вирусы спокойненько ждут своего часа в заархивированных файлах, нередко вредоносные программы распространяются в файлах с измененными расширениями. важнейшие настройки антивирусного ПО.

Обычно имеется возможность установить один из следующих режимов: только отчет; лечить зараженные файлы; если вылечить невозможно: - удалять зараженные файлы; - переименовывать, перемещать зараженные файлы; - запрашивать пользователя о дальнейших действиях сразу удалять зараженные файлы.

Автоматическое сканирование. Если ваш компьютер включен постоянно, то рекомендуется запускать ежедневно в удобное для вас время, например, ночью, сразу после обновления программы и антивирусных баз. Если же пользуетесь компьютером немного, а в Интернет заходите еще реже, достаточно запускать полное сканирование вручную раз в неделю. Автоматическое обновление программы и антивирусных баз. Эта опция позволяет автоматически скачивать через Интернет с сайта разработчика все последние изменения. Рекомендуем включить и установить в расписании "ежедневно" в удобное для вас время, например, ночью.

Читайте также: