Как обойти блокировку tor

Обновлено: 06.07.2024

Что если вам хочется ходить в сеть без надуманных ограничений, но не хочется каждый раз в браузере подменять прокси? Что если вы хотите заходить и на запрещенные сайты, и на обычные, и чтобы при этом скорость, с которой открываются обычные сайты, не страдала? Что если вам интересно знать что творится в удалённых частях глобальной сети?

Исходя из этих соображений нам нужно чтобы:

- Обычные сайты открывались как обычно

- Запрещенные сайты открывались через Tor без настроек

- Все сайты в зоне .onion тоже открываются без настроек

С одной стороны, требования противоречивые. А другой стороны, чего не сделаешь ради удобства!

Можно было бы вспомнить различные способы и средства для обхода DPI, но если не хочется ни о чем таком думать, а скорей даже хочется настроить и забыть, то аналогов Tor для решения поставленной задачи в части простого доступа к заблокированным сайтам нет.

Вы не получите полной анонимности следуя только этим инструкциям. Анонимность без мер OPSEC невозможна. Инструкция подразумевают лишь обход ограничений.

Что нам нужно?

Для начала нам нужен или роутер, или сервер, работающий в качестве прозрачного моста, пропускающего через себя весь трафик. Это может быть и существующий сервер, это может быть и коробочка с Raspberry Pi. Могут подойти и обычные компактные роутеры с Linux, если на них в принципе можно поставить необходимые пакеты.

Если подходящий роутер у вас уже есть, то настраивать отдельно мост не нужно и можно сразу перейти к настройке Tor.

Если же установка Tor на ваш роутер представляет проблему, то вам понадобится любой компьютер с двумя сетевыми интерфейсами и Debian Linux на борту. Его вы в конечном счёте подключите в разрыв сети между роутером, который смотрит во внешний мир, и вашей локальной сетью.

Настроим мост

Настройка моста в Debian проблемы не представляет. Вам понадобится программа brctl , которая есть в пакете bridge-utils :

Постоянная конфигурация для моста задаётся в /etc/network/interfaces . Если вы делаете мост из интерфейсов eth0 и eth1 , то конфигурация будет выглядеть так:

Вам нужно выбрать какую-то одну конфигурацию для моста: с динамическим IP или статическим.

Обратите внимание что на этом этапе не обязательно включать сервер в разрыв сети. Можно обойтись и одним подключенным интерфейсом.

Попросим систему применить новые настройки:

Теперь можно проверить существование моста командой brctl show :

Посмотреть выданный IP адрес, и проверить вообще факт выдачи какого-то IP по DHCP или статически, можно командой ip :

Если с IP адресами всё в порядке, то уже можно попробовать включить сервер в разрыв сети.

В конце концов все устройства в вашей сети, будучи включены через сервер, должны иметь полный доступ к глобальной сети будто никакого сервера между ними и внешним роутером нет. То же касается работы DHCP и прочего. Всё это стоит проверить до перехода к настройке Tor.

Если что-то работает не так же, как раньше, или вообще не работает, стоит сначала решить проблемы, лишь потом переходить к настройке собственно Tor.

Настроим демон Tor

Установка Tor выполняется обычно. Установим также базу данных привязки к странам:

В конец файла конфигурации /etc/tor/torrc нужно дописать директивы для включения функции прокси-сервера:

Перезапустим Tor и проверим что DNS в нашей конфигурации работает на каком-нибудь известном сайте:

Последняя команда должна вывести IP из подсети 10.0.0.0/8 .

При перезапуске Tor по делу ругается на использование публичного IP для TransPort и DNSPort , которые в самом деле могут быть доступны посторонним. Исправим это недоразумение, разрешив только соединения из локальной сети (в моём случае это 192.168.1.0/24 ):

Последние два правила можно пропустить если у вас для цепочки INPUT по умолчанию стоит правило DROP .

Настроим доступ для всей локальной сети

Чтобы все устройства в сети смогли зайти на сайты в Tor нам нужно переадресовать все запросы к выделенной сети 10.0.0.0/8 на порт встроенного прокси-сервера Tor:

Два правила для цепочек PREROUTING и OUTPUT мы добавляем чтобы схем работала не только с устройств в сети, но и с самого сервера. Если не требуется чтобы эта схема работала с самого сервера, то добавления правила в цепочку OUTPUT можно пропустить.

Переадресация DNS запросов к зоне .onion

Эту проблему можно было бы решить либо заменой DNS сервера на свой в DHCP ответах клиентам, либо, если у вас в сети не принято использовать локальный DNS сервер, перехватом всего DNS трафика. Во втором случае не нужно будет ровным счетом ничего настраивать, но все ваши клиенты, и вы в том числе, потеряете возможность делать произвольные запросы к произвольным серверам. Это очевидное неудобство.

Мы же будем переадресовать лишь DNS запросы, упоминающие домен .onion , на порт встроенного DNS сервера, оставляя все остальные запросы в покое:

Магическая строка 056f6e696f6e00 связана с особенностями передачи точки в DNS запросах: она передаётся в виде длины следующей после неё строки. Потому в начале нашей магической строки стоит 0x05 для пяти символов в слове onion . В конце строки стоит нулевой байт 0x00 потому что корневой домен (точка) имеет нулевую длину.

Такой подход позволяет ваши пользователям (и вам самим) пользоваться какими им удобно DNS серверами, а также запрашивать информацию у любых DNS серверов без посредников. Вместе с тем никакие запросы в зоне .onion не будут попадать в открытый интернет.

Теперь попробуйте достучаться до какого-нибудь популярного сайта в сети Tor с любого устройства в локальной сети. Например, так:

Отладка и решение возможных проблем

Если хочется убедиться что никакие DNS запросы к .onion не идут дальше сервера, то их отсутствие можно проверить так:

В норме эта команда, выполненная на сервере, должна показать полное отсутствие пакетов - то есть не выводить ничего, чтобы вы не делали.

Если Firefox не видит .onion

Если вам это мешает, а перспектива случайной деанонимизации вас не волнует (ведь мы уже не пускаем DNS запросы к .onion в открытый интернет), отключить эту настройку можно в about:config по ключу network.dns.blockDotOnion .

Мобильный Safari и .onion

Провайдер подменяет IP в DNS

Некоторые провайдеры из экономических соображений, вместо блокировки сайтов по IP или через DPI, лишь подменяют IP для DNS запросов по списку запрещенных сайтов.

Простейшим решением этой проблемы будет переход на сервера Google Public DNS. Если это не помогает, а значит ваш провайдер перенаправляет вообще весь DNS трафик на свой сервер, то можно перейти на использование Tor DNS, в свою очередь переадресовав весь трафик на него:

В моей сети используются IP из 10.0.0.0/8

Нет проблем! Во всех директивах выше используйте какую-то другую подсеть из предназначенных для этого, исключая зарезервированные. Серьезно, обратите внимание на резервированные.

Кроме того, не обязательно использовать сразу весь диапазон - можно ограничиться и подсетью. Например, подойдет 10.192.0.0/10 .

Обход блокировок через Tor

Для выхода на заблокированные сайты через Tor прежде всего нужно убедиться что вы не меняете шило на мыло, используя выходные узлы подверженные тем же ограниченияем что и вы в силу географического нахождения. Это можно сделать указав в torrc выходные узлы в каких странах нельзя использовать.

К счастью, и благодаря особенностям работы сети, ответственные ведомства сейчас рекомендуют (?) или использовать DPI, или блокировать сразу по IP. Это работает нам на руку потому что нам не нужно в реальном времени следить за тем, какое доменное имя какого заблокированного сайта резолвится сейчас в какой IP - за нас это уже сделано создателями реестра. Понятно что иногда вы можете всё-таки наткнуться на блокировку если, например, сайт поменял IP, а в реестре его ещё нет.

Если мы работаем только с IP адресами заблокированных сайтов, то для переадресации через Tor запросов к множеству IP лучше использовать программу ipset из одноименного пакета. Создадим таблицу в которой будут храниться все адреса:

Теперь мы можем добавить переадресацию для всех IP из списка на порт прокси-сервера Tor:

Проверим переадресацию

Проверим что наша схема с переадресацией в принципе работает. Для этого добавим в черный список IP сайта для проверки настройки Tor.

Если это не так, то проверьте ещё раз что вы задали все правила для iptables . Это можно сделать такой командой:

Всего у вас должно быть шесть правил в двух цепочках PREROUTING и OUTPUT .

Открываем заблокированные сайты через Tor

Получить список заблокированных адресов можно через API, любезно предоставленное проектом РосКомСвобода. Получим текущий список IP адресов и добавим их в таблицу для разблокировки, предварительно очистив ранее добавленные IP адреса:

Эта операция занимает существенное время, потому ждём спокойно. При этом сам список много памяти не займет - 30 тысяч IP адресов занимают лишь порядка 500 кб.

Проверяем доступность на первом попавшемся запрещенном сайте из списка. Например, на LinkedIn.

Обновляем реестр

Реестр не стоит на месте и список заблокированных сайтов пополняется. Потому вам нужно время от времени выгружать актуальный список IP и добавлять его в ipset . Лучше всего это делать не выгружая весь список целиком каждый раз, а выкачивая только изменения, например, отсюда c GitHub.

Возможно удалять и добавлять только изменившиеся в списке IP, для чего вам может пригодится git whatchanged .

Если вам подходит скрипт выше, то ему самое место в /etc/cron.daily/blacklist-update . Не забудьте дать этому файлу права на выполнение.

Сохраняем настройки

Естественно вы захотите сохранить где-то все настройки iptables чтобы не вводить их заново при каждой перезагрузке. Если вы этого уже не делаете как-то ещё, то вам поможет пакет.

При первой установке будет предложено сохранить все текущие правила. Если вы их измените и захотите чтобы после перезагрузки изменения остались, то вам необходимо сохранить их повторно:

К сожалению, такого же удобного пакета для ipset пока нет, но эта проблема решается скриптом /etc/network/if-pre-up.d/ipset :

Обязательно нужно дать и этому скрипту права на выполнение:

При следующей перезагрузке этот скрипт выполнится и восстановит список заблокированных IP.

Если забыть о серверах.

Окей, скажите вы, ну а что если я хочу получить все тот же удобный доступ к .onion , но без серверов - локально, на одном компьютере?

Нет проблем! В этом случае все даже проще. Хватить добавить эти три строчки в torrc :

Затем эти два правила для iptables :

И можно проверять. Доступ к заблокированным сайтам настраивается по инструкции выше.

Ложка дёгтя

Несмотря на простоту и удобство этот подход наследует часть недостатков сети Tor.

Можно было бы понадеяться что администраторы таких узлов не будут следить за вами из соображений их собственного крепкого ночного сна, но.

Если вы заходите на какой-то сайт по незащещённому соединению, через Tor ли напрямую, нужно всегда иметь ввиду что ваши логины и пароли в принципе могут оказаться в папке с литерами на столке у человека в погонах.

Вот и все!

Преамбула… Даная статья была написана ещё летом но, по независящим от автора причинам, немножко подзадержалась.

На самом деле особых мук не было. Ибо, по большому счёту, из имеющихся известных прокси серверов поставленным требованиям удовлетворяли два. Это privoxy и tinyproxy . Но tinyproxy оказался более живым, более легковесным и более простым, поэтому и был выбран и немедленно установлен (в качестве примера используется текущая версия Manjaro Linux).

Само собой, до этого, уже были установлены настроены пакеты tor и i2pd . ( sudo pacman -Syu tor i2pd ).

Итак, настроим базовые перенаправления, чтобы в обычный web ходило напрямую, а в *.i2p и *.onion через соответствующие вышестоящие (parent) proxy.

Для начала практически все параметры в конфиге остаются по умолчанию.

Ну что ж, связка прокси базово работает, теперь начинается самое интересное — обход блокировок роскомнадзора. К сожалению, tinyproxy не поддерживает внешние файлы со списком parent proxy, но это не должно быть препятствием. Ведь мы можем сгенерировать монолитный конфиг «on the fly».

Копируем имеющийся конфиг tinyproxy под новым именем:

Слегка правим новый /etc/tinyproxy/tinyproxy.conf.static : LogLevel Info → LogLevel Error

Создаём юнит который будет клонировать репозиторий проекта zapret.info — sudo systemctl edit --full --force z-i-prepare.service :

Создаём юнит который будет генерировать конфиг tinyproxy, в рантайме — sudo systemctl edit --full --force tinyproxy-cfg-generator.service :

… и собственно скрипт /usr/local/bin/tinyproxy-cfg-gen.sh к нему:

Таймер и сервис, который раз в сутки будет выкачивать обновления списка и рестартовать основной сервис: sudo systemctl edit --full --force z-i-update-daily.timer :

И сервис к нему sudo systemctl edit --full --force z-i-update-daily.service :

Наконец вишенка на торте, редактируем tinyproxy.service под наши нужды — sudo systemctl edit tinyproxy.service :

А теперь, со всем этим безобразием мы попытаемся взлететь ©

Вдумчивый читатель безусловно поинтересуется, Для чего такие танцы с бубном? Что ж, в заключении не мешает прояснить некоторые моменты. Пойдём прямо по пунктам предыдущего раздела.

- Тут всё просто. Мы сохраняем в отдельный файл ту часть конфигурации, которая не должна меняться автоматически.

- Очень важный параметр, сокращающий время загрузки основного сервиса с часа(SIC!) до, примерно, полутора минут (нетбучный AMD проц года 2009-го и HDD на 5400 об./мин.). Разумеется это не единственный способ повышения производительности.

- «bootstrap» юнит, который запускается всегда, но отрабатывает только в том случае если отсутствует директория /usr/local/lib/z-i/ либо пуст файл /usr/local/lib/z-i/dump.csv (Директивы Condition* ). Ключик --depth 1 позволяет склонировать только последний коммит, а не все 8 Гб.

- Основная генерация конфига и ещё один лайвхак для повышения производительности. Из csv

awk -ом вырезается поле с доменом, очищается от лишних символов. Удаляются строки с пустым доменом, далее cat отправляет результат на stdout . а уже юнит, благодаря директиве StandardOutput= записывает весь вывод в конфиг файл в /run на tmpfs ! По зависимостям запускается после того как отработает «bootstrap» юнит из предыдущего пункта. - Раз в сутки, начиная с нуля часов, с джиттером в час, обновляем репозиторий и перегенерим конфиг, с рестартом сервиса. Точнее рестартуем сервис с перегенерацией конфига.

- (и 7.) Ну тут всё понятно, запуск вспомогательных юнитов и основного.

Данная связка работает уже неделю 2,5 месяца. Глюкобагов, пока, вроде бы не замечено. готовые конфиги и скрипты живут на гитхабе, PR приветствуются!

На свободу интернета в России очередной раз наступают, и на этот раз ситуация довольно серьезная. Принят закон против всех анонимайзеров, VPN-сервисов, браузеров Tor и Opera. Теперь, если они не будут перекрывать доступ ко всем сайтам по требованию Роскомнадзора, в России их заблокируют. Также запрещенные ресурсы отныне нельзя показывать в выдаче поисковых систем. Закон приняли в Госдуме почти единогласно, и уже на следующий день его подписал президент. Говорят, на такой срочности настоял лично директор ФСБ.

Частным пользователям, добравшимся до сервисов обхода блокировок никаких последствий быть не должно. Запрета на использование (пока что) нет. Даже в Китае за включение анонимайзеров и VPN не сажают.

А теперь обо всём по порядку.

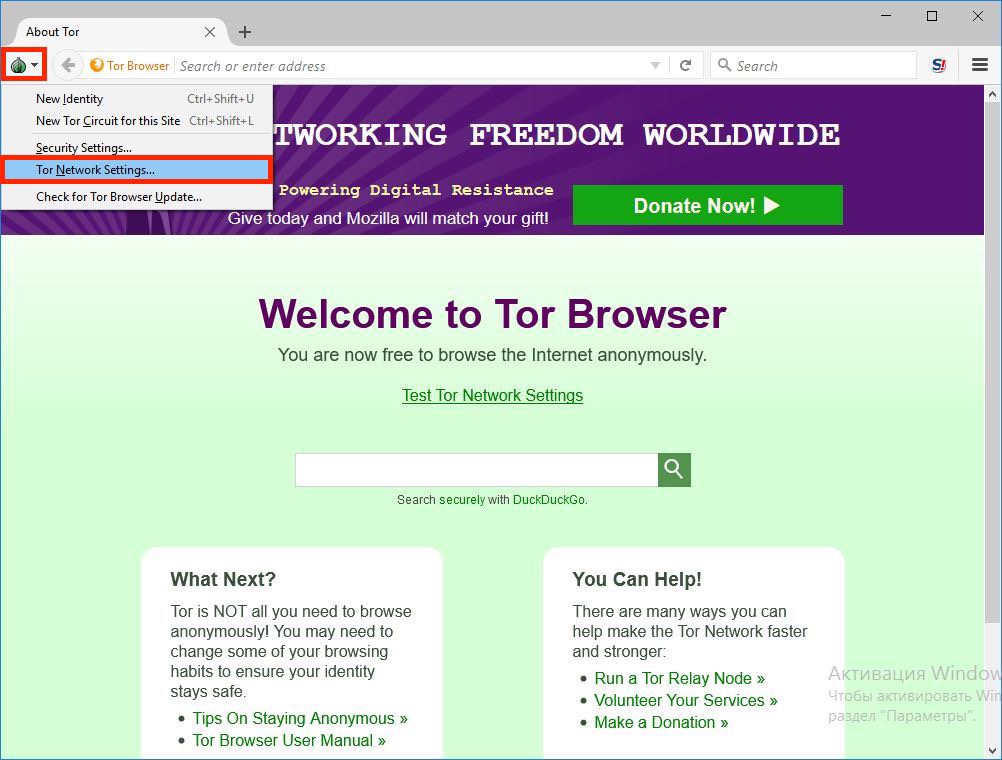

После запуска браузера, нажмите на луковичку и выберите пункт «Настройка сети Tor (Tor Network Settings)»

И увидите выпавшее окошко

Ставим галочку на первом пункте и видим следующую картинку

И получаете такое письмецо:

Мост имеет следующий вид – IP-адрес:номер порта и контрольная сумма MD5

Копируете эти 3 строчки без контрольной суммы и вставляете в окошко браузера

З.Ы. Мой совет отошлите письмо несколько раз, дабы увеличить количество мостов для создания 100% надежного соединения.

Нажимаете OK и пользуетесь любимым ресурсом без проблем.

Ниже я приведу список проверенных серверов, которые точно не хранят информацию о Вас, находятся не на территории РФ и принимают оплату в биткоинах.

За пример возьмем настройку VPN от NordVPN.

Открываем скаченный файл.

Подтверждаем внесение изменений программой и устанавливаем.

Настройка VPN через OpenVPN

2) Устанавливаем скаченный файл.

Следуйте инструкции установщика.

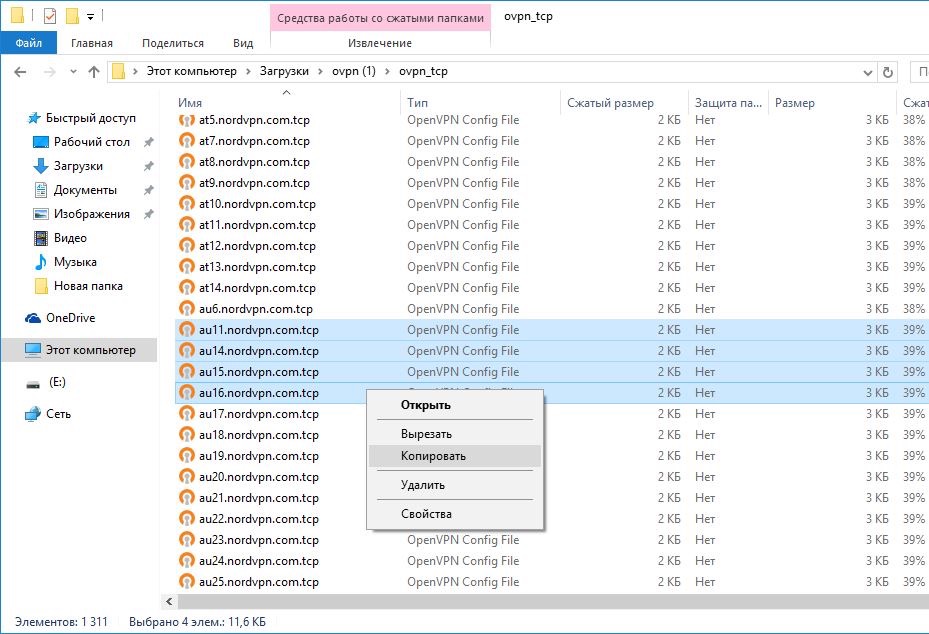

3) После того как вы установили программу, вам нужно скачать файлы конфигурации серверов вашего VPN провайдера (их можно найти на сайте вашего VPN провайдера), в данном примере мы используем NordVPN.

5) Теперь необходимо извлечь конфигурации, которые вы будете использовать в папку: C:/Program Files/OpenVPN/config/

Приложение OpenVPN GUI поддерживает только до 50 конфигурационных файлов, присутствующих в папке / config /. Поскольку каждый файл представляет собой сервер, вам необходимо заранее знать, к каким серверам вы хотите подключиться. По завершении установки вы можете легко переключаться между серверами, которые вы скопировали.

5.1) Откройте ZIP-архив с конфигурациями серверов, который вы скачаете с сайта вашего VPN провайдера, затем откройте C:/Program Files/OpenVPN/config/

5.2) Теперь скопируйте и вставьте файлы.

6) Теперь, когда файлы конфигурации загружены в соответствующую папку, давайте откроем приложение OpenVPN GUI.

8) Значок с программой будет отображаться в правом нижнем углу.

9) Правой кнопкой мыши щелкаем на иконку программы, выбираем один из серверов, жмем подключиться.

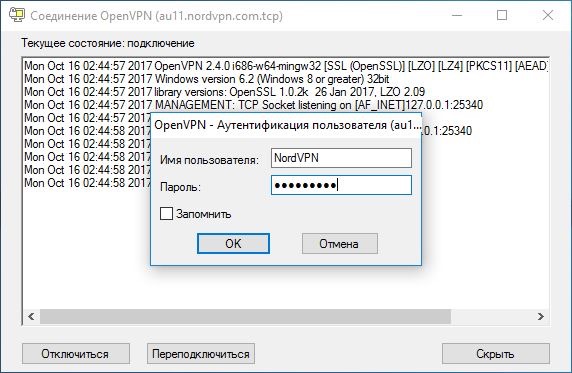

10) Введите ваши логин/пароль, которые вы создали при регистрации у вашего VPN провайдера. Нажмите ОК.

11) Ваше VPN соединение настроено, вы восхитительны!

Скажу сразу, что услуга VDS (Virtual Dedicated Server) платная, но для нашего VPN-сервера нам понадобится самый простой тариф стоимость которого, варьируется в пределах 3-5$ в месяц.

Вкратце, VDS (Virtual Dedicated Server) или VPS (Virtual Private Server) — это хостинг-услуга, где пользователю предоставляется виртуальный сервер с максимальными привилегиями.

2) Следущим шагом – выбор операционной системы и других параметров. Оставляем Centos 6 или Centos 7 – на выбор, а вот в “Предустановленном ПО” выбираем желаемый вариант VPN: OpenVPN AS или IPSec VPN. Мы будем пользоваться IPSec VPN, чтобы не производить никаких дополнительных манипуляций со сторонним ПО.

3) Через несколько минут на электронную почту, указанную при регистрации, поступит письмо с параметрами доступа. Сохраним его, так как для следущего шага нам будет нужен указанный в письме пароль и, конечно, IP-адрес нашего сервера.

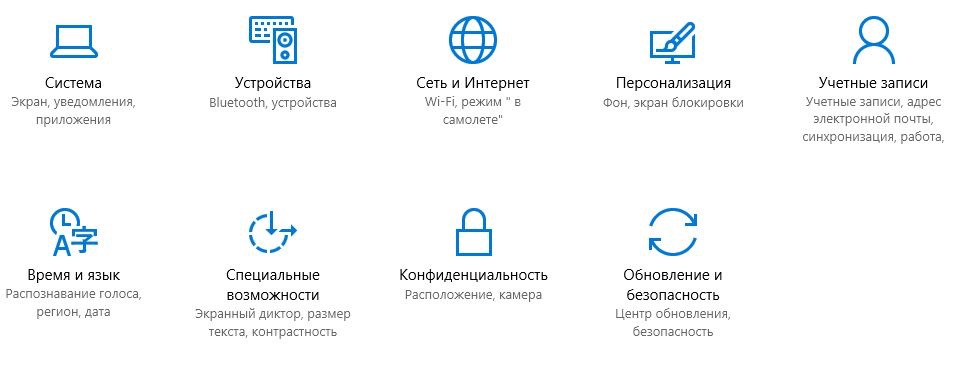

Теперь настроим соединение L2TP/IPSec соединение.

Настройка VPN через L2TP/IPSec:

Windows 10

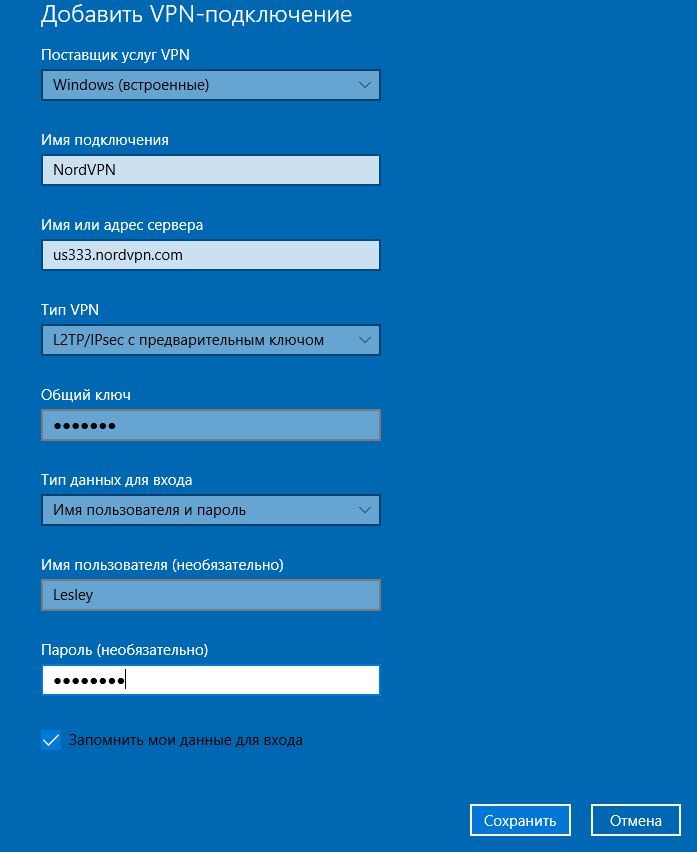

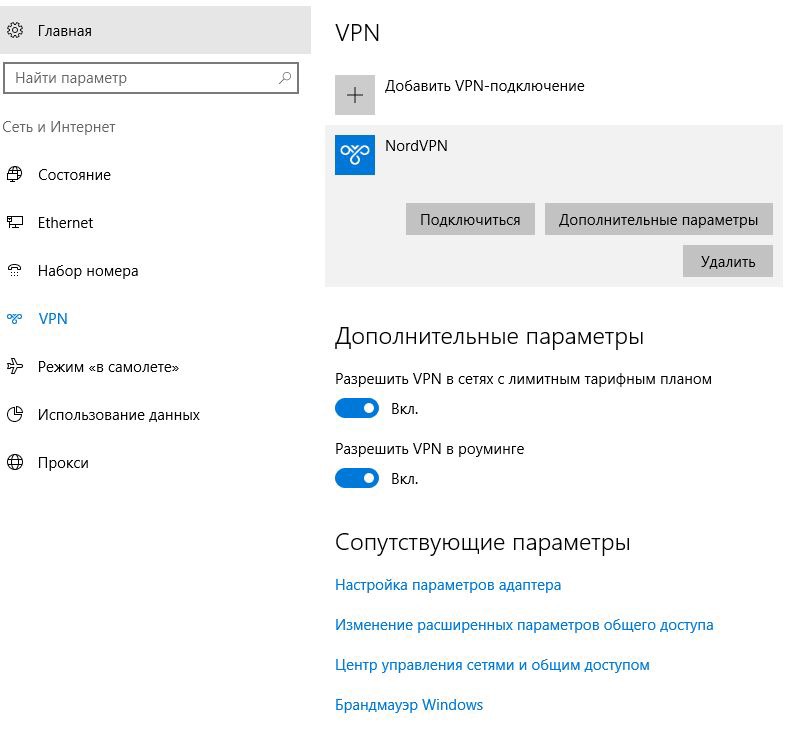

2) В открытом окне вы увидите следующее (см. изображение):

- Поставщик услуг VPN: выбираем Windows (встроенные)

- Имя подключения: пишите какое вам больше всего нравится

- Имя или адрес сервера: пишите IP-адрес, который пришел вам в письме.

- Тип VPN: L2TP/IPSec с предварительным ключом

- Общий ключ: пишите пароль root из письма об активации услуги

- Тип данных для входа: имя пользователя и пароль

- Имя пользователя: ваше имя пользователя, который вы использовали для регистрации у поставщика VPS услуг

- Пароль: пароль root из письма об активации услуги

Windows 7/8

9)Внутри параметров PPP важно включить LCP-расширения и отключить сжатие программного обеспечения.

Итак, SSH (Secure Shell или безопасная оболочка), является стандартным протоколом, который шифрует обмен данными между вашим компьютером и сервером. Шифрование оберегает данные от просмотра или модификации сетевыми операторами. SSH может использоваться для широкого спектра приложений, работающих через связи защищенных сетей, при этом самыми распространенными являются безопасное подключение к серверу и безопасный обмен файлами.

Протокол SSH особенно полезен для обхода Интернет цензуры, так как он обеспечивает шифрованный туннель и работает как типичный прокси клиент. Цензоры, скорее всего, не станут полностью блокировать SSH, потому что кроме обхода Интернет цензуры он используется для множества других целей. Например, он используется сетевыми администраторами для администрирования их серверов через Интернет.

SSH при покупке имеют следующий вид:

167.435.134.141|admin|admin|Brazil|Rio Grande do Sul|Guaba|

(ip, данные для входа, страна, регион, город)

Теперь приступим к настройке!

1) Скачиваем программы Proxifixer и Bitvise SHH Client (Tunnelier).

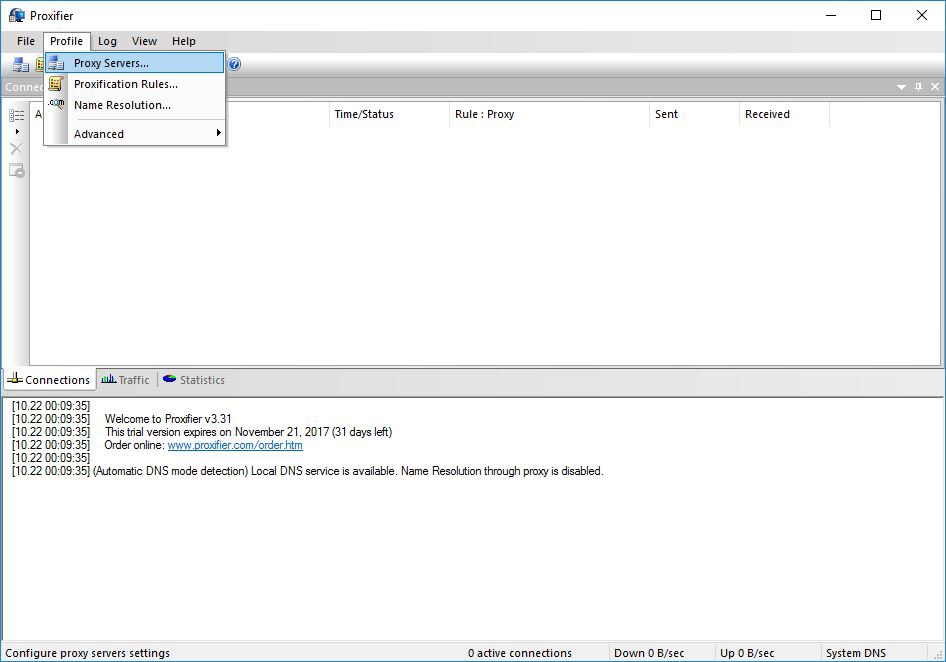

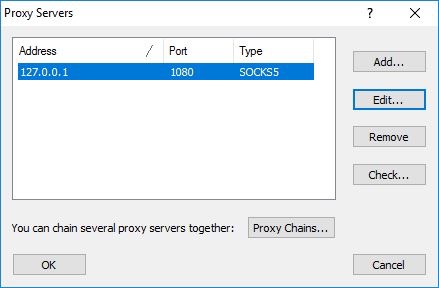

3) В разделе Profile выбираем Proxy servers, нажимаем кнопку Add и заполняем данные: Address: 127.0.0.1 / Port: 1080 (порт может быть изменен, но должен соответствовать порту, указанному в Bitvise) / Socks Version 5 и нажимаем Ok.

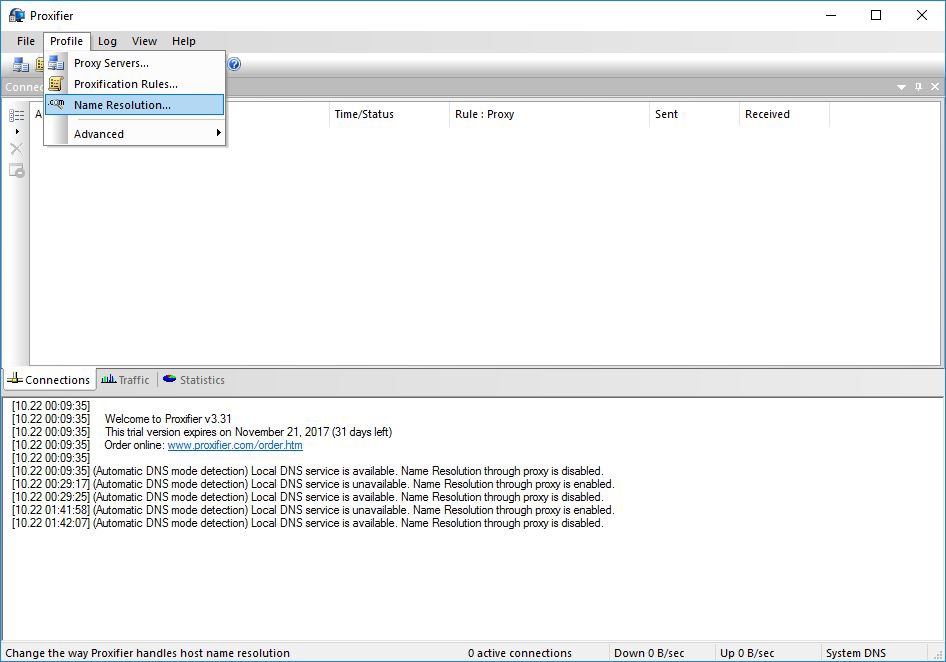

4) Скрываем DNS. В разделе Profile выбираем Name Resolution, выбираем параметры, как показано на скриншоте и сохраняем настройки.

5)Открываем Bitvise и в разделе Login пишем (для примера возьмем туннель 32.145.158.8;test;test):

7) Во вкладке Options убираем отмеченный Open Terminal и Open SFTP. Чтобы лишних окон не открывал.

8) Нажимаем Login.

1) Нажмите Win+R и в появившемся окне наберите mstsc.

3) Вводим логин/пароль.

В качестве удаленного сервера вы можете использвать обычный дёдик.

Если у вас Vidalia

13 марта Генпрокуратура РФ разом заблокировала сайты нескольких интернет-изданий и блог Алексея Навального, в очередной раз заставив пользователей рунета задуматься о том, что в ближайшем будущем блокировки станут для них рутиной.

TJournal попробовал самые популярные средства обхода блокировок и нашёл среди них версии «для чайников» — в которых всё работает сразу, без настроек.

Турбо-режимы браузеров и Google Переводчик

Широко известны способы открытия заблокированных сайтов, которые не требуют установки специальных приложений и каких-либо настроек. Многие из них не так эффективны, как хотелось бы.

Например, с помощью «турбо-режима» в браузере Opera без проблем удалось открыть заблокированный средствами ЖЖ блог Алексея Навального, однако зайти на сайт, доступ к которому был ограничен провайдером, не вышло.

В то же время режим сжатия трафика в мобильных браузерах Chrome и Opera показал себя с наилучшей стороны. Заблокированные страницы загрузились быстро и без искажений внешнего вида.

Веб-сервисы

Одним из самых лучших среди них является ProxFree. Он отличается простотой в использовании не добавляет собственную рекламу. Среди аналогов — Proxyweb и Hide My Ass.

Приложения для смартфонов

Самым очевидным и самым простым решением для пользователей iPhone и iPad оказался браузер Onion, работающий через систему «луковой маршрутизации» Tor (The Onion Router), трафик в которой почти невозможно отследить. Единственное, что требуется от пользователя — 1 доллар за универсальную версию для всех платформ Apple.

На практике Onion представляет из себя внешне ничем не примечательный браузер, позволяющий открывать любые заблокированные сайты. Он годится как закрытый инструмент, не влияющий на работу остальной системы. Для Android есть его аналог под названием Orweb.

Если же вы хотите обходить блокировки без использования стороннего браузера, то стоит попробовать TunnelBear. Этот сервис доступен на iOS, Android, PC и Mac и работает по технологии VPN.

«Завести» его на мобильных платформах заметно сложнее, чем Onion. На iOS он сначала предлагает пройти регистрацию, подтвердить электронную почту, установить профиль с настройками VPN, включить его профиль в опциях iOS и только после этого начать работу.

Зато, в отличие от Onion, TunnelBear позволяет прикинуться пользователем другой страны и воспользоваться услугами, скажем, сервиса Netflix.

Главный минус TunnelBear — цена. В бесплатной версии приложения доступно всего 500 мегабайт трафика в месяц, а годовой безлимит обойдется в 979 рублей (и это только цена для устройств на iOS). Дружелюбным его никак не назовешь. С другой стороны, у него есть версии для iOS, Android, PC и Mac: последние две — очень простые в использовании.

Плагины для браузеров

Самым удобным и эффективным средством в этой области оказался плагин для Mozilla и Chrome под названием friGate. Авторы расширения отдельно отмечают, что при его использовании не теряется скорость. Он действительно работает «из коробки» и открывает страницы, заблокированные любым известным способом, оповещая пользователя о входе на «запретную территорию» одним лишь изменением иконки на панели управления.

Скорость работы friGate обеспечена тем, что он открывает заблокированные сайты из собственного заранее составленного списка. Однако вряд ли это для кого-то станет проблемой: пополняется он максимально оперативно.

Предложение от конкурентов под названием hola! показало себя заметно хуже. Во-первых, в нём необходимо вручную выбирать VPN нужной страны. Во-вторых, плагин часто превращает вёрстку заблокированных страниц в месиво и сам по себе выглядит неопрятно. Впрочем, как отмечают создатели, он в большей мере предназначен для просмотра медиаконтента: для ускорения загрузки потокового видео в нём используются компьютеры других пользователей с установленным плагином.

Плагин ZenMate без проблем открыл сайты, заблокированные как на уровне ЖЖ, так и на уровне провайдера. Он несколько замедляет работу браузера, обещая при этом «бесплатное полное шифрование трафика», а для его активации требуется ввести адрес электронной почты.

Программы для Windows и Mac

Настольные способы блокировки чаще всего являются либо платными, либо сложными в обращении и потому не имеющими смысла для «чайников», которым вполне достаточно небольшого плагина для браузера.

Например, легендарный браузер Tor, не так давно появившийся в сериале «Карточный домик» в качестве средства для контакта с «тёмным интернетом», без проблем преодолевает любые блокировки. Однако скорость его работы заставляет вспомнить о временах модемов, подключающихся к сети через телефонную линию.

Отдельной строкой стоит упомянуть и сервис Vemeo, который, как и TunnelBear, присутствует на всех основных платформах, однако стоит 3,95 доллара в месяц, так что его трудно рекомендовать для любительского использования. Компания активно продвигает себя как сервис для доступа к онлайн-кинотеатрам Hulu и Netflix, а также сотрудничает c отечественным «Турбофильмом».

Железо

«Железный» способ обойти блокировки — портативный прокси-сервер Onion Pi, сделанный на базе компьютера Raspberry Pi. Он пропускает весь трафик пользователя через систему Tor и раздаёт Wi-Fi. Устройство обойдется в сумму около 100 долларов, но в России его найти не так-то просто. А ещё его можно купить за биткоины.

У моего провайдера так рука и не поднялась заблокировать RedTube,

Вадим Елистратов,

TJournal

Читайте также: