Как отключить firewall билайн

Обновлено: 07.07.2024

Брандмауэр Windows ( Windows Firewall ) - это межсетевой экран который представляет собой уровень защиты и разрешает сетевую связь или отказывает в ней на основе набора заранее установленных правил. Эти правила ограничивают связь таким образом, что только определенные приложения имеют разрешение использовать сетевое подключение.

Это эффективно закрывает большинство лазеек, которыми могли бы воспользоваться определенные типы вирусов, а также другие злоумышленные приложения.

Как правило, пользователям не придется вмешиваться в работу брандмауэра Windows, так как его защита достаточно ненавязчивая и может побеспокоить вас только при обнаружении программы, которую она раньше не видела.

Как отключить брандмауэр Windows (Windows Firewall) в Windows 10Если возникнет необходимость, вы можете отключить брандмауэр Windows на непродолжительное время, например если вы подозреваете, что брандмауэр Windows мешает работе какой-либо программе. Также вы можете отключить брандмауэр полностью, сделать это можно лишь перед установкой брандмауэра другого разработчика, чтобы между двумя программами одного класса не возник конфликт, в остальных случаях полностью отключать брандмауэр нежелательно.

Далее в статье рассмотрены некоторые способы отключения Брандмауэра Windows.

Как отключить Брандмауэр Windows в классической панели управления

Способ отключения брандмауэра с помощью апплета классической панели управления в настоящее время подходит для всех версий Windows 10, однако в будущих обновлениях операционной системы, все настройки из классической панели управления будут постепенно переноситься в современное приложение Параметры Windows, в Microsoft такая тенденция уже давно наметилась.

Итак, откройте классическую панель управления , в выпадающем меню Просмотр: установите Мелкие значки и выберите Брандмауэр Windows

Как отключить брандмауэр Windows (Windows Firewall) в Windows 10Также вы можете нажать сочетание клавиш Windows + R , в открывшемся окне Выполнить введите firewall.cpl и нажмите клавишу Enter↵

Как отключить брандмауэр Windows (Windows Firewall) в Windows 10В левой части открывшегося окна Брандмауэр Windows нажмите на ссылку Включение и отключение брандмауэра Windows

Как отключить брандмауэр Windows (Windows Firewall) в Windows 10Далее в настройках параметров, для каждого типа сети установите радиокнопку в пункте Отключить брандмауэр Windows (Не рекомендуется) и нажмите кнопку OK

Доброго времени суток. Являюсь пользователем интернета от Билайн достаточно долгое время. Нарекании к работе нет (за исключением некоторых случаев). Всем известно что данный провайдер имеет свою локальную сеть, через которую посредством VPN (PPTP/L2TP) можно выходить в интернет.

Где то с середины лета с моим компьютером начали происходить не частые сбои (синий экран, зависания). Думал дело в мусорных файлах, периодический пользовался программой оптимизатором и думал "Ну мол такое бывает, компьютер же не новый". Антивирус стоял Avast Free, хороший продукт которым пользовался много лет.

В один прекрасный день интернет отказался подключаться, показывая ошибку, мол введенные данные неверны или что то типа того (уже не помню). Затем зашел в свой кабинет пользователя, поменял пароль и секретный вопрос. Но подключение не происходило. Позвонив в службу поддержки, мне сообщили что с моего аккаунта кто то сидит. Честно был удивлен, так как всегда выбираю сложные пароли. Ну сессию того пользователя завершили, Я еще раз поменял данные аккаунта. А потом задумался, быть может логин и пароль тупо выкрали через сеть?

Мое предположение было таким: перед тем как происходит аутентификация пользователей на серверах Билайн для доступа в интернет, данные проходят длинный маршрут до данных серверов через локальные сети. Если есть межсетевой "посредник" который прослушивает проходящую информацию, то вполне возможно что данные так попали в чужие руки. Но это было лишь предположением.

Поразмыслив над этим, пришел к выводу что мой компьютер беззащитен перед сетевыми атаками, так как брандмауер Windows у меня отключен, а у Avast Free нет файрвола, есть лишь веб-сканер. Прислушавшись к хорошим отзывам, установил Comodo Internet Security, вместо Avast-a, настроил как надо.

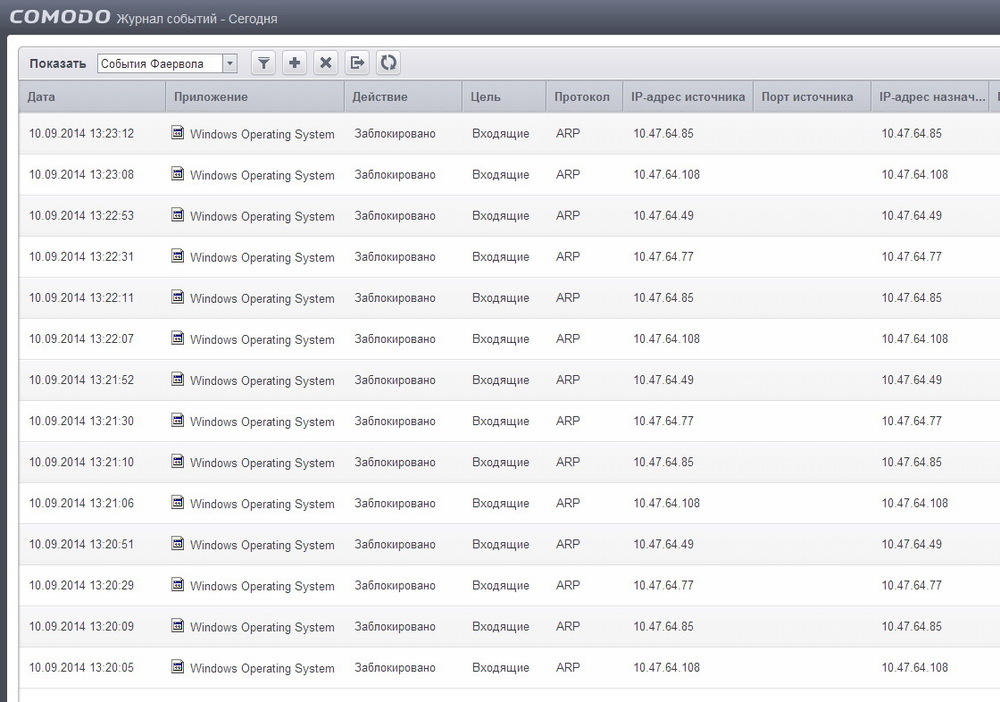

Результат меня удивил. Исходя из данных журнала событий файрвола, каждую минуту на мой компьютер совершались сетевые вторжения с 4-5 IP адресов, соответствующих сетевым IP адресам пользователей сети Билайн. Скрин прилагается.

Понятное дело что вручную каждую минуту человек не смог бы делать атаки. Наверняка компьютеры данных пользователей заражены каким либо зловредом.

На заметку выдержка из Википедии (так как вторжения происходят по протоколу ARP)

ARP-spoofing — техника атаки в сетях Ethernet, позволяющая перехватывать трафик между узлами. Основана на использовании протокола ARP.

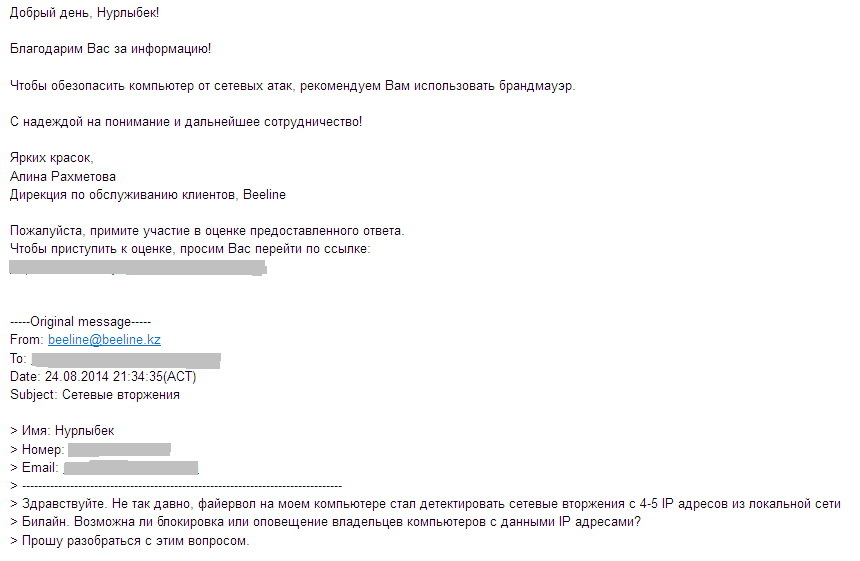

Опять звоню в службу поддержки, объясняю сложившуюся ситуацию, и спрашиваю возможно ли оповестить пользователей с данными IP, что с их машинами проблемы или вообще что с этим делать. Оператор говорит что наша компания лишь предоставляет услуги интернета, а оповещением пользователей или блокировкой их IP в таких ситуациях мы не занимаемся. С легким не пониманием и саркастической улыбкой теперь пишем в службу поддержки. Скрин письма прилагается.

Вот что мне советуют XD. Я говорю что "файрвол детектирует вторжения", а в ответ "рекомендуем использовать брандмауер".

На заметку вот выдержка из Википедии:

Термин брандмауэр или его английский эквивалент файрвол (англ. firewall ) используется также в значении «межсетевой экран».

Может Я неправильно изъяснился?)))

Так почему же Билайн не следит за своей локальной сетью? Пусть тогда сеть превратится в какой-нибудь бот-нэт, который будет делать DDoS атаки. Или соблюдать порядок в своей же сети так дорого стоит?

я уже лет 5 сижу за натом (ростелеком)

и большинство других юзеров тоже

чтобы получить белый ип, нужно:

либо оплатить услугу "постоянный ип" 180 руб/мес,

либо подключиться на любой дорогой тариф (там ип будет динамический, но белый).

я когда-то был в корбине, и сразу убежал оттуда как только билайн поглотил корбину

но я до сих пор помню тот корбиновско-билайновский ужас: чтобы выйти в интернет, нужно в каком-то окошке набирать логин и пароль))))

то есть, вариант минимальной автоматизации вообще исключён, напр: "при включении компа без участии человека автоматически запустить скрипт, который запускает wget и куда-то лезет"

какой же это комфорт - не нужно думать про логины, пароли и вообще про процедуру подключения к инету, интернет просто всегда есть!

рекомендую попробовать такой комфорт

20.02.2021 в 02:57

CD_Eater,

>>чтобы выйти в интернет, нужно в каком-то окошке набирать логин и пароль

В своё время я помучился, чтобы эта штука запускалась на роутере автоматически. И сейчас к ней вернулся, по крайней мере временно.

>>либо подключиться на любой дорогой тариф (там ип будет динамический, но белый).

Там это в условиях договора прописано?

>>рекомендую попробовать такой комфорт

Ты что, забыл, что я люблю страдать?

20.02.2021 в 03:00

Я сделал вывод, что у IPv6 все адреса белые. Но препод не смог мне ответить на вопрос, как в таком случае спрятать мои устройства от внешнего мира. А я бы хотел, чтобы были видны только определённые порты определённых устройств.

адреса и порты - это вещи независимые

нат - это внешний сервер, который закрывает твои порты от интернета

ты хочешь, чтобы адреса ип6 магическим образом избавили тебя от необходимости устанавливать этот сервер? )))

20.02.2021 в 03:10

CD_Eater, а, походу для внутренней адресации ipv6 можно использовать link-local адреса.20.02.2021 в 14:56

Аргх! Т.е. у них уже столько клиентов, что не хватает места в купленных блоках IPv4, но вместо того, чтобы предложить dual-stack и плавненько перевести народ на IPv6, они костыляют новый layer of indirection. Это должно быть оскорбительным для любого человека, способного отличить IP-адрес от телефонного номера.

(Дальше — аналитика от диванного сетевого инженера, не посещавшего никакие курсы. Можно не читать.)

Белый адрес нужен рядовому пользователю для того, чтобы не глючило, не тормозило и не задалбывало капчами.

Чем больше NAT-ов между тобой и другим концом соединения, тем меньше шансов на успешный NAT traversal и быстрое, устойчивое соединение. Эти техники неплохо вылизаны, так что шансы меняются не драматично, просто иногда что-нибудь будет временно ломаться.

Касательно CAPTCHA: ты когда-нибудь ходил в Интернет через Tor? Бывал на сайтах, защищённых Cloudflare DDoS protection? Тогда ты знаешь, насколько хреново всё работает, когда за одним и тем же IP оказываются десятки, сотни пользователей. А ведь CGN именно к этому и приведёт: если это превентивная мера, то сегодня у каждого абонента всё ещё будет личный белый IP-адрес, пусть и за двумя натами; завтра, по мере переезда клиентов за CGN, ты начнёшь делить адрес с десятком соседей; а после того, как вся абонентская база окажется на CGN, Билайн сообразит, что, во-первых, им уже не нужно так много блоков IPv4, а во-вторых, эти блоки дорожают с каждым днём и их можно выгодно продать.

Сколько у тебя в среднем открыто соединений? 10? 100? 500? NAT позволяет повесить на один адрес как минимум 2^16, по одному на порт (а если они на разные адреса — то даже больше, теоретически до 2^32 * 2^16). floor(2^16 / 500) = 131 клиент может быть спрятан за одним IPv4-адресом. И все они будут непрестанно гуглить, и рано или поздно Гугл начнёт у каждого требовать отметить три светофора и пять велосипедов. А включивший торренты сосед запросто сделает невозможным веб-сёрфинг для пары других пользователей — для них попросту не останется портов.

IPv6, скорее всего, поможет. При желании ты можешь настроить точно такой же NAT с пробросом портов — это будет работать, хоть и идёт вразрез с идеологией IPv6, пытающейся вернуть Интернет обратно во времена до появления NAT, когда все узлы связывались напрямую безо всякой трансляции адресов.

Если же ты хочешь полностью окунуться в прекрасный мир IPv6, ты должен понять, что IPv4 NAT выполнял для тебя полторы функции: 1) он прятал все твои машины за один IPv4-адрес; 2) он не позволял подключаться снаружи на порты, которые не были проброшены. Я говорю «полторы», потому что вторую функцию NAT выполняет плохо, и её лучше переложить на фаерволлы (и на роутере, и на оконечных хостах).

Что касается первой функции, очевидно, что она противоречит идее end-to-end addressability, заложенной в IPv6. Но если задуматься, «все устройства на одном IP-адресе» — это скорее средство, чем цель. Что именно ты хочешь спрятать? Ты хочешь скрыть, сколько у тебя устройств? Ты хочешь скрыть, какое из соединений какому устройству принадлежит? IPv6 предлагает другой способ достижения той же цели: пусть твой компьютер каждые X секунд получает новый IPv6-адрес. Провайдер выдаст тебе /64, /56 или даже /48 — даже в худшем случае (/64) это в 2^32 раз больше адресов, чем весь IPv4-Интернет. «Размазав» свои соединения по этому огромному пространству, ты весьма эффективно скроешь, сколько у тебя устройств и кто чем занимается. (Хотя по мета-информации все равно можно что-то восстановить. Например, DNS-запросы не шифруются, и если запрос послан с одного адреса, а после этого на адреса из ответа были открыты соединения с другого адреса — становится понятно, что первый и второй адреса принадлежат одной машине. Решается с помощью DoH, DoT и рекурсивных резолверов на роутере. Но это уже другой разговор.)

Услуга представляет собой сервис фильтрации входящего Интернет-трафика на клиентское оборудование (компьютер или домашнюю сеть). Из Личного кабинета клиент может выбрать один из четырех степеней защиты своего компьютера:

А) Защита отключена

Все порты открыты, весь Интернет-трафик поступает на Ваш компьютер без фильтрации

Б) Средний уровень

Стандартная степень защиты от внешних атак из Интернета (в том числе от известных Интернет-червей). В этом случае сохраняется вероятность вторжения на Ваш компьютер нежелательной информации через открытые Интернет-порты.

В) Средняя + блокировка smtp

Степень защиты аналогична среднему уровню с преимуществом защиты от известных Интернет-червей и предотвращения массовых рассылок нежелательной электронной почты (СПАМа).

Г) Высокий уровень

Высокая степень защиты от внешних атак из Интернета. При выборе данного варианта защиты могут не работать FTP в активном режиме, прямая передача файлов в ICQ и некоторые другие программы.

Данная функция включается и отключается на оборудовании компании, а не на компьютере клиента, фильтруется только трафик, поступающий из Интернета.

Клиент может выставить интересующий его уровень защиты из Личного кабинета, зайдя в раздел Интернет/Управление услугами/Защита от Интернет-атак (Firewall)

Далее клиент ставит точку напротив уровня защиты и нажимает далее:

Временная блокировка Интернет

Специальная опция позволяющая блокировать аккаунт, т.е. замораживать лицевой счет. Она полезна в том случае, если клиент оплатил доступ, но по каким-то причинам долгое время не сможет пользоваться сервисом (командировка, отпуск и т.д.).

Нужно обратить внимание на то, что заблокировать свой аккаунт (т.е. все услуги сразу) вы можете на период от 1 до 90 суток, по истечении выбранного вами срока аккаунт автоматически будет переведен в активное состояние. Опция доступна не чаще 1 раза в 30 дней.

После блокировки доступа в Интернет доступ к локальным ресурсам также блокируется. После снятия блокировки Вам необходимо выйти в Интернет, после чего доступ к локальным ресурсам будет включен в течение часа.

Клиент может заблокировать доступ к интернету из Личного кабинета, зайдя в раздел Интернет/Управление услугами/Временная блокировка Интернет.

Далее клиент ставит галочку и нажимает кнопку «Далее».

Настройка уведомления

Клиенты могут настроить уведомление в Личном Кабинете в разделе Информация по договору/Настройка уведомлений:

Читайте также: