Как перехватить куки файлы

Обновлено: 04.07.2024

Файлы «cookie» («куки») могут делать гораздо больше, чем просто отслеживать вашу активность в интернете. Теперь, кажется, хакеры нашли способ украсть и ваши пароли тоже.

«Куки» - это небольшой файл, который посещаемые вами веб-сайты сохраняют на ваш компьютер. Обычно они совершенно безвредны, но даже весьма полезны. На самом деле, многие веб-сайты, которые вы посещаете каждый день, используют файлы с «куками» для более корректной работы.

«Куки» были разработаны для того, чтобы стать для веб-сайтов надежным механизмом, позволяющим помнить требуемую информацию и записывать историю посещений своих пользователей. Эти крошечные текстовые файлы могут быть использованы для хранения регистрационной информации и некоторых данных о банковской карте, а также они могут помочь рекламодателям показывать вам рекламу, которая, по их мнению, будет соответствовать вашим предпочтениям.

Файлы cookie могут быть полезны, например, для экономии времени при вводе регистрационных данных на ранее посещенном веб-сайте. «Куки» напрямую не отображают пароли, а вместо этого они содержат хэш, который хранит ваш пароль. Когда пароль был хэширован, он был зашифрован таким образом, чтобы прочитать его мог только тот веб-сайт, с которого он был записан в «куки» . Каждый сайт использует уникальный алгоритм шифрования для кодирования хэша и его раскодирования.

Обычно хакеры любят красть пароли, но кража ваших файлов с «куками» также может принести хакерам выгоды. Установив ваши файлы cookie с хэшированными паролями в свой веб-браузер, кибер-преступник может немедленно получить доступ к вашему аккаунту на этом сайте , при этом ему не понадобится вводить ваши регистрационные данные.

Ваши «куки» могут быть использованы для того, чтобы быстро и просто можно было взломать ваши аккаунты в социальных сетях, в электронной почте и на многих других онлайн-сервисах.

Если хакеры могут получить доступ к вашему компьютеру или вашей сети , они, вероятно, смогут украсть ваши файлы cookie. Иногда они также могут украсть их непосредственно с небезопасного веб-сервера.

Люди становятся все умнее в вопросах защиты своих компьютеров от вредоносных программ, а потому все чаще устанавливают на компьютеры надежные антивирусные программы (например, вы можете скачать бесплатную пробную версию Panda Dome здесь ). В результате этого преступникам приходится прибегать к более совершенным методам, таким как кража информации, проходящей через публичные сети Wi - Fi .

Все, что нужно хакеру, чтобы заполучить ваши «куки», - это, например, расширение для браузера Firefox под названием Firesheep . Firesheep – это расширение,Что я могу сделать, чтобы защитить мои «куки»? которое использует технологию обнаружения и копирования файлов с «куками», отправляемых по беспроводной сети. Когда расширение обнаруживает файлы с «куками», оно создает список на компьютере хакера. Затем хакер у себя на компьютере может просто нажать на требуемый файл с «куками», после чего он войдет на соответствующий сайт вместо вас (как будто это вы зашли).

Простой, но эффективный способ остановить хакеров от кражи вашей личной информации – это просто регулярно удалять файлы «куки» . Специалисты рекомендуют делать это каждые 7-14 дней . Они также советуют никогда не хранить информацию о своей банковской карте на сайте , особенно, если он не является надежным. Однако удаление файлов с «куками» имеет один недостаток – вам придется повторно вводить пароли и личную информацию при следующем входе на соответствующий веб-сайт. Это может быть неудобно и раздражительно, но все же это гораздо безопаснее в долгосрочной перспективе, т.к. такой подход позволит защитить вас от кражи «куков».

И если у вас есть проблемы с запоминанием большого количества паролей, подумайте о том, чтобы использовать менеджер паролей для их безопасного хранения. Для получения дополнительной информации взгляните на наше руководство о том, как защитить свой пароль и подальше держаться от хакеров .

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Способ старый, но действенный, будем делать все с intercepter ng.

1. Скачиваем прогу sniff.su

2. Запускаем, выбираем сеть, переключаем тип Ethernet/WiFi , если у вас WiFi то необходимо выбрать значок WiFI (левее от выбора сети)

3. Нажимаем кнопку Scan Mode (значок радара)

В пустом поле щелкаете правой кнопкой мышки и нажимаете в контекстном меню Smart scan.

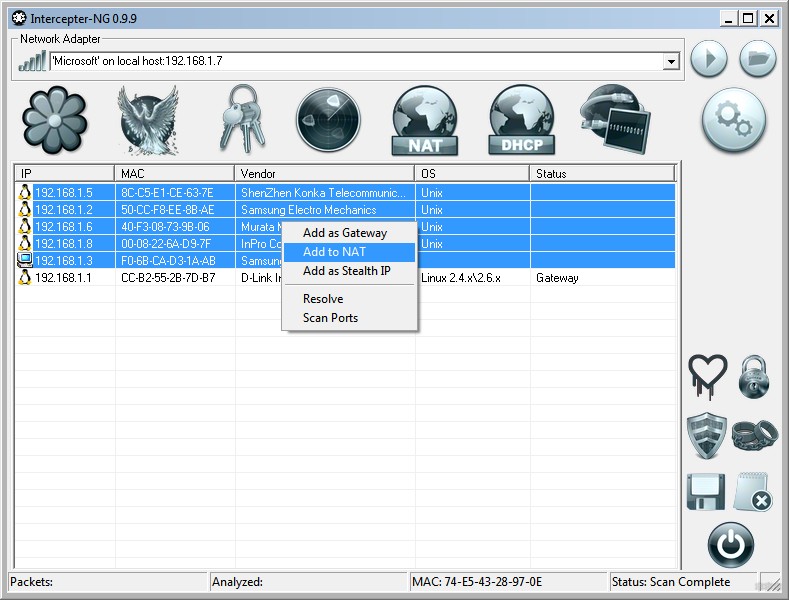

Покажутся все подключенные устройства к сети. Выбираете жертву (можно выделить всех с зажатой клавишей Shift), только не отмечайте сам роутер, его IP обычно 192.168.1.1

Выделив нажимаем правой кнопкой мыши и нажимаем Add to nat

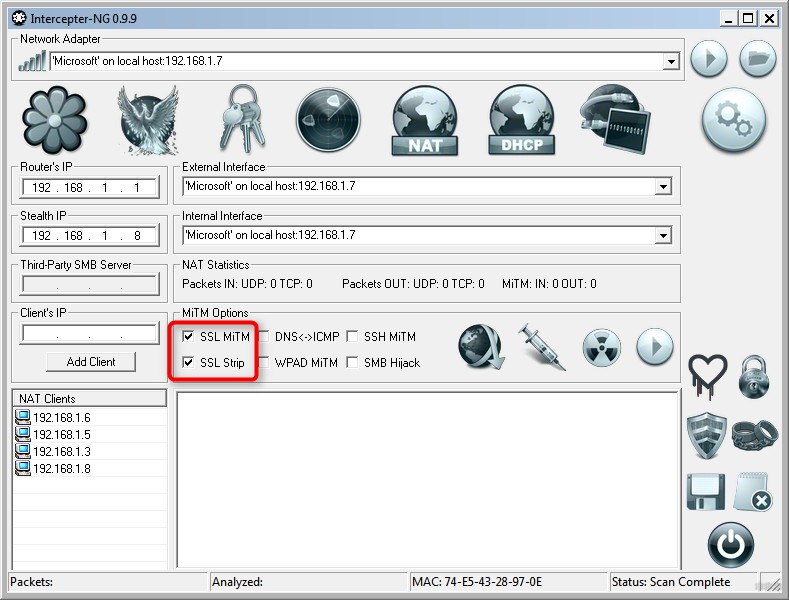

4. Переходим во вкладку Nat

В Stealth ip желательно изменить последнюю цифру, на любую не занятую, это позволит скрыть ваш настоящий IP.

Ставим галочки на SSl Strip и SSL Mitm.( в 0.9.10 жмем на глаз в шляпе и там выбираем)

6. Нажимаем вверху кнопку Start/stop sniffing (треугольник ), в том же окне нажимаем внизу значок радиации Start/Stop ARP Poison. Идем во вкладку Password mode и жмем в окне правой кнопкой мыши и выбираем Show Cookies («Это позволит показывать куки и пароли вводимые жертвами»)

Всё, ждем когда кто нибудь введет пароль. Иногда случается что перестает работать интернет, попробуйте попробовать сами зайти в интернет, если не работает перезапустите программу.

Заметил что не всегда получается перехватить пароль, но по сути срабатывает практически без отказа.

Будем делать в мозиле через это расширение. Открываем расширение, выбираем нужный сайт и нужную куку, нажимаем кнопку «Edit» и нажимаем кнопку Save.

Здравствуйте.

Недавно я писал статью о том, чем опасны открытые точки доступа Wifi, о том что могут перехватить пароли.

Сегодня рассмотрим перехват паролей по Wi Fi и перехват куки по Wi Fi при помощи программы Intercepter NG.

перехват куки по Wi Fi

Атака будет происходить за счет сниффинга (Sniffing).

Способ буду показывать довольно примитивный и простой. На самом деле можно более сильно использовать программу.

Официальный сайт программы sniff.su ( скопируйте ссылку и откройте в новой вкладке), скачать её можно в разделе «Download».

Есть версия для Windows, Unix систем и для андроид.

Рассматривать будем для Windows так как это самая популярная система и здесь программа самая продвинутая.

Ваш браузер или антивирус может ругаться что программа опасна, но сами понимаете это хак программа, а на такие всегда будет реагировать.

Скачивается программа в zip архиве, программу нужно лишь распаковать и в папку и пользоваться устанавливать ничего нет необходимости.

Программа имеет возможность устраивать различные Mitm атаки на Wi Fi сети.

Статья написана чисто в ознакомительных целях, чтобы показать на примере о опасностях открытых точек WiFi любые указанные действия, вы выполняете на свой страх и риск. И хочу напомнить об уголовной ответственности защищающей чужие данные.

Работа с программой Intercepter NG

Итак, программа запускается через Intercepter-NG.exe .

Программа имеет английский интерфейс, но если вы уверенный пользователь компьютера думаю вы разберетесь.

Внизу будет видео по настройке (для тех кому удобнее смотреть чем читать).

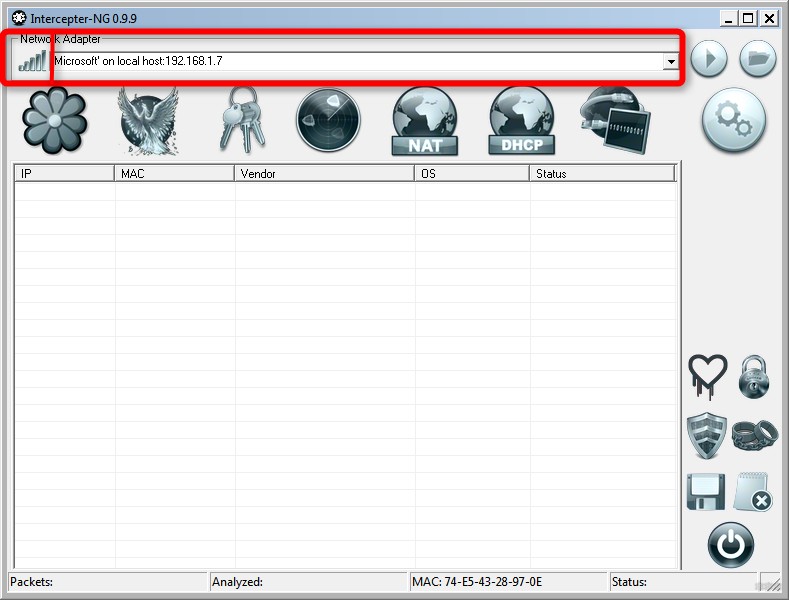

— Выбираете нужную сеть в верху если их у вас несколько.

— Переключаете тип Ethernet/WiFi , если у вас Wi Fi то необходимо выбрать значок Wi FI (левее от выбора сети)

— Нажимаете кнопку Scan Mode (значок радара)

— В пустом поле щелкаете правой кнопкой мышки и нажимаете в контекстном меню Smart scan

— Покажутся все подключенные устройства к сети

— Выбираете жертву (можно выделить всех с зажатой клавишей Shift), только не отмечайте сам роутер, его Ip обычно 192.168.1.1

— Выделив нажимаем правой кнопкой мыши и нажимаем Add to nat

— Переходим во вкладку Nat

— В Stealth ip желательно изменить последнюю цифру, на любую не занятую, это позволит скрыть ваш настоящий IP.

— Ставим галочки на SSl Strip и SSL Mitm.

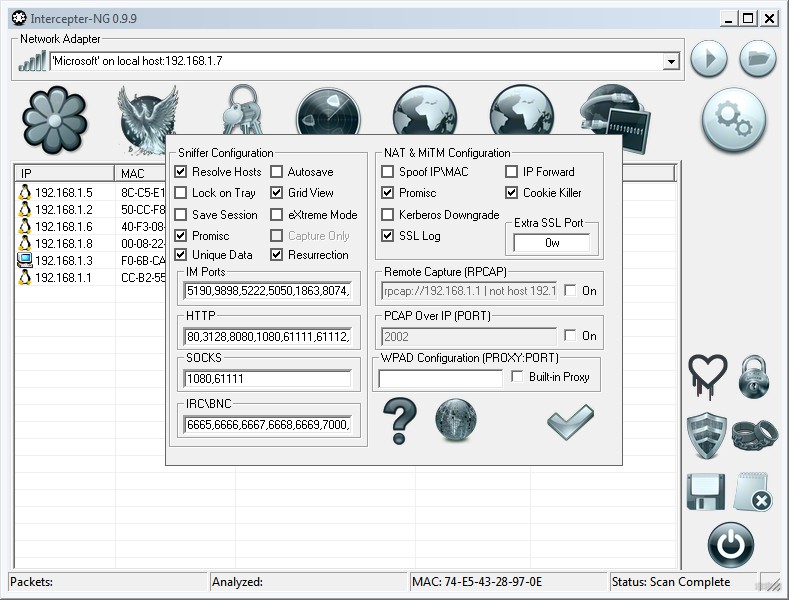

— Здесь настройка завершена, закрываем настройки на галочку.

— Настройка завершена, можно приступать к атаке.

— Нажимаете вверху кнопку Start/stop sniffing (треугольник ), в том же окне нажимаем внизу значок радиации Start/Stop ARP Poison

— Перейдите во вкладку Password mode и нажмите в окне правой кнопкой мыши и выберите Show Cookies («Это позволит показывать куки и пароли вводимые жертвами»)

Всё, ждем когда кто нибудь введет пароль.

Иногда случается что перестает работать интернет, попробуйте попробовать сами зайти в интернет, если не работает перезапустите программу.

Заметил что не всегда получается перехватить пароль, но по сути срабатывает практически без отказа.

Вот собственно и всё, мы рассмотрели перехват паролей по Wi Fi и перехват куки по Wi Fi.

- Первый вид файлов — это используемые только в течение текущего сеанса, которые удаляются сразу же по окончании сеанса или же по истечении определенного времени, называемого временем жизни.

- Второй вид — файлы (представляющие собой обычные текстовые файлы), которые остаются навсегда на жестком диске пользователя, обычно располагаемые в каталоге Cookies (в современных ОС оседание файлов cookie происходит в директория web-браузеров, т.е. чем их больше, тем больше мест для их скопления, в любом случае их удаления я часто использую CCleaner). Несложно понять, что хакеры, получившие доступ к файлам cookie пользователя, могут использовать такие файлы для идентификации в соответствующей системе под видом этого пользователя или извлечь из них важную информацию.

Похищение cookie с использованием Achilles

Самым простым способом получения чужих файлов cookie является их перехват. Впоследствии эти файлы можно использовать для подлога при идентификации на соответствующем сервере. Конечно же, если у взломщика есть возможность доступа к жесткому диску машины, то похищение файлов cookie становится необязательным, так как в этом случае можно выполнить практически любые действия с машиной жертвы.

Как по мне, есть определенный интерес в рассмотрении утилиты Achilles, предназначенную для осуществления взломов с использованием файлов cookie. Программа Achilles является прокси-сервером и позволяет перехватывать данные, пересылаемые между клиентом и сервером, а также редактировать их. Для начала работы с этой утилитой необходимо запустить ее, а затем указать Web-браузеру использовать эту программу в качестве прокси-сервера. В результате все соединения между клиентом и Internet будут осуществляться через Achilles. Настройки использования прокси-сервера популярных web-браузеров (указать прокси – localhost, порт – 5000):

После того, как это сделано, можно запустить Achilles и, щелкнув на кнопке с пиктограммой начала воспроизведения (напоминает кнопку Play бытовой техники), приступить к работе. Теперь при посещении любого Web-узла все данные, которые Web-браузер отсылает Web-серверу, будут отображаться в окне программы Achilles, как показано на рис. 12.7. При нажатии кнопки Send запрос браузера отсылается серверу. Этот процесс можно продолжить, принимая ответы сервера и отсылая новые запросы на сервер и т.д.

На картинке видно, что в cookie присутствует строка wordpress_logged_in_263d663a02379b7624b1028a58464038=admin. Это значение находится в незашифрованном виде в файле cookie и его легко перехватить с помощью утилиты Achilles, но как правило в большинстве случаев в Achilles можно увидеть лишь хеш той или иной записи. Перед отсылкой запроса на сервер можно попытаться заменить эту строку на любую подобную (хотя в данном случае смысла нет) — количество попыток не ограничено. Затем, отослав этот запрос на сервер с помощью кнопки Send, можно получить ответ от сервера, предназначающийся администратору.

В предыдущем примере можно использовать прямую подмену идентификатора пользователя. Кроме того, название параметра, подмена значения которого предоставляет дополнительные возможности хакеру, может быть следующим: user (например, USER=JDOE), любое выражение со строкой ID (например, USER=JDOE или SESSIONID=BLAHBLAH), admin (например, ADMIN=TRUE), session (например, SESSION=ACTIVE), cart (например, CART=FULL), а также такие выражения, как TRUE, FALSE, ACTIVE, INACTIVE. Обычно формат файлов cookie очень зависит от приложения, для нужд которого они используются. Однако приведенные советы по поиску изъянов приложений с помощью файлов cookie годятся практически для всех форматов.

Меры противодействия извлечению информации из файлов cookie, выполняемые на стороне клиента

В общем случае пользователь должен осторожно относиться к Web-узлам, использующим файлы cookie для аутентификации и хранения важных данных. Также необходимо помнить, что Web-узел, использующий для аутентификации файлы cookie, должен поддерживать хотя бы протокол SSL для шифрования имени пользователя и пароля, так как в случае отсутствия этого протокола данные передаются в незашифрованном виде, что позволяет перехватывать их, используя простейшие программные средства для просмотра данных, пересылаемых по сети.

Еще одной причиной регулярной установки обновлений Web-броузера, является постоянно выявляемые изъяны системы безопасности этих программ. Так, Бенет Хэйзелтон (Bennet Haselton) и Джеми МакКарти (Jamie McCarthy) создали сценарий, который после щелчка на ссылке извлекает файлы cookie с машины клиента. В результате становится доступным все содержимое файлов cookie, которые находятся на машине пользователя.

Взлом подобного рода может быть также осуществлен с помощью дескриптора <IFRAME>, встраиваемого в HTML-текст на Web-странице (или в HTML-содержимое электронного письма или рассылки групп новостей) для похищения файлов cookie. Рассмотрим следующий пример:

Для того, чтоб подобные вещи не грозили нашим личным данным, сам так делаю и всем советую всегда обновлять ПО, работающее с HTML-кодом (e-mail клиенты, медиа-проигрыватели, браузеры и т.д.).

Многие предпочитают просто блокировать получение файлов cookie, однако, большинству Web-узлов для просмотра необходима поддержка cookie. Вывод – если в скором будущем появится инновационная технология, позволяющая обходится без cookie, программисты и администраторы с облегчением вздохнут, а пока cookie остается лакомым куском для хакера! Это действительно так, поскольку более качественной альтернативы пока не существует.

Меры противодействия, выполняемые на стороне сервера

В случае рекомендаций по обеспечению безопасности сервера специалисты дают один простой совет: не используйте механизм cookie без особой на то необходимости! Особенно необходимо быть осторожными при использовании файлов cookie, которые остаются в системе пользователя после завершения сеанса связи.

Конечно же, важно понимать, что файлы cookie могут использоваться в целях обеспечения безопасности Web-серверов для осуществления авторизации пользователей. Если все же разрабатываемому приложению необходимо использовать файлы cookie, то этот механизм следует настроить таким образом, чтобы при каждом сеансе использовались различные ключи с коротким периодом действия, а также стараться не помещать в эти файлы информацию, которая может быть использована хакерами для взлома (такую как ADMIN=TRUE).

Кроме того, для обеспечения большей безопасности при работе с файлами cookie можно использовать их шифрование для предотвращения извлечения важной информации. Конечно же, шифрование не решает всех проблем безопасности при работе с технологией cookie, однако этот метод позволит предотвратить наиболее простые взломы, описанные выше.

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Вот основные 2 момента:

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

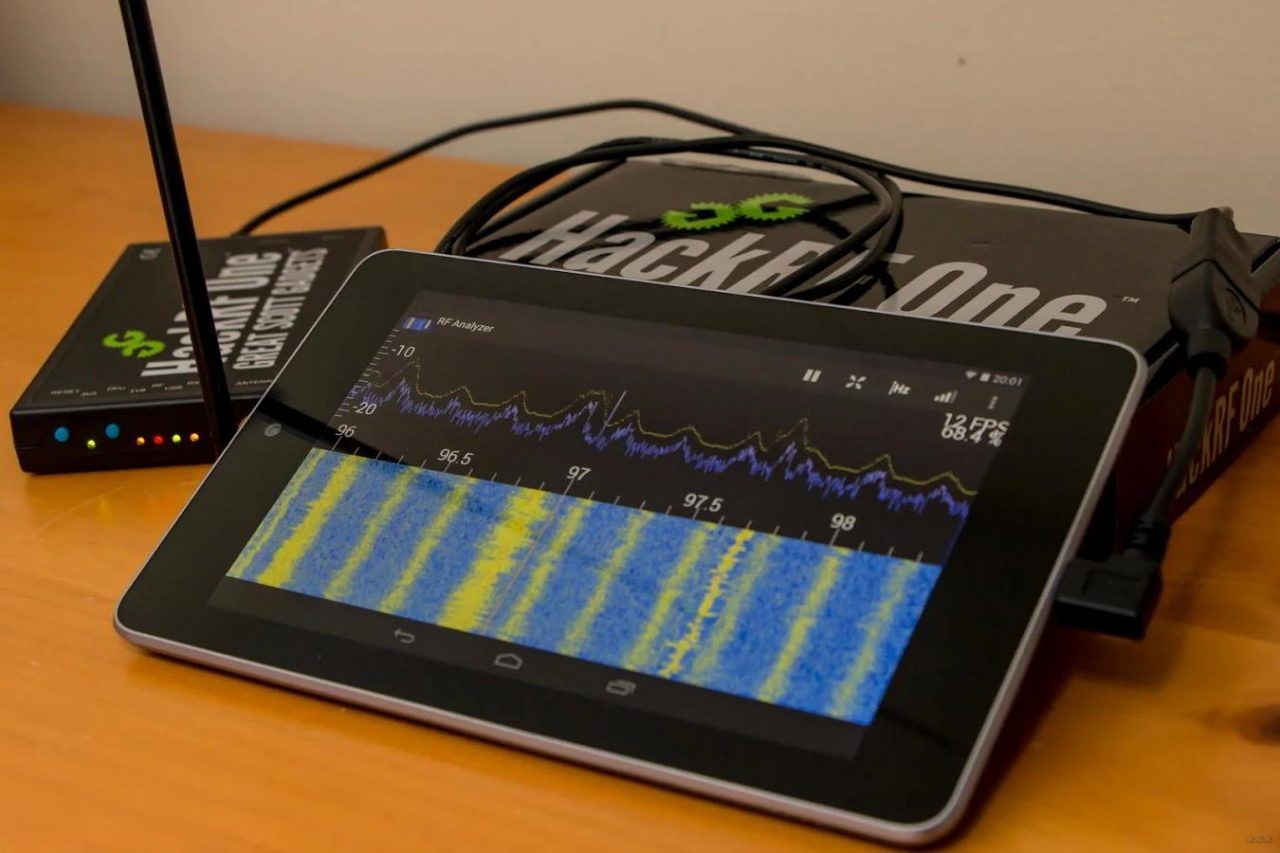

Физические устройства

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас. ). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Читайте также: