Как перенаправить порты на компьютере вин 7

Обновлено: 04.07.2024

Практически все программы, которые доступны на ПК, могут взаимодействовать через сетевые протоколы. Любое такое взаимодействие осуществляется через порт. Порт (фактически это просто число), закрепляется за программой, выполнившей подключение при создании соединения.

С точки зрения информационной безопасности, порт является очень удобным элементом для контроля соединений компьютера с внешним миром (локальными или глобальными сетями). Осуществлять такой контроль можно с помощью специальной программы, называемой Файерволл. Приложения такого типа могут, как самостоятельно проводить анализ всех внешних соединений, так и работать в ручном режиме, запрашивая у пользователя разрешение на выполнения того или иного подозрительного подключения.

В операционную систему Windows такая защитная программа встроена, начиная с XP, и называется — Брандмауэр.

Брандмауэр Windows блокирует все внешние входящие подключения, защищая, таким образом, ваш ПК от атак различного типа извне. Но возможны ситуации, когда необходимо отключить эту защиту для конкретного порта — это необходимо для обеспечения работоспособности некоторых приложений, ожидающих входящих подключений. Такое отключение защиты называется открытие порта.

Далее мы подробно и последовательно расскажем, как открыть порты на Windows 7.

Первый этап

Итак, Брандмауэр Windows — это обязательно имеющийся в комплекте поставки системы программный комплекс.

Для выполнения нашей задачи необходимо выполнить последовательность действий:

Мы выполнили несколько очень простых манипуляций, все это был первый этап наших работ.

Каждый пользователь должен обратить внимание на тот факт, что во время работы с мастером новых подключений, тот будет постоянно давать советы. Они касаются, как дальнейших действий, так и общей работоспособности созданного порта. Не стоит игнорировать их, в них кроется много полезной информации.

Второй этап

Можно приступить к следующему этапу:

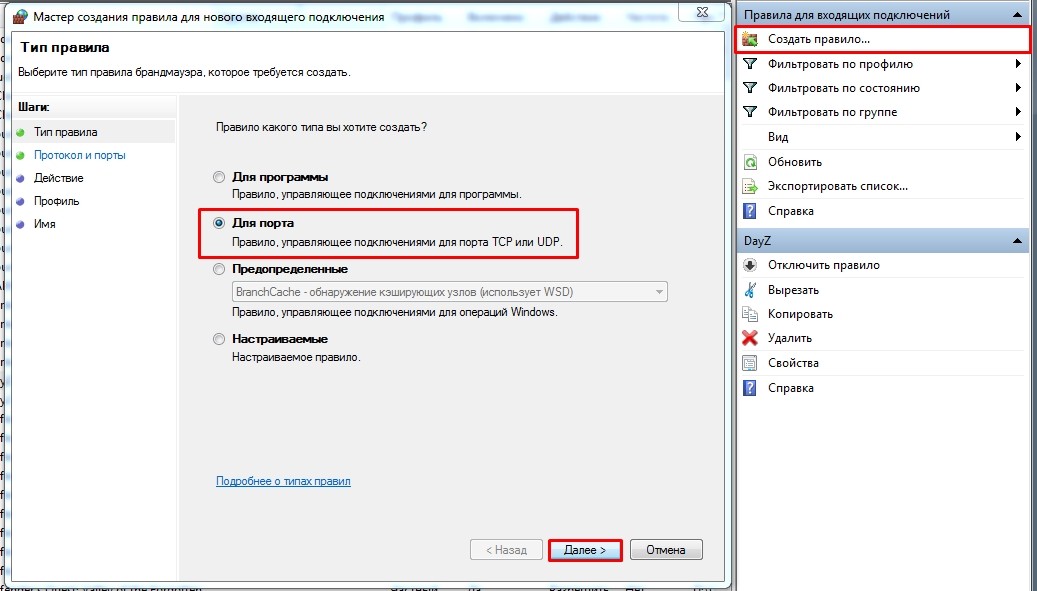

- По завершению первого этапа открытия портов появится окно «Мастер создания правила для нового входящего подключения». Программа спросит вас: какой тип правила вам нужен. Для ответа нужно отметить строчку «Для порта» и продолжить через кнопку Далее > .

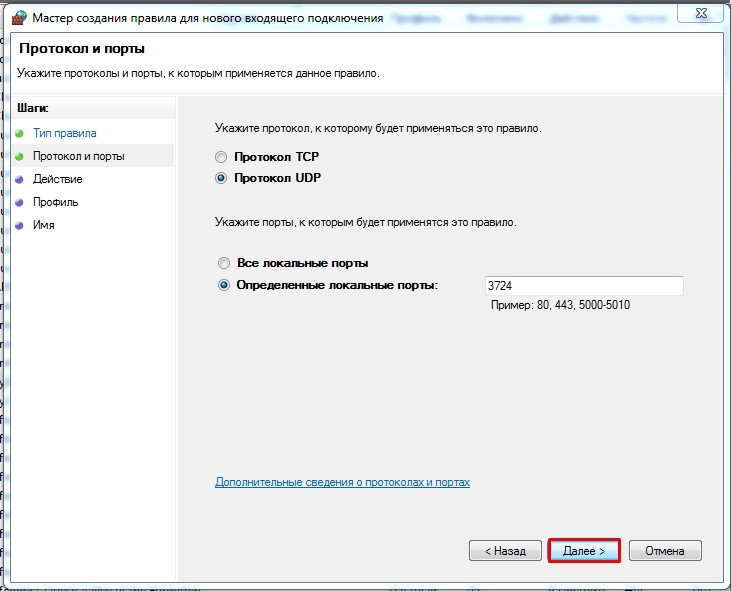

- Теперь каждый пользователь должен определиться с номером порта и диапазоном, который ему нужно открыть. Это необходимо для того, чтобы пользователь мог без препятствий получить доступ к любому серверу или соединению других программ и приложений. Найдите строку «Определенные локальные порты», в нее нужно вписать необходимые цифры. Для того, чтобы сразу несколько портов оставались открытыми, нужно поставить между номерами дефис.

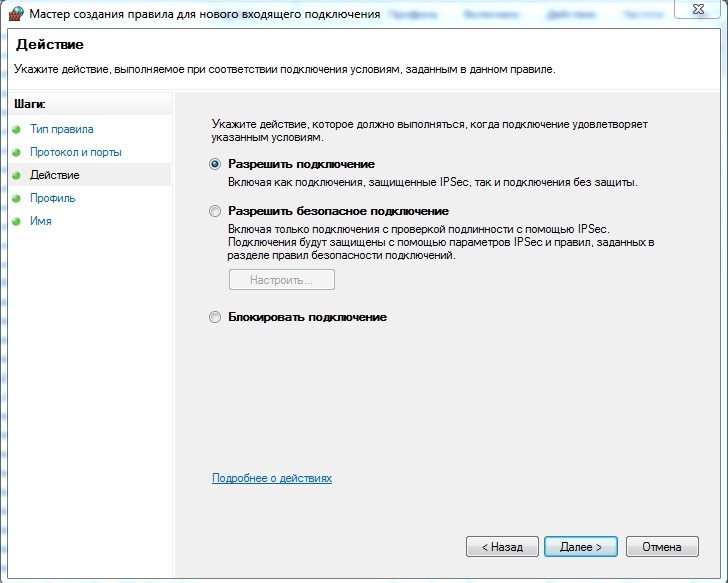

- После того, как мы закончили с вводом цифр для безопасности открытия портов, утилита предложит пользователю возможности подключений. Все они разные, и нужно сделать правильный выбор. Но перед этим нужно сделать так, чтобы каждое соединение стало доступным именно для вашего компьютера. Отмечаем строку «Разрешить подключение» и опять нажимаем на кнопку Далее > .

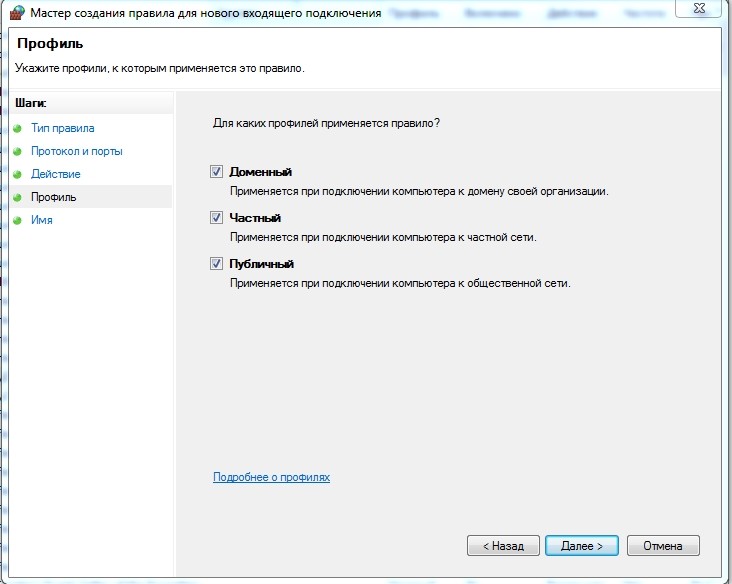

- Частный, Публичный и Доменный профили — правило применимо именно к ним, каждый из них нужно отметить во время открытия нужных портов.

- Теперь необходимо правилу дать какое-то имя. Когда правило будет создано, нужно нажать кнопку Готово . Утилита произведет несколько действий и может быть полностью закрыта.

Мы предложили вам достаточно простую версию того, как открыть порты на Windows 7. Надеемся, что этот процесс не вызвал у вас трудностей. Если вы будете строго следовать нашей инструкции, то не возникнет никаких проблем.

Тем не менее делать это необходимо с повышенной осторожностью. Ведь операционные системы и так имеют достаточное количество дыр для проникновения различных вирусов.

Открытие портов увеличивает незащищенность системы и делает ее более доступной для некоторых видов атак и проникновения вирусов. Рекомендуем обязательно установить на ваш компьютер или ноутбук антивирусную программу.

Помните, что открытие портов всегда должно происходить из надобности. Если какой-то порт вам больше не нужен, например, после удаления использующей его программы, закройте его. Будьте крайне осторожны.

Открытие портов в панели управления

- Открываем Панель Управления, ставим просмотр «Категория» и открываем пункт «Система и безопасность».

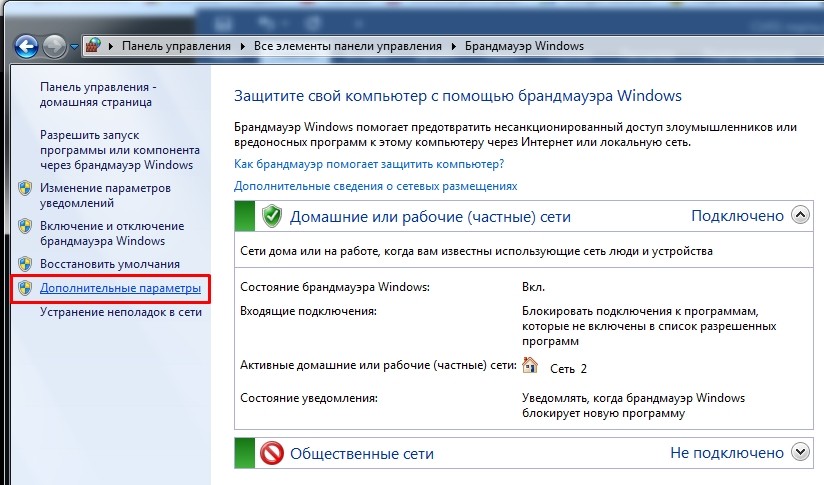

- Слева кликаем «Дополнительные параметры». Должен появиться запрос «Открыть от имени администратора».

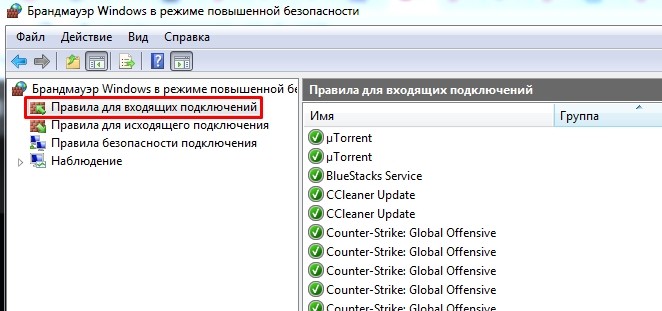

- Откроется окно «Брандмауэр Windows в режиме повышенной безопасности», где слева нужно выбрать «Правила для входящих подключений», а вверху с права нажать на «Создать правило».

- Вводим номер порта, например, 443 и нажимаем «Далее».

- Нажимаем «Разрешить подключение» и снова выбираем «Далее».

- В окне «Профиль» можно оставить все галочки. Жмём «Далее».

- Вводим произвольное имя для правила. Нажимаем «Готово».

Теперь на компьютере в списке правил появится то, которое мы только что создали.

Если желаете его удалить, нажмите клавишу «Delete» и подтвердите свой выбор.

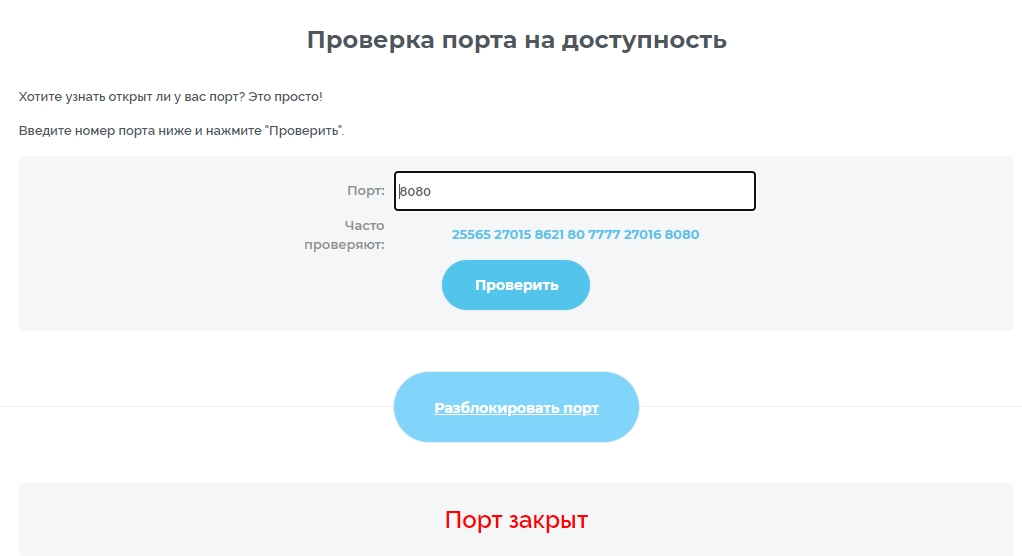

Обратите внимание: часто порты могут быть закрыты вашим провайдером, поэтому никакие манипуляции без его участия не дадут результата. Проверить, открыт ли определённый порт, можно на сайте Speed-tester.info.

Как открывать порты через командную строку

У любой системной задачи есть вариант её включения и настройки через командную строку. Разница в том, что этот способ подходит больше для опытных пользователей. Для этого открываем командную строку с правами администратора и вводим команду «netsh advfirewall firewall add rule name=L2TP_TCP protocol=TCP localport=хххх action=allow dir=IN», где вместо значения «xxxx» вписываем номер необходимого порта.

Как проверить открытые порты?

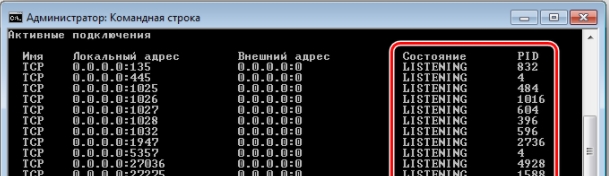

Посмотреть открытые порты можно все в той же командной строке. Снова запускаем ее от имени администратора и вводим команду «netstat –a». Нажав на «Enter» программа отобразит список всех открытых портов «TCP» и «UPD».

- Established – порт открыт и используется. Как правило, в поле внешний адрес есть какое-то значение;

- Time_wait – порт в режиме ожидания;

- Listening – порт прослушивается.

Специальная программа для открытия портов не требуется. Однако, если вы заинтересовались сторонними утилитами, то установите «Simple Port Forwarding». Единственный её недостаток – она условно-бесплатная.

В Linux перенаправление портов настраивается довольно просто с помощью iptables. На серверных системах Windows Server для настройки перенаправления портов, как правило используется служба маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов, который одинаково хорошо работает в любой версии Windows.

Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

Настройка перенаправления портов в Windows выполняется из командой строки через режим Portproxy команды Netsh. Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – текущий IP адрес данного компьютера

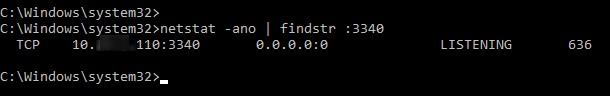

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

![]()

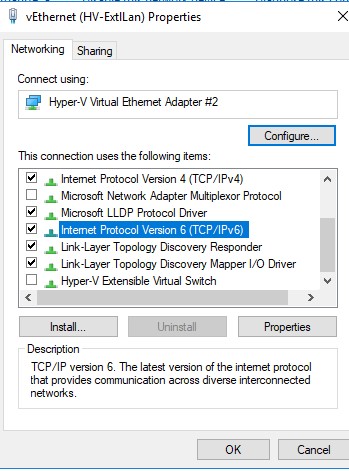

А на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters.

Вы можете определить процесс, который слушает указанный локальный порт с помощью его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуем подключиться на данный порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера), например, 10.10.1.110:3340

RDP подключение должно успешно установиться.

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.Управление правилами проброса портов в Windows

Важно.Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в брандмауэр защитника Windows командой:netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow

При создании входящего правила файервола через графический интерфейс для порта 3340 не нужно ассоциировать никакую программу, т.к. данный порт слушается исключительно сетевым драйвером.

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами netsh interface portproxy , который создает правило перенаправления порта при загрузке операционной системы.Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

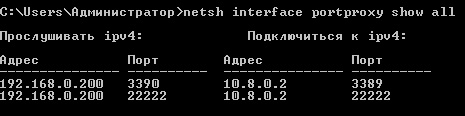

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

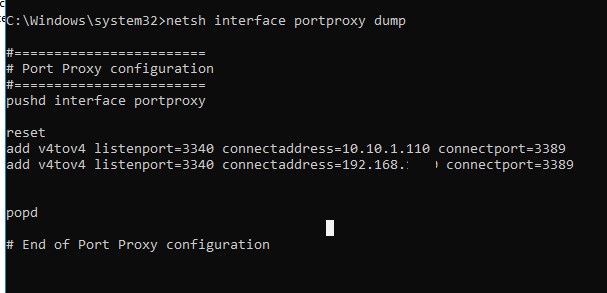

netsh interface portproxy dump

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Для настройки перенаправления UDP трафика можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (rrasmgmt.msc) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса.

Например, создадим такое перенаправление с локального порта 8888 на удаленный адрес 213.180.204.3:

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления. Проще всего сформировать список команд netsh interface portproxy add с разными портами в блокноте и затем вставить в командную строку для выполнения.

Настройка перенаправления портов в Hyper-V Server

Сначала нужно создать виртуальный коммутатор с NAT:

New-VMSwitch -Name "NAT" -SwitchType NAT -NATSubnetAddress 192.168.0.0/24

Затем нужно подключить нужную ВМ в указанный коммутатор и включить правило трансляции адресов для всех виртуальных машин, подключенных через данный виртуальный коммутатор Hyper-V:

New-NetNat -Name Web_NAT -InternalIPInterfaceAddressPrefix 192.168.0.0/24

Add-NetNatStaticMapping -ExternalIPAddress "0.0.0.0/24" -ExternalPort 443 -Protocol TCP -InternalIPAddress "192.168.0.2" -InternalPort 443 -NatName Web_NAT

Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Данный набор команд позволяет перенаправлять приходящие пакеты с IPv4 и IPv6 портов на любые IPv4 и IPv6 порты компьютера назначения в любых комбинациях. Единственное ограничение - portproxy может работать только с протоколом TCP, но в большинстве случаев этого достаточно.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

- listenaddress - локальный адрес на котором принимаются соединения

- listenport - локальный порт на котором принимаются соединения

- connectaddress - удаленный или локальный адрес на который перенаправляются соединения

- connectport - удаленный или локальный порт на который перенаправляются соединения

Для изменения уже существующего правила используется команда set v4tov4, которая имеет идентичный синтаксис, listenaddress и listenport - являются обязательными параметрами. Из необязательных параметров можно указывать только тот, который нужно изменить.

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

Для просмотра существующих правил введите:

Вместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

Для сброса всех существующих правил используйте:

Чтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

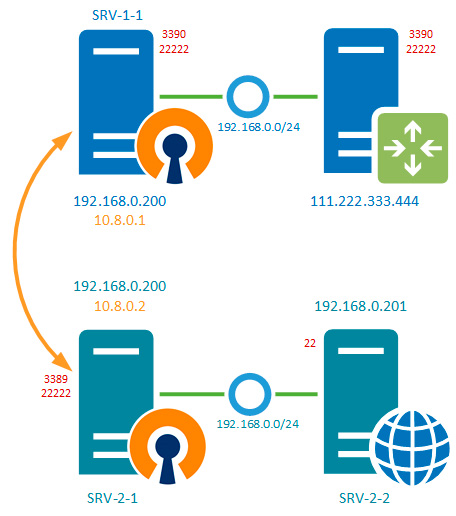

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

Между серверами был поднят VPN-туннель, и они видят друг друга по адресам VPN-сети (10.8.0.0), а дальше на выручку приходит portproxy. Так как порты 3389 и 22 соответствующие нужным службам уже использовались для целей администрирования первой компании, то мы выбрали для служб второй компании внешние порты 3390 и 22222, которые были проброшены с внешнего интерфейса роутера первой компании на сервер SRV-1-1 штатным образом.

Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Всем привет! Сегодня я расскажу вам, как проверить и открыть порты на Windows 7. Мы попробуем три способа открытия: командная строка, брандмауэр и дополнительные программы. Возможно вам нужен будет проброс порта, но эта манипуляция делается на роутере, об этом я напишу в самой последней главе статьи. Также в самом начале вы можете посмотреть PDF файлик, где указаны все возможные порты (80, 7777б 1935, 27015) и их предназначение, возможно эта информация вам понадобится.

Список всех портов

Через Брандмауэр

- Кликаем по кнопке «Пуск» (находится в левом нижнем углу). Далее переходим в «Панель управления». На панели найдите раздел «Брандмауэр Windows». Если по каким-то причинам вы не можете его найти, то в правом верхнем углу найдите «Режим просмотра» и переключите его в параметр «Крупные значки».

- В левом блоке нажмите по ссылке «Дополнительные параметры».

- В левом блоке у нас есть два раздела, которые вам должны понадобиться, правила для входящих и исходящих подключений. Дело в том, что иногда для некоторых программ и игр нужно создавать сразу два правила – помните об этом. Нажимаем на входящее правило.

- Теперь смотрите в правый блок, нажмите по кнопке создания в самом верху. Тут вы увидите несколько пунктов, но нас интересует второй.

- И тут мы теперь видим два протокола TCP и UDP. Вам нужно уточнить, какие именно протоколы используется в той или иной программе. Но по опыту скажу, что обычно создаются два правила для каждого из протоколов. То есть скорее всего вам нужно будет создать 2 правила исходящих для TCP и UDP и два правила входящих для тех же самых протоколов. В итоге их получится 4. Ниже указываем номер порт.

ВНИМАНИЕ! Указывать «Все локальные порты» не рекомендуются по соображениям безопасности.

- Далее выбираем первые пункт, как на картинке ниже.

- Теперь указываем тип сетей. Для того, чтобы не возникало никаких конфликтов, лучше указать все.

- Вписываем наименование и описания, для того чтобы потом не забыть – для чего это правило было создано.

- Напоминаю, что скорее всего вам нужно будет создать еще как минимум одно правило для исходящего подключения. Ну и не забываем про дополнительный протокол.

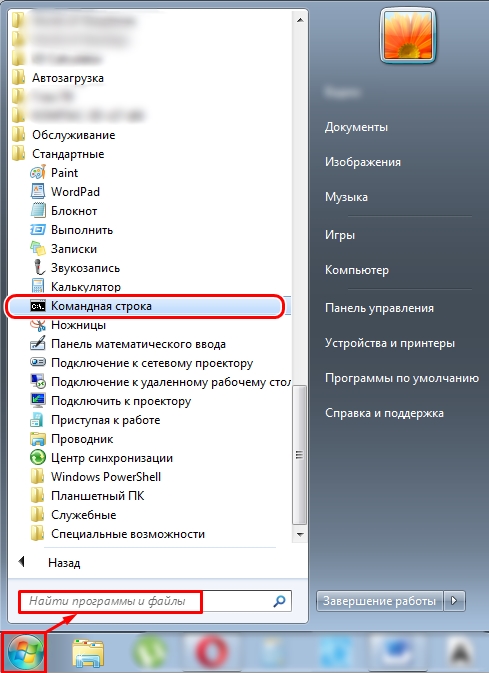

Через командную строку

Все то же самое можно сделать через командную строку Виндовс. Для этого откройте командную строку. Её можно найти в папке «Стандартные» по всех программах. Или ввести это название в поисковую строку меню «Пуск». Запускаем с правами администратор, для этого кликаем правой кнопкой мыши по программе и выбираем нужный режим запуска.

Теперь вводим команду:

Как посмотреть результат открытия

Итак, порты мы открыли, но теперь давайте проверим, чтобы он был открыт в самой семерке.

После этого вводим команду:

Вы можете увидеть несколько параметров:

- Listening – все норм, порт открыт.

- Established – информация по порту передается, тоже все хорошо.

- Closewait – порт закрыт и информация не передается.

- Timewait – от порта нет ответа.

Как отрыть 80 порт

Прошлые способы вам не помогут, так как данный выход используется системным файлом. Поэтому нужно выполнить следующие действия:

- Открываем консольку с админ правами и внимательно вписываем

- Теперь открываем проводник или «Мой компьютер» и проходим по пути:

- Открываем файл «Hosts» с помощью блокнота и добавляем в самый конец запись:

- Не забываем сохранить файлик.

- Перезагружаем комп.

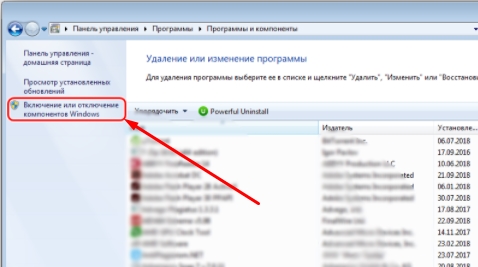

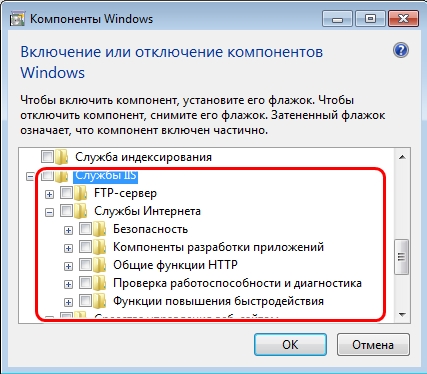

- Если проблема осталась, а вход все равно закрыт, то в «Панели управления» перейдите в «Программы и компоненты».

- Слева в блоке перейдите в раздел компонентов Windows.

Дополнительные программы

Для более удобной работы можно использовать сторонние приложения. Они более удобные в работе из-за того, что помимо быстрого открытия и закрытия портов смогут показать, какими приложениями и процессами заняты уже открытые входы.

- CurrPorts – удобная и бесплатная программа, которая быстро покажет всю информацию по выделенному выходу.

- UPnP Wizard – еще одна удобная и полезная утилита. Проблема только в том, что она имеет только английский интерфейс.

Проброс портов

Многие путают понятие открытие портов и проброс. Про открытие я думаю все понятно. Но вот когда компьютер или ноутбук подключен к глобальной сети через роутер, который контролирует трафик, нужно именно пробросить порт, чтобы маршрутизатор пропускал пакеты информации по выделенному каналу на ваш компьютер.

Все эти настройки делаются в Web-интерфейсе интернет-центра. Сначала вам нужно зайти в Web-конфигуратор – нужно ввести IP или DNS адрес роутера в адресную строку любого браузера. Если вы не знаете, как туда зайти, то об этом подробно написано тут.

Так как интерфейсы у всех аппаратов разные, то нужно смотреть отдельные инструкции по своим моделям:

Если у вас еще остались вопросы, или я что-то не написал, то пишите свои вопросы в комментариях.

Читайте также: