Как расшифровать хэш sha256

Обновлено: 07.07.2024

Enter your hashes here and we will attempt to decrypt them for free online.

What is this tool

Hashes.com is a hash lookup service. This allows you to input an MD5, SHA-1, Vbulletin, Invision Power Board, MyBB, Bcrypt, Wordpress, SHA-256, SHA-512, MYSQL5 etc hash and search for its corresponding plaintext ("found") in our database of already-cracked hashes.

It's like having your own massive hash-cracking cluster - but with immediate results!

We have been building our hash database since August 2007.

We are not cracking your hash in realtime - we're just caching the hard work of many cracking enthusiasts over the years.

In cryptography, SHA-1 (Secure Hash Algorithm 1) is a cryptographic hash function which takes an input and produces a 160-bit (20-byte) hash value known as a message digest – typically rendered as a hexadecimal number, 40 digits long. It was designed by the United States National Security Agency, and is a U.S. Federal Information Processing Standard. Since 2005 SHA-1 has not been considered secure against well-funded opponents, and since 2010 many organizations have recommended its replacement by SHA-2 or SHA-3. Microsoft, Google, Apple and Mozilla have all announced that their respective browsers will stop accepting SHA-1 SSL certificates by 2017. SHA1 Decrypt.

The MySQL5 hashing algorithm implements a double binary SHA-1 hashing algorithm on a users password. MySQL Decrypt.

NT (New Technology) LAN Manager (NTLM) is a suite of Microsoft security protocols that provides authentication, integrity, and confidentiality to users. NTLM is the successor to the authentication protocol in Microsoft LAN Manager (LANMAN), an older Microsoft product. The NTLM protocol suite is implemented in a Security Support Provider, which combines the LAN Manager authentication protocol, NTLMv1, NTLMv2 and NTLM2 Session protocols in a single package. Whether these protocols are used or can be used on a system is governed by Group Policy settings, for which different versions of Windows have different default settings. NTLM passwords are considered weak because they can be brute-forced very easily with modern hardware. NTLM Decrypt.

SHA-2 (Secure Hash Algorithm 2) is a set of cryptographic hash functions designed by the United States National Security Agency (NSA). They are built using the Merkle–Damgård structure, from a one-way compression function itself built using the Davies–Meyer structure from a (classified) specialized block cipher. SHA-2 includes significant changes from its predecessor, SHA-1. The SHA-2 family consists of six hash functions with digests (hash values) that are 224, 256, 384 or 512 bits: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224, SHA-512/256. SHA256 Decrypt.

SHA-2 (Secure Hash Algorithm 2) — одно из самых популярных семейств алгоритмов хеширования. В этой статье мы разберём каждый шаг алгоритма SHA-256, принадлежащего к SHA-2, и покажем, как он работает на реальном примере.

Что такое хеш-функция?

Если вы хотите узнать больше о хеш-функциях, можете почитать Википедию. Но чтобы понять, о чём пойдёт речь, давайте вспомним три основные цели хеш-функции:

- обеспечить проверку целостности (неизменности) данных;

- принимать ввод любой длины и выводить результат фиксированной длины;

- необратимо изменить данные (ввод не может быть получен из вывода).

SHA-2 и SHA-256

SHA-2 — это семейство алгоритмов с общей идеей хеширования данных. SHA-256 устанавливает дополнительные константы, которые определяют поведение алгоритма SHA-2. Одной из таких констант является размер вывода. «256» и «512» относятся к соответствующим размерам выходных данных в битах.

Мы рассмотрим пример работы SHA-256.

SHA-256 «hello world». Шаг 1. Предварительная обработка

1. Преобразуем «hello world» в двоичный вид:

2. Добавим одну единицу:

3. Заполняем нулями до тех пор, пока данные не станут кратны 512 без последних 64 бит (в нашем случае 448 бит):

4. Добавим 64 бита в конец, где 64 бита — целое число с порядком байтов big-endian, обозначающее длину входных данных в двоичном виде. В нашем случае 88, в двоичном виде — «1011000».

Теперь у нас есть ввод, который всегда будет без остатка делиться на 512.

Шаг 2. Инициализация значений хеша (h)

Создадим 8 значений хеша. Это константы, представляющие первые 32 бита дробных частей квадратных корней первых 8 простых чисел: 2, 3, 5, 7, 11, 13, 17, 19.

Шаг 3. Инициализация округлённых констант (k)

Создадим ещё немного констант, на этот раз их 64. Каждое значение — это первые 32 бита дробных частей кубических корней первых 64 простых чисел (2–311).

Шаг 4. Основной цикл

Следующие шаги будут выполняться для каждого 512-битного «куска» входных данных. Наша тестовая фраза «hello world» довольно короткая, поэтому «кусок» всего один. На каждой итерации цикла мы будем изменять значения хеш-функций h0 – h7 , чтобы получить окончательный результат.

1. Копируем входные данные из шага 1 в новый массив, где каждая запись является 32-битным словом:

2. Добавляем ещё 48 слов, инициализированных нулями, чтобы получить массив w[0…63] :

3. Изменяем нулевые индексы в конце массива, используя следующий алгоритм:

- For i from w[16…63] :

- s0 = (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] righthift 3)

- s1 = (w[i-2] rightrotate 17) xor (w[i-2] rightrotate 19) xor (w[i-2] righthift 10)

- w [i] = w[i-16] + s0 + w[i-7] + s1

Давайте посмотрим, как это работает для w[16] :

Шаг 6. Цикл сжатия

- Инициализируем переменные a, b, c, d, e, f, g, h и установим их равными текущим значениям хеша соответственно. h0, h1, h2, h3, h4, h5, h6, h7 .

- Запустим цикл сжатия, который будет изменять значения a…h . Цикл выглядит следующим образом:

- for i from 0 to 63

- S1 = (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)

- ch = (e and f) xor ((not e) and g)

- temp1 = h + S1 + ch + k[i] + w[i]

- S0 = (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)

- maj = (a and b) xor (a and c) xor (b and c)

- temp2 := S0 + maj

- h = g

- g = f

- f = e

- e = d + temp1

- d = c

- c = b

- b = a

- a = temp1 + temp2

Давайте пройдём первую итерацию. Сложение рассчитывается по модулю 2^32:

Шаг 7. Изменяем окончательные значения

Шаг 8. Получаем финальный хеш

И последний важный шаг — собираем всё вместе.

Готово! Мы выполнили каждый шаг SHA-2 (SHA-256) (без некоторых итераций).

Алгоритм SHA-2 в виде псевдокода

Если вы хотите посмотреть на все шаги, которые мы только что сделали, в виде псевдокода, то вот пример:

![]()

Дополните код нулями, пока данные не станут равны 512 бит, минус 64 бита (в результате 448 бит):

Теперь у нас есть ввод, который будет делиться на 512 без остатка.Шаг 2 — Инициализируйте значения хэша (h)

Теперь мы создаем 8 хэш-значений. Это жестко запрограммированные константы, которые представляют собой первые 32 бита дробных частей квадратных корней из первых восьми простых чисел: 2, 3, 5, 7, 11, 13, 17, 19.

Шаг 3 — Инициализация округленных констант (k)

Как и в предыдущем шаге, мы создадим еще несколько констант. На этот раз их будет 64. Каждое значение (0—63) представляет собой первые 32 бита дробных частей кубических корней первых 64 простых чисел (2—311).

Шаг 4 — Цикл фрагментов

Следующие шаги будут выполняться для каждого 512-битного «фрагмента» из наших входных данных. Поскольку фаза «Привет, мир» короткая, у нас есть только один фрагмент. В каждой итерации цикла мы будем изменять хэш-значения h0-h7, что приведет нас к конечному результату.

Скопируйте входные данные из шага 1 в новый массив, где каждая запись представляет собой 32-битное слово:

Добавьте еще 48 слов, инициализированных нулем, чтобы у нас получился массив w [0… 63]

Измените обнуленные индексы в конце массива, используя следующий алгоритм:

Для i из w[16…63]:- s0 = (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] rightshift 3)

- s1 = (w[i- 2] rightrotate 17) xor (w[i- 2] rightrotate 19) xor (w[i- 2] rightshift 10)

- w[i] = w[i-16] + s0 + w[i-7] + s1

Шаг 6 — Сжатие

Инициализируйте переменные a, b, c, d, e, f, g, h и установите их равными текущим значениям хэш-функции соответственно h0, h1, h2, h3, h4, h5, h6, h7.

Запустите цикл сжатия, который изменит значения a… h. Выглядит он следующим образом:

- S1 = (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)

- ch = (e and f) xor ((not e) and g)

- temp1 = h + S1 + ch + k[i] + w[i]

- S0 = (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)

- maj = (a and b) xor (a and c) xor (b and c)

- temp2 := S0 + maj

- h = g

- g = f

- e = d + temp1

- d = c

- c = b

- b = a

- a = temp1 + temp2

Все вычисления выполняются еще 63 раза, меняя переменные a-h. К счастью, мы не делаем это вручную. В итоге мы получили:Шаг 7 — Измените окончательные значения

После цикла сжатия, во время цикла фрагментов, мы изменяем хеш-значения, добавляя к ним соответствующие переменные a-h. Как и ранее, все сложение производится по модулю 2 ^ 32:

Шаг 8 — Финальный хэш

Наконец, соединяем все вместе.

Мы прошли каждый шаг (за исключением нескольких итераций) SHA-256 в подробностях. Если хотите увидеть весь путь, что мы совершили, в форме псевдокода, заходите на WikiPedia.Нередко бывает нужно узнать пароль, имея на руках только хеш. Для перебора вариантов можно использовать свой компьютер, но гораздо быстрее воспользоваться уже существующей базой данных. Даже в общедоступных базах содержатся десятки миллионов пар hash — пароль, и поиск по ним через облачный сервис занимает считаные секунды.

В мире существует несколько зеттабайт цифровых данных, но далеко не вся эта информация уникальна: повторы разбросаны по миллиардам носителей и серверов. Независимо от типа данных, для работы с ними требуется решать одни и те же принципиальные задачи. Это снижение избыточности за счет частичного устранения повторов (дедупликация), проверка целостности, инкрементное создание резервных копий и авторизация пользователей. Конечно, последний аспект интересует нас больше всего, однако все эти технические приемы базируются на общих методах обработки данных с использованием хеширования. Существуют облачные сервисы, которые позволяют использовать эту процедуру быстрее — с хорошо известными целями.

Обычно хеши записываются в шестнадцатеричном виде. Так их гораздо удобнее сравнивать на вид, а запись получается в четыре раза короче двоичной. Самые короткие хеши получаются при использовании Adler-32, CRC32 и других алгоритмов с длиной дайджеста 32 бита. Самые длинные — у SHA-512. Кроме них, существует с десяток других популярных hash-функций, и большинство из них способно рассчитывать дайджесты промежуточной длины: 160, 224, 256 и 384 бита. Попытки создать функцию с увеличенной длиной хеша продолжаются, поскольку чем длиннее дайджест, тем больше разных вариантов может сгенерировать hash-функция.

Предельный объем исходных данных, который может обработать hash-функция, определяется формой их представления в алгоритме. Обычно они записываются как целое 64-битное число, поэтому типичный лимит составляет 264 бит минус единица, или два эксабайта. Такое ограничение пока не имеет практической значимости даже для очень крупных дата-центров.

Дешифратор sha256

Уникальность хеша — одно из его ключевых свойств, определяющее криптостойкость системы шифрования. Дело в том, что число вариантов возможных паролей теоретически бесконечно, а вот число hash всегда конечное, хоть и очень большое. Дайджесты любой хеш-функции будут уникальны лишь до определенной степени. Степени двойки, если быть точным. К примеру, алгоритм CRC32 дает множество всего из 232 вариантов, и в нем трудно избежать повторений. Большинство других функций использует дайджесты длиной 128 или 160 бит, что резко увеличивает число уникальных хешей — до 2’28 и 2160 соответственно.

Совпадение хешей от разных исходных данных (в том числе паролей) называют коллизией. Она может быть случайной (встречается на больших объемах данных) или псевдослучайной — используемой в целях атаки. На эффекте коллизии основан взлом разных криптографических систем — в частности, протоколов авторизации. Все они сначала считают hash от введенного пароля или ключа, а затем передают этот дайджест для сравнения, часто примешивая к нему на каком-то этапе порцию псевдослучайных данных, или используют дополнительные алгоритмы шифрования для усиления защиты. Сами пароли нигде не сохраняются: передаются и сравниваются только их дайджесты. Здесь важно то, что после хеширования абсолютно любых паролей одной и той же функцией на выходе всегда получится дайджест одинакового и заранее известного размера.

Псевдореверс

Провести обратное преобразование и получить пароль непосредственно из хеша невозможно в принципе, даже если очистить его от соли, поскольку хеширование — это однонаправленная функция. Глядя на полученный дайджест, нельзя понять ни объем исходных данных, ни их тип. Однако можно решить сходную задачу: сгенерировать пароль с таким же hash. Из-за эффекта коллизии задача упрощается: возможно, ты никогда не узнаешь настоящий пароль, но найдешь совершенно другой, дающий после хеширования по этому же алгоритму требуемый дайджест.

Методы оптимизации расчетов появляются буквально каждый год. Ими занимаются команды HashClash, Distributed Rainbow Table Generator и других международных проектов криптографических вычислений. В результате на каждое короткое сочетание печатных символов или вариант из списка типичных паролей hashes уже вычислены. Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

Раньше на это требовались недели или месяцы процессорного времени, которые в последние годы удалось сократить до нескольких часов благодаря многоядерным процессорам и перебору в программах с поддержкой CUDA и OpenCL. Админы нагружают расчетами таблиц серверы во время простоя, а кто-то арендует виртуальный кластер в Amazon ЕС2.

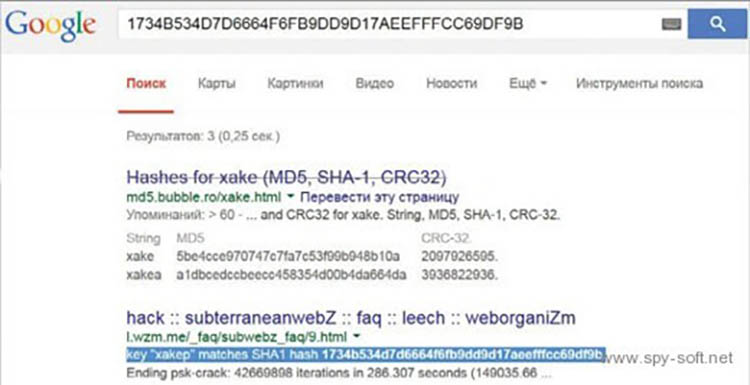

Поиск хеша гуглом

Далеко не все сервисы готовы предоставить услугу поиска паролей по хешам бесплатно. Где-то требуется регистрация и крутится тонна рекламы, а на многих сайтах можно встретить и объявления об услуге платного взлома. Часть из них действительно использует мощные кластеры и загружает их, ставя присланные хеши в очередь заданий, но есть и обычные пройдохи. Они выполняют бесплатный поиск за деньги, пользуясь неосведомленностью потенциальных клиентов.

Вместо того чтобы рекламировать здесь честные сервисы, предлагается использовать другой подход — находить пары hash — пароль в популярных поисковых системах. Их роботы-пауки ежедневно прочесывают веб и собирают новые данные, среди которых есть и свежие записи из радужных таблиц.

![]()

Поэтому для начала просто напишите хеш в поисковой строке Google. Если ему соответствует какой-то словарный пароль, то он (как правило) отобразится среди результатов поисковой выдачи уже на первой странице. Единичные hashes можно погуглить вручную, а большие списки будет удобнее обработать с помощью скрипта BozoCrack.

Декодирование хешей sha256 — как расшифровать (декодировать) хеш sha256 онлайн

Для дешифровки хешей sha256 используются различные сервисы.

Популярные алгоритмы хеширования работают настолько быстро, что к настоящему моменту удалось составить пары hash — пароль почти для всех возможных вариантов функций с коротким дайджестом. Параллельно у функций с длиной hash от 128 бит находят недостатки в самом алгоритме или его конкретных реализациях, что сильно упрощает взлом.

В девяностых годах крайне популярным стал алгоритм MD5, написанный Рональдом Ривестом. Он стал широко применяться при авторизации пользователей на сайтах и при подключении к серверам клиентских приложений. Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Изнурительную атаку перебором устраивать придется только в случае действительно сложных ключей (состоящих из большого набора случайных символов) и для хеш-функций с дайджестами большой длины (от 160 бит), у которых пока не нашли серьезных недостатков. Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайн-сервисов.

Расшифровка хеша онлайн — сервисы

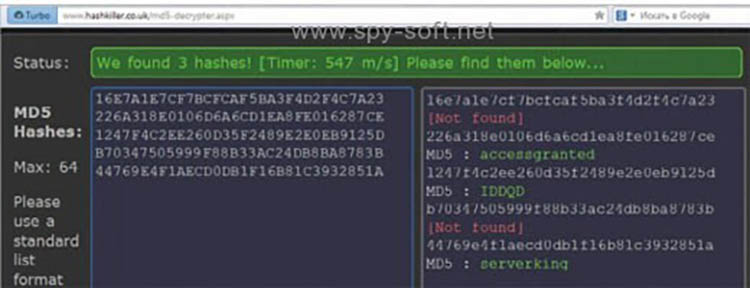

HashKiller

Проект «Убийца хешей» существует уже почти восемь лет. Он помогает вскрыть дайджесты MD5, SHA-160 и NTLM. Текущее количество известных пар составляет 43,7 миллиона. На сайт можно загружать сразу несколько hashes для параллельного анализа. Пароли, содержащие кириллицу и символы других алфавитов, кроме английского, иногда находятся, но отображаются в неверной кодировке. Еще здесь проводится постоянный конкурс взлома паролей по их хешам и доступны утилиты для облегчения этой задачи — например, программы для объединения списков паролей, их переформатирования и устранения повторов.

Hash Killer не дружит с кириллицей, но знает кириллические ключи.

![]()

«Убийца хешей» нашел три пароля из пяти за пол секунды.

![]()

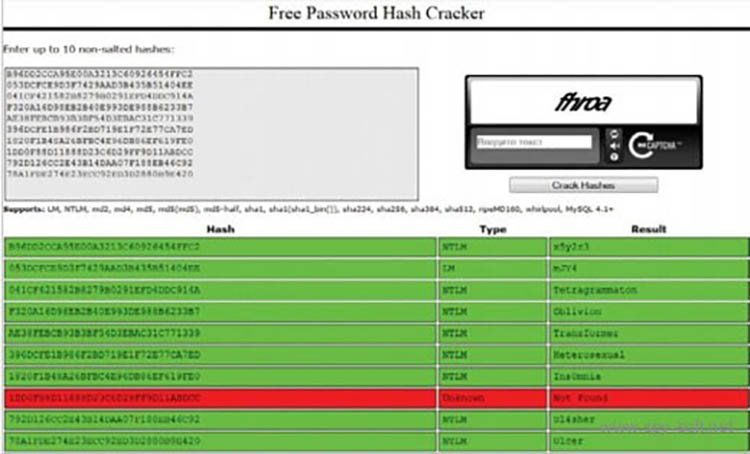

Крэк-станция

Поддерживает работу с хешами практически всех реально используемых типов. LM, NTLM, MySQL 4.1+, MD2/4/5 + MD5-half, SHA-160/224/256/384/512, ripeMD160 и Whirlpool. За один раз можно загрузить для анализа до десяти хешей. Поиск проводится по индексированной базе. Для MD5 ее объем составляет 15 миллионов пар (около 190 Гб) и еще примерно по 1,5 миллиона для каждой другой хеш-функции.

![]()

По уверениям создателей в базу включены из Англоязычной версии Википедии и большинство популярных паролей, собранных из общедоступных списков. Среди них есть и хитрые варианты со сменой регистра, литспиком, повтором символов, зеркалированием и прочими трюками. Однако случайные пароли даже из пяти символов становятся проблемой — в моем тесте половина из них не была найдена даже по LM-hash.

CloudCracker

Бесплатный сервис мгновенного поиска паролей по hash MD5 и SHA-1. Тип дайджеста определяется автоматически по его длине.

![]()

Пока CloudCracker находит соответствия только hashes некоторых английских слов и распространенных ключей, вроде admin123. Даже короткие пароли из случайных наборов символов типа D358 он не восстанавливает по дайджесту MD5.

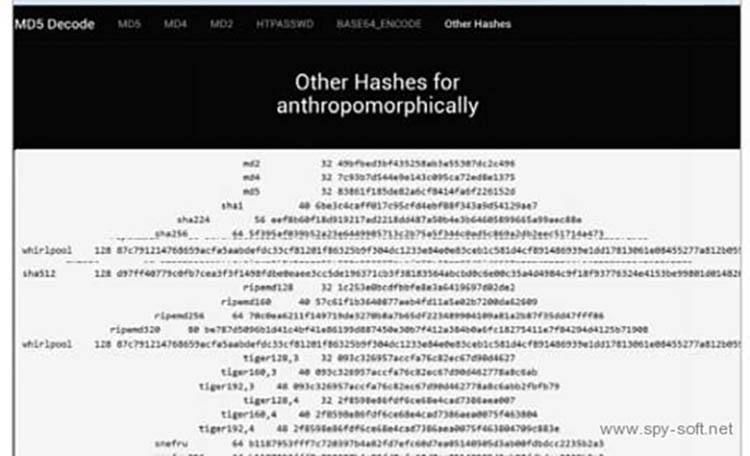

MD5Decode

![]()

Если число проходов не указано, то функция вычисляет хеш в один проход. Собственного поиска на сайте пока нет, но пароль или его hash можно написать прямо в адресной строке браузера, добавив его после адреса сайта и префикса /encrypt/.

MD5Decrypt

![]()

MD5Decrypt находит составные словарные пароли, но хеши на анализ принимает только по одному.

MD5Lab

![]()

Еще один сайт, MD5Lab получил хостинг у CloudFare в Сан-Франциско. Искать по нему пока неудобно, хотя база растет довольно быстро. Просто возьмите на заметку.

Строго говоря, к hash-функциям в криптографии предъявляются более высокие требования, чем к контрольным суммам на основе циклического кода. Однако эти понятия на практике часто используют как синонимы.

Универсальный подход дехешера sha256

Среди десятка hash-функций наиболее популярны MD5 и SHA-1, но точно такой же подход применим и к другим алгоритмам. К примеру, файл реестра SAM в ОС семейства Windows по умолчанию хранит два дайджеста каждого пароля: LM-хеш (устаревший тип на основе алгоритма DES) и NT-хеш (создается путем преобразования юникодной записи пароля по алгоритму MD4). Длина обоих хешей одинакова (128 бит), но стойкость LM значительно ниже из-за множества упрощений алгоритма.

Постепенно оба типа хешей вытесняются более надежными вариантами авторизации, но многие эту старую схему используют в исходном виде до сих пор. Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Далее взломщик может найти последовательность символов, которая соответствует хешу администратора. Так он получит полный доступ к ОС и оставит в ней меньше следов, чем при грубом взломе с помощью банального сброса ключа. Напоминаю, что из-за эффекта коллизии подходящий пароль не обязательно будет таким же, как у реального владельца компьютера, но для Windows разницы между ними не будет вовсе. Как пела группа Bad Religion, «Cause to you I’m just a number and a clever screen name».

Аналогичная проблема существует и в других системах авторизации. Например, в протоколах WPA/WPA2, широко используемых при создании защищенного подключения по Wi-Fi. При соединении между беспроводным устройством и точкой доступа происходит стандартный обмен начальными данными, включающими в себя handshake. Во время «рукопожатия» пароль в открытом виде не передается, но в эфир отправляется ключ, основанный на хеш-функции. Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера адаптер Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Сохранив файл или файлы с хендшейком, можно выделить из них hash пароля и либо узнать сам пароль, либо найти какой-то другой, который точка доступа примет точно так же. Многие онлайн-сервисы предлагают провести анализ не только чистого хеша, но и файла с записанным хендшейком. Обычно требуется указать файл рсар и SSID выбранной точки доступа, так как ее идентификатор используется при формировании ключа PSK.

SHA 256 – это способ хеширования информации, использующийся в сети Bitcoin и многих других криптовалютах. Его название – это аббревиатура от Secure Hashing Algorithm. Создателем данной технологии является подразделение Минобороны США по нацбезопасности. Ключевая задача алгоритма – преобразование информации в определенное значение конкретной длины, которая выступает в качестве идентификатора.

![Алгоритм SHA256]()

Алгоритм хеширования SHA 256 позволяет контролировать эмиссию криптовалюты, поскольку является важной составляющей майнинга, а также обеспечивает максимальную защищенность сети. Чтобы заниматься добычей цифровых активов, нужно тщательно проанализировать особенности этой технологии, в частности понять, для чего она нужна и какие задачи способна решать.

Алгоритм хеширования SHA-256

Если упростить, то англоязычная аббревиатура SHA на русский переводится как «безопасный хеш-алгоритм». Это один из многих криптографических алгоритмов. Рассматриваемая хеш-функция является представителем класса SHA второго поколения. Впервые информация об этой технологии была опубликована NIST (Национальный институт стандартов США). Алгоритму был присвоен статус федерального стандарта.

SHA256 – алгоритм хеширования, использующийся для преобразования входной информации любого объема в строку фиксированного размера. Следовательно, он обеспечивает прием входа, а затем осуществляет выход четко установленной длины. Это и есть хеш. Совершенно неважно, пользователь вводит букву, слово или целую книгу – на выходе он получит код установленной длины.

Алгоритм преобразовывает информацию в 256-битный код, состоящий из 64 букв или цифр, составленных случайным образом. В результате генерируются практически уникальные комбинации, которые крайне тяжело расшифровать. Обратное преобразование невозможно, что, собственно, и делает SHA 256 одним из самых безопасных алгоритмов.

Детерминированность – еще одна важная особенность SHA, которую нельзя упускать. Сгенерированный код будет всегда одинаковым, если используют идентичные входные параметры. Эта характеристика делает данную хеш-функцию идеальной для использования в пиринговой сети Bitcoin. Сегодня есть множество других способов хеширования, а у SHA 256 немало недостатков, но он продолжает пользоваться популярностью.

Где используется

Основная сфера применения – различные приложения. SHA 256 позволяет: проверить пароль или подлинность кода, защитить от взлома различные базы данных, включая Blockchain, а также используется для цифровых подписей. С помощью алгоритма определяется целостность информации. Пользователи могут удостовериться, что загруженные данные останутся неизменными, то есть сохранится их исходное состояние.

Для лучшего понимания специфики использования рассмотрим наглядный пример: пользователь скачивает BTC-кошелек. Естественно, что для обеспечения максимальной безопасности нужно удостовериться в оригинальности его происхождения. Сделать это можно, сопоставив хеши кошелька с исходными данными, которые предоставил разработчик. По аналогичному принципу функция используется и в других сферах.

Этот способ хеширования активно применяется в различных протоколах шифрования, программах, направленных на обеспечение высокого уровня безопасности. Самый известный пример – сертификаты SSL и TLS. Их подключают практически все web-сайты. Наличие сертификата подтверждает подлинность ресурса, а также является действенным методом борьбы против фишинговых атак.

Что такое хеш-функция?

Это способ преобразования исходной информации любого объема в битовую строку фиксированной длины. Хеш-функции предназначены для выполнения трех основных целей:

обеспечение целостности информации – в дальнейшем ее нельзя поменять; принятие ввода информации абсолютно любого объема для ее последующего преобразования в код фиксированной длины; отсутствие возможности обратного преобразования, то есть из битной строки нельзя получить исходные данные.

Именно на этих трех принципах и базируются хеш-функции.

Принцип работы хеширования

Хешированием принято называть процесс преобразования исходной информации в цифровой код. Уникальность сгенерированного значения позволяет легко определить именно эти данные. Зашифрованная строка создается по специальному алгоритму, который принято называть hash-функцией. Если говорить о Биткоине, то валидное число в строке подписи блока будет всегда содержать определенное количество нулей. Оно зависит от объема уже добытых монет. Поэтому расшифровать информацию до исходного состояния невозможно.

С помощью алгоритма SHA 256 можно зашифровать абсолютно все. Например, реально превратить любое литературное произведение в цифровой код, состоящий из 64 символов. Напоминаем, что обратное преобразование невозможно. Трансформировать 64-значную комбинацию случайных чисел и букв, превратить в текст, чтобы внести в него коррективы, не получится. Воспользоваться хеш-функцией сможет каждый, открыв сайт автоматического шифрования.

Особенности протокола

Способов оптимизации подбора hash-суммы не существует. Алгоритмы семейства SHA генерируют абсолютно непредсказуемый результат в виде оригинального кода. Чтобы подобрать значение, нужно перебирать все вероятные комбинации, естественно, это абсолютно бессмысленная затея. Поэтому необходимо использовать вычислительное оборудование. Чем выше его мощность, тем быстрее будут подбираться комбинации. Соответственно, увеличиваются шансы найти нужный вариант. Наверняка вы уже поняли, что именно на таком принципе базируется майнинг.

Если говорить об особенностях хеш-функции, то нельзя обходить стороной сложные технические данные. Рассматриваемый протокол базируется на фрагментации 256 долей, отсюда и соответствующая приставка в названии. В каждом фрагменте содержится 64 байта. Перемешивание долей осуществляется по специальной криптографической системе. В результате мы получаем готовый код.

Технические данные

Хеш-функция основана на принципе Меркла-Дамгора. Массив данных разделяется на независимые блоки. Они поделены на 16 частей. После 64 перемешиваний система генерирует конкретный результат, который является основой для обработки следующего блока. Это непрерывный процесс. Он взаимосвязан, поскольку получить код конкретного блока, не имея данных о предшественниках, невозможно.

Блоки в Bitcoin-сети взаимосвязаны

Blockchain – это реестр данных, в котором хранится вся информация о проводимых в сети транзакциях. По названию понятно, что база данных основана на блоках, которые взаимосвязаны между собой. Майнеры записывают в них сведения о переводах монет за установленный период путем решения сложных задач на мощном вычислительном оборудовании. У каждого блока есть уникальная подпись – хеш-код.

Подпись каждого нового блока основана на заголовке предыдущего. Этот принцип позволяет создать консолидированную систему с максимальным уровнем защиты. В ней нельзя ничего переделать или фальсифицировать. Майнеры определяют подпись нового блока, выполняя сложные расчеты на своем оборудовании. Взамен они получают вознаграждение в виде монет.

Список всех монет алгоритма SHA-256

На основе этого алгоритма хеширования функционирует более 43 криптовалют. Естественно, что самая известная из них – это Bitcoin. Ее создателем стал неизвестный разработчик, скрывающийся под псевдонимом Сатоши Накамото. Он представил дорожную карту этого проекта еще в 2008 году. SHA 256 абсолютно точно нельзя назвать технически совершенной хеш-функцией, но, невзирая на это, она продолжает использоваться во многих других популярных криптовалютах:

- Bitcoin Cash;

- Litecoin Cash;

- Peercoin;

- Namecoin;

- DigiByte.

С полным перечнем криптовалют, которые используют этот способ хеширования, можно ознакомиться на специальных мониторингах пулов майнинга.

SHA-256 в криптовалюте Bitcoin

Bitcoin – первая в истории криптовалюта. Именно Сатоши Накамото принадлежит идея внедрения алгоритма SHA в блокчейн. В результате, это решение стало важной составляющей протокола пиринговой сети. В рамках проекта Биткоин хеш-функция используется для подтверждения транзакций по механизму достижения консенсуса PoW. Также она позволяет генерировать новые адреса кошельков.

Подавляющее большинство форков Биткоина также используют SHA-256. Чаще всего этот способ хеширования встречается в проектах с алгоритмом достижения консенсуса Proof of Work.

SHA-256 в майнинге

Изначально добыча новых монет осуществлялась исключительно видеокартами и центральными процессорами. Однако уровень сложности постепенно рос, вследствие чего возникла необходимость в использовании более мощного вычислительного оборудования. Например, сегодня майнинг BTC обрел промышленные масштабы. Преимущественно новые монеты добываются на ASIC-устройствах. Такой способ считается самым эффективным.

Многие ASIC-майнеры поддерживают добычу криптовалют на SHA-256. Однако многие модели серьезно устарели, и их использование в сегодняшних реалиях нерентабельно. Новые поколения интегральных схем способны обеспечить более высокую hash-мощность. Впрочем, новые майнеры для этого алгоритма выпускаются регулярно, преимущественно компанией Bitmain. Это обусловлено максимальным интересом пользователей к Bitcoin.

Преимущества и недостатки

У этого алгоритма есть некое превосходство над другими способами хеширования. Во-первых, это высокий уровень популярности. Хеш-функция используется в сети Bitcoin, поэтому абсолютно все, включая производителей ASIC-майнеров, будут подстраиваться под данный протокол. Во-вторых, SHA 256 обеспечивает высокий уровень безопасности. Транзакции действительно тяжело сфальсифицировать или подделать. Естественно, что недостатки также есть:

- голос майнеров остается решающим, по влиянию они превосходят других представителей сообщества;

- наличие внушительных вычислительных мощностей позволяет сконцентрировать в своих руках большую часть активов, что является прямой угрозой децентрализации;

- резкий скачок популярности криптовалюты Bitcoin существенно повысил минимальный порог входа в индустрию майнинга. Для добычи монеты требуются колоссальные вычислительные мощности.

Сегодня есть много более прогрессивных алгоритмов, например: Scrypt, Ethash, Equihash. Однако рассматриваемая хеш-функция все же востребована.

Читайте также: