Как снять ключ с привода xbox 360

Обновлено: 01.07.2024

Восстановление DVD ключа XBOX 360

Версия Dashboard должна быть не выше 2.0.7371.0

дата выпуска xbox 360 до мая 2009 (возможно до 13 июня)

Настройки системы (System Settings) -> Настройки консоли (Console Settings) -> Сведения о системе (System info) - Внизу набор цифр D:2.0.7xxx.0

Внимание если версия D:2.0.8xxx.0 и выше, снять ключ с материнской платы этим методом невозможно и дальше читать только из любопытства. Понизить версию дашборда тоже нельзя.

нам понадобится

Hardware часть в виде:

- Паяльник

- Канифоль,припой

- 5 резисторов 0.125W 100 Ом

- Провод МГТФ какой найдете 0.07, 0.05 или любой другой каким вам удобней паять.

- Термоусадка по желанию

- 3 маломощных диода КД521 или КД522 или 1N4148, какие найдете их этих

- Разьем-штекер:LPT 25 pin

Software часть, включающая:

- NandPro20d

- port95nt (лежит в архиве с nandpro)

- md5summer.exe Проверка идентичности файлов, считанных с nand-микросхемы xbox 360 , путем сравнения контрольных сумм md5.

- 360 Flash Tool.exe

- CD Info.exe

- Xell для вашей материнской платы

все в одном архиве с depositfiles

- устанавливаем port95nt

- выключаем ПК

- паяем согласно схеме.

диод ставить правильно как на фото

- подключаем lpt-штекер в гнездо на материнской плате ПК

- подключаем питание к материнской плате xbox 360(дежурный режим), консоль не включать, просто воткнуть кабель от блока питания и блок питания подключить к 220В

- включаем ПК , заходим в настройку bios-а настраиваем parallel port

- загружаем windows

- запускаем командную строку

- переходим в паку куда распаковали nandpro. например > cd C:\nandpro

- рабочей станет папка C:\nandpro>

- считываем первый дамп nand.

C:\nandpro> nandpro lpt: -r16 nand1.bin

(-r чтение , 16 - объем nand-флешки, соответственно если у вас 256Мб или 512Мб вписываем -r256 или -r512, *.bin - название выходного файла)

- Убедитесь, что FlashConfig имеет верное значение (таблица ниже).

Значение flashconfig | Тип материнской платы | Объем NAND

01198010 . | Xenon,Zephyr,Falcon . | 16 Мб

00023010 . | Jasper, Cronos . |16 Мб

008A3020 . | Jasper, Cronos . | 256 Мб

00AA3020 . | Jasper, Cronos . | 512 Мб

При неверном значении FlashConfig проверьте качество соединения проводов. Нажмите любую клавишу, дождитесь окончания считывание NAND-а.

Во время чтения могут возникать ошибки типа 250, 280, 300. Это нормально,но если будут другие ошибки, то проверьте качество соединения проводов.

- ждем, 16Мб считывается по lpt минут 30-40, на 256 и 512 лучше использовать usb nand-extractor, либо придется ждать по 7 часов считываение одно образа,а нам нужно хотябы 3.

- по завершении запускаем считывание еще раз, но с другим названием итогового файла. Например,

nandpro lpt: -r16 nand2.bin ( между считываниями питание платы не отключать иначе md5 сумма будет различной даже при верном считывании nand)

- затем nandpro lpt: -r16 nand3.bin

- как считается хотябы 3 образа(можно и больше), сравниваем их по md5 сумме в программе md5summer

- если суммы совпадают заначит образ нанд верный

- Скопируйте Xell для вашей материнской платы в папку с NandPro. Xell должен быть соответствующей CD-версии. CD-версию Xell можно узнать с помощью программы CD Info, открыв в ней снятый образ с NAND флэш-памяти.

- Запустите NandPro в командной строке, введите Nandpro usb: -wY xell_hack.bin (где xell_hack.bin – имя Xell для вашей материнской платы, а Y – объём NAND флэш-памяти 16,256 или 512).

- дождитесь окончания записи Xell

- После завершения процесса записи отключите приставку от блока питания выключите ПК

- отсоедините lpt разъем от ПК.

- снова паяем согласно фото, то что уже есть на плате не отпаиваем

Диоды ставим правильно , согласно схеме.

Для Zephyr/Opus/Falcon/Jasper/Kronos:

если Xenon ревизия , то так

- проверив пайку, подключаем xbox360 к телевизору и включаем

- Сфотографируйте появившиеся надписи на экране вашего телевизора

Встречаем — PLDS DG-16D2S 74850c

Привод Philips & LiteOn DG-16D2S начали ставить в игровые приставки в 2008 году, и ставили его аж до самого 2011 года, когда вышла новая, «slim» версия приставки. Вот наш герой:

Конечно же, исследователи сразу за него взялись и выяснили:

- привод очень похож на прошлую модель, Philips & Benq VAD6038

- прошивка хранится внутри контроллера, программатором не считать

- в сервис-режим не заходит, даже на чипсетах VIA

Было похоже, что Microsoft наконец сделали «невзламываемый» привод и всем придётся несладко.

Однако спустя некоторое время разработчик модифицированных прошивок для Xbox 360 c4eva сообщил, что привод поддаётся и уже ведётся разработка кастомной прошивки:

c4eva: i have found some things that are not yet known about the lite-on, it will be done!

Не хочу ждать, меняем!

Пока кастомная прошивка разрабатывалась (а разрабатывалась она почти полгода), люди хотели прошивать «здесь и сейчас». И в конце августа 2008 исследователи нашли интересный трюк:

- Включаем приставку

- Открываем лоток DVD-привода

- Выдергиваем питание DVD-привода

- Задвигаем лоток на середину

- Вставляем питание привода

(исторически достоверная реконструкция с применением адаптера с тех самых времён)

По моим предположениям, эту «фичу» оставили для сервисных центров, чтобы можно было легко заменить привод на новый в случае поломки. Иного объяснения наличия такого функционала придумать сложно.

Как только ключ получен, можно его записать в прошиваемый б/у привод, поменять ему имя на «PLDS DG-16D2S» и играть как ни в чём не бывало! (Первые ревизии Xbox 360 не славились надёжностью, потому на рынке было много б/у приводов TS-H943, снятых с полумёртвых приставок). Этот шаг сильно аукнулся в будущем, но на тот момент геймеры были довольны.

Во всей этой идиллии была проблема, причём пришла она оттуда, откуда не ждали. В чём суть — у Xbox 360 привода кабель питания нестандартный и короткий:

На штекере есть небольшие выступы для правильной ориентации в разъёме:

Операцию чтения ключа удобно проводить «на спинке», когда привод вверх тормашками. Но не слишком гибкий кабель питания при этом перевернуть забывали, длины ограничителей на штекере не хватало, в итоге 12 вольт уходило совсем не на те контакты, и из платы вылетал магический дымок…

Тем, кому «повезло» спалить привод, советовали аккуратно собрать приставку обратно и ничтоже сумняшеся сдать в магазин по гарантии. Часто магазин вообще не парился и принимал такие консоли, даже не проверив гарантийную пломбу.

Ура, прошивка!

Итак, почти после полугодового ожидания, на рождественские праздники c4eva выпустил релиз прошивки iXtreme 1.5, из которого мы узнали:

- c4eva и его команда считали прошивку растворением корпуса чипа

- Ключ читаем по-прежнему методом полузадвинутого лотка

- Чтобы зайти в сервис-режим и записать прошивку, нужно стереть привод!

Особенность «стереть перед записью» приводила к проблемам у народа — компьютер мог зависнуть, уйти в BSOD. Даже если всё «пошло так», после стирания привод, естественно, не определялся системой и входить в сервис-режим приходилось «вслепую». В общем, нервов с ним потрепали люди изрядно.

Встречались экспериментаторы, нажавшие кнопочку «стереть» просто из любопытства, не считав перед этим ключ, даже несмотря на предупреждения:

Но основная цель была достигнута — «непрошиваемый» LiteOn наконец стал прошиваемым, а умельцы с прямыми руками могли прошить привод самостоятельно.

DG-16D2S 83850c

Конечно же, в Microsoft спохватились и стали ставить в приставки привод с новой версией прошивки, 83850с, в которой функционал чтения ключа по UART уже не работал.

Программа продержалась аж четыре дня, после чего Maximus и Geremia выпустили бесплатный дешифратор ключей :) Сколько за эти дни успели заработать авторы — неизвестно.

DG-16D2S 93450c

Халява с лёгким чтением ключей не могла долго продолжаться — вскоре начали попадаться LiteOn 83850c v2, которые не поддавались на уловки LO83Info, а затем в приставки и вовсе стали ставить LiteOn 93450c. Все способы чтения ключа закрыты, без ключа приставку не прошить…

Грустили недолго, энтузиасты обнаружили вот такую аппаратную багу:

- отрезаем часть дорог питания

- припаиваем через выключатель резистор 22 Ом

- замыкаем питание через 22 Ом на GND!

Этот метод «прошивки» погубил ещё больше приводов, чем UART. Представьте, что может сделать школьник с советским паяльником в попытке припаять два проводка по схеме? Вот так это должно быть:

А вот такое можно было встретить на форумах:

Совсем грустить перестали, когда обнаружили ещё более интересный хак:

- включаем привод

- отключаем линию питания 3.3в (линия 1.8в остаётся активной)

- заземляем точку MPX01

- включаем 3.3v

- заходим в сервис и читаем ключ из ОЗУ.

Точка MPX01 в приводе отвечает за то, будет ли расшифровываться прошивка при запуске. Замыкая её на GND, мы заставляем привод пропускать этап расшифровки, из-за чего он пытается запустить мусор и уходит в ошибку. И уже из этого состояния он разрешает зайти в ограниченный сервис-режим и считать ОЗУ! А за счет того, что 1.8v мы не убирали, ОЗУ не сбросилось и там до сих пор лежит наш ключ. Вот такие дела.

Новинка — PLDS DG-16D4S 9504

Вместе с Slim версией приставки в Xbox 360 обновился и DVD-привод. Изменился даже дизайн дисковода, у него пропали ноги и он стал ещё более похож на кирпич:

Контроллер привода также поменялся, теперь всем рулил чип MT1335

Кстати, прошивку Liteon D4S для исследования тоже добыли растворением чипа:

И пока c4eva занимается разработкой… люди снова пихают прошиваемые б/ушные приводы старых моделей! Подрезав ноги и исковеркав корпус:

А вот возьмём и заблокируем!

На этот раз в Microsoft решили подойти с другой стороны. Раз люди всё равно находят способы прочитать ключ, давайте запретим его перезапись! В новых приставках начали обнаруживать приводы DG-16D4S версий 0225, 0401 и 1071, в которых внутренняя SPI флеш-память была залочена!

Блокировка была выполнена с использованием статус-регистра и ноги WP флеш-памяти:

Но и здесь придумали способ, очень похожий на то, как побороли LiteOn 93450c:

- отрезаем дорогу питания

- включаем привод, заходим в сервис

- тыкаем резистором 18 Ом к отрезанному

- подаём команду разблокировки!

Абсолютно аналогичным образом, напряжение питания SPI флеш-памяти проседало, что-то щёлкало у неё в электронных мозгах и разблокировка успешно завершалась. Работало такое только на флешках от фирмы MXIC:

Для Winbond же придумали ещё более безумный метод разблокировки.

Дело в том, что процессор DVD-привода не являлся цельным. Сверху на нём бутербродом был приклеен чип той самой флеш-памяти, соединённый с основным кристаллом тонкими проводками. И нужный нам проводок Write Protect (WP), несмотря на то, что был намертво заведен на заземление, довольно удачно находился выше всех остальных:

Возникла идея как-то его перерезать, а затем подать команду разблокировки. И да, именно здесь народ пошёл аккуратно и точно сверлить чип миллиметровым сверлом!

На самом деле, если точно разметить и аккуратно действовать, можно добиться большого шанса на успех. Естественно, неопытными движениями делали вот так:

Но всё было не настолько плохо — чипы MT1335WE после (или вместо) неудачной разблокировки можно было перепаять на совместимые MT1339E с внешней флешкой, снятые с китайских дисководов:

Итог — снова победа не на стороне Microsoft, диски пишутся, приводы прошиваются.

AP 2.5, XGD3, .

Microsoft не только улучшали прошивки приводов, но и дорабатывали защиту самих дисков с играми. И здесь они оторвались по-полной:

Во-первых, был изменён формат самого диска. Старый формат XGD2 вмещал, как и обычный двухслойный DVD, около 7.5 ГБ данных. Новый же XGD3 использовал чуть большую площадь диска, почти до самого края, за счёт чего влезало уже 8.5 ГБ данных. Обычными средствами «болванки» так записать нельзя.

Во-вторых, в саму систему был добавлен файл dae.bin, содержащий дополнительные проверки для конкретных игр. Приставка спрашивала у привода, на каком физическом секторе диска находятся конкретные данные и сравнивала с образцами. В отличие от штампованных по одному шаблону лицензий, на записанных дисках размещение данных могло отличаться.

Интересно, что этим способом были защищены только несколько популярных игр

В-третьих, для поддержи всех нововведений, все DVD-приводы на всех приставках были обновлены при очередном апдейте системы!

- LiteOn D2S обновились и закрыли простые методы чтения ключа

- Ранее прошиваемые LiteOn D4S 9504 обновились и заблокировались на запись

- Тем, у кого приставки были «прошиты» нормально — пришлось «прошивать» заново

- Кто менял привод на другую модель — получили ошибку и нерабочую приставку

В очень старых DVD-приводах Samsung TS-H943 нельзя было реализовать проверки AP 2.5, поэтому в их обновлении была добавлена только поддержка формата XGD3. Больше всего не повезло игрокам, кому при прошивке LiteOn заменили на Samsung — приходилось искать новый привод и менять обратно. Очень обидно было и владельцам LiteOn D4S 9504, им пришлось разблокировать чип для повторной прошивки.

Но и здесь всё обошли. Обнаружилось, что 7.5 ГБ не предел и на обычные двухслойные болванки вполне реально записать 8 ГБ и больше, что и требовалось для XGD3 игр. На обычных пишущих дисководах запись шла не до конца (на 97%), насколько хватит места — такие диски тоже работали, хоть и имелась угроза обнаружения и последующего бана. В дальнейшем c4eva выпустил программу с поддержкой некоторых компьютерных DVD-резаков, которая обманывала привод, снимала ограничения и заставляла его писать всю поверхность диска:

c4eva сделал и прошивку для приводов Xbox 360 — iXtreme LT+ для обхода новых защит — готовые ответы прямо из файла dae.bin записывались на диск с игрой, прошивка отвечала «по шаблону», все довольны. Но и в Microsoft поступили довольно очевидным образом — в очередном обновлении системы меняли dae.bin, пиратки переставали работать, диски приходилось патчить и записывать заново:

В iXtreme LT+ 3.0 вместо ответа «по шаблону» использовались специальные данные о геометрии диска. По факту, лицензионный диск сканировали, генерировали и записывали на диск с игрой специальную «карту», по которой прошивка вычисляла и правильно отвечала на любые запросы AP 2.5.

На этом эпопея с AP 2.5 закончилась победой c4eva и его прошивок. Были попытки банить игроков, у которых сработали AP 2.5 проверки, но то ли баны зацепили и честных игроков, то ли доказать факт пиратства и 100% надёжности проверок не удалось, но баны тоже прекратились.

Легенда — PLDS DG-16D5S 1175

Финальную точку в борьбе за приводы поставил LiteOn DG-16D5S:

В нём стоял контроллер MT1332E, который не входил в сервис режим известными способами, и, по слухам, ключ хранил не в ПЗУ:

Были попытки чтения ПЗУ, растворив корпус и подпаявшись проводками:

Да, внутри него тоже находился бутерброд из проца и флешки:

Есть информация, что существовали и программные способы чтения прошивки с него, лично скачивал выложенные дампы на одном из форумов. В любом случае, на этот раз в открытом доступе нет инструментов для считывания ключа с самого привода.

Вместо этого c4eva разработал прошивку iXtreme LTU (Lite Touch Ultimate), которая использовала данные, извлечённые из самой приставки (через взлом самой системы) и требовала замены печатной платы привода. Кастомная печатная плата в точности повторяла плату от 16D5S, но процессор на ней можно было перепрошить:

Более предприимчивые «мастера по прошивке» самостоятельно выходили на поставщиков разблокированных MT1332 и просто перепаивали чип на плате. Эти чипы снимали с китайских DVD-проигрывателей на таком же чипе:

Вскоре чипы MT1332 банально закончились! Тогда команда Maximus разработала необычную вещь — Cryptocop:

Этот чип, присобаченный сбоку платы, делал магическую вещь — при старте грузил новый бутром в MT1335/MT1339, после чего прошивка LTU, предназначенная для MT1332 прекрасно запускалась и работала. Ну а чипов хватало — MT1335 снимали с б/у приводов предыдущей модели, 16D4S, MT1339 — с китайских дисководов или у поставщиков. Нормальную версию LTU под MT1339 c4eva компилировать отказывался (иначе люди просто ставили бы старые приводы и не покупали бы их платы).

А вот когда уже запасы LTU плат кончились, c4eva сделал потрясающий финт ушами — он скомпилировал прошивку iXtreme LTU2 под чип MT1319! Этот процессор стоял в самых первых LiteOn с «толстых» приставок. И да, они начали клепать и продавать новые LTU2 платы:

Ну и, наконец, к празднику подключились китайцы, начавшие делать платы на базе MT1309, более распространенного собрата MT1319 с внешней флешкой:

Эра прошивок Xbox 360 завершилась, когда вышла новая ревизия консоли, на которой нельзя достать ключ ни из системы, ни из DVD-привода. Но об этом в следующей части!

Прошился этим способом, никаких проблем не возникает. Итак, процесс прошивки я разделяю на 4 этапа.

1 этап - Подготовка

1.1 Для начала нужно разобрать Бокс и вытащить привод, наиболее полная инструкция по разборке приведена Администрацией этого форума.

Инструкция по разборке.

Примечание1: Гарантийную наклейку советую не отдирать, а нагреть феном, поддеть пинцетом/ножом/лезвием за край и потихоньку отклеивать, не переставая прогревать. Пригодиться на случай если накосячите, сохраните гарантию.

Примечание2: Когда доберетесь до привода отсоединяете шлейфы Питания и САТА привода, правльное подключение шлейфа питания лучше пометить маркером (чтобы не перепутать при последующих операциях, есть вероятность что сожгете привод, если воткнете питание другой стороной). Вытащить привод, осмотреть. Снять гарантийную наклейку способом описанным выше (фен+лезвие). Выкрутить 4 болтика, снять крышку.

1.2 HardWare (необходимое "железо")

Трансивер без пайки. Можно купить (у меня, Chippy, plague и тд.), а можно собрать самому по схеме:

Подключаем шлейф питания привода(ВНИМАНИЕ: Подключайте питание аккуратно, не перепутайте фишку сторонами, если перепутаете - привод с 99% веротности сгорит).

Включаем Компьютер. Открываем Папку с Jungle Flasher, запускаем PortIO32.exe (выскочит дос окошко и через неткорое время проинформирует об устаноке драйвера, если он небыл установлен ранее). Запускаем Jungle Flasher. Открываем вкладку DVDKey32. Методом "Тыка" в левом ниспадающем списке находим наш привод, в правом меню выбираем СОМ порт, к которому подключен наш Трансивер.

В вашем случае будет отличаться только Номер Порта САТА и СОМ порт. Итак, если все выбрали правильно, вы готовы считывать ключ: Тыкаем Щупом вот в дырку напротив R707:

И нажимаем кнопку Get Key. Программа предложит Сохранить 3 файла: Key.bin, Inquiry.bin, Identify.bin. Сохраняем их в надежное и сохранное место, главное запоминаем куда) Для проверки ключа предлагаю считать его несколько раз и сравнить. Также настоятельно советую считать его и другими программами, которые вы скачале ранее, это: XtractorReader_V27 и DosFlash32 в папке DosFlash. Инструкцию по их использованию также можно найти в соответствующих папках - Readme.txt, либо на форуме, в этом разделе.

3 этап - Подготовка хакнутой прошивки.

Если Ключи считаны правильно, проверены несколькими программами, считаны несколько раз, то можно приступать к сборке хакнутой прошивки с вашим ключем. Для этого снова запускаем JungleFlasher и открываем вкладку FirmwareTool32 и жмем кнопку Load from dump files :

Выскочит маленькое окошко, в нем указываем путь к 3м файлам, которые считал Jungle Flasher, жмем ОК.

Если все правильно - должно получиться примерно так, только в поле будет ваш ключик. (проверьте еще раз)

Далее жмем кнопку Open Target Firmware, ищем файл ix15-liteon.bin в папке Firmware с нашими программами:

После этого нажимаем кнопку: Spoof Source to Target, должны получить похожую картинку:

Жмем кнопку: Save to File, вставляем нашу загрузочную дискету ДОС и сохранем этот файл в папку DosFlash16 на дискете. Настоятельно рекомедную Сохранить этот же файл в сохранном месте, а уже оттуда скопировать на дискету. Если все получилось - вы готовы к перепрошивке вашего привода.

4 этап - Стирание старой и Запись новой прошивки

1. Снова запускаем программу при помощи команды DOSFLASH, отвечаем на вопрос N и опять выбираем номер порта. Программа снова спросит что вы хотите сдлеать, на этот раз нам просто нужно ввести W и нажать Enter, программа попросит ввести имя файла нашей прошивки, который мы сделали на 3 этапе и записали на дискету. Поумолчанию это файл Lite_CFW.bin. Вводим имя и жмем Enter. Если все сделано правильно программа выдаст 3-или 4 подтверждения что все OK. Выдаст Чек Сумм и снова выкинет в папку с программой. Все привод прошит. Для проверки еще раз запускам программу и проверяем что наш привод определился.

Всем удачных прошивок, если у вас нет времени, желания или вы просто чего-то не поняли, пишите в личку сделаю все за вас :)

ПС: Последняя часть расплывчата, тк скринов сделать самому не удалось и точных диалогов с программой запомнить не удалось, возможно позже сделаю скрины и более подробное описание.

ПС2: Использовал материалы(картинки) со всего форума, хозяева картинок - отпишитесь в личку, запишу вас в соавторы :)

Снять ключ с игровой приставки в домашних условиях и без определенных навыков сервисных работ с подобным оборудованием практически невозможно. Если вы все же решились на это, внимательно следуйте указаниям сервисного мануала.

- Как снять ключ с Xbox 360

- Как зарегистрировать xbox

- Как заменить привод Хbox 360

- - инструкция по разборке и ремонту вашей модели приставки.

Убедитесь в необходимости снятия ключа с вашей приставки. Это делается для того, чтобы в дальнейшем ваше устройство могло читать любые диски. По умолчанию привод распознает только лицензионные, а поскольку их стоимость зачастую бывает достаточно высока, пользователи просто перепрошивают устройство, предварительно сняв ключ для привода Xbox 360. Стоит упомянуть также, что при установке подобного программного обеспечения и использования патчей устройство зачастую ломается. Неисправность в некоторых случаях устраняется в домашних условиях при помощи стандартной программы прошивки устройства.

Выполните запрос в интернете и найдите сервисную инструкцию к Xbox 360. В большинстве случаев она бывает доступна только на английском языке. Скачайте патч для вашего устройства, также загрузив его из интернета. Запустив его через съемное устройство, выполните обновление программы прошивки, после чего ваш привод будет читать разные диски.

Не рекомендуется делать это в целях использования нелицензионного программного обеспечения на вашей консоли - это незаконно и за данное действие предусмотрена определенная ответственность. Также учтите, что это снимает с вас любые гарантийные обязательства поставщика, продавца или изготовителя.

Обратитесь в специальные сервисные центры вашего города, имеющие опыт работы с консолями Xbox 360, поскольку зачастую в интернете достаточно трудно найти подходящее программное обеспечение не вирусного содержания. Также сама процедура перепрошивки, которой предшествует снятие ключа с дисковода, должна выполняться знающими людьми, которые уже не раз выполняли данное действие и имеют специальное руководство для выполнения подобных действий с консолью. Также не делайте перепрошивку до истечения срока гарантийного обслуживания.

Инструкция по генерированию ключей приводов Hitachi и Liteon 16D5S Xbox360 Slim для записи на карту памяти и установки x360key.

Важно! Для работы устройства на приводах Hitachi 0500 и Hitachi 0502 на Вашем xk3y должна быть установлена прошивка 1.23 или выше. Для работы устройства на приводах Liteon 16D5S на Вашем xk3y должна быть установлена прошивка 1.25 или выше.

Перед тем, как сгенерировать ключи и записать их на карту памяти микро SD для x360key , нужно снять эти ключи с материнской платы самого Xbox360 Slim. Этот процесс очень сложный и проходит с помощью установки на приставку фрибут методом Glitch Hack (RGH) . Поэтому рекомендуем обратиться к профессионалам для проведения данной процедуры.

После того, как у вас на руках будет дамп NAND'а вашей приставки, DVD и CPU ключи - приступаем к созданию файлов для записи их на карту памяти x360key:

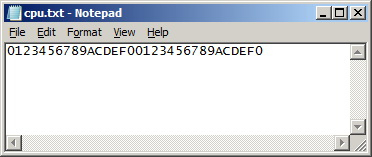

1. Создаём в текстовом редакторе два файла под названием dvd.txt и cpu.txt и в каждый копируем ключи dvd и cpu . После чего сохраняем эти текстовые документы в удобное для вас место на ПК.

2. Скачиваем программу 360 Nand Flash Tool v. 097 и запускаем её на ПК.

3. После запуска программы сверху в Open File указываем путь к файлу NAND дампа консоли (который вы получили в процессе установки фрибута на приставку)

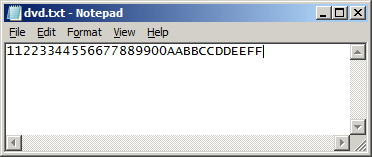

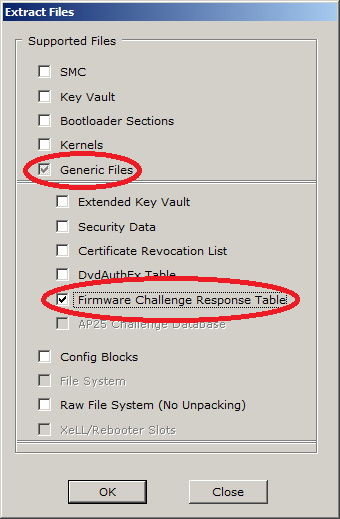

4. Ниже нажимаем кнопку Extract и в появившемся окне ставим галочку напротив Generic Files . Далее кнопка ниже ОК .

5. В следующем окне ставим галочку напротив Firmware Challenge Response Table и снова кнопку ОК .

6. После этого на ПК предложат создать папку GenericFiles (укажите место куда сохранить её на ПК) и в ней сгенерируется файл fcrt_enc.bin

7. После этого в папку GenericFiles копируем созданные ранее файлы.

8. Cоздаём в текстовом редакторе ещё один файл под названием 1175.txt . Этот файл также копируем в папку GenericFiles .

* Если у вашей приставки привод Liteon 16D5S , создайте пустой текстовый файл 1175.txt.

Если у вашей приставки привод Hitachi 0500, создайте пустой текстовый файл 0500.txt.

Если у вашей приставки привод Hitachi 0502, создайте пустой текстовый файл 0502.txt.

Читайте также: