Как украсть файлы с другого компьютера

Обновлено: 04.07.2024

По данным ЦБ РФ ежегодно с банковских счетов россиян мошенники воруют около 1 млрд рублей. Ниже основные приемы хакеров и как от них защититься.

Рассказывает старший преподаватель международной школы IT и кибербезопасности HackerU в России Ильдар Садыков - действующий руководитель отдела ИБ Центра информационно-технического обеспечения и межведомственного электронного взаимодействия ФГБУ ФБ МСЭ Минтруда РФ.

Хакеры, у которых есть ваши данные, используют их для кражи денег с банковских карт. Как это происходит? Звонят вам на мобильный телефон, представляясь оператором банка. Рассказывают о некой совершенной операции, которую необходимо отменить по телефону. Цель таких звонков - выяснить проверочный код банка, который якобы отменит операцию.

Или, например, вы совершили онлайн-покупку. Вам звонят из банка, сообщают, что операция на конкретную сумму не прошла и нужно подтвердить платеж еще раз. А вы в это время переводите сумму уже на расчетный счет хакеров.

Обычно операторами на телефонах у команды хакеров работают профессиональные психологи или НЛП специалисты. При помощи провокационных вопросов и специальных приемов они вводят человека в состояние стресса и замешательства, тем самым вынуждая совершать необдуманные поступки.

Они обращаются к вам по имени отчеству, называют последние цифры номера карты. Все это формирует доверие. Но следует знать, что имя отчество и последние цифры номера карты легко выяснить, если ваша карта привязана к номеру телефона. Достаточно лишь сделать попытку перевода средств на ваш номер.

Данные о вас хакеры покупают на черном рынке, где продаются базы данных с адресами, паспортными данными, номерами банковских карт, ИНН, СНИЛС и номером мобильного телефона. Средняя стоимость таких баз от 100 руб за данные обычного человека.

Сумма ущерба от действий хакеров может составлять сотни миллионов рублей. Вычислить таких хакеров практически невозможно. Сложно отследить их манипуляции, поскольку они проводят их через купленные IP адреса и телефонию.

Совет 1. Не контактируйте со специалистами, звонящими из банка.

Если вам поступил подобный звонок, сообщите оператору, что вы сейчас сами перезвоните в банк по официальному номеру. Перезвоните в банк и уточните, действительно ли имел место подобный инцидент. Желательно звонить в банк с другого номера. Поскольку если вы уже оказались под прицелом хакером велики шансы, что на вашем телефоне или компьютере уже установлен вирус или вредоносная программа считывания данных.

Совет 2. Не поддавайтесь на провокации

Старайтесь не впадать в панику и не реагировать на провокации “Все, ваши деньги списались, мы ничего не можем сделать”. Всегда можно позвонить или поехать в банк и решить проблему.

Вместе с сомнительным установленным приложением на телефон может попасть троянская программа. Это скрытая программа, которая отправляет с вашего телефона скриншоты и другую ценную информацию злоумышленникам.

И вот вы, как обычно, заходите в мобильный банк, совершаете платеж, а в это время хакеры перехватывают ваш код и все данные карты для совершения платежей. Есть такие программы, которые могут сделать так, что вы не заметите, что на ваш номер приходила смс от банка с кодом подтверждения платежа. Ее тоже перехватывают.

Больше всего троянским программам подвержены старые девайсы или устройства с необновленными версиями Android (до 6-ой версии стояла слабая защита от таких программ). А также взломанные игры и программы.

Часто пользователи приложений с трояном сами неумышленно дают разрешение на совершение программой данных действий, нажимая кнопки “Разрешить приложению..”. Даже, если оно установлено из Google Play.

Пользователям iOs повезло больше. У операционной системы хорошо работает внутренняя защита. Но даже для нее существуют джейлбрейки, которые могут взломать приложение.

Совет 1. Не отключать функцию встроенной защиты для Android ”Не устанавливать приложения из неизвестных источников”.

Совет 2. Обязательно пользоваться (и скачивать!) обновленными приложениями. Если приложение давно не обновлялось - оно потенциально уязвимо.

Совет 3. Не устанавливать взломанные приложения и игры. С большой долей вероятности они идут в комплекте с троянской программой.

Совет 5. Если вы регулярно устанавливаете много игр и сомнительных приложений на устройство, не используйте это устройство как средство оплаты или мобильный банк.

Совет 6. Используйте приложения с высоким рейтингом и регулярно проверяйте разрешения на доступ к контактам, установкам, смс. Практически в любом смартфоне можно сделать подборку по приложениям и проверить выданные разрешения приложениям.

В момент, когда вы совершаете онлайн платежи на компьютере, хакеры могут подменить реквизиты карты на страничке оплаты Cyber Secure и перехватить ваш платеж. Обычно это происходит, если на устройстве уже есть уязвимость или вредоносная программа.

Совет 1. Установите хорошую антивирусную программу, например, NOD 32, Doctor Web или Лаборатория Касперского. Ваш антивирус должен регулярно обновляться. Этот совет актуален и для мобильных устройств. В случае, если вы часто устанавливаете приложения, особенно игры, безоговорочно выдаете любые разрешения приложениям - скачайте себе дополнительную антивирусную программу.

Совет 2. Не давайте устройства с доступом к мобильному банку для игр детям. Дети часто знают пин-коды телефона родителей, устанавливают сомнительные игры и приложения. Могут дать любые разрешение на доступ сомнительным программам.

Деньги с карты можно украсть и при помощи ненужных вам подписок. Как это происходит? На ваш мобильный приходит смс вида “отправьте код подтверждения на короткий номер XXXX”. После отправки такой смс с вашего мобильного списывается некая сумма. Это может быть сразу 300 рублей, а может быть 1 рубль, но ежедневно.

Это новый вид мошенничества, с которым сейчас активно борются банки.

Мошенники совершают определенные манипуляции с банкоматом, оставляют внутри свою банковскую карту и уходят. Когда следующий пользователь вставляет свою карту в банкомат, с его карты сразу списывается значительная сумма денег.

Некоторые мошенники идут еще дальше. Чтобы замести следы преступления, они оставляют украденные банковские карты, с которых уже вывели все средства, “торчащими” в самом банкомате. Когда к банкомату подходит обычный человек и вынимает чужую карту, его сдают полиции. Доказать, что человек не причастен к краже денег с чужой карты сложно - гражданина взяли с поличным, с чужой банковской картой на руках и отпечатками пальцев на ней.

Последние несколько месяцев банки стараются обезопасить граждан. В холлах с банкоматами дежурят контролеры-сотрудники банка и проверяют работу машин. Но тем не менее, следует знать о подобных ситуациях, чтобы быть более бдительными.

Совет 1: Для предотвращения транзакции по переводу денег с вашей карты в банкомате следует нажать кнопку “Отмена” несколько раз.

Совет 2: Не трогайте руками чужие банковские карточки, “случайно” оставленные в банкомате. Привлекайте сотрудников банка для решения вопроса или пользуйтесь другим банкоматом.

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

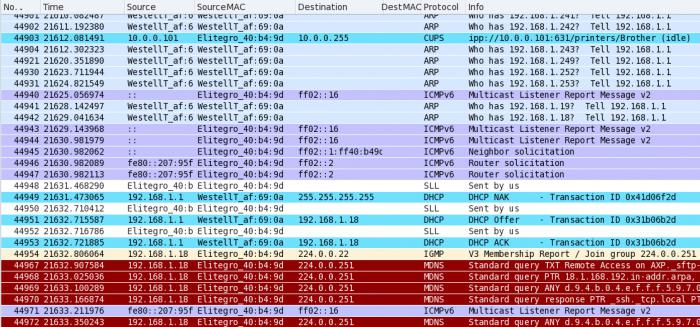

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

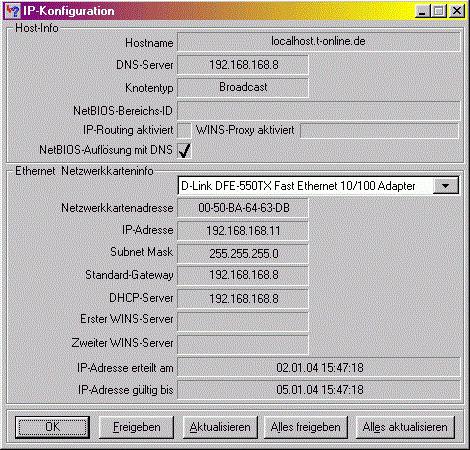

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

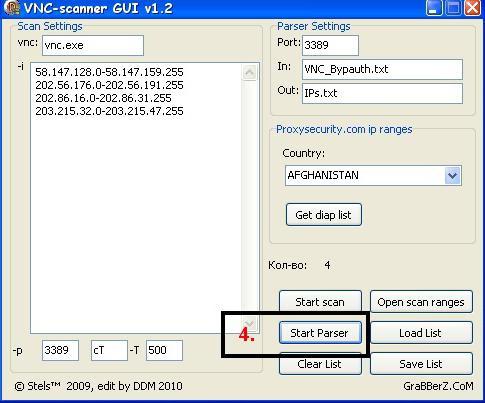

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Интернет создаёт много проблем. По этой причине одним из наиболее радикальных способов обеспечения безопасности компьютера, на котором хранится наиболее ценная информация или который контролирует критические процессы, является полное и постоянное отключение от Интернета, или, может быть, даже от всех сетей, включая локальные. Такая физическая изоляция имеет своё название: воздушный зазор.

Казалось бы, отключение от сети решает все проблемы безопасности. К сожалению, не полностью – данные на устройствах без доступа в Интернет могут быть украдены несколькими необычными способами.

Группа исследователей из Университета Бен-Гуриона в Израиле специализируется на анализе таких методов кражи данных под руководством Мордехая Гури. Давайте узнаем их открытия и посмотрим, нужно ли нам беспокоиться.

Как обойти воздушный зазор

Как вы знаете, системы, изолированные от Интернета, уязвимы для таких угроз, как атаки на цепочку поставок или использование коррумпированных сотрудников. В простейших атаках используются зараженные флешки; Так начал свою деятельность легендарный Stuxnet.

Предположим, ваш компьютер был заражен. Как можно получить данные с него, не используя подключение к интернету?

Здесь изобретательность сочетается с физикой. Компьютер может быть физически изолирован и не передавать какие-либо сигналы через сеть, но он по-прежнему генерирует тепло, магнитное поле и шум. Именно через такие неочевидные каналы позволяют получить информацию.

Кража данных с помощью ультразвука

Компьютер без подключенных динамиков или аудиооборудования может излучать звук в диапазоне 20 Гц - 24 кГц (например, при изменении частоты источника питания). Более того, даже устройство без отдельного микрофона можно прослушивать, потому что динамиками и наушниками можно соответствующим образом манипулировать. Большая часть вышеупомянутого диапазона (в частности, 18 кГц - 24 кГц) не доступна для людей и может использоваться для различных целей. Например, дома вы можете использовать его для активации умного динамика.

В нашем случае кто-то может заразить ваш компьютер вредоносной программой, которая кодирует целевую информацию и отправляет её с помощью ультразвука. Он принимается другим зараженным устройством поблизости (например, смартфоном), который затем отправляет данные во внешний мир.

Другие методы, открытые исследователями, используют звуки, издаваемые вентиляторами и жесткими дисками компьютерами.

Кража данных с помощью электромагнетизма

Давайте не будем забывать про старый добрый магнетизм. Электрический ток генерирует электромагнитное поле, которое может быть преобразовано в электрический сигнал. Способность контролировать ток означает возможность контролировать магнитное поле. Таким образом, злоумышленники могут использовать вредоносную программу для отправки последовательности сигналов на дисплей и преобразования кабеля монитора в своего рода антенну. Изменяя количество и частоту отправляемых байтов, они могут запускать радиоволны, которые могут быть обнаружены FM-приемником. Так работает AirHopper.

Другой метод использует вредоносную программу GSM для использования излучений от шины памяти компьютера. Как и в случае с AirHopper, вредоносная программа отправляет набор нулей и единиц через шину, вызывая изменения электромагнитного излучения. Эта информация может быть зашифрована и получена с помощью обычного мобильного телефона, работающего в полосе частот GSM, UMTS или LTE – даже телефона без встроенного FM-радио.

В общем, практически любой компонент компьютера может служить антенной. Другие исследования описывают методы передачи данных с использованием USB, интерфейса GPIO и сетевых шнуров.

Кража данных с помощью магнетизма

Использование магнетизма для сбора данных основано на использовании высокочастотного магнитного излучения, которое генерирует процессор и которое проходит через металлический корпус.

Исследователи обнаружили, что, изменяя программную нагрузку на ядра процессора, они могут контролировать его магнитное излучение. Нужно лишь разместить приёмное устройство рядом с корпусом (дальность была оценена в 1,5 метра). Для получения информации исследователи использовали магнитный датчик, подключенный к последовательному порту соседнего компьютера.

Кража данных с помощью оптического сигнала

Все компьютеры, даже изолированные от Интернета, используют светодиоды, и, контролируя их мигание, вредоносная программа может выдать секреты изолированной машины.

Данные могут быть получены, например, через взлом камеры наблюдения в комнате. Так работают LED-it-GO и xLED. Что касается aIR-Jumper, камеры используют механизмы проникновения и эксфильтрации; то есть они могут излучать и захватывать инфракрасное излучение, которое невидимо для человеческого глаза.

Кража данных с помощью термодинамики

Тепло – ещё один удивительный канал для передачи данных из изолированной системы. Воздух в компьютере нагревается процессором, видеокартой, жестким диском и периферийными устройствами (в принципе, было бы проще перечислить детали, которые не выделяют тепло). Компьютеры также имеют встроенные датчики температуры для предотвращения перегрева.

Кража данных с помощью вибрации

Вибрация – это ещё один тип излучения, который можно использовать для передачи данных. Вредоносная программа изменяет скорость вращения вентилятора в компьютере, но в этом случае шифрует целевую информацию в вибрациях, а не звуках. Эти волны затем фиксируются приложением акселерометра на смартфоне, лежащем на той же поверхности, что и компьютер.

Недостатком этого способа является очень низкая скорость надежной передачи данных – около 0,5 б/с. Поэтому загрузка всего нескольких килобайт может занять несколько дней. Однако, если злоумышленник не спешит, он может использовать этот метод.

Время беспокоиться?

Как обеспечить вашу безопасность

Простой, но эффективный способ предотвратить кражу секретной информации – заблокировать использование внутри компании всех посторонних устройств, включая сотовые телефоны всех типов.

Если вы не можете себе это позволить или хотите принять дополнительные меры защиты:

- Организуйте помещения, в которых должны находиться компьютеры без доступа к сети, и соблюдайте расстояние между устройствами (что-то вроде социального расстояния для устройств).

- Защитите комнату или поместите компьютер в клетку Фарадея (но помните, что она не защитит от использования магнетизма).

- Измерьте магнитное излучение компьютера самостоятельно и поищите любые аномалии.

- Ограничьте или заблокируйте использование динамика.

- Выключите всё звуковое оборудование на вашем компьютере.

- Создайте источник шума в комнатах, где находятся изолированные компьютеры.

- Ограничьте инфракрасную функцию в камерах наблюдения (к сожалению, таким образом вы снизите их эффективность в темноте).

- Уменьшите видимость светодиодов (накройте, отключите, извлеките).

- Отключите порты USB на изолированном компьютере, чтобы избежать заражения.

Кроме того, исследователи отметили, что практически во всех случаях повышение защиты на уровне программного обеспечения повышает эффективность изоляции. Другими словами, стоит установить надежные решения безопасности, способные распознавать вредоносные действия.

Если изолированное оборудование используется для стандартных операций (довольно распространенный сценарий для изолированных компьютеров), переключите систему защиты в режим отказа по умолчанию, который автоматически блокирует запуск неизвестных программ и процессов.

Если не подключать компьютер к Интернету, то информацию никто не сможет украсть, правда же? На самом деле это не совсем так.

Нет подключения — нет проблем, верно? На самом деле это не совсем так: известно довольно много способов незаметно вытащить информацию даже с физически изолированного устройства.

В израильском Университете Бен-Гуриона есть особый отряд исследователей во главе с Мордехаем Гури, специализирующийся как раз на изучении таких способов кражи данных. Сейчас мы расскажем, чего они за последнее время наисследовали и нужно ли вам (и нам) по этому поводу беспокоиться.

Как можно прорваться через физическую изоляцию

То, что системы за воздушным зазором уязвимы, несмотря на изоляцию, не новость: атаки через цепочку поставок или с помощью инсайдеров никто не отменял. Самый простой способ — зараженная флешка. Именно с этого, например, началось распространение великого и ужасного Stuxnet. Окей, заражение произошло — но как можно вытащить данные наружу, если подключения к Интернету нет?

На помощь приходят смекалка и физика в ее самых разных проявлениях. Несмотря на физическую изолированность компьютера и виртуальную природу информации, любое устройство остается реально существующим физическим объектом, который выделяет тепло, создает магнитные поля и издает звуки. И эти неочевидные каналы можно использовать для передачи информации.

Ультразвук

Или, что актуально в данном случае, злоумышленники могут заразить компьютер специальным ПО, кодирующим нужную информацию и передающим ее с помощью ультразвука. Его, в свою очередь, будет улавливать другое зараженное устройство поблизости (например, смартфон), и передавать уже во внешний мир. Кроме того, среди найденных исследователями способов есть эксплуатация звуков, издаваемых компьютерными вентиляторами и жесткими дисками.

Электромагнетизм

Также никто не отменял старого доброго электромагнетизма. В основе таких методов — простая идея, что электрический ток создает электромагнитное поле, которое можно улавливать и преобразовывать обратно в электрический сигнал. Контролируя ток, можно контролировать и это поле. Дальше следите за руками: злоумышленники с помощью зловреда отправляют на дисплей специальную последовательность сигналов и превращают кабель монитора в своеобразную антенну. Манипулируя количеством и частотой отправки байт, они могут сделать так, чтобы отправленный сигнал можно было принимать с помощью FM-приемника. Так, господа, работает метод под названием AirHopper.

Еще один способ называется GSMem и основан на излучении компьютерной шины памяти. Как и в предыдущем случае, специальный зловред отправляет по шине некий набор нулей и единиц, благодаря которому вызываются изменения в ее излучении. В этих изменениях можно закодировать информацию, а уловить их можно обычным мобильным телефоном, даже без встроенного FM-радиоприемника, причем работающим на частотах как GSM, так и UMTS или LTE.

Общий принцип метода понятен, а в качестве передающей антенны может использоваться практически любой компонент компьютера. Помимо уже перечисленных, известны и исследованы способы передачи данных с помощью излучения шины USB, интерфейса GPIO и кабелей питания компьютера.

Магнетизм

Особенность этого способа в том, что в некоторых случаях он сработает даже в клетке Фарадея, которая блокирует электромагнитное излучение и потому считается надежным способом защиты даже среди матерых параноиков.

Метод основан на высокочастотном магнитном излучении, которое генерирует компьютерный процессор и которое успешно просачивается сквозь металлическую оболочку. Похожим образом в клетках Фарадея работает, например, компас. Исследователи выяснили, что если найти способ программно манипулировать нагрузкой ядер процессора, то можно управлять и его магнитным излучением. Расположите улавливающее устройство неподалеку от клетки (Гури с коллегами утверждают, что способ работает на расстоянии до полутора метров), и дело в шляпе. В процессе эксперимента исследователи использовали для приема информации специальный магнитный датчик, подключенный к серийному порту соседнего компьютера.

Оптика

Тут все довольно просто: любой компьютер моргает окружающей среде как минимум несколькими лампочками, и если заставить его моргать по вашему усмотрению, он будет передавать всю нужную информацию.

Улавливать эти данные можно, например, взломав камеру наблюдения в помещении. Так устроены способы LED-it-GO или xLED. А если посмотреть на aIR-Jumper, то окажется, что и сама камера может стать дырой: она способна как излучать, так и улавливать инфракрасное излучение, неразличимое человеческим глазом.

Термодинамика

Еще один неожиданный канал передачи данных из изолированной системы — через тепло. Воздух в компьютере нагревают процессор, видеокарта, жесткий диск, многочисленные периферийные устройства — проще сказать, какой компонент этого не делает. Также в любом компьютере установлены температурные датчики, которые следят, чтобы ничего не перегрелось.

И если один (изолированный) компьютер по указанию зловреда начинает произвольно менять температуру, то второй (подключенный к Интернету) может эти изменения регистрировать, переводить их в понятную информацию и отправлять данные наружу. Правда, для того чтобы компьютеры смогли общаться между собой такими тепловыми сигналами, они должны быть довольно близко расположены — не далее 40 сантиметров друг от друга. Пример такого способа: BitWhisper.

Сейсмические волны

Или, проще говоря, вибрация. Это последний на сегодня вид излучения, которым заинтересовались исследователи, и его тоже можно использовать для передачи данных. Вредонос в этом случае манипулирует опять же скоростью вентиляторов, но так, чтобы информация кодировалась не в звуках, а в вибрации, которую они производят.

Она передается через поверхность, где стоит компьютер, и улавливается лежащим на этой поверхности смартфоном с помощью акселерометра. Недостаток способа в том, что скорость сколько-то надежной передачи данных очень невысока — около половины бита в секунду. Поэтому на передачу даже скромного объема информации в несколько килобайт может уйти пара-тройка дней. Впрочем, если взломщик никуда не торопится, то метод вполне рабочий.

Насколько это все опасно?

Как от этого защититься?

Простой как топор, но очень эффективный способ обезопасить себя от кражи секретной информации — запрет на территории предприятия любых посторонних устройств, включая кнопочные телефоны. Если же это по каким-либо причинам невозможно или хочется дополнительных гарантий, можно прибегнуть к следующим методам:

Кроме того, сами исследователи в своих работах отмечают, что почти во всех случаях более тщательной изоляции помогает защита на уровне софта: то есть, проще говоря, хорошо бы пользоваться надежными защитными решениями, которые смогут уловить вредоносную активность. Если изолированная машина работает со стандартными задачами (а в случае с машинами за воздушным зазором это достаточно распространенная ситуация), то, возможно, защиту стоит переключить в режим запрета по умолчанию (Default Deny), в котором посторонние программы не смогут выполняться.

Содержание

Кому угрожает уязвимость в Internet Explorer

Если вы используете операционную систему Windows XP, 8 или 8.1, то данная уязвимость в Internet Explorer не представляет для вас никакой угрозы.

Как обезопасить себя от угрозы в Internet Explorer

Чтобы не дожидаться официального патча от Microsoft, который вряд ли выйдет в ближайшем будущем, достаточно воспользоваться одним из двух нижеописанных способов. Один из них крайне простой и подразумевает удаление Internet Explorer с компьютера под управлением Windows 10. Другой более универсальный — он позволяет изменить программу по умолчанию, которая открывает файлы формата MHT.

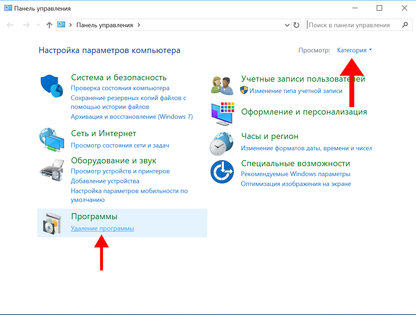

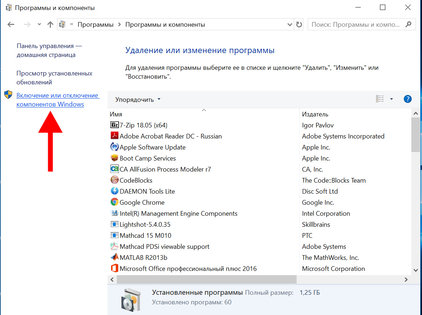

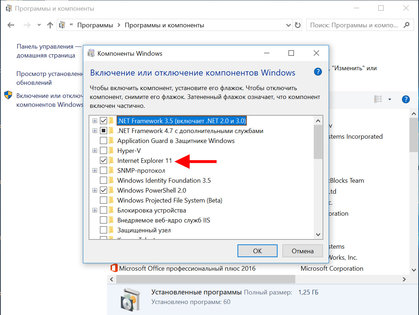

Способ №1. Удаление Internet Explorer с компьютера на Windows 10

Данный способ подходит исключительно для Windows 10, поскольку именно в этой версии операционный системы Microsoft сделала свой браузер отдельным компонентом, а не встроенной в платформу программой (как было во всех предыдущих версиях) — его довольно легко удалить.

Способ №2. Изменение приложения по умолчанию для открытия файлов MHT

Данный способ работает на Windows 7 и Windows 10. Он годится в том случае, если вы по каким-то причинам не желаете или не можете удалить Internet Explorer.

- Запустите Internet Explorer, отыскав его в «Пуске» или через «Поиск», либо же скачайте прикреплённый в конце статьи файл (он полностью безопасен — в нём мы сохранили главную страницу нашего сайта) и перейдите к третьему пункту.

- Откройте в нём любой сайт и нажмите комбинацию клавиш Ctrl+S — это действие вызовет окно сохранения веб-страницы в формате MHT.

Читайте также: