Как установить локального администратора на компьютерах в домене

Обновлено: 04.07.2024

В этой статье мы рассмотрим способ управления паролями локальных администраторов на компьютерах домена с помощью официальной утилиты Microsoft – LAPS (Local admin password solution).

Вопрос управления встроенными учетными записям на компьютерах домена является одним из важнейших аспектов безопасности, требующих внимание системного администратора. Безусловно, не стоит допускать использования одинаковых паролей локальных администраторов на всех компьютерах. Есть множество подходов к организации управления учетными записями локальных администраторов в домене: начиная от полного их отключения (не очень удобно), до управления ими через logon скрипты групповых политик и создания собственных систем управления встроенными учётками и их паролями.

Ранее для изменения паролей локальный администраторов на компьютерах домена часто использовались расширения групповых политик (GPP – Group Policy Preferences), однако в них была найдена серьезная уязвимость, позволяющая любому пользователю расшифровать пароль, хранящийся в текстовом файле в каталоге Sysvol на контроллерах домена (об это мы подробно говорили в статье Почему не стоит задавать пароли через Group Policy Preferences ). В мае 2014 года Microsoft выпустила обновление безопасности (MS14-025 – KB 2962486), полностью отключающее возможность задать пароль локального пользователя через GPP.Содержание:

- Утилита LAPS — Local Administrator Password Solution

- Подготовка схемы Active Directory для внедрения LAPS

- Настройка прав в AD на атрибуты LAPS

- Предоставление прав на просмотр пароля LAPS

- Настройка групповой политики LAPS

- Установка LAPS на клиентские компьютеры через GPO

- Использование утилиты LAPS для просмотра пароля администратора

Утилита LAPS — Local Administrator Password Solution

Важно . Ранее утилита LAPS называлась AdmPwd , но в 2015 года Microsoft анонсировала LAPS, переведя ее из раздела сторонних скриптов в официально поддерживаемое решение.

Утилита LAPS (Local Administrator Password Solution) позволяет централизованной управлять паролями администраторов на всех компьютерах домена и хранить информацию о пароле и дате его смены непосредственно в объектах типа Computer в Active Directory.

Функционал LAPS основан на использовании специального функционала GPO, который основан на Group Policy Client Side Extension (CSE) и представлеяет собой небольшой модуль, который устанавливается на рабочие станции. Данное расширение GPO используется для генерации уникального пароля локального администратора (SID — 500) на каждом компьютере домена. Пароль администратора автоматически меняется с указанной периодичностью (по-умолчанию, каждые 30 дней). Значение текущего пароля хранится в конфиденциальном атрибуте учетной записи компьютера в Active Directory, доступ на просмотр содержимого атрибута регулируется группами безопасности AD.

Дистрибутив LAPS доступен в виде двух версий установочных msi файлов: для 32 ( LAPS.x86.msi ) и 64 ( LAPS.x64.msi ) битных систем.

Архитектура LAPS состоит из 2 частей. Модуль управления устанавливается на машине администратора, а клиентская часть устанавливается на серверах и ПК, на которых нужно регулярно менять пароль локального администратора. Совет . Перед развертыванием LAPS в продуктивном домене рекомендуем попробовать его в тестовой среде, т.к. как минимум потребуется расширение схемы AD (необратимое).

- AdmPwd GPO Extension –исполняемая часть LAPS, которая устанавливается на компьютеры клиентов и осуществляет генерацию, сохранение пароля в домене согласно настроенной политики;

- И компоненты управления LAPS (Management Tools):

- Fat client UI – утилита для просмотра пароля администратора;

- PowerShell module – модуль PowerShell для управления LAPS;

- GPO Editor templates – административные шаблоны для редактора групповой политики.

Установка LAPS максимально простая и не должна вызывать каких-либо проблем.

Подготовка схемы Active Directory для внедрения LAPS

Перед развертыванием LAPS необходимо расширить схему Active Directory, в которую будут добавлены два новых атрибута для объектов типа компьютер.

- ms—MCS—AdmPwd – атрибут содержит пароль локального администратора в открытом виде;

- ms—MCS—AdmPwdExpirationTime — хранит дату истечения срока действия пароля на компьютере.

Для расширения схемы, нужно открыть консоль PowerShell, импортировать модуль Admpwd.ps:

Расширьте схему Active Directory (нужны права Schema Admin):

В результате в класс «Computer» будут добавлены два новых атрибута.

Настройка прав в AD на атрибуты LAPS

LAPS хранит пароль локального администратора в атрибуте Active Directory ms-MCS-AdmPwd в открытом виде, доступ к атрибуту ограничивается благодаря механизму конфиденциальных атрибутов AD (поддерживается с Windows 2003). Атрибут ms-MCS-AdmPwd, в котором хранится пароль, может быть прочитан любым обладателем разрешения “ All Extended Rights ”. Пользователи и группы с этим разрешением могут читать любые конфиденциальные атрибуты AD, в том числе ms-MCS-AdmPwd. Т.к. мы не хотим, чтобы кто-то кроме администраторов домена (или служб HelpDesk) имел право на просмотр паролей для компьютеров, нам нужно ограничить список групп с правами на чтение этих атрибутов.

С помощью командлета Find-AdmPwdExtendedRights можно получить список учетных записей и групп, обладающих этим правом на конкретную OU. Проверьте, кто обладает подобными разрешениями на OU с именем Desktops:

Find-AdmPwdExtendedRights -Identity Desktops | Format-Table ExtendedRightHolders

Как вы видите, право на чтение конфиденциальных атрибутов есть только у группы Domain Admins .

Ели вам нужно запретить определенным группам или пользователям доступ на чтение таких атрибутов, нужно выполнить следующее:

- Откройте ADSIEdit и подключитесь к Default naming context;

- Разверните дерево AD, найдите нужный OU (в нашем примере Desktops), щелкните по нему ПКМ и выберите Properties ;

- Перейдите на вкладку Security , нажмите на кнопку Advanced -> Add . В разделе Select Principal укажите имя группы/пользователя, для которого нужно ограничить права (например, domain\Support Team);

- Снимите галку у права “All extended rights” и сохраните изменения.

Аналогичным образом нужно поступить со всеми группам, которым нужно запретить право на просмотр пароля. Совет . Ограничить права на чтение придется на все OU, паролями компьютеров в которых будет управлять LAPS.

Далее нужно предоставить права учетным записям компьютеров на модификацию собственных атрибутов (SELF), т.к. изменение значений атрибутов ms-MCS-AdmPwd и ms-MCS-AdmPwdExpirationTime выполняется из-под учетной записи самого компьютера. Воспользуемся еще одним командлетом Set-AdmPwdComputerSelfPermission .

Чтобы дать права компьютерам в OU Desktops на обновление расширенных атрибутов, выполните команду:

Set-AdmPwdComputerSelfPermission -OrgUnit Desktops

Новые атрибуты LAPS компьютеров по умолчанию не реплицируются на контроллеры домена RODC .

Предоставление прав на просмотр пароля LAPS

Следующий этап – предоставление прав пользователям и группам на чтение хранящихся в Active Directory паролей локальных администраторов на компьютерах домена. К примеру, вы хотите дать членам группы AdmPwd права на чтение паролей компьютеров в OU:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Кроме того, можно предоставить отдельной группе пользователей право на сброс пароля компьютера (в нашем примере мы предоставляем это право той же группе AdmPwd).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Настройка групповой политики LAPS

Создайте политику с именем Password_Administrador_Local следующей командой:

Register-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local

В консоли управления доменными политиками (gpmc.msc) откройте эту политику на редактирование и перейдите в раздел GPO: : Computer Configuration -> Administrative Templates -> LAPS .

Как вы видите, имеются 4 настраиваемых параметра политики. Настройте их следующим образом:

- Enable local admin password management : Enabled (включить политику управления паролями LAPS);

- Password Settings : Enabled – в политике задается сложности пароля, его длина и частота изменения (по аналогии с доменными политиками для паролей пользователей );

- Complexity: Large letters, small letters, numbers, specials

- Length: 12 characters

- Age: 30 days

- Name of administrator account to manage : Not Configured (Здесь указывается имя учетной записи администратора, пароль которой будет меняться. по умолчанию меняется пароль встроенного administrator с SID-500);

- Do not allow password expiration time longer than required by policy : Enabled

Назначьте политику Password_Administrador_Local на OU с компьютерами (Desktops).

Установка LAPS на клиентские компьютеры через GPO

После настройки GPO нужно установить клиентскую часть LAPS на компьютеры в домене. Установить клиент LAPS можно различными способами: вручную, через задание SCCM, логон скрипт и т.п. В нашем примере мы установим msi файл с помощью возможности установки msi пакетов через групповые политики (GPSI).

- Создайте общую папку в сетевом каталоге (или в папке SYSVOL на контроллере домена), в которую нужно скопировать msi файлы дистрибутива LAPS;

- Создайте новую GPO и в разделе Computer Configuration ->Policies ->Software Settings -> Software Installation создайте задание на установку MSI пакета LAPS.

Обратите внимание, что имеются x86 и x64 версия LAPS для Windows соответствующих разрядностей. Для этого вы можете сделать 2 отдельные политики LAPS с WMI фильтрами GPO для x86 и x64 редакций Windows.

Осталось назначить политику на нужную OU, и после перезагрузки, на всех компьютерах в целевом OU должен установиться клиент LAPS.

Проверьте, что списке установленных программ в Панели Управления (Programs and Features) появилась запись “Local admin password management solution”.

Когда утилита LAPS меняет пароль локального администратора, запись об этом фиксируется в журнале Application (Event ID:12, Source: AdmPwd).

Событие сохранения пароля в атрибуте AD также фиксируется (Event ID:13, Source: AdmPwd).

Вот так выглядят новые атрибуты у компьютера в AD.

Совет . Время истечения срока действия пароля хранится в формате «Win32 FILETIME», сконвертировать его в нормальный вид можно, к примеру так .

Использование утилиты LAPS для просмотра пароля администратора

Графическую утилиту AdmPwd UI для просмотра паролей LAPS нужно установить на компьютерах администраторов.

Запустите утилиту, введите имя компьютера (в поле computername), и вы должны увидеть текущий пароль локального администратора компьютера и срок действия.

Дату истечения пароля срока действия пароля можно задать вручную, либо оставить поле с датой пустым и нажав кнопку Set (это означает, срок действия пароля уже истек).

Пароль также можно получить с помощью PowerShell:

Import-Module AdmPwd.PS

Get-AdmPwdPassword -ComputerName <computername>

Если вы считаете, что пароли локальных администраторов на всех компьютерах в некотором OU скомпрометированы, вы можете одной командой сгенерировать новые пароля для всех компьютеров в OU. Для этого нам понадобится командлет Get-ADComputer :

Get-ADComputer -Filter * -SearchBase “OU=Computers,DC=MSK,DC=winitpro,DC=ru” | Reset-AdmPwdPassword -ComputerName

Аналогичным образом можно вывести список текущих паролей для всех компьютеров в OU:

Get-ADComputer -Filter * -SearchBase “OU=Computers,DC=MSK,DC=winitpro,DC=ru” | Get-AdmPwdPassword -ComputerName

LAPS можно рекомендовать как удобное решение для организации безопасной системы управления паролями на компьютерах домена с возможностью гранулированного управления доступом к паролям компьютерам из разных OU. Пароли хранятся в атрибутах Active Directory в открытом виде, но встроенные средства AD позволяют надежно ограничить к ним доступ.

Одной из самых распространенных проблем, с которой сталкивается почти каждый системный администратор, является управление паролями локального администратора.

Существует несколько вариантов решения данной задачи:

- Использование единого пароля на всех компьютерах. Пароль может устанавливаться либо во время деплоя с помощью MDT или SCCM, либо с помощью предпочтений групповых политик после деплоя. Обычно при таком подходе пароль никогда не меняется, а значит рано или поздно утечет (при увольнении администратора или пользователь может подглядеть ввод пароля), при этом скомпрометированный пароль дает доступ ко всем ПК в организации.

- Единоразовая установка уникального пароля на каждом ПК. Обычно происходит при деплое. Вариантов масса — начиная от ручной генерации случайного пароля и сохранении его в системе учета паролей (Keepass, OnePassword, Excel), заканчивая автоматической генерацией пароля по алгоритму известному администраторам, где входными данными является имя ПК. Зная алгоритм, администратор может на месте рассчитать пароль и авторизоваться на любом ПК. Минусы примерно аналогичны варианту 1: Уволенный администратор сохраняет возможность войти на любой ПК, зато при компрометации пароля пользователем он получает доступ только к одному ПК, а не ко всем сразу.

- Использование системы, которая будет автоматически генерировать случайные пароли для каждого ПК и менять их по установленному расписанию. Минусы предыдущих вариантов тут исключены — скомпрометированный пароль будет изменен по расписанию, и уволенный администратор через некоторое время не сможет авторизоваться на ПК даже если и украдет действующую на момент увольнения базу паролей.

LAPS расшифровывается как Local Administrator Password Solution и является наследником решения AdmPwd, которое было поглощено Microsoft и переименовано в LAPS. LAPS бесплатен и не требует дополнительных расходов на инфраструктуру, так как использует Active Directory в качестве базы данных. Поддержка доступна в рамках Microsoft Premier Support Services.

Автор оригинальной AdmPwd разработал новый продукт AdmPwd.E, но бесплатная версия ограничена 20 ПК, так что подойдет не всем. Официальный сайт.

LAPS поставляется с обширной документацией (только на английском) и вообще оставляет впечатление крайне продуманного и надежного решения.

Архитектура

Система состоит из следующих компонентов:

- Агент — Расширение групповой политики устанавливаемое на все управляемые ПК через MSI. Отвечает за генерацию пароля и сохранении его в соответствующем объекте AD.

- Модуль PowerShell. Используется для настройки LAPS.

- Active Directory. Хранит пароль локального администратора.

- Проверяет не истек ли срок действия пароля локального администратора

- Генерирует новый пароль, если текущий истек или требуется его замена до истечении срока действия

- Меняет пароль локального администратора

- Сохраняет пароль в соответствующем атрибуте объекта AD

- Сохраняет срок действия пароля в соответствующем атрибуте объекта AD

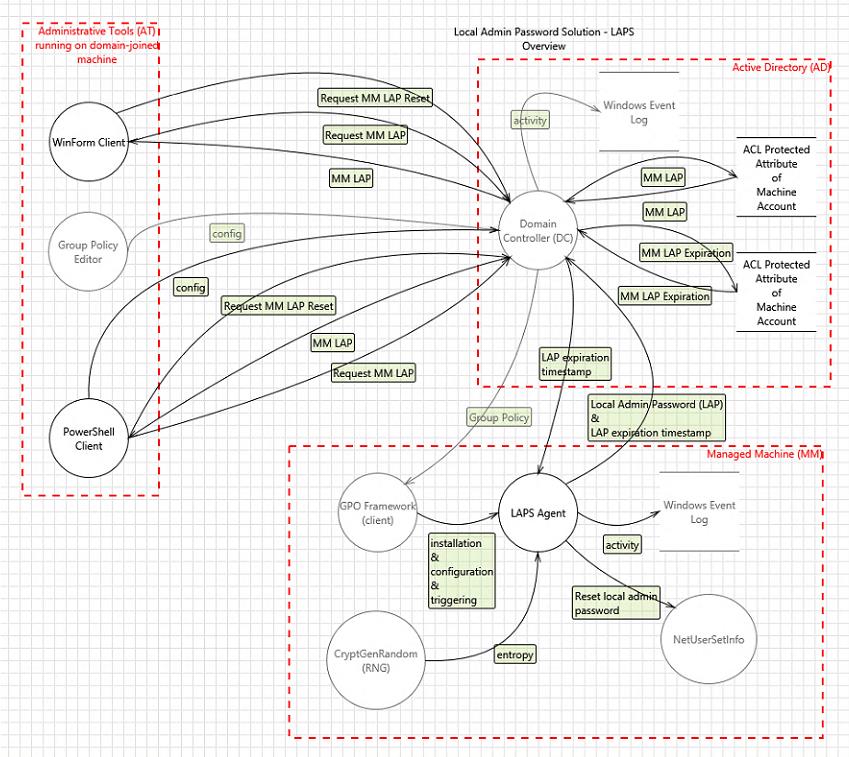

Полная диаграмма работы LAPS приведена на следующем изображении.

Установка и настройка LAPS

Для начала установим средства управления LAPS на компьютер, с которого будем осуществлять настройку.

Запускаем msi пакет и устанавливаем все Managemnt Tools, которые включают LAPS UI, модуль PowerShell и шаблоны групповой политики.

Если у вас настроено централизованное хранилище шаблонов групповых политик, то сразу переносим файлы «Admpwd.admx» и «En-us\AdmPwd.adml» из "%SystemRoot%\PolicyDefinitions" в "\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions".

Следующим шагом будет добавление новых атрибутов в схему AD. Для этого необходимо открыть консоль PowerShell от имени учетной записи с правами «Schema Admin» и сначала импортировать модуль командой «Import-module AdmPwd.PS», а затем обновить схему командой «Update-AdmPwdADSchema».

Затем нужно удостовериться, что только администраторы имеют доступ к свежесозданным атрибутам. Это необходимо, так как пароли хранятся в AD в открытом виде, и доступ к ним регулируется AD ACL. Для этого воспользуемся командой «Find-AdmPwdExtendedrights -identity <OU, где расположены учетные записи ПК> | Format-Table».

Эта команда возвращает список учетных записей/групп, которые будут иметь доступ к паролям хранящимся в AD. Если вы обнаружили «лишние» учетные записи/группы, то воспользуйтесь утилитой ADSIEdit для корректной настройки прав доступа. Убедитесь, что право доступа «All extended rights» не отмечено для тех групп, которые не должны иметь доступ к паролям.

Если же вы хотите дать доступ к паролям дополнительным группам или учетным записям воспользуйтесь командой «Set-AdmPwdReadPasswordPermission -OrgUnit <OU, где расположены учетные записи ПК> -AllowedPrincipals <Пользователи или группы>».

Права доступа для принудительной смены еще не истекшего пароля при следующем обновлении групповых политик выдаются следующей командой: «Set-AdmPwdResetPasswordPermission -Identity <OU, где расположены учетные записи ПК> -AllowedPrincipals <Пользователи или группы>»

Затем необходимо выдать права самим компьютерам на модификацию данных атрибутов. Для этого воспользуемся командой «Set-AdmPwdComputerSelfPermission -OrgUnit <OU, где расположены учетные записи ПК>»

Следующим шагом будет настройка групповой политики. Мы можем контролировать сложность и срок годности паролей, имя учетной записи пароль которой будет меняться, а также включать и выключать работу LAPS.

Имя учетной записи нужно указывать только в том случае, если это специально созданная учетная запись. Если это встроенная ученая запись, то этот параметр надо оставить в «Not configured» (Даже если учетная запись переименована), так как встроенная учетная запись будет найдена по well-known SID.

Следующим этапом будет установка расширения групповой политики на ПК. Это можно возложить на групповые политики, на SCCM, либо на другое средство развертывания приложений. Следует отметить, что по умолчанию msi пакет устанавливает только клиентскую часть, так что развертывание не требует передачи дополнительных параметров инсталлятору. Перезагрузка ПК потребуется только при развертывании через групповые политики.

Для просмотра пароля проще всего воспользоваться LAPS UI. Вводим имя компьютера в соответствующее поле и нажимаем «Search». Если мы все сделали правильно, то вы увидите пароль в соответствующем поле.

Добавить группе AD права локальных администраторов на некоторых компьютерах.

- Пользователь в группе Operator

- Компьютеры в группе Comp

- Групповая политика OU - Comp

- Конфигурация компьютера - конфигурация Windows - Параметры безопасности - Группы с ограниченным доступом

- Добавить: DOMAIN\Operator

- Эта группа является членом в: Добавить "Администратор"

- Применить политику.

Добавляем доменных пользователей в локальную группу безопасности

Локальные (или встроенные) группы безопасности создаются при установке операционной системы и служат для назначения пользователям прав доступа к различным ресурсам на отдельно взятом компьютере. Групп довольно много, но на практике используются всего две:

В группу Администраторы входит встроенная учетная запись администратора, учетная запись под которой производилась установка системы и (если компьютер входит в домен) группа Администраторы домена (Domain Admins). Все остальные локальные и доменные пользователи по умолчанию помещаются в группу Пользователи и не имеют административных полномочий на локальном компьютере.

Для того, чтобы добавить доменного пользователя в локальную группу безопасности на одном компьютере, можно особо не мудрить и воспользоваться оснасткой Локальные пользователи и группы (Local users and groups). Однако, если эту процедуру необходимо проделать с большим количеством компьютеров (например, добавить сотрудников техподдержки в группу локальных админов на всех компьютерах сети), то лучше воспользоваться групповыми политиками.

Групповые политики предоставляют два варианта добавления пользователей, и мы рассмотрим их оба. И первый способ, это:

Группы с ограниченным доступом, или Restricted Groups

Несмотря на свое название, эта политика не ограничивает доступ, а позволяет добавить доменных пользователей в локальные группы безопасности. Находится она в узле Конфигурация компьютера\Политики\Параметры безопасности (Computer configuration\Policies\Security Settings)

Добавить пользователей в локальные группы довольно просто, достаточно создать синоним локальной группы Администраторы и добавить туда нужную доменную группу (или отдельных пользователей). Тогда члены этой группы станут локальными администраторами и смогут входить на любую рабочую станцию с административными привилегиями.

Поэтому, чтобы избежать подобных последствий, сначала добавляем в Restricted Groupsдоменную группу HelpDesk, а уже ее в группу Администраторы. В этом случае члены группыHelpDesk станут локальными администраторами вместе с уже заведенными пользователями и останется возможность добавлять пользователей в группу локальных администраторов вручную.

Этот способ работает на всех операционных системах, начиная с Windows 2000. Если же у вас в качестве клиентской операционной системы используется Windows 7, то можно воспользоваться вторым способом:

Предпочтения групповой политики или Group Policy Preferences

Для добавления пользователей в локальные группы с помощью предпочтений идем в раздел Конфигурация компьютера\Настройка\Параметры панели управления (Computer Configuration\Preferences\Control Panel Settings) и выбираем пункт Локальные пользователи и группы (Local User and Groups)

Открывается окно свойств локальной группы, в котором мы и будем настраивать членство в группе и другие опции. В качестве действия можно выбрать один из 4 вариантов:

В поле имя группы выбираем Администраторы (встроенная учетная запись), это выберет группу локальных администраторов, даже если она была переименована. Затем жмем на кнопку Добавить и в качестве членов группы выбираем доменную группу HelpDesk. Теперь осталось нажать ОК, и наша группа техподдержки будет добавлена в группу локальных админов на всех рабочих станциях домена.

А если вы хотите полностью контролировать всех участников локальной группы Администраторы, то можно отметить пункты Удалить всех пользователей-членов этой группы (Delete all member users) и Удалить все группы-члены этой группы (Delete all member groups). Теперь, даже если вручную добавить туда нового пользователя или группу, при следующей перезагрузке список членов группы будет обновлен в соответствии со списком, указанным в групповой политике.

И еще, хотя в локальные группы можно добавлять отдельных доменных пользователей, по возможности старайтесь этого избежать. Даже если добавить необходимо всего одного пользователя, лучше создать для него в домене группу безопасности и работать с ней. Это более грамотный подход с точки зрения безопасности, и кроме того это существенно облегчит процесс добавления пользователей в дальнейшем.

С помощью доменных групповых политик вы можете добавить необходимых пользователей AD (или группы) в локальную группу администраторов на серверах или рабочих станциях. Так можно предоставить права локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам. В этой статье мы покажем насколько способов управления членами локальной группы администраторов на компьютерах домена через GPO.

При добавлении компьютера в домен AD в группу Administrators автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users.

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

-

Domain Admins – администраторы домена, используются только на контроллерах домена;

Допустим, нам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup "mskWKSAdmins" -path 'OU=Groups,OU=Moscow,DC=winitpro,DC=ru' -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

В групповых политиках AD есть два метода управления локальными группами на компьютерах домена. Рассмотрим их по-очереди:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

Добавление пользователей в локальную группу администраторов через Group Policy Preferences

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

Если вы хотите удалить из текущей локальной группы на компьютере пользователей и группы, добавленных вручную, отметьте опции “Delete all member users” и “Delete all member groups”. В большинстве случае это целесообразно, т.к. вы гарантируете, что на всех компьютерах права администратора будут только у назначенной доменной группы. Теперь если на компьютере вручную добавить пользователя в группу администраторов, при следующем применении политики он будет автоматически удален. Если политика не применилась на клиенте, для диагностики воспользуйтесь командой gpresult. Также убедитесь что компьютер находится в OU, на которое нацелена политика, а также проверьте рекомендации из статьи “Почему не применяются политики в домене AD?”Вы можете настроить дополнительные (гранулярные) условия нацеливания данной политики на конкретные компьютеры с помощью WMI фильтров GPO или Item-level Targeting. Во втором случае перейдите на вкладку Common и отметьте опцию Item-level targeting. Нажмите на кнопку Targeting. Здесь вы можете указать условия, когда данная политика будет применяться. Например, я хочу, чтобы политика добавления группф администраторов применялась только к компьютерам с Windows 10, чьи NetBIOS/DNS имена не содержат adm . Вы можете использовать свои условия фильтрации.

Не рекомендуется добавлять в этой политики индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO),

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

- В контекстном меню выберите Add Group;

- В открывшемся окне укажите Administrators -> Ok;

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций на всех компьютерах.

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать такую схему.

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в администраторы указанного пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

Читайте также: