Как устранить уязвимости в компьютере

Обновлено: 06.07.2024

Если вы работаете в ИТ, а ваша организация работает из дома, у вас больше ответственности. В последнее время удаленная работа стала нормой для населения и определенным образом изменила количество работающих людей, в то же время мы подвергаем их множеству рисков и угроз безопасности. Следовательно, мы должны быть более чем осведомлены о безопасности надомной рабочей силы. И этот более высокий уровень осведомленности подразумевает, что мы должны провести тщательный поиск уязвимостей. Это руководство расскажет вам, что вам нужно сделать, чтобы проверить свой Windows сети и выясните, какие уязвимости в ней могут быть.

Как мы объясним ниже, эти действия могут быть применены как часть рутины. Помните, что безопасность наших сетей должна присутствовать всегда, а не только когда мы сталкиваемся со сценарием возможной кибератаки. Или, если мы уже стали жертвами рассматриваемой атаки, лучше предотвратить, чем решить или смягчить кибератаку.

Сканирование портов

Первое, что мы должны сделать, это выполнить сканирование портов. Это позволяет узнать, какие порты открыты. Мы должны помнить, что один или несколько открытых портов позволяют любому пользователю Интернета пытаться «общаться» с нашей сетью. Такая попытка связи может означать атаку, которая нарушит безопасность и целостность самой сети. Мы должны только держать открытые порты, которые мы фактически используем, и надлежащим образом защищать приложения, которые «прослушивают» эти порты, и не оставлять их открытыми.

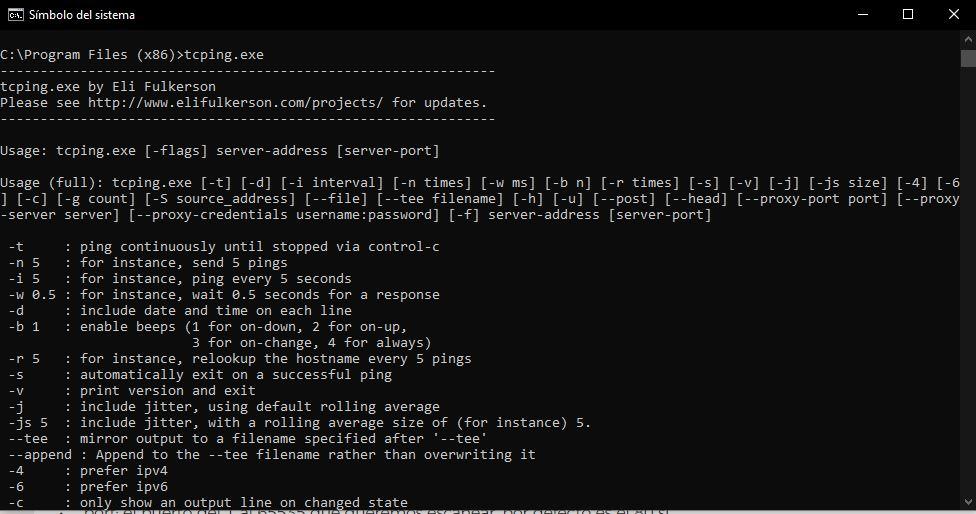

Принимая во внимание политику вашей организации, вы можете использовать имеющийся у вас инструмент или запросить разрешение на использование инструмента, на который не распространяются внутренние правила. Если у вас есть сеть меньшего размера и возможностей, вы можете выбрать такие инструменты, как TCPing , настоятельно рекомендуемая программа, которая является полностью бесплатной и запускается непосредственно из командной строки Windows. Это приложение сообщит нам, есть ли на другом компьютере с Windows открытые порты или нет, чтобы мы могли проверить, как они брандмауэр настройки есть.

Брандмауэр Windows должен всегда блокировать любой внешний доступ, который мы ранее не делали, таким образом, мы снизим доступность наших услуг, будь то в домашней или профессиональной локальной сети.

Теперь, если вы хотите иметь инструменты с большей функциональностью и более высоким уровнем детализации, мы рекомендуем выбрать Nmap or Zenmap , Разница между ними заключается в том, что Zenmap имеет графический интерфейс, что не имеет место с Nmap, но Zenmap основан на Nmap, поэтому у нас будут точно такие же функции. Эти две программы позволят нам выполнять различные высокоразвитые сканирования портов, используя разные методы для этого.

Если сетевая инфраструктура находится под Windows, рекомендуется быть уверенным в отношении портов, которые должны отвечать только под Cеть Уровень аутентификации , Мы должны помнить, что этот тип аутентификации является сетевой политикой, которую можно активировать в любое время. По умолчанию он отключен. В следующем видео мы покажем справочное руководство, которое шаг за шагом демонстрирует, как это сделать. Демонстрируемый случай - Windows Server 2016, но шаги относительно одинаковы между последними существующими версиями.

Внимание с логами DNS серверов и брандмауэра

Именно в журналах мы можем найти очень ценную информацию, которая поможет нам в поиске возможных уязвимостей. Прежде всего, обратите внимание на исходящий трафик в вашей сети. Убедитесь, что те, кто подключается к нему, используют только инструменты удаленного доступа, авторизованные вашей организацией. В случае, если вы обнаружите действие, связанное с неавторизованной программой, проанализируйте, каким инструментом и хостом оно было.

Что касается этого аспекта, то, что поможет избежать использования любой неавторизованной программы, не разрешать установку программ кроме того, что может потребоваться пользователю. Другими словами, всегда запрашивайте доступ у администратора. Однако это зависит от политики каждой организации и от того, использует ли пользователь свое оборудование или нет.

Важно иметь четко определенный тип программ или приложений, которые человек может использовать в соответствии со своими функциями. И в зависимости от случая ограничьте разрешения, чтобы разрешить изменения на вашем компьютере. Помните, что если мы не примем соответствующие меры безопасности в наших сетях, простая установка программы может вызвать проблемы. Примеры: распространение вредоносных программ, вымогателей, вредоносного кода для создания бот-сетей и т. Д.

С упоминанием брандмауэров мы можем использовать инструменты анализа трафика. Это, чтобы иметь видимость трафика, генерируемого ими. Если вы обнаружите какой-либо нерегулярный пик использования полосы пропускания, проверьте, возникает ли ситуация через какую-то подозрительную программу или ее нельзя использовать во внутренней сети.

Отслеживать общие изменения конфигурации

Хорошей практикой является проведение внутреннего контроля и / или аудита в поисках нерегулярных действий в конфигурации брандмауэра. Кроме того, мы можем обнаружить возможности для внедрения передового опыта в отношении конфигурации рассматриваемых межсетевых экранов. Важно помнить, что действия по мониторингу или аудиту не должны рассматриваться как простой механизм контроля. Скорее, он может служить мостом для принятия практик, которые в конечном итоге приносят пользу конечным пользователям сети.

В любом случае, служба поддержки вашего провайдера должна помочь вам в случае возникновения вопросов, запросов или проблем.

То, что принято оставлять в стороне, это аспект разрешения , Мы должны помнить, что это не то же самое, что сотрудники организации работают «под контролем» внутренней сети компании, что они делают это удаленно. Важно сделать обзор разрешений, особенно если практика работы на дому будет в течение нескольких месяцев или что-то определенное.

Никогда не повредит ограничить разрешения и доступ. Многочисленные кибератаки, которые ставят под контроль тысячи людей по всему миру, более чем когда-либо готовы действовать. Это так, потому что гораздо больше людей работают из дома, и многие из них не имеют необходимых мер безопасности для подключения к своим ресурсам. Не забудь, любой тип атаки в основном из-за лени, невежества, невежества и даже невинности со стороны пользователей и ИТ-специалистов.

Даже защищенный антивирусной программой ПК может быть легко взломан с использованием различных уязвимостей. CHIP расскажет, как найти и закрыть бреши в системе.

Даже защищенный антивирусной программой ПК может быть легко взломан с использованием различных уязвимостей. CHIP расскажет, как найти и закрыть бреши в системе.

Выявляем уязвимости системы Многие пользователи уверены, что наличия антивирусного приложения на компьютере достаточно, чтобы полностью оградить себя от вирусов и хакерских атак. В действительности же антивирус — лишь один из элементов защиты ПК. Даже при его наличии незакрытые дыры в системе безопасности ОС и программ могут быть использованы для атаки на операционную систему и внедрение различных шпионских или управляющих модулей.

В опасности оказываются не только пользовательские данные и система с установленными дорогостоящими программами — плохо защищенный компьютер чаще всего довольно быстро превращается в настоящий «инкубатор» и распространителя различных вирусов, другого зловредного ПО и, как правило, становится частью ботсетей. Управляемый злоумышленниками ПК пользователя участвует в рассылке спама, DDoS-атаках либо используется в качестве анонимизирующего прокси-сервера для скрытия следов преступника во время совершения противозаконных действий в Сети.

CHIP расскажет, как снизить риск заражения вашего компьютера практически до нуля и, не затрачивая много сил, времени и средств, поддерживать «рубежи обороны» в постоянной боеготовности.

Для чего атакуют и заражают ПК

Мошенники, создатели вирусов, хакеры — звенья единой цепи преступности в Интернете, которые используют интеллектуальные, вычислительные и коммуникационные средства для вымогательства и кражи ценной пользовательской информации. Для мошенников инфицированные компьютеры — это часть огромного бизнеса, поэтому поисками «брешей» занимаются настоящие профессионалы. Они постоянно ищут и находят в ОС и программах все новые уязвимости, позволяющие обмануть бдительность антивирусного ПО и внедрить на компьютер жертвы вредоносный код.

Для того чтобы получить неавторизованный доступ к системе, хакер сначала производит сбор информации о компьютере, прощупывает слабости в политике безопасности, ищет уязвимости в установленных приложениях. Поэтому для пользователя имеющиеся в ОС и ПО уязвимости являются предметом особого внимания при настройке системы безопасности.

Самые уязвимые программы

Согласно данным «Лаборатории Касперского», в первом квартале текущего года наиболее распространенными «дырами» оказались уязвимости в Java, которые были обнаружены на 45,26% всех компьютеров. А замкнула рейтинг достаточно старая, но крайне опасная уязвимость в Adobe Flash Player. Она была обнаружена еще в октябре 2010 года, однако ее до сих пор находят на 11,21% уязвимых компьютеров пользователей.

Рейтинг интернет-угроз и вирусов

Сегодня наибольшую опасность заражения для пользователей представляют веб-страницы. Причем они могут встречаться даже на, казалось бы, благонадежных сайтах, так как злоумышленники могут совершенно легально размещать рекламные баннеры на основе Flash, внедряя в них вредоносный код. Приведем некоторые данные «Лаборатории Касперского», полученные по результатам отраженных продуктами компании атак на ПК пользователей по итогам января-марта текущего года.

Обновление системы, программ и драйверов Устранить подавляющее большинство уязвимостей поможет своевременное обновление операционной системы и установленных приложений. Это невозможно или затруднительно сделать в случае, если на компьютере используется пиратское ПО. Другой причиной может быть элементарная безалаберность пользователя, не уделяющего должного внимания безопасности.

Обновление ОС

Львиной доли проблем, связанных с устаревшим ПО и содержащимися в нем уязвимостями, можно избежать, своевременно реагируя на автоматические оповещения ОС. По возможности включите автоматическое обновление в используемом антивирусе и операционной системе. В Windows 7 это можно сделать в меню «Пуск | Панель управления | Система и безопасность | Центр обновления Windows». В левой части окна кликните по пункту «Настройка параметров» и в обновившемся окне в раскрывающемся списке «Важные обновления» выберите пункт «Устанавливать обновления автоматически». Также отметьте флажком пункт «Получать рекомендуемые обновления таким же образом, как и важные обновления».

Обновление ПО

Следить за обновлениями большого набора программ может быть довольно сложно, однако именно в них могут быть скрыты уязвимости. В поиске и скачивании свежих дистрибутивов помогут специальные утилиты.

Автопроверка обновления: Для этих целей можно использовать бесплатную программу CNET TechTracker. После инсталляции она в соответствии с заданным расписанием будет проверять актуальность используемого ПО. В случае наличия новых версий пользователю будет предложено перейти на специальную страницу для загрузки дистрибутивов приложений.

Альтернатива: SUMo — бесплатная утилита для поиска обновлений установленного ПО.

Сканер уязвимостей: Эффективным средством поддержании системы и ПО в безопасном состоянии является Secunia PSI. Программа не только проверяет наличие обновлений и предлагает скачать новые версии, но и оповещает об обнаруженных уязвимостях, предоставляя отчет об их возможном использовании.

Всегда свежие драйверы

Бесплатная программа Driver Pack Solution является мощным агрегатором драйверов различных устройств. Разработчики предлагают как вариант с полной офлайновой базой объемом свыше 3 Гбайт, так и Lite-версию, которая обращается за данными в онлайн-хранилище программы.

Альтернативы: SlimDrivers, Carambis Driver Updater, DriverMax — бесплатное ПО для обновления драйверов.

Проверяем систему на уязвимости После того как все программы обновлены, стоит еще раз проверить, не забыли ли вы про какую-нибудь утилиту, давно установленную на вашем ПК.

Инспекторы системы

Проверить ОС и программы на предмет уязвимостей и неустановленных обновлений позволят бесплатные утилиты, такие как Microsoft Baseline Security Analyzer и Norton Security Scan.

Выявление брешей в Сети

Доступ в компьютер и из него в Сеть осуществляется через определенные порты. Некоторые из них используются программами, имеющими выход в Интернет, а некоторые — самой системой. Наши утилиты помогут выявить лазейки, через которые способны передавать данные вредоносные приложения.

Онлайн-проверка на «бреши» в системе

Закрытие портов: Закрыть обнаруженные потенциально опасные порты можно, например, с помощью бесплатного брандмауэра Comodo Firewall Free. Программа работает в полностью автоматическом режиме, имеет встроенную «песочницу» для запуска неизвестных приложений и «игровой» режим.

Комплексный подход за деньги: Если вы хотите получить комплексный пакет безопасности, включающий как антивирус с брандмауэром, так и сканер уязвимостей, то рекомендуем использовать коммерческие антивирусные решения, такие как Kaspersky Internet Security 2013, Norton Internet Security, ESET NOD32 и пр. В частности, KIS выполнит сканирование системы и укажет на неустановленные обновления ОС и ПО. В нем также можно вручную закрыть или открыть выбранные порты.

В последнее время были широко распространены веб-уязвимости, однако, программные уязвимости, такие как переполнение буфера, по-прежнему остаются самыми опасными. Кроме того, они становятся причиной профессиональных атак. По сути, эти опасные ошибки программирования появляются в результате халатности самих программистов.

Исправление

Данная технология также известна как "HotPatching" или "runtime patching ". Исправление является методом модификации двоичного кода программного обеспечения с помощью дизассемблера, отладчика, HEX-редактора и т.д.Это очень распространенный прием для обратной разработки. Его можно использовать для перехвата API, взлома, вставки кода и т.д. Но в моей статье, я объясню, как использовать эту технику, чтобы закрыть дыры в безопасности.

Инструментарий

Для нашей работы пригодится программное обеспечение, которое хорошо известно и используется всеми реверсивными проектировщиками (отладчиками, дизассемблерами и т.д.). Но задачу может упростить дизассемблер /отладчик, который имеет встроенные функции для редактирования ассемблера и бинарного кода, такой как IDA Pro, Ollydbg.Практика

Выполним ''hotpatching'' для программы, которую я расположил ниже. Как видите, она имеет уязвимость переполнения буфера. А теперь скомпилируем ее и забудем исходный код, теперь это наше программное обеспечение с закрытым исходным кодом…

Как видите в исходном коде и коде сборки, scanf не проверяет размер строки. (% s)

Очевидно вы знаете, что проверить размер строк могут такие функции, как scanf и sprintf. Просто нам нужно поставить целые числа перед форматируемым значением. (e.g% 15s или %0,15 s)

Попробуем решить эту проблему. Для исправления я предпочитаю использовать Ollydbg. Он удобен для этого. IDA я использую только для анализа.

Откроем уязвимую программу через OllyDbg;

Как вы видите в дизассемблере, оно вызывает "00403011" смещение для перемещения строки в буфер.

Через CTRL + G комбинацию попадем на "00403011" адрес.

Думаю, из картинок вам все стало ясно:] Так что теперь мы будем модифицировать следующую строку --> "AND EAX, 694D0073".

Записываем "and eax, 733531" вместо кода "and eax, 694D0073" (а вы знаете, что коды 313573 являются шестнадцатеричными типами кодов "% 15s"и мы записали его, согласно принципу Last In First Out!)

Ну, вот и все! Мы с легкостью исправили уязвимую часть нашего программного обеспечения. Для сохранения исправлений, щелкните правой кнопкой на исправленной строке и выберите "Копировать в исполняемый модуль>Выбор ". Откроется новое окно, а при закрытии будет предложено сохранить изменения или не сохранять их. После сохранения вы можете попытаться переполнить ее :)

Возможности контроль угроз и уязвимостей в Microsoft Defender для конечной точки устраняют разрыв между администраторами безопасности и ИТ-службами с помощью рабочего процесса запроса на исправление. Администраторы безопасности, такие как вы, могут запрашивать у ИТ-администратора исправление уязвимости со страниц рекомендаций по безопасности в Intune.

Включить Microsoft Intune подключение

Чтобы использовать эту возможность, в Microsoft Intune подключений. На портале Microsoft 365 Defender перейдите Параметры > общие > расширенные функции. Прокрутите вниз и Microsoft Intune подключение. По умолчанию отключается тоггл. Включите Microsoft Intune подключение.

Примечание. Если включено подключение Intune, можно создать задачу безопасности Intune при создании запроса на исправление. Этот параметр не появится, если подключение не установлено.

Подробные сведения см. в материале Использование Intune для устранения уязвимостей, выявленных Microsoft Defender для конечной точки.

Действия запроса на исправление

Перейдите к меню навигации по управлению угрозами и уязвимостью на портале Microsoft 365 Defender и выберите Рекомендации безопасности.

Выберите рекомендацию по безопасности, для чего необходимо запросить исправление, а затем выберите параметры исправлений.

Заполните форму, в том числе запрашиваемую исправление для применимых групп устройств, приоритета, даты и необязательных заметок.

- Если вы выбираете параметр "требуемого внимания", выбор даты не будет доступен, так как не существует конкретных действий.

Выберите отправку запроса. Отправка запроса на исправление создает элемент действия по исправлению в контроль угроз и уязвимостей, который можно использовать для мониторинга хода восстановления для этой рекомендации. Это не вызовет исправление и не будет применять какие-либо изменения к устройствам.

Уведомите ИТ-администратора о новом запросе и зайдите в Intune, чтобы утвердить или отклонить запрос и запустить развертывание пакета.

Перейдите на страницу Исправление, чтобы просмотреть состояние запроса на исправление.

Чтобы проверить, как будет показан билет в Intune, см. в материале Use Intune для устранения уязвимостей, выявленных в Microsoft Defender для конечной точки.

После того, как слабые стороны кибербезопасности организации будут выявлены и отнеслись к рекомендациям по безопасности,приступить к созданию задач безопасности. Задачи можно создавать с помощью интеграции с Microsoft Intune, где создаются билеты на исправление.

Снижение воздействия уязвимостей в организации и повышение конфигурации безопасности путем устранения рекомендаций по безопасности.

Просмотр действий по исправлению

При отправке запроса на исправление со страницы рекомендации по безопасности оно привнося в действие исправление. Создается задача безопасности, которую можно отслеживать на странице контроль угроз и уязвимостей исправлении, а в Microsoft Intune создается билет на исправление.

Если вы выбрали параметр "требуемого внимания", не будет панели прогресса, состояния билета или даты выполнения, так как не существует фактических действий, которые мы можем отслеживать.

После того как вы находитесь на странице Исправление, выберите действия по исправлению, которые необходимо просмотреть. Вы можете выполнять действия по исправлению, отслеживать ход выполнения, просматривать соответствующие рекомендации, экспортировать в CSV или отмечать как завершенные.

Существует 180-дневный период хранения для завершенных действий по исправлению. Чтобы страница Исправление выполнялась оптимально, действие по исправлению будет удалено через 6 месяцев после ее завершения.

Завершено столбцом

Отслеживайте, кто закрыл действие по исправлению с помощью столбца "Завершено" на странице Исправление.

- Адрес электронной почты: электронная почта человека, который вручную выполнил задачу

- Подтверждение системы: задача была автоматически выполнена (все устройства исправлены)

- N/A. Информация недоступна, так как мы не знаем, как была выполнена эта более старая задача

Топ действий по исправлению в панели мониторинга

Просмотр топовых действий по исправлению в панели управления угрозами и уязвимостью. Выберите любой из записей, чтобы перейти на страницу Исправление. Вы можете пометить действие по исправлению после устранения задачи командой ИТ-администратора.

Читайте также: