Как узнать использует ли провайдер nat

Обновлено: 03.07.2024

8 апреля 2010 г. RSS 2

Статьи » Разное полезное, провайдеры

Маленький ликбез на тему методов обнаружения спрятанных за NAT локальных сетей с точки зрения провайдера.

В разделе Сети и средства коммуникации Форума 3DNews, к которому я имею некоторое отношение, с завидной регулярностью появляются вопросы вроде такого: "Провайдер в договоре запрещает установку маршрутизатора, а у меня дома компьютер, ноутбук, игровая приставка и кофеварка, требующая подключения к интернету. Как же мне быть? Как подключить всё это к интернету и не платить за каждое подключение?".

Так вот, плохая новость в том, что провайдер захочет – провайдер узнает. Зато хорошая новость – до вашей кофеварки с интернетом, подключенной вместе с компьютером через домашний маршрутизатор, провайдеру, скорее всего, и дела нет. Не интересно это ему. А теперь давайте разберёмся по порядку.

Cui prodest?

Внесение провайдером в договор пункта о запрете использования клиентом NAT’а (и proxy вообще) чаще происходит не из-за патологической жадности провайдера, желающего заработать денег на подключении каждого устройства в нашей квартире, даже интернет-кофеварки, которая и трафика-то потребляет всего-ничего ;). А является, на самом деле, попыткой защититься от перепродавцов трафика, просто неправильно, с точки зрения специалиста по сетям, сформулированной.

Нет, я не утверждаю, что таких жадных провайдеров не существует, но предоставим таким решать самим, что им делать – меняться или потихоньку вымирать, оставляя рынок более вменяемым конкурентам, которые, обнаружив у клиента NAT, не будут жёстко требовать объяснений, денег и отключать почём зря, а спокойно разберутся и оставят в покое. Клиент-то, может, и знать не знает ни про какой NAT, а просто, как вариант, на единственном компьютере с прямым подключением установил виртуальную машину, чтоб в древнюю игрушку поиграть, или там роутер с Wi-Fi купил, чтоб тёща с ноутбука на кухне могла в интернете кулинарные рецепты искать, а тут на тебе.

Другое дело хитрые алчные пользователи, приобретающие пакет услуг для физических лиц (а тарифные планы для физлиц зачастую в разы дешевле, чем для юридических), и начинающие подключать направо и налево друзей, соседей и просто вон того дядю из соседнего дома за 500 рублей в месяц наличными.

Persona suspecta

Corpus delicti

Source port

Если речь не идёт о каких-то специальных сервисах с заранее предопределённым диапазоном портов источника, задача по выбору порта источника для отправки, например, TCP или UDP дейтаграммы, возложена на операционную систему. Во-первых, разные операционные системы по-умолчанию используют разные диапазоны динамических портов и разные способы выбора исходящего порта. И если NAT (точнее, в данном случае, NPAT, но все уже привыкли говорить просто NAT) при модификации пакета сохраняет порт источника, сбор и анализ статистики по исходящим портам может помочь выявить существование за NAT’ом хостов с различными операционными системами. Во-вторых, не все устройства с NAT сохраняют порт источника, есть и такие, что меняют его случайным образом на номер порта из заданного диапазона, что так же может быть выявлено статистикой.

Заголовок IP пакета содержит поле TTL (Time To Live). Значение поля TTL уменьшается при прохождении каждого промежуточного узла сети. Значения, по умолчанию присваиваемые полю TTL различными операционными системами известны, и уменьшение этого значения в пакетах, попавших в сеть провайдера однозначно укажет на присутствие шлюза.

Identification

В заголовке IP-пакета присутствует заполняемое хостом-отправителем поле Identification, предназначенное для правильной сборки фрагментов дейтаграммы. Распространённые сейчас операционные системы очень просто создают значение для поля Identification – генерируют случайное число, а для каждого следующего пакета увеличивают его на единицу. Проанализировав поля Identification в заголовках пакетов проходящего трафика и обнаружив большой разброс случайных значений, можно предположить, что трафик создаётся далеко не одной машиной.

Пассивный fingerprinting

Реализации стека протоколов TCP/IP в различных операционных системах имеют некоторые отличия. К ним относятся уже упомянутые алгоритм выбора номера исходящего порта и значение поля TTL по-умолчанию, а так же начальный размер TCP window и другие. Анализируя проходящий сетевой трафик и обнаружив в нём особенности, характерные для разных ОС, можно сделать предположение, что за NAT’ом находятся и работают несколько компьютеров с разными операционными системами.

Quod erat demonstrandum

Но и это ещё не всё. В принципе провайдер может пойти дальше, и начать с целью анализа расковыривать проходящие пакеты до прикладного уровня, хотя такие действия со стороны провайдера уже выглядят, по меньшей мере, очень некрасиво. А многие приложения могут включать в передаваемые данные информацию об адресах локальных сетевых интерфейсов. Особенно могут грешить этим instant messenger'ы и программы для голосового общения. Или вот ещё пример, почтовый протокол SMTP. Начиная почтовую сессию, многие почтовые клиенты после команды EHLO (или HELO) представляются локальным именем хоста. А где разные имена при соединении с одного адреса, там и NAT.

Каждый из перечисленных методов обнаружения NAT не идеален, и для грамотного провайдера однозначным доказательством злого умысла с вашей стороны не будет. Но вот взятые все вместе…

В общем, к чему был весь этот текст? Если однажды к вам в почтовый ящик упадёт письмо от провайдера с напоминанием про соответствующий пункт договора и просьбой прокомментировать подозрения в его нарушении, не стоит отпираться, что вы знать не знаете никаких NAT’ов и с компьютером только недавно познакомились. Провайдер знает. См. выше. Всё, что им нужно, это убедиться, что вы не занимаетесь перепродажей трафика. Кстати, если вы скинулись на интернет с соседом, и заключили договор на одного из вас – с точки зрения провайдера это таки перепродажа. А если вы ничего такого не делали, но провайдер упорствует – что ж, значит вам попался один из ещё выживших жадных динозавров, и пришло время провайдера сменить.

Компьютер подключается к глобальной сети несколькими способами. Это может быть прямое подключение, в этом случае имеется внешний IP адрес (динамический или статический), который виден из интернета. Или же подключение может осуществляться через маршрутизатор. При таком подключении внешний адрес имеет только роутер, а все подключенные к нему пользователи являются клиентами другой сети. Роутер берет на себя распределение входящего и исходящего трафика между клиентами и интернетом. Возникает ряд проблем при подключении через маршрутизатор:

- перестают работать торрент-клиенты;

- нет возможности подключиться к игровому онлайн серверу;

- нет обращений к серверу внутренней сети из вне ни по одному протоколу и ни на один порт.

Решить проблему помогает правильная настройка маршрутизатора, а именно сервиса NAT на нем. Для того, чтобы понять, как настроить NAT на роутере, необходимом узнать, что такое трансляция адресов и для чего это используется.

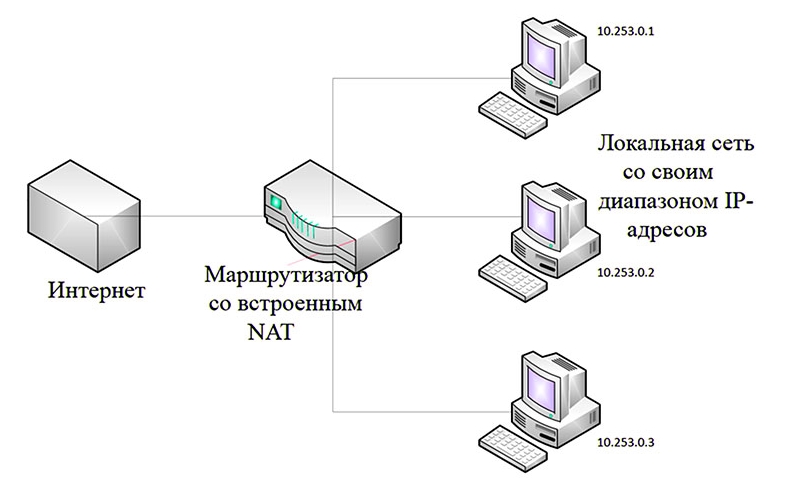

NAT: общие определения

NAT (network address translation) или трансляция сетевых адресов — это процесс перевода внутренних или локальных адресов во внешние. NAT используется абсолютно всеми маршрутизаторами независимо от их конфигурации, назначения и стоимости. По умолчанию роутер запрещает напрямую обращаться к любому устройству, находящимися внутри сети. Он блокирует доступ на любые порты для входящих соединений поступающие из интернета.

Но NAT и Firewall это суть разные понятия. Firewall просто запрещает доступ к ресурсу по определенному TCP или UDP порту, может устанавливаться на локальной машине для ограничения доступа только к ней или же на сервере для фильтрации трафика по всей локальной сети. Перед NAT задача стоит более развернуто. Сервис запрещает или разрешает доступ внутри сети по конкретному IP адресу или диапазону адресов. Таким образом клиент, который обращается к ресурсу не видит действительного IP адреса ресурса. NAT переводит внутренний IP в адрес, который будет виден из интернета.

Чтобы проверить находится ли компьютер за NAT или транслирует в интернет реальный адрес можно следующим образом:

- в Windows нужно нажать «Пуск — Выполнить — cmd» и прописать ipconfig и нажать «Ввод»;

- в Linux и MacOS в терминале выполняется ifconfig.

Вывод команды показывает следующие данные:

- IP — реальный, действительный адрес компьютера;

- Subnet mask — маска подсети;

- Gateway — адрес шлюза маршрутизатора.

Как теперь разобрать является ли адрес локальным или же напрямую «смотрит» в интернет. Согласно спецификации, существует четыре диапазона адресов, которые ни при каких обстоятельствах не используются в интернете, а являются исключительно локальными:

- 0.0.0 — 10.255.255.255

- Х.0.0 — 172.Х.255.255, где Х в диапазоне от 16 до 31.

- 168.0.0 — 192.168.255.255

- 254.0.0 — 169.254.255.255

В том случае, когда адрес машины попадает в один из этих диапазонов, следует считать, что компьютер находится в локальной сети или «за» NAT. Можно также дополнительно использовать специальные службы, которых есть множество в интернете для определения реального IP адреса. Теперь стало понятнее находится ли компьютер за NAT в роутере что это за сервис, и за то он отвечает.

Проблемы NAT и возможности решения

С момента появления NAT сразу же стали проявляться проблемы. Невозможно было получить доступ по отдельному протоколу или в работе отдельных программ. Данные проблемы так и не удалось полностью устранить, получилось только найти некоторые варианты решения только с использованием трансляции адресов, но ни один вариант решения не является правильным с точки зрения спецификаций администрирования.

В качестве примера можно рассмотреть протокол передачи файлов (FTP), который был саммым распространенным к появлению NAT. Для файловых серверов (FTP) ключевым является реальный IP адрес компьютера, который посылает запрос на доступ. Здесь преобразование адресов не работает, потому что запрос на сервер отправляется с IP, невидимого из интернета. Нет возможности создать сессию клиент-сервер для загрузки файлов. Обойти проблему помогает использование FTP в пассивном режиме. В этом режиме используется другой набор команд, и работа ведется через специальный прокси-сервер, который дополнительно открывает другой порт для соединения и передает его программе клиенту. Проблемой такого решения является то, что необходимо использовать сторонние FTP клиенты.

Полностью избавиться от проблемы доступа получилось только с появлением SOCKS (Socket Secure) протокола. Этот протокол позволяет обмениваться данными через прокси-сервер в «прозрачном» режиме. То есть сервер не будет знать, что происходит подмена адресов с локальных на глобальные и наоборот. Изобретение SOCKS позволило избавиться от ряда проблем и упростить работу администрирования сети:

- создает на сервере службу, слушающую входящие запросы, что позволяет обслуживать многосвязные протоколы наподобие FTP;

- нет необходимости использовать и обслуживать службу DNS внутри локальной сети. Теперь такая задача возложена на кэширующие прокси;

- дополнительные способы авторизации позволяют с большей эффективностью проводить отслеживание и фильтрацию пакетов. Средствами NAT можно фильтровать запросы только по адресам.

Использование NAT и SOCKS не всегда оправдано с точки зрения сетевого администрирования. Иногда более целесообразным является использование специализированных прокси, которых существуете множество для любого протокола передачи данных.

Настройка NAT на компьютере

Все современные операционные системы имеют уже встроенный NAT. В Windows эта функция реализована с 1999 года с появлением Windows XP. Управление NAT осуществляется непосредственно через свойства сетевого подключения. Чтобы настроить службу нужно сделать следующее:

- Через меню «Пуск» запустить программу «Панель управления».

- Найти иконку «Сетевые подключения» и запустить ее.

- В новом окне кликнуть правой кнопкой мыши на активном сетевом подключении и выбрать в выпадающем списке «Свойства».

- Перейти на вкладку «Дополнительно».

- Установить галочки напротив «Разрешить другим пользователям сети использовать подключение к интернету данного компьютера».

- Подтвердить изменение кнопкой «Ок».

Настройка NAT на маршрутизаторе

Что такое NAT в роутере, целесообразность его использования и проблемы, которые он может создать было описано выше, теперь можно перейти непосредственно к реализации задачи. Настройка службы на роутере зависит от его модели, используемой прошивки и других параметров. Но достаточно понять механизм, чтобы не возникало сложностей и вопросов по настройке отдельного устройства. Для настройки выполняются следующие действия (в качестве примера настройки выполняются на роутере Zyxel на прошивке v1):

Открывшаяся страница и будет той, которая управляет политиками доступа и маршрутизацией. Здесь необходимо включить службу, активировав переключатель в положение «Enable». Сами настройки выполняются в группе «Criteria». Выбираются параметры NAT по нескольким категориям фильтров:

- User — трансляция по определенному пользователю.

- Incoming — по сетевому интерфейсу.

- Source Address — подмена адреса по адресу источника.

- Destination Address — по адресу конечного получателя

- Service — по конкретному порту службы.

В качестве объекта перенаправления можно выбрать следующие варианты:

- Auto — автоматический выбор объекта назначения. По умолчанию установлен Wan интерфейс.

- Gateway — шлюз, указанный заранее в настройках.

- VPN Tunel — соответственно через VPN туннель.

- Trunk — диапазон интерфейсов, настроенных на совместную работу.

- Interface — конкретный интерфейс по выбору.

В каждом отдельно взятом роутере настройки и название пунктов меню может отличаться, но принцип построения NAT остается неизменным.

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Но вот если на роутер придёт новый сетевой запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает. Многие Интернет-провайдеры также используют NAT. И работа происходит по точно такому же принципу — ваши сетевые запросы уходят в Глобальную сеть и вы без проблем получаете сетевые ответы, но новые запросы из Интернета к вашему компьютеру не могут пройти через NAT.

Поэтому если вы хотите на своём домашнем компьютере запустить сетевой сервис (например, веб-сервер) и хотите, чтобы был доступен из Глобальной сети Интернет, то вам нужно убедиться, что вам компьютер не за NAT сетью Интернет-провайдера.

Как узнать, использует ли мой Интернет-провайдер NAT

На самом деле непросто с полной уверенностью сказать, находится ли компьютер за NAT, но есть косвенные признаки, позволяющие с высокой степенью вероятности утверждать, что Интернет-провайдер применяет NAT для своих пользователей.

Поиск локальных IP адресов в сетевом маршруте

С помощью трассировки маршрута можно узнать, через узлы с какими IP адресами проходит сетевой трафик.

Чтобы запустить трассировку маршрута в Windows откройте команду строку (для этого нажмите Win+x и выберите пункт «Windows PowerShell») и запустите команду:

Для запуска трассировки в Linux запустите команду:

Если среди IP адресов, через которые проходит сетевой трафик, вы увидите входящие в следующие диапазоны, то скорее всего вы находитесь за NAT:

- 10.0.0.0/8 (10.0.0.0 - 10.255.255.255)

- 172.16.0.0/12 (172.16.0.0 - 172.31.255.255)

- 192.168.0.0/16 (192.168.0.0 - 192.168.255.255)

- 100.64.0.0/10 (100.64.0.0 - 100.127.255.255)

На этом скриншоте сразу два IP адреса из указанных диапазонов: 192.168.1.1 и 10.128.0.1.

192.168.1.1 — это роутер (как было сказано выше, роутер также использует NAT, поэтому если вы подключаете свой компьютер к сети Интернет-провайдера через роутер, то вам нужно настроить проброску (форвардинг) портов.

А другой IP 10.128.0.1 принадлежит локальной сети Интернет-провайдера. Поскольку локальные (приватные) IP адреса являются немаршрутизируемыми, можно с высокой долей вероятности утверждать, что используется NAT.

На следующем скриншоте виден роутер и целых три локальных IP из диапазона 10.0.0.0/8. Опять же можно утверждать, что NAT используется.

На этом скриншоте виден роутер (192.168.1.1), но среди последующих IP отсутствуют локальные. Означает ли это, что Интернет-провайдер не использует NAT? Нет. Если есть присутствуют локальные IP адреса, то почти наверняка NAT есть, но если локальных нет, то NAT может быть, а может отсутствовать.

Поэтому нужно сделать ещё один тест.

Трассировка до себя

Сервис «Трассировка до себя» позволяет косвенно определить что Интернет-провайдер использует NAT.

На странице сервиса вы можете запустить трассировку от сервера до вашего компьютера. Результат трассировки позволит косвенно определить, использует ли ваш Интернет-провайдер NAT.

Если в результатах трассировки показываются все узлы, как на скриншоте ниже, то это означает, что у вас белый (внешний) IP адрес с вероятностью 100%.

Если же трассировка заканчивается строками

как на скриншоте ниже:

То это означает, что скорее всего ваш компьютер находится за NAT.

Но сказанное не всегда верно — трассировка может не показать узлы и по другим причинам, не только из-за NAT.

Заключение

Комбинируя эти два способа, можно с высокой степенью вероятности определять, используется ли NAT в вашем сетевом подключении.

Данная статья будет полезна как новичкам в IT сфере, так и неопытным системным администраторам/ сетевым инженерам. Здесь затрагиваются понятия и принцип работы технологии NAT, ее значение в наше время, виды и создание с конфигурированием в программе-симуляторе Cisco Packet Tracer.

Введение

Интернет - всемирная система, состоящая из объединенных компьютерных сетей на базе протокола TCP/IP.

Сейчас интернет - это не просто сеть, а целая информационная вселенная, подчиняющаяся техническим, социальным и государственным законам в различных ее частях. В современном мире люди не обходятся без доступа во всемирную паутину. Интернет открывает множество возможностей получения информации из любой точки мира.

На данный момент в интернете больше всего распространены IP адреса версии - IPv4. Это позволяет создать 4.3 млрд. IP-адресов. Однако этого, казалось бы, большого количества критично не хватает. Чтобы решить эту проблему - был создан механизм преобразования сетевых адресов - NAT.

С задачей объединения устройств в единую сеть помогают различные компании, занимающиеся разработкой и внедрением сетевого оборудования.На сей момент на рынке сетевого оборудования доминируют компании Cisco Systems и Huawei. В данной статье будем вести работу с оборудованием Cisco.

Cisco Systems разработала собственную специальную межсетевую ОС для работы с оборудованием под названием IOS (Internet Operating System). IOS - многозадачная операционная система, выполняющая функции сетевой организации, маршрутизации, коммутации и передачи данных. ОС IOS представляет собой сложную операционную систему реального времени, состоящую из нескольких подсистем и имеющую множество возможных параметров конфигурирования.

В операционной системе IOS представлен специфичный интерфейс командой строки CLI (Command Line Interface). В этом интерфейсе возможно использовать некоторое количество команд. Количество зависит от выбранного режима и от уровня привилегий пользователя (пользовательский, привилегированный, глобальной конфигурации и специфической конфигурации).

Нехватка IP адресов. Технология NAT

В 80х годах ХХ века заложили основу IPv4, позволяющую создавать

4.3 млрд. адресов, но никто не предполагал, что этот запас так быстро иссякнет. С каждым годом появлялось все больше и больше пользователей и с 25 ноября 2019г. в России и в Европе официально закончились IP адреса. Лимит исчерпан.

Для решения этой проблемы было придумано несколько способов:

Первый способ заключается в усилении контроля за IP адресами.

Пусть существует некоторый сайт N с IPv4 xxx.xxx.xxx.xxx, и его хост решил прекратить его поддержание данного сайта. Сайт заброшен, а IP продолжает числиться как занятый и таких случаев может быть очень много. То бишь необходимо провести "инвентаризацию" IP адресов и изъять неиспользуемые/заброшенные.

Второй способ - в массовом использовании системы IPv6.

Протокол IPv6 разработан как преемник протокола IPv4. Основные преимущества IPv6 над IPv4 заключаются в увеличенном адресном пространстве (IPv4 имел 32 бита, что равнялось 2 32 адресам, а IPv6 имел 128 бит, что равнялось 2 128 адресам), 6 версия протокола стала безопаснее (т.к. в v4 не предусматривались многие аспекты безопасности, ибо расчет был на сторонние ПО, а в v6 появились контрольные суммы и шифрование пакетов), однако это далеко не все преимущества IPv6 над IPv4.

Проблема, казалось бы, решена, однако перейти с протокола IPv4 на IPv6 вызывает трудности, потому что эти протоколы несовместимы. И изюминкой причины тяжелого перехода на 6 версию протокола является денежная стоимость. Многие кампании не готовы вложить достаточное кол-во средств для перехода, хоть и стоит отметить, что процесс перехода с 4 на 6 версию постепенно идет.

И третий способ - использование технологии трансляции сетевых адресов - NAT.

Cогласно документу RFC 1918, IANA зарезервировала 3 блока адресов для частных IP (серых) (рис 1), остальные же IP адреса носят название публичных адресов (белых).

рис.1

Network Address Translation - это механизм в сетях TCP/IP, позволяющий изменять IP адрес в заголовке пакета, проходящего через устройство маршрутизации трафика.

Принимая пакет от локального компьютера, маршрутизатор смотрит на IP-адрес назначения. Если это локальный адрес, то пакет пересылается другому локальному компьютеру. Если нет, то пакет надо переслать наружу в интернет.

Маршрутизатор подменяет обратный IP-адрес пакета на свой внешний (видимый из интернета) IP-адрес и меняет номер порта (чтобы различать ответные пакеты, адресованные разным локальным компьютерам). Комбинацию, нужную для обратной подстановки, маршрутизатор сохраняет у себя во временной таблице. Через некоторое время после того, как клиент и сервер закончат обмениваться пакетами, маршрутизатор сотрет у себя в таблице запись об n-ом порте за сроком давности.

Основная функция NAT - сохранение публичных адресов, однако дополнительной функцией является конфиденциальность сети, путем скрытия внутренних IPv4 адресов от внешней.

Существует множество типов технологии NAT, однако основными принято считать: Статический NAT (Static Network Address Translation), Динамический NAT (Dynamic Network Address Translation) и Перегруженный NAT (Network Address Translation Overload).

рис 2

Статический NAT используется чаще всего в корпоративных сетях, когда необходимо, чтобы какой-либо IP адрес всегда был доступен из глобальной сети. Зачастую статическим IP наделяют сервера и помещают их в DМZ (рис 2).

Подготовка компьютерной сети

Логическая схема топологии сети будет выглядеть как показано на изображении (рис 3)

рис 4

Отнесем PC - станции во VLAN 2, а сервер во VLAN 3. Для этого нужно настроить коммутатор S0 (рис 4). Для того, чтобы определить PC пользователей в отдельный VLAN, необходимо создать VLAN 2 и в 3 запихнуть сам сервер (удобства ради еще и обзовем VLAN'ы именами) (показано синим на рис 4), определить область портов коммутатора, которые будут входить во VLAN 2,3 и прописать соответствующие команды (показано красным на рис 4). Следующая задача – определить один порт типа trunk, для взаимодействия с маршрутизатором (показано зеленым рис 4). Таким образом, коммутатор выступает в роли "посредника" между оконечными устройствами и маршрутизатором.

рис 5

Теперь нужно настроить непосредственно маршрутизатор. Технология sub-interface позволяет объединять несколько виртуальных интерфейсов в один и подключить их к физическому интерфейсу (на маршрутизаторе выбран физический интерфейс fa0/0). Необходимо дать для каждого VLAN'а свой под-интерфейс (показано красным на рис 5) и выдать им IP адрес (показано зеленым на рис 5).

Таким образом, в будущем мы будем NAT'ить трафик.

Дальше я бы посоветовал бы настроить протокол динамической выдачи IP адреса - DHCP, ибо прописывать каждому PC свой адрес - то еще "удовольствие".

Дадим серверу статичный IP 192.168.3.2, а остальных оставим для динамического распределения адресов.

После настройки DHCP, нужно прописать на каждом саб-интерфейсе в R0 команду "ip helper-address 192.168.3.2", тем самым указывая, куда стоит обращаться для получения IP адреса.

После данной команды, устройства получат запрашиваемые IP адреса.

рис 6

Пингуем с рандомного ПК сам сервер (1 пинг) и шлюзы маршрутизатора (2- 3 пинг) (рис 6).

Дальше для удобства будем эмулировать подключение к провайдеру, путем создания в программе-симуляторе РС провайдера, сервера Serv2 с IP 213.234.60.2 (эмулирующий остальную сеть интернет) и роутера R3.

Настройка NAT

Ну и наконец-то мы дошли до самой настройки NAT.

Для внедрения NAT нужно определиться какие порты будут внешними(outside), а какие внутренними(inside).

рис 7

Статичный NAT сопоставляет внутренний и внешний адреса один к одному, поэтому настроим Serv2 таким образом, чтобы любой компьютер мог подключиться к серверу, а сервер к компьютеру - нет. Для этого необходимо прописать следующие команды (рис 7):

По итогу, любой компьютер, находящийся во 2 VLAN'е может пинговать сервер провайдера, а обратно - нет (рис 8). Аналогично проделываем для Serv1, находящимся во VLAN 3.

рис 8 рис 9

А теперь, на финал, внедрим NAT Overload на R0.

Для этого создадим ACL и пропишем там сети, которые должны "натиться" (показано синим на рис 9) и, показав что нужно "натить", активируем лист (показано красным на рис 9).

Таким образом, реализовав статическую и динамическую (типа PAT) настройку NAT, мы смогли защитить небольшую сеть от подключения извне.

Читайте также: