Как запретить доступ сетевых пользователей к компьютеру

Обновлено: 04.07.2024

Ато достали уже на работе фотографии мои разглядывают по локалке!? ?

Зла нехватает.

если человек с администраторскими правами то нифига не закроешь, а если обычные, то погляди где открыт общий доступ и закрой его. Значек Мой компьютер - правой кнопой- управление - общие папки - общие ресурсы. Там глядишь что открыто на общий доступ - потом в проводнике нахидишь это - правой кнопкой - свойства - доступ- отменить общий доступ к этой папке. Удачи.

Выдернуть шнурочек из сетевой карты :)

А если серьезно, то ставь специлизированную программу - файрвол. Например, Agnitum Outpost

щелкни на папке правой клавишей и подержи немного. Появится падающая вкладка, в ней выбираешь пункт "Общий доступ и безопасность", нажимаешь. В появившемся окошке убираешь галочку напротив надписи "Открыть доступ к папке"

На папке правой клавишей мыши>в контекстном меню: "Свойства">Доступ>Отменить общий доступ к этой папке или назначить пароль

Folder Security Personal 2.50 - (ХР, 2000 - 1,6 мб) - позволяет скрыть любую папку, ограничить доступ к ней, запретить удаление содержимого или просто назначить пароль на открытие директории. Русский фейс. Упаковано

WinGuard Pro 2005 5.8.7 - (2 мб) - позволит установить пароль на открытие любой программы, окна или файла, а также закрыть доступ к рабочему столу, иконке "Мой компьютер", доступ к Интернету, запретить установку программ или вообще заблокировать доступ к компьютеру. Бесплатно

Весь этот ширпотреб не спасет от бдительного СБшника, который так же спокойно снесет тебе эту шнягу, и уберет права админа. То-то. Старайся, работать не в локальной сети, да и то не все время.

да просто в свой ствах папки паставь запрет на общий доступ и всё =)))

как для банков запретить использование моей видеокарты.

я их через прокуратуру вычислю и в суд подам на пару лямов, от них компы горят все и телефоны.

Решил таки запостить такую тему, как ограничение доступа к компьютеру из сети, я таким образом «закручиваю» компьютеры на администрируемых мною объектах. Что это дает?

В корпоративной сети это дает ряд преимуществ в повышении эффективности защиты сети от несанкционированного доступа, предупреждает распространение вирусов и прочих сетевых угроз, для дома это защищает Ваш ПК, например, при совместном использовании WiFi с соседом, при компроментации пароля от Вашего домашнего WiFi и подключении к нему других ПК/устройств, или при попытке несанкционированного доступа находясь с "кулхацкером" в одной подсети провайдера.

Данная мера, на мой взгляд, крайне необходима для любого компьютера.

В данной статье будет представлен комплексный метод ограничения при помощи встроенного инструментария операционных систем семейства Windows.

Итак, ближе к сути.

Центр управления сетями и общим доступом.

Первым делом заходим "Пуск=>Панель управления=>Центр управления сетями и общим доступом=>Изменить дополнительные параметры общего доступа"

Изменяем (сверяем) настройки, как показано на скриншоте ниже

Там же в "Центре управления сетями и общим доступом" заходим в "Изменение параметров адаптера" выбираем активный адаптер (который служит для подключения к сети/интернету), нажимаем "Свойства" и снимаем галочку на "Служба доступа к файлам и принтерам Microsoft" и нажимаем "Ok".

Если Ваш ПК не работает в корпоративной сети и Вы не подключаетесь к принтерам и папкам, расшаренных на других ПК в локальной сети и/или к NAS-хранилищу, то можно смело отключить и "Клиент для сетей Microsoft"

Локальная политика безопасности.

Запускаем оснастку локальной политики безопасности «Win+R=>secpol.msc=>Enter», и сразу же переходим в «Параметры безопасности=>Локальные политики=>Назначение прав пользователя».

Находим там два пункта и применяем к ним следующие действия:

1. Доступ к компьютеру из сети – удаляем всех имеющихся там пользователей и групп;

2. Отказать в доступе к этому компьютеру из сети – добавляем «Все».

Внимание: данный способ неприменим к версиям "Windows Home/Basic", т.к. в них доступ к данной оснастке закрыт.

На этом этапе всё.

Запускаем Службы: «Win+R=>services.msc=>Enter», находим службу Брандмауэра и убеждаемся, что она запущена, если отключена – запускаем.

Для большей отказоустойчивости, раз уж мы здесь, в свойствах службы на вкладке «Восстановление» выставляем перезапуск служб во всех 3(трех) случаях, а интервал перезапуска ставим на 0(ноль).

Теперь запускаем сам брандмауэр «Win+R=>wf.msc=>Enter»

В открывшемся окне переходим в «Свойства» и устанавливаем блокировку для всех профилей

После чего должно получиться следующее

Удаляем в правилах входящих подключений все.

Создаем правило в брандмауэре, в данном случае, открываем порты для исходящих соединений:

Если требуется создать правило для ip-адреса, то на втором этапе выбираем тип правила "Настраиваемые":

Если необходимо сделать так, чтобы компьютер пинговался из локальной сети, то создаем правило для протокола ICMP, если нет, то оставляем пустым.

Лично я на рабочих машинах оставляю ICMP и открываю порт TCP 4899 для Radmin'а, а на домашнем ПК вообще не использую никаких правил для входящих подключений, т.е. оставляю это поле пустым.

В правилах исходящих подключений создайте настраиваемые правила следующих назначений:

Правило для портов UDP 53, 67, 68, 123 где:

Порт 53 – DNS;

Порты 67 и 68 – DHCP (если используется статический ip-адрес, то можно не открывать);

123 – NTP (используется для синхронизации времени).

Настраиваемое правило, в котором необходимо указать ip-адрес роутера

Важно: необходимо в обязательном порядке отслеживать настройки брандмауэра не предмет лишних правил при установке программ, плагинов, драйверов и прочего софта!

Теперь нужно, как говорится, "затянуть гайки".

Идем в "Свойства системы=>Настройка удаленного доступа", снимаем галку на "Разрешить подключение удаленного помощника к этому компьютеру" и попутно проверяем, чтобы был выбран пункт "Не разрешать подключаться к этому компьютеру".

Потом шагаем в "Управление компьютером=>Локальные пользователи и группы=>Пользователи"

На всякий случай, отключаем неактивных пользователей, в частности учетную запись "Гость".

На действующую учетную запись, под которой Вы работаете в системе, установите надежный пароль.

Внимание: данный способ неприменим к версиям "Windows Home/Basic", т.к. в них доступ к данным функциям закрыт.

Снова запускаем Службы: «Win+R=>services.msc=>Enter»

Останавливаем и отключаем следующие службы:

- Обнаружение SSDP;

- Общий доступ к подключению к Интернету (ICS);

- Поставщик домашней группы;

- Публикация ресурсов обнаружения функций;

- Рабочая станция;

- Сервер.

Вот так, при помощи несложных манипуляций, а главное, не прибегая к использованию сторонних программ, можно эффективно ограничить доступ к своему компьютеру из сети.

Примечание: опубликованный в данной статье метод защиты применим к операционным системам Windows 7/8/8.1/10.

Достаточно часто у многих пользователей возникает необходимость настроить компьютер таким образом, чтобы он не был виден в сети. Обычно это делают для повышения степени безопасности данного ПК.

- Как запретить доступ к компьютеру по сети

- Как запретить доступ к компьютеру

- Как запретить другому пользователю доступ

Если ваш компьютер входит в состав общественной или рабочей локальной сети, то настройте его параметры таким образом, чтобы другие пользователи не могли получать доступ к его ресурсам. Обратите внимание, что не рекомендуют применять этот метод в тех случаях, когда к компьютеру подключен сетевой принтер или МФУ. Для начала настройте брандмауэр Windows. Откройте меню «Пуск».

Перейдите в панель управления компьютером. Откройте меню «Система и безопасность» (Windows Seven). Теперь кликните по пункту «Брандмауэр Windows». В левой колонке данного меню выберите параметр «Включение или отключение брандмауэра Windows».

Установите флажки для напротив пункта «Включение брандмауэра» для всех типов сетей. Это очень важный шаг, но он не обеспечивает полноценного перекрытия доступа к компьютеру.

Теперь откройте меню «Центр управления сетями и общим доступом». Оно расположено в меню «Сеть и интернет» панели управления. Перейдите к пункту «Изменить дополнительные параметры общего доступа». В данном меню установите флажки напротив следующих пунктов: «Отключить сетевое обнаружение», «Отключить общий доступ к файлам и принтерам», «Отключить общий доступ», «Включить общий доступ с парольной защитой».

Обратите особое внимание на последний пункт. При его активации, получить доступ к вашему компьютеру можно будет только в том случае, если ввести логин и пароль той учетной записи, которая уже создана. То есть если на ПК существует всего одна учетная запись, то никто другой не сможет подключиться к вашему компьютеру. Если таких записей несколько, то удалите лишние и неиспользуемые учетные записи.

После активации вышеуказанных пунктов нажмите кнопку «Сохранить изменения». Попробуйте подключиться к вашему компьютеру с другого ПК, входящего в состав вашей локальной сети, для проверки состояния защиты компьютера.

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

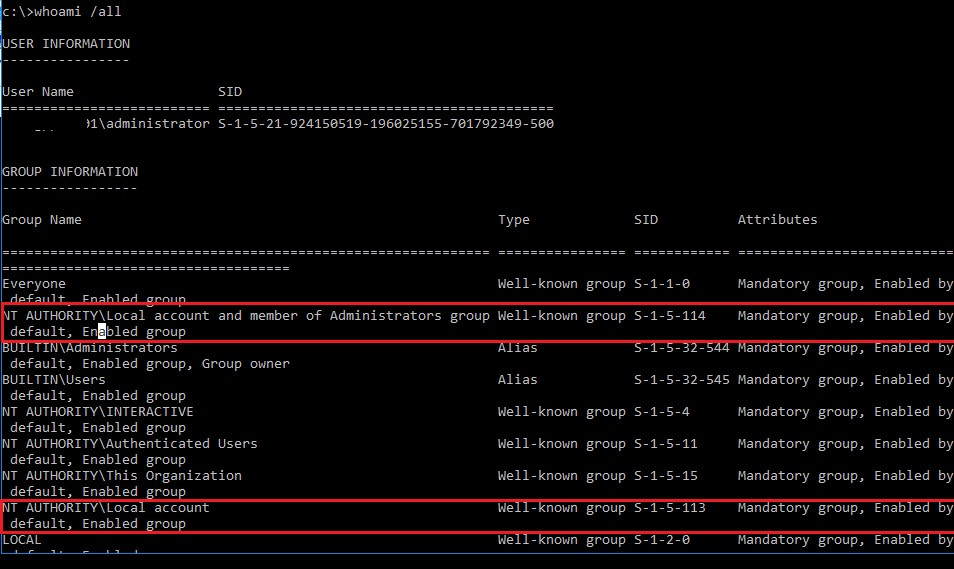

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы NT AUTHORITY\Local account (SID S-1-5-113) и NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) , выполните команду:

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT Authority\Local account, значит данная локальная группа (с этим SID) имеется.

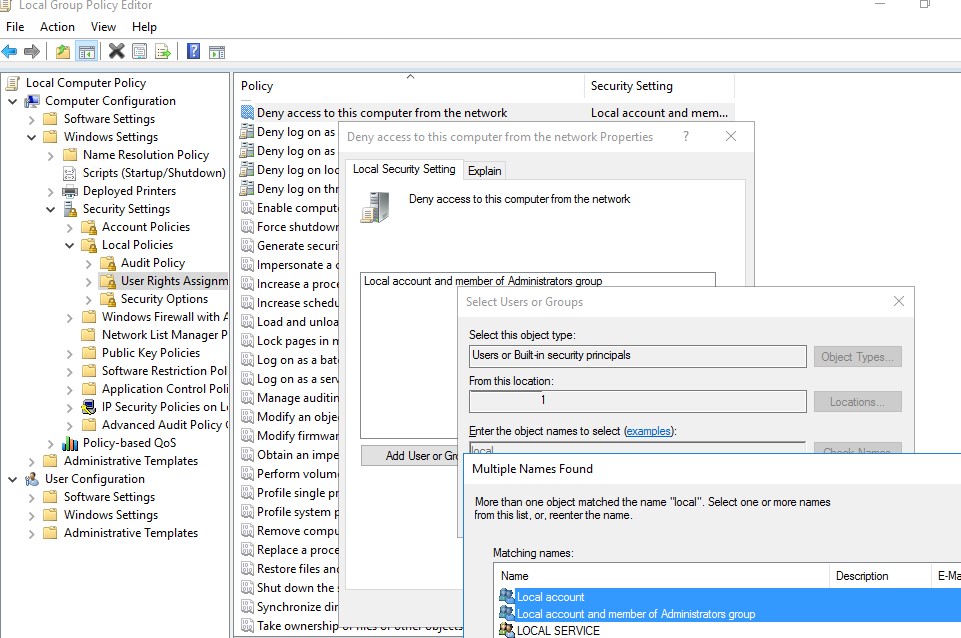

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

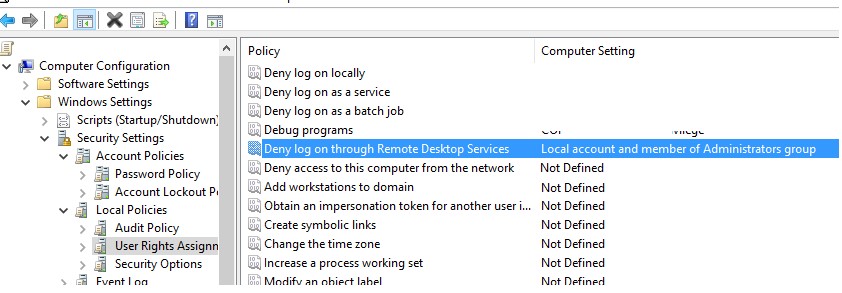

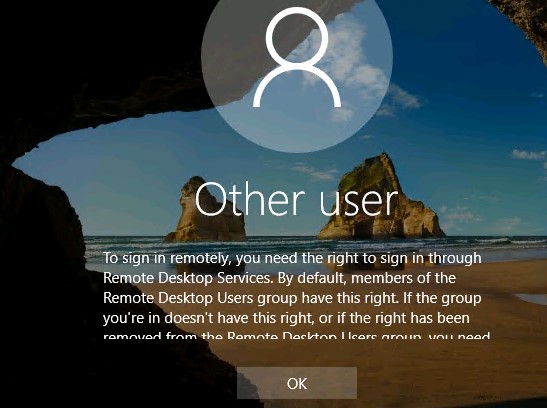

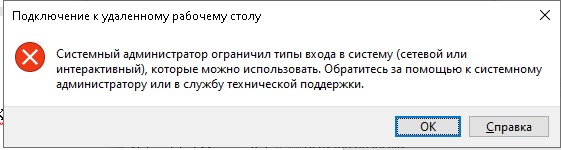

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик – gpmc.msc ). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

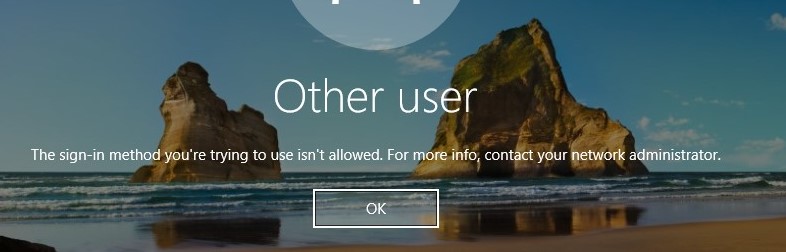

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

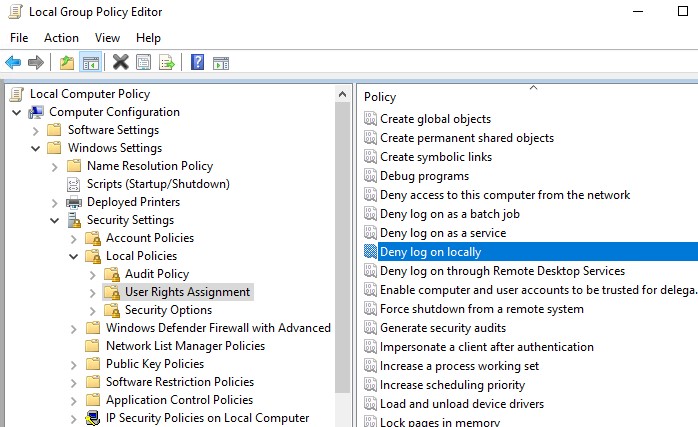

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Читайте также: