Как запустить файл exe без установки

Обновлено: 06.07.2024

InstallShield

Встретить его можно очень часто в платных продуктах, например:

Как правило такие инсталляторы не вызывают сложностей, достаточно их запустить с ключом “S”, и программа будет установлена в тихом режиме.

Примечание: Если параметр “wait” не отрабатывает, пробуйте использовать ключ “SMS”

Пример:

Start /wait setup.exe /s /sms

Как определить, что использовался Install Shield для упаковки инсталлятора

Открываем свойства файла, на вкладке «Подробно» в пунктах «Описание» и «Исходное имя файла» как правило будет указано значение «setup.exe”, а в «Название продукта»: «InstallShield».

К тому же запустив такой инсталлятор для обычной установки, как правило вы встретите такие слова:

InstallShield Wizard

Вас приветствует программа InstallShield Wizard для xxxxxxx

Программа InstallShield(R) Wizard установит и т.д.

Естественно, это всё может быть написано и по-английски.

Windows Installer Service (*.msi)

Все инсталляторы, запакованные с помощью Windows Installer, имеют расширение “*.msi”.

Примеры программ:

Использование InstallShield расширения *.msi

Автономный установщик обновлений Windows *.msu

Пример:

start c:\updates\kb3456246.msu /quiet /norestart /log:update.log

Inno Setup

Inno Setup не уступает многим системам создания инсталляторов, а некоторые по удобству и возможностям оставляет далеко позади, хотя и является бесплатными по правде говоря, он мне нравиться больше всех перечисленных в этой статье, многократно меня выручавший.

Inno Setup последнее время всё чаще и чаще используют для создания инсталляционных пакетов, не только разработчики бесплатных программ, но и коммерческих продуктов, например:

Хм, что это я расписался, буду о главном.

Inno Setup поддерживает два основных ключа для тихой установки, это «SILENT” и “VERYSILENT”.

Пример:

Start setup.exe /verysilent

Start setup.exe /silent

Иногда возникает небольшая проблемка: вылазит окошко с вопросом хотите ли вы продолжить установку. Чтобы скрыть это окно, используйте ключ “SP-“.

Пример:

Start setup.exe /VERYSILENT /SP-

Как узнать, используется ли Inno Setup для упаковки программы?

Nullsoft Scriptable Install System (NSIS)

Инсталляторы, созданные с помощью бесплатного NSIS, запускаются с ключом “S”.

Пример:

start setup.exe /S

Будьте внимательны, ключ должен быть в верхнем регистре, иначе он может просто не сработать.

Для указания директории установки можно использовать ключ “D”.

Пример:

Start setup.exe /S /D=c:\myprogram

Как определить использование NSIS

У всех инсталляторов, созданных с помощью NSIS очень схожий интерфейс, изучите внимательно процесс установки программы Winamp, и вы сможете без труда определить используется ли NSIS.

WISE Installer

Программа Wise Installation Studio позволит без особых усилий создавать инсталляционные пакеты приложений для операционной системы Windows Vista, 64-битных версий Windows и мобильной платформы Windows Mobile 5. Данный пакет поддерживает формат Windows Installer (MicrosoftI), а также имеет и собственный формат — WiseScript (.EXE).

Пользователи также смогут по достоинству оценить преимущества инновационной технологии Altiris Software Virtualization Solution, внедрённой в Wise Installation Studio, которая позволяет создавать виртуальные архивы приложений (.VSA) и гарантирует полное отсутствие конфликтов между устанавливаемыми продуктами.

Кроме того, новая версия Wise Installation Studio интегрируется с производимым компанией Nalpeiron пакетом PRO-Tector Standard. Это решение позволяет разработчикам создавать испытательные версии программных продуктов и обеспечивает надёжную защиту интеллектуальной собственности от незаконного использования.

Так вышло, что в нашей статье, описывающей механизм опроса PCI шины, не было достаточно подробно описано самого главного: как же запустить этот код на реальном железе? Как создать собственный загрузочный диск? В этой статье мы подробно ответим на все эти вопросы (частично данные вопросы разбирались в предыдущей статье, но для удобства чтения позволим себе небольшое дублирование материала).

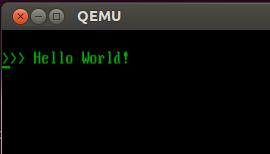

Итак, цель: затратив как можно меньше усилий, создать собственную загрузочную флешку, которая всего-навсего печатает на экране компьютера классический “Hello World”.

Если быть более точным, то нам нужно “попасть” в защищенный режим с отключенной страничной адресацией и прерываниями – самый простой режим работы процессора с привычным поведением для простой консольной программы. Самый разумный способ достичь такой цели – собрать ядро поддерживающее формат multiboot и загрузить его с помощью популярного загрузчика Grub. Альтернативой такого решения является написание собственного volume boot record (VBR), который бы загружал написанный собственный загрузчик (loader). Приличный загрузчик, как минимум, должен уметь работать с диском, с файловой системой, и разбирать elf образы. Это означает необходимость написания множества ассемблерного кода, и немало кода на С. Одним словом, проще использовать Grub, который уже умеет делать все необходимое.

Начнем с того, что для дальнейших действий необходим определенный набор компиляторов и утилит. Проще всего воспользоваться каким-нибудь Linux (например, Ubuntu), поскольку он уже будет содержать все что нужно для создания загрузочной флэшки. Если вы привыкли работать в Windows, то можно настроить виртуальную машину с Linux (при помощи Virtual Box или VMware Workstation).

Если вы используете Linux Ubuntu, то прежде всего необходимо установить несколько утилит:

1. Grub. Для этого воспользуемся командой:

2. Qemu. Он нужен, чтобы все быстро протестировать и отладить, для этого аналогично команда:

Теперь наш план выглядит так:

1. создать программу на C, печатающую строку на экране.

2. собрать из нее образ (kernel.bin) в формате miniboot, чтобы он был доступен для загрузки с помощью GRUB.

3. создать файл образа загрузочного диска и отформатировать его.

4. установить на этот образ Grub.

5. скопировать на диск созданную программу (kernel.bin).

6. записать образ на физический носитель или запустить его в qemu.

а процесс загрузки системы:

Makefile, скрипт, выполняющий всю сборку программы и создание загрузочного образа.

Скрипт компановщика для ядра.

Код на ассемблере, который вызывается Grub’ом и передает управление функции main из программы на С.

Папка с заголовочными файлами.

Папка с файлами Grub’а.

Папка с функциями общего назначения. В том числе реализация printf.

Шаг 1. Создание кода целевой программы (ядра):

Сигнатура формата Multiboot

Флаги, которые содержат дополнительные требования к загрузке ядра и параметрам, передаваемым загрузчиком ядру (нашей программе). В данном случае все флаги сброшены.

0xE4524FFE= -(MAGIC + FLAGS)

Если все указанные условия выполнены, то Grub через регистры %eax и %ebx передает указатель на структуру multiboot Information и значение 0x1BADB002 соответственно. Структура multiboot Information содержит различную информацию, в том числе список загруженных модулей и их расположение, что может понадобиться для дальнейшей загрузки системы.

Для того, чтобы файл с программой содержал необходимые сигнатуры создадим файл loader.s, со следующим содержимым:

Весь последующий код попадет в исполняемую секцию .text.

Объявляем символ loader видимым для линковщика. Это требуется, так как линковщик будет использовать loader как точку входа.

Этот код формирует сигнатуру формата Multiboot. Директива .set устанавливает значение символа в выражение справа от запятой. Директива .align 4 выравнивает последующее содержимое по 4 байта. Директива .long сохраняет значение в четырех последующих байтах.

И теперь последняя часть:

Первой инструкцией происходит сохранение значения верхушки стека в регистре %esp. Так как стек растет вниз, то в %esp записывается адрес конца диапазона отведенного под стек. Две последующие инструкции сохраняют в ранее зарезервированных диапазонах по 4 байта значения, которые Grub передает в регистрах %eax, %ebx. Затем происходит вызов функции main, которая уже написана на Си. В случае возврата из этой процедуры процессор зациклится.

Шаг 2. Подготовка дополнительного кода для программы (системная библиотека):

Поскольку вся программа пишется с нуля, то функцию printf нужно написать с нуля. Для этого нужно подготовить несколько файлов.

Создадим папку common и include:

Потом, удалить функцию printf_init_global и все ее упоминания в этом файле:

Затем удалить переменную printf_lock и все ее упоминания в этом файле:

Функция printf использует функцию putchar, которую так же нужно написать. Для этого создадим файл common\screen.с, со следующим содержимым:

Указанный код, содержит простую логику печати символов на экран в текстовом режиме. В этом режиме для записи символа используется два байта (один с кодом символа, другой с его атрибутами), записываемые прямо в видео память отображаемую сразу на экране и начинающуюся с адреса 0xB8000. Разрешение экрана при этом 80x25 символов. Непосредственно печать символа осуществляется при помощи макроса PUT.

Теперь не хватает всего несколько заголовочных файлов:

1. Файл include\screen.h. Объявляет функцию putchar, которая используется в функции printf. Содержимое файла:

2. Файл include\printf.h. Объявляет функцию printf, которая используется в main. Содержимое файла:

Таким образом папки include и common содержат минимальный код системной библиотеки, которая необходима любой программе.

Шаг 3. Создание скрипта для компоновщика:

Создаем файл linker.ld, который будет использоваться компоновщиком для формирования файла целевой программы (kernel.bin). Файл должен содержать следующее:

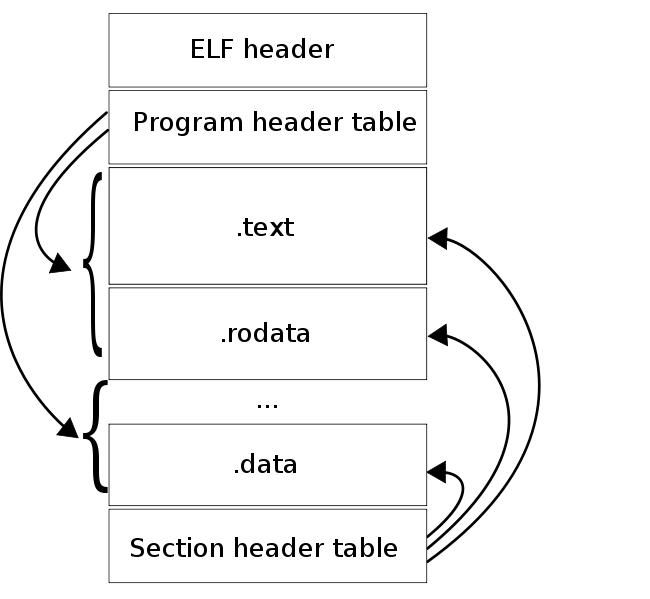

Встроенная функция ENTRY() позволяет задать входную точку для нашего ядра. Именно по этому адресу передаст управление grub после загрузки ядра. Компоновщик при помощи этого скрипта создаст бинарный файл в формате ELF. ELF-файл состоит из набора сегментов и секций. Список сегментов содержится в Program header table, список секций в Section header table. Линковщик оперирует с секциями, загрузчик образа (в нашем случае это GRUB) с сегментами.

Как видно на рисунке, сегменты состоят из секций. Одним из полей, описывающих секцию, является виртуальный адрес, по которому секция должна находиться на момент выполнения. На самом деле, у сегмента есть 2 поля, описывающих его расположение: виртуальный адрес сегмента и физический адрес сегмента. Виртуальный адрес сегмента это виртуальный адрес первого байта сегмента в момент выполнения кода, физический адрес сегмента это физический адрес по которому должен быть загружен сегмент. Для прикладных программ эти адреса всегда совпадают. Grub загружает сегменты образа, по их физическому адресу. Так как Grub не настраивает страничную адресацию, то виртуальный адрес сегмента должен совпадать с его физическим адресом, поскольку в нашей программе виртуальная память так же не настраивается.

Говорит о том, что далее описываются секции.

Это выражение указывает линковщику, что все последующие секции находятся после адреса LMA.

Директива выше, означает, что секция выровнена по 0x1000 байт.

Отдельная секция multiboot, которая включает в себя секцию .text из файла loader.o, сделана для того, что бы гарантировать попадание сигнатуры формата multiboot в первые 8кб образа ядра.

Теперь скомпилируем код в бинарный файл следующими командами:

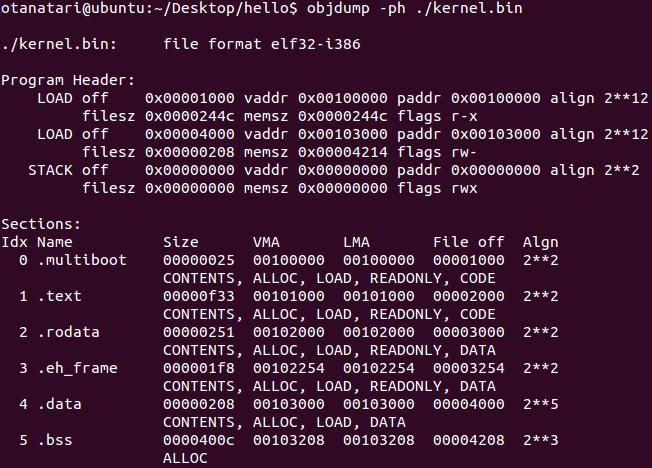

С помощью objdump’а рассмотрим, как выглядит образ ядра после линковки:

Как можно видеть, секции в образе совпадают с теми, что мы описали в скрипте линковщика. Линковщик сформировал 3 сегмента из описанных секций. Первый сегмент включает в себя секции .multiboot, .text, .rodata и имеет виртуальный и физический адрес 0x00100000. Второй сегмент содержит секции .data и .bss и располагается по адресу 0x00104000. Значит все готово для загрузки этого файла при помощи Grub.

Шаг 4. Подготовка загрузчика Grub:

Создать папку grub:

Скопировать в эту папку несколько файлов Grub, которые необходимы для его установки на образ (указанные далее файлы существуют, если в системе установлен Grub). Для этого нужно выполнить следующие команды:

Создать файл grub/menu.lst, со следующим содержимым:

Шаг 5. Автоматизация и создание загрузочного образа:

Для автоматизации процесса сборки будем использовать утилиту make. Для этого создадим файл makefile, который будет собирать компилировать исходный код, собирать ядро и создавать загрузочный образ. Makefile должен иметь следующее содержимое:

В файле объявлены две основные цели: all – компилирует ядро, и image – которая создает загрузочный диск. Цель all подобно привычным makefile содержит подцели .s.o и .c.o, которые компилируют *.s и *.c файлы в объектные файлы (*.o), а так же цель для формирования kernel.bin, которая вызывает компоновщик с созданным ранее скриптом. Эти цели выполняют ровно те же команды, которые указаны в шаге 3.

Наибольший интерес здесь представляет создание загрузочного образа hdd.img (цель image). Рассмотрим поэтапно, как это происходит.

Эта команда создает образ, с которым будет происходить дальнейшая работа. Количество секторов выбрано не случайно: 16065 = 255 * 63. По умолчанию fdsik работает с диском так, как будто он имеет CHS геометрию, в которой Headers (H) = 255, Sectors (S) = 63, а Cylinders( С ) зависит от размера диска. Таким образом, минимальный размер диска, с которым может работать утилита fdsik, без изменения геометрии по умолчанию, равен 512 * 255 * 63 * 1 = 8225280 байт, где 512 – размер сектора, а 1 – количество цилиндров.

Далее создается таблица разделов:

Первая команда монтирует файл hdd.img к блочному устройству /dev/loop1, позволяя работать с файлом как с устройством. Вторая команда создает на устройстве /dev/loop1 таблицу разделов, в которой находится 1 первичный загрузочный раздел диска, занимающий весь диск, с меткой файловой системы FAT32.

Затем форматируем созданный раздел. Для этого нужно примонтировать его как блочное устройство и выполнить форматирование.

Первая команда монтирует ранее созданный раздел к устройству /dev/loop2. Опция –offset указывает адрес начала раздела, а –sizelimit адрес конца раздела. Оба параметра получаются с помощью команды fdisk.

Утилита mkdosfs форматирует раздел в файловую систему FAT32.

Для непосредственной сборки ядра используются рассмотренные ранее команды в классическом синтаксисе makefile.

Теперь рассмотрим как установить GRUB на раздел:

После выполнения вышеприведенных команд, образ будет готов к установке GRUB’а. Следующая команда устанавливает GRUB в MBR образа диска hdd.img.

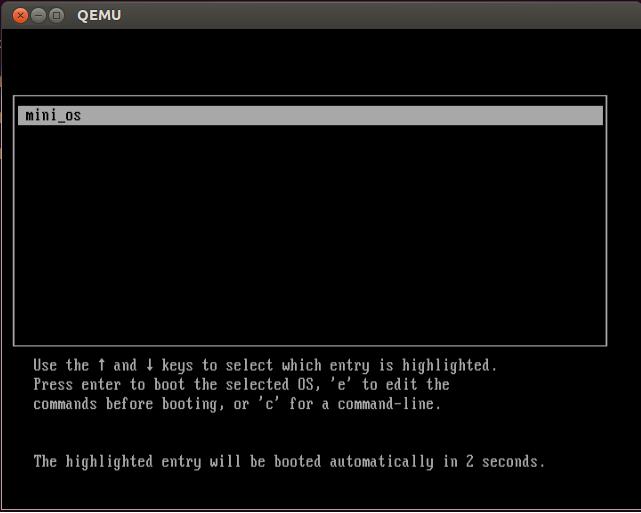

Все готово к тестированию!

Шаг 6. Запуск:

Для компиляции, воспользуемся командой:

После которой должен появиться файл kernel.bin.

Для создания загрузочного образа диска, воспользуемся командой:

В результате чего должен появиться файл hdd.img.

Теперь с образа диска hdd.img можно загрузиться. Проверить это можно с помощью следующей команды:

Для проверки на реальной машине нужно сделать dd этого образа на флэшку и загрузиться с нее. Например такой командой:

Подводя итоги, можно сказать, что в результате проделанных действий получается набор исходников и скриптов, которые позволяют проводить различные эксперименты в области системного программирования. Сделан первый шаг на пути создания системного программного обеспечения, такого как гипервизоры и операционные системы.

Ссылки на следующие статьи цикла:

"Как запустить программу без операционной системы: часть 2"

"Как запустить программу без операционной системы: часть 3: Графика"

"Как запустить программу без операционной системы: часть 4. Параллельные вычисления"

"Как запустить программу без операционной системы: часть 5. Обращение к BIOS из ОС"

"Как запустить программу без операционной системы: часть 6. Поддержка работы с дисками с файловой системой FAT"

Платформа Android существенно отличается от привычной многим операционной системы Windows, в частности из-за отсутствия поддержки файлов в формате EXE. Однако по необходимости произвести открытие исполняемых файлов все же возможно. Именно об этом мы расскажем в сегодняшней статье.

Открытие EXE-файлов на Android

Способ 1: Bochs

На сегодняшний день существует множество программ, созданных для запуска Windows на смартфонах и планшетах с Android. В число таких приложений входит Bochs, выступающий в роли бесплатного, но в то же время удобного эмулятора с огромным количеством функций.

Шаг 1: Установка Bochs

- Воспользуйтесь вышеуказанной ссылкой и загрузите приложение на телефон. После этого запустите Bochs и, ничего не меняя в настройках, нажмите кнопку «Start» в крайнем верхнем углу экрана.

Шаг 2: Подготовка файлов

-

Воспользуйтесь любым удобным файловым менеджером, например, «ES Проводник», и перейдите в корневой каталог устройства через главное меню.

Шаг 3: Добавление образа

-

Теперь необходимо скачать образ Windows в формате IMG. Наиболее качественные сборки вы можете найти по ниже представленной ссылке на форуме 4PDA. При этом в нашем случае за основу будет взята версия Windows 98.

ata0-master: type=disk, path=c.img

ata1-master: type=disk, mode=vvfat, path=/sdcard/HDD

Шаг 4: Открытие формата EXE

-

Воспользовавшись значком приложения, вновь откройте Bochs и убедитесь в наличии галочки у первого и третьего пункта на вкладке «Storage».

- Значок «A» на верхней панели позволит вызвать виртуальную клавиатуру;

- Двойное нажатие по области соответствует щелчку ЛКМ;

- Эмулировать работу ПКМ можно нажатием двумя пальцами.

Однако если программой поддерживается система, проблем с открытием не будет. То же самое можно сказать о играх, но для их запуска лучше использовать другое ПО.

Примечание: При завершении работы эмулятора закрывайте его традиционными способами через меню «Пуск», так как образ системы легко повредить.

Мы постарались детально описать процедуру эмуляции Windows на Android, так как без этого исполняемые файлы открыть невозможно. В точности следуя инструкции, проблем с использованием ПО не будет. Единственный же значимый недостаток приложения сводится к поддержке далеко не всех версий Android.

Способ 2: ExaGear – Windows Emulator

В отличие от Bochs, ExaGear Windows Emulator не развертывает полноценную версию операционной системы Windows. Из-за этого для его использования не требуется образ, но при этом есть ряд проблем, связанных с установкой. Но даже так ПО работает гораздо быстрее любого существующего аналога.

Примечание: Приложение отсутствует в Google Play Маркете, и потому форум 4PDA является единственным доверенным источником.

Шаг 1: Установка приложения

-

Перейдите на страницу по представленной ссылке и скачайте ExaGear. Учтите, все файлы нужно будет извлечь из архива, в связи с этим заранее инсталлируйте архиватор.

Шаг 2: Активация ExaGear

-

Воспользуйтесь ниже представленной ссылкой и загрузите приложение LuckyPatcher. Его точно так же необходимо установить и запустить.

Шаг 3: Работа с файлами

-

Разобравшись с подготовкой, перейдите в каталог «sdcard» и откройте папку «Download». Именно в эту директорию необходимо помещать все EXE-файлы.

Большим плюсом приложения является не только возможность открытия программ с помощью EXE-файлов, но и запуск некоторых игр. Однако на более современных устройствах при запуске могут возникать ошибки.

Способ 3: DosBox

Последнее в рамках данной статьи приложение DosBox является наиболее простым в использовании, но имеет ряд существенных ограничений в плане поддерживаемых программ. С его помощью можно запускать EXE-файлы под DOS, но невозможно производить установку. То есть, программа или игра должна быть в распакованном виде.

- Мы привели разные источники для скачивания приложения, так как существует несколько версий DosBox. В ходе инструкции будет использоваться версия Turbo с форума 4PDA.

- Скачайте и установите приложение на Android-устройство. По завершении инсталляции его открывать не требуется.

Преимуществом в данном случае является запуск практически любого приложения под DOS с более или менее приемлемым управлением. Кроме того, большинство игр работают плавно без зависаний.

Нами было рассмотрено три разных варианта, каждый из которых подойдет в определенных случаях и поможет вам с запуском EXE-файлов на телефоне. В отличие от запуска современных приложений на Android, эмуляторы более стабильно работают на устаревших версиях платформы.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Программа для редактирования exe файлов, которая поставляется с поддержкой создания резервных копий и пакетного экспорта. Она позволяет просмотр, замену, добавление, удаление и извлечение ресурсов, расположенных в 32-разрядных и 64-разрядных исполняемых файлах Windows и файлах ресурсов (*.res).

Способ первый: традиционная распаковка

Традиционная распаковка не требует установленных в системе вспомогательных программ. Все, что нужно, — уже предустановлено в Windows.

Итак, процесс распаковки EXE-файла следующий:

- Откройте файловый менеджер «Проводник».

- Перейдите в папку, в которой находится файл с расширением EXE.

- Запустите его. Для этого достаточно дважды кликнуть по его иконке левой кнопкой мыши. Иногда для запуска требуются права администратора — в этом случае вам необходимо сначала нажать правую кнопку мыши, а потом выбрать соответствующий пункт из меню.

- Запустится окно инсталлятора. Именно в нем вам необходимо будет задать параметры распаковки.

- В первом окне вам предложат выбрать язык установщика.

- Затем появится приветственное окно. В нем обычно указано, что именно за программа будет установлена в систему.

- Далее надо будет принять пользовательское соглашение.

- Потом выбрать папку, в которую будут распакованы все файлы.

- После этого вам предложат создать дополнительные ярлыки в меню «Пуск» и на рабочем столе.

- После этого этапа начнется распаковка всех файлов установщика.

Вам остается лишь дождаться завершения этого процесса, после чего можно будет закрывать окно Мастера установок. Вот так просто можно распаковывать EXE-файлы программы.

Какие файлы не имеет смысла открывать в редакторе ресурсов

Не смотря на то, что Resource Tuner предназначен для открытия и редактирования любых 32-/64-битных исполняемых файлов, существуют некоторые виды EXE файлов, в которых ресурсы практически отсутствуют.

1. Файлы, созданные при помощи Visual Basic.

В таких файлах в секции ресурсов ничего нет, кроме иконы и информации о версии. Строчки и диалоги в программах, написанных на визуальном бейсике, хранятся в своём собственном закрытом формате, и стандартная секция ресурсов в них не используется.

2. Файлы .EXE размером в гигабайт и более.

Поскольку Resource Tuner — это 32-битная программа, существуют естественные ограничения для размещения образа открываемого файла в виртуальной памяти в пределах первого гигабайта. Файл размером в гигабайт и более туда просто не поместится.

3. Самораспаковывающиеся архивы в виде EXE файлов.

В таких файлах в ресурсах ничего нет, кроме иконы и информации о версии, а может и этого не быть. По сути, это архивированные данные, снабжённые подпрограммой для распаковки.

4. Инсталляторы других программ.

В таких файлах в ресурсах ничего нет, кроме иконы и информации о версии. Очень похожи на п.3. Файл инсталлятора можно рассматривать как контейнер, внутри которого содержится другой .EXE файл в сжатом виде и подпрограмма для его извлечения. К тому же, программы для создания инсталляторов используют разные алгоритмы для хранения внутри себя архивированных данных.

Resource Tuner работает на всех версиях Windows

от 2000 и XP до 8 и 10.

Минимальные системные требования:

Процессор Intel Pentium® или AMD K5 166 MHz 16 MB RAM

Copyright © 2020 Heaventools Software. Все права сохранены.

Динамически подключаемая библиотека или DLL выполняет роль своеобразного исполняемого файла, который многократно используется различными приложениями для осуществления действий. Такое решение позволяет экономить дисковое пространство в несколько раз, а также происходит эффективная организация памяти. Из этого выходит, что на компьютере каждого пользователя хранится множество DLL-объектов, которые можно открыть и не только просмотреть, но и отредактировать.

Способ второй: извлечение установочных файлов

Второй метод кардинально отличается от первого. Если в первом случае нужно было распаковать файлы программы для того, чтобы после этого запустить ее на компьютере, то в этом случае нужно извлечь файлы самого инсталлятора, чтобы произвести с ними манипуляции. В примере представлена специальная программа под названием ResourcesExtract. Работает она следующим образом:

- Скачайте, установите и запустите приложение.

- Появится окно, в котором вам в первую очередь необходимо указать EXE-файл, который вы будете распаковывать. Делается это в поле Filename.

- После этого понадобится указать папку, в которую будут распакованы файлы. Делается это в поле Destination Folder.

- После этого можно приступать к распаковке. Для этого нужно нажать кнопку Start.

- При желании вы можете задать дополнительные параметры. Например, указать, какие именно файлы распаковывать. Делается это в области под названием Resource types to extract.

В итоге в указанной вами папке будут находиться файлы установщика. Вы сможете отредактировать их в любое время.

PE-Explorer

Под первым номером идет довольно распространенный редактор PE-Explorer. В отличие от своего собрата Resource Tuner, он способен редактировать не только ресурсы приложения, но и код. Несмотря на свой почтенный возраст, исправно работает даже в Windows 10. К сожалению, PE-Explorer умеет работать только с 32-битными файлами и при попытке открыть 64-битный бинарник сообщает об ошибке.

Утилита обладает богатой функциональностью: отображает все элементы заголовка РЕ, определяет, к каким DLL происходит обращение, предсказывает поведение программ и логику взаимодействия с другими модулями и даже открывает запакованные UPX, UPack или NSPack файлы. Кроме того, она позволяет просматривать и редактировать секции PE-файла, исследовать содержимое таблиц импорта и экспорта и проверять наличие и целостность цифровой подписи. В качестве «вишенки на торте» тут присутствует полноценный дизассемблер.

Но это только на словах, а на деле мы его сейчас проверим. Из-за того что продукт платный, я использовал триальную версию, готовую работать на протяжении 30 дней. Об урезанных функциях ничего сказано не было.

Запустим редактор и сразу же откроем наше подопытное приложение. PE-Explorer первым делом выводит информацию о заголовке PE-файла. Для получения сведений об остальных разделах достаточно пощелкать кнопки на панели инструментов. Жмем пиктограмму Disassembler и открываем окно для выбора поддерживаемых инструкций: SSE, SSE2 и прочее. Указываем необходимые и начинаем процесс нажатием кнопки Start Now.

В открывшемся окне большую часть занимает область с дизассемблерным листингом, чуть ниже располагается шестнадцатеричный дамп. Если в заголовке нижней панели выбрать вкладку Strings, то отобразятся все строки в исследуемом приложении. Так что поиском можно найти и эталонный пароль. Однако для этого пришлось бы перебрать весь внушительный список доступных строк, так что отложим этот вариант до худших времен.

Так как мы с помощью отладчика нашли адрес инструкции, которая отвечает за ход выполнения программы, то попробуем проверить этот адрес в PE-Explorer: нажимаем Ctrl-F (или Search → Find) и вводим адрес для поиска: 402801.

Что ж, я немного разочарован результатом дизассемблирования. Даже отладчик в этом месте показывает мне инструкцию test, а здесь я вижу лишь начало ее шестнадцатеричного кода: 0х85. При этом я не могу редактировать код! Зачем мне все эти возможности, если утилита не позволяет делать самую базовую вещь?

Я даже не могу списать этот недочет на ограничения демоверсии, так как о ее отличиях от платной ничего толком не сказано. Допускаю, что с теми целями, для которых этот продукт предназначен (статическое изучение приложения и вектора его выполнения), он справляется хорошо. Однако нашим требованиям программа не соответствует, поэтому смело вычеркиваю PE-Explorer из списка кандидатов.

Как распаковать EXE-файлы на Mac

Распаковка в операционной системе Mac происходит совсем другим способом. Для того, чтобы достать сами файлы с EXE, вы можете использовать простой архиватор. Принцип распаковки такой же, как и с архивами. В статье показано, как распаковать EXE-файлы, чтобы после запустить программу на компьютере. Именно таким образом вы можете запускать программы Windows в операционной системе Mac.

Итак, для того, чтобы произвести заявленные действия, вам необходимо выполнить следующее:

После этого вы без проблем сможете запускать файл EXE. Далее запустится инсталлятор, а дальнейшие действия аналогичны тем, что были в Windows.

Ошибки при открытии файла

Если при открытии файла возникает ошибка, то скорее всего по трём причинам: файл защищён, файл 16-битный, или это вообще не исполняемый файл.

1. Ошибка: Файл повреждён, сжат упаковщиком или защищён протектором.

Вероятность того, что файл сжат для уменьшения размера, весьма велика. Упаковщиков и протекторов для исполняемых файлов существует не один десяток, и всё время появляются новые. Resource Tuner поддерживает распаковку только одного, зато самого распостранённого упаковщика — UPX. Остальные упаковщики не поддерживаются, и вам придётся самостоятельно заниматься распаковкой файла, прежде чем вы сможете открыть файл для просмотра или редактирования.

Данная ситуация не рассматривается, как ошибка программы. Мы не собираемся ни бороться с попытками других авторов программ защитить свои творения от взлома, ни поддерживать распаковку нескольких десятков разных упаковщиков, среди которых есть и коммерчиские продукты, и самоделки.

Восстановление запуска exe вручную

Вручную действие будет немного сложнее, но зато не требует установки или загрузки программ, подойдёт для компьютера вне сети. Действия будут выполняться в реестре, поэтому не меняйте лишних параметров, так как это может плачевно сказаться на устойчивости системы.

- Нажмите Win + R и введите regedit;

- Найдите HKEY_CLASSES_ROOT\.exe, проще всего найти среди большого множества разделов, введя название на клавиатуре, только в быстром темпе;

- Правый клик по значению «По умолчанию» и выберите «Изменить»;

- Замените параметр на слово exefile;

- Теперь в том же разделе найдите группу exefile;

- Откройте параметр «По умолчанию» двойным кликом и установите значение “%1” %*

- Далее перейдите внутрь в раздел shell и затем open;

- Теперь снова в «По умолчанию» вставьте значение “%1” %*

- Перезагрузите ПК.

Этот ряд действий позволяет добиться поставленной цели и восстановить ассоциацию файлов exe. Подобным образом можно делать и с другими форматами, но лучше воспользуйтесь специальными утилитами, вроде предыдущей.

Также следует знать, что существуют тяжелые варианты проблемы, когда даже строка «Выполнить» не работает. Тогда нажмите Ctrl+Alt+Del, затем выберите «Файл» и «Выполнить».

Особенности работы с DLL файлами и возможные проблемы

Некоторые DLL не удастся не только изменить, но даже открыть. Это происходит с защищенными библиотеками и проблема не решается без специальных программ для взлома.

Читайте также: