Как защитить порты компьютера

Обновлено: 02.07.2024

Всем доброго времени суток. Сегодня поговорим про то как как защитить порты и компьютер от взлома, используя APS .

Чуть ранее я уже писал, как защититься от хакеров, червей и прочей шушеры я уже однажды писал в одноименной статье - "Защищаемся от хакеров, червей и прочей шушеры" :)

Однако, далеко не всегда есть возможность разблокировать свой компьютер или держать под рукой толстый фаерволл под рукой (хотя это необходимо всегда, независимо от ваших желаний\возможностей), а отслеживать атаки и избегать их зачастую очень хочется, ибо даже простейшие, "автономные" типы этих атак зачастую снижают скорость Вашего прибывания в интернете.

Вот в этом самом обнаружении поможет небольшая утилита от создателей AVZ под названием..

Вводная

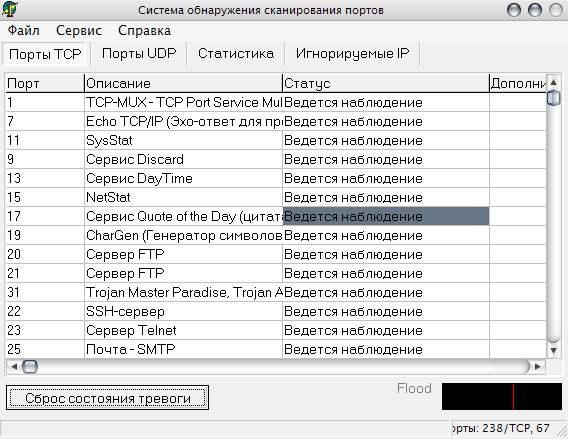

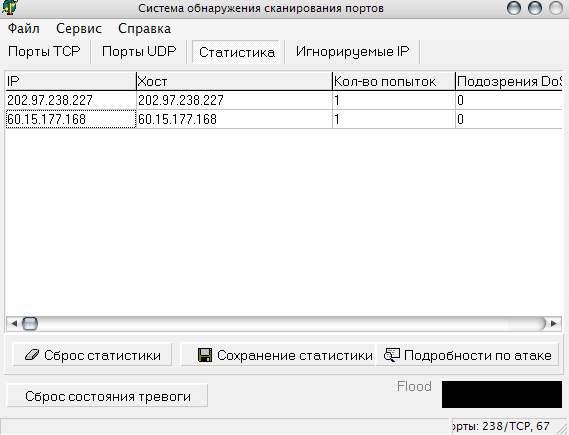

Основным назначением данной программы является обнаружение хакерских атак. Как известно, первой фазой большинства хакерских атак является, так сказать, инвентаризация сети и сканирование портов на обнаруженных хостах.

Сканирование портов помогает произвести определение типа операционной системы и обнаружить потенциально уязвимые сервисы (например, почту или WEB -сервер).

После сканирования портов многие сканеры производят определение типа сервиса путем передачи тестовых запросов и анализа ответа сервера. Утилита APS проводит обмен с атакующим и позволяет однозначно идентифицировать факт атаки.

Защита от взлома с помощью ловушки APS

Что удобно, - это компактность.

Архив с утилитой занимает какие-то несчастные 500 кб , не требует установки, а сама программа предельно минималистична и проста в управлении, несмотря на сильный функционал.

Вот, собственно, список того для чего она предназначена:

- Для обнаружения разного рода атак (в первую очередь сканирования портов и идентификации сервисов) и появления в сети троянских программ, сетевых червей и прочего мусора;

- Для тестирования сканеров портов и сетевой безопасности;

- Для тестирования и оперативного контроля за работой Firewall (запускаем APS на компьютере с FireWall'ом и, если программа будет выдавать "тревогу" и находить атаки, то Вы сможете понять, что у Вас недостаточно мощный\неправильно настроенный фаерволл и соответственно донастроить или, с чем топор не шутит, сменить его);

- Для блокирования (и обнаружения) работы сетевых червей и Backdoor модулей. Принцип обнаружения и блокирования основан на том, что один и тот-же порт может быть открыт на прослушивание только один раз. Следовательно, открытие портов, используемых троянскими и Backdoor программами до их запуска помешает их работе, а после запуска - приведет к обнаружению факта использования порта другой программой;

- Для тестирования антитроянских и антивирусных программ, систем IDS и пр. Дело в том, что в базе APS заложено более сотни портов наиболее распространенных троянских программ. Некоторые антитроянские средства и антивирусы обладают способностью проводить сканирование портов проверяемого ПК (или строить список прослушиваемых портов без сканирования при помощи API Windows ) и следовательно сообщать о подозрении на наличие троянских программы с выводом списка "подозрительных" портов. Полученный список легко сравнить со списком портов в базе APS и сделать выводы о надежности применяемого антивируса\антитрояна.

Принцип работы программы основан на прослушивании портов, описанных в базе данных.

Где скачать APS, как установить и использовать

Установка, как я уже говорил, не требуется. Просто запустите программу из архива.

В настройках программы я бы рекомендовал выставить автозапуск, а так же выделение цветом атакованных, запрещенных и прослушиваемых портов.

Предупреждая следующие вопросы, - о подробном анализе результатов открытых портов, атак и пр, скорее всего, напишу отдельно, но позже.

Послесловие

Если что-то не понятно или не получается - пишите или оставляйте комментарии.

PS: Вторая часть статьи на эту тему находится тут.

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf's Project's] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226На транспортном уровне модели TCP / IP у нас есть два типа протоколов: TCP и UDP. Оба они постоянно используются различными программами и протоколами прикладного уровня, такими как порт 80 и 443 для просмотра веб-страниц, порт 22 для протокола SSH или популярный порт 1194 для виртуальных частных сетей OpenVPN. Некоторые из этих портов весьма опасны, если мы не отфильтруем их правильно с помощью брандмауэр, потому что они могли проводить разные виды атак и даже взламывать наше оборудование. Сегодня в этой статье мы покажем вам, какие порты мы должны защищать, чтобы избежать проблем.

Что такое порты TCP и UDP?

TCP и UDP относятся к протоколу транспортного уровня, используемому для сквозной связи между двумя хостами, порты являются частью сегмента TCP или дейтаграммы UDP для правильной установки связи. Мы могли бы сказать, что «порты» - это что-то вроде «дверей» для определенной службы, независимо от того, используем ли мы TCP или UDP, поскольку оба протокола используют порты. Сами порты не опасны, порт является портом, и не имеет значения, является ли он портом 22 или портом 50505, что наиболее важно, так это использование, которое дается порту, опасно иметь порт, открытый для служба прикладного уровня, которая не защищена, потому что любой может подключиться к этой службе и использовать уязвимости или взломать нас напрямую. Конечно, всегда необходимо, чтобы если мы открыли порт для Интернета, мы контролировали трафик с помощью IDS / IPS для обнаружения возможных атак и обновляли программу, которая прослушивает этот порт.

Известные порты

Эфемерные порты

Диапазон этих портов от 49152 до 65535, этот диапазон портов используется клиентскими программами, и они постоянно используются повторно. Этот диапазон портов обычно используется при передаче на известный или зарезервированный порт с другого устройства, такого как пассивный Интернет или FTP. Например, когда мы посещаем веб-сайт, порт назначения всегда будет 80 или 443, но порт источника (чтобы данные знали, как возвращаться) использует порт эпиметра.

Какие порты я должен особенно защищать?

Все порты, которые используются для установления удаленной связи, будь то для обмена файлами, удаленного управления через консоль и даже приложений удаленного рабочего стола, e-mail и другие службы, подверженные атакам, должны быть надлежащим образом защищены. Затем у вас есть список портов (TCP), которые вы должны защищать особенно, и закрывайте их, когда мы не собираемся его использовать, потому что в будущем возможно, что они уже используются, и мы забыли защитить их должным образом.

- Порт 21: используется протоколом FTP для передачи файлов.

- Порт 22: используется протоколом SSH для удаленного управления компьютерами.

- Порт 23: используется протоколом Telnet для удаленного управления компьютерами (небезопасно)

- Порты 80, 8080, 8088, 8888 и 443: мы должны закрыть все веб-ориентированные порты, если у нас нет веб-сервера, и если у нас есть, мы должны контролировать его должным образом, чтобы смягчить возможные веб-атаки, такие как атаки SQL-инъекций, XSS и другие.

- Порт 4444: этот порт обычно используется троянами и вредоносными программами в целом, рекомендуется всегда блокировать его.

- Порты 6660-6669: эти порты используются популярным IRC, если мы их не используем, мы не будем их открывать.

- Порт 161 UDP: он используется протоколом SNMP для просмотра конфигурации и управления различным оборудованием, таким как маршрутизаторы, коммутаторы, а также серверы. Желательно закрыть его, если вы не собираетесь им пользоваться.

- Порт 53 UDP: порт, используемый протоколом DNS, этот порт может использоваться для эксфильтрации информации в самих запросах DNS.

Конечно, все эти порты, которые мы объяснили, являются самыми простыми, но мы всегда должны следовать политике блокировки всего, кроме тех, которые используются, таким образом мы не забудем закрыть разные порты. Если мы заблокируем все (кроме тех, которые используются и разрешены), у нас будет хорошо защищенная система, так как наличие открытого порта - это первый шаг к вторжению.

Как мне правильно защитить порты?

По умолчанию все порты должны быть закрыты, если только вы не используете определенную службу и не должны ее открывать. Очень важно всегда иметь наименьшее количество экспортируемых локальных сервисов, так как поверхность атаки будет меньше. Брандмауэры позволят нам автоматически закрыть все порты и открывать только те, которые нам нужны.

Используемое программное обеспечение, открывающее сокет TCP или UDP, важно, чтобы оно было актуальным, мало полезно закрывать все порты, кроме одного, если служба, работающая на этом порту, не обновлена и имеет недостатки безопасности. По этой причине так важно обновлять все программное обеспечение, всегда рекомендуется использовать программное обеспечение, которое все еще поддерживается, для получения различных обновлений.

Если для доступа к определенной службе требуется аутентификация, необходимо, чтобы учетные данные были надежными, по возможности используйте цифровые сертификаты или ключи SSH (если вы собираетесь аутентифицироваться на сервере SSH). Например, всегда рекомендуется закрывать порт 23 Telnet, потому что это небезопасный протокол, и поэтому его лучше не использовать ни при каких обстоятельствах.

Настоятельно рекомендуется отслеживать, какие порты TCP и UDP используются, чтобы обнаруживать возможные проблемы вторжений или заражения троянами. Важно исследовать любой странный трафик или порты, которые открыты, хотя этого не должно быть. Также очень важно знать, как определенная служба (прослушивающая определенный порт) ведет себя при нормальном использовании, чтобы идентифицировать необычное поведение.

Наконец, в дополнение к использованию брандмауэров для закрытия всех портов, которые мы не используем, также настоятельно рекомендуется использовать IDS / IPS для обнаружения странного поведения на сетевом уровне, и было бы даже целесообразно установить IDS самостоятельно. ПК, чтобы он обнаружил любую аномалию.

Полезный блог для начинающих пользователей компьютера и не только..

8/05/2019

Как закрыть порты, блокируем протоколы

Привет всем читателям блога.

Сегодня мы поговорим о портах Windows и как их закрыть. Чтобы защитить компьютер, не обязательно пользоваться брандмауэром: вы можете вручную закрыть порты и блокировать некоторые протоколы.

Брандмауэр способен защитить персональный компьютер и сеть от незваных гостей. Если вы не хотите устанавливать брандмауэр, но все же хотите защитить свой компьютер, то у вас есть возможность вручную закрыть тот или иной порт или блокировать определенные протоколы.

Некоторые порты и протоколы могут быть использованы для атаки на вашу систему. Например, кто-нибудь может управлять вашим компьютером с помощью службы Telnet, если порт, через который она обычно работает (порт 23), оставлен открытым. Во многом известный троян Back Orifice, дающий отморозкам неограниченную власть над вашей системой, использует различные порты, и порты с номерами 31337 и 31338.

Чтобы защитить свой компьютер, вам стоит закрыть все порты, кроме тех, которые нужны

для работы, например порт 80 должен быть открыт, если вы хотите просматривать

web - страницы.

Как закрыть порты

Чтобы вручную закрыть порты и блокировать протоколы, щелкните правой кнопкой мыши

на папке Сетевое окружение (My Network Places) и выберите пункт Свойства (Properties), откроется папка Сетевые подключения (Network Connections). Затем щелкните правой кнопкой мыши на соединении, для которого вы хотите закрыть порты, и снова выберите Свойства. Выделите в списке строчку Протокол Интернета (TCP/IP) (Internet protocol (TCP/IP) и щелкните на кнопке Свойства (Properties).

На вкладке Общие (General) щелкните на кнопке Дополнительно (Advanced). В появившемся диалоговом окне Дополнительные параметры TCP/IP (Advanced TCP/IP Settings) перейдите на вкладку Параметры (Options), выделите строчку Фильтрация TCP/IP (TCP/IP Filtering) и щелкните на кнопке Свойства (Properties). Появится диалоговое окно Фильтрация TCP/IP (TCP/IP filtering). Чтобы заблокировать порты TCP, UDP и протоколы IP, для каждого из них выберите пункт Только (Permit only).

Таким образом вы успешно закроете все порты TCP, UDP и заблокируете протоколы IP.

Как устранить ошибки в портах читайте далее

Однако закрыть все порты - это не выход. Нужно указать системе, через какие порты можно

передавать данные. Запомните, что если вы хотите просматривать web - страницы, необходимо открыть порт 80! Чтобы открыть определенные порты или разрешить использование некоторых протоколов, щелкните на кнопке Добавить (Add). Укажите порты и протоколы, которые вы хотите открыть, а затем нажмите ОК. Теперь будут использоваться только порты и протоколы из составленного вами списка.

Обратите внимание, что сетевые службы и приложения используют сотни различных портов TCP и UDP. Если вы разрешите только работу с web - сайтами (порт 80), то вы не сможете использовать другие ресурсы Интернета, такие как FTP, электронная почта (e - mail), совместный доступ к файлам, потоковый звук и видео и т. д. Поэтому данный способ подходит только тогда, когда вы хотите свести к минимуму число сетевых служб и приложений, работающих на вашем компьютере.

Получение списка имеющихся в системе портов

Существует как минимум два способа:

1. Список доступных портов можно узнать, проанализировав ключ реестра

HKEY_LOCAL_MACHINE/HARDWARE/DEVICEMAP/SERIALCOMM

2. Можно поочередно попробовать открыть порты COM1 .. COM9, таким образом удастся

установить все доступные порты (т. е. порты, не открытые другими приложениями).

Как отключить ненужные службы Windows XP Вы можете узнать здесь

Как изменить динамический IP-адрес, для обхода времени ожидания

на файлообменниках читайте далее

Вот вкратце вы ознакомились, с тем, как можно закрыть порты.

Вопросы сетевой безопасности остро стоят не только в корпоративном секторе, но и среди обычных пользователей. Защитить компьютер от внешних вторжений позволяет не только антивирус — брандмауэр является мощным средством контроля трафика.

Что такое брандмауэр

Брандмауэр или фаерволл — это системная утилита (сетевой экран) для контроля и фильтрации входящего/исходящего трафика. Брандмауэр стал неотъемлемой частью операционных систем Windows, начиная с версии XP SP2. В более ранних системах использовался Internet Connection Firewall, который по умолчанию был отключен. Это привело к глобальным атакам червей, таких как Blaster и Sasser, которые суммарно заразили более 350 тысяч компьютеров по всему миру в 2003 и 2004 годах.

Брандмауэр может быть как для отдельного компьютера, так и для всей локальной сети. В общем случае брандмауэр выполняет следующие функции:

- Защита системы от внешних атак. В список таких угроз входят сканирование портов, IP-спуффинг, DDoS-атаки, подбор паролей.

- Блокировка утечек. Если вредоносное ПО проникло в компьютер через USB или CD, то брандмауэр при соответствующих настройках предотвратит дальнейшее распространение по сети.

- Контроль приложений. Брандмауэр позволяет настроить доступ в сеть для каждого отдельного приложения.

- Зональная защита. Обеспечение различных уровней доступа в рамках локальной сети.

- Протоколирование и предупреждение. Брандмауэр не только собирает статистику, но и предупреждает пользователей о различных действиях.

Брандмауэр есть не только в операционных системах. ПО маршрутизаторов также включает встроенный фаерволл, который обычно настраивается через веб-интерфейс.

Брандмауэр способен анализировать абсолютно весь исходящий и входящий трафик, а также динамически открывать порты для конкретных приложений. Что конкретно из трафика будет блокировать брандмауэр, зависит от пользовательских настроек, а также внутренней базы, которая позволяет идентифицировать потенциально нежелательное содержимое.

Фильтры работают на нескольких уровнях модели OSI. Например, брандмауэр способен выполнять фильтрацию пакетов (сетевой уровень), контролировать шлюзы (сеансовый и прикладной уровни). Для каждого уровня используется свой гибкий фильтр. Например, на сетевом уровне брандмауэр анализирует заголовок IP-пакета: адреса получателя и отправителя, информацию о протоколе и приложении, номера портов. Собранная информация сравнивается с таблицей правил, после чего принимается решение — пропустить или отбраковать пакет.

Модель OSI

Тип данных

Уровень

Функции

Доступ к сетевым службам

Представление и шифрование данных

Управление сеансом связи

Прямая связь между конечными пунктами

Определение маршрута и логическая адресация

Работа со средой передачи и двоичными данными

Например, известный вирус WannaCry атаковал TCP-порт 445, который на большинстве компьютеров был открыт.

От чего защищает брандмауэр, а с чем не поможет

- Компьютерные черви и некоторые вирусы. У червей собственный код, поэтому им не нужны определенные файлы для заражения. С этой точки зрения такие угрозы более опасны.

- Взлом с использованием удаленного рабочего стола. При отключенном брандмауэре злоумышленники могут получить доступ к вашим файлам и даже перехватить управление.

- Различный шпионский софт. Некоторые программы без вашего ведома отправляют информацию о системе или действиях самого пользователя сторонним лицам. Брандмауэр за счет ограничения исходящего трафика может предотвратить утечку данных.

- Доступ через бэкдоры. Хакеры часто используют различные уязвимости в ПО, в том числе открытые порты. Брандмауэр блокирует любой неавторизированный трафик, уменьшая шанс воспользоваться такими уязвимостями.

- DDoS‑атаки. Используемые алгоритмы эффективно определяют подобные атаки, анализируя повторяющиеся запросы с определенных ip-адресов.

Брандмауэр не способен защитить вас от вредоносных ссылок, которые вы получаете через спам в электронной почте. Также компьютер может заразиться вредоносным ПО не через сеть — USB-накопители, оптические диски, карты памяти и так далее. Чтение и копирование файлов с этих носителей брандмауэр никак не контролирует.

Многие антивирусы также способны анализировать сетевой трафик, но обычно эта функция не главная.

Плюсы и минусы использования брандмауэра

Главный плюс использования — повышение безопасности. В корпоративном секторе это обязательная защита, которая предотвратит вторжения извне, ограничит доступ в интернет сотрудникам и сделает безопасным передачу файлов по FTP и другим протоколам. Для обычных пользователей брандмауэр уменьшит шанс заражения червями, а также ограничит деятельность «подозрительных» программ.

Использование брандмауэра в операционной системе сопряжено с несколькими минусами:

- Падение производительности. Работающий брандмауэр потребляет ресурс процессора и ОЗУ, а из-за постоянного сканирования трафика пользователи могут столкнуться с незначительным падением скорости доступа в интернет.

- Ложные срабатывания. Алгоритмы брандмауэра не совершенны, поэтому он может «ругаться» на работу антивируса, торрента и других доверенных программ.

- Сложность настройки. Если вы хотите добиться максимального уровня защиты, то правила для входящих и исходящих соединений придется настраивать вручную.

Если на компьютере множество программ, то пользователям придется добавлять десятки разнообразных правил, но это позволит исключить ложные срабатывания и всецело взять трафик под контроль.

Включение и отключение брандмауэра в разных ОС

Как правило, брандмауэр включен в системах автоматически. Если вам необходимо его временно отключить, то сделать это можно в настройках операционной системы.

Windows 7

Чтобы включить брандмауэр в «семерке», вам необходимо выполнить следующие действия:

-

Перейдите в «Панель управления» и выставьте крупные значки. Найдите раздел «Брандмауэр Windows» и перейдите в него.

Если вам нужно посмотреть или изменить действующие правила, то необходимо перейти из окна брандмауэра в «Дополнительные параметры». Там вы можете увидеть все ограничения на исходящий и входящий трафик, а также создавать собственные правила.

При первом запуске некоторых приложений, для которых в брандмауэре нет правил, вы получите всплывающее окно. В нем можно разрешить доступ программе в общественных или частных сетях.

Windows 10

Включение и отключение брандмауэра в «десятке» выполняется аналогичным способом — через панель управлении и соответствующий подпункт. Визуально интерфейс соответствует окнам из Windows 7.

В Windows 10 также появилась возможность более тонкой настройки работы брандмауэра. В «Защитнике Windows» вы можете настроить отдельно утилиту не только для частных и общественных сетей, но и для домена.

Если через стандартные настройки брандмауэр не отключается или не запускается, то стоит проверить работу службы. Открыть окно всех служб вы можете через команду «services.msc», которую следует набрать в строке поиска. В свойствах службы брандмауэра вы можете запустить или остановить ее.

MacOS

Несмотря на то, что MacOS является закрытой операционной системой, она также подвергается многочисленным угрозам со стороны злоумышленников. Компания AV-TEST провела исследование и выяснила, что в 2020 году для системы было создано более 670 тысяч разнообразных вирусов и червей. Как показывает график, число опасностей по сравнению с предыдущими годами растет многократно. Однако этот показатель не сравнится с числом вредоносного ПО для Windows — 91 миллион.

Использование брандмауэра в MacOS становится как никогда актуальным. Включить его на устройствах под управлением OS X V10.6 или новее вы можете следующим образом:

-

Кликните по иконке Apple и выберите строку «Системные настройки».

Во вкладке конфиденциальность выставляются запреты на отслеживание геолокации для конкретных программ.

Включение и отключение брандмауэра на Linux

Семейство систем Linux достаточно большое, поэтому мы расскажем о распространенном решении UFW (Uncomplicated Firewall). Это популярный инструмент командной строки для настройки и управления брандмауэром в дистрибутивах Ubuntu и Debian. Для работы вам необходимо писать все команды с правами суперпользователя (sudo).

Установка выполняется через команду sudo apt install ufw. Далее выполните действия:

-

Включение брандмауэра — наберите команду sudo ufw enable

По умолчанию брандмауэр отклоняет все входящие соединения и разрешает только исходящие подключения, поэтому первые придется разрешать вручную. Вы можете разрешить все входящие пакеты, но безопаснее всего сделать разрешения для каждой отдельной службы, используя команды: ufw allow имя_службы, ufw allow порт и ufw allow порт/протокол.

Альтернативы встроенному брандмауэру

Несмотря на высокую эффективность встроенного в Windows брандмауэра, многие компании предлагают свои альтернативы, начиная от домашнего софта и заканчивая корпоративными решениями.

Бесплатный брандмауэр от компании Comodo имеет интуитивно-понятный интерфейс и достаточный функционал для защиты домашних и корпоративных компьютеров. Comodo Firewall обеспечивает защиту от интернет-атак, переполнения буфера, несанкционированного доступа и не только. В программе имеется блокировщик рекламы и настраиваемые DNS-серверы.

TinyWall. Бесплатный домашний брандмауэр, который чаще всего используется для расширения возможностей стандартного защитника Windows. Софт имеет простой интерфейс, практически не нагружает систему, а также позволяет быстро добавлять различные исключения, включая списки портов и доменов. Если настройка в стандартном брандмауэре вам кажется слишком сложной, то стоит установить TinyWall. Софт переведен на русский.

PrivateFirewall. Бесплатный брандмауэр для Windows только на английском языке. Утилита позволяет выставить один из нескольких уровней безопасности, сканировать порты, защитить систему от вирусов, троянов, червей и других вредоносных программ. Несмотря на отсутствие русского языка, разобраться с программой не составит большого труда.

Обратите внимание, что большая часть брандмауэров после установки имеют минимальные правила блокировки, поэтому для лучшей защиты необходимо включить режим обучения или вручную выставить правила. Все представленные варианты отлично подходят для домашних ПК.

Брандмауэр в качестве межсетевого экрана также присутствует в крупных антивирусах, таких как Avira Internet Security, BitDefender Internet Security, Norton Security, Kaspersky Internet Security и других. Однако эти решения платные и часто имеют ограничение на количество устройств, поэтому они актуальны только для корпоративного сектора.

Читайте также: