Какие файлы заражает wmcap

Обновлено: 05.07.2024

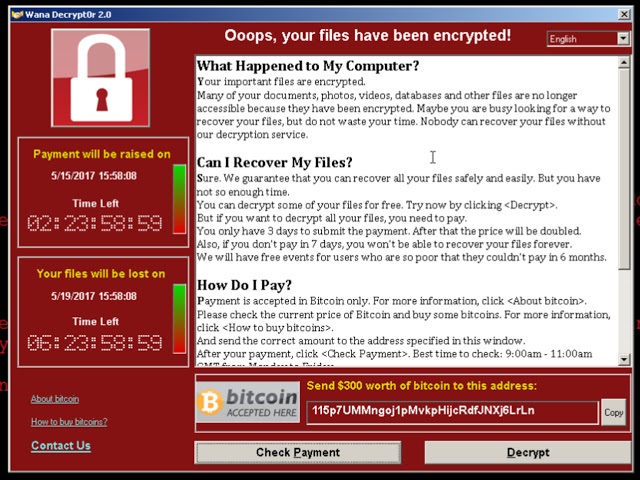

Атака программы-вымогателя нанесла ущерб многим компаниям и организациям по всему миру, включая испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx. Вредоносная программа, относящаяся к классу криптовымогателей, стала известна как «WannaCry».

Вредонос умеет по TCP сканировать 445 порт (Server Message Block/SMB) и распространяться, как червь, атакуя хосты и зашифровывая файлы, которые на них находятся. После чего он требует перечислить какое-то количество биткойнов за расшифровку.

В связи с этой атакой, всем организациям рекомендовалось убедиться, что на их компьютерах, работающих на Windows установлены последние обновления. Также на них должны быть закрыты порты 139 и 445 для внешнего доступа. Порты используются протоколом SMB.

Также надо отметить, что угроза все еще активно исследуется, так что ситуация может меняться в зависимости от реакции злоумышленников на действия специалистов по компьютерной безопасности.

ДЕТАЛИ КАМПАНИИ

Мы наблюдали всплеск при сканировании наших «интернет-приманок», который начался почти в 5 утра по EST (9 утра по UTC).

ИНФРАСТРУКТУРНЫЙ АНАЛИЗ

Исследователи из Cisco Umbrella первыми заметили запросы к домену-выключателю (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com), которые начались в 07:24 UTC, а всего через 10 часов количество запросов уже превышало 1400 в час (прим. перев.: видимо, речь идет о запросах на их сервисе).

Доменное имя выглядит, как составленное человеком, так как большинство символов находятся на соседних рядах клавиатуры.

Этот домен можно назвать выключателем, исходя из его роли в выполнении зловреда:

АНАЛИЗ ЗЛОВРЕДА

Изначальный файл mssecsvc.exe запускает другой файл с названием tasksche.exe. Затем проверяется домен-выключатель, после чего создается служба mssecsvc2.0. Эта служба исполняет файл mssecsvc.exe с иной точкой входа, нежели во время первого запуска. Второй запуск получает IP-адрес зараженной машины и пытается подключиться к 445 TCP порту каждого IP-адреса внутри подсети. Когда зловред успешно подключается к удаленной машине, то устанавливается соединение и происходит передача данных. Судя по всему, где-то в процессе этой передачи используется известная уязвимость, которая была закрыта обновлением MS 17-010. На данный момент нету полного понимания трафика SMB, и при каких именно условиях зловред может распространяться, используя дыру в безопасности.

Файл tor.exe запускается с помощью @wanadecryptor@.exe. Этот новый процесс начинает соединение с узлами Tor. Таким образом WannaCry сохраняет анонимность, проводя весь свой трафик через сеть Tor.

Что типично для программ-вымогателей, программа также удаляет любые теневые копии на компьютере жертвы, чтобы сделать восстановление еще более сложным. Делается это с помощью WMIC.exe, vssadmin.exe и cmd.exe

WannaCry использует различные способы, чтобы помочь своему выполнению. Так оно используется attrib.exe, чтобы менять флаг +h (скрытие), а также icacls.exe, чтобы дать полные права всем юзерам: «icacls. /grant Everyone:F /T /C /Q».

Примечательно, что программа имеет модульную архитектуру. Вероятно, что все исполняемые файлы в ней написаны разными людьми. Потенциально, это может значить, что структура программы может позволять запускать различные зловредные сценарии.

После завершения шифрования, вредоносная программа показывает окно с требованием выкупа за файлы. Интересный момент заключается в том, что окно является исполняемым файлом, а не картинкой, файлом HTA или текстовым файлом.

Жертвам следует понимать, что не существует обязательства преступников действительно предоставить ключи для расшифровки после оплаты выкупа.

Читайте также: