Какие разновидности вирусов перехватывают обращения операционной системы к пораженным файлам

Обновлено: 07.07.2024

ИНФОРМАТИКА- НАУКА, ИЗУЧАЮЩАЯ СПОСОБЫ АВТОМАТИЗИРОВАННОГО СОЗДАНИЯ, ХРАНЕНИЯ, ОБРАБОТКИ, ИСПОЛЬЗОВАНИЯ, ПЕРЕДАЧИ И ЗАЩИТЫ ИНФОРМАЦИИ.

ИНФОРМАЦИЯ – ЭТО НАБОР СИМВОЛОВ, ГРАФИЧЕСКИХ ОБРАЗОВ ИЛИ ЗВУКОВЫХ СИГНАЛОВ, НЕСУЩИХ ОПРЕДЕЛЕННУЮ СМЫСЛОВУЮ НАГРУЗКУ.

ЭЛЕКТРОННО-ВЫЧИСЛИТЕЛЬНАЯ МАШИНА (ЭВМ) ИЛИ КОМПЬЮТЕР (англ. computer- -вычислитель)-УСТРОЙСТВО ДЛЯ АВТОМАТИЗИРОВАННОЙ ОБРАБОТКИ ИНФОРМАЦИИ. Принципиальное отличие использования ЭВМ от всех других способов обработки информации заключается в способности выполнения определенных операций без непосредственного участия человека, но по заранее составленной им программе. Информация в современном мире приравнивается по своему значению для развития общества или страны к важнейшим ресурсам наряду с сырьем и энергией. Еще в 1971 году президент Академии наук США Ф.Хандлер говорил: "Наша экономика основана не на естественных ресурсах, а на умах и применении научного знания".

В развитых странах большинство работающих заняты не в сфере производства, а в той или иной степени занимаются обработкой информации. Поэтому философы называют нашу эпоху постиндустриальной. В 1983 году американский сенатор Г.Харт охарактеризовал этот процесс так: "Мы переходим от экономики, основанной на тяжелой промышленности, к экономике, которая все больше ориентируется на информацию, новейшую технику и технологию, средства связи и услуги.."

2. КРАТКАЯ ИСТОРИЯ РАЗВИТИЯ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ.

Вся история развития человеческого общества связана с накоплением и обменом информацией (наскальная живопись, письменность, библиотеки, почта, телефон, радио, счеты и механические арифмометры и др.). Коренной перелом в области технологии обработки информации начался после второй мировой войны.

В вычислительных машинах первого поколения основными элементами были электронные лампы. Эти машины занимали громадные залы, весили сотни тонн и расходовали сотни киловатт электроэнергии. Их быстродействие и надежность были низкими, а стоимость достигала 500-700 тысяч долларов.

Появление более мощных и дешевых ЭВМ второго поколения стало возможным благодаря изобретению в 1948 году полупроводниковых устройств- транзисторов. Главный недостаток машин первого и второго поколений заключался в том, что они собирались из большого числа компонент, соединяемых между собой. Точки соединения (пайки) являются самыми ненадежными местами в электронной технике, поэтому эти ЭВМ часто выходили из строя.

В ЭВМ третьего поколения (с середины 60-х годов ХХ века) стали использоваться интегральные микросхемы (чипы)- устройства, содержащие в себе тысячи транзисторов и других элементов, но изготовляемые как единое целое, без сварных или паяных соединений этих элементов между собой. Это привело не только к резкому увеличению надежности ЭВМ, но и к снижению размеров, энергопотребления и стоимости (до 50 тысяч долларов).

История ЭВМ четвертого поколения началась в 1970 году, когда ранее никому не известная американская фирма INTEL создала большую интегральную схему (БИС), содержащую в себе практически всю основную электронику компьютера. Цена одной такой схемы (микропроцессора) составляла всего несколько десятков долларов, что в итоге и привело к снижению цен на ЭВМ до уровня доступных широкому кругу пользователей.

СОВРЕМЕННЫЕ КОМПЬТЕРЫ- ЭТО ЭВМ ЧЕТВЕРТОГО ПОКОЛЕНИЯ, В КОТОРЫХ ИСПОЛЬЗУЮТСЯ БОЛЬШИЕ ИНТЕГРАЛЬНЫЕ СХЕМЫ.

90-ые годы ХХ-го века ознаменовались бурным развитием компьютерных сетей, охватывающих весь мир. Именно к началу 90-ых количество подключенных к ним компьютеров достигло такого большого значения, что объем ресурсов доступных пользователям сетей привел к переходу ЭВМ в новое качество. Компьютеры стали инструментом для принципиально нового способа общения людей через сети, обеспечивающего практически неограниченный доступ к информации, находящейся на огромном множестве компьюторов во всем мире - "глобальной информационной среде обитания".

6.ПРЕДСТАВЛЕНИЕ ИНФОРМАЦИИ В КОМПЬЮТЕРЕ И ЕЕ ОБЪЕМ.

ЭТО СВЯЗАНО С ТЕМ, ЧТО ИНФОРМАЦИЮ, ПРЕДСТАВЛЕННУЮ В ТАКОМ ВИДЕ, ЛЕГКО ТЕХНИЧЕСКИ СМОДЕЛИРОВАТЬ, НАПРИМЕР, В ВИДЕ ЭЛЕКТРИЧЕСКИХ СИГНАЛОВ. Если в какой-то момент времени по проводнику идет ток, то по нему передается единица, если тока нет- ноль. Аналогично, если направление магнитного поля на каком-то участке поверхности магнитного диска одно- на этом участке записан ноль, другое- единица. Если определенный участок поверхности оптического диска отражает лазерный луч- на нем записан ноль, не отражает- единица.

ОБЪЕМ ИНФОРМАЦИИ, НЕОБХОДИМЫЙ ДЛЯ ЗАПОМИНАНИЯ ОДНОГО ИЗ ДВУХ СИМВОЛОВ-0 ИЛИ 1, НАЗЫВАЕТСЯ 1 БИТ (англ. binary digit- двоичная единица). 1 бит- минимально возможный объем информации. Он соответствует промежутку времени, в течение которого по проводнику передается или не передается электрический сигнал, участку поверхности магнитного диска, частицы которого намагничены в том или другом направлении, участку поверхности оптического диска, который отражает или не отражает лазерный луч, одному триггеру, находящемуся в одном из двух возможных состояний.

Итак, если у нас есть один бит, то с его помощью мы можем закодировать один из двух символов- либо 0, либо 1.

Если же есть 2 бита, то из них можно составить один из четырех вариантов кодов: 00 , 01 , 10 , 11 .

Если есть 3 бита- один из восьми: 000 , 001 , 010 , 100 , 110 , 101 , 011 , 111 .

1 бит- 2 варианта,

2 бита- 4 варианта,

3 бита- 8 вариантов;

Продолжая дальше, получим:

4 бита- 16 вариантов,

5 бит- 32 варианта,

6 бит- 64 варианта,

7 бит- 128 вариантов,

8 бит- 256 вариантов,

9 бит- 512 вариантов,

10 бит- 1024 варианта,

N бит - 2 в степени N вариантов.

В обычной жизни нам достаточно 150-160 стандартных символов (больших и маленьких русских и латинских букв, цифр, знаков препинания, арифметических действий и т.п.). Если каждому из них будет соответствовать свой код из нулей и единиц, то 7 бит для этого будет недостаточно (7 бит позволят закодировать только 128 различных символов), поэтому используют 8 бит.

ДЛЯ КОДИРОВАНИЯ ОДНОГО ПРИВЫЧНОГО ЧЕЛОВЕКУ СИМВОЛА В КОМПЬЮТЕРЕ ИСПОЛЬЗУЕТСЯ 8 БИТ, ЧТО ПОЗВОЛЯЕТ ЗАКОДИРОВАТЬ 256 РАЗЛИЧНЫХ СИМВОЛОВ.

СТАНДАРТНЫЙ НАБОР ИЗ 256 СИМВОЛОВ НАЗЫВАЕТСЯ ASCII ( произносится "аски", означает "Американский Стандартный Код для Обмена Информацией"- англ. American Standart Code for Information Interchange).

ОН ВКЛЮЧАЕТ В СЕБЯ БОЛЬШИЕ И МАЛЕНЬКИЕ РУССКИЕ И ЛАТИНСКИЕ БУКВЫ, ЦИФРЫ, ЗНАКИ ПРЕПИНАНИЯ И АРИФМЕТИЧЕСКИХ ДЕЙСТВИЙ И Т.П.

A - 01000001, B - 01000010, C - 01000011, D - 01000100, и т.д.

Таким образом, если человек создает текстовый файл и записывает его на диск, то на самом деле каждый введенный человеком символ хранится в памяти компьютера в виде набора из восьми нулей и единиц. При выводе этого текста на экран или на бумагу специальные схемы - знакогенераторы видеоадаптера (устройства, управляющего работой дисплея) или принтера образуют в соответствии с этими кодами изображения соответствующих символов.

Набор ASCII был разработан в США Американским Национальным Институтом Стандартов (ANSI), но может быть использован и в других странах, поскольку вторая половина из 256 стандартных символов, т.е. 128 символов, могут быть с помощью специальных программ заменены на другие, в частности на символы национального алфавита, в нашем случае - буквы кириллицы. Поэтому, например, передавать по электронной почте за границу тексты, содержащие русские буквы, бессмысленно. В англоязычных странах на экране дисплея вместо русской буквы Ь будет высвечиваться символ английского фунта стерлинга, вместо буквы р - греческая буква альфа, вместо буквы л - одна вторая и т.д.

ОБЪЕМ ИНФОРМАЦИИ, НЕОБХОДИМЫЙ ДЛЯ ЗАПОМИНАНИЯ ОДНОГО СИМВОЛА ASCII НАЗЫВАЕТСЯ 1 БАЙТ.

Очевидно что, поскольку под один стандартный ASCII-символ отводится 8 бит,

Остальные единицы объема информации являются производными от байта:

1 КИЛОБАЙТ = 1024 БАЙТА И СООТВЕТСТВУЕТ ПРИМЕРНО ПОЛОВИНЕ СТРАНИЦЫ ТЕКСТА,

1 МЕГАБАЙТ = 1024 КИЛОБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 500 СТРАНИЦАМ ТЕКСТА,

1 ГИГАБАЙТ = 1024 МЕГАБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 2 КОМПЛЕКТАМ ЭНЦИКЛОПЕДИИ,

1 ТЕРАБАЙТ = 1024 ГИГАБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 2000 КОМПЛЕКТАМ ЭНЦИКЛОПЕДИИ.

Обратите внимание, что в информатике смысл приставок кило- , мега- и других в общепринятом смысле выполняется не точно, а приближенно, поскольку соответствует увеличению не в 1000, а в 1024 раза.

СКОРОСТЬ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО ЛИНИЯМ СВЯЗИ ИЗМЕРЯЕТСЯ В БОДАХ.

1 БОД = 1 БИТ/СЕК.

В частности, если говорят, что пропускная способность какого-то устройства составляет 28 Килобод, то это значит, что с его помощью можно передать по линии связи около 28 тысяч нулей и единиц за одну секунду.

7. СЖАТИЕ ИНФОРМАЦИИ НА ДИСКЕ

ИНФОРМАЦИЮ НА ДИСКЕ МОЖНО ОБРАБОТАТЬ С ПОМОЩЬЮ СПЕЦИАЛЬНЫХ ПРОГРАММ ТАКИМ ОБРАЗОМ, ЧТОБЫ ОНА ЗАНИМАЛА МЕНЬШИЙ ОБЪЕМ.

Существуют различные методы сжатия информации. Некоторые из них ориентированы на сжатие текстовых файлов, другие - графических, и т.д. Однако во всех них используется общая идея, заключающаяся в замене повторяющихся последовательностей бит более короткими кодами. Например, в романе Л.Н.Толстого "Война и мир" несколько миллионов слов, но большинство из них повторяется не один раз, а некоторые- до нескольких тысяч раз. Если все слова пронумеровать, текст можно хранить в виде последовательности чисел - по одному на слово, причем если повторяются слова, то повторяются и числа. Поэтому, такой текст (особенно очень большой, поскольку в нем чаще будут повторяться одни и те же слова) будет занимать меньше места.

Сжатие информации используют, если объем носителя информации недостаточен для хранения требуемого объема информации или информацию надо послать по электронной почте

Программы, используемые при сжатии отдельных файлов называются архиваторами. Эти программы часто позволяют достичь степени сжатия информации в несколько раз.

Вирус – вредоносная программа, которая кроме выполнения деструктивных действий может автоматически размножаться (возможно с самомодификацией) и распространяться на новые ИС.

Вирусы можно классифицировать по следующим признакам:

- среда обитания,

- способ заражения,

- воздействие на ресурсы,

- особенности алгоритма.

В зависимости от среды обитания вирусы можно разделить на:

- Сетевые вирусы распространяются по компьютерным сетям.

- Файловые вирусы внедряются главным образом в исполняемые модули, но могут внедряться и в другие типы файлов.

- Загрузочные вирусы внедряются в загрузочный сектор диска.

Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них.

Нерезидентные вирусы не заражают память компьютера и выполняют свои функции только во время выполнения программного модуля, в котором находятся.

По степени воздействия вирусы можно разделить на следующие виды:

- неопасные, не мешающие работе компьютера, но уменьшающие объем свободной памяти, выдающие какие-либо графические или звуковые эффекты,

- опасные вирусы, которые могут привести к различным нарушениям в работе компьютера,

- очень опасные, воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

- простейшие вирусы, они изменяют содержимое файлов и секторов диска,

- вирусы-репликаторы (черви), которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии.

- вирусы-невидимки, (стелс-вирусы), которые перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска,

- полиморфные вирусы, содержащие алгоритмы шифрования-дешифрования, из-за которых копии одного и того же вируса могут не иметь ни одной повторяющейся цепочки байтов.

- Нерезидентные вирусы

- COM-вирусы

- Заражение.

Под заражением понимается присоединение вирусом своего кода к файлу. При этом вирус должен так модифицировать файл, чтобы во время его исполнения был выполнен переход на код вируса.

Вирусный код может быть записан в начало, конец или в середину файла. Чтобы был выполнен переход на вирус, зараженная программа модифицируется: изменяются три первых байта программы на команду перехода на код вируса. Исходные байты сохраняются в области данных вируса.

- восстановление трех первых байтов программы,

- поиск подходящего для заражения файла,

- заражение,

- выполнение вредоносных действий,

- передача управления той программе, в которой находится вирус.

- Распространение вируса.

- автор разрабатывает исходный текст вируса,

- исходный текст компилируется, создается исполняемый файл (запускающая програма),

- запускающая программа доставляется на машину, которую надо заразить и исполняется на ней.

Как и для COM-программ вирус может быть записан в начало, конец или в середину файла. Чтобы вирус получил управление, должен быть изменен заголовок EXE-файла.

- поиск подходящего EXE-файла,

- сохранение заголовка заражаемого файла,

- заражение,

- выполнение вредоносных действий,

- вычисление корректных значений сегментных регистров для передачи управления зараженной программе,

- передача управления программе.

Все резидентные программы строятся одинаково и состоят из секции инициализации и резидентной части. Резидентная часть состоит из одной или нескольких подпрограмм-обработчиков прерываний. Секция инициализации изменяет вектора в таблице прерываний так, чтобы они указывали на точки входа подпрограмм резидентной части.

- получает управление при запуске зараженной программы,

- проверяется, установлена ли в памяти резидентная часть вируса,

- если резидентная часть не установлена, то выполняются действия:

- поиск области памяти для размещения резидентной части.

- копируется резидентная часть,

- изменяются вектора прерываний.

если обнаружен переход по дереву каталогов, то выполняется поиск и заражение подходящего COM-файла,

передача управления той программе, в которой находится вирус.

Аналогично работе резидентного COM-вируса. Выполняется работа с заголовками exe-файлов.

Загрузочными называются вирусы, способные заражать загрузочные сектора и загрузочные записи дисков.

Изменение загрузочного сектора или загрузочной записи (добавление своего кода в свободную область).

При начальной загрузке компьютера с зараженного диска:

выполняется копирование зараженной загрузочной области в свободную область памяти,

фрагмент загрузочной области без кода вируса копируется в память по адресу 0000:7C00h и ему передается управление.

выполняется проверка на то, заражена ли область начальной загрузки,

передача управления той программе, в которой находится вирус.

Чтобы вирус заразил новый компьютер достаточно просто попробовать загрузиться с зараженной дискеты, для этого ей совсем не обязательно быть загрузочной.

Чтобы оставить выполняемый код резидентным в Windows существуют 3 способа:

зарегистрировать программу, как одно из приложений работающих в данный момент,

выделить блок памяти при помощи DPMI-вызова и скопировать в него код вируса,

Обращения к файлам выполняется через перехват либо прерывания 21h, либо системных вызовов API.

Макровирусы перехватывают системные вызовы, возникающие при работе с документами и таблицами. Для этого они переопределяют один или несколько системных макросов и функций. При этом даже не требуется делать проверку на наличие этого вируса новый макрос уничтожает старый с таким же именем.

Стелс-вирусы различными способами скрывают факт своего присутствия в системе.

вирус перехватывает команду чтения зараженного сектора и подставляет вместо него оригинал,

при запуске любой программы восстанавливается зараженный сектор, а при ее завершении он снова заражается – используется контроль INT 21h.

Большинство файловых стелс-вирусов используют приемы описанные выше. Но при использовании первого способа вирусы становятся громоздки, т.к. приходится обрабатывать много различных событий. Часто вирусы используют часть стелс-функций, например, подменяют размер зараженного файла исходным размером.

Полиморфные вирусы – это такие вирусы, которые крайне сложно или вообще невозможно обнаружить с использованием вирусных сигнатур (участков кода, характерных для конкретного вируса) из-за того, что код вируса при заражении нового файла изменяется.

добавление инструкций, не изменяющих алгоритм работы вируса,

использование взаимозаменяемых инструкций и изменение порядка следования независимых команд,

перестановка инструкций с добавлением команд перехода,

перестановка данных с изменением значений смещения в командах чтения-записи.

Полиморфные вирусы могут использовать несколько наборов постоянных алгоритмов шифрования для изменения своего кода при новом заражении. Расшифровка производится самим вирусом уже непосредственно во время выполнения.

удаление вирусов и устранение последствий их работы.

Детекторы (сканеры). Позволяют обнаруживать файлы, зараженные одним из известных вирусов по признаку наличия сигнатуры вируса. Основное преимущество – высокая надежность в обнаружении известных вирусов. Детекторы с функцией доктора позволяют вылечить файл от вируса.

Ревизоры. Их работа основывается на сравнении состояния программ и системных областей дисков с сохраненными ранее. Основным признаком того, что эти изменения были сделаны именно вирусом является наличие одинаковых изменений в разных программах. Преимущество – можно обнаружить неизвестные вирусы.

Мониторы (фильтры). Располагаются резидентно в оперативной памяти и перехватывают те обращения к операционной системе, которые могут использоваться вирусами, и сообщают о них пользователю. Пользователь может разрешить или запретить выполнение соответствующей операции, а также проверить программу, инициировавшую обращение на наличие вирусов. Преимущество использования – позволяют обнаружить многие вирусы на ранней стадии, когда вирус еще не успел размножиться.

Иммунизаторы (вакцины). Модифицируют программы и диски таким образом, что это не отражается на работе программ, вирус, от которого производится вакцинация, считает эти программы или диски уже зараженными.

2. Какие разновидности вирусов перехватывают обращения операционной системы к пораженным файлам?

3. Какие самые опасные вирусы, разрушающие загрузочный сектор?

4. Какого типа антивирусные программы способны обнаруживать и лечить зараженные файлы?

5. Какого типа антивирусные программы способны идентифицировать только известные им вирусы и требуют обновления антивирусной базы?

6. Какого типа антивирусные программы подают сигнал тревоги, но лечить неспособны?

7. Что такое компьютерный вирус?

8. Какие существуют средства защиты от компьютерных вирусов?

9. Как обнаруживает вирус программа-ревизор?

10. По каким признакам можно классифицировать вирусы?

11. Что такое компьютерный вирус?

12. Какой вред наносят вирусы?

13. Что показывает на вирусное заражение ПК?

14. Какие бывают вирусы?

15. Что такое антивирусная программа?

16. Как защитить компьютер от вирусов?

Помогите пожалуйста люди добрые (

Если через 5 минут не здам,меня закопают

Ответ:

Современные антивирусные программы состоят из модулей:

1) Эвристический модуль – для выявления неизвестных вирусов

2) Монитор – программа, которая постоянно находится в оперативной памяти ПК

3) Устройство управления, которое осуществляет запуск антивирусных программ и обновление вирусной базы данных и компонентов

4) Почтовая программа (проверяет электронную почту)

5) Программа сканер – проверяет, обнаруживает и удаляет фиксированный набор известных вирусов в памяти, файлах и системных областях дисков

6) Сетевой экран – защита от хакерских атак

Для защиты от вирусов можно использовать:

Общие средства защиты информации, которые полезны также как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователей;

Профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

Специализированные программы для защиты от вирусов.

Общие средства защиты информации полезны не только для защиты от вирусов. Имеются две основные разновидности этих методов защиты: резервное копирование информации, т. е. создание копий файлов и системных областей дисков на дополнительном носителе; разграничение доступа, предотвращающее несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей.

Несмотря на то, что общие средства защиты информации очень важны для защиты от вирусов, все же их одних недостаточно. Необходимо применять специализированные программы для защиты от вирусов. Эти программы можно разделить на несколько видов:

Программы-детекторы позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов.

Программы-доктора, или фаги, восстанавливают зараженные программы убирая из них тело вируса, т.е. программа возвращается в то состояние, в котором она находилась до заражения вирусом.

Программы-ревизоры сначала запоминают сведения о состоянии программ и системных областей дисков, а затем сравнивают их состояние с исходным. При выявлении несоответствий об этом сообщается пользователю.

Доктора-ревизоры – это гибриды ревизоров и докторов, т.е. программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут автоматически вернуть их в исходное состояние.

Программы-фильтры располагаются резидентно в оперативной памяти компьютера, перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю. Пользователь может разрешить или запретить выполнение соответствующей операции.

Ни один тип антивирусных программ по отдельности не дает полной защиты от вирусов. Поэтому наилучшей стратегией защиты от вирусов является многоуровневая защита.

Средствами разведки в защите от вирусов являются программы-детекторы, позволяющие проверять вновь полученное программное обеспечение на наличие вирусов.

Промышленная ассоциация по компьютерным вирусам только за 1988 г. зафиксировала почти 90 тысяч вирусных атак на персональные компьютеры США. Количество инцидентов, связанных с вирусами, вероятно, превосходит опубликованные цифры, поскольку большинство фирм умалчивает о вирусных атаках. Причины молчания: такая информация может повредить репутации фирмы и привлечь внимание хакеров.

С 1987 г. были зафиксированы факты появления компьютерных вирусов и в нашей стране. Масштабы реальных проявлений "вирусных эпидемий" в настоящее время оцениваются сотнями тысяч случаев "заражения" ПК. Хотя некоторые из вирусных программ оказываются вполне безвредными, многие из них имеют разрушительный характер. Особенно опасны вирусы для персональных компьютеров, входящих в состав локальных вычислительных сетей.

Способ функционирования большинства вирусов - это такое изменение системных файлов ПК, чтобы вирус начинал свою деятельность при каждой загрузке персонального компьютера. Некоторые вирусы инфицируют файлы загрузки системы, другие специализируются на различных программных файлах. Всякий раз, когда пользователь копирует файлы на машинный носитель информации или посылает инфицированные файлы по сети, переданная копия вируса пытается установить себя на новый диск .

Некоторые вирусы разрабатываются так, чтобы они появлялись, когда происходит некоторое событие вызова: например, пятница 13-е, 26 апреля, другая дата, определенное число перезагрузок зараженного или какого-то конкретного приложения, процент заполнения винчестера и т. д.

После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится, и ее работа некоторое время не отличается от работы незараженной.

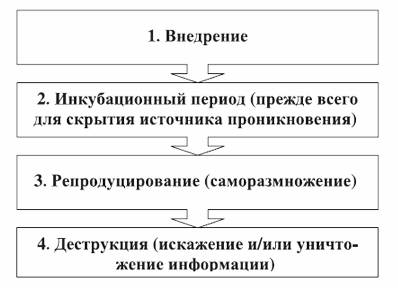

Для анализа действия компьютерных вирусов введено понятие жизненного цикла вируса, который включает четыре основных этапа, представленных на рис. 8.8.

Рис. 8.8. Этапы жизненного цикла компьютерного вируса

Для реализации каждого из этапов цикла жизни вируса в его структуру включают несколько взаимосвязанных элементов:

- часть вируса, ответственная за внедрение и инкубационный период;

- часть вируса, осуществляющая его копирования и добавление к другим файлам (программам);

- часть вируса, в которой реализуется проверка условия активизации его деятельности;

- часть вируса, содержащая алгоритм деструктивных действий;

- часть вируса, реализующая алгоритм саморазрушения.

Следует отметить, что часто названные части вируса хранятся отдельно друг от друга, что затрудняет борьбу с ними.

Объекты воздействия компьютерных вирусов можно условно разделить на две группы:

- С целью продления своего существования вирусы поражают другие программы, причем не все, а те, которые наиболее часто используются и / или имеют высокий приоритет в информационной технологии (следует отметить, что сами программы, в которых находятся вирусы, с точки зрения реализуемых ими функций, как правило, не портятся).

- Деструктивными целями вирусы воздействуют чаще всего на данные, реже - на программы.

К способам проявления компьютерных вирусов можно отнести:

Следует отметить, что способы проявления необязательно вызываются компьютерными вирусами. Они могут быть следствием некоторых других причин, поэтому вычислительные средства ИТ следует периодически комплексно диагностировать.

В настоящее время существует огромное количество вирусов, которые можно классифицировать по признакам, представленным на рис. 8.9.

По виду среды обитания вирусы классифицируются на следующие виды:

- загрузочные внедряются в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска;

- файловые внедряются в основном в исполняемые файлы с расширениями .СОМ и .ЕХЕ;

- системные проникают в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов;

- сетевые вирусы обитают в компьютерных сетях;

файлово-загрузочные (многофункциональные) поражают загрузочные секторы дисков и файлы прикладных программ.

По степени воздействия на ресурсы компьютерных систем и сетей, или по деструктивным возможностям, выделяются:

- безвредные вирусы, не оказывающие разрушительного влияния на работу персонального компьютера, но могут переполнять оперативную память в результате своего размножения;

- неопасные вирусы не разрушают файлы, но уменьшают свободную дисковую память, выводят на экран графические эффекты, создают звуковые эффекты и т. д. ;

- опасные вирусы нередко приводят к различным серьезным нарушениям в работе персонального компьютера и всей информационной технологии;

разрушительные приводят к стиранию информации, полному или частичному нарушению работы прикладных программ и пр.

По способу заражения среды обитания вирусы подразделяются на следующие группы:

-

резидентные вирусы при заражении компьютера оставляют в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия вплоть до выключения или перезагрузки компьютера.

нерезидентные вирусы не заражают оперативную память персонального компьютера и являются активными ограниченное время.

Алгоритмическая особенность построения вирусов оказывает влияние на их проявление и функционирование. Выделяют следующие виды таких вирусов:

На сегодняшний день уже давно всем известно о существовании компьютерных вирусов, но до сих пор большинству пользователей не известно чем они отличаются и как уберечься от их заражения.Так давайте же уже разберемся с этим вопросом.

И так, что такое компьютерный вирус?

Компьютерный вирус (общее понятие) — Это специально написанная программа или сборка алгоритмов которые пишутся с целью: пошутить, навредить чьему либо компьютеру, получение доступа к вашему компьютеру, для перехвата паролей или вымогания денег. Вирусы могут само-копироваться и заражать вредоносным кодом ваши программы и файлы, а так же загрузочные сектора.

Обязательным свойством компьютерного вируса является способность незаметно заражать (самокопироваться, модифицировать) файлы, загрузочные секторы дисков и документы. Название "вирус" по отношению к компьютерным программам пришло из биологии именно по признаку способности к заражению (передачи к последующим носителям).

Типы вредоносных программ.

Черви (Worm)

Червь – программа, которая делает копии самой себя. Ее вред заключается в захламлении компьютера, из-за чего он начинает работать медленнее.

Отличительной особенностью червя является то, что он проникает на компьютер самостоятельно используя уязвимости вашей системы или программ и не может стать частью других существующих у вас безвредных программ.

Черви распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Это самый опасный вид вирусов, так как объектами нападения в этом случае становятся информационные системы государственного масштаба. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу, т. к. ему в любой момент может подвергнуться любой из миллионов компьютеров, подключенных к этой сети.

Вирусы (Virus)

Вирус - распространяется через специальный или уже зараженный файл, который жертва скачивает в интернете или заносит на съемных носителях (диски, флешки, телефоны и тд.) дожидаясь запуска. Вирус модифицирует и вносит свой код в существующие программы и ПО, маскируется под безвредные программы или файлы. Чаще всего находится в труднодоступных местах либо в папках имеющих множество безвредных файлов (папки с операционной системой, скрытые системные папки).

Отличительной особенностью вируса является то что он не может запуститься сам и может долгое время ждать запуска зараженной программы что значительно усложняет поиск источника заражения.

Виды вирусов

Троянский конь или Троян (Trojan)

Троян является самым распространенным типом вирусов, так как он сидит в других безвредных программах. И до того момента как пользователь не запустит эту самую безвредную программу, троян не несет никакой опасности и обнаружить его нелегко. Троянская программа может нанести различный ущерб для компьютера. В основном трояны используются для кражи, изменения или удаления личных данных пользователя. Либо открывать доступ для хозяина коня все для тех же целей.

Отличительной особенностью вируса-трояна является то, что он не может самостоятельно размножаться (т.е жертва сама впускает коня).

Шпион (Spyware)

Шпионы собирают информацию о действиях и поведении пользователя. Такие программы могут долгое время находится незамеченными т.к не проявляют ни какой визуальной деятельности и умеют сжимать и отправлять информацию хозяину. В основном их интересует информация — адреса, пароли, данные кредитных карт.

Кейлогеры (Keylogger)

Кейлогер — клавиатурный шпион (одна из разновидностей Spyware). Перехватывают всё что вы вводите с клавиатуры (сайты, пароли ) и отправляют их хозяину.

Руткит (Rootkit)

Руткиты представляют собой более продвинутый вариант троянских коней. Однако троян прячется на компьютере, обычно маскируясь под известную программу, а руткиты используют для маскировки более продвинутые методы, внедряясь глубоко в систему и зачастую получая права администратора. Пришли из мира Unix систем. Могут маскировать различные вирусы, собирать данные о компьютере и обо всех процессах.

Ботнет (Botnet)

Ботнет достаточно неприятная вещь. Ботнеты это огромные сети из зараженных компьютеров зомби, которые могут использоваться для ддоса сайтов и прочих кибер атак, используя зараженные компьютеры. Этот вид очень распространен и его тяжело обнаружить, даже антивирусные компании могут долго не знать о их существовании. Очень многие могут быть ими заражены и даже не подозревать об этом. Не исключения и вы и даже может я.

Зомби (Zombie)

Зомби позволяют злоумышленнику управлять компьютером пользователя. Компьютеры – зомби могут быть объединены в сеть botnet и использоваться для массовой атаки на сайты или рассылки спама. Пользователь может даже не догадываться, что его компьютер зомбирован и используется злоумышленником.

Бэкдор (Backdoor)

Бэкдор (back door - чёрный ход) — программы, которые устанавливает взломщик на взломанном им компьютере после получения первоначального доступа с целью повторного получения доступа к системе.

Основное назначение backdoor – скрытное управление компьютером. Как правило, backdoor позволяет копировать файлы с пораженного компьютера и наоборот, передавать на пораженный компьютер файлы и программы. Кроме того, обычно backdoor позволяет получить удаленный доступ к реестру, производить системные операции (перезагрузку ПК, создание новых сетевых ресурсов, модификацию паролей и т.п.).

Backdoor по сути открывает атакующему "черный ход" на компьютер пользователя.

Опасность backdoor увеличилась в последнее время в связи с тем, что многие современные сетевые черви или содержат в себе backdoor-компоненту, или устанавливают ее после заражения ПК.

Второй особенностью многих backdoor программ является то, что они позволяют использовать компьютер пользователя для сканирования сети, проведения сетевых атак взлома сетей – при этом попытки взлома ведутся с ПК ничего не подозревающего пользователя т.е. зомбирование.

Стелс (Stealth)

Стелс (stealth – невидимка). Это вирусы, которые умеют скрывать свое присутствие в системе. Обнаружить их очень сложно. Стелс-вирусы используют различные способы обеспечения "невидимости". Наиболее распространен следующий вариант. Вирус состоит из двух частей. Одна из них резидентная и постоянно находится в памяти компьютера. Если операционная система обращается к зараженному файлу, то "резидент" перехватывает это обращение и удаляет из файла код вируса. Таким образом, приложение оказывается "чистым". Но после того как оно завершает свою работу, "резидент" снова заражает его.

Полиморфные вирусы (Polymorph)

Полиморфизм компьютерного вируса — специальная техника, используемая авторами вредоносного программного обеспечения для снижения уровня обнаружения вредоносной программы классическими антивирусными продуктами.

Полиморфизм заключается в формировании программного кода вредоносной программы "на лету" — уже во время исполнения, при этом сама процедура, формирующая код, также не должна быть постоянной и видоизменяется при каждом новом заражении. Зачастую, изменение кода достигается путём добавления операторов, не изменяющих алгоритм работы программного кода.

Постоянное видоизменение программного кода вредоносной программы не позволяет создать универсальную сигнатуру для данного образца вредоносной программы. На сегодняшний день для противодействия данному методу в антивирусном программном обеспечении применяются такие технологии, как эвристический анализ и эмуляция.

Полиморфные вирусы бывают двух типов. Первые просто шифруют собственное "тело" с непостоянным ключом и случайным набором команд дешифратора. Вторая группа сложнее. Вирусы, относящиеся к ней, могут переписывать свой код, то есть, по сути, они сами являются программистами.

Рекламные вирусы (Adware)

Программы-рекламы, без ведома пользователей встраиваются в различное программное обеспечение с целью демонстрации рекламных объявлений. Как правило, программы-рекламы встроены в программное обеспечение, распространяющееся бесплатно. Реклама располагается в рабочем интерфейсе. Зачастую данные программы также собирают и переправляют своему разработчику персональную информацию о пользователе.

Блокировщики (Winlock)

Такие программы блокирует пользователю доступ к операционной системе. При загрузке компьютера появляется окно, в котором пользователя обвиняют в скачивании не лицензионного контента или нарушении авторских прав. И под угрозой полного удаления всех данных с компьютера требуют прислать смс на номер телефона или пополнить его счет. Естественно, после перевода денег на счет злоумышленника, баннер никуда не пропадает.

Все вышеперечисленные вирусы можно классифицировать по особенностям, алгоритму работы и выполняемым задачам. давайте рассмотрим еще несколько примеров классификации вирусов.

Классификация вирусов

По "деструктивному воздействию"

Безвредные вирусы. Они не мешают работе компьютера, но могут уменьшать объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах.

Опасные вирусы. К ней относятся вирусы, которые могут привести к определенным сбоям в работе операционной системы или некоторых программ.

Очень опасные вирусы. Эти вирусы могут уничтожить определенные или все данные, находящиеся на жестком диске, изменить системную информацию, вывести из строя операционную систему и т. д.

По "способу заражения"

Резидентные вирусы. Чаще всего эти вирусы являются одной из разновидностей файловых и загрузочных. Причем самой опасной разновидностью.

Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера.

Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По "среде обитания"

Заражение происходит следующим образом. Вирус записывает свой код в файл-жертву. Кроме того, зараженный файл специальным образом изменяется. В результате при обращении к нему операционной системы (запуск пользователем, вызов из другой программы и т. п.) управление передается в первую очередь коду вируса, который может выполнить любые действия, заданные ему создателем. После выполнения своих действий вирус передает управление программе, которая выполняется нормальным образом. Так что если на компьютере пользователя не установлено специальное ПО, он может долго не догадываться о заражении.

Загрузочные вирусы. Эти вирусы заражают загрузочные сектора жестких дисков.

Принцип их действия заключается в следующем. Вирус добавляет свой код к одной из специальных программ, которые начинают выполняться после включения компьютера до загрузки операционной системы. В принципе в задачу этого ПО как раз и входят подготовка и запуск ОС. Таким образом, вирус получает управление и может выполнить определенные действия, например записать себя в оперативную память. И только после этого будет загружаться операционная система. Вот только вирус уже будет находиться в памяти и сможет контролировать ее работу.

Макровирусы. Эти вирусы представляют собой программы, которые выполнены на языках, встроенных в различные программные системы. Чаще всего жертвами становятся файлы, созданные различными компонентами Microsoft Office (Word, Excel и т.д.). Встроенный в эти программные продукты Visual Basic прекрасно подходит для написания макровирусов.

Принцип их действия очень прост. Вирус записывает себя в DOT-файл, в котором содержатся все глобальные макросы, часть из которых он подменяет собой. После этого все файлы, сохраненные в этой программе, будут содержать макровирус. При этом он может выполнять множество различных деструктивных действий вплоть до удаления всех документов.

Сетевые вирусы. Главной особенностью этих вирусов является возможность работы с различными сетевыми протоколами. То есть они могут различными путями записывать свой код на удаленном компьютере. Наибольшее распространение в наше время получили интернет-черви. Эти вирусы чаще всего используют для своей работы электронную почту, "прицепляясь" к письму. При этом на новом компьютере они либо автоматически выполняются, либо различными способами подталкивают пользователя к своему запуску.

Читайте также: