Касперский как выглядит интерфейс

Обновлено: 27.04.2024

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security.

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security. Несмотря на то, что KIS продукт достаточно сложный, он сразу после установки готов выполнять все возложенные на него обязанности. Необходимость в дополнительных настойках возникает крайне редко, и это очень большой плюс разработчикам. Но необходимо понимать, что эта возможность базируется на острой грани компромиссных решений. В чем они заключаются рассмотрим на примере сетевого экрана.

Настройки сетевого экрана состоят из двух частей: правила для программ и пакетные правила. При помощи правил программ можно разрешать или запрещать определенным программам или группам программ посылать или принимать пакеты или устанавливать сетевые соединения. При помощи пакетных правил разрешается или запрещается устанавливать входящие или исходящие соединения, и передача или прием пакетов.

Посмотрим, что представляют собой правила для программ.

Все программы имеется четыре категории:

- Доверенные – им разрешено все без исключения.

- Слабые ограничения – установлено правило “запрос действия”, позволяющее пользователю по самостоятельно принимать решение о целесообразности сетевого общения программ этой группы.

- Сильные ограничения – в части разрешения работы с сетью, то же, что и слабые.

- Не доверенные – по умолчанию этим программам запрещено любое сетевое общение (по человечески очень жаль их).

В группу “доверенные” по умолчанию помещены все программы от Микрософт, собственно сам KIS и другие программы известных производителей. Для настроек по умолчанию выбор хороший, но лично я не стал бы всем программам, пусть даже и именитых производителей, так безраздельно доверять.

Как же попадают программы в ту или иную группу? Здесь все не так просто. Решение о помещении конкретной программы в одну из четырех групп принимается на основе нескольких критериев:

- Наличие сведений о программе в KSN (Kaspersky Security Network).

- Наличие у программы цифровой подписи (уже проходили).

- Эвристический анализ для неизвестных программ (что то типа гадания).

- Автоматически помещать программу в заранее выбранную пользователем группу.

Все эти опции находится в настройках “Контроль программ”. По умолчанию установлены первые три опции, использование которых и приводит к большому количеству “доверенных” программ. Четвертую опцию можно выбрать самостоятельно как альтернативу первым трем.

Проведем эксперимент. Поместим какую либо программу (например, браузер “Opera”) в список программ со слабыми ограничениями и посмотрим как работает правило “запрос действия”. Для вступления правил программ в действие нужно закрыть и снова открыть программу, правила для которой были изменены. Если теперь попробовать зайти на любой сайт, то никакого запроса действия не произойдет, а программа спокойно установит сетевое соединение. Как оказалось, правило “запрос действия” работает только если в основных параметрах защиты снят флажок с опции “Выбирать действие автоматически”.

Еще один сюрприз ожидает пользователей сетевых утилит типа ping, tracert (если правило “запрос действия” распространить на доверенные программы), putty (ssh клиент) и, возможно, им подобных. Для них KIS упорно не хочет выводить экран запроса действия. Здесь выход может быть только один – устанавливать разрешения для конкретной программы вручную.

Прежде, чем перейти к пакетным правилам, позволю себе один совет: создавайте для каждой группы программ свои подгруппы. Например: “Сетевые утилиты”, “Офисные программы”, “Программы для Интернета”, и т.д. Во первых, всегда можно будет быстро найти нужную программу, и, во вторых, можно будет устанавливать правила на определенные группы, вместо установки правил для отдельных программ.

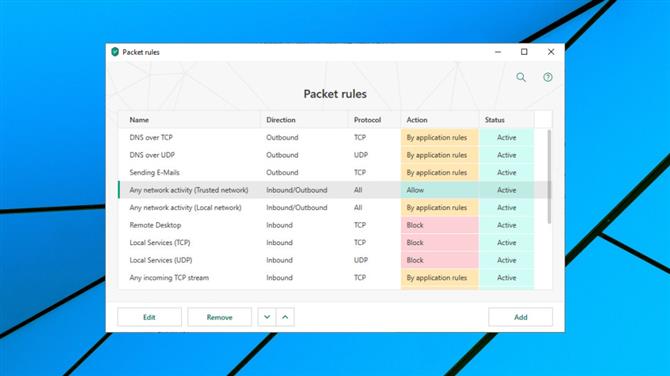

В пакетных правилах определяются отдельные признаки пакетов: протокол, направление, локальный или удаленный порт, сетевой адрес. Пакетные правила могут действовать как “разрешающие”, “запрещающие” и “по правилам программ”. Правила просматриваются сверху вниз пока не будет найдено разрешающее или запрещающее правило по совокупности признаков. Если правило для пакета не найдено, то применяется правило по умолчанию (последнее). Обычно в сетевых экранах последним правилом устанавливают запрет на прием и передачу любых пакетов, но для KIS это правило разрешающее.

Область действия правил охватывает определенную область: “любой адрес” (все адреса), “адрес подсети” – здесь можно выбрать тип подсети “доверенные”, “локальные” или “публичные”, и “адреса из списка” – указать IP адреса или доменные имена вручную. Отношение конкретной подсети к “доверенной”, “локальной” или “публичной” устанавливается в общих нстройках сетевого экрана.

Пакетные правила KIS, в отличие от большинства сетевых экранов, перегружены большим числом направлений: “входящее”, “входящее (поток)”, “исходящее”, “исходящее (поток)”, и “входящее/исходящее”. Причем, правила с некоторыми сочетаниями протокола и направления не работают. Например, правило запрета ICMP в сочетании с потоковыми направлениями работать не будет, т.е. запрещенные пакеты будут проходить. К UDP пакетам почему то применяются потоковые направления, хотя UDP протокол по своей природе как такового “потока” не создает, в отличии от TCP.

Еще один, не совсем приятный момент заключается в том, что в пакетных правилах отсутствует возможность указать реакцию на запрет входящего пакета: запретить прием пакета с уведомлением отправившей его стороны или просто отбросить пакет. Это так называемый режим “невидимости”, который раньше в сетевом экране присутствовал.

Теперь обратимся к собственно правилам.

1 и 2 правила разрешают по правилам программ отправлять DNS запросы по протоколам TCP и UDP. Безусловно, оба правила полезны, но в основном такие сетевые программы как почтовые и браузеры запрашивают адреса сайтов через системную службу DNS, за работу которой отвечает системная программа “svchost.exe”. В свою очередь, сама служба использует вполне конкретные адреса DNS серверов, указываемые вручную или через DHCP. Адреса DNS серверов меняются редко, так что вполне хватило бы разрешения отправки DNS запросов для системной службы “svchost.exe” на фиксированные сервера доменных имен.

3 правило разрешает программам отправку электронной почты по протоколу TCP. Здесь также, как и для первых двух правил, достаточно было бы создать правило для конкретной программы работы с электронной почтой указав на какой порт и сервер производить отправку.

4 правило разрешает любую сетевую активность для доверенных сетей. Будьте очень внимательны при включении этого правила, не перепутайте случайно тип сети. Это правило фактически отключает функции сетевого экрана в доверенных сетях.

5 правило разрешает любую сетевую активность по правилам программ для локальных сетей. Это правило хоть и не отключает полностью сетевой экран, но в значительной степени ослабляет его контрольные функции. По логике 4 и 5 правила нужно было бы разместить в самом верху, чтобы предотвратить обработку пакетов правилами 1 – 3 при нахождении компьютера в доверенной или локальной сети.

6 правило запрещает удаленное управление компьютером по протоколу RDP. Хотя область действия правила “все адреса”, но фактически оно действует только в “публичных сетях”.

7 и 8 правило запрещает доступ из сети к сетевым службам компьютера по протоколам TCP и UDP. Фактически правило действует только в “публичных сетях”.

9 и 10 правила разрешают всем без исключения подключаться к компьютеру из любых сетей, конечно исключая службы, запрещенные правилами 6 – 8. Действует правило только для программ с разрешенной сетевой активностью. Но будьте очень внимательны, сетевая активность по умолчанию разрешена практически всем программам за исключением не доверенных.

11 – 13 правила разрешают прием входящих ICMP пакетов для всех программ. Смысла в этих правилах не больше, чем в 1 – 3, потому, что ICMP в подавляющем большинстве случаев использует программа ping и tracert.

14 правилом запрещается прием всех типов ICMP пакетов, разумеется за исключением разрешенных правилами 11 – 13.

16 правило запрещает входящий ICMP v6 эхо запрос. ICMP v6 в подавляющем большинстве случаев не нужен. Можно было бы запретить его полностью.

17 правило разрешает все, что явно не разрешено или запрещено предыдущими правилами. Это правило хотя и не отображается на экране, но помнить о его существовании безусловно необходимо.

Настройки сетевого экрана KIS по умолчанию безусловно хороши и подходят большинству пользователей домашних компьютеров, на которых, собственно, и ориентирован этот продукт. Но гибкость и нетребовательность к дополнительным настройкам, о которой упоминалось в начале статьи, к сожалению достигается за счет безопасности самих же пользователей, делая эту самую безопасность очень сильно зависимой от человеческого фактора: знаний и безошибочных действий самого пользователя.

Эта лабораторная работа посвящена изучению изменений в системе, а именно - интерфейсу Антивируса Касперского, отвечающему за взаимодействие с пользователем. Тестирование реализуемой Антивирусом Касперского защиты будет проведено в следующей работе.

Дополнительно, на примере изучения Окна настроек будет изучена структура Антивируса Касперского.

Подготовка

Перед началом лабораторной работы убедитесь, что Ваш компьютер :

- Включен

- На нем загружена операционная система Microsoft Windows XP или Microsoft Windows 2000 Professional

- Выполнен вход в систему под учетной записью, обладающей правами администратора

Задание 1. Изучение интерфейса

Как упоминалось ранее, удобный графический интерфейс - важное отличие домашнего антивируса от корпоративного. Он должен быть интуитивно понятным и простым в использовании.

В этом задании изучается интерфейс Антивируса Касперского 6.0. Фактически, он состоит из четырех окон:

- Главного окна, в котором можно управлять задачами и компонентами антивируса. В нем также расположены ссылки на остальные окна

- Окна настроек, предназначенного для настройки задач и компонентов

- Окна статистики и отчетов, в котором можно получить данные о результатах работы антивируса

- Окна справочной системы

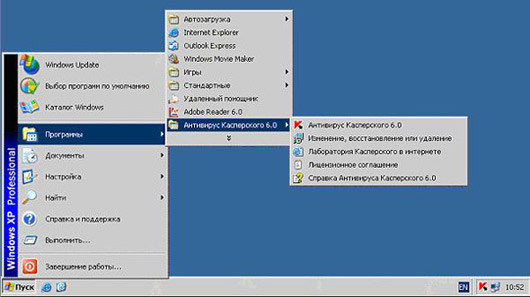

Дополнительно, Антивирус Касперского встраивается в контекстное меню объектов, размещенных на жестком диске, добавляет свою группу в системное меню Пуск и во время работы в системной панели операционной системы появляется иконка антивируса.

В ходе выполнения задания нужно будет поочередно вызвать все четыре окна интерфейса Антивируса Касперского 6.0 и ознакомиться с их внешним видом.

-

После успешного завершения процесса установки Антивируса Касперского 6.0 в системном меню Пуск / Программы появляется новая группа - Антивирус Касперского 6.0. В ней содержится пять ярлыков, название каждого отражает смысл, например Антивирус Касперского 6.0 открывает главное окно интерфейса Антивируса Касперского 6.0.

Откройте меню Пуск / Программы / Антивирус Касперского 6.0 и ознакомьтесь с его содержимым

Дополнительно она служит для быстрого доступа к основным функциям антивируса: двойной щелчок левой клавишей мыши на ней вызывает главное окно интерфейса, а контекстное меню, открываемое щелчком правой клавиши мыши позволяет сразу перейти на нужное окно интерфейса.

Откройте контекстное меню иконки Антивируса Касперского и ознакомьтесь с представленным здесь списком ссылок

В основу интегрированного решения «Лаборатории Касперского» для защиты рабочих мест положены классическое EPP-решение Kaspersky Endpoint Security и EDR-комплекс Kaspersky Endpoint Detection and Response «Оптимальный». Единый агент для автоматической защиты от массовых угроз и расширенного противодействия сложным атакам облегчает управление инцидентами и минимизирует дополнительные затраты на обслуживание. В итоге обеспечивается сбалансированный подход к защите.

Сертификат AM Test Lab

Номер сертификата: 329

Дата выдачи: 17.02.2021

Срок действия: 17.02.2026

Введение

Ряд исследований, проведённых в 2019–2020 годах несколькими ведущими аналитическими центрами, показывает быстрый рост решений класса EDR и стойкий интерес к ним.

Так, например, компания IDC в своём отчёте «Безопасность рабочих мест в 2020 г.: возрождение EPP и предназначение EDR» сделала следующие выводы:

- Слабое решение класса EPP сводит на нет все преимущества EDR-решения.

- EDR-система должна анализировать данные, в том числе те, что находятся за пределами рабочих мест.

- Люди и время становятся новым показателем окупаемости EDR-решений.

По результатам исследования, проведённого «Лабораторией Касперского», в 2019 году доля фишинговых атак только в финансовом секторе по отношению ко всем зафиксированным случаям фишинга возросла с 44,7 % до 51,4 %. Также чаще стали подвергаться атакам субъекты критической информационной инфраструктуры (КИИ). Так, с начала 2020 года было выявлено более миллиарда атак только в отношении объектов КИИ.

По данным аналитического агентства Technavio, рынок средств класса EDR будет расти в течение 2020–2024 годов и увеличится на 7,67 млрд долларов США.

Исходя из исследований можно сделать выводы, что классические решения EPP и EDR по отдельности уже не всегда удовлетворяют потребности потенциальных заказчиков в привычном виде. Именно поэтому специалисты «Лаборатории Касперского» выработали решение по усилению уже внедрённой защиты конечных точек в целях противодействия сложным угрозам — KES + KEDR «Оптимальный» (рис. 1).

Рисунок 1. Усиленная защита конечных точек за счёт интеграции решений

Суть усиления и доработки заключается в использовании функциональности решений обоих классов через бесшовное взаимодействие посредством единого агента. Перечислим актуальные проблемы информационной безопасности, которые помогает решать такой подход:

- необходимость ручного разбора и анализа большого числа инцидентов;

- эксплуатация средств ИБ, которые не взаимодействуют друг с другом и управляются из разных консолей;

- принятие решений без использования средств для наглядного централизованного представления информации;

- выполнение сложных задач в условиях нехватки квалифицированных кадров и экспертизы;

- несоответствие требованиям регулирующих органов и действующего законодательства.

Ещё одним важным моментом и запросом на сегодняшний день является возможность не только внедрить сложное и широкофункциональное решение по обнаружению инцидентов и реагированию на них на конечных точках в больших организациях, но и надёжно защитить активы и бизнес-процессы независимо от уровня и размера организации, равно как и её зрелости в части ИБ (рис. 2).

Рисунок 2. Уровни зрелости организаций в части информационной безопасности

Решение, рассматриваемое в нашем обзоре, было разработано для организаций среднего уровня зрелости процессов ИБ. Создатели исходили из того, что для охвата потребностей такого предприятия или ведомства не требуется всех умений Kaspersky EDR: будет достаточно набора самых нужных функций с возможностью расширить его за счёт подключения дополнительных решений (рис. 3).

Рисунок 3. Различия между Kaspersky EDR «Оптимальный» и Kaspersky EDR

Далее в обзоре будет рассматриваться только Kaspersky EDR «Оптимальный». Начнём с функциональных возможностей.

Функциональные возможности «Kaspersky EDR для бизнеса Оптимальный»

Kaspersky EDR «Оптимальный» объединяет новейшие технологии защиты рабочих мест и гибкие инструменты контроля со средствами эффективного противодействия сложным атакам и повышения прозрачности инфраструктуры.

Отметим следующие аспекты функциональности решения:

- Управление функциями EPP и EDR из единой консоли.

- Автоматизированные средства реагирования на угрозы.

- Возможность проведения анализа первопричин (root-cause analysis).

- Интегрированные шифрование и патч-менеджмент.

- Формирование карточки инцидента: Kaspersky Endpoint Agent составляет подробную карточку с важными данными об инциденте на конечном устройстве. Карточка формируется в веб-консоли сервера администрирования на основе сигнала об обнаружении от совместимой EPP-программы Kaspersky.

- Возможность запустить цепочку ответных действий: создать правило запрета на запуск недоверенного объекта, выполнить поиск похожих инцидентов в группе устройств на основе выбранных индикаторов атаки (IoC), изолировать недоверенный объект, отсечь скомпрометированное конечное устройство от сети.

- Визуализация пути распространения атаки (attack spread path): для каждой заполненной карточки инцидента Kaspersky Endpoint Agent строит интерактивный граф, описывающий этапы развёртывания обнаруженной атаки во времени. Построенный граф содержит информацию о модулях, задействованных в атаке, и действиях, выполненных ими.

- Интеграция с решением Kaspersky Security Center Cloud Console в рамках функций Kaspersky EDR «Оптимальный».

Рисунок 4. Основные функциональные возможности KES + EDR

В целом подобная функциональность может встретиться в решениях классов EPP и EDR по отдельности, но в том и преимущество комплекса от «Лаборатории Касперского»: в легковесности, едином агенте и возможности гибко наращивать необходимую функциональность. Взглянем на его архитектуру.

Архитектура KES + EDR

В основу архитектуры решения положены привычные нам Kaspersky Security Center и Kaspersky Endpoint Security, что даёт гибкие возможности по интеграции в существующую инфраструктуру организации. Если говорить о месте в экосистеме продуктов, то стоит отметить тесную взаимосвязь и взаимозависимость между ними, что обеспечивает перекрёстный охват всех объектов сети.

Рисунок 5. Архитектура KES + EDR

Как видно по схеме выше, Kaspersky Security Center и Kaspersky Endpoint Agent являются обязательными компонентами, а Kaspersky Sandbox — вспомогательным.

Рисунок 6. Другие решения, в которых используется единый агент

Изучив архитектуру, можно сказать, что она позволяет легко и гибко наращивать мощности, подключать новые устройства и управлять ими. Мониторинг всех возникающих инцидентов на конечных точках вкупе с другими элементами инфраструктуры даёт более полную картину и обеспечивает подконтрольность ситуации.

Системные требования

При развёртывании всегда рекомендуется изучить системные требования и придерживаться их, в противном случае можно столкнуться с рядом сложностей.

Таблица 1. Аппаратные требования для Kaspersky Endpoint Agent

Для работы Kaspersky Endpoint Agent 3.9 в составе решения Kaspersky EDR «Оптимальный» требуется Kaspersky Security Center 12.1 или Kaspersky Security Center Cloud Console. Управление программой осуществляется через облачную или веб-консоль администрирования. Программа Kaspersky Endpoint Agent должна быть установлена в составе Kaspersky Endpoint Security 11 для Windows (версии 11.4 или 11.5) или Kaspersky Security 11 для Windows Server.

Таблица 2. Программные требования для Kaspersky Endpoint Agent

В целом предъявляемые системные требования — такие же, как и у решений Kaspersky Endpoint Security и Kaspersky Security Center, так что при наличии последних не потребуется выделять дополнительные ресурсы.

Сценарии использования KES + EDR

В наших сценариях мы будем использовать стенд в следующем составе:

- Kaspersky Security для рабочих станций и файловых серверов,

- Kaspersky Endpoint Agent,

- Kaspersky Security Center.

Процесс развёртывания рассматриваться не будет; о нём можно подробно узнать из официальной документации. Один из способов установки также описан в ранее выпущенной нами статье.

Подключимся к Kaspersky Security Center (рис. 7).

Рисунок 7. Авторизация в Kaspersky Security Center

После подключения перемещаемся в панель мониторинга Kaspersky Security Center с настраиваемой панелью и инструментами визуализации (рис. 8).

Рисунок 8. Панель мониторинга Kaspersky Security Center

Будут рассмотрены классические и часто используемые сценарии, но начнём мы с интересных возможностей, связанных с визуализацией цепочек развития угрозы (kill chain).

Построение цепочки развития угрозы в KES + EDR

Удобная функциональность позволяет визуализировать в виде графа информацию о потенциальной атаке, необходимую для выполнения своевременных ответных действий.

Граф цепочки развития угрозы — инструмент для анализа причин появления последней. Граф предоставляет визуальную информацию об объектах, задействованных в инциденте — например, о ключевых процессах на устройстве, сетевых соединениях, библиотеках, кустах реестра.

Собираемые сведения отправляются в Kaspersky Security Center, где и происходит само построение.

Настройка правил, по которым формируются цепочки развития угрозы, выполняется в разделе управляемых устройств (рис. 9, 10, 11). Перед настройкой важно выполнить ряд предварительных условий (табл. 3). Также важно знать, что цепочка развития угрозы отображается в карточке инцидента.

Рисунок 9. Раздел «Управляемые устройства» в Kaspersky Security Center

После выбора управляемого устройства переходим в свойства и выбираем раздел «Параметры программы» → «Синхронизация с Сервером администрирования».

Рисунок 10. Настройка параметров Kaspersky Endpoint Agent

В параметрах синхронизации должно быть выбрано «Отправлять данные для построения цепочки развития угрозы».

Рисунок 11. Параметры синхронизации отправки данных для построения цепочки развития угрозы

Таблица 3. Предварительные условия для развития цепочки угроз

Благодаря произведённым настройкам у ИБ-администратора появляется возможность получить более наглядную и полную картину для принятия решения по событию и оперативно перевести последнее в статус инцидента.

Функциональность работы с цепочками развития угроз привлекательна, так как имеет низкий порог вхождения: на её основе даже не занимающийся ИБ профессионально специалист сможет разобраться в ситуации и принять решение на своём уровне. В расширенной же версии Kaspersky EDR присутствует возможность корреляции цепочки развития угроз с матрицей MITRE ATT&CK.

Работа с карточками инцидентов в KES + EDR

Ранее было отмечено, что всю необходимую информацию (ту же цепочку развития угрозы) можно найти в карточке инцидента. Но прежде чем добраться до неё и посмотреть, как она выглядит, разберём несколько моментов, позволяющих понять, где и в каких разделах Kaspersky Security Center находятся полезная информация и настройки KES + EDR.

Так, в интерфейсе Kaspersky Security Center отображаются политики KES + EDR (рис. 12). Они позволяют распространять на управляемые устройства с установленным Kaspersky Endpoint Agent политики в массовом формате.

Рисунок 12. Отображение политик KES + EDR в Kaspersky Security Center

Переключимся теперь на раздел со списком управляемых устройств (рис. 13). Находим здесь интересующее нас устройство и щелчком по нему переходим в его свойства.

Рисунок 13. Выбор управляемого устройства из списка в KES + EDR

В разделе общих свойств выбранного устройства (рис. 14) отображается информация по нему, включая текущие сеансы с его участием, а также доступна немаловажная функциональность, связанная с возможностью принудительно синхронизировать параметры и настройки устройства с сервером администрирования.

Рисунок 14. Общие свойства управляемого устройства в KES + EDR

Здесь нам кроме всего прочего доступна информация об установленных на управляемом узле программах. Всё это позволяет централизованно держать под контролем ситуацию с актуальной версией (рис. 15). На остальных вкладках доступны для просмотра данные о задачах, запускаемых на узле, событиях и инцидентах, а также дополнительные сведения.

Рисунок 15. Установленное программное обеспечение «Лаборатории Касперского» на подконтрольном управляемом устройстве в KES + EDR

Но самое интересное для ИБ-администратора — это, конечно же, события и инциденты, на основе которых он сможет принимать верные решения по дальнейшим действиям, а также оценивать уровень важности ситуации, держа всё под контролем. Для получения информации о событиях можно не только воспользоваться разделом в свойствах управляемого устройства (там будут видны только относящиеся конкретно к нему записи), но и в общем плане просмотреть все события через раздел отчётов. В последнем случае в главном окне веб-консоли KSC нажимаем на «Мониторинг и отчёты» → «Отчёты» и из списка в разделе «Подробнее» выбираем интересующее нас зафиксированное событие (рис. 16).

Рисунок 16. Выбор карточки инцидента из отчёта по событиям на управляемых узлах в KES + EDR

В итоге открывается карточка инцидента (рис. 17). Там собрана самая необходимая и важная для принятия решения информация:

- действие, предпринятое по отношению к обнаруженному исполняемому файлу / процессу;

- информация об управляемом устройстве (IP-адрес, ОС, наименование применяемой политики);

- дата обнаружения, полный путь до файла, хеш-сумма в разных форматах (данные, на основе которых можно создавать IoC);

- цепочка развития угрозы;

- кнопки действий по отношению к обнаруженному объекту (запретить, поместить в карантин).

Рисунок 17. Карточка инцидента в KES + EDR

О запрете запуска, переносе в карантин и сетевой изоляции стоит рассказать подробнее. Посвятим этим возможностям следующий сценарий.

Сетевая изоляция устройства и запрет на исполнение файлов на управляемом устройстве в KES + EDR

Удобной и полезной функцией является возможность изолировать на сетевом уровне подконтрольное устройство (рис. 18). Это важно при обнаружении потенциально вредоносных действий или подозрении на атаку (например, где-либо появилась троянская программа), поскольку за счёт изоляции можно пресечь распространение и переход атаки на другие устройства в корпоративной сети.

Сетевая изоляция включается в два щелчка из карточки инцидента. Для этого необходимо нажать на кнопку «Изолировать устройство» и подтвердить действие (при совершении таких операций надо чётко понимать, что в этом случае легитимный пользователь не сможет работать с сетевыми устройствами и службами, что при ложном срабатывании может вызвать негативную реакцию с его стороны, так что необходимо принимать решение об изоляции обдуманно). При этом в политике могут быть заданы исключения сетевой изоляции (есть ряд предварительно настроенных), которые позволяют оставить доступ к критически важным сервисам (в том числе сохранить связь между машиной и KSC).

Рисунок 18. Включение сетевой изоляции устройства, управляемого KES + EDR

Кроме возможности изолировать устройства, полезной функцией является удалённое создание правил по запрету запуска исполняемых файлов, офисных документов / PDF, скриптовых файлов или помещение в карантин для дальнейшего анализа в Kaspersky Sandbox, а также ручного анализа и передачи экспертам (рис. 19). Такой подход, несомненно, позволит гибко принимать решения и повысить надёжность и эффективность работы решения KES + EDR.

Рисунок 19. Включение правила, запрещающего исполнение файла на управляемых узлах, в KES + EDR

Ранее была отмечена возможность просматривать в свойствах управляемых устройств локальные задачи, исполняемые на них. Однако если нам понадобится просмотреть список задач в глобальном плане, то для этого лучше подходит раздел в панели инструментов веб-консоли KSC (рис. 20).

Рисунок 20. Список задач на управляемых узлах и других компонентах комплекса KES + EDR в Kaspersky Security Center

Подведём итог изучения комплексного решения от «Лаборатории Касперского», суть которого заключается в обновлённом интегрированном подходе к защите конечных точек, а также эффективном обнаружении и пресечении выявленных вредоносных действий.

Выводы

Основной мишенью киберпреступников по-прежнему остаются рабочие места сотрудников. В то же время развиваются и средства защиты: трендом последних лет в области информационной безопасности стали технологии класса EDR, которые дополняют и нивелируют слабые места классических решений EPP. Они помогают обнаружить атаки, обходящие традиционные средства защиты, и точно на них отреагировать.

«Лаборатория Касперского» предлагает мощную комплексную защиту конечных точек (EPP + EDR) с использованием единого агента, без дополнительных затрат на обслуживание и с минимальным воздействием на производительность рабочих мест.

KES + EDR позволяет получить наглядные данные о событиях из области безопасности, а также значительно улучшает обзор происходящего в инфраструктуре. С помощью этого комплекса можно не только обнаружить угрозу, но и определить её истинные происхождение и масштаб, а также оперативно среагировать на неё, минимизировав бизнес-потери. Базовые инструменты EDR включены в состав «Kaspersky EDR для бизнеса Оптимальный», а он, в свою очередь, полностью входит при этом в комплект поставки «Kaspersky Total Security Plus для бизнеса» (EDR + EPP).

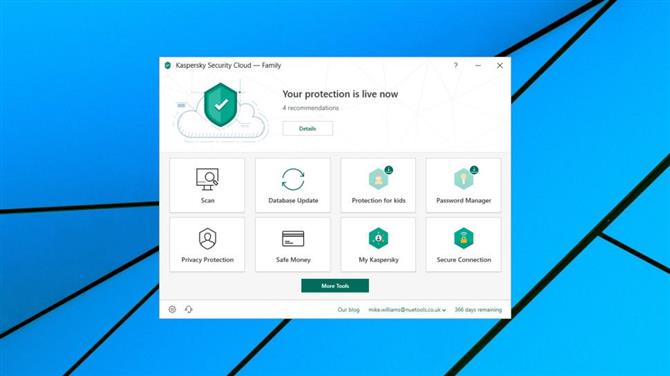

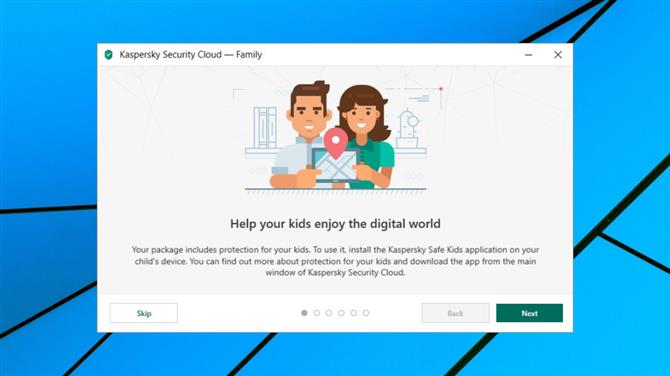

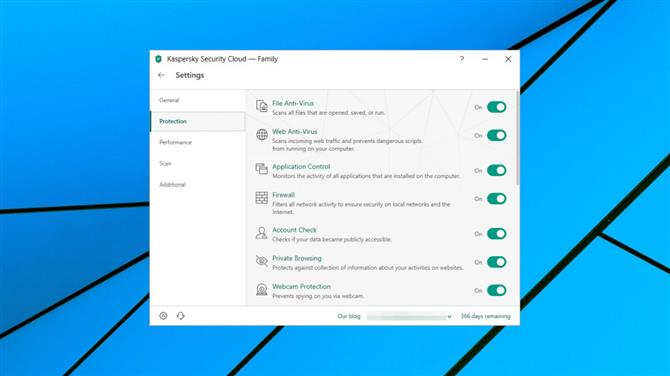

Установка Security Cloud предоставляет вам передовые антивирусные программы, защиту браузера, брандмауэр, родительский контроль, менеджер паролей, защиту банков, базовый VPN, средство обновления программного обеспечения, шифрование, безопасное удаление файлов, локальное резервное копирование и многое другое..

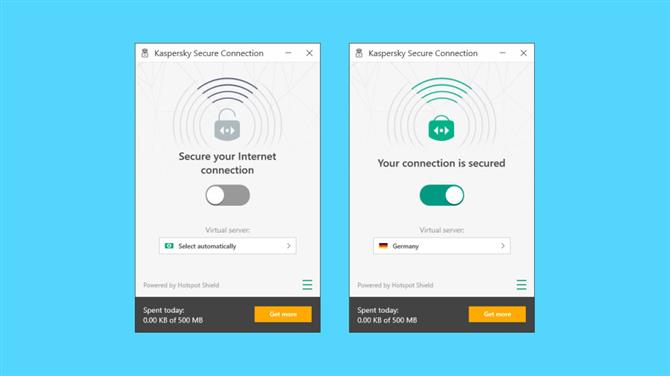

Хотя это впечатляюще длинный список, он не так хорош, как кажется на первый взгляд. В частности, VPN не позволяет вам выбирать местоположение и дает вам только 500 МБ ежедневного трафика, чего едва хватает на 30 минут потоковой передачи видео стандартной четкости. Обновление до полного VPN стоит от 29,99 долларов в год для покрытия пяти устройств..

- Вы можете зарегистрироваться в Kaspersky Security Cloud здесь

Вы получите почти те же функции с Kaspersky Total Security, но Security Cloud имеет несколько собственных уникальных технологий..

На сайте Kaspersky рассказывается о «адаптивной защите» Security Cloud, когда сервис автоматически адаптируется к вашим потребностям..

Например, если сайт, которым вы регулярно пользуетесь, нарушается, вас предупредят об изменении пароля. Когда вы в пути, он автоматически включит VPN или запустит безопасный браузер для защиты данных вашей кредитной карты. Или, если ничего особенного не произойдет, это очистит системный мусор или оптимизирует ваше устройство для лучшей производительности.

Хотя Security Cloud и Total Security имеют очень похожий набор функций, они могут со временем меняться. Kaspersky сказал, что когда он действительно вводит новые инструменты, они сначала появятся в Security Cloud.

Цены начинаются с 67,49 долл. США, чтобы покрыть три устройства в течение первого года, 89,99 долл. США при продлении, и вы можете покрыть пять устройств лишь немного больше (74,99 долл. США в первый год, 99,99 долл. США при обновлении).

Kaspersky Security Cloud действительно выигрывает в своем семейном плане, хотя поддержка до 20 устройств стоит всего 112,49 долл. В год, 149,99 долл. При обновлении.

Для сравнения, Bitdefender Total Security 2020 охватывает до 10 устройств, но по-прежнему стоит 54,99 долл. В первый год, 99,99 долл. При обновлении. Это дешевое покрытие на устройство в первый год, но потом дороже.

В целом, Kaspersky Security Cloud выглядит для нас как хорошая семейная ценность, особенно если вы можете использовать поддержку для всех 20 устройств. Но если вам нужен всего лишь Kaspersky Total Security, ознакомьтесь с его ценами. Хотя в некоторых ситуациях это обходится дороже, в других это может сэкономить деньги, особенно если вы используете только небольшое количество устройств..

(Изображение предоставлено Kaspersky Security Cloud)

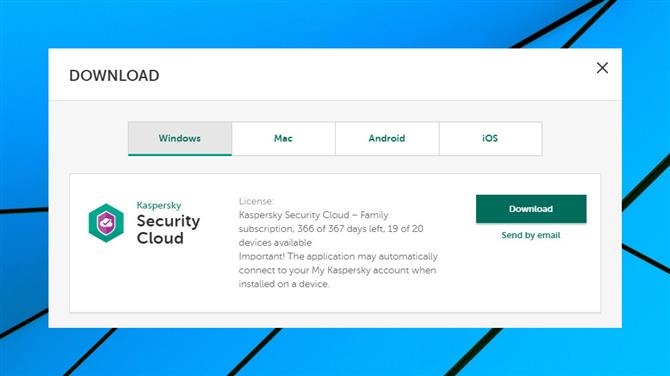

Настроить

Мы начали настройку с консоли учетной записи «Мой Касперский», введя ключ активации и выбрав способ установки. Варианты включали в себя загрузку установщика напрямую, либо из магазина приложений, либо отправку электронного письма другу или члену семьи со ссылкой для скачивания..

Мы выбрали маршрут загрузки и подождали, пока установщик настроит Security Cloud. Это оказалось немного более агрессивным, чем у обычного установщика антивирусов, указав SUMo (бесплатную версию средства обновления программного обеспечения) KC Software как «несовместимое программное обеспечение» и требуя удаления его..

(Изображение предоставлено: Kaspersky Security Cloud)

Мы изо всех сил пытаемся найти причину для этого, так как наша копия SUMo была бесплатной сборкой, которая не обновляет программное обеспечение автоматически и не делает ничего, даже слегка рискованного. Но мы не хотели спорить, поэтому удалили SUMo в любом случае, а остальная часть установки прошла без проблем.

Несмотря на то, что это очень легко использовать, у некоторых конкурентов нет контроля или обратной связи. Например, Bitdefender 2020 позволяет запускать быстрое сканирование непосредственно из модуля запуска. Kaspersky требует от вас открыть экран проверки, а затем выбрать быструю проверку для дополнительного щелчка каждый раз.

(Изображение предоставлено: Kaspersky Security Cloud)

Средство запуска Avira сильнее зависит от состояния системы, например, отображает состояние подключения VPN, так что оно сразу видно. Kaspersky просто отображает значок VPN-подключения Secure Connection, и вы должны переключиться на приложение (или проверить значок в системном трее), чтобы убедиться, что вы подключены.

Хотя некоторые дополнительные функции, которые вы можете увидеть в других местах, могут отсутствовать, программа запуска Kaspersky, несомненно, проста и понятна, и наши проверки показали, что пакет также хорошо защищен от вредоносных программ. Мы пытались закрыть ключевые процессы, остановить службы, поиграть с ключами реестра или удалить файлы, но наши атаки не дали никаких результатов, и наша защита не была’в любой момент.

(Изображение предоставлено: Kaspersky Security Cloud)

антивирус

Щелчок по главной консоли приведет вас прямо к окну проверки Kaspersky. Он имеет почти такой же простой и обычный интерфейс, как вы когда-либо видели, но вы будете знать, как его использовать немедленно: есть боковая панель со списком типов сканирования (Полное, Быстрое, Выборочное или Внешнее устройство), есть Кнопка Run Scan, параметры расписания и настроек четко видны, и на этом все.

Однако простота не означает, что в окне сканирования недостаточно функций. Скажем, выберите вариант «Быстрое сканирование», и вы не просто получите кнопку «Выполнить сканирование»; вы также увидите сводку последнего сделанного вами быстрого сканирования. Не нужно искать отдельную функцию «Журналы» или «Журнал», если вам нужно сравнить цифры: нужные вам результаты прямо сейчас.

Сканирование было быстрым, по крайней мере на начальном этапе, когда Kaspersky потратил 16 минут на проверку нашего 50 ГБ данных (около 440 000 файлов). Это примерно на 30% быстрее, чем Avira и Bitdefender, когда мы оценивали их.

Однако оптимизации не так много, и даже если мы включим параметр «Сканировать только новые и измененные файлы», последующее сканирование все равно займет около 9 минут. Bitdefender 2020 вел себя лучше, чем мы ожидали во время обзора, проверяя только новые и измененные файлы, сокращая время сканирования до 80 секунд..

Сканирование Kaspersky Security Cloud не оказало существенного влияния на производительность системы, поэтому, даже если фонового сканирования больше, чем обычно, вас это мало заботит..

Точность сканирования важнее, и у нас здесь не было проблем, так как программа немедленно обнаруживала даже самые очевидные из наших тестовых примеров (простой текстовый файл, включая вредоносный JavaScript), и не выдавала ни одного ложного срабатывания..

(Изображение предоставлено Kaspersky Security Cloud)

Другие преимущества

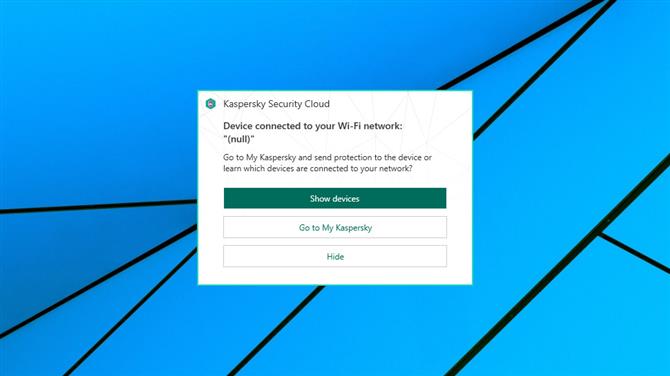

Установка Kaspersky Security Cloud дает вам интеллектуальный брандмауэр, который контролирует доступ в Интернет и блокирует сетевые атаки, как правило, без лишних хлопот с подсказками или предупреждениями. Для нас это работало без проблем, но если у вас возникли какие-либо проблемы или вам нужна индивидуальная настройка, вы можете настроить или настроить пользовательские правила для приложений или пакетов..

(Изображение предоставлено: Kaspersky Security Cloud)

(Изображение предоставлено: Kaspersky Security Cloud)

Kaspersky Security Cloud включает бесплатную базовую версию защищенного VPN-подключения с поддержкой Hotspot Shield. Базовый VPN неплох, но этот выпуск очень и очень ограничен.

Это место может быть не там, где вы ожидаете. Когда мы тестировали в Великобритании, VPN связывал нас с серверами в Нидерландах или Германии, что потенциально препятствовало нам в доступе к геоблокированным британским сайтам, которые мы могли бы посетить в противном случае..

И, о да, сервис ограничивает вас до 500 МБ трафика в день. Примерно 15 ГБ в месяц, это более щедро, чем у большинства, но вы все равно можете использовать его в одной сессии просмотра без особых проблем.

(Изображение предоставлено: Kaspersky Security Cloud)

Безопасное соединение все еще имеет определенную ценность для легкого использования, возможно, для защиты мобильных устройств при доступе к общедоступному Wi-Fi (ограничение данных для каждого устройства, а не для учетной записи, поэтому каждый защищенный мобильный телефон получает свои собственные 500 МБ). И поставщики безопасности нередко ограничивают использование VPN в пакетах; Авира и Bitdefender делают точно так же. Но есть исключения, и, например, Norton 360 Deluxe предоставляет вам полный VPN, а также его антивирус и другие инструменты..

(Изображение предоставлено Kaspersky Security Cloud)

Security Cloud включает в себя фильтр спама, но по умолчанию он отключен. Включив его, мы поняли, почему, потому что кажется, что фильтр работает, передавая информацию о каждом письме обратно на серверы Касперского, чтобы получить «нежелательный» или «законный» вердикт. Похоже, это замедлило процесс сбора новых электронных писем на нашем тестовом ПК, а точность не соответствовала спам-фильтру Bitdefender, поэтому вам, вероятно, будет лучше, если вы воспользуетесь специализированным средством защиты от спама.

(Изображение предоставлено Kaspersky Security Cloud)

Модуль защиты конфиденциальности предупреждает вас, когда приложения получают доступ к вашей веб-камере, и позволяет блокировать их в будущем..

В наших тестах это работало, но только для будущих снимков, и только если вы обращаете внимание. Например, когда наше тестовое приложение получило изображение с веб-камеры, Касперский не пытался его остановить. У нас был шанс остановить будущие записи, но только если мы заметили крошечное уведомление (которое появляется всего за пять секунд), заметили список опций, нажали кнопку и выбрали опцию Блокировать..

Хотя мы не рассматривали их, другие инструменты конфиденциальности выглядели более интересными. Проверка учетной записи отслеживает вход в ваш веб-сайт и позволяет узнать, были ли ваши данные раскрыты в результате взлома, а Приватный просмотр блокирует несколько типов веб-трекеров (социальные сети, веб-аналитика, рекламные агентства, веб-маяки)..

(Изображение предоставлено Kaspersky Security Cloud)

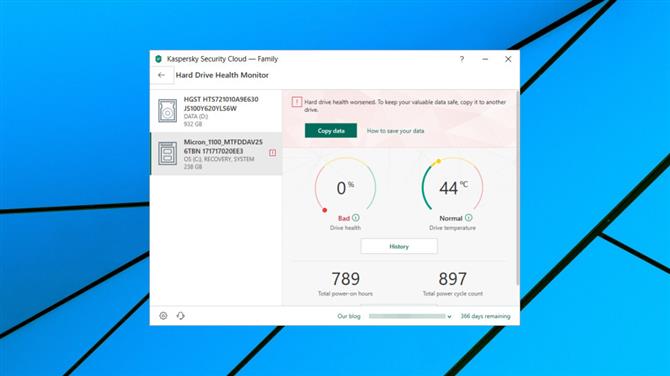

Функция Kaspersky Hard Drive Health предупреждает пользователей о сбое хранилища, позволяя им перемещать свои данные до того, как они будут потеряны. Или, по крайней мере, это идея. Kaspersky показал нам всплывающее предупреждение о том, что состояние нашего твердотельного накопителя ухудшилось, теперь он оценивается как критический 0%, и сбой может быть неизбежным.

(Изображение предоставлено Kaspersky Security Cloud)

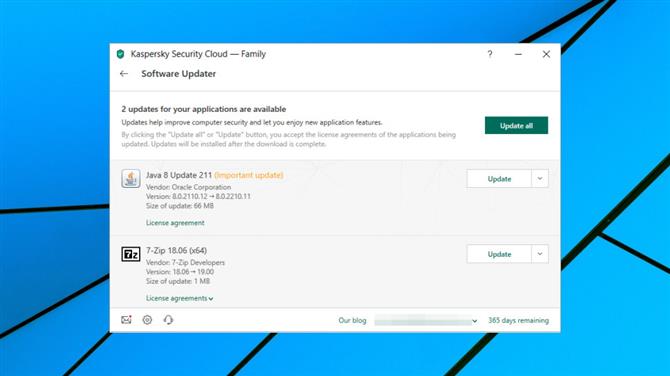

Модуль Software Updater был более полезен в нашей тестовой системе, обнаруживая отсутствующие исправления безопасности для Java и 7-Zip. Он не дает вам контроля или функциональности менеджера исправлений Avira, но он того стоит.

Базовый инструмент резервного копирования позволяет запускать простые локальные резервные копии. Он прост в использовании, например, позволяет создавать резервные копии всех фильмов за несколько кликов, но есть бесплатные инструменты, которые делают гораздо больше. Некоторые комплекты безопасности тоже идут дальше; например, план среднего уровня Norton Security Deluxe включает в себя профессиональный инструмент онлайн-резервного копирования с 50 ГБ облачного хранилища.

В Security Cloud спрятано множество более мелких инструментов, но большинство из них еще более ограничены, больше о добавлении списка функций, чем что-либо еще. Например, в разделе «Очистить и оптимизировать» есть несколько небольших опций очистки и настройки, но они настолько уступают конкурентам, как CCleaner, что мы изо всех сил пытаемся понять, почему они вообще включены..

Kaspersky Security Cloud по-прежнему обладает множеством полезных функций, включая брандмауэр, родительский контроль и, возможно, менеджер паролей. Но, несмотря на длину списка функций, качество резко снижается к концу, а другие комплекты выигрывают в некоторых областях (Norton 360 имеет неограниченную VPN и онлайн-инструмент резервного копирования, Bitdefender 2020 имеет отличный инструмент для защиты от спама).

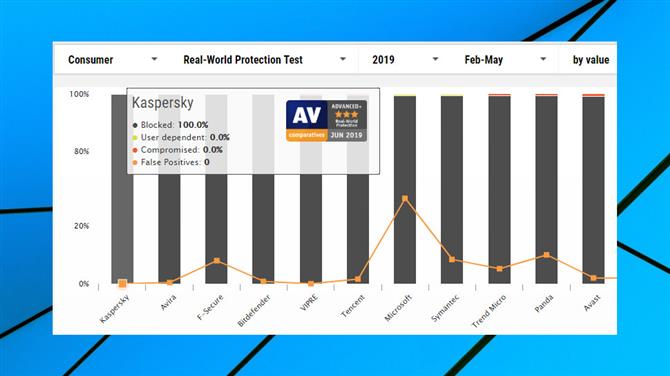

(Изображение предоставлено AV-Comparatives)

защита

Касперский всегда получал результаты выше среднего из независимых тестовых лабораторий, и 2019 год показывает, что компания работает лучше, чем когда-либо.

Тест защиты в реальном мире от AV-Comparatives оценивает производительность 16 лучших антивирусных механизмов против распространенных и совершенно новых угроз. Это может быть непростой тест, но Касперский занял первое место в итоговом отчете за февраль-май 2019 года с идеальным 100% уровнем защиты и нулевыми ложными срабатываниями..

Результаты тестирования Windows Home User от AV-Test за июнь 2019 года были столь же впечатляющими: Kaspersky Internet Security блокировал 100% результатов во всех тестах и набирал максимальное количество баллов за защиту, производительность и удобство использования..

Чтобы завершить обзор, мы запустили в нашей тестовой системе специально разработанный симулятор вымогателей. Касперский раньше не видел нашего кода, фактически превращая его в совершенно новую и необнаруженную угрозу. Будет ли мониторинг его поведения соответствовать задаче??

Мы запустили наш симулятор, и несколько секунд ничего не происходило. Но затем нам сообщили, что угроза была обнаружена и устранена. Наш симулятор сумел зашифровать всего шесть файлов, но Касперский тоже справился с этим, откатив действия нашего симулятора и восстановив исходные файлы только через несколько секунд.

Наш симулятор очень прост, и нет никакой гарантии, что Kaspersky Security Cloud точно так же заблокирует другие вымогатели, но это все же был отличный результат, и ставит Kaspersky вместе с Bitdefender за выдающиеся достижения в области блокировки вымогателей и восстановления потерянных данных..

Окончательный вердикт

Kaspersky Security Cloud имеет превосходный антивирусный движок и отлично защищает пользователей от даже новых угроз. В остальной части сюиты не хватает силы или полировки лучших конкурентов, но все же стоит присмотреться.

Читайте также: