Kaspersky svm что это

Обновлено: 02.07.2024

Все мы знаем истории, когда вирусы парализовывали работу огромных компаний. Итог - большие финансовые потери, урон репутации. «Лаборатория Касперского» разработала свой многоступенчатый подход к организации защиты с помощью широкой линейки своих продуктов. Далее я более подробно расскажу об этом подходе и покажу пример установки и настройки одного из базовых продуктов кибербезопасности - Kaspersky EDR Optimum.

Комплексный подход к безопасности

Информационной безопасности сейчас необходимо уделять максимум внимания, с этим нельзя не согласиться. Число атак на бизнес постоянно растет. Когда я начинал свою деятельность в системном администрировании, наиболее страшные вирусы просто выводили из строя операционные системы. Это создавало проблемы, но не критичные. Как правило, систему можно было оперативно восстановить. В других атаках злоумышленники воровали пароли и рассылали зловредные письма, используя украденные учетные данные от почтовых серверов.

Я сам лично наблюдал последствия атак шифровальщиков. У меня цикл статей на сайте есть по этой теме, вынесенный в отдельный раздел. Когда тебя зашифровали, поздно что-то делать. Так что на первое место выходит предотвращение атак всеми доступными способами. И это не просто установка антивируса на рабочие станции. Сейчас приходится более детально разбираться в этом вопросе и использовать комплекс защитных мер.

Для удобного подбора комплексной защиты «Лаборатория Касперского» сгруппировала все свои продукты кибербезопасности в 3 уровня для того, чтобы вы смогли подобрать себе линейку продуктов под свои задачи и ресурсы.

3 уровня защиты от «Лаборатории Касперского»

Как я уже сказал, «Лаборатория Касперского» представила ступенчатый подход к кибербезопасности. В его рамках все корпоративные продукты, технологии и сервисы разделены на три уровня. Необходимый конкретной компании уровень защиты зависит от размера организации и степени зрелости её службы информационной безопасности.

- Kaspersky Security Foundations. Этот уровень обеспечивает базовую защиту от широкого спектра угроз для компаний любого размера. Продукты из этого уровня могут быть установлены и настроены, даже если у вас нет IT отдела и постоянных сотрудников в нём. . Продукты этого уровня дают расширенные инструменты противодействия угрозам. Вы можете не только защищаться от атак, но и проводить расследование инцидентов. А также использовать накопленную информацию об атаках на вашу инфраструктуру для их предотвращения, даже если это совершенно новый вирус. Данный уровень приложений будет актуален для компаний, где есть IT отдел, в том числе люди, которые занимаются именно безопасностью.

- Kaspersky Expert Security. Самый продвинутый уровень защиты для организации экосистемы средств обеспечения безопасности. Данный уровень ориентирован на корпорации и крупные промышленные предприятия, где есть отдел IT-безопасности.

Далее я рассмотрю продукты уровня Kaspersky Optimum Security и покажу на конкретном примере, как их устанавливать и использовать.

Kaspersky Optimum Security

Данный уровень защиты состоит из следующих компонентов:

-

. Это расширение функционала Kaspersky Endpoint Security, который устанавливается в качестве антивируса на рабочие станции. С его помощью можно будет не только предотвращать угрозы, но и расследовать инциденты, анализировать первопричины заражений, автоматически формировать защиту на основе уже полученных данных, строить отчеты и многое другое. Ниже я буду устанавливать и настраивать этот продукт. . Сервис с круглосуточной автоматической защитой на основе моделей машинного обучения и аналитических данных об угрозах и расследований атак, подготовленных специалистами компании Kaspersky. На основе событий безопасности в вашей системе могут быть запущены те или иные сценарии противодействия угрозам. То есть это система, которая автоматически реагирует на инциденты без вашего участия. . Готовый продукт для организации песочницы, который интегрируется в существующую инфраструктуру защиты для дополнительных возможностей проверки и ограничения работы подозрительных приложений. . Портал с базой данных опасных приложений, сайтов, IP-адресов, всего того, что связано с угрозами. Платформа позволяет проверять подозрительные файлы, хеши файлов, IP-адреса или веб-адреса на наличие связанных с ними киберугроз для дальнейшего своевременного реагирования на них. . Онлайн-платформа, с помощью которой можно повышать осведомленность сотрудников любых отделов, даже ИТ-персонала, в вопросах информационной безопасности. Включает в себя интерактивные уроки, тесты, повторение пройденного, в том числе закрепление знаний на примере симулированных фишинговых атак.

Далее я покажу, как установить и настроить базу для построения защиты уровня Optimum Security с помощью Kaspersky EDR для бизнеса Оптимальный.

Установка Kaspersky EDR для бизнеса Оптимальный

Kaspersky EDR Оптимальный устанавливается поверх существующей инфраструктуры Kaspersky на базе Kaspersky Security Center + Kaspersky Endpoint Security. Сначала нужно установить сервер администрирования Kaspersky SC (KSC), затем на рабочие станции развернуть антивирус Kaspersky ES (KES).

В процессе установки сервера управления, вам будет предложено установить одну из бесплатных баз данных mssql express или mysql. Если у вас уже есть один из этих серверов, можно воспользоваться им.

В целом, в установке Kaspersky Security Center нет каких-то сложностей, так что я не буду на этом останавливаться. У продукта хорошая документация на русском языке, так что можно без проблем разобраться. Но я все установил и без инструкции. После установки заходить в консоль управления можно под учетной записью администратора компьютера, под которым выполнялась установка.

Дальнейшая логика установки EDR следующая. Если вы ранее работали с Security Center, то особых проблем у вас не возникнет. Я несколько лет управлял системой безопасности на базе Kaspersky, причем не в одной организации. Хотя это было несколько лет назад, логика работы продукта осталась примерно такой же, только интерфейс поменялся. Так что я быстро во всём разобрался.

Сначала вам надо загрузить установочные пакеты для дистрибутива клиентского антивируса - Kaspersky Endpoint Security. Делается это в разделе Обнаружение устройств и развертывание -> Развертывание и назначение -> Инсталляционные пакеты.

Затем в разделе Параметры консоли -> Веб-плагины установить два плагина - для Kaspersky Endpoint Agent и Kaspersky Endpoint Security.

Далее идём в Устройства -> Политики и профили и создаем политику для Kaspersky Endpoint Agent. В разделе Параметры программы -> Интерфейс и управление обязательно выбрать Endpoint Detection and Response Optimum.

В завершении развертывания необходимо создать три задачи:

- Перед развертыванием KES необходимо добавить компонент Endpoint Agent (или Endpoint Sensor) в свойствах установочного пакета KES в KSC.

- Задача для удаленной установки дистрибутива KES.

- Задача по распространению лицензионного ключа с лицензией на Kaspersky Endpoint Detection and Response Optimum.

Продукт активно развивается, так что какие-то пункты из данной инструкции могут поменяться. Но общая логика установки, думаю, такой же и останется. Теперь можно переходить к тестированию возможностей KES с лицензией EDR Optimum.

Имитация заражения и противодействие с помощью EDR

Давайте посмотрим, как на практике реализуется защита с помощью установленных ранее компонентов. Для теста я запустил на защищенной рабочей станции образец вируса. Локальный антивирус заблокировал его работу. Перемещаемся в KSC и смотрим информацию об инциденте.

Идём в раздел Мониторинг и отчёты -> Отчёты, открываем Отчёт об угрозах. Переходим на вкладку Подробнее.

Мы видим общую информацию о событии. Далее мы можем посмотреть подробности инцидента в отдельной карточке. Перемещаемся туда.

Здесь наглядно со всеми подробностями представлена информация, связанная с событием. Я скачал вирус в запароленном архиве через браузер. Распаковал его и запустил. Сверху показана цепочка процессов, связанных с запуском вируса. Сначала это был системный процесс svchost.exe, потом скачанная программа sw_test.exe и в конце сам запущенный вирус yhtbz.exe.

Через карточку инцидента вы можете изолировать устройство от сети, чтобы далее спокойно разобраться в произошедшем событии, не опасаясь, что прямо сейчас будет распространяться заражение.

Вы наглядно можете проследить за всеми действиями вируса. Для этого нужно выбирать соответствующие разделы под информацией о вирусе и смотреть внесенные им изменения.

- какие файлы создавал вирус;

- откуда и кем он был запущен;

- к каким ip-адресам он обращался;

- что изменил в реестре.

Наглядно всё это можно посмотреть в отдельной вкладке - Все события инцидента.

На основе данных из карточки вы сможете сразу же проверить файл по его хэшу на Kaspersky Threat Intelligence Portal и получить подробную аналитику. Также с помощью информации о файле вируса можно создать задачу по поиску этого файла на других машинах и настроить какое-то действие, если этот файл будет найден. Например, изолировать хост от сети или удалить файл и поместить на карантин.

Смотрите, какая получается картина. Вы видите не только конечный файл с вирусом, который был запущен в директории temp, но и источник заражения - исходный файл, который антивирусом не детектился, так как не проявлял никаких явно вредоносных активностей, но именно он являлся источником заражения. На основе функционала, представленного Kaspersky EDR Оптимальный, вы видите полную картину происходящего. С помощью информации в карточке инцидента у вас есть возможность сразу же изолировать заражённый хост, посмотреть аналитику по исходному файлу, запускающему вирус. Затем заблокировать на всех компьютерах запуск исходного файла по представленному хэшу, определить ip адреса, к которым обращается вирус и заблокировать их на шлюзе.

Когда атака будет локализована и остановлена, сможете спокойно посмотреть все изменения, что делал вирус, и откатить их на пострадавших системах. Таким образом реализуется часть комплексного подхода к защите. Не только блокировка вируса, но и полная аналитика по нему и превентивная защита.

Когда атака будет локализована и остановлена, сможете спокойно посмотреть все изменения, что делал вирус, и откатить их на пострадавших системах. Таким образом реализуется часть комплексного подхода к защите. Не только блокировка вируса, но и полная аналитика по нему и превентивная защита.

Более наглядно посмотреть все возможности Kaspersky EDR Optimum вы можете в видео:

Функционал очень крутой. Я лично ничего подобного ранее не видел. Расследования после вирусных атак приходилось проводить вручную, выискивая следы в системе и используя поисковики, чтобы находить подробности.

Заключение

Я рассказал, как организован подход «Лаборатории Касперского» к обеспечению комплексной защиты, а также наглядно показал, как он реализуется на практике на примере использования Kaspersky EDR для бизнеса Оптимальный. В целом мне нравятся защитные продукты этого бренда. Я постоянно использую их на почтовых серверах Linux в качестве антиспама и антивируса.

В офисах мне приходилось использовать 3 современных антивируса - от «Лаборатории Касперского» и других известных антивирусных производителей. Лично мне бренд Kaspersky и его Security Center нравится больше всего. Но нужно учитывать, что он в сумме и стоит немного дороже. Хотя линейки продуктов, как и функционал, у всех разные, и в лоб не всегда получится адекватно сравнить цены. Тут уже каждый сам выбирает, на чем остановиться исходя из задач и бюджета.

![]()

В составе комплексного решения Kaspersky Security для виртуальных сред находится Легкий Агент 5.1, решение сочетает в себе основные функции для защиты рабочих станций, серверов и мобильных устройств. Kaspersky Security для виртуальных сред обладает функционалом полноценного EPP-решения, поддерживая все популярные платформы виртуализации и функционируя с множеством гостевых операционных систем.

Особенности работы Kaspersky Security для виртуальных сред. Легкий агент 5.1

Для работы продукта потребуется установка специального ПО на каждую рабочую станцию – Легкого агента. Как понятно из названия, Легкий агент не нагружает систему. Вся нагрузка уходит для установки в отдельную специализированную виртуальную машину на базе Linux (Security Virtual Machine — SVM).

Kaspersky Security для виртуальных сред включает в себя все новейшие технологии из полноценных антивирусных решений:

- Система предотвращения вторжений;

- Персональный межсетевой экран;

- Система мониторинга приложений;

- Контроль web-трафика;

- Контроль устройств;

- Автоматическая блокировка эксплойтов;

- Самозащита и самоконтроль;

- Полноценное антивирусное решение для проверки файлов;

- Полный набор антивирусных баз;

- Инструмент «Общий кэш вердиктов» (Shared Cache) для оптимизации проверок на одном хосте;

- Сканирование системы;

- Механизм распределения лицензий;

Для работы и управлений всего решений необходимо установить особый компонент – Сервер интеграции.

Рисунок 1. Компонент Сервер интеграции Kaspersky Security для виртуальных сред. Легкий агент 5.1

Сервер интеграции собирает и актуализирует данные о всех SVM, обмениваясь с ним сведениями каждые 5 минут. Собранные данные перенаправляются на установленные агенты с целью оптимизации выбора подключения к одной из SVM доступных в сети, для запуска проверки на заражения.

Новейшие технологии в Kaspersky Security для виртуальных сред

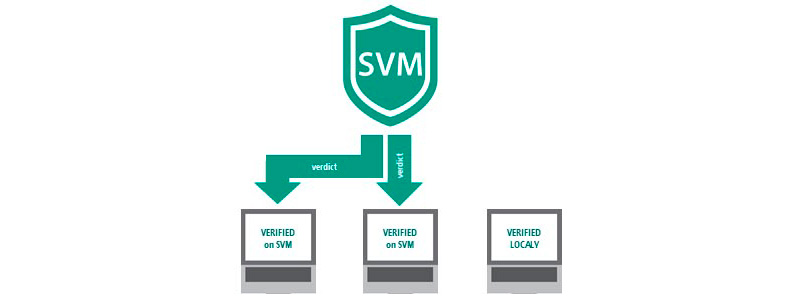

Рисунок 2. Принцип работы кешей вердиктов Kaspersky Security для виртуальных сред | Легкий агент

1. Кэш вердикт

При обращении к файлу на виртуальной машине, Легкий агент автоматически проверяет данный файл на отсутствие скрытой угрозы. После чего, результат проверки сохраняется в централизованной базе вердиктов (Shared Cache), каждая запись о проверенном файле преобразовывается в уникальный образец файла. И если данный файл будет использован на другом устройстве внутри сети, то проверка файла производиться не будет. Файл проходит повторную проверку только в случае своего изменения или при ручном запуске проверки. Кроме того, в память виртуальной машины автоматически подгружается дополнительный локальный КЭШ, для сокращения нагрузки на сеть.

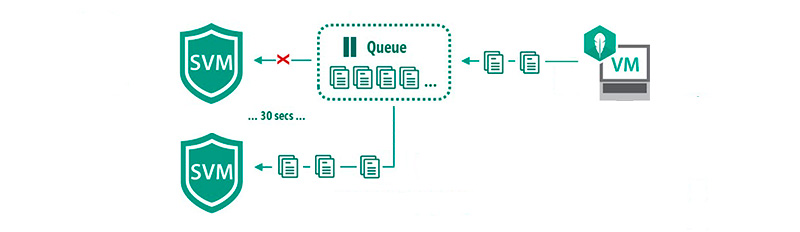

2. Очередь отложенной проверки

Рисунок 3. Очередь отложенной проверки в Kaspersky Security для виртуальных сред. Легкий агент 5.1

Установленный агент отправляет файлы для анализа на SVM, которая в случае недоступности формирует очередь отложенной проверки. Данный принцип работы сканирования позволяет проводить анализ файлов в любое время, не смотря на какие-либо ситуации, не завесившие от системы.

3. Механизм отказоустойчивости

Рисунок 4. Реализация отказоустойчивости в Kaspersky Security для виртуальных сред. Легкий агент 5.1

Крупные компании, чаще всего, обладают множеством SVM и проверка файлов на угрозу заражения занимает достаточно длительное время. Легкий агент позволяет инициировать подключение к указанному устройству автоматически. Однако если оно оказывается недоступно, агент пробует подключение к другой такой в сети, при этом время ожидания не превышает 30 секунд.

Начало работы с Kaspersky Security для виртуальных сред. Легкий агент 5.1

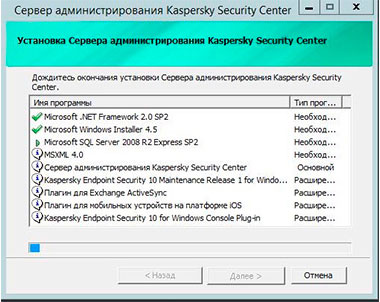

1. Установка консоли управления Kaspersky Security Center

Каждый корпоративный продукт «Лаборатории Касперского» удобнее и лучше всего разворачивать через единый Центр управления безопасностью (Kaspersky Security Center – KSC), который предоставляется пользователю бесплатно в комплекте с приобретённым решением. Чаще всего пользователи пренебрегают установкой и пользуются приобретенным решением отдельно. Важно, в случае с Kaspersky Security для виртуальных сред. Легкий агент 5.1 это не рекомендация к установке, а обязательное требование так как все серверные компоненты необходимые для его функционирования, инсталлируются с помощью KSC, который состоит из двух базовых компонентов:

- Сервер администрирования – центральный компонент, ответственный за управление устройствами организации и хранение данных в СУБД;

- Консоль администрирования – основной инструмент администратора. Консоль администрирования поставляется вместе с Сервером администрирования, но может быть также установленная отдельно на несколько устройств пользователей.

Инструкция для установки Kaspersky Security Center

Рисунок 5. Инструкция к установке

KSC включает в себя плагины для управления защитными решениями для всех типов платформ: физических, виртуальных, облачных – из единой консоли управления.

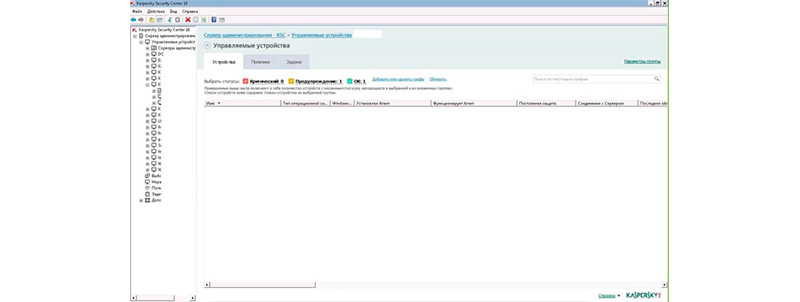

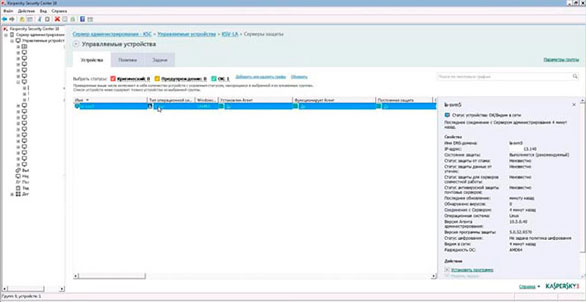

Рисунок 6. Конфигурирование управляемых устройств в Kaspersky Security Center

2. Установка и настройка Сервера интеграции

Перед началом установки Kaspersky Security для виртуальных сред. Легкий агент 5.1, Вам необходимо развернуть Сервер интеграции. В качестве наиболее оптимального способа установки мы рекомендуем проинсталлировать специальный exe-файл, который добавляет и запускает соответствующую службу в операционной системе на уже развернутом KSC. После успешной установки файла, в интерфейс KSC добавились новые разделы меню, а в список сервисов Windows – новая служба. Первоначальная настройка параметров Сервера интеграции также не занимает длительного времени, все стандартно: имена, адреса, порты.

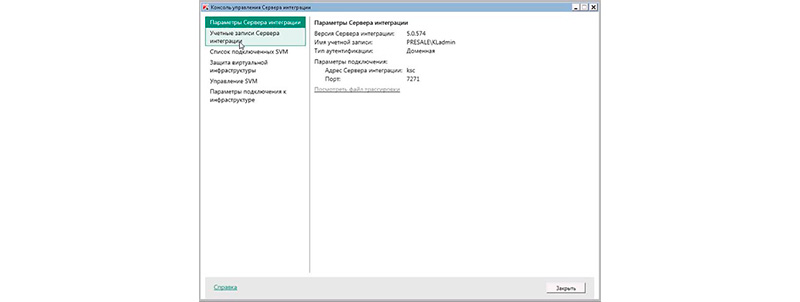

Рисунок 7. Настройка параметров Сервера интеграции Kaspersky Security для виртуальных сред. Легкий агент 5.1

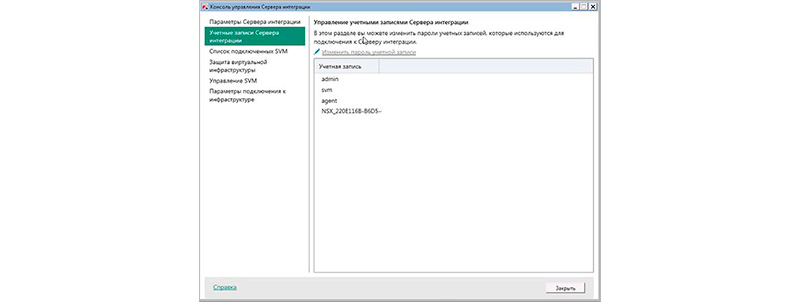

Для управления Сервером интеграции используется служебная учетная запись admin. Администратор также может настроить пароль или другие данные для подключения.

Рисунок 8. Настройка учетных записей Сервера интеграции Kaspersky Security для виртуальных сред. Легкий агент 5.1

При успешной установке Сервера интеграции в разделе «Дополнительно» появятся новые плагины управления:

- Kaspersky Security для виртуальных сред 5.0 Легкий агент — Сервер защиты;

- Kaspersky Security для виртуальных сред 5.0 Легкий агент для Linux;

- Kaspersky Security для виртуальных сред 5.0 Легкий агент для Windows.

3. Установка и настройка Виртуальной машины безопасности

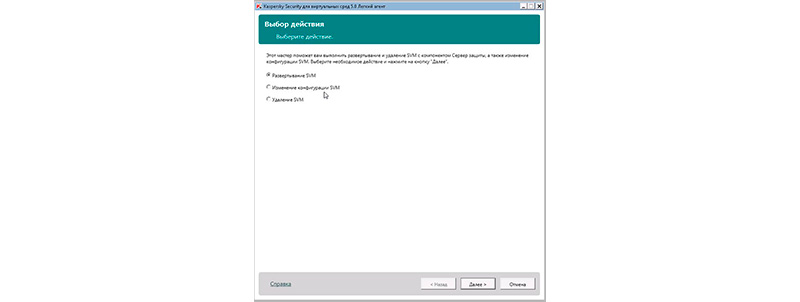

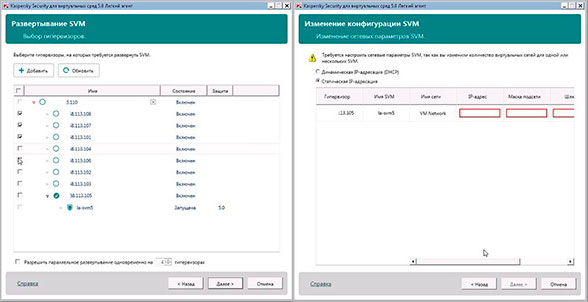

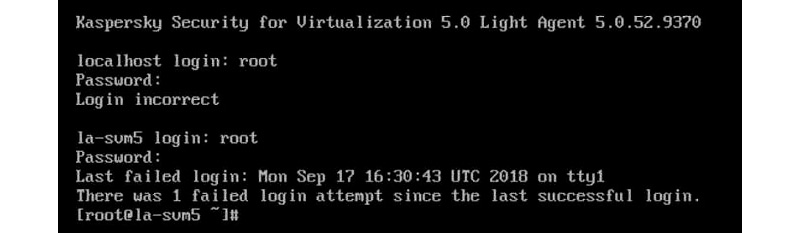

Для установки новой SVM активируйте соответствующий пункт меню и следуйте указаниям мастера установки. Предварительно необходимо скачать с сайта вендора образ, соответствующий производителю развернутой среды виртуализации в компании.

Рисунок 9. Мастер установки SVM Kaspersky Security для виртуальных сред. Легкий агент 5.1

Для завершения процесса установки SVM выберите целей ESX-хост и настройте сетевые параметры.

Рисунок 10. Конфигурирование SVM Kaspersky Security для виртуальных сред. Легкий агент 5.1

После окончания работы мастера установки KSC появится новый сервер защиты.

Рисунок 11. Управление SVM в KSC Kaspersky Security для виртуальных сред. Легкий агент 5.1

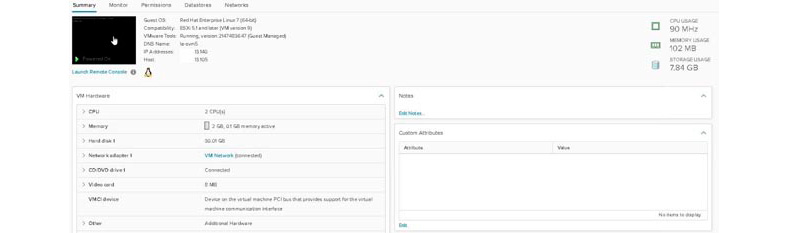

Интересный факт. Интерфейс гипервизора построен на базе Red Hat Enterprise Linux, в современном мире сложно подобрать сценарий, при котором к нему потребовался бы прямой доступ из консоли управления.

Рисунок 12. Виртуальная машина SVM в интерфейсе гипервизора Kaspersky Security для виртуальных сред. Легкий агент 5.1

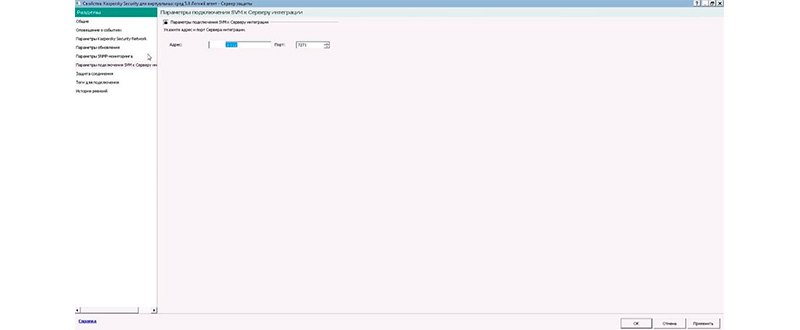

Для возвращения к более привычному пользовательскому интерфейсу, необходимо закончить процедуру организации сетевой связности путем настройки подключения SVM к Серверу интеграции через создание новой политики в соответствующей оснастке KSC.

Рисунок 13. Настройка подключения SVM к Серверу интеграции в KSC Kaspersky Security для виртуальных сред. Легкий агент 5.1

На этом первичное конфигурирующее SVM завершено, далее необходимо создать первоочередные задачи: активировать лицензию и запустить обновление антивирусных баз. После чего Вы можете переходить к развёртыванию Легких агентов на виртуальные машины пользователей.

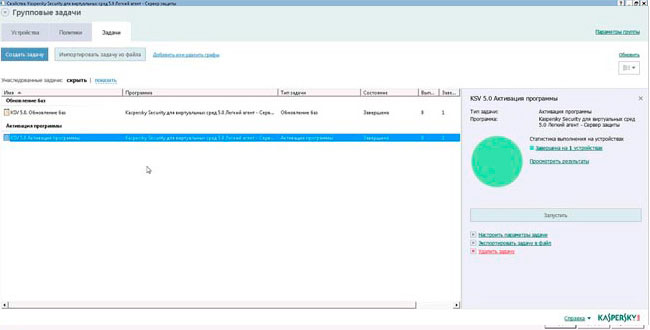

Рисунок 14. Создание задач для SVM Kaspersky Security для виртуальных сред. Легкий агент 5.1

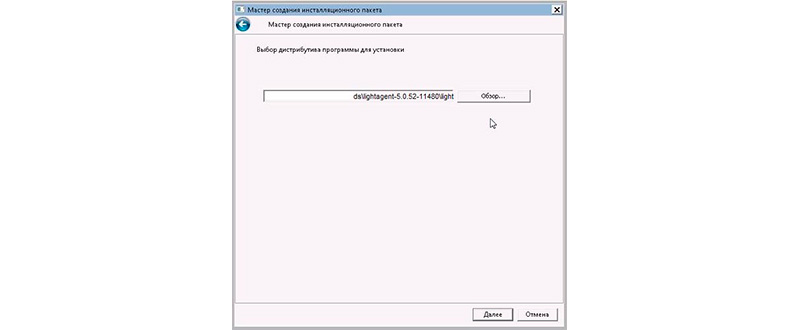

Создайте пакет инсталляционный пакет, выбрав образ агента для соответствующей гостевой операционной системы., например, Windows.

Рисунок 15. Создание инсталляционного пакета агентов Kaspersky Security для виртуальных сред. Легкий агент 5.1

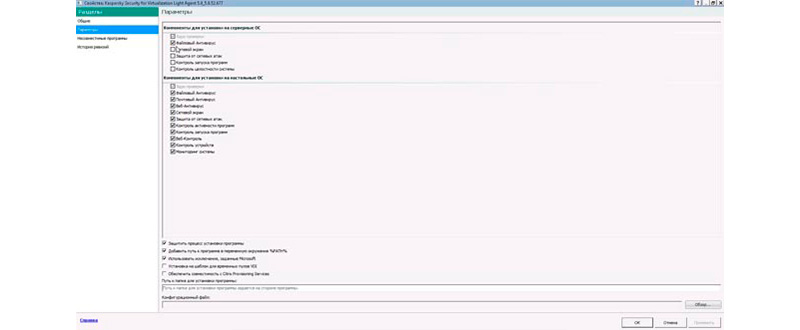

Гибкая настройка параметров инталяционного пакета, позволяет пользователю легко настроить необходимые функции. Например, во избежание конфликтов и для повышения надежности работы агентов на критичных серверах рекомендуется ограничить файловым антивирусом и сетевым экраном. Для максимальной оценки возможностей продукта, рекомендуем включать все функции продукта.

Рисунок 16. Настройка инсталляционного пакета Kaspersky Security для виртуальных сред | Легкий агент

Единоразовая настройка агента сохраняется и применяется на всех целевых виртуальных машинах в сети. Важной особенностью является то, что процесс поиска таких машин и установку возможно автоматизировать.

Помимо оперативной технической сводки о защищенной машине, пользователь может получить данные по необработанным объектам и угрозам в виде журнала событий. Также доступен режим функционирования, который настраивается во вкладке «Политика» и во многом повторяет аналогичные параметры и функции в семействе продуктов KES. Отличительной особенностью являются параметры подключения к SVM, которые можно настроить в зависимости от выбранного способа интеграции.

Особенности лицензирования и сертификаты

Kaspersky Security для виртуальных сред. Легкий агент 5.1 в рамках единой лицензии входит в состав комплексного решения Kaspersky Security для виртуальных и облачных сред (Kaspersky Hybrid Cloud Security — KHCS).

Кроме него KHCS включает в себя также:

- Kaspersky Security для виртуальных сред | Защита без агента;

- Kaspersky Endpoint Security для Linux;

- Kaspersky Security для Windows Server;

- Kaspersky Security для виртуальных и облачных сред для AWS;

- Kaspersky Security для виртуальных и облачных сред для Microsoft Azure.

Данный подход позволяет шибко управлять защитой большой инфраструктуры на базе унифицированной точки контроля из единой консоли. Администратор получает контроль над всеми корпоративными устройствами, включая облачные серверы и физические рабочие станции.

Для получения детальной информации о лицензировании, рекомендуем ознакомиться с нашей статьей.

Подведем итоги

Главная особенность продукта заключается в близкой к идеальному балансу ресурсных требований и функциональности. В отличие от устоявшихся на рынке «тяжелых» решений, требующих установки полноценного антивируса на каждую из виртуальных машин, весь движок разворачивается лишь на выделенной SVM, а гостевые на системы разворачивается малое ПО – Легкий агент. Файловая проверка выполняется локально, но вынесена на новый уровень функционирования в отдельно выделенной SVM. Помимо сканирования на вирусы в продукте доступен весь набор защитных технологий «Лаборатории Касперского», который доступен в корпоративных десктопных антивирусах – KES.

Установка и настройка не вызывают сложностей у пользователя, все действия интуитивны и происходят в привычном для постоянных пользователей «Лаборатории Касперского».

Преимущества

Хорошая оптимизация потребления виртуальных ресурсов агентом;

Поддержка всех популярных платформ виртуализации;

Поддержка широкой линейки гостевых операционных систем;

Функциональность полноценного EPP решения;

Гибкая конкурентная система распределения лицензий;

Единый стиль и система управления с иными продуктами «Лаборатории Касперского»;

Среди наших клиентов есть компании, которые используют решения Kaspersky как корпоративный стандарт и самостоятельно управляют антивирусной защитой. Казалось бы, им не очень подходит сервис виртуальных рабочих столов, в котором за антивирусом следит провайдер. Сегодня покажу, как заказчики могут сами управлять защитой без ущерба для безопасности виртуальных рабочих столов.

В прошлом посте мы уже рассказали в целом, как защищаем виртуальные рабочие столы заказчиков. Антивирус в рамках сервиса VDI помогает усилить защиту машин в облаке и самостоятельно ее контролировать.

В первой части статьи покажу, как мы управляем решением в облаке, и сравню показатели «облачного» Kaspersky с традиционным Endpoint Security. Вторая часть будет про возможности самостоятельного управления.

Как мы управляем решением

Вот как выглядит архитектура решения в нашем облаке. Для антивируса мы выделяем два сетевых сегмента:

- клиентский cегмент, где находятся виртуальные рабочие места пользователей,

- менеджмент-сегмент, где находится серверная часть антивируса.

Вот из чего состоит решение в терминах «Лаборатории Касперского».

- На виртуальные рабочие столы пользователей ставится легкий агент (LA). Он не занимается проверками файлов, а отправляет их на SVM и ждет «вердикта сверху». В результате ресурсы пользовательского рабочего стола не тратятся на антивирусную активность, а сотрудники не жалуются, что «VDI тормозит».

- Проверяет отдельная виртуальная машина защиты (Security virtual machine, SVM). Это выделенное устройство безопасности, на котором размещаются базы данных вредоносного ПО. Во время проверок нагрузка возлагается на SVM: через нее легкий агент общается с сервером.

- Kaspersky security center (KSC) управляет виртуальными машинами защиты. Это консоль с настройками задач и политик, которые будут применяться на конечных устройствах.

Эта схема работы обещает экономию до 30% аппаратных ресурсов пользовательской машины по сравнению с антивирусом на компьютере пользователя. Посмотрим, что на практике.

Для сравнения взял свой рабочий ноутбук с установленным Kaspersky Endpoint Security, запустил проверку и посмотрел на потребление ресурсов:

А вот та же самая ситуация на виртуальном рабочем столе со схожими характеристиками в нашей инфраструктуре. Памяти ест примерно одинаково, но загрузка ЦП ниже в два раза:

Сам KSC тоже довольно требовательный к ресурсам. Мы выделяем под него

достаточно, чтобы и администратору было комфортно работать. Смотрите сами:

Что остается под контролем заказчика

Итак, с задачами на стороне провайдера разобрались, теперь предоставим заказчику управление антивирусной защитой. Для этого мы создаем дочерний сервер KSC и выносим его в клиентский сегмент:

Зайдем в консоль на клиентском KSC и посмотрим, какие настройки будут у заказчика по дефолту.

Мониторинг. На первой вкладке видим панель мониторинга. Сразу понятно, на какие проблемные места стоит обратить внимание:

Перейдем дальше к статистике. Несколько примеров, что здесь можно посмотреть.

Здесь администратор сразу увидит, если на каких-то машинах не установилось обновление

или возникла другая проблема, связанная с ПО на виртуальных рабочих столах. Их

обновление может сказаться на безопасности всей виртуальной машины:

В этой вкладке можно проанализировать найденные угрозы до конкретной найденной угрозы на защищаемых устройствах:

В третьей вкладке есть все возможные варианты преднастроенных отчетов. Заказчики могут создать свои отчеты из шаблонов, выбрать, какая информация будет отображаться. Можно настроить отправку на почту по расписанию или просматривать отчеты локально с сервера

администрирования (KSC).

Группы администрирования. Справа видим все управляемые устройства: в нашем случае – виртуальные рабочие столы под управлением сервера KSC.

Их можно объединять в группы, чтобы создать общие задачи и групповые политики для разных подразделений или для всех пользователей одновременно.

Как только заказчик создал виртуальную машину в приватном облаке, она сразу определяется в сети, и Kaspersky отправляет ее в нераспределенные устройства:

На нераспределенные устройства не распространяются групповые политики. Чтобы не раскидывать виртуальные рабочие столы по группам вручную, можно использовать правила. Так мы автоматизируем перенос устройств в группы.

Например, виртуальные рабочие столы с Windows 10, но без установленного агента администрирования попадут в группу VDI_1, а с Windows 10 и установленным агентом, попадут в группу VDI_2. По аналогии с этим, устройства можно также автоматически распределять на основе их доменной принадлежности, по расположению в разных сетях и по определенным тегам, которые клиент может задать исходя из своих задач и потребностей самостоятельно.

Для создания правила просто запускаем мастер распределения устройств по группам:

Групповые задачи. С помощью задач KSC автоматизирует выполнение определенных правил в определенное время или с наступлением определенного момента, к примеру: выполнение проверки на вирусы выполняется в нерабочее время или при «простое» виртуальной машины, что, в свою очередь, снижает нагрузку на ВМ. В этом разделе удобно по расписанию запускать проверки на виртуальных рабочих столах внутри группы, а также обновлять вирусные базы.

Вот полный список доступных задач:

Групповые политики. С дочернего KSС заказчик может самостоятельно распространять защиту на новые виртуальные рабочие столы, обновлять сигнатуры, настраивать исключения

для файлов и сетей, строить отчеты, а также управлять всеми видами проверок своих машин. В том числе – ограничивать доступ до конкретных файлов, сайтов или хостов.

Политики и правила главного сервера можно включить обратно, если что-то пойдет не так. В самом плохом случае при неверной настройке легкие агенты потеряют связь с SVM и оставят виртуальные рабочие столы без защиты. Наши инженеры тут же получат уведомление об этом и смогут включить наследование политик с главного сервера KSC.

Если вы устанавливаете традиционный антивирус на виртуальные серверы, одними расходами на лицензии (довольно высокими) дело не ограничивается, приходится тратить и вычислительные мощности — продукты для физических машин не адаптированы к особенностям среды и требуют множества избыточных телодвижений. Их базы данных хранятся и обновляются локально, а сканирование файлов и программ в памяти прилично нагружает систему. Это замедляет работу критичных бизнес-приложений, а если таких серверов много, вы можете получить так называемые штормы обновлений и штормы проверок с отказами в обслуживании. В случае облачных VPS с оплатой за фактически потребляемые ресурсы лишняя нагрузка бьет не только по карману — антивирусные базы на выключенном сервере не обновляются, и после его запуска система некоторое время будет уязвима.

В виртуальных средах эксперты «Лаборатории Касперского» рекомендуют применять специализированные продукты. Доступны они не только владельцам программно определяемых дата-центров и частных облаков. Для более прозаических VPS тоже есть простое решение сложных проблем — защита от вредоносного ПО как услуга.

Защита как услуга

Сегодня мы поговорим о Kaspersky Security для виртуальных сред. Этот продукт совместим со всеми популярными платформами виртуализации (VMware vSphere, Microsoft Hyper-V, Citrix XenServer и KVM) и позволяет вынести обновление баз, а также проверку процессов, памяти, файлов и сетевого трафика на отдельные виртуальные устройства (SVM), по одному на каждую хост-систему. Крупные компании разворачивают серверную часть решения в собственной виртуальной инфраструктуре, но ради пары машин это не имеет смысла. Некоторые сервис-провайдеры предлагают услугу подключения VPS к Kaspersky Security за абонентскую плату. Клиентам уже не нужно покупать лицензию и разворачивать защитное решение на каждом узле: достаточно инсталлировать легкий агент, и сразу после его запуска система будет надежно защищена без существенного снижения производительности.

Процесс внедрения прост, поэтому подробно его описывать мы не будем — у RuVDS достаточно поставить соответствующую галочку при заказе виртуального сервера.

После запуска агента в панели уведомлений появится значок, позволяющий просмотреть его рабочий статус и запустить программу-конфигуратор.

Возможности продукта

Kaspersky Security for Virtualization 4.0 Light Agent (легкий агент для виртуальных сред) обеспечивает многоуровневую защиту VPS от внешних и внутренних сетевых атак. Трафик гипервизора отслеживается, есть сетевой экран и система предупреждения вторжений — все как во «взрослых» серверных версиях продуктов «Лаборатории Касперского».

Решение интегрируется с облачной сетью Kaspersky Security Network (KSN) и реагирует на новые угрозы через 0,02 секунды после их появления в базе. Это позволяет использовать легкий агент в том числе для защиты от угроз нулевого дня. При этом в каждой хост-системе обновляется только одно устройство SVM, что исключает шквалы обновлений. Задачи проверки также распределяются по времени в зависимости от нагрузки на гипервизор — SVM автоматически создает очереди и управляет приоритетами, сглаживая пики потребления вычислительных ресурсов виртуальными машинами.

Итоги

Необходимость защиты серверов (в том числе виртуальных) не вызывает сомнений даже у самых консервативных системных администраторов, растущее количество (и качество, что важно!) угроз не оставляет нам пространства для дискуссий. Лет десять назад вопрос считался спорным, но сейчас ограничивающиеся только грамотной настройкой прав доступа и политик безопасности, а также своевременной установкой патчей специалисты ушли на пенсию или были уволены из компаний по причине профнепригодности.

Проблема сегодня исключительно в выборе способа защиты, и, естественно, повсеместное внедрение технологий виртуализации привело к появлению специализированных решений. Они оптимально используют возможности виртуальных сред и позволяют скинуть ресурсоемкие задачи обеспечения безопасности с хилых плеч VPS, ударив по злодеям всей вычислительной мощью хост-системы. Подобные решения требуют высокопроизводительной серверной части и были изначально доступны только крупным компаниям, но, подкидывая нам очередную проблему, технический прогресс предлагает и ее решение. Требовательную к ресурсам часть продукта можно вынести на сторону сервис-провайдера, оставив клиентским VPS только легкие агенты и защиту как услугу за довольно скромную абонплату. Это идеальный вариант для небольших компаний и физических лиц, не имеющих возможности вложиться в создание собственного облака или программно определяемого дата-центра.

Будучи решением, специально разработанным для защиты виртуальных машин, Kaspersky Security для виртуальных сред позволяет обеспечить более высокую производительность и плотность ВМ на хост-сервере, что ведет к более быстрому возврату инвестиций.

Безопасность виртуальных машин без снижения производительности

Теперь вам не придется устанавливать полноценный агент безопасности на каждую виртуальную машину. Kaspersky Security для виртуальных сред предоставляет более рациональный способ защиты, снижая нагрузку на процессоры, память, хранилища и операции ввода-вывода:

• Среды Microsoft Hyper-V, Citrix Xen и VMware защищаются одним виртуальным устройством на каждом хост-сервере, при этом на каждой виртуальной машине устанавливаются лишь небольшие модули – легкие агенты

• Среды VMware можно также обеспечить защитой без установки агентов: одно виртуальное устройство безопасности защищает все виртуальные машины на хост-сервере

Kaspersky Security для виртуальных сред идеально подходит для дата-центров, построенных на базе различных гипервизоров.

Надежная защита ваших систем от вредоносного ПО

В новейшем антивирусном ядре «Лаборатории Касперского» объединены сигнатурные, проактивные и облачные технологии, которые обеспечивают высокий уровень обнаружения, включая защиту от угроз «нулевого дня».

Дополнительный уровень безопасности: защита от сетевых угроз

Kaspersky Security для виртуальных сред обеспечивает защиту виртуального трафика на уровне сети и содержит мощные возможности обезвреживания вредоносных программ.

С помощью единой консоли администратор может централизованно управлять безопасностью виртуальной инфраструктуры, а также другими приложениями безопасности «Лаборатории Касперского», которые обеспечивают защиту физической инфраструктуры и мобильных устройств. Облегчая управление смешанными инфраструктурами, включающими виртуальные, физические и мобильные устройства, Kaspersky Security для виртуальных сред позволяет гибко регулировать процесс внедрения виртуализации в соответствии с потребностями вашего бизнеса.

Помимо лицензирования по числу виртуальных машин, «Лаборатория Касперского» теперь также предлагает схему лицензирования по числу используемых ядер процессоров. Благодаря такой модели поставщикам услуг IaaS проще обеспечить надежную защиту ценных данных своих клиентов.

Отмеченное многочисленными наградами антивирусное ядро «Лаборатории Касперского» осуществляет проверку файлов при доступе и по требованию на каждой активной виртуальной машине. Защита осуществляется в режиме реального времени.

Глобальная облачная сеть безопасности Kaspersky Security Network (KSN) позволяет реагировать на новые угрозы, в том числе на угрозы «нулевого дня», намного быстрее, чем традиционные методы защиты. Благодаря KSN время реакции на появление нового вредоносного ПО может составлять всего 0,02 секунды!

Kaspersky Security для виртуальных сред включает специальные технологии, которые обеспечивают эффективную защиту от сетевых угроз на гипервизорах.

В решении используется технология Shared Cache, позволяющая избежать дублирования проверки одинаковых файлов, размещенных на разных виртуальных машинах. Такой подход повышает эффективность и производительность виртуальной инфраструктуры без ущерба для уровня защиты.

Единая консоль управления Kaspersky Security Center обеспечивает прозрачность физической и виртуальной структуры администрирования, позволяя эффективно управлять задачами по защите различных типов устройств — физических, мобильных и виртуальных.

Решение позволяет применять различные параметры безопасности к разным группам виртуальных машин. Например, можно отключить проверку конкретного приложения, если она не требуется, чтобы не занимать вычислительные мощности ненужными процессами.

Читайте также: