Kaspersky web console как зайти

Обновлено: 04.07.2024

Основные преимущества Web Console по сравнению c MMC:

- Не требует установки на стороне клиента, нужен только веб-браузер

- Раз нужен только браузер, то неважно какая операционная система

- Если работаете на мобильном устройстве, то можно прямо с пляжа просматривать отчеты

Web Console поддерживает User-Centric модель, то есть администратор назначает политику не устройству, а юзеру. User-Centric модель управления работает, если в AD устройствам назначены владельцы. KSC сможет получить эту информацию и назначать профили политик не устройствам, а владельцам устройств. Старая модеь управления Device-Centric, когда профили политик назначались устройствам, остается доступной и применяется по умолчанию.

Web Console это отдельный дистрибутив. Ее можно установить как на компьютер с KSC, так и на отдельный компьютер.

Web Console представляет собой веб-сервер на платформе Node.js.

В простейшем варианте SPA это веб-приложение, компоненты которого загружаются один раз на странице, а контент подгружается по необходимости. Т.е. когда мы кликаем в Web Console на какой-либо элемент интерфейса, запускается JavaScript, который подгружает модули и визуализирует то, что мы запросили. И все будет выглядеть так, как будто мы перешли на другую страницу.

Изменение в интерфейсе ММС-консоли администрирования

В дереве консоли появилось несколько новых узлов:

- Multitenant applications – сюда могут попасть приложения ЛК, в которых есть функционал поддержки Multitenancy, например, KSV.

- Deleted objects – сюда попадают удаленные сущности, такие как задачи, политики, инсталляционные пакеты

- Triggering of rules in Smart Training mode – сюда попадает информация о срабатывании правил в обучающем режиме для нового компонента AAC

- Active threats (предыдущее название Unprocessed files)

Итак, что может попасть в узел Deleted objects. Все сущности, в свойствах которых есть раздел Revisions, попадают в узел Deleted objects после удаления.

А именно: - Policies - Tasks - Installation packages - Virtual Administration Servers - Users - Security groups - Administration groups

Можно сказать, что это аналог Корзины в Windows.

Общий и сквозной для KSC список подсетей

В KSC подсети могут использоваться в нескольких местах. Например, в свойствах KSC, когда мы хотим ограничить передачу трафика по времени. В политике Агента, когда настраиваем профили подключений.

В KSC 10 приходилось в каждом из этих мест отдельно задавать параметры подсетей, что было не очень удобно.

В KSC 11 в свойствах Сервера администрирования появился новый раздел, где можно один раз задать список подсетей внутри организации и этот список будет доступен в любом месте KSC, где в качестве параметра необходимо выбирать подсеть.

Инсталляционный пакет: индикатор уровня защиты

У инсталляционного пакета KES 11.1 в KSC 11 больше нет вариантов установки.

Зато добавили индикатор защиты в свойства инсталляционного пакета, раньше такой индикатор был только в политике. Если администратор решит отключить установку важного компонента KES 11.1, то индикатор изменит цвет. Так же можно посмотреть, что повлияло на изменение уровня защиты.

KSC 11 : поддержка diff – фа йлов обновлений

На серверах обновлений хранится несколько наборов баз, полные и так называемые diffфайлы (разница (дельта) между текущим и предыдущим обновлением). Диффы могут быть суточными, а могут быть недельными. KSC 10 умел скачивать только полный набор баз, теперь он может скачивать оба набора, полный и диффы.

Парадокс в том, что KES давно умеет работать с диффами, но только при обновлении из Интернета, теперь KES может использовать диффы и при обновлении с KSC. Это позволит существенно уменьшить внутренний трафик во много раз.

Агенты администрирования: поддержка diff – файлов обновлений

Параметр загружать обновления заранее (offline режим обновления) включен в политике Агента по умолчанию

Ретрансляция Diffфайлов не работае при включенном offline режиме обновления

Diffфайлы не будут передавать на старые версии Агентов

НО! В свойствах Network Agent есть опция «Download updates from KSC in advance». Так вот если эта опция включена, а она включена по умолчанию, то KES будет обновляться по старинке без использования диффов.

KSC 11: агенты обновлений

Update Agents теперь тоже умеют раздавать DIFF-файлы обновлений.

Кроме того, они теперь могут выступать в роли KSN Proxy и могут перенаправлять KSN-запросы от защищаемых устройств к Серверу администрирования или непосредственно к глобальным KSNсерверам.

Update Agent: поддержка 10 000 узлов

По умолчанию KSC назначает Update Agents автоматически.

В KSC 10 если администратор хотел назначать Update Agent вручную, то в крупных сетях это вызывало неудобства. Почему? Потому что раньше один Update Agent мог поддерживать до 500 хостов. И если в сети несколько тысяч хостов, то приходилось назначать много Update Agent, чтобы покрыть всю сеть. К тому же не любой компьютер может стать Update Agent, он должен удовлетворять определенным системным требованиям.

В общем раньше ручное назначение Update Agent в крупных сетях становилось непростой задачей.

Сейчас такая проблема исчезла, т.к. теперь один Update Agent поддерживает до 10 000 хостов.

Так как увеличилось количество поддерживаемых хостов, то соответственно увеличились системные требования к компьютеру, которого можно назначить Update Agent (процессор частота 3,6Ггц или выше, ОП от 8ГБ, Объем свободного места на диске от 120ГБ)

Папка KLSHARE переехала: C:\ProgramData\KasperskyLab\adminkit\1093\.working\share\

KSC 11: Обратная совместимость плагинов KES

В KSC11 появилась обратная совместимость плагинов KES.

Раньше если в сети использовались разные версии KES, то администратору приходилось поддерживать отдельные наборы политик и задач для каждой версии. Теперь же политики и задачи KES 11.1 будут распространяться и на KES 11.

KSC 11: удаленная установка

В мастере удаленной установки появилась новая секция – Behavior for devices managed through other Administration Servers.

Если в сети несколько серверов KSC, они могут видеть одни и те же устройства. Опция позволяет избежать установки на устройство, которое подключено к другому KSC.

KSC 11: улучшения в RBAC

Во-первых, на RBAC больше не нужна лицензия для Сервера администрирования.

Во-вторых, появились новые роли: - Auditor - Security Officer – Supervisor. По умолчанию они никому не назначены.

В-третьих, появилась возможность рестрансляции списка ролей на подчиненные Сервера администрирования. Раньше приходилось работать с ролями отдельно на каждом Сервере, это было не очень удобно. Теперь можно создавать и настраивать роли в одном месте на Главном Сервере администрирования и спускать их вниз по иерархии.

KSC 11: новые отчеты

Report on the status of application components – позволяет администратору наглядно понять, где какие компоненты установлены и их текущий статус. Это важная информация, т.к. установленный, но незапущенный компонент снижает эффективность защиты конечного узла. Раньше у администратора не было возможности посмотреть статус компонентов KES в одном месте сразу на всех устройствах. Чтобы узнать какие компоненты установлены и запущены, приходилось смотреть каждый хост отдельно, что было неудобно и занимало много времени.

При необходимости на базе этого отчета можно строить детальные отчеты по отдельным компонентам, например, посмотреть где установлен Endpoint Sensor.

Report on threat detection distributed by component and detection technology - информация о том, какой именно компонент защиты обнаружил угрозу и с помощью какой технологии. Это позволяет наглядно показать работу детектирующих технологий и полезность компонентов защиты.

Интеграция с SIEM через syslog

Чтобы отправлять события из KSC в SIEM-систему по протоколу syslog больше не нужна лицензия.

Но это распространяется только на Syslog, для интеграции с ArcSight, QRadar и Splunk по-прежнему нужна лицензия!

Диагностика установки обновлений Windows

Опция автоматически включает трассировку Network Agent. Файлы трассировки хранятся в папке - %WINDIR%\Temp

ИТОГО KSC 11 :

- Появилась полноценная KSC Web Console

- Реализована поддержка DIFF-файлов обновлений

- Реализована поддержка обратной совместимости плагинов KES

- Агенты обновлений могут выступать в роли KSN-прокси и поддерживают до 10000 узлов

Вы можете написать сейчас и зарегистрироваться позже. Если у вас есть аккаунт, авторизуйтесь, чтобы опубликовать от имени своего аккаунта.

Похожий контент

Здравствуйте.

Уже около полутора месяцев мучаюсь с проблемой, - после перезагрузки серверов их статус в консоли меняется на "защита выключена".

Управление из консоли невозможно.

(Реально антивирус работает)

До этого года 3 все нормально было.

Выяснил, что не стартует служба агента адм-я.

Вручную стартовать невозможно - опция неактивна.

Только деинсталляция агента и новая установка. И то иногда не помогает, приходится удалять и сам антивирус.

Сервер KSC 12 (v. 12.2.0.4376) выделенный - Windows Server 2012 std + SQL Server 2012

Агент везде - 12.2.0.4376

На серверах установлен - KS for Windows Server (v. 11.0.1.897)

лицензия расширенная.

На серверах ОС - Windows Server 2012 std.

Но есть пара Windows Server 2019 std - там указанных проблем нет.

На рабочих станциях тоже все ок.

Все сервера в одной группе, т.е. политика одна.

Недавно вынес KSC 12 правда в отдельную, но ничего не поменялось.

Буду благодарен за любые советы!

Дополню, - иногда опция "Запуск" службы Агента активна.

Но при попытке запуска минут 5 "крутит", потом в журнале событий ошибка - "служба не ответила за отведенное время".

Вышла 13-я версия KSC, вот подумываю обновить сервер админ-я.

Слабая надежда, что поможет. )))

Прошу подсказать, в субботу 14.08 перестал отвечать KSC12, ошибка соединения на ssl порт. Проблему решил рестартом сервиса KSC на сервере, нормальная работоспособность KSC восстановилась. После этого задача "Обслуживание Сервера администрирования" висит уже четвертый день в состоянии "Выполняется (10%)" и не идет дальше. Судя по времени события, после начала ее выполнения KSC и перестал отвечать. Доступен только пункт "Запустить", останов и приостановка запрещены. В задаче стоит галка "Сжимать БД". Остальные задачи, в т.ч. обновление баз выполняются нормально.

Что можно сделать? Заранее спасибо!

Всем добрый день!

Коллеги, может быть, кто-то сможет помочь.

Уже не первый год устанавливаю различное ПО, в том числе agent+kes, с помощью ksc.

Причем, всегда устанавливаю все с использованием агента, не прибегая к вводу логина и пароля доменной учетной записи.

Но если на компьютере нет агента, то использую доменную учетную запись, которая имеет права администратора на компьютерах подразделения. То есть такое становится нужно только при первоначальном "взятии под контроль" компьютера.

Недавно для повышения уровня безопасности вышеупомянутая учетная запись была добавлена в группу домена "Protected Users". Как вы наверное знаете, это запрещает ей работать по протоколам LM, NTLM (разрешено только Kerberos).

Как следствие, теперь обращаться к ресурсам домена можно только по имени, а не по ip-адресу. А ksc всегда при установке ПО "разрешает" имя компьютера в ip-адрес, и только затем пытается зайти в директорию \\ip-адрес\Admin$

Выглядит это так:

Агент администрирования Kaspersky Security Center 12 (12.2.0.4376): Устройство "computername" разрешено в "192.168.111.222" для копирования данных. Копирование файлов на указанное устройство. (\\192.168.111.222\admin$)

Агент администрирования Kaspersky Security Center 12 (12.2.0.4376): Общая папка "\\192.168.111.222\admin$" недоступна для следующих учетных записей:

domain\admin-account, <Текущая учетная запись службы Сервера администрирования> (Отказано в доступе.)

Помогите, пожалуйста, заставить ksc заходить на ПК по имени или как-то еще победить данную проблему :)

Вы можете войти в Kaspersky Security Center 11 Web Console после установки Сервера администрирования и Kaspersky Security Center 11 Web Console. Вы должны знать веб-адрес Сервера администрирования и номер порта, указанный во время установки (по умолчанию используется порт 8080). В вашем браузере JavaScript должен быть включен.

Чтобы войти в Kaspersky Security Center 11 Web Console, выполните следующие действия:

-

В браузере укажите : .

Отобразится страница входа.

Если вы добавили несколько доверенных Серверов администрирования, в списке выберите Сервер администрирования, к которому вы хотите подключиться.

Если вы добавили только один Сервер администрирования, отображаются только поля Учетная запись и Пароль.

Войдите в систему, используя учетную запись и пароль локального администратора.

После входа в систему информационная панель отображается с языком и темой, которые вы использовали в последний раз.

Если вы впервые входите в Kaspersky Security Center 11 Web Console, в нижней части экрана отображается блок режима обучения. Вы можете следовать инструкциям обучения или закрыть их, нажав кнопку Закрыть ( X ).

Вы можете перемещаться по Kaspersky Security Center 11 Web Console и использовать ее для работы с Kaspersky Security Center.

Выход из Kaspersky Security Center 11 Web Console:

- Нажмите на имя пользователя в правом верхнем углу экрана.

- В раскрывающемся меню выберите пункт Выход .

Программа Kaspersky Security Center 11 Web Console закрыта, отображается страница входа в программу.

Этот раздел содержит информацию об управлении программой Kaspersky Endpoint Security через Kaspersky Security Center Web Console.

Kaspersky Security Center Web Console позволяет выполнять следующие действия:

Kaspersky Security Center Web Console работает следующим образом:

- Вы подключаетесь к Kaspersky Security Center Web Console c помощью браузера, в окне которого отображаются страницы веб-портала программы.

- С помощью элементов управления веб-портала вы выбираете команду, которую требуется выполнить. Kaspersky Security Center Web Console выполняет следующие действия:

- Если вы выбрали команду, связанную с получением информации (например, просмотр списка устройств), Kaspersky Security Center Web Console формирует запрос на получение информации к Серверу администрирования, затем получает от него необходимые данные и передает их браузеру в удобном для отображения виде.

- Если вы выбрали команду управления (например, удаленная установка программы), Kaspersky Security Center Web Console получает команду от браузера и передает ее Серверу администрирования. Затем программа получает результат выполнения команды от Сервера администрирования и отображает его в браузере.

Дополнительную информацию о Kaspersky Security Center Web Console см. в документации Kaspersky Security Center.

Ответ:

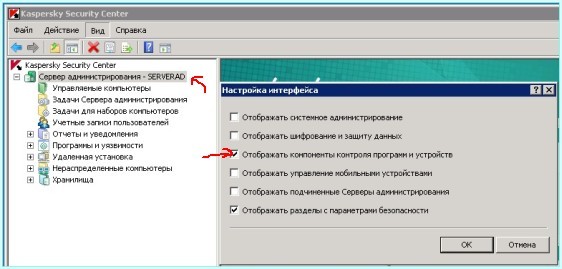

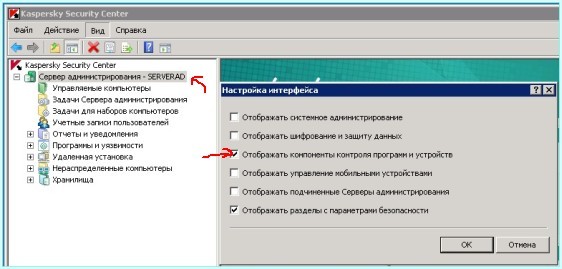

Веб контроль доступен для вашей лицензии. Просто после установки он не отображается в интерфейсе консоли управления.

Включить отображение в интерфейсе очень просто.

В консоли управления Kaspersky Security Center 10 выберите Сервер администрирования, то есть самый верхний узел в дереве, затем в меню выберете Вид->Настройка интерфейса и в открывшемся окне настройки интерфейса поставьте галочки в нужных местах.

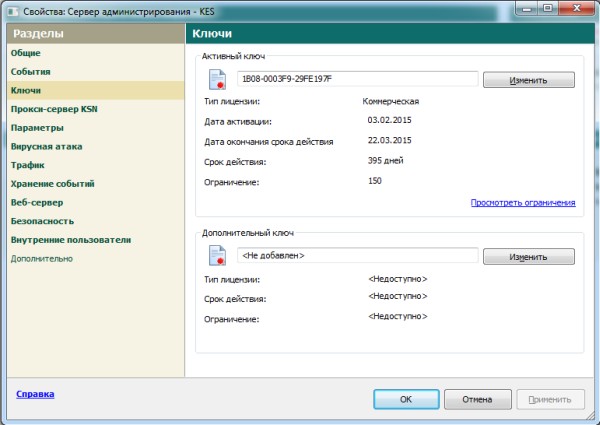

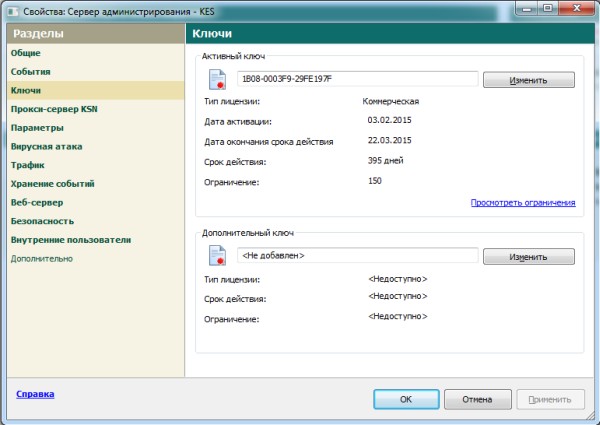

При этом, конечно, еще должен быть внесен активный ключ для Kaspersky Security Center. Это специальный ключ. С поставкой лицензии Kaspersky Endpoint Security для бизнеса всегда имеется файл CompatibilityList.txt, в котором указано, для каких программ предназначены соответствующие ключи.

Например, лицензии Kaspersky Endpoint Security для бизнеса – Стандартный и Kaspersky Endpoint Security для бизнеса – Расширенный содержат по 2 ключа, лицензия Kaspersky Total Security для бизнеса содержит 5 ключей, при этом один ключ предназначен для Kaspersky Security Center

Как это ни странно, я нашёл на Хабре всего одну статью по данной тематике — и ту в песочнице и сильно незаконченную фактически содержащую в себе маленький кусочек чуть переделанной справки по продукту. Да и Google по запросу klakaut молчит.

Я не собираюсь рассказывать, как администрировать иерархию Kaspersky Security Center (далее по тексту KSC) из командной строки — мне это пока не понадобилось ни разу. Просто хочу поделиться некоторыми соображениями по поводу средств автоматизации с теми, кому это может понадобиться, и разберу один кейс, с которым мне пришлось столкнуться. Если тебе, %habrauser%, эта тема будет интересной — добро пожаловать под кат.

Исторически сложилось так, что в качестве средства антивирусной защиты на работе я предпочитаю продукты Лаборатории Касперского (далее ЛК). Причины и прочие священные войны личных мнений, пожалуй, оставим за кадром.

Естественно, хотелось бы централизованно развернуть, защитить, оградить и не пущать рисовать красивые графики, интегрироваться в существующие системы мониторинга и заниматься прочим перекладыванием работы с больной головы на здоровый сервер. И если с развёртыванием и защитой тут всё более или менее в порядке (у ЛК даже есть какие-то онлайн-курсы по продуктам), то с интеграцией уже сильно грустнее: в последней на текущий момент версии KSC 10.2.434 появилась интеграция аж с двумя SIEM: Arcsight и Qradar. На этом всё.

Для интеграции в что-то своё KSC предоставляет аж 2 интерфейса:

-

: в БД KSC есть ряд представлений с именами, начинающимися на «v_akpub_», из которых можно достать какую-то информацию о состоянии антивирусной защиты. : DCOM-объект, позволяющий скриптовать работу с KSC.

Минусы klakdb очевидны: чтобы напрямую обратиться к БД, нужно иметь к этой БД доступ, что приводит к необходимости лишних телодвижений по созданию правил доступа в межсетевых экранах, настройке прав доступа на серверах СУБД и прочему крайне неувлекательному времяпрепровождению. Ну и плюс мониторинг актуальности всех этих правил, естественно. Особенно интересно становится, когда имеется 20+ серверов — и все в разных филиалах, в каждом из которых свои администраторы.

klakaut в этом плане значительно более интересен: подключившись к корневому серверу иерархии, можно средствами самого KSC пройтись по оной иерархии и получить доступ ко всем нужным данным. Например, построить дерево серверов KSC с пометкой, кто из них живой, а кто нет, позапускать задачи, поперемещать компьютеры и вообще дать волю фантазии.

Минусы тоже есть, естественно: долго и сложно. Если нужно собрать какую-то статистику — нужно будет сначала долго писать скрипт, а потом долго ловить баги ждать, когда он отработает.

Естественно, никто не запрещает (по крайней мере, мне про это неизвестно) использовать оба механизма вместе: например, пройтись по иерархии серверов с помощью klakaut, получить полный список серверов KSC с информацией об используемых БД, а потом уже передать эту информацию в более другие средства автоматизации, которые удалят устаревшие правила из сетевых экранов, создадут новые, дадут разрешения на доступ и принесут кофе в постель отредактируют список источников данных в вашей системе мониторинга, которая, в свою очередь, опросит список и, обнаружив какие-нибудь девиации, с помощью klakaut сделает что-нибудь хорошее. Ну, или просто зарегистрирует инцидент в трекере. Тогда что-нибудь хорошее сделают администраторы в ручном режиме.

Воодушевлённый всеми этими соображениями, я написал свой первый скрипт:

И запустил его на сервере:

Если использовать js, эта ошибка не возникает. Интересно, почему.Открыв консоль KSC, я убедился, что с правами у меня всё в порядке.

К сожалению, KSC не логирует неудачные попытки входа. Переписка с вендором показала, что логирование неудачных попыток входа можно включить (это была отдельная увлекательная история, которая, кстати, ещё не закончилась), однако данная конкретная попытка в логи всё равно попадать отказалась.

Казалось бы, можно сделать вот так:

В этом случае никаких ошибок не будет, но указывать логин с паролем открытым текстом в скрипте мне не показалось замечательной идеей. Новая переписка с техподдержкой ЛК подарила мне следующую рекомендацию:

Необходимо выставить в настройках COM, на вкладке Default Properties:

Default Authentication Level: Packet

Default Impersonation Level: Delegate

Эта инструкция заставила работать исходный скрипт, но показалась мне сомнительной в плане безопасности, поэтому я решил покопать чуть глубже. После некоторого времени поисков нашёлся добрый человек, который подсказал мне, как задать указанные уровни проверки подлинности и олицетворения для конкретного объекта, а не разрешать всем и всё сразу:

Вот так скрипт никаких ошибок выдавать не стал. Первый квест пройден.

Вообще в боевой среде неплохо бы проверять при вызове EnableImpersonation возвращаемое значение на предмет ошибок, а не перенаправлять его в никуда, как это сделал я.Следующая задача: получить от KSC данные об используемой БД.

А вот тут всё сложно: документация о том, как это сделать, молчит. Исследование класса KlAkProxy ничего интересного не выявило, кроме параметра KLADMSRV_SERVER_HOSTNAME, который оказался идентификатором компьютера, на котором установлен KSC.

Перейдём тогда к компьютеру, для этого есть специальный класс KlAkHosts2. Для сокращения количества кода приведу только содержимое блока try:

Обратите внимание: переменная $Params, которую я использовал при подключении к KSC — экземпляр класса KlAkParams. А переменная $HostParams при, на мой взгляд, аналогичной функциональности, является экземпляром класса KlAkCollection. Почему используются разные классы — боюсь даже представить. Видимо, то, что SetAt принимает первым аргументом только целочисленные значения — очень принципиальный момент.

Данный код вернул значение «KSC», а значит, я на верном пути.

Метод GetHostInfo класса KlAkHosts2 достаточно хорошо задокументирован, но — не содержит нужной мне информации. Увы и ах. Зато есть метод GetHostSettings. Всё описание для которого сводится к следующему:

Давайте, заглянем внутрь:

Пробежавшись глазами по названиям секций, я решил просмотреть 85 и 87, поскольку остальные на нужное мне были не очень похожи.

Секция 85, судя по всему, отвечает за события и ныне нам неинтересна. А вот в 87 есть что-то, на что стоит обратить внимание:

Тут я воспользовался одним из предыдущих кейсов, где упоминалось, что нужные данные следует брать именно из KLSRV_CONNECTION_DATA (тогда я ещё не знал, что это вообще такое, просто отложилось).

Ну, вот, в общем-то, и всё. Данные об используемой БД получены. Квест пройден.

Наверное, ещё неплохо бы набросать скрипт для прохождения по иерархии серверов. Здесь ничего загадочного не оказалось, всё было вполне по документации. Я написал скрипт, который выбирает UID родителя, UID самого сервера, экземпляр СУБД и имя БД и выводит их в stdout через разделитель.

Стенд маленький, поэтому результат оказался не очень впечатляющим:

Естественно, чтобы превратить точку в актуальное имя сервера, придётся поколдовать с KlAkHosts2.GetHostInfo(), но это уже не столь страшно, просто ещё сколько-то кода.

Техподдержка ЛК, естественно, пугала меня тем, что структура SS_SETTINGS в следующих релизах KSC может поменяться, поэтому так лучше не делать. К сожалению, даже мой внутренний перфекционист считает, что скрипт нельзя просто написать и забыть: при смене версии используемого ПО его по-любому придётся тестировать и отлаживать. Так что пока пользуемся тем, что есть, а проблемы будем решать по мере поступления, благо, техника уже отработана.

У нашей организации куплена лицензия Kaspersky Endpoint Security для бизнеса – Стандартный (а раньше была Kaspersky Business Space Security). Я загрузил и установил новый центр управления - Kaspersky Security Center 10, но в политике никак не могу найти Веб Контроль. Неужели Веб контроль недоступен для нашей лицензии? Что нам делать - вернуться к 8й версии или купить лицензию Kaspersky Endpoint Security для бизнеса – Расширенный?

Ответ:

Веб контроль доступен для вашей лицензии. Просто после установки он не отображается в интерфейсе консоли управления.

Включить отображение в интерфейсе очень просто.

В консоли управления Kaspersky Security Center 10 выберите Сервер администрирования, то есть самый верхний узел в дереве, затем в меню выберете Вид->Настройка интерфейса и в открывшемся окне настройки интерфейса поставьте галочки в нужных местах.

При этом, конечно, еще должен быть внесен активный ключ для Kaspersky Security Center. Это специальный ключ. С поставкой лицензии Kaspersky Endpoint Security для бизнеса всегда имеется файл CompatibilityList.txt, в котором указано, для каких программ предназначены соответствующие ключи.

Например, лицензии Kaspersky Endpoint Security для бизнеса – Стандартный и Kaspersky Endpoint Security для бизнеса – Расширенный содержат по 2 ключа, лицензия Kaspersky Total Security для бизнеса содержит 5 ключей, при этом один ключ предназначен для Kaspersky Security Center

Если вам требуется купить или продлить лицензию - Kaspersky Endpoint Security для бизнеса – Стандартный или другой корпоративный антивирусный продукт Лаборатории Касперского, заполните заявку, и мы постараемся максимально быстро сделать предложение по приобретению.

Читайте также: