Компьютер разрешает доступ к своим ресурсам только тем пользователям которые

Обновлено: 07.07.2024

Правовая охрана программ и баз данных. Охрана интеллектуальных прав, а также прав собственности распространяется на все виды программ для компьютера, которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы, в том числе на идеи и принципы организации интерфейса и алгоритма.

Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом "О правовой охране программ для электронных вычислительных машин и баз данных", который вступил в силу в 1992 году.

Для признания авторского права на программу для компьютера не требуется ее регистрации в какой-либо организации. Авторское право на программу возникает автоматически при ее создании. Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов:

- буквы "С" в окружности © или круглых скобках (с);

- наименования (имени) правообладателя;

- года первого выпуска программы в свет.

Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом: © Корпорация Microsoft, 1983-2003.

Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модифицировать программу. Организация или пользователь, правомерно владеющие экземпляром программы (купившие лицензию на ее использование), могут осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти компьютера.

Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать через суд возмещения причиненных убытков и выплаты нарушителем компенсации.

Электронная подпись. Электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.

В 2002 году был принят Закон "Об электронно-цифровой подписи", который стал законодательной основой электронного документооборота в России.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте.

1. Как можно зафиксировать свое авторское право на программу?

Лицензионные, условно бесплатные и свободно распространяемые программы

Программы по их правому статусу можно разделить на три большие группы: лицензионные, условно бесплатные и свободно распространяемые.

Лицензионные программы. В соответствии с лицензионным соглашением разработчики программы гарантируют ее нормальное функционирование в определенной операционной системе и несут за это ответственность.

Лицензионные программы разработчики продают пользователям обычно в форме коробочных дистрибутивов.

В коробке находятся CD-диски, с которых производится установка программы на компьютеры пользователей, и руководство пользователя по работе с программой (рис. 7.3).

| Рис. 7.3. Коробочные дистрибутивы операционных систем Windows, Linux и Mac OS |

Довольно часто разработчики предоставляют существенные скидки при покупке лицензий на использование программы на большом количестве компьютеров или на использование программы в учебных заведениях.

Условно бесплатные программы. Некоторые фирмы-разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях их рекламы и продвижения на рынок. Пользователю предоставляется версия программы с ограниченным сроком действия (после истечения указанного срока программа перестает работать, если за нее не была произведена оплата) или версия программы с ограниченными функциональными возможностями (в случае оплаты пользователю сообщается код, включающий все функции).

Свободно распространяемые программы. Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком бесплатном распространении программного обеспечения. К таким программным средствам можно отнести:

- новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование);

- программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок);

- дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности;

- драйверы к новым или улучшенные драйверы к уже существующим устройствам.

1. В чем состоит различие между лицензионными, условно бесплатными и бесплатными программами?

2. Какие типы программ обычно распространяются бесплатно?

Защита информации

От несанкционированного доступа может быть защищен каждый диск, папка и файл локального компьютера. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.

В настоящее время для защиты от несанкционированного доступа к информации все чаще используются биометрические системы идентификации. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы идентификации по отпечаткам пальцев, системы распознавания речи, а также системы идентификации по радужной оболочке глаза.

Защита программ от нелегального копирования и использования. Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или демоверсии программ.

Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.

Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM, может использоваться специальная защита. На CD-ROM может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.

Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код. Если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Физическая защита данных на дисках. Для обеспечения большей надежности хранения данных на жестких дисках используются RAID-массивы (Reduntant Arrays of Independent Disks - избыточный массив независимых дисков). Несколько жестких дисков подключаются к RAID-контроллеру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Защита информации в Интернете. Если компьютер подключен к Интернету, то, в принципе, любой злоумышленник, также подключенный к Интернету, может получить доступ к информационным ресурсам этого компьютера. Если сервер, имеющий соединение с Интернетом, одновременно является сервером локальной сети, то возможно несанкционированное проникновение из Интернета в локальную сеть.

Для доступа к данным на компьютере, подключенном к Интернету, часто используется особо опасная разновидность компьютерных вирусов - троянцы. Троянцы распространяются по компьютерным сетям и встраиваются в операционную систему компьютера. В течение долгого времени они могут незаметно для пользователя пересылать важные данные (пароли доступа к Интернету, номера банковских карточек и т. д.) злоумышленнику.

Такие компьютерные вирусы были названы троянцами по аналогии с троянским конем. В поэме Гомера описана осада древними греками города Трои (около 1250 года до н. э.). Греки построили громадного коня, поместили в нем воинов и оставили его у ворот города. Ничего не подозревающие троянцы втащили коня в город, а ночью греки вышли из коня и захватили город.

Для защиты от троянцев и других компьютерных вирусов используются антивирусные программы.

Большую опасность для серверов Интернета представляют хакерские атаки. Во время таких атак на определенный сервер Интернета посылаются многочисленные запросы со многих Интернет-адресов, что может привести к "зависанию" сервера.

Для защиты компьютера, подключенного к Интернету, от сетевых вирусов и хакерских атак между Интернетом и компьютером устанавливается аппаратный или программный межсетевой экран. Межсетевой экран отслеживает передачу данных между Интернетом и локальным компьютером, выявляет подозрительные действия и предотвращает несанкционированный доступ к данным.

Конспект урока, с просмотром видеороликов, учащиеся знакомятся с современными информационными угрозами, нарушениями авторского права, способами защиты информации, вырабатывают единые правила поведения в сети Интернет. Домашнее задание: разработать листовку "Что важно знать, чтобы в сети не попасть"

Цели урока:

Ü ознакомление учащихся с видами программного обеспечения, способами защиты информации;

Ü познакомиться с видами информационной опасности: хакеры, спам, фишинг, вирусы и способами защиты от них.

Ü проанализировав реальные ситуации, увидеть опасные формы поведения при работе с Интернет.

Ü выработать единые правила поведения в сети Интернет.

Оборудование: интерактивная доска Panaboard, компьютер с выходом в Интернет.

План урока:

Орг. момент. (1 мин)

Актуализация и проверка знаний. (5 мин)

Теоретическая часть. (10 мин)

Практическая часть. (15 мин)

Вопросы учеников. (5 мин)

Итог урока. (2 мин)

Защита информации.

Защита доступа к компьютеру.

В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы авторизации и идентификации пользователей. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы распознавания речи, системы идентификации по отпечаткам пальцев, а также системы идентификации по радужной оболочке глаза.

Защита программ от нелегального копирования и использования.

Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или их демоверсии.

Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.

Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM, может использоваться специальная защита. На CD-ROM может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.

Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код; если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Защита данных на дисках.

Каждый диск, папка и файл локального компьютера, а также компьютера, подключенного к локальной сети, может быть защищен от несанкционированного доступа. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.

Защита информации в Интернете. Если компьютер подключен к Интернету, то в принципе любой пользователь, также подключенный к Интернету, может получить доступ к информационным ресурсам этого компьютера. Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интернет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть.

Механизмы проникновения из Интернета на локальный компьютер и в локальную сеть могут быть разными:

Ü загружаемые в браузер Web-страницы могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере;

Ü некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера;

Ü с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др.

Для того чтобы этого не происходило, устанавливается программный или аппаратный барьер с помощью брандмауэра (firewall — межсетевой экран). Брандмауэр отслеживает передачу данных между сетями, осуществляет контроль текущих соединений, выявляет подозрительные действия и тем самым предотвращает несанкционированный доступ из Интернета в локальную сеть.

Пароль является наиболее приемлемым и потому наиболее часто используемым средством установления подлинности, основанным на знаниях субъектов доступа.

Пароль (фр. parole — слово) — это секретное слово или набор символов, предназначенный для подтверждения личности или полномочий. Пароли часто используются для защиты информации от несанкционированного доступа. В большинстве вычислительных систем комбинация «имя пользователя — пароль» используется для удостоверения пользователя Пароли использовались с древнейших времён.

Полибий описывает применение паролей в Древнем Риме следующим образом:

То, каким образом они обеспечивают безопасное прохождение ночью выглядит следующим образом: из десяти манипул каждого рода пехоты и кавалерии, что расположено в нижней части улицы, командир выбирает, кто освобождается от несения караульной службы, и он каждую ночь идёт к трибуну, и получает от него пароль — деревянную табличку со словом. Он возвращается в свою часть, а потом проходит с паролем и табличкой к следующему командующему, который в свою очередь передает табличку следующему.

Каждый диск, папка и файл локального компьютера, а также компьютера, подключенного к локальной сети, может быть защищен от несанкционированного доступа. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.

Взлом пароля является одним из распространенных типов атак на информационные системы, использующие аутентификацию по паролю или паре «имя пользователя-пароль». Суть атаки сводится к завладению злоумышленником паролем пользователя, имеющего право входить в систему. Привлекательность атаки для злоумышленника состоит в том, что при успешном получении пароля он гарантированно получает все права пользователя, учетная запись которого была скомпрометирована, а кроме того вход под существующей учетной записью обычно вызывает меньше подозрений у системных администраторов. Технически атака может быть реализована двумя способами: многократными попытками прямой аутентификации в системе, либо анализом хэшей паролей, полученных иным способом, например перехватом трафика. При этом могут быть использованы следующие подходы:

Прямой перебор. Перебор всех возможных сочетаний допустимых в пароле символов. Например, нередко взламывается пароль «qwerty» так как его очень легко подобрать по первым клавишам на клавиатуре.

Подбор по словарю. Метод основан на предположении, что в пароле используются существующие слова какого-либо языка либо их сочетания.

Метод социальной инженерии. Основан на предположении, что пользователь использовал в качестве пароля личные сведения, такие как его имя или фамилия, дата рождения и т. п. Напр. Вася Пупкин, 31.12.1999 г.р. нередко имеет пароль типа «vp31121999» или «vp991231». Для проведения атаки разработано множество инструментов, например, John the Ripper.

Основные понятия Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Информационная безопасность – защита целостности, доступности и конфиденциальности информации.

доступность- возможность за приемлемое время получить требуемую информационную услугу

Целостность - актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Конфиденциальность - защита от несанкционированного доступа к информации.

Информационная безопасность — это состояние защищённости информационной среды

Информационная безопасность — это состояние защищённости информационной среды.

В вычислительной технике понятие безопасности подразумевает

надежность работы компьютера,

сохранность ценных данных,

защиту информации от внесения в нее изменений неуполномоченными лицами,

сохранение тайны переписки в электронной связи.

Во всех цивилизованных странах на безопасности граждан стоят законы, для защиты информации используется Федеральный закон от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации" (с изменениями и дополнениями), но все же надежность работы компьютерных систем во многом опирается на меры самозащиты.

Несанкционированный доступ Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам и данным, который получают абоненты, которые не прошли регистрацию…

Несанкционированный доступ

Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам и данным, который получают абоненты, которые не прошли регистрацию и не имеют права на ознакомление или работу с этими ресурсами.

Для предотвращения несанкционированного доступа осуществляется контроль доступа.

Защита с использованием паролей

Защита с использованием паролей

Защита с использованием пароля используется при загрузке операционной системы

От несанкционированного доступа может быть защищены каждый диск, каждая папка, каждый файл локального компьютера

От несанкционированного доступа может быть защищены

каждый диск,

каждая папка,

каждый файл локального компьютера.

Для них могут быть установлены определенные права доступа

полный доступ,

возможность внесения изменений,

только чтение,

запись и др.

Права могут быть различными для различных пользователей.

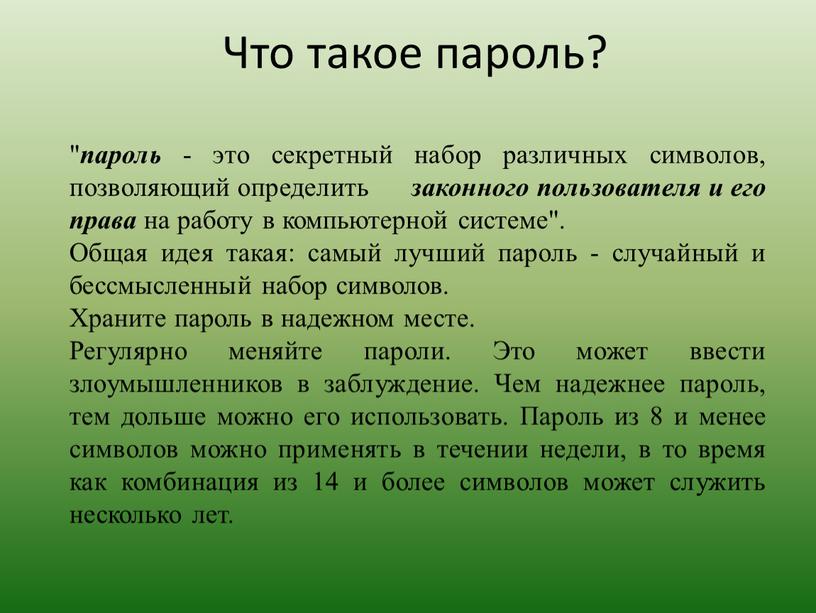

Что такое пароль? " пароль - это секретный набор различных символов, позволяющий определить законного пользователя и его права на работу в компьютерной системе"

Что такое пароль?

"пароль - это секретный набор различных символов, позволяющий определить законного пользователя и его права на работу в компьютерной системе".

Общая идея такая: самый лучший пароль - случайный и бессмысленный набор символов.

Храните пароль в надежном месте.

Регулярно меняйте пароли. Это может ввести злоумышленников в заблуждение. Чем надежнее пароль, тем дольше можно его использовать. Пароль из 8 и менее символов можно применять в течении недели, в то время как комбинация из 14 и более символов может служить несколько лет.

Биометрические системы защиты В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы идентификации

Биометрические системы защиты

В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы идентификации.

Биометрическая идентификация - это способ идентификации личности по отдельным специфическим биометрическим признакам (идентификаторам), присущим конкретному человеку

Методы биометрической идентификации, делятся на две группы:

по отпечаткам пальцев;

по геометрии ладони руки

По рукописному почерку. Эта технология становится весьма популярной альтернативой росписи ручкой. Анализируются динамические признаки написания — степень нажима, скорость письма

по радужной оболочке глаза;

по изображению лица;

По голосу. Построения кода идентификации по голосу, как правило, это различные сочетания частотных и статистических характеристик голоса

Идентификация по отпечаткам пальцев

Идентификация по отпечаткам пальцев

Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флэш-диски, а также применяются в виде отдельных внешних устройств и терминалов (например, в аэропортах и банках).

Если узор отпечатка пальца не совпадает с узором допущенного к информации пользователя, то доступ к информации невозможен.

Идентификация по ладони руки В биометрике в целях идентификации используется простая геометрия руки — размеры и форма, а также некоторые информационные знаки на тыльной стороне…

Идентификация по ладони руки

В биометрике в целях идентификации используется простая геометрия руки — размеры и форма, а также некоторые информационные знаки на тыльной стороне руки (образы на сгибах между фалангами пальцев, узоры расположения кровеносных сосудов).

Сканеры идентификации по ладони руки установлены в некоторых аэропортах, банках и на атомных электростанциях .

Идентификация по радужной оболочке глаза

Идентификация по радужной оболочке глаза

Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к компьютеру.

Радужная оболочка глаза является уникальной для каждого человека биометрической характеристикой.

Изображение глаза выделяется из изображения лица и на него накладывается специальная маска штрих - кодов. Результатом являет ся матрица, индивидуальная для каждого человека.

Идентификация по изображению лица

Идентификация по изображению лица

Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит на расстоянии. Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос.

В настоящее время начинается выдача новых загранпаспортов, в микро схеме которых хранится цифровая фотография владельца.

К важным признакам можно отнести также координаты точек лица в местах, соответствующих смене контраста (брови, глаза, нос, уши, рот и овал).

До последнего времени считалось, что самый надежный метод биометрической идентификации и аутентификации личности — это метод, основанный на сканировании сетчатки глаза

До последнего времени считалось, что самый надежный метод биометрической идентификации и аутентификации личности — это метод, основанный на сканировании сетчатки глаза. Он содержит в себе лучшие черты идентификации по радужной оболочке и по венам руки. Сканер считывает рисунок капилляров на поверхности сетчатки глаза. Сетчатка имеет неподвижную структуру, неизменную во времени, кроме как в результате глазной болезни, например, катаракты. К сожалению, целый ряд трудностей возникает при использовании этого метода биометрии. Сканером тут является весьма сложная оптическая система, а человек должен значительное время не двигаться, пока система наводится, что вызывает неприятные ощущения.

Динамические методы идентификации – по рукописному тексту

Динамические методы идентификации – по рукописному тексту

Производители биометрического оборудования пытаются создать надёжные системы идентификации лиц с использованием динамических признаков. Дополнительное аппаратное обеспечение таких систем дешевле, чем сканеры отпечатков пальцев или радужки глаза. Системы идентификации личности по динамике воспроизведения рукописных паролей (подписей) весьма удобны и перспективны в своем классе.

Методы защиты информаций

Идентификация по характеристикам речи

Идентификация по характеристикам речи

Идентификация человека по голосу — один из традиционных способов распознавания, интерес к этому методу связан и с прогнозами внедрения голосовых интерфейсов в операционные системы.

Голосовая идентификация бесконтактна и существуют системы ограничения доступа к информации на основании частотного анализа речи.

Системы аутентификации по голосу при записи образца и в процессе последующей идентификации опираются на такие уникальные для каждого человека особенности голоса, как высота, модуляция и частота звука. Эти показатели определяются физическими характеристиками голосового тракта и уникальны для каждого человека.

Достоинства биометрических систем идентификации вполне очевидны: уникальные физиологические характеристики человека хороши тем, что их трудно подделать, например, невозможно оставить фальшивый отпечаток пальца при помощи своего…

Достоинства биометрических систем идентификации вполне очевидны: уникальные физиологические характеристики человека хороши тем, что их трудно подделать,

например, невозможно оставить фальшивый отпечаток пальца при помощи своего собственного или сделать радужную оболочку своего глаза похожей на чью-то другую.

В отличие от документальных идентификаторов (паспорт, водительские права, удостоверение личности), от пароля или персонального идентификационного номера, биометрические характеристики не могут быть забыты или потеряны.

В силу своей уникальности биометрические признаки используются для предотвращения воровства или мошенничества.

Методы биометрической идентификации постоянно совершенствуются и в настоящее время достаточно оперативны и надежны.

Читайте также: