Компьютерная сеть материальной группы виды угроз

Обновлено: 30.06.2024

На локальном уровне угроз компьютерной безопасности выделяют каналы утечки информации, под которыми понимают совокупность источников информации, материальных носителей или среды распространения несущих эту информацию сигналов и средств выделения информации из сигналов или носителей.

Классификация путей утраты информации.

Тема №1 Понятие, цели и направление защиты информации, принципы, методы и средства защиты информации

Каналы утечки информации делятся на традиционные каналы утечки информации и каналы утечки информации непосредственно из средств компьютерной техники (СКТ).

Традиционные каналы утечки информации:

1. Контактное или бесконтактное подключение к электронным устройствам. Встроенные микрофоны, видео- и радиозакладки в стенах, мебели, предметах.

2. Съем акустической информации при помощи лазерных устройств с отражающих поверхностей.

3. Оптический дистанционный съем видеоинформации.

4. Применение узконаправленных микрофонов и диктофонов.

5. Утечки информации по цепям заземления, сетям громкоговорящей связи, охранно-пожарной сигнализации, линиям коммуникаций и сетям электропитания.

6. Высокочастотные каналы утечки информации в бытовой и иной технике.

7. Утечка за счет плохой звукоизоляции стен и перекрытий.

8. Исследование злоумышленником производственных и технологических отходов.

9. Утечка информации через телефонные и факсимильные аппараты.

10. Оборудование виброканалов утечки информации на сетях отопления, газо- и водоснабжения.

11. Утечка информации через персонал:

а) Утечка акустических сигналов (речевая информация);

б) Утечка электромагнитных сигналов (в т.ч. оптического диапазона);

в) Утечка информации с носителей (либо с носителями).

№ 2. Вредоносные программы и их классификация

Классификация вредоносных программ:

· троянские программы, трояны

Компьютерный вирус – это специально созданная, как правило, небольшая по объему программа для ЭВМ, целью которой является разрушение хранимой в ЭВМ информации и программного обеспечения.

Еще одно определение компьютерному вирусу - это программа (некоторая совокупность выполняемого кода/инструкций), которая способна создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в различные объекты/ресурсы компьютерных систем, сетей и т.д. без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения.

Основные задачи компьютерных вирусов - заразить, выполнить, размножиться.

Заражается компьютер снаружи, когда человек запускает на выполнение некую программу, которая либо уже заражена вирусом (т.е. при ее выполнении запускается и вирус), либо сама является вирусом.

Вирус может выполнять разные действия. Некоторые вирусы просто осыпают буквы с монитора или рисуют летающий мячик. Такие вирусы наиболее безвредны. Другие могут переименовывать файлы на диске или вообще их удалять. Эти, без сомнения, гораздо опаснее. Также существуют вирусы (например "Win95.CIH"), которые могут испортить микросхему BIOS вашего компьютера (хотя уже давно ходят слухи о том, что некоторые вирусы могут портить винчестеры, раскачивая их считывающие головки). Тут трудно сказать, что хуже - потеря информации или выход компьютера из строя (даже если его можно отремонтировать).

И, наконец, вирус размножается, то есть дописывает себя везде, где он имеет шанс выполниться.

Вирусы отличаются от троянских программ тем, что работают на себя. Троянцы же работают на человека, который его запустил. Получить троянца можно, так же, как и вирус. Только он, скорее всего, не будет проявлять себя открыто. Просто он незаметно просканирует ваш диск, найдет пароли (от Интернета и не только), а потом отошлет их тому, кто его запустил в обращение. Вы будете долго удивляться, куда исчезают деньги с вашего счета. Кроме того, такая программа может давать злоумышленнику полный доступ к Вашим программам и данным.

Основные признаки появления вируса в системе:

· Замедление работы некоторых программ (очень низкое быстродействие компьютера).

· Увеличение размеров файлов (особенно выполняемых). Это трудно заметить, но можно. В таких случаях помогает программа-ревизор.

· Появление не существовавших ранее "странных" файлов - особенно в каталоге Windows или корневом. Прежде чем удалить файл, скопируйте его в другой каталог - вдруг он еще понадобится.

· Внезапно возникающие разнообразные видео и звуковые эффекты.

· Заметное снижение скорости работы в Интернете. (Вирус или троянец может что-то качать. Это проверяется ATGuard. Если в списке работающих в сети программ есть что-то типа kemei.exe или system.exe - это серьезный повод для подозрений).

· Наконец, жалобы от друзей (или провайдера) о том, что к ним приходят различные непонятные письма. Вирусы любят рассылать себя по почте.

Вопросы безопасности в Internet в равной степени беспокоят и корпоративных, и домашних пользователей. В большинстве случаев организации ограничиваются установкой централизованного брандмауэра, который защищает (в большей или меньшей степени) Internet-серверы и локальную сеть от вторжения извне. И хотя идея брандмауэров неплохо себя зарекомендовала, централизованная архитектура и характеристики Internet-протоколов не позволяют на ее основе организовать защиту изнутри, т. е. на уровне индивидуальных компьютеров. Действительно, ничто не помешает непосвященному пользователю загрузить на свой компьютер зараженную вирусом программу, которая затем распространится по всей локальной сети. Понятно, что домашние пользователи находятся в худшем положении, причем не только потому, что они не защищены корпоративным брандмауэром.

Учитывая характер приведенных примеров и разнообразной информации, регулярно появляющихся в прессе и Internet, может создаться впечатление, что упомянутые проблемы актуальны, в основном, для Запада, где вовсю развивается электронная коммерция, бесплатно подключают к Internet, используются кредитные карточки и т.д. Кое-что интересное найдется и на компьютерах отечественных пользователей - например, бухгалтерский учет фирмы, учетные записи для подключения к Internet-провайдеру и т.п.

Также не следует забывать, что далеко не всегда злоумышленники преследуют корыстные цели. Ваш компьютер может просто стать полигоном для обкатки хакерских технологий.

Безопасность в Internet, в том числе и персональная, - проблема комплексная, поэтому вначале мы разберемся с теми видами угроз, которые поджидают пользователя в Internet, а затем рассмотрим программы и способы достижения этой безопасности.

Многие узлы Интернета защищены от несанкционированного просмотра проходящей информации. Такие узлы называют «безопасными». Поскольку Internet Explorer поддерживает протоколы безопасности, используемые на таких узлах, вы можете уверенно посылать на них данные. (Протокол - это набор правил и стандартов, позволяющий обмениваться информацией между компьютерами.)

При посещении защищенной веб-страницы она автоматически посылает пользователю свой сертификат, а в строке состояния обозревателя Internet Explorer отображается значок замка. (Сертификатом называют документ, гарантирующий идентификацию какого-либо лица или безопасность веб-узла.

Например, при отправке каких-либо сведений (например, номера кредитной карточки) на небезопасный узел, в Internet Explorer будет выведено предупреждение, что этот узел не является безопасным. Если узел сообщает о своей безопасности, но предоставляет сомнительные гарантии, в Internet Explorer будет выведено предупреждение, что узел может быть опасным.

В связи с широким использованием Интернета существуют различные типы и виды компьютерных угроз, которым подвержены компьютерные сети.

Каждая из этих опасностей может нанести потенциальный ущерб и причинить много вреда, если данные будут потеряны.

Компьютерные сети, а также автономные системы подвержены ряду рисков. Опасность возрастает, когда компьютерная сеть подключена к интернету. Существуют различные виды опасностей для компьютерных систем, все они имеют общую связь.

Они предназначены для обмана пользователя и получения доступа к сети или автономным системам, или уничтожения данных. Известно, что некоторые угрозы воспроизводятся сами собой, в то время как другие уничтожают файлы в системе или заражают сами файлы.

Типы угроз компьютерной безопасности

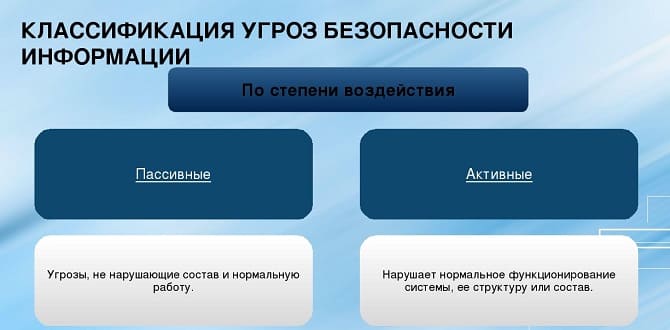

Классификация типов угроз информационной безопасности производится по способу компрометации информации в системе. Есть пассивные и активные угрозы.

Пассивные угрозы очень трудно обнаружить и в равной степени трудно предотвратить. Активные угрозы продолжают вносить изменения в систему, их достаточно легко обнаружить и устранить.

Вирус

Наиболее распространенными из типов киберугроз являются вирусы. Они заражают различные файлы в компьютерной сети или в автономных системах.

Большинство людей становятся жертвами вирусов, злоумышленник заставляет человека предпринимать какие-либо действия, такие как щелчок по вредоносной ссылке, загрузка вредоносного файла и так далее. Именно из этих ссылок и файлов вирус передается на компьютер.

Есть также случаи, когда вирусы были частью вложения электронной почты. Вирусы могут распространяться через зараженное портативное хранилище данных (флешки, накопители). Следовательно, важно иметь в системе антивирус, который может не только обнаружить вирус, но и избавиться от него.

Черви

Другими распространенными типами угроз безопасности в Интернете являются черви. На самом деле это вредоносные программы, которые используют слабые стороны операционной системы. Подобно тому, как черви в реальной жизни перемещаются из одного места в другое, точно так же черви в кибер-мире распространяются с одного компьютера на другой и из одной сети в другую.

Наиболее характерной особенностью червей является то, что они способны распространяться с очень высокой скоростью, что может привести к риску сбоя системы.

Существует тип червя, который называется net worm.

Эти черви размножаются, посылая полные и независимые копии по сети, заражая таким образом почти все системы в указанной сети.

Троянский вирус

Это другой тип компьютерного вируса, который замаскирован. Троянцы получили свое имя из легенды. Часто видно, что Трояны являются частью различных вложений в электронных письмах или ссылках на скачивание. В некоторых случаях посещение определенных веб-страниц также подвергает риску компьютерную систему.

Spyware

В некоторых случаях они также могут пробираться через другое прямое соединение для обмена файлами. Иногда нажав «Принять лицензионное соглашение», вы можете подвергнуть компьютер риску.

Руткит

Работа руткитов заключается в том, чтобы прикрывать хакеров. Лучшая или худшая сторона руткитов состоит в том, что они также могут скрываться от антивирусного программного обеспечения, из-за чего пользователь не знает, что в системе присутствует руткит.

Это помогает хакеру, и он может распространять вредоносное ПО в системе. Поэтому важно иметь хороший антивирус со сканером руткитов , который сможет обнаружить вторжение.

Riskware

Это опасные программы, которые часто становятся частью программных приложений. Они рассматриваются как часть среды разработки для вредоносных программ и распространяются на программные приложения. В некоторых случаях эти приложения также могут использоваться хакерами в качестве дополнительных компонентов для получения доступа в сеть.

Adware

Есть вероятность того, что компьютерная система может стать нестабильной из-за этих рекламных программ.

Фишинг

Это были основные типы компьютерных угроз.

На видео: Виды и типы компьютерных угроз

Безопасность компьютерных сетей особенно важна в таких компаниях и фирмах, где персонал работает над проектами, имеющими конфиденциальную составляющую. Чтобы уберечь работников и компанию в целом от хакерских атак, взломов, утечки информации, особое внимание нужно уделить защите компьютерной сети.

Основная особенность любой сетевой системы заключается в том, что все компоненты ее распределены в пространстве, а связь между ними осуществляется физически с помощью сетевых соединений. В число сетевых соединений входят:

- витая пара,

- коаксиальный кабель;

- оптоволокно.

Одна из главных характеристик сетевых систем заключается в том, что наряду с локальными угрозами, которые осуществляются в границах одной компьютерной системы, КС также уязвимы перед рядом специфических угроз. Они характерны следующими условиями:

- злоумышленник, который воспроизводит атаку на ваши данные, может находиться за многие тысячи километров от атакуемого объекта;

- нападению может подвергаться не отдельный компьютер, а и вся информация, которая передается по сетевым соединениям.

Чем дальше развиваются локальные и глобальные сети, тем больше удаленные атаки делаются лидирующими, как по числу попыток, так и по успешности их применения. Поэтому высококачественное обеспечение безопасного функционирования вычислительных сетей приобретает первостатейное значение. Речь идет о защите с позиции противостояния удаленным атакам. Специфический оттенок распределенных вычислительных систем заключается в том, что если в локальных вычислительных сетях чаще всего появляются угрозы раскрытия и целостности, то в сетевых системах - угроза отказа в обслуживании.

Готовые работы на аналогичную тему

Получить выполненную работу или консультацию специалиста по вашему учебному проекту Узнать стоимостьУгрозы для компьютерных сетей

Обеспечение высокоуровневой безопасности в компьютерных сетях – это основное условие защиты конфиденциальных данных от угроз различного рода.

Данным компаний и индивидуальных пользователей грозят такие явления как:

- шпионаж;

- уничтожение файлов;

- разглашение конфиденциальной информации (например, врачебная или государственная тайна);

- другие несанкционированные действия.

Все из вышеперечисленных факторов могут отрицательно повлиять на корректное функционирование локальной и глобальной сети. Сбои могут привести к утрате либо разглашению конфиденциальной информации.

Такие неприятности чаще всего спровоцированы вирусами, которые заражают систему в целом (или отдельные ее компоненты) в момент входа в интернет (или загрузки вирусных файлов). Некорректная работа офисной техники также может быть вызвана отсутствием электропитания. Или же виной тому могут быть некоторые проблемы в работе сервера, серверных систем или вспомогательных устройств.

Во вреде организационной технике и компьютерным сетям также нельзя исключать и человеческий фактор: именно неграмотные манипуляции сотрудников компании могут причинить вред содержащейся на серверах и в ПК информации.

Удаленная угроза — это такое информационное разрушение, которое оказывает воздействие на распределенную вычислительную сеть.

Удаленная угроза включает в себя обе особенности сетевых систем:

- распределенную способность компьютеров;

- распределенность информации.

Поэтому при исследовании вопросов безопасности компьютерных сетей рассматривают два подвида удаленных угроз:

- Удаленные угрозы на протоколы сети и инфраструктуру. Они используют уязвимость этих составляющих сети.

- Удаленные угрозы на телекоммуникационные службы. Они действуют благодаря уязвимости в телекоммуникационных службах.

Цели и меры сетевой безопасности

Цели сетевой безопасности заключаются в:

- сохранении целостности пользовательских данных;

- конфиденциальности информации;

- доступность данных для первоначального пользователя (компании).

Целостность данных — одна из основных целей информационной безопасности сетей. Этот пункт предполагает, что данные не подвергаются изменениям, трансформации в любой форме, подмене или уничтожению в процессах их передачи по линиям связи и между узлами вычислительной сети. В свою очередь целостность данных гарантирует их сохранность. Например, как в случае злонамеренных действий со стороны злоумышленников, так и в результате случайностей. Если говорить о целостной сетевой безопасности, то именно обеспечение сохранности данных — одна из самых сложных задач.

Конфиденциальность данных — вторая главная цель сетевой безопасности. Если происходит процесс информационного обмена в вычислительных сетях, то чаще всего передается личная информация пользователей, учетные записи (имена и пароли), данные о кредитных картах и другая конфиденциальная информация. Порой от того, насколько качественно она защищена, зависит дальнейшее будущее компании, способность к ее полноценному функционированию или репутация.

Доступность данных — это третья цель безопасности данных в вычислительных сетях, но от этого не менее важная чем первые две. Поскольку основными функциями вычислительных сетей являются совместный доступ к аппаратным и программным средствам, то важен здесь совместный доступ к данным. И если происходит нарушение информационной безопасности, то у пользователей возникают проблемы с доступом к данным.

Для того чтобы уберечь пользователей компьютерной сети от вышеуказанных угроз и рисков, особенности вычислительных сетей, в первую очередь глобальных, предопределяют необходимость использования методов и средств защиты. К необходимым мерам относятся следующие:

- защита подключений к внешним сетям;

- защита корпоративных потоков данных, передача которых осуществляется по открытым сетям;

- защита потоков данных уровня “клиент-сервер”;

- гарантия безопасности распределенной программной среды;

- защита web-сервиса;

- аутентификация в открытых сетях.

Отметим, что в последнее время все чаще встречается незащищенность вычислительных сетей от глобальных хакерских атак.

Локальная сеть (LOCAL AREA NETWORK-LAN) -набор компьютеров (часто называемых рабочими станциями (Workstation)), серверов, сетевых принтеров, коммутаторов (Switch), маршрутизаторов (Router), точек доступа (Access Point), другого оборудования, а также соединяющих их кабелей, обычно расположенных на относительно небольшой территории или в небольшой группе зданий (учебный класс, квартира, офис, университет, дом, фирма, предприятие) [1].

Компьютерные сети сегодня являются привычным инструментом коммуникаций, информационного обмена и выполнения вычислений. Именно поэтому очень важно быть уверенным в защищённости локальной сети и вовремя выявить возможные угрозы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для выбора наиболее экономичных средств обеспечения безопасности.

Угрозы безопасности информации локальных вычислительных сетей можно разделить на две большие группы:

I. Технические угрозы:

1. Ошибки в программном обеспечении.

2. Различные DoS- и DDoS-атаки.

3. Компьютерные вирусы, черви, троянские кони.

4. Анализаторы протоколов и прослушивающие программы («снифферы»).

5. Технические средства съема информации.

II. Человеческий фактор:

1. Уволенные или недовольные сотрудники.

2. Промышленный шпионаж.

4. Низкая квалификация.

Рассмотрим каждую угрозу и способы защиты от них подробнее.

Ошибки в программном обеспечении — самое узкое место любой сети. Источниками ошибок в программном обеспечении являются специалисты — конкретные люди с их индивидуальными особенностями, квалификацией, талантом и опытом. Большинство ошибок не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов. Такие уязвимости устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких обновлений является необходимым условием безопасности сети.

Различные DoS- и DDoS-атаки. Denial Of Service (отказ в обслуживании) — особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS-атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Защита от DoS — атак должна опираться на межсетевой экран. При этом важна правильная настройка работы всех компонентов, которая возможна лишь с участием квалифицированного специалиста области информационной безопасности. Проведение мониторинга и анализа трафика позволит своевременно обнаружить угрозы, принять необходимые меры. Более надежная защита от DDoS — атак достигается с помощью выделенного сервера. Безопасное дисковое пространство надежно хранит данные, которые находятся под контролем экспертов дата-центра. При этом предоставляется круглосуточный доступ к сети.

Существует система очистки трафика как качественная защита DDoS-атак, которая построена на выявлении поддельных пакетов и их блокировке. Легитимные пользователи при этом не ограничиваются в доступе к ресурсам. Система анализирует нормальный входящий и исходящий трафик, строит графики и запоминает адекватную работу. При DDoS-атаке сразу можно заметить аномальные отклонения в построенных кривых. При первых симптомах атаки рекомендуется обратиться к профессиональным сервисам, предоставляющим услугу защиты от таких атак [3].

Компьютерные вирусы, черви, троянские кони. Компьютерный вирус — вид вредоносного программного обеспечения, способный создавать копии самого себя и внедрятся в код других программ, с целью нарушения работы программно-аппаратных комплексов.

В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО. Методов борьбы достаточно много, одним из них является все та же своевременная установка обновлений, установка антивирусного ПО, осуществление контроля задач и сервисов, запускаемых в системе, установить персональный брандмауэр [2].

Анализаторы протоколов и прослушивающие программы («снифферы»). В эту группу входят средства перехвата передаваемых по сети данных. Обычно данные передаются по сети в открытом виде, что позволяет злоумышленнику внутри локальной сети перехватить их. Некоторые протоколы работы с сетью (POP3, FTP) не используют шифрование паролей, что позволяет злоумышленнику перехватить их и использовать самому. При передаче данных по глобальным сетям эта проблема встает наиболее остро. По возможности следует ограничить доступ к сети неавторизированным пользователям и случайным людям [1].

Технические средства съема информации. Сюда можно отнести такие средства, как клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т. д. Данная группа используется в повседневной жизни намного реже вышеперечисленных, так как, кроме наличия спецтехники, требует доступа к сети и ее составляющим.

Уволенные и недовольные сотрудники. Данная группа людей наиболее опасна, так как многие из работающих сотрудников могут иметь разрешенный доступ к конфиденциальной информации. Особенную группу составляют системные администраторы, зачастую недовольные своим материальным положением или несогласные с увольнением, они оставляют «черные ходы» для последующей возможности злонамеренного использования ресурсов, похищения конфиденциальной информации и т. д. Защита от них может осуществляться на физическом уровне и с помощью нормативно-правовых мер [4].

Промышленный шпионаж — форма недобросовестной конкуренции, при которой осуществляется незаконное получение, использование, разглашение информации, составляющей коммерческую, служебную или иную охраняемую законом тайну с целью получения преимуществ при осуществлении предпринимательской деятельности, а равно получения материальной выгоды. Защититься от него достаточно сложно. В основном защита осуществляется с помощью охранной системы.

Халатность — неисполнение или ненадлежащее исполнение должностным лицом своих обязанностей вследствие недобросовестного или небрежного отношения к работе.

В результате ошибок из-за халатности, злоумышленник может получить доступ в защищённую сеть. Борьба с халатностью ведётся на законодательном уровне. Существует множество нормативно-правовых актов, которые предусматривают меры наказания за подобное нарушение.

Низкая квалификация. Низкая грамотность сотрудников в работе локальных сетей может приводить к ряду ошибок. Такой сотрудник не может определить, какая информация является конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один — обучение пользователей, создание соответствующих документов и повышение квалификации [4].

Вышеперечисленные угрозы составляют неполный перечень угроз безопасности локальных сетей, и могут дополняться. Однако знание основных угроз и методов борьбы с ними позволит обезопасить локальную вычислительную сеть от нежелательных воздействий, а также принять все необходимые меры по их устранению.

1. В. Г. Олифер, Н. А. Олифер. Компьютерные сети. Принципы, технологии, протоколы. — СПб: Питер, 2000.

3. Лужнов Е. DDoS атаки, методы противодействия// Лаборатория Касперского.

4. Информационно-психологическая безопасность: основные понятия / Г. М. Зараковский., Г. Л. Смолян // Психология и безопасность организаций: Сб. науч. тр. / Под ред. А. В. Брушлинского и В. Е. Лепского. — М., 1997.

Читайте также: