Компьютеры не авторизуются на контроллере домена в сайте

Обновлено: 02.07.2024

Внимание! Эта статья содержит решения, связанные с изменениями реестра. Перед внесением изменений в реестр рекомендуется создать его резервную копию и изучить процедуру его восстановления в случае возникновения проблем. Сведения о создании резервной копии, восстановлении и изменении реестра см. в следующей статье базы знаний Майкрософт:

256986 Описание реестра Microsoft Windows

Диагностика контроллера домена

Выполнение начальной настройки:

[DC1] Сбой привязки LDAP с ошибкой 31

[D:\nt\private\ds\src\util\repadmin\repinfo.c, 389] Ошибка LDAP 82 (Локальная ошибка).

Последняя попытка в ГГГГ-ММ-ДД ЧЧ:ММ.СС завершилась с ошибкой, результат 1753: В системе отображения конечных точек не осталось доступных конечных точек.

Последняя попытка в ГГГГ-ММ-ДД ЧЧ:ММ.СС завершилась с ошибкой, результат 5: Отказано в доступе.

Нет доступных серверов входа (c000005e = "STATUS_NO_LOGON_SERVERS")

Не удалось найти сведения об именах по следующей причине: Невозможно обратиться за проверкой подлинности в орган сертификации. Обратитесь к администратору и проверьте правильность настройки домена и что домен работает.

Не удалось найти сведения об именах по следующей причине: Конечная учетная запись указана неверно. Обратитесь к администратору и проверьте правильность настройки домена и что домен работает.

Клиенты Microsoft Outlook, подключенные к компьютерам с Microsoft Exchange Server, которые использует данные контроллеры домена для проверки подлинности, могут получить запрос на ввод учетных данных, даже если проверка подлинности входа в систему на других контроллерах домена прошла успешно.

DC list test . . . . . . . . . . . : Сбой

[ПРЕДУПРЕЖДЕНИЕ] Не удается вызвать DsBind для <имя_сервера>.<полное_доменное_имя> (<IP-адрес>). [ERROR_DOMAIN_CONTROLLER_NOT_FOUND]

Kerberos test. . . . . . . . . . . : Сбой

[FATAL] Kerberos does not have a ticket for krbtgt/<полное_доменное_имя>.

[FATAL] Kerberos does not have a ticket for <имя_узла>.

LDAP test. . . . . . . . . . . . . : Успешно

[ПРЕДУПРЕЖДЕНИЕ] Failed to query SPN registration on DC <имя_узла>\<полное_доменное_имя>

Проблема

Ниже представлен список некоторых способов решения этих проблем. После него приводятся действия, подлежащие выполнению для каждого решения. Используйте способы по очереди, пока проблема не будет устранена. В конце статьи приводится перечень статей базы знаний Майкрософт, в которых описаны менее распространенные способы устранения подобных проблем.

Способ 1. Исправление ошибок в службе доменных имен (DNS).

Способ 2. Синхронизация времени компьютеров.

Способ 3. Проверка наличия права Доступ к компьютеру из сети.

Способ 4. Установка значения 532480 для атрибута userAccountControl на контроллере домена.

Способ 5. Исправление сферы Kerberos (разделы реестра PolAcDmN и PolPrDmN должны совпадать).

Способ 6. Сброс пароля учетной записи компьютера и получение нового билета Kerberos.

Способ 1. Исправление ошибок в DNS

Введите в командной строке команду netdiag -v. В папке, в которой был выполнен запуск, эта команда создает файл Netdiag.log.

Перед тем как перейти к выполнению дальнейших действий, устраните все ошибки DNS, содержащиеся в файле Netdiag.log. Средство Netdiag входит в состав средств поддержки Windows 2000 Server на компакт-диске Windows 2000 Server. Кроме того, средства поддержки Windows 2000 Server можно загрузить с веб-узла корпорации Майкрософт по следующему адресу:

Проверьте конфигурацию DNS. Одна из наиболее распространенных ошибок DNS заключается в том, что контроллер домена указывает для разрешения DNS-имен на сервер поставщика услуг Интернета, а не на самого себя или на другой DNS-сервер, поддерживающий динамическое обновление и SRV-записи. Оптимальной является конфигурация, при которой контроллер домена указывает на самого себя или на другой DNS-сервер, поддерживающий динамическое обновление и SRV-записи. Рекомендуется настроить серверы пересылки на разрешение имен в Интернете через поставщика услуг Интернета

Дополнительные сведения о настройке DNS для службы каталогов Active Directory см. в следующих статьях базы знаний Майкрософт:

291382 Вопросы и ответы о службе DNS в Windows 2000 и Windows Server 2003

237675 Настройка службы доменных имен (DNS) для Active Directory

254680 Планирование пространства DNS-имен (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

255248 Создание дочернего домена в Active Directory и делегация пространства DNS-имен (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

Способ 2. Синхронизация времени компьютеров

Убедитесь, что время правильно синхронизировано между контроллерами домена, а также между клиентскими компьютерами и контроллерами домена.

Дополнительные сведения о настройке службы времени Windows см. в следующих статьях базы знаний Майкрософт:

258059 Как синхронизировать время на компьютерах под управлением Microsoft Windows 2000 в домене Microsoft Windows NT 4.0

216734 Настройка основного сервера времени в Windows 2000

Способ 3. Проверка наличия права "Доступ к компьютеру из сети"

Проверьте файл Gpttmpl.inf и убедитесь, что соответствующие пользователи имеют право Доступ к компьютеру из сети на контроллере домена. Для этого выполните указанные ниже действия.

Внесите изменения в файл Gpttmpl.inf используемой по умолчанию политики контроллеров домена. По умолчанию права пользователей на контроллере домена определяются используемой по умолчанию политикой контроллеров домена. По умолчанию файл Gpttmpl.inf используемой по умолчанию политики контроллеров домена расположен в указанной ниже папке.

Примечание. Папка Sysvol может иметь другое расположение, однако путь к файлу Gpttmpl.inf остается неизменным.

Контроллеры домена под управлением Windows Server 2003:

Контроллеры домена под управлением Windows 2000 Server:

Справа напротив записи SeNetworkLogonRight добавьте идентификаторы безопасности групп "Администраторы", "Прошедшие проверку" и "Все". См. перечисленные ниже примеры.

Контроллеры домена под управлением Windows Server 2003:

SeNetworkLogonRight = *S-1-5-32-554,*S-1-5-9,*S-1-5-32-544,*S-1-1-0

Контроллеры домена под управлением Windows 2000 Server:

SeNetworkLogonRight = *S-1-5-11,*S-1-5-32-544,*S-1-1-0

Примечание. Группы "Администраторы" (S-1-5-32-544), "Прошедшие проверку" (S-1-5-11), "Все" (S-1-1-0) и "Контроллеры предприятия" (S-1-5-9) имеют хорошо известные, одинаковые для любого домена идентификаторы безопасности.

Удалите все данные справа от записи SeDenyNetworkLogonRight ("Отказ в доступе к компьютеру из сети"). См. следующий пример:

Примечание. Этот пример применим как к Windows 2000 Server, так и к Windows Server 2003.

По умолчанию на компьютере под управлением Windows 2000 Server запись SeDenyNetworkLogonRight не содержит данных, а на компьютере под управлением Windows Server 2003 в ней указана только учетная запись Support_произвольная_строка. (Учетная запись Support_произвольная_строка используется удаленным помощником.) Так как учетная запись Support_произвольная_строка имеет в каждом домене уникальный идентификатор безопасности, ее сложно отличить по идентификатору от обычной учетной записи пользователя. Скопируйте ИД безопасности в текстовый файл, а затем удалите его из записи SeDenyNetworkLogonRight (таким образом его можно будет скопировать обратно после устранения проблемы).

Свойства SeNetworkLogonRight и SeDenyNetworkLogonRight могут быть определены в составе любой политики. Если описанные выше действия не приводят к устранению проблемы, проверьте файл Gpttmpl.inf для других политик в папке Sysvol и убедитесь, что права пользователей не определены где-нибудь еще. Если в файле Gpttmpl.inf нет ссылок на свойства SeNetworkLogonRight и SeDenyNetworkLogonRight, значит они не определены с помощью политики и, следовательно, описанные проблемы не могут быть вызваны данной политикой. Если же такие записи существуют, убедитесь, что они соответствуют формату, который был приведен выше для используемой по умолчанию политики контроллеров домена.

Способ 4. Установка значения 532480 для атрибута userAccountControl на контроллере домена

В меню Пуск выберите команду Выполнить и введите adsiedit.msc.

Разверните узлы Domain NC, DC=domain и OU=Domain Controllers.

Щелкните правой кнопкой мыши контроллер домена и выберите пункт Свойства.

На компьютере под управлением Windows Server 2003 установите на вкладке Редактор атрибутов флажки Отображать обязательные атрибуты и Отображать дополнительные атрибуты. На компьютере под управлением Windows 2000 Server выберите в списке Выберите тип свойств для просмотра значение Оба.

На компьютере под управлением Windows Server 2003 выберите в списке Атрибуты атрибут userAccountControl. На компьютере под управлением Windows 2000 Server выберите в списке Выберите тип свойств для просмотра атрибут userAccountControl.

Если значение атрибута не равно 532480, в поле Изменить атрибут введите 532480 и последовательно нажмите кнопки Задать, Применить и ОК.

Закройте редактор ADSI.

Способ 5. Исправление сферы Kerberos (разделы реестра PolAcDmN и PolPrDmN должны совпадать)

Примечание. Этот способ применим только к Windows 2000 Server.

Внимание! Неправильное использование редактора реестра может привести к серьезным проблемам, для решения которых может потребоваться переустановка операционной системы. Корпорация Майкрософт не гарантирует возможность решения проблем, вызванных неправильным использованием редактора реестра. Ответственность за изменение реестра несет пользователь.

Откройте редактор реестра.

На левой панели разверните узел Security.

В меню Security выберите пункт Разрешения, чтобы предоставить локальной группе "Administrators" полный доступ к кусту SECURITY, а также дочерним контейнерам и объектам.

Найдите раздел HKEY_LOCAL_MACHINE\SECURITY\Policy\PolPrDmN.

На правой панели редактора реестра один раз щелкните запись <Без имени>: REG_NONE.

В меню Вид выберите Вывод двоичных данных. В разделе Формат выберите 1 байт.

В правой части диалогового окна Двоичные данные отобразится имя домена в виде строки. Имя домена является сферой Kerberos.

Найдите раздел HKEY_LOCAL_MACHINE\SECURITY\Policy\PolACDmN.

На правой панели двойным щелчком выберите <Без имени>: REG_NONE.

В диалоговом окне Редактор двоичных данных вставьте значение из раздела PolPrDmN. (Значение из раздела PolPrDmN — это NetBIOS-имя домена.)

Перезагрузите контроллер домена.

Способ 6. Сброс пароля учетной записи компьютера и получение нового билета Kerberos

Остановите службу центра распространения ключей Kerberos и выберите для нее тип запуска "Вручную".

С помощью средства Netdom (входит в состав средств поддержки Windows 2000 Server и Windows Server 2003) выполните для контроллера домена сброс пароля учетной записи компьютера:

netdom resetpwd /server:другой контроллер домена /userd:domain\administrator /passwordd:пароль администратора

netdom resetpwd /server:DC2 /userd:contoso\administrator /passwordd:пароль администратора

Перезагрузите контроллер домена, подверженный ошибкам.

Запустите службу центра распространения ключей Kerberos и выберите для нее тип запуска Авто.

Дополнительные сведения об этой проблеме см. в следующей статье базы знаний Майкрософт:

257623 После обновления операционной системы основного контроллера домена Windows NT 4.0 до Windows 2000 DNS-суффикс контроллера домена не соответствует имени домена

257346 После отмены права "Доступ к компьютеру из сети" перестают работать некоторые средства (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

316710 Определенные службы Exchange не запускаются, если отключена служба центра распространения ключей Kerberos

323542 Не удается запустить оснастку "Active Directory — пользователи и компьютеры", так как сервер неработоспособен (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

329887 Не удается воспользоваться оснастками Active Directory из состава консоли управления MMC (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

325465 Для использования средств администрирования Windows 2003 Server на контроллере домена Windows 2000 требуется пакет обновления 3 (SP3) или более поздняя версия (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

322267 Удаление клиента для сетей Майкрософт приводит к удалению других служб (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

297234 Разница во времени между клиентским компьютером и сервером (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

280833 Если в прокси-клиенте указаны не все зоны DNS, в службе DNS возникают ошибки, которые трудно обнаружить (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

322307 После установки пакета обновления 2 (SP2) для Windows 2000 не удается запустить службы Exchange и оснастки Active Directory (Эта ссылка может указывать на содержимое полностью или частично на английском языке)

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

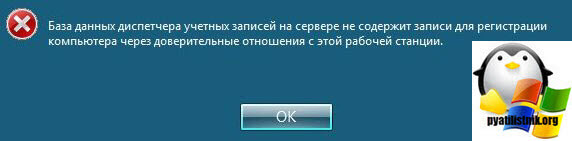

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

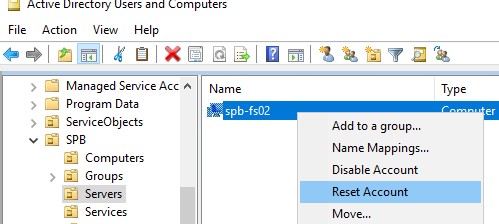

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

![]()

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed . Не удалось восстановить доверительные отношения между рабочей станцией и доменом .

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship . База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией .

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

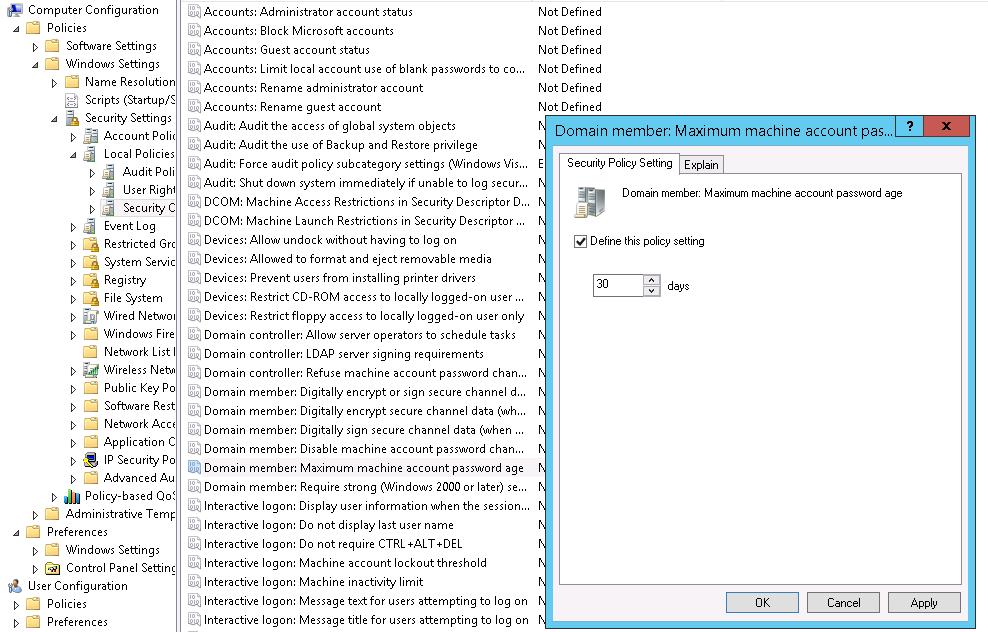

- Компьютеры должны регулярно (по умолчанию раз в 30 дней) менять свои пароли в AD. Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domainmember: Maximummachineaccountpasswordage, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей. Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Описание проблемы с вводом в домен

По идее присоединение компьютера к Active Directory это простое действие, но как оказалось даже оно может принести сложности. У меня была старая виртуальная машина на Hyper-V, поступила задача ее переустановить для тестовых служб. По идее старая учетная запись этого компьютера лежала в нужно OU и к ней применялись нужные политики доступа, логично, что я воспользовался механизмом переустановки учетной записи, доступный через правый клик по ней. Это является правильной практикой, которую советует сама Microsoft

После выполнения данной процедуры, можно спокойно присоединять, вашу виртуальную машину с тем же именем, и она попадет в базе Active Directory именно в ту OU, где лежала предшественница. Все вроде круто, но в момент ввода в домен, выскочила ошибка:

"Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы"

Обычно такая ошибка выскакивает, когда были разорваны доверительные отношения или компьютер давно не проходил аутентификацию на контроллере домена, но это не наш случай, мы то только, что добавились в него.

Причины ошибки "Не удалось изменить DNS-имя основного контроллера домена"

Рассмотрим причины, по которым ваш компьютер не может пройти аутентификацию на DC и не содержится в его базе.

- Остались хвосты от предыдущей учетной записи с тем же именем

- Проблема в отключенном NetBIOS в TCP/IP

- Режет пакеты Firewall

- На контроллере закрыт UDP-порт 137

- Отсутствует PTR запись на dns имя этой учетной записи компьютера

Чистим старые хвосты в Active Directory

Сразу хочу отметить, что данный способ у меня отработал сразу. Я полностью удалил учетную запись компьютера, с которым были проблемы. После чего снова добавил нужный сервер в домен, и он уже не выдавал ошибку "Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера". Учетная запись появилась в привычном контейнере "Computers"

Убедитесь, что включен NetBIOS через TCP/IP

Нажмите WIN+R и введите ncpa.cpl, у вас откроется окно "Панель управления\Все элементы панели управления\Сетевые подключения". Выберите ваш сетевой интерфейс, который смотрит в туже сеть, что и DC его аутентифицирующий. Перейдите в свойства сетевого интерфейса, выберите "Протокол Интернета версии 4 (TCP/IPv4)", далее кнопка "Дополнительно". На вкладке WINS, вам необходимо выбрать пункт "Включить NetBIOS" через TCP/IPv4 и сохранить настройки.

Так же на вкладке DNS, вы можете прописать дополнительные DNS суффиксы (полное имя домена), нажмите ок.

В принципе этого достаточно, чтобы избавится от ошибки ""Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы""

Если вам не помогли манипуляции, то ставьте варшарк и смотрите трафик и доступность портов, не блокирует ли у вас то-то.

Читайте также: