Контроль копирования файлов на съемные носители

Обновлено: 06.07.2024

Один из наиболее важных и полезных модулей программного комплекса StaffCop Enterprise — «Файловый контроль». Он позволяет устанавливать тщательное наблюдение за папками и файлами, содержащими критически важную информацию: коммерческую и служебную тайну, документы, базы данных. Файловый драйвер перехватывает и может делать теневые копии файлов при работе пользователя с локальной файловой системой, с сетевыми дисками, со съемными носителями.

Контроль за файлами осуществляется двумя способами:

1. Есть обычный режим, который установлен по умолчанию и используется для всех файлов. Кроме того, имеется специальный модуль «Файловый контроль», который собирает полную информацию о файлах, для которых устанавливается специальный режим.

В обычном режиме инцидентом считается пересечение файлом периметра информационной безопасности: отправление файла на внешний электронный ящик, сохранение на облачном сервисе или загрузка на , отправление личной почтой, сохранение съемном носителе. Доступна вся информация о том, кто и когда совершил эти операции с файлом, а также теневая копия. Если подключен контроль принтеров, то мы увидим, когда файл отправляется на принтер и сколько копий распечатывается.

2. Для особо важных файлов может быть установлен режим особого контроля. В последних версиях системы появилась возможность контролировать любые файловые операции с файлами, на которых есть цифровые метки. Логируются все действия с такими файлами: открытие, изменение, сохранение в другом месте, перемещение внутри компании, сохранение в буфер обмена, отправление на внутренние и внешние электронные адреса, отправление по интернету и пр. И при любой операции сохраняется теневая копия файла. Это позволяет обеспечить документоориентированную (DCSM — Data Centric Security Model) защиту для помеченных документов, а также реализовать функции предотвращения утечек конфиденциальных данных любыми пользователями, которые не были определены в политиках доступа к защищаемым файлам. Для работы функций контроля и перехвата файловых операций нужно включить следующие модули: «Файловая активность», «Теневое копирование», «Перехват файлов с внешних носителей».

Что вы получаете в итоге?

Относительно каждого файла вы видите, кто и как часто с ним работает, как файл перемещается по компании. Используя файловый контроль вместе с графом взаимосвязей, вы получите наглядную схему, как сотрудники обмениваются файлами, с указанием канала связи, которым они для этого пользуются. Программа зафиксирует фальсификацию данных или подмену сведений. Вы можете увидеть, кто интересуется файлом из сотрудников, которые не должны его открывать в рамках своих обязанностей.

Если файл был нечаянно или с умыслом изменен, вы узнаете не только, кто и когда это сделал, но и сможете восстановить первоначальный вид документа. Модуль «Файловый контроль» дает основную информацию для расследования инцидентов. Кроме всех изменений и отправок файла, вы узнаете, был инцидент совершен сотрудником в одиночку или имел место сговор. Вот несколько примеров использования файлового мониторинга.

Наиболее распространённый кейс — контроль .

Контроль съёмных носителей информации позволяет отслеживать, что и в каких объёмах пользователь копирует на . По умолчанию происходит перехват всех файлов, скопированных на и загруженных с них. Можно включить опцию листинга (перечисления с записью имён) файлов, находящихся на , а при необходимости — задействовать перехват (теневое копирование) всех файлов, которые находятся на при его подключении к ПК пользователя. В дополнение к функциям мониторинга и перехвата файлов на съёмных носителях можно задать политику блокировки доступа к функциям записи на съёмные носители и функцию полной блокировки .

Второй распространённый кейс — контроль доступа к файлам, находящимся на локальном / сетевом диске и уведомление о таких операциях офицера безопасности.

Например, политикой компании запрещён доступ в рабочее время к файлам с расширением mp3 / wma / mp4 , находящимся на локальных дисках пользователей, к файлам мультимедиа. При возникновении таких событий администратору системы высылается уведомление, в котором будет указано, какой из пользователей в какое время читал ( прослушивал / просматривал) файлы мультимедиа на рабочем месте.

Отдельный вариант этого способа — обнаружение людей, которые занимаются подработками на рабочем месте. Это возможно, если настроить оповещение о том, что пользователь начал работать с графическими файлами за пределами рабочего каталога. Это сигнализирует о том, что, возможно, пользователь в это время выполняет «левый» заказ. Такая функция актуальна для проектных организаций, где время сотрудников стоит дорого, а оборудование и ПО зачастую уникальны.

Третий вариант использования файлового мониторинга — работа с файлами по поиску похожих документов.

Поиск похожих — функция, интегрированная в интерфейс для расследования инцидентов. Она помогает найти похожие строки или документы по любым текстовым полям в событиях. Поиск осуществляется по всему накопленному архиву информации. Для загрузки документов, аналоги которых нужно найти, существует специальный интерфейс.

Поиск похожих может дать представление не только о документах, схожих по содержимому, но и визуализировать пути распространения документа в информационном потоке компании. Можно увидеть, когда документ был впервые использован, кому был передан, кем был изменён и кто к нему имел доступ. Найденные похожие документы при этом могут быть с изменённым именем или форматом относительно исходного файла, который был загружен как эталон. В случае перехвата файла можно будет увидеть и проиндексировать содержимое такого файла или файлов. С помощью этой функции решается вопрос быстрого поиска информации на основе существующего набора важных документов.

Четвёртый кейс использования файлового мониторинга -работа с помеченными файлами.

Для настройки особого контроля все файлы, которые должны быть под таким контролем, должны быть помечены специальной утилитой, поставляемой с продуктом StaffCop Enterprise. После пометки файлов в силу вступают правила работы пользователей / программ и компьютеров с помеченными файлами. Например, можно запретить читать / писать / перемещать файлы с метками для пользователей, которым нельзя работать с защищаемыми файлами, но определенным пользователям эти операции можно разрешить.

При первых признаках подозрительных действий можно установить полный контроль за действиями сотрудника с помощью функции «Удаленный доступ». Такая возможность помогает определить, действует сотрудник в рамках должностных обязанностей или совершает противоправные действия. В особых случаях «удаленный доступ» позволяет перехватить управление пользовательским компьютером и не дать совершить серьезное нарушение. На данный момент одновременно можно наблюдать за 16 рабочими станциями с помощью функции «Квадратор».

В системе StaffCop Enterprise имеются возможности, которые, будучи совмещены с файловым контролем, дают небывалый уровень расследования инцидентов практически в режиме реального времени. Например, в версии 4.4 внедрены такие инструменты, как распознавание текста и возможность выгрузки информации из StaffCop. Теперь вам не нужно тратиться на дополнительные лицензии программ распознавания текста. Эта возможность, вместе с поиском по ключевым словам, помогает искать конкретную информацию в перехваченных файлах.

Стоит отметить, что особый контроль стоит подключать только к самым важным файлам. Хранение теневых копий всех файлов, которые открывают ваши сотрудники в течение дня, занимает большой объем памяти. А если еще сохранять файлы при внесении изменений, для этого требуются весьма значительные ресурсы.

Файловый контроль — один из наиболее востребованных функциональных блоков программного комплекса StaffCop Enterprise. В сочетании с другими инструментами он дает возможность полного расследования инцидента. А с помощью гибкой настройки фильтров и мощной аналитики вы получите удобный инструмент поддержания информационной безопасности.

По моему скромному опыту. Люди занимающиеся в ИТ безопасностью данных, делятся (помимо прочего) на две большие группы. С хорошим финансированием своей деятельности и не очень. Я имею в виду, прежде всего техническое оснащение и специализированное программное обеспечение.

В контексте контроля слива данных от внутренних нарушителей – инсайдеров, ситуация выглядит примерно следующим образом. Имеются специализированные системы контроля данных, Data Leak Prevention системы. Бизнес хочет защитить данные, но когда видит ценник в несколько миллионов для обеспечения такой защиты, энтузиазм резко гаснет.

Еще больше он гаснет, когда выясняется, что 100% надежного контроля данных система обеспечить не может. Умный пользователь сумеет обмануть систему. Бизнес вопрошает: «За что плотим, то тогда? Давай ка батенька, крутись как хочешь, но чтоб и овцы были целы и волки сыты.»

В результате ИТ безопасник с силовыми корнями, выпускает кучу запретительных бумаг, проникновенно грозит народу кулачищем, мол только попробуйте слить. А безопасник технарь, вчерашний админ, начинает изобретать велосипед с квадратными колесами с целью, хоть как-то контролировать информацию. (А сочетание обоих подходов, вообще хорошо :)

Об одной системе, которую можно встроить в велосипед, речь и пойдет.

Среди открытых решений контроля над данными мне попалось только два.

Это OpenDLP и MyDLP.

Из них MyDLP показалось более зрелым и функционально продвинутым.

MyDLP, открытое программное обеспечение предотвращения (контроля) утечек данных. Существует 2 лицензии использования. Бесплатная Community и платная Enterprise. Принципиальная разница между ними в Архивации передаваемых данных.

Если идет сработка на защищаемый файл, то Community, только вывесит Алерт на событие. Enterprise еще и сохранит копию файла.

И мы в серверной части.

Чтобы контролировать Почту и Веб трафик, нужно дополнительно настроить сервер шлюзом к вашим proxy и smtp серверам. Я данную функцию не тестировал, но о ней также подробно написано в документации.

Установка Агента.

Берем инсталлятор агента размером 88 Мб mydlp_0_9_104.msi и устанавливаем.

Большой размер инсталлятора объясняется тем, что включает в себя окружения Erlang, Java, cygwin и собственно сами компоненты программы, общий размер каталога агента после установки составит около 200 мб.

В процессе установки, инсталлятор задаст только 1 вопрос, какой адрес у сервера. После этого процесс инсталляции собственно и завершается.

Инсталятор можно распространить и через групповые политики, адрес сервера в этом случае забивают с помощью батничка по пути

Обзор серверной части системы.

Возвращаемся к серверу.

В системе 7 закладок:Dashboard, Policy, Objects, Options, Logs, Endpoints, Revision.

Из них первая и последняя особого интереса не представляют. Панель часто используемых задач и версия системы.

Остальные более интересны…

+Policy

Здесь у нас формируются правила контроля данных.

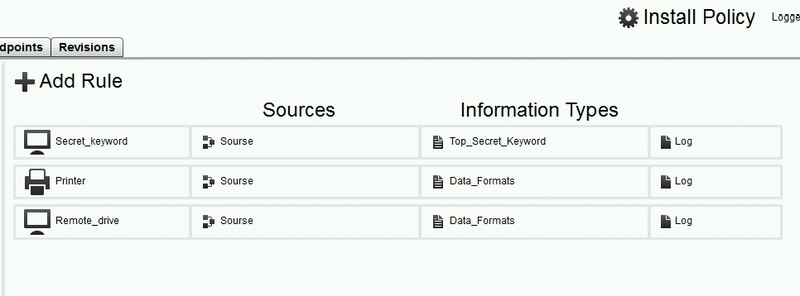

Слева источники данных и ключевые объекты контроля. Справа сами правила. Сейчас их три.

+Objects

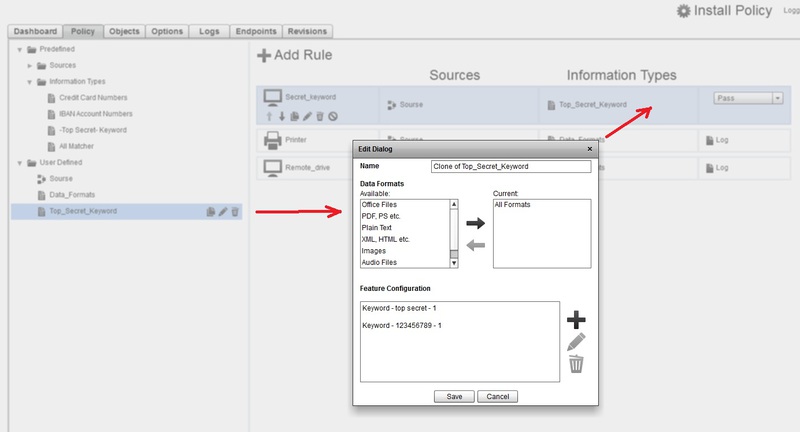

Здесь можно посмотреть готовые предопределенные типы данных (документы Word,Excel и тд), создать свои.

+Options

Различные настройки интервала опроса агентов, определение пользователей на доступ к серверной части. Здесь единственное, на чем заострю внимание, это на необходимости поставить галочку Print Monitor, для глобального включения контроля принтеров.

Остальное можно не трогать.

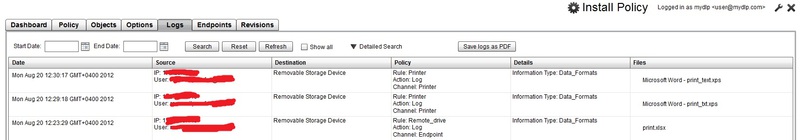

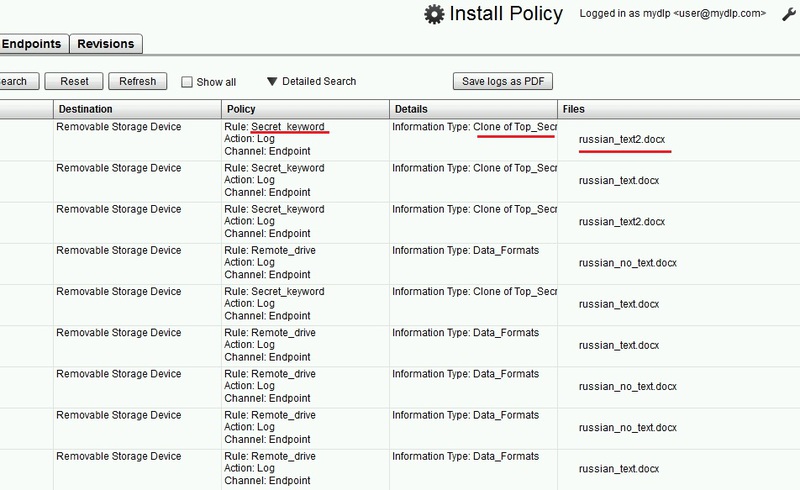

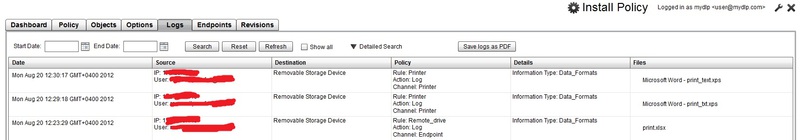

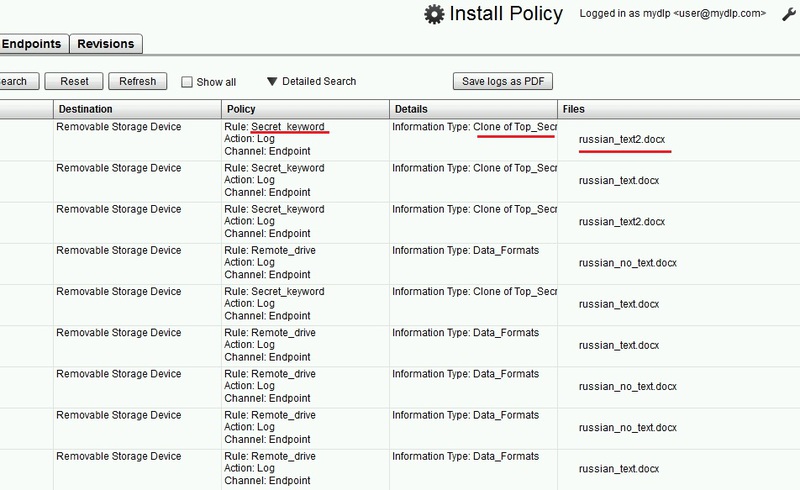

+Logs

Собственно, то для чего все это затевалось. Лог мониторинга защищаемых данных.

Можно фильтровать по дате, юзеру, правилам, ip и тд.

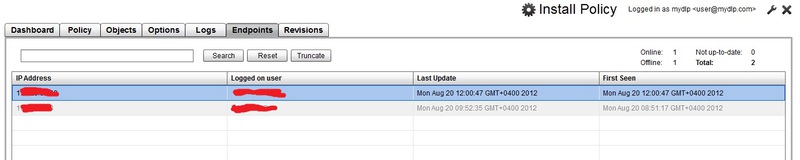

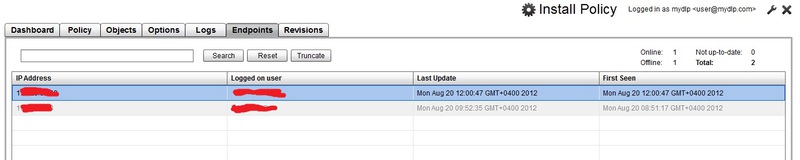

+Endpoints

Список агентов онлайн и оффлайн.

Обзор агентской части.

Немаленький агент устанавливается жестко в Program Files в каталог MyDLP. Путь поменять нельзя. Внутри каталога можно видеть компоненты java, erlang и cygwin. Так-же инсталлируются 3 службы и 1 драйвер.

Похоже отслеживается типичный опенсорс подход, 1 компонент – 1 задача. :)

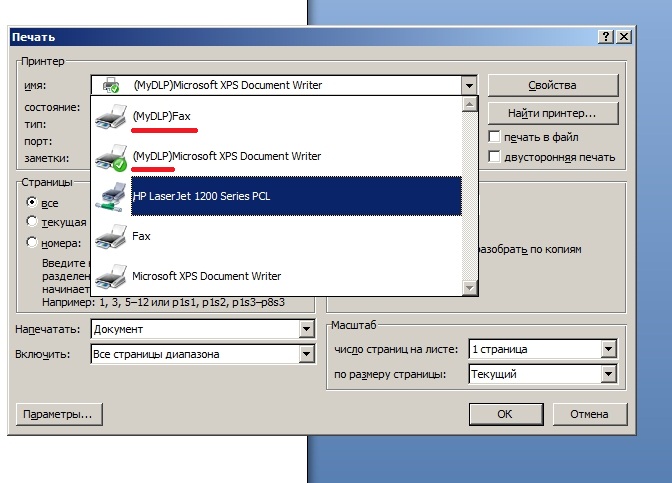

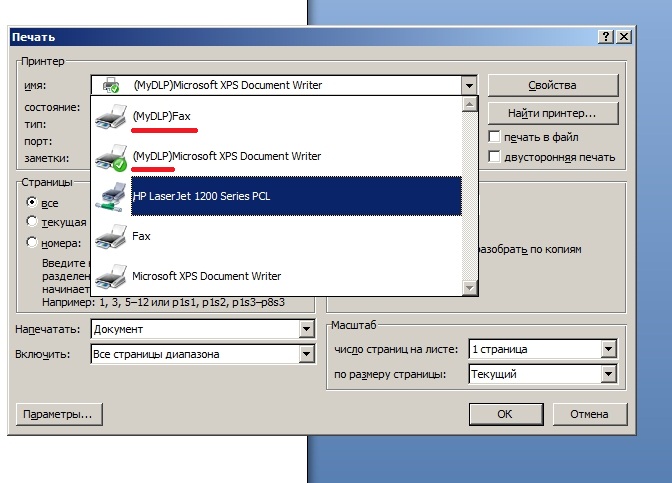

При первом запуске, агент сканирует установленные принтеры, и создает их виртуальные дубли. Ничуть не смущаясь, называя их по следующему принципу — (MyDlp)название_Вашего_принтера. Наивно ставит один из дублей принтером по умолчанию.

Потребляют все компоненты в сумме около 50 мегабайт оперативки, в злостном пожирании процессора замечены не были.

Для контроля принтеров под XP, дополнительно нужно выполнить хитрый батничек (лежит на сайте).

Под семеркой и так все работает.

Настройка серверной части.

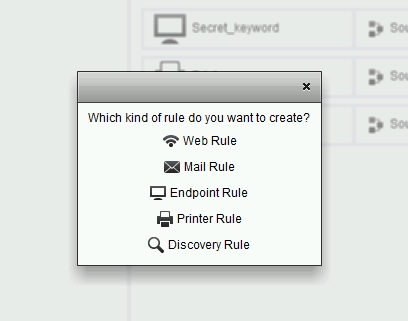

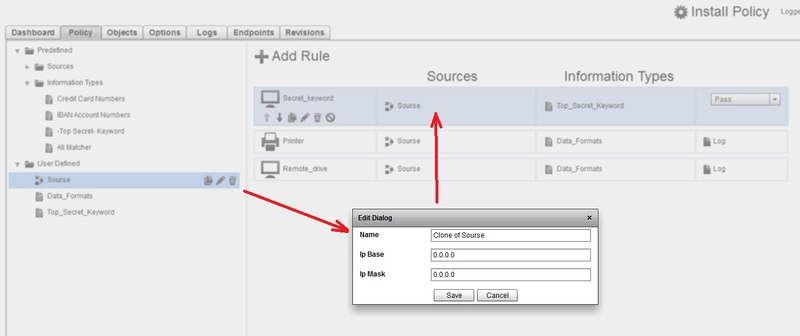

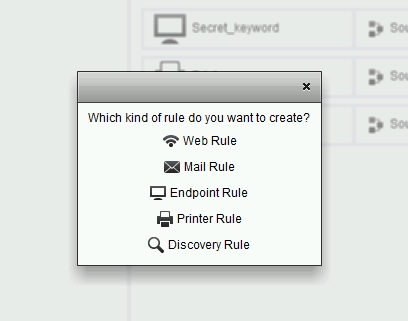

Итак, в разделе Policy нажав на кнопку Add Rule, мы можем выбрать из 5 типов контролируемых каналов.

Web и Почта заработает если, как я писал выше, сервер будет шлюзом для этих каналов.

Endpoint Rule – это контроль съемных устройств и перемещение защищаемых данных на них (данные получаются с агентской части).

Printer Rule –контроль печати (данные получаются с агентской части).

Discovery, перемещение защищаемых данных внутри локальной сети.

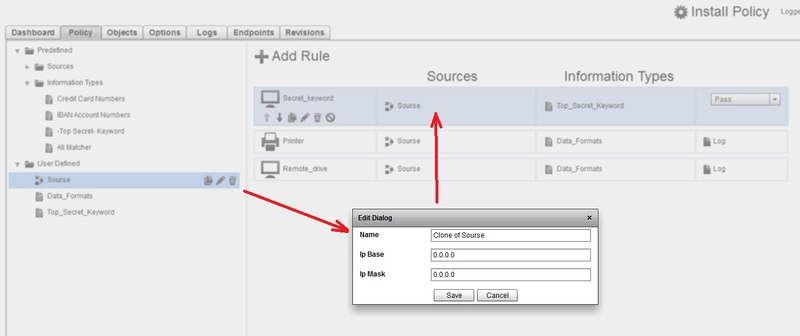

Выбрав канал контроля, нужно назвать новое правило уникальным именем и оно появится в общем списке.

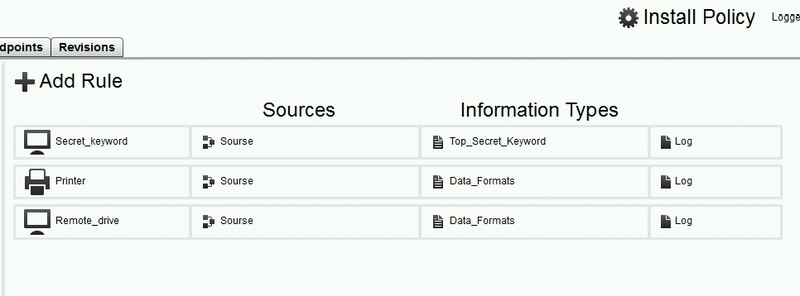

На скриншоте выше у меня 2 правила для контроля съемных носителей и одно правило принтеров.

В каждом правиле нужно определить Источник контроля (Source) и тип Данных для контроля (файлы и содержимое).

Источники и Типы данных у нас описаны левой части, просто перетаскиваем их мышкой на наши правила.

Во всех 3 правилах Источник у меня один – вся сеть. Это значит собирать события со всех агентов независимо от их ip адреса.

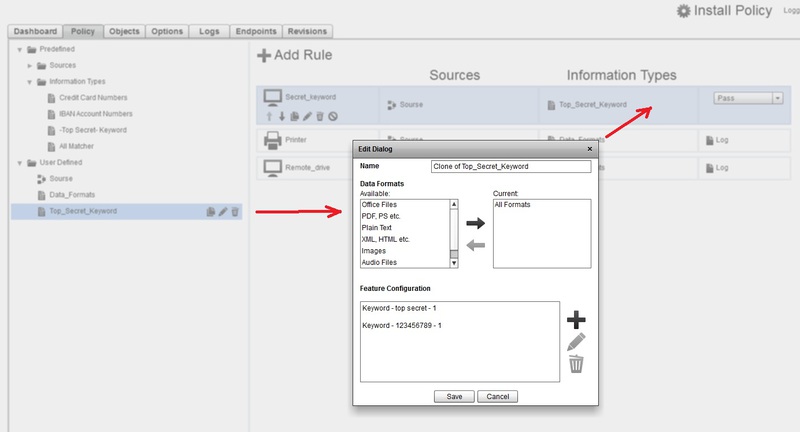

Тип данных описывает данные для контроля. Можно фильтровать как по типу, так и вставлять регулярные выражения для поиска по содержимому.

И последнее, доступные действия, при срабатывании правила: Pass – пропустить, Block – заблокировать, Log – записать в лог. Функция Archive – создание теневой копии не доступна.

В моем случае 2 последних правила логируют все события без разбора, вывод на печать и копирование на флешку любого файла. Это правила Printer и Remote_drive.

Первое же правило выбрасывает алерт, только если в файле, скопированном на флешку, есть ключевое слово (слова). Это правило Secret_keywords.

Чтобы правила подхватили все агенты, нажимаем на большую кнопку Install Policy в правом верхнем углу.

Тестирование системы.

Упор сделал на интересующей меня части, а именно контроль принтеров и съемных носителей.

Что можно сказать.

Контроль принтеров смотрится, просто никаким. Обход элементарный. Пользователю достаточно выбрать принтер оригинал, а не дубль, и агент ничего не увидит. Более того, агент не видит новые принтеры, установленные после его запуска.

А так все работает, отправляем на виртуальный принтер документ – видим запись в логе.

По съёмным носителям ситуация лучше.

Набиваем ключевые слова в правило Secret_keywords, можно использовать регулярные выражения. В лог начинают сыпаться файлы, в которых эти слова встречаются. Все остальное заливается в лог с пометкой правила Remote_drive.

Русские слова парсятся нормально, цифры и латиница и подавно.

Соответственно можно сделать группы правил по типу.

Банковские данные, Бухгалтерия, Резюме, Научка и тд, в каждой свои ключевики. Тогда можно видеть, какой примерно тематики ходят файлы по флешкам юзеров.

Итог

Конечно система еще сыровата, вываливаются мелкие косячки. Однако по возникающим вопросам можно обратится к сообществу, а то и самому порыться в исходничках и серверной части. Думаю после доработки напильником, система вполне юзабельна.

ps. Пользуясь случаем, хочу попросить Хабраюзеров поделится практическим опытом использования и внедрения коммерческих DLP решений. На сайте вендоров, как обычно, одна рекламма. Про косяки и трудности никто не расскажет.

По моему скромному опыту. Люди занимающиеся в ИТ безопасностью данных, делятся (помимо прочего) на две большие группы. С хорошим финансированием своей деятельности и не очень. Я имею в виду, прежде всего техническое оснащение и специализированное программное обеспечение.

В контексте контроля слива данных от внутренних нарушителей – инсайдеров, ситуация выглядит примерно следующим образом. Имеются специализированные системы контроля данных, Data Leak Prevention системы. Бизнес хочет защитить данные, но когда видит ценник в несколько миллионов для обеспечения такой защиты, энтузиазм резко гаснет.

Еще больше он гаснет, когда выясняется, что 100% надежного контроля данных система обеспечить не может. Умный пользователь сумеет обмануть систему. Бизнес вопрошает: «За что плотим, то тогда? Давай ка батенька, крутись как хочешь, но чтоб и овцы были целы и волки сыты.»

В результате ИТ безопасник с силовыми корнями, выпускает кучу запретительных бумаг, проникновенно грозит народу кулачищем, мол только попробуйте слить. А безопасник технарь, вчерашний админ, начинает изобретать велосипед с квадратными колесами с целью, хоть как-то контролировать информацию. (А сочетание обоих подходов, вообще хорошо :)

Об одной системе, которую можно встроить в велосипед, речь и пойдет.

Среди открытых решений контроля над данными мне попалось только два.

Это OpenDLP и MyDLP.

Из них MyDLP показалось более зрелым и функционально продвинутым.

MyDLP, открытое программное обеспечение предотвращения (контроля) утечек данных. Существует 2 лицензии использования. Бесплатная Community и платная Enterprise. Принципиальная разница между ними в Архивации передаваемых данных.

Если идет сработка на защищаемый файл, то Community, только вывесит Алерт на событие. Enterprise еще и сохранит копию файла.

И мы в серверной части.

Чтобы контролировать Почту и Веб трафик, нужно дополнительно настроить сервер шлюзом к вашим proxy и smtp серверам. Я данную функцию не тестировал, но о ней также подробно написано в документации.

Установка Агента.

Берем инсталлятор агента размером 88 Мб mydlp_0_9_104.msi и устанавливаем.

Большой размер инсталлятора объясняется тем, что включает в себя окружения Erlang, Java, cygwin и собственно сами компоненты программы, общий размер каталога агента после установки составит около 200 мб.

В процессе установки, инсталлятор задаст только 1 вопрос, какой адрес у сервера. После этого процесс инсталляции собственно и завершается.

Инсталятор можно распространить и через групповые политики, адрес сервера в этом случае забивают с помощью батничка по пути

Обзор серверной части системы.

Возвращаемся к серверу.

В системе 7 закладок:Dashboard, Policy, Objects, Options, Logs, Endpoints, Revision.

Из них первая и последняя особого интереса не представляют. Панель часто используемых задач и версия системы.

Остальные более интересны…

+Policy

Здесь у нас формируются правила контроля данных.

Слева источники данных и ключевые объекты контроля. Справа сами правила. Сейчас их три.

+Objects

Здесь можно посмотреть готовые предопределенные типы данных (документы Word,Excel и тд), создать свои.

+Options

Различные настройки интервала опроса агентов, определение пользователей на доступ к серверной части. Здесь единственное, на чем заострю внимание, это на необходимости поставить галочку Print Monitor, для глобального включения контроля принтеров.

Остальное можно не трогать.

+Logs

Собственно, то для чего все это затевалось. Лог мониторинга защищаемых данных.

Можно фильтровать по дате, юзеру, правилам, ip и тд.

+Endpoints

Список агентов онлайн и оффлайн.

Обзор агентской части.

Немаленький агент устанавливается жестко в Program Files в каталог MyDLP. Путь поменять нельзя. Внутри каталога можно видеть компоненты java, erlang и cygwin. Так-же инсталлируются 3 службы и 1 драйвер.

Похоже отслеживается типичный опенсорс подход, 1 компонент – 1 задача. :)

При первом запуске, агент сканирует установленные принтеры, и создает их виртуальные дубли. Ничуть не смущаясь, называя их по следующему принципу — (MyDlp)название_Вашего_принтера. Наивно ставит один из дублей принтером по умолчанию.

Потребляют все компоненты в сумме около 50 мегабайт оперативки, в злостном пожирании процессора замечены не были.

Для контроля принтеров под XP, дополнительно нужно выполнить хитрый батничек (лежит на сайте).

Под семеркой и так все работает.

Настройка серверной части.

Итак, в разделе Policy нажав на кнопку Add Rule, мы можем выбрать из 5 типов контролируемых каналов.

Web и Почта заработает если, как я писал выше, сервер будет шлюзом для этих каналов.

Endpoint Rule – это контроль съемных устройств и перемещение защищаемых данных на них (данные получаются с агентской части).

Printer Rule –контроль печати (данные получаются с агентской части).

Discovery, перемещение защищаемых данных внутри локальной сети.

Выбрав канал контроля, нужно назвать новое правило уникальным именем и оно появится в общем списке.

На скриншоте выше у меня 2 правила для контроля съемных носителей и одно правило принтеров.

В каждом правиле нужно определить Источник контроля (Source) и тип Данных для контроля (файлы и содержимое).

Источники и Типы данных у нас описаны левой части, просто перетаскиваем их мышкой на наши правила.

Во всех 3 правилах Источник у меня один – вся сеть. Это значит собирать события со всех агентов независимо от их ip адреса.

Тип данных описывает данные для контроля. Можно фильтровать как по типу, так и вставлять регулярные выражения для поиска по содержимому.

И последнее, доступные действия, при срабатывании правила: Pass – пропустить, Block – заблокировать, Log – записать в лог. Функция Archive – создание теневой копии не доступна.

В моем случае 2 последних правила логируют все события без разбора, вывод на печать и копирование на флешку любого файла. Это правила Printer и Remote_drive.

Первое же правило выбрасывает алерт, только если в файле, скопированном на флешку, есть ключевое слово (слова). Это правило Secret_keywords.

Чтобы правила подхватили все агенты, нажимаем на большую кнопку Install Policy в правом верхнем углу.

Тестирование системы.

Упор сделал на интересующей меня части, а именно контроль принтеров и съемных носителей.

Что можно сказать.

Контроль принтеров смотрится, просто никаким. Обход элементарный. Пользователю достаточно выбрать принтер оригинал, а не дубль, и агент ничего не увидит. Более того, агент не видит новые принтеры, установленные после его запуска.

А так все работает, отправляем на виртуальный принтер документ – видим запись в логе.

По съёмным носителям ситуация лучше.

Набиваем ключевые слова в правило Secret_keywords, можно использовать регулярные выражения. В лог начинают сыпаться файлы, в которых эти слова встречаются. Все остальное заливается в лог с пометкой правила Remote_drive.

Русские слова парсятся нормально, цифры и латиница и подавно.

Соответственно можно сделать группы правил по типу.

Банковские данные, Бухгалтерия, Резюме, Научка и тд, в каждой свои ключевики. Тогда можно видеть, какой примерно тематики ходят файлы по флешкам юзеров.

Итог

Конечно система еще сыровата, вываливаются мелкие косячки. Однако по возникающим вопросам можно обратится к сообществу, а то и самому порыться в исходничках и серверной части. Думаю после доработки напильником, система вполне юзабельна.

ps. Пользуясь случаем, хочу попросить Хабраюзеров поделится практическим опытом использования и внедрения коммерческих DLP решений. На сайте вендоров, как обычно, одна рекламма. Про косяки и трудности никто не расскажет.

В этом разделе для ИТ-специалистов описывается отслеживание попыток использования съемных устройств хранения для доступа к сетевым ресурсам. В нем описывается, как использовать расширенные параметры аудита безопасности для мониторинга объектов управления динамическим доступом.

При настройке этого параметра политики событие аудита создается каждый раз, когда пользователь пытается скопировать, переместить или сохранить ресурс на съемное хранилище.

Используйте следующие процедуры для мониторинга использования съемных устройств хранения и проверки того, что эти устройства отслеживаются.

Сервер может функционировать по-разному в зависимости от версии и версии установленной операционной системы, разрешений учетной записи и параметров меню.

При нажатии политики аудита съемного хранилища на компьютер необходимо применить новый дескриптор безопасности для всех съемных устройств хранения с настройками аудита. Дескриптор безопасности для устройства можно настроить либо при установке устройства, либо путем настройки свойств устройства в реестре, что делается путем вызова функции установки устройства. Для этого может потребоваться перезапуск устройства для применения нового дескриптора безопасности.

Настройка параметров для мониторинга съемных устройств хранения

После настройки параметров для мониторинга съемных устройств хранения используйте следующую процедуру, чтобы убедиться, что параметры активны.

Проверка контроля за съемными устройствами хранения

Во входе на компьютер, на котором размещены ресурсы, которые необходимо отслеживать. Нажмите клавишу Windows клавишу + R, а затем введите cmd, чтобы открыть окно Командная подсказка.

Если откроется диалоговое окно Контроль учетных записей , убедитесь, что в нем указано требуемое действие, а затем нажмите кнопку Да.

Введите gpupdate /forceи нажмите кнопку ENTER.

Подключение съемное устройство хранения на целевой компьютер и попытаться скопировать файл, защищенный политикой аудита служба хранилища съемных файлов.

В диспетчере серверов щелкните Инструментыи нажмите кнопку Просмотр событий.

Расширь Windows журналы, а затем нажмите кнопку Безопасность.

Найдите событие 4663, в котором регистрируемые успешные попытки записи или чтения с съемного устройства хранения. Сбои будут журнал события 4656. Оба события включают категорию задач = съемное служба хранилища устройство.

Ключевые сведения, которые необходимо искать, включают имя и домен учетной записи пользователя, попытавшегося получить доступ к файлу, объект, к которому пользователь пытается получить доступ, атрибуты ресурса и тип доступа, который был предпринят.

Мы не рекомендуем включить эту категорию на файловом сервере, на котором размещены файлы на съемном устройстве хранения. При настройке служба хранилища аудита любая попытка получить доступ к съемным устройствам хранения создает событие аудита.

В этом обзоре мы расскажем о самых популярных бесплатных open source DLP-системах в 2021 году, сравним их функции и характеристики, а также объясним, для каких целей лучше использовать ту или иную защиту.

Для чего нужна DLP-система?

Утечка данных может нанести серьезный удар по бизнесу или даже уничтожить его. Поскольку с каждым годом мошенники становятся более находчивыми, рынок DLP-систем активно развивается.

Компания DeviceLock провела исследование, в результате которого выяснилось, что более 70% утечек данных в 2019 году произошли в B2C-компаниях, 20% — в B2B-компаниях и еще около 10% — в государственных структурах. При этом, лидерами среди каналов утечки стали выгрузки из корпоративных информационных систем (более 80%), позволяющие сохранить данные в виде текстов или таблиц, и фотографии экрана, сделанные мобильными телефонами (около 10%).

Ежедневно конкурентам или в интернет мошенники сливают колоссальные объемы данных, поэтому очень важно правильно выбрать систему, предотвращающую утечку конфиденциальной информации. На примере самых популярных DLP-разработок мы расскажем, что нужно учесть при выборе программного обеспечения для вашей компании.

Для сравнения систем мы рассмотрим несколько показателей: наличие всех необходимых функций (а также уникальных возможностей), удобство в использовании и цену.

Оговоримся сразу, что бесплатных и open sourse DLP систем в природе не существует. Это серьезное ПО для решения корпоративных задач, которое требует такое же серьезное техническое сопровождение. Гипотетически бесплатным может быть только совсем уж сырой продукт, который в итоге станет платным.

SearchInform

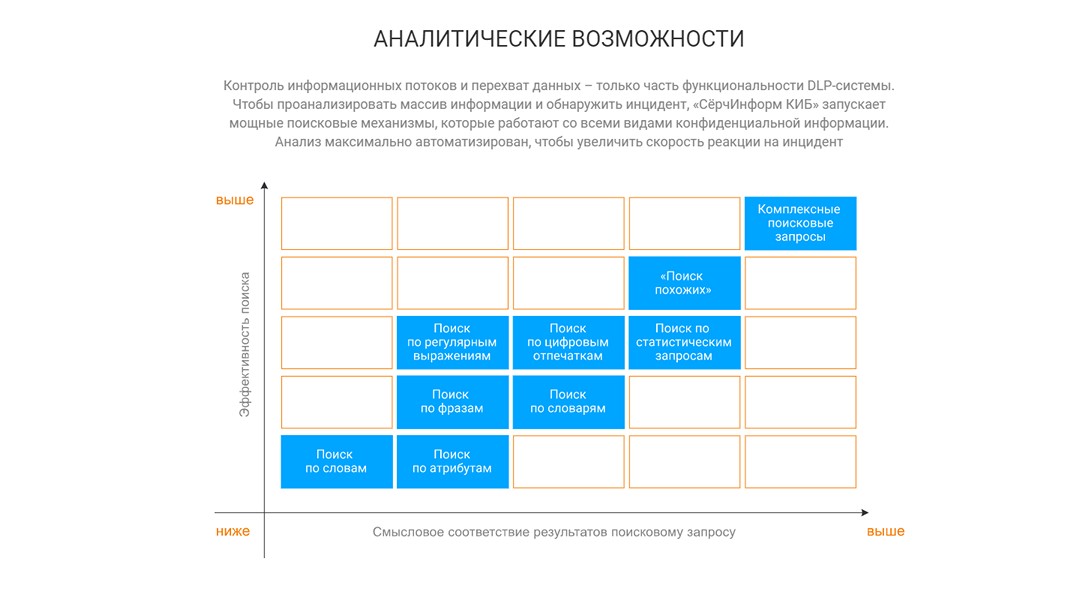

«Контур информационной безопасности СёрчИнформ» — DLP-система со встроенными аналитическими инструментами.

Функции и фичи SearchInform

- Система в режиме реального времени анализирует компьютеры сотрудников в офисе и на удалении.

- SearchInform ориентирована на исследовательскую и аналитическую работу. Все действия сотрудников помещаются в архив, после чего нужно анализировать полученную информацию и, при необходимости, блокировать действия.

- Блокировка для устройств. К примеру, есть возможность заблокировать отправку файлов на флешку.

- Если факт попытки слива информации состоялся, перехват сохраняется и позволяет восстанавливать детали прошедших событий (полезно при возникновении необходимости расследования).

Из уникальных плюсов отметим работу с поиском информации и инцидентов. Работа с архивными данными продумана отлично, есть фирменный «поиск похожих».

Недостаток: блокировка сетевых каналов реализована далеко не идеально: письма отправляются в карантин, пока администратор лично не просмотрит инцидент.

Удобство в использовании SearchInform

Еще во время установки системы вы поймете, что SearchInform — это комплексное взаимодействие нескольких систем. Настройки перехвата создаются в одной консоли, просмотр теневого копирования — в другой, создание отчетов — в третьей и так далее. Соответственно, устанавливать и работать с системой не очень легко, совершенно точно понадобится специальная документация. В отзывах о SearchInform пользователи пишут про хаотичное управление системой и, как мы отметили выше, про зашкаливающее количество консолей. Есть плюс: в SearchInform найдется все, поскольку отлично развит набор инструментов для эффективного поиска — это очень удобно. Резюмируем: минусов в управлении системой существенно больше, чем плюсов.

Цена SearchInform

На официальном сайте стоимость услуг мы не нашли. В 99 случаях из 100 отсутствие прайса в открытых источниках — признак дорогой услуги, хотя это и оценочное суждение. Впрочем, такие клиенты SearchInform как Газпром, Сбербанк и ВТБ лишь подтверждают наше мнение. Цена тут тоже, скорее, минус, чем плюс.

Вывод о SearchInform

SearchInform нацелена на анализ данных. Назвать эту DLP-систему лучшей для защиты данных и предотвращения утечек мы не можем, поскольку функции блокировки сетевых каналов развиты на зачаточном уровне.

Falcongaze SecureTower

SecureTower представляет собой комплексное программное решение для защиты бизнеса от внутренних угроз.

Функции и фичи Falcongaze SecureTower

- Создание скриншотов рабочих компьютеров (что позволяет частично контролировать деятельность сотрудников).

- Хороший инструментарий просмотра и анализа архива.

- Практически из любого отчёта можно перейти к указанному там событию.

- Инцидентам можно назначать категории (исследованные, неисследованные, отложенные).

К бонусам программы можно отнести мониторинг Телеграмма и Viber’а, поскольку есть DLP-системы, которые никак не взаимодействуют с мессенджерами.

- Отсутствие возможности блокировки принтеров.

- Отсутствие блокировок для сетевых каналов.

Удобство в использовании Falcongaze SecureTower

SecureTower легко устанавливается без углубленного изучения инструкций. Удобно управлять, работать с архивной информацией. По всем эксплуатационным функциям ставим плюс.

Цена Falcongaze SecureTower

На официальном сайте покупателям предлагается заполнить форму и дождаться обратного звонка, чтобы рассчитать сумму к оплате. На сторонних ресурсах мы нашли минимальную стоимость за лицензию в размере 70 000 рублей. Дорого ли это, решать, скорее, вам, а мы поставим минус за отсутствие платежной информации на сайте.

Вывод о Falcongaze SecureTower

Infowatch

На нашем рынке Infowatch — пожалуй, самая распиаренная DLP-система. На сайте программы пишут, что Infowatch может не только перехватывать инциденты, но и предсказывать вероятность возникновения рисков и находить пути повышения эффективности.

Функции и фичи Infowatch

Удобство в использовании Infowatch

Отметим структурированный интерфейс, отличные возможности работы с архивом, инструменты для анализа данных в архиве.

Цена Infowatch

«Наш специалист свяжется с вами в ближайшее время», — это на официальном сайте. На сторонних ресурсах нашли такую информацию: «Общая стоимость решения зависит от выбранной версии и функционала. Для версии Standart цена может начинаться от 600 000 р., для версии Enterprise — от 2 млн. р.».

Вывод об Infowatch

Для сетевых каналов мониторинг программы настроен хорошо, а функция блокировки реализована плохо. В целом, система имеет довольно дружественный интерфейс, часто обновляется разработчиками и удобна в эксплуатации. Тут стоит отталкиваться от потребностей и возможностей вашей компании.

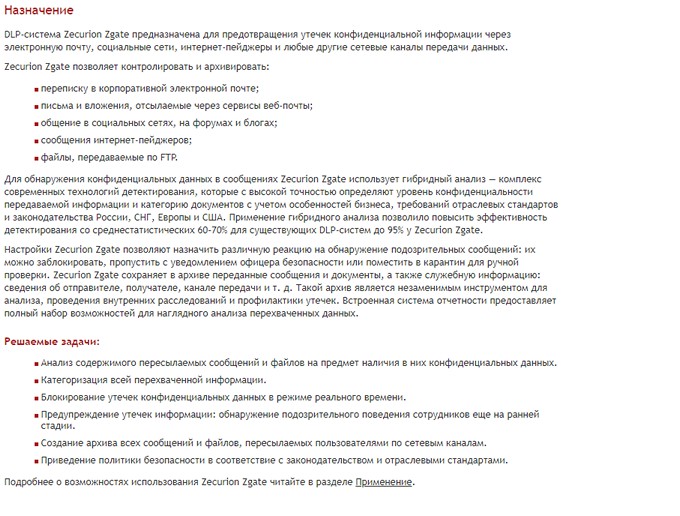

Zecurion

Комплексная система защиты от утечек корпоративной информации Zecurion DLP является самым технологичным решением на рынке в сравнении с DLP-системами конкурентов (по результатам обзора Anti-Malware) по состоянию на 2011 год. Правда, сейчас уже 2021 год, а обновленной информации на официальном сайте не появилось.

Функции и фичи Zecurion

Вот, что может контролировать Zecurion:

Удобство в использовании Zecurion

Управление системой Zecurion осуществляется через единую консоль для всех действий. С ее помощью администратор может устанавливать, обновлять и удалять клиентские модули, просматривать данные теневого копирования, а также предоставлять мгновенный доступ по запросу сотрудника. Отзывы об использовании системы хорошие, но встречаются нарекания по работе с архивом данных.

Цена Zecurion

На официальном сайте стоимость услуг мы не нашли. В других открытых источниках прайс тоже можно получить только по запросу. Поэтому делаем выводы: дорого.

Выводы о Zecurion

Несмотря на то, что на сайте системы есть устаревшие данные, компания остается одним из лидеров российского рынка.

Symantec

DLP-система Symantec выполняет 3 основные функции: контроль действий пользователей, мониторинг перемещения секретных данных по сетевым каналам связи, сканирование локальной сети на предмет неупорядоченного хранения важных документов.

Функции и фичи Symantec

Удобство в использовании Symantec

Удобный интерфейс, понятный на интуитивном уровне функционал управления политиками безопасности и инцидентами. Явных минусов не обнаружено.

Цена Symantec

Ситуация повторяется: на официальном сайте стоимость услуг мы не нашли. В других открытых источниках прайс тоже можно получить по запросу. Поэтому делаем выводы: дорого.

Выводы о Symantec

DLP-система Symantec — продукт корпоративного класса с удобным интерфейсом, широкими возможностями контроля и аналитическими функциями. Компания Symantec является мировым лидером в разработке и внедрении DLP систем и уже давно зарекомендовала себя на этом рынке и в России.

«Дозор-Джет»

Система предотвращения утечек информации, которая за 10 лет существования смогла занять лидерские позиции в своем сегменте на российском рынке.

Функции и фичи «Дозор-Джет»

Удобство в использовании «Дозор-Джет»

Управление системой «Дозор-Джет» реализовано достаточно удобно. Веб-интерфейс прост, на его освоение не уйдет много времени. Правда, немного смущает работа с поисковыми запросами. Человек без специального образования потратит много времени, чтобы разобраться со схемой работы по поисковым запросам. Поставить плюс или минус в данном случае сложно.

Цена «Дозор-Джет»

И снова цену можно узнать только по запросу под ваши вводные данные: минус.

Выводы о «Дозор-Джет»

Программный комплекс «Дозор-Джет» является одним из старейших российских DLP-решений. Одним из ключевых особенностей DLP-системы является его постоянное развитие. Именно оно, в совокупности с обширным набором функциональных возможностей, позволило «Дозор-Джет» столь долго находиться в числе лидеров российского DLP-рынка.

«МФИ Софт»

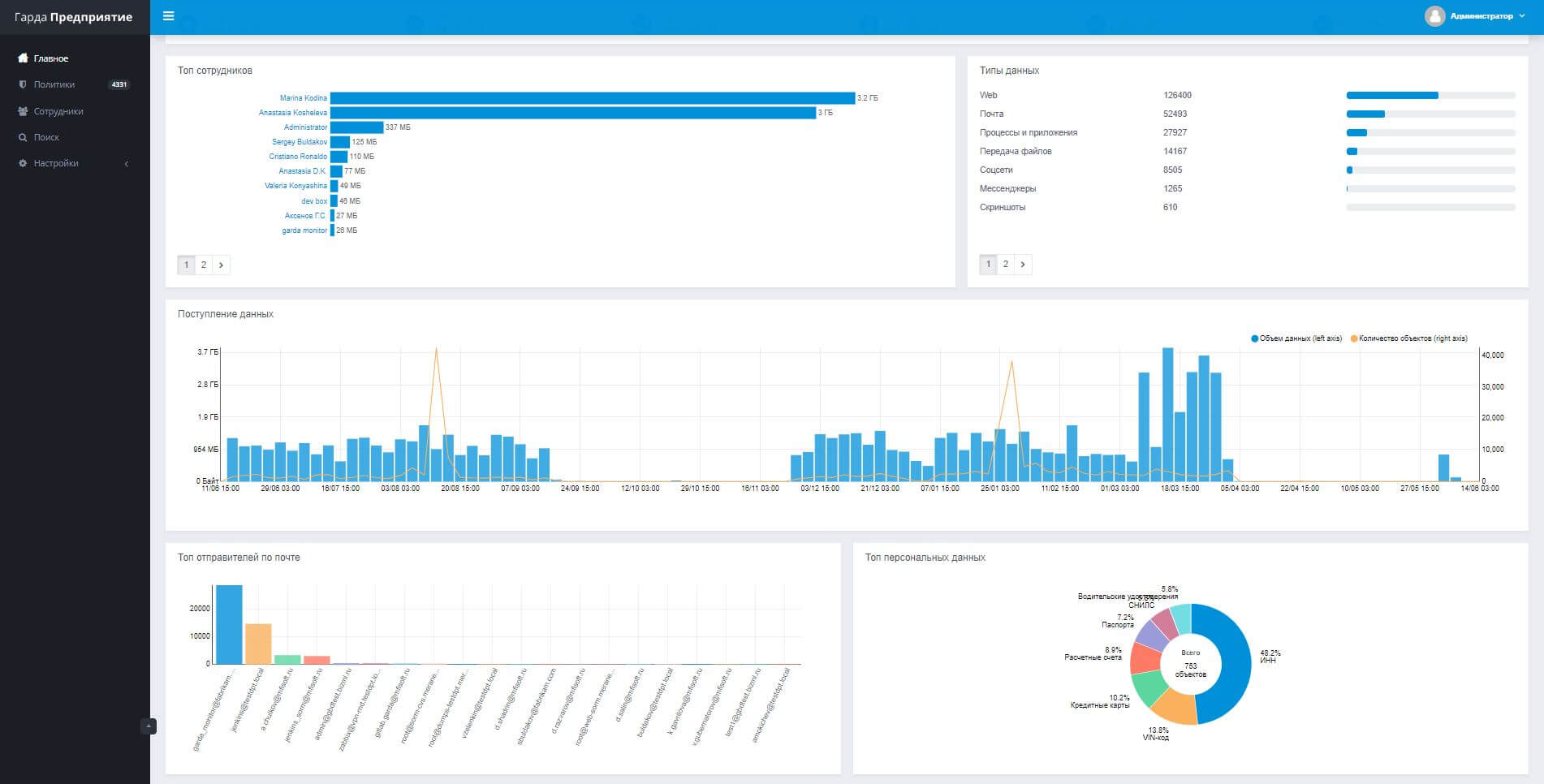

«МФИ Софт» – это российская компания-разработчик систем информационной безопасности. В контексте обзоров DLP-систем мы будем рассматривать АПК «Гарда Предприятие».

Функции и фичи «МФИ Софт»

Система обладает интеллектуальными технологиями контроля:

- большинства сетевых каналов коммуникаций,

- любого рабочего места компании – интернета, печати, съемных носителей, VoIP-телефонии, Skype, Viber.

- рабочего времени сотрудников.

Недостаток: отсутствие возможностей блокировки передачи информации.

Удобство в использовании «МФИ Софт»

Простой и понятный интерфейс, легкий в освоении. Внедрение и использование «Гарда Предприятие» осуществляется в короткие сроки и без дополнительных финансовых затрат. По данным «МФИ Софт», среднее время ввода системы в эксплуатацию, учитывая внедрение и освоение продукта сотрудниками компании, не превышает трех дней. Ставим плюс.

Таблица сравнения DLP-систем 1

Крупнейшие корпорации, насчитывающие до 100 тысяч работников

Крупные фирмы и небольшие предприятия

Государственные предприятия и крупные компании

Государственный сектор, компании могут быть как маленькие, так и крупные

От одного дня (зависит от масштаба внедрения)

От пары часов до нескольких дней.

От одного дня (зависит от масштаба внедрения)

Обучение персонала при помощи партнеров, внедрение

Техподдержка, помощь по внедрению, проведение обучения, а также оказание помощи по формированию информационной защиты в организации

Наличие технической поддержки, возможность пройти партнерское и клиентское обучение, услуги консалтинга и аутсорсинга

Проведение аудита, оказание консалтинговых услуг, оказание техподдержки, проведение обучения

Язык панели управления

Английский, русский, японский, китайский, французский

Русский, английский, французский, испанский, итальянский, корейский, турецкий

Русский и английский

Английский и русский

Крупные корпорации, сотрудники малого и среднего бизнеса

Компании как маленькие, так и крупные

Бизнес среднего и крупного уровня

От одного раб. дня. Все зависит от предварительной подготовки и числа станций

2-7 рабочих дней.

7 дней ожидания подготовки технического решения, 2 дня установки.

Помощь по внедрению, техподдержка, обучение в учебном центре, аутсорсинг

Услуги консалтинга в системе информационной безопасности

Возможность проведения удаленного обучения, оказание технической поддержки

Язык панели управления

Русский, английский, французский, испанский, итальянский, корейский, турецкий

Украинский, международный английский, русский, белорусский

Таблица сравнения DLP-систем 2

В ней мы свели реакции на инциденты у каждой системы:

Как выбрать DLP-систему?

Как вы поняли из обзоров выше, каждая разработка имеет свои плюсы и минусы. Чтобы сделать правильный выбор, в первую очередь, поймите, какие проблемы вашей компании должна решить/предотвратить DLP-система. Обратите внимание на следующие пункты:

- Какими навыками обладают специалисты в вашей компании?

Это важно, поскольку одни системы могут функционировать самостоятельно (Symantec), вторые требуют аналитического подхода и, соответственно, специалиста, который будет анализировать данные (SearchInform), а третьи – нечто промежуточное между двумя предыдущими: настроил, а потом частично разбираешь («Гарда Технологии). - Готовы ли вы блокировать передачу данных?

Возможно, именно для вашей компании будет ценна такая функция, как блокировка отправки файлов на внешние ресурсы включая web-почту, мессенджеры, файлообменники и облачные сервисы (InfoWatch). Готовы ли вы полностью блокировать подозрительные действия, останавливая при этом рабочий процесс? Как именно будете определять конфиденциальные данные? - Какие каналы будете контролировать?

Возможность анализировать мессенджеры – это отлично, но что, если в вашей компании все коммуникации ведутся только через почту или Skype? Определитесь с целями, чтобы не переплачивать за ненужные функции.

Выводы

Одни и те же функции DLP-систем могут быть как преимуществом, так и недостатком: все зависит от потребностей в контексте вашей компании. Установка и обслуживание программ по предотвращению утечек информации – это дорогостоящий процесс.

Существуют программы, которые могут стать бюджетной альтернативой DLP-системы или хорошим дополнением для не самого дорогого сервиса, причем отлично подходящие также и для сотрудников, работающих из дома. Например, установив в своей компании систему учета рабочего времени Kickidler, вы получите: онлайн-мониторинг компьютеров (наблюдение за персоналом в режиме онлайн), учет рабочего времени сотрудников (контроль прогулов и опозданий персонала), анализ продуктивности персонала (контроль посещаемых сайтов и запускаемых приложений), запись видео с мониторов сотрудников, (запись действий на экранах компьютеров), контроль нарушений сотрудников (выявление и просмотр нарушений рабочего распорядка), динамику эффективности работы (контроль изменений производительности труда), удаленный доступ (удаленное управление компьютерами), автоматические уведомления о нарушениях, функционал самоконтроля, кейлоггер (контроль нажатия клавиш), контроль удаленных сотрудников (контроль рабочего времени персонала на аутсорсе), бессрочную техподдержку (а также помощь в установке помощь в настройке).

Читайте также: