Mediaget admin proxy exe что это

Обновлено: 25.06.2024

Введение

Ознакомиться с историей появления и развития компании MediaGet не представляется возможным – на официальном сайте по этому поводу нет никаких сведений.

В начале этого года компания «Доктор Веб» проведя анализ торрент-клиента MediaGet и его схемы распространения, расценила его как потенциально опасную. Естественно, после этого последовало добавление детектирования MediaGet в антивирусные базы Dr.Web как потенциально опасной программы (вердикт Program.MediaGet). Как было изложено в пресс-релиза компании «Доктор Веб», сделано это было на основании следующих факторов:

Цель исследования

Методология

В ходе исследования были рассмотрены:

- Процесс установки отдельной копии MediaGet;

- Работа программы MediaGet.

Анализу были подвергнуты:

- Проверка схемы распространения программы MediaGet для конечного пользователя.

- Проверка установки программы MediaGet на предмет потенциальной опасности для пользователя.

- Проверка работы заявленного производителем функционала и отсутствие незадекларированных функций.

Анализ MediaGet

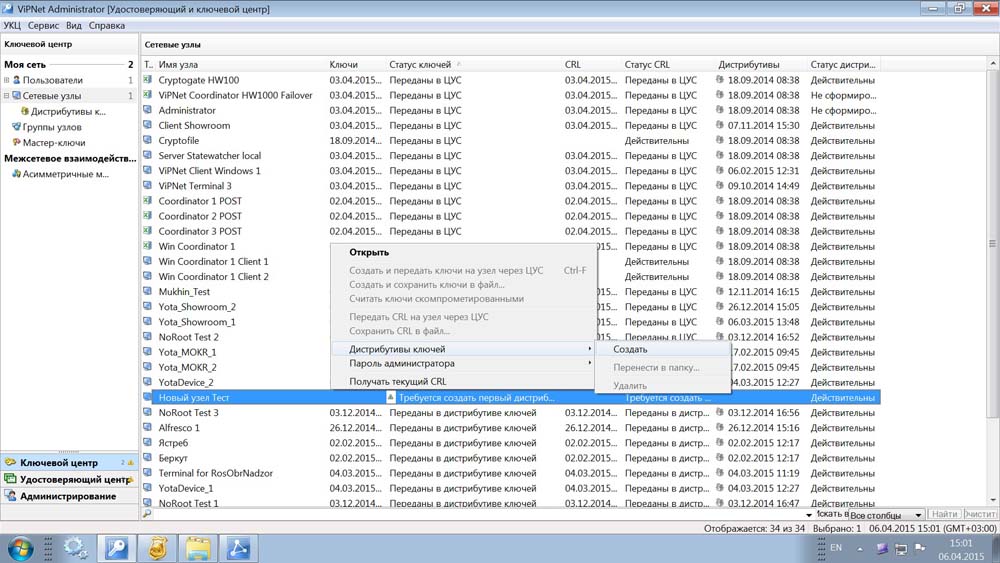

Рисунок 1. Пример скачивания установочного файла MediaGet вместо запрашиваемого .torrent-файла

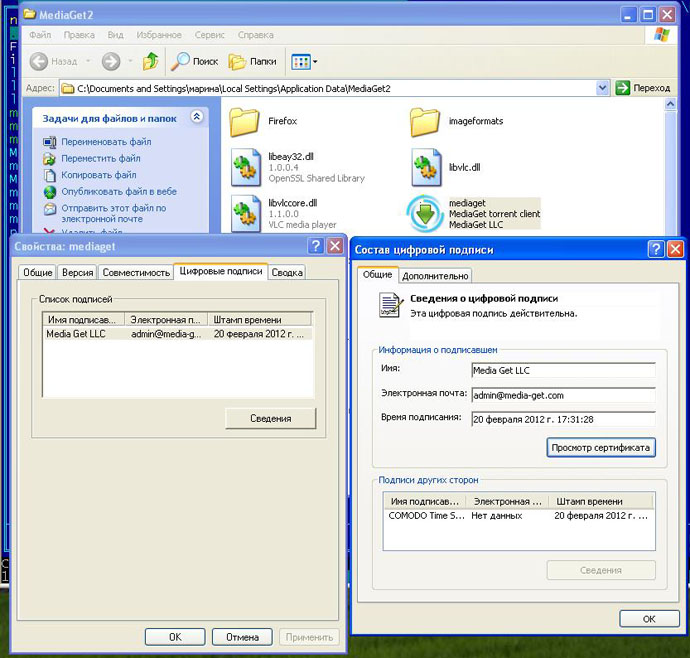

При этом необходимо отметить, что MD5-хеш скачиваемого файла каждый раз разный. Более того, исполняемый файл установочного модуля не подписан цифровой подписью, хотя отдельные файлы самого MediaGet с официального сайта имеют цифровую подпись «Media Get LLC» от COMODO.

Побайтовое сравнение показывает, что различие между установочными файлами затрагивают не исполняемую часть, а манифест. Однако, без цифровой подписи с разными контрольными суммами для файлов, категория Trusted будет недоступной. Для того, чтобы продукт попал в категорию Trusted необходимо, чтобы исполнимый файл был подписан действительной цифровой подписью, а все дополнительные динамические данные нужно дописывать в конец файла, чтобы не разрушить криптоконтейнер.

Рисунок 2. Побайтовое сравнение двух установочных файлов MediaGet

Результаты проверки скачанных установочных файлов MediaGet:

Рисунок 3. Цифровая подпись от COMODO программных модулей MediaGet

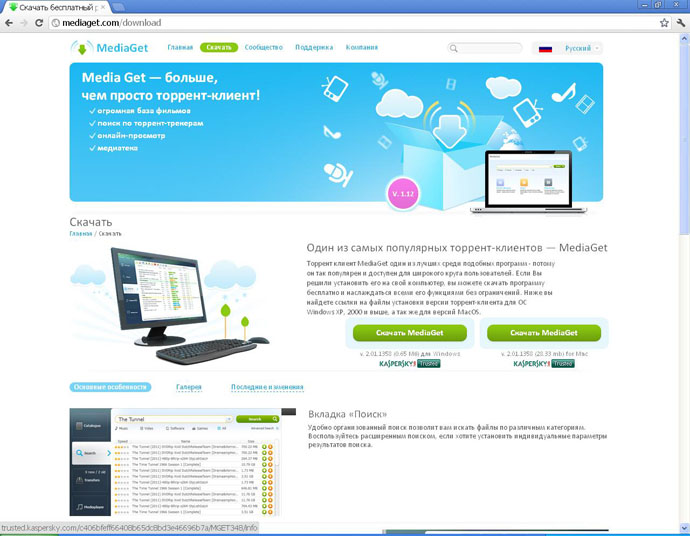

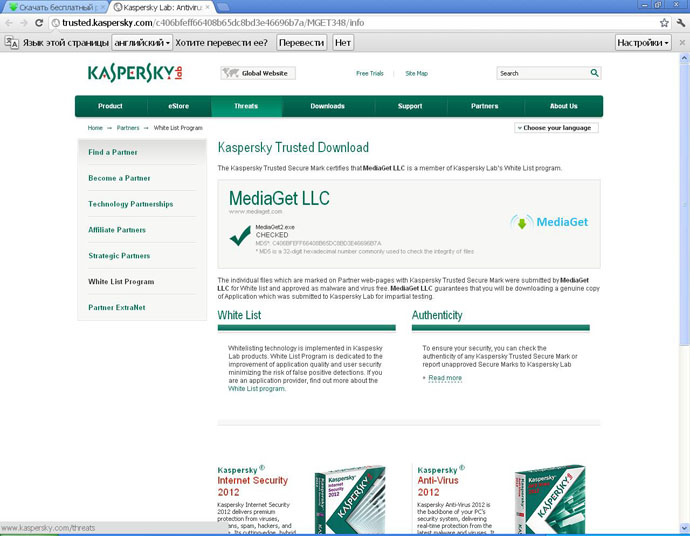

Рисунок 4. Кнопка Kaspersky trusted на страничке загрузки программы MediaGet

Рисунок 5. Данные о статусе файла с заданной, статичной хеш-суммой из публичной базы компании «Лаборатория Касперского», получаемый при нажатии на кнопку «Kaspersky trusted»

По комментариям разработчика в сеть постоянно выкладываются новые версии MediaGet, в то время как проверка «Лаборатории Касперского» занимает определенное время. Таким образом, значок «Kaspersky trusted» всегда указывает на чистоту уже устаревшей версии.

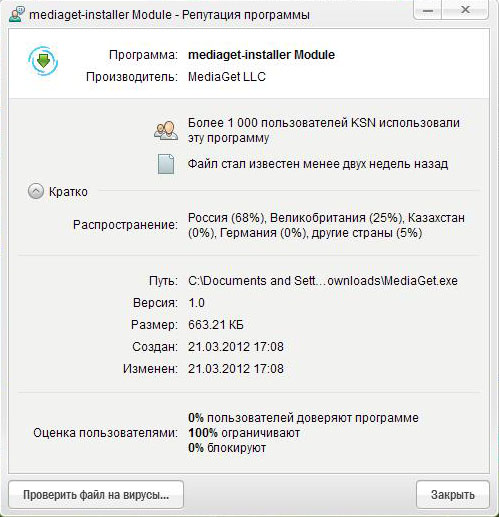

Рисунок 6. Репутация установочного файла MediaGet по базе Kaspersky Security Network (KSN)

Установка MediaGet

При установке торрент-клиента MediaGet происходит следующее:

- Создаются два каталога на жёстком диске: %Local AppData%\MediaGet2\ и %Local AppData%\Media Get LLC\. В первой папке хранятся программные файлы, во второй - данные.

- в папке %Local AppData%\MediaGet2\:

- Лицензионное соглашение EULA в процессе установки не демонстрируется в отдельном окне установщика продукта, как это делается в серьёзных продуктах. Для этого нужно кликнуть по специальной ссылке. Кроме этого, с лицензионным соглашением можно ознакомиться, устанавливая MediaGet только с сайта производителя;

Рисунок 7. Предложение об ознакомлении с лицензионным соглашением MediaGet

Рисунок 8. Установка торрент-клиента MediaGet основным торрент-клиентом по умолчанию

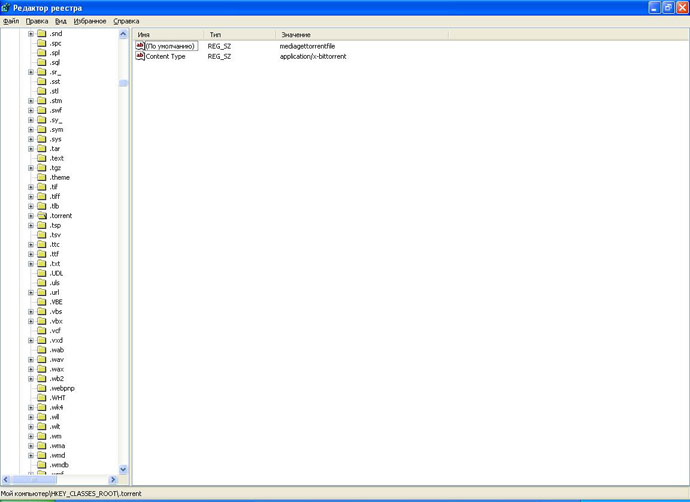

Рисунок 9. Программа MediaGet устанавливает себя в качестве торрент-клиента по умолчанию, изменяя ассоциации .torrent файлов в реестре

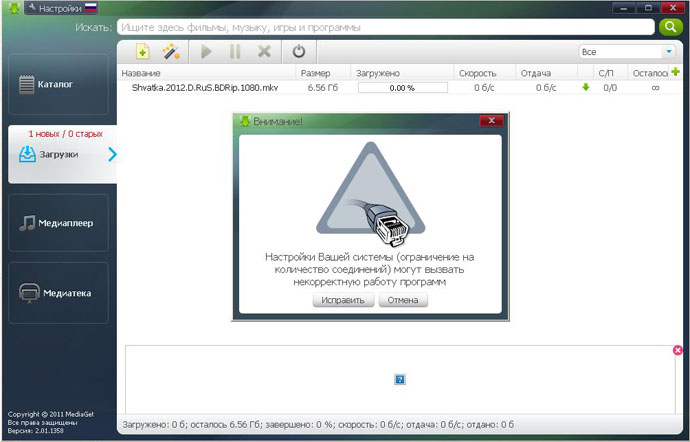

Также, в процессе установки инсталлятор MediaGet запускает сторонний патч для анализа файла tcpip.sys и, если он не модифицирован и версия Windows старше 6.1 (Windows 7), программа при старте выводит предупреждение о необходимости скачать тот же самый патч, но уже самостоятельно и запустить его для увеличения количества одновременных соединений.

Патч представляет собой не что иное, как программу Half-open limit fix, предназначенную для изменения максимального количества одновременных полуоткрытых исходящих TCP соединений (half-open connections или connection attempts) в системном файле tcpip.sys.

Впервые данное ограничение было введено компанией Microsoft в SP2 для Windows XP и присутствует в последующих версиях Windows. Это было сделано в попытке замедлить распространение вирусов с зараженного компьютера, а также ограничить возможности участия компьютера в DoS-атаках (от англ. Denial of Service, отказ в обслуживании).

Ограничение заключается в том, что компьютеру не разрешается иметь более 10 одновременных полуоткрытых исходящих соединений. При достижении предела новые попытки подключений ставятся в очередь. Подробное описание патча можно найти здесь.

Рисунок 10. Начало закачки файла по протоколу BitTorrent, всплывающее окно-предупреждение об ограничении на количество соединений

Перечисленные действия следует трактовать как спорные с точки зрения распространения программного обеспечения. Однако сам производитель считает такую модель распространения вполне оправданной, так как основная цель в данном случае – это скачивать торрент-файлы в один клик. После запуска установщика MediaGet, скачанного из раздачи, сразу начинается закачка нужного торрента. Чтобы неопытный пользователь не путал какой ехе-файл к какой раздаче относится, имя установщика скачанного из раздачи носит такое же имя, как и сам торрент-файл.

Работа MediaGet

При установке MediaGet были выявлены обращения к файлам настроек браузеров (operaprefs.ini, prefs.js), хотя для прямого исполнения означенного в MediaGet функционала это не является необходимым.

В ходе дальнейшего исследования было выяснено, что MediaGet получает стартовую страницу браузера, установленного в системе по умолчанию, а затем анализирует их на соответствие следующим строкам:

Сама стартовая страница браузера не меняется.

Сразу после установки MediaGet добавляет сведения о тех данных, которые пользователь хотел скачать, в свой внутренний список торрентов и производит скачивание.

В случае отказа от предложения скачать патч выводится снова при каждом последующем запуске клиента MediaGet.

Важно отметить, что поведения, свойственного опасному (вредоносному) программному обеспечению, как то: шпионской активности (отправка каких-либо сведений на удалённый сервер), установки вредоносных программ третьих сторон, установки руткитов, работы в качестве кейлоггера, трояна или червя, заражения исполняемых файлов, атак на целостность данных либо системы в целом, не обнаружено.

Таким образом, торрент-клиент MediaGet нельзя считать вредоносной программой, как не соответствующую перечисленным выше критериям.

Деинсталляция MediaGet

При деинсталляции MediaGet возвращает старые ассоциации с торрент-клиентом, однако, оставляет на жёстком диске (%Local AppData%\MediaGet2) и в реестре (например, в HKEY_CLASSES_ROOT\mediagettorrentfile) часть тех данных, которые сама туда прописала.

Выводы

На основании проведённого исследования и полученных результатов можно сделать вывод, что торрент-клиент MediaGet нельзя считать вредоносной программой. Однако, по ряду подозрительных признаков, ее поведение может трактоваться некоторыми антивирусными производителями как потенциально нежелательное.

Поведение, свойственное опасному (вредоносному) для пользователей программному обеспечению, как то: шпионской активности (отправка каких-либо сведений на удалённый сервер), установки вредоносных программ третьих сторон, установки руткитов, работы в качестве кейлоггера, трояна или червя, заражения исполняемых файлов либо атак на целостность данных, либо системы в целом, не обнаружено.

Примечание: По состоянию на момент публикации данного материала исправление недочётов, указанных производителем как устранённых, подтверждается. При этом дополнительный функционал, добавленный производителем MediaGet в новые версии, начиная с апреля 2012 года, в данном документе не рассматривался, анализу не подвергался, и информационно-аналитический портал Anti-Malware не несёт ответственности за возможные риски, связанные с ним.

Подписывайтесь на канал "Anti-Malware" в Telegram, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.MediaGet-админ-proxy.exe это исполняемый файл, который является частью MediaGet Программа, разработанная Медиа Гет, ООО, Программное обеспечение обычно о 66.77 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли MediaGet-админ-proxy.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Это mediaget-admin-proxy.exe безопасно или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как mediaget-admin-proxy.exe, должен запускаться из C: \ users \ user \ appdata \ local \ mediaget2 \ mediaget.exe и нигде в другом месте.

Для подтверждения откройте диспетчер задач, выберите «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы обнаружите здесь подозрительный каталог, возможно, стоит дополнительно изучить этот процесс.

Еще один инструмент, который иногда может помочь вам обнаружить плохие процессы, - это Microsoft Process Explorer. Запустите программу (не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о mediaget-admin-proxy.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением mediaget-admin-proxy.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ users \ user \ appdata \ Local \ MediaGet2 \) и сравните размер и т. Д. С приведенными выше фактами.

Кроме того, функциональность вируса может сама влиять на удаление mediaget-admin-proxy.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить mediaget-admin-proxy.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, этот файл может быть вредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят mediaget-admin-proxy.exe и избавятся от связанных вредоносных программ.

Однако, если это не вирус, и вам нужно удалить mediaget-admin-proxy.exe, вы можете удалить MediaGet с вашего компьютера, используя программу удаления, которая должна находиться по адресу: C: \ users \ user \ appdata \ Local \ MediaGet2 \ MediaGet-uninstaller.exe. Если вы не можете найти его деинсталлятор, то вам может понадобиться удалить MediaGet, чтобы полностью удалить mediaget-admin-proxy.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите Панель управления, а затем под Программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Установка и удаление программ.

- 2. Когда вы найдете программу MediaGetщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению MediaGet.

Наиболее распространенные ошибки mediaget-admin-proxy.exe, которые могут возникнуть:

• «Ошибка приложения mediaget-admin-proxy.exe».

• «Ошибка mediaget-admin-proxy.exe».

• «mediaget-admin-proxy.exe столкнулся с проблемой и должен быть закрыт. Приносим извинения за неудобства».

• «mediaget-admin-proxy.exe не является допустимым приложением Win32».

• «mediaget-admin-proxy.exe не запущен».

• «mediaget-admin-proxy.exe не найден».

• «Не удается найти mediaget-admin-proxy.exe».

• «Ошибка запуска программы: mediaget-admin-proxy.exe».

• «Неверный путь к приложению: mediaget-admin-proxy.exe».

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с MediaGet. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс mediaget-admin-proxy.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено ноябрь 2021 г .:

Мы рекомендуем вам попробовать это новое программное обеспечение, которое исправляет компьютерные ошибки, защищает их от вредоносных программ и оптимизирует производительность вашего ПК. Этот новый инструмент исправляет широкий спектр компьютерных ошибок, защищает от таких вещей, как потеря файлов, вредоносное ПО и сбои оборудования.

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика конфиденциальности | Удалить)

Совсем недавно мы предотвратили массовую атаку с применением трояна Dofoil, целью которой была установка вредоносного ПО для майнинга криптовалют на сотни тысяч компьютеров. С помощью поведенческого мониторинга, моделей машинного обучения и многоуровневой системы защиты антивирусная программа Windows Defender смогла эффективно выявить и заблокировать атаку в течение несколько миллисекунд.

Сегодня мы еще подробнее расскажем о самой атаке, путях заражения и поделимся временно́й шкалой. Заглядывайте под кат!

Этот процесс относится к MediaGet, BitTorrent-клиенту, соответствующему классификации семейств потенциально нежелательных приложений. Пользователи часто используют приложение MediaGet для поиска и загрузки программ и мультимедийных файлов с сайтов с сомнительной репутацией. Использование таких приложений для файлообмена повышает риск загрузки вредоносных программ.

Однако, изучив атаку, мы пришли к выводу, что заражение криптомайнером Dofoil не связано с загрузкой torrent-файлов. Ранее мы не наблюдали такую схему в других файлообменных приложениях. Процесс mediaget.exe всегда записывал образцы Dofoil в папку %TEMP% с именем my.dat. Наиболее часто источником заражения был файл %LOCALAPPDATA%\MediaGet2\mediaget.exe (SHA-1: 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c).

Рекомендуемые материалы: статистические данные об атаке, полезные сведения и данные о реагировании Windows Defender см. в статье Срыв масштабной хакерской атаки на пользователей Windows в России.

Временная шкала осуществленной атаки

Всестороннее изучение атаки Dofoil, предпринятой 6 марта, показало, что это была тщательно спланированная кампания, которая готовилась злоумышленниками с середины февраля. Для осуществления задуманного злоумышленники сначала распространили вирус через обновление программы MediaGet, которую пользователи установили на свои компьютеры. Временная шкала ниже отображает основные события в рамках атаки Dofoil.

Рис. 1. Временная шкала атаки через MediaGet

Заражение обновления программы MediaGet

Процесс заражения обновления для MediaGet, которое в итоге привело к массовой атаке, описано в следующей схеме. Доверенное приложение mediaget.exe загружает исполняемый файл update.exe и запускает его на компьютере для установки нового экземпляра mediaget.exe. Новый экземпляр приложения mediaget.exe имеет все те же функции, что и подлинный, однако при этом в нем предусмотрена лазейка.

Рис. 2. Процедура заражения файла обновления

Вся процедура установки инфицированного файла обновления отслеживается сервисом Windows Defender ATP. Следующее дерево процессов показывает, как процесс mediaget.exe внедряет зараженный подписанный файл update.exe.

Рис. 3. Обнаружение вредоносного процесса обновления в Windows Defender ATP

Зараженный файл update.exe

Загруженный update.exe представляет собой пакетный файл InnoSetup SFX, в который встроен зараженный трояном файл mediaget.exe. При запуске этот исполняемый файл внедряет зараженную трояном неподписанную версию приложения mediaget.exe.

Рис. 4. Данные сертификата зараженного файла update.exe

Рис. 5. Код обновления mediaget.exe

Зараженный трояном файл mediaget.exe

Зараженный трояном файл mediaget.exe, распознанный антивирусом Windows Defender AV как Trojan:Win32/Modimer.A, выполняет те же функции, что и исходный файл, однако он не подписан и имеет лазейку. Этот вредоносный двоичный код на 98 % совпадает с исходным двоичным кодом MediaGet. Согласно следующим данным PE, в исполняемом файле указаны другие данные PDB и иной путь файла.

Рис. 6. Сравнение путей PDB подписанного и зараженного трояном исполняемого файла

При запуске вредоносной программы создается список серверов управления и контроля (C&C).

Рис. 7. Список серверов C&C

Что касается встроенного списка C&C, важно отметить, что домен верхнего уровня .bit не является доменом, утвержденным ICANN, и поддерживается инфраструктурой NameCoin. NameCoin представляет собой распределенную систему альтернативных корневых серверов DNS, в которой реализован принцип блокчейн-моделей. Эта система предоставляет анонимные домены. Поскольку доменные имена .bit не разрешаются стандартными DNS-серверами, вредоносное ПО встраивает список из 71 адресов IPv4, которые используются как DNS-серверы NameCoin.

Затем вредоносная программа использует серверы NameCoin для DNS-поиска по доменам .bit. С этого момента данные имена помещаются в DNS-кэш компьютера и все операции поиска в будущем разрешаются без указания DNS-серверов NameCoin.

Первое обращение к серверу C&C происходит спустя один час после запуска программы.

Рис. 8. Таймер начала подключения к серверу C&C

Рис. 9. Подключение к серверу C&C

Код лазейки собирает сведения о системе и отправляет их на сервер C&C через POST-запрос.

Рис. 10. Сведения о системе

Сервер C&C возвращает на клиент различные команды. Следующий ответ содержит команды HASH, IDLE и OK. Команда IDLE задает ожидание процесса в течение определенного периода (в секундах, например — 7200 секунд = 2 часа) до повторного обращения к серверу C&C.

Рис. 11. Команды управления и контроля

Одна из команд лазейки — RUN, которая получает URL-адрес из командной строки сервера C&C. Затем вредоносное ПО загружает файл с URL-адреса, сохраняет его в папку %TEMP%\my.dat и запускает его.

Рис. 12. Код обработки команды RUN

Эта команда RUN использовалась для распространения трояна Dofoil, начиная с 1 марта, и в рамках атаки, предпринятой 6 марта. Дерево процессов оповещения Windows Defender ATP демонстрирует обмен данными между вредоносным процессом mediaget.exe и goshan.online, одним из подтвержденных серверов C&C. После этого программа внедряет и запускает файл my.dat (Dofoil), который в итоге ведет к компоненту CoinMiner.

Рис. 13. Dofoil, процесс загрузки и выполнения CoinMiner

Рис. 14. Дерево процессов системы оповещения Windows Defender ATP

В рамках атаки троян Dofoil использовался для доставки вредоносной программы CoinMiner, задача которой — использовать ресурсы компьютеров пользователей для майнинга криптовалют в пользу злоумышленников. Троян Dofoil при атаке использовал изощренные приемы внедрения вредоносного кода в адресное пространство процессов, механизмы обеспечения устойчивости и методы уклонения от обнаружения. Windows Defender ATP успешно обнаруживает такое поведение на всех этапах заражения.

Рис. 15. Обнаружение внедрения процесса Dofoil в Windows Defender ATP

Мы сообщили о результатах наших исследований разработчикам MediaGet, чтобы помочь им грамотно проанализировать инцидент.

Мы также рассказали владельцам сертификата о том, как их сертификат подписи кода используется злоумышленниками в файле update.exe (отпечаток: 5022EFCA9E0A9022AB0CA6031A78F66528848568).

Защита от вирусных атак в режиме реального времени

Тщательно спланированная и заранее подготовленная кампания с применением Dofoil, обнаруженная 6 марта, представляет собой яркий пример многоуровневой вирусной кибератаки, которые сегодня происходят все чаще. При совершении типовых киберпреступлений теперь используются все более сложные приемы, которые ранее ассоциировались с более изощренными кибератаками. Windows Defender Advanced Threat Protection (Windows Defender ATP) предоставляет расширенный набор инструментов безопасности нового поколения, которые обеспечивают защиту клиентов в реальном времени от самых разных видов атак.

Корпоративные клиенты, использующие антивирус Windows Defender AV, активировавшие функцию защиты от потенциально ненадежных приложений, были защищены от ПО MediaGet, зараженного трояном, которое оказалось источником вирусной атаки 6 марта.

Windows Defender AV обеспечил надежную защиту клиентов от атак с применением Dofoil. Технологии поведенческого мониторинга и анализа выявили необычный механизм стойкости Dofoil и сразу же отправили соответствующий сигнал в облачную службу защиты, где многочисленные модели машинного обучения мгновенно блокировали большинство обнаруженных угроз при их появлении.

Всесторонний анализ атаки также показал, что расширенные библиотеки обнаружения в Windows Defender ATP помечали вредоносное поведение Dofoil на всех этапах заражения. К вредоносному поведению можно отнести внедрение кода, методы защиты от обнаружения и внедрение компонентов для майнинга криптовалют. Специалисты по безопасности могут использовать платформу Windows Defender ATP для обнаружения атак и эффективного реагирования на них. Windows Defender ATP также предоставляет встроенные инструменты защиты Windows Defender AV, Windows Defender Exploit Guard и Windows Defender Application Guard, обеспечивая безупречное управление системой безопасности на всех уровнях.

Всем привет Заметили у себя процесс mediaget.exe? Если это так, то значит у вас стоит программа MediaGet. Вообще-то эта программа неопасная, но на нее много жалоб от юзеров есть, поэтому она считается как потенциальное опасное ПО.

Но MediaGet, это вообще что такое, что это за программа? В общем это такой себе качальщик торрентов. То есть торрент клиент, как uTorrent, только этот более продвинутый и более удобный, вам это подозрительным не кажется? Вот мне немного кажется!

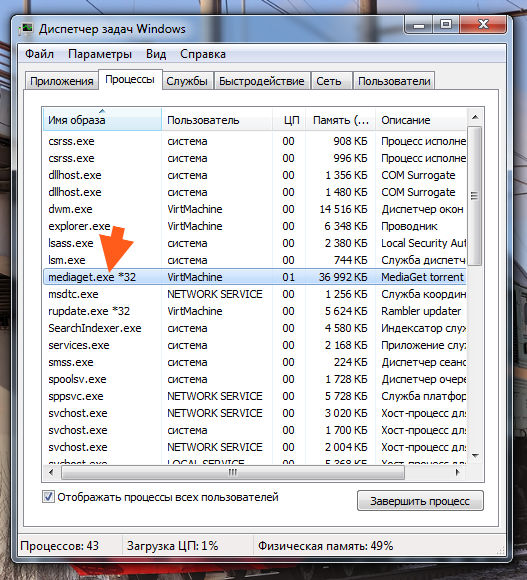

Теперь давайте немного посмотрим детальнее, вот процесс mediaget.exe в диспетчере задач:

Что мы тут видим? Процесс особо не грузит процессор, вернее почти не грузит, оперативы использует немного, но все таки 36 мб это не прям уж чучуть.. Но все же немного.

Запускается процесс mediaget.exe вот из этой папки (только там где VirtMachine, то у вас там будет имя компа, ну то есть имя виндовской учетной записи):

Хорошо, что хотя бы прога MediaGet не ставит свою службу.

Кстати, вот как выглядит сама прога MediaGet:

Что будем делать? Нужна вам эта программа? Я так понимаю, что избавиться от процесса mediaget.exe можно только если удалить саму программу MediaGet. Ибо процесс mediaget.exe, это и есть основной процесс программы.

Если вы надумаете удалить MediaGet, то я покажу как это сделать, чтобы у вас не было никакого сложняка с этим делом. Значит для удаления вы можете использовать такой удалятор как Revo Uninstaller, он и прогу удалит и винду почистит от остатков. В общем годный удалятор, давно уже присутствует на рынке софта так бы сказать.

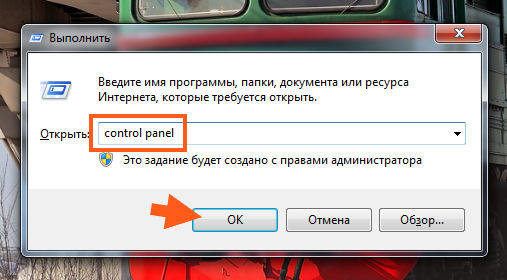

Ну а теперь как удалить MediaGet по по-простецки. Зажимаете Win + R и пишите туда такую команду:

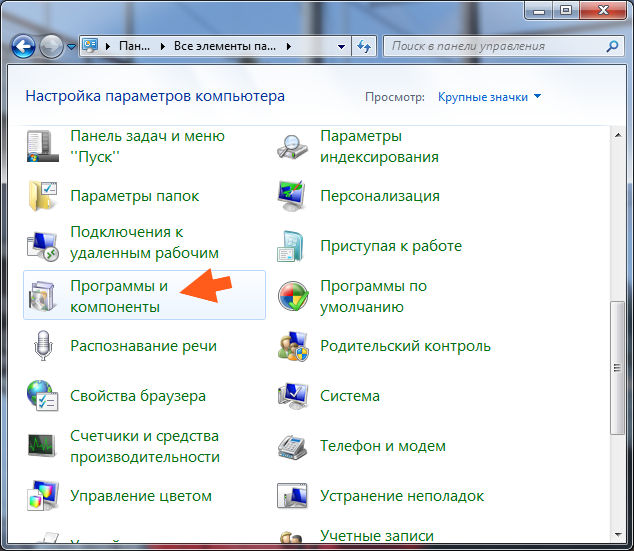

Теперь находим тут значок Программы и компоненты, ну и запускаем его:

Откроется окно со всем установленным софтом. Ничего тут просто так удалять не нужно. Тут находим программу MediaGet, нажимаем по ней правой кнопкой и выбираем Удалить:

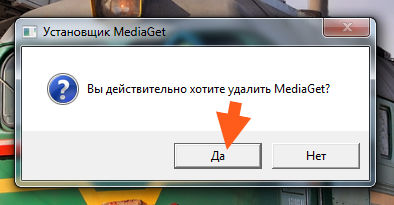

Кстати, заметили, что внизу написано такое как Banner LLC? Как будто прямо намекают, что прога что-то рекламирует (хотя в ней таки есть реклама, но не так уж и много). В общем нажали Удалить, потом еще будет такое окошко, тут нажимаете просто Да:

Все, потом прога MediaGet быстренько удалится и ее уже не будет на компе. Потом только откроется еще браузер, где будет такая вот печальная так бы сказать страничка:

Читайте также: