Межсетевой экран spi с защитой от ddos атак

Обновлено: 02.07.2024

Защита от DDoS — это «вечное» противоборство со злоумышленниками, решившими вывести из строя ваши интернет-ресурсы. Чтобы победить в нём, необходимо тщательно выбирать и технологии защиты, и способы их применения, и внешних поставщиков услуг anti-DDoS; при этом нужно учесть множество особенностей защищаемого ресурса и быть готовым к новому витку схватки со злоумышленником.

Введение

Нынешняя статья носит аналитический характер и в первую очередь отражает практический взгляд компании StormWall на проблему. Надеюсь, краткие выводы на основе более чем семилетнего опыта построения сервиса защиты от DDoS-атак «своими руками» и обеспечения безопасности тысяч разных интернет-проектов окажутся полезными для всех, кто реально сталкивается с проблемой и заинтересован в её решении.

Проблема защищаемости

Реальность такова, что, во-первых, не каждый интернет-сервис можно полностью защитить от DDoS-атак (какие-то сервисы лучше защищаются, какие-то — хуже), а во-вторых, одного только подключения фильтра anti-DDoS или внешнего сервиса защиты недостаточно, чтобы обезопасить ваши ресурсы от DDoS. Есть множество нюансов, о которых следует подумать и до и после подключения защиты.

Именно поэтому в 2017 году компания StormWall впервые предложила сообществу термин «защищаемость от DDoS» и сопутствующий набор ключевых параметров. Если коротко, то этим термином обозначается способность интернет-сервиса быть эффективно защищённым от атак с минимальными затратами ресурсов.

На защищаемость влияют следующие основные группы параметров:

- Параметры, характеризующие возможности скрыть от злоумышленника ту информацию, которая поможет ему провести атаку и понять, что та оказалась успешной: спектр возможностей спрятать атакуемый интернет-сервис от тех, для кого он не предназначен, число путей проверки его работоспособности, информационная безопасность (защищённость от взлома).

- Возможность для специалиста по борьбе с DDoS оценить эффективность защиты.

- Широта обеспечиваемых сервисом возможностей по распознаванию ботов, а также известность и понятность работы используемых в нём протоколов и механизмов с точки зрения DDoS-защитника.

- Параметры, характеризующие надёжность работы сервиса в условиях атаки: резервирование на уровне приложения, устойчивость к слабым атакам, выделение разных функций на разные IP-адреса для снижения числа векторов атак, зависимость компонентов системы друг от друга и их способность работать автономно.

Приведём два примера сервисов — «хороший» и «плохой» с точки зрения защищаемости от DDoS.

В качестве «плохого» примера представим онлайн-игру, работающую по протоколу UDP. Её сайт и игровой сервер находятся на одном IP-адресе. После каждого запроса сайт обращается в игровую базу для подсчёта статистики. Игровой протокол позволяет потенциальному злоумышленнику подобрать последовательность пакетов, похожую на легитимную, и создать существенную нагрузку на приложение, заметно снизив его производительность. Очевидно, что эффективно защитить такой сервис будет сложно: система защиты от DDoS должна научиться отделять реальных игроков от ботов, а пропуск даже мизерной части атаки внутрь будет приводить к полной недоступности игры.

Защищаемость от DDoS-атак можно и нужно закладывать в решение ещё на стадии проектирования его архитектуры: хорошее проектирование позволит повысить доступность и снизить расходы на защиту от атак. Подробнее о защищаемости и о том, что на неё влияет, можно узнать здесь.

Типы и разновидности DDoS-защиты

Защиту от DDoS-атак можно классифицировать как минимум по трём основным «осям координат»:

- по типу решения (развёртываемое локально (on-premise), облачное, гибридное);

- по уровню защиты (пакетная — на уровне L3 и L4 — или на уровне приложения (L7));

- по формату подключения (симметричная или асимметричная фильтрация).

Классификация по типу решения

На самом высоком уровне комплексы для защиты от DDoS-атак можно классифицировать следующим образом:

1. Решения, развёртываемые локально (on-premise) самим клиентом или его провайдером, в свою очередь, бывают программными и аппаратными. К достоинствам таких решений можно отнести:

- минимальное влияние на задержку (latency) за счёт локальной установки,

- возможность гибко встроить решение в существующую инфраструктуру,

- возможность самостоятельно глубоко настраивать защиту.

Ограничений тоже хватает:

Рассмотрим преимущества облачной защиты (с оговоркой, что решение — качественное):

- невысокая стоимость (плата за подписку осуществляется ежемесячно, изначального платежа, как правило, нет),

- отсутствие необходимости нанимать / обучать дополнительный персонал,

- высокая ёмкость фильтрации,

- высокая скорость подключения (от нескольких минут),

- получение не только фильтрации, но и экспертизы по эффективной нейтрализации атак,

- доступность тестового периода (как правило),

- доступность фильтрации атак на веб-сайты на уровне приложения (L7).

- увеличение задержки (трафик идёт сначала в центр очистки, затем к клиенту),

- необходимость пропуска конфиденциальных данных через облако.

3. Гибридные решения представляют собой комплекты из локальной инсталляции и подписки на облачный сервис anti-DDoS, который подключается автоматически при величине атаки более заданной. Это позволяет нивелировать основной недостаток решений on-premise — ограничение по объёму атаки — и совместить преимущества облачной и локальной защиты.

На сегодняшний же день оптимальным для большинства компаний будет приобретение облачного решения; о том, как его выбрать, расскажем далее.

Классификация по уровню защиты

Как правило, DDoS-атаки используют уязвимости и особенности протоколов и систем, работающих либо на сетевом и транспортном уровнях модели OSI (третьем и четвёртом соответственно), либо на уровне приложений и программных сервисов (седьмом). Кроме того, всё большее распространение получают «интеллектуальные» атаки, использующие весьма изощрённые методы воздействия. Исходя из этого, решения для защиты от DDoS-атак можно разделить на три категории:

- Обеспечивающие защиту от пакетного флуда (используют фильтрацию пакетов транспортного и сетевого уровней — L3 и L4).

- Защищающие и от пакетного флуда, и от флуда на уровне приложений (L3–L7), что необходимо, в частности, для обеспечения работоспособности сайтов, поскольку большинство атак на сайты осуществляется именно на уровне L7.

- Способные обезопасить не только от флуда на уровне L3–L7, но также от «интеллектуальных» DDoS-атак с использованием «умных» ботов, атакующих те части веб-приложений, которые обладают наибольшей ресурсоёмкостью при обработке поступающих запросов; такие решения требуют применять в их составе брандмауэр веб-приложений (Web Application Firewall, WAF).

Решения on-premise, как правило, ограничиваются защитой на уровнях L3–L4 (даже если фильтрация L7 присутствует как функциональность, работает она в крайне ограниченном виде). Облачные же решения могут принадлежать к разным ценовым категориям и иметь различные уровни возможностей; чтобы понять, на что они способны, необходимо тщательно изучать документацию конкретных сервисов. Для защиты критически важных интернет-ресурсов стоит выбирать вариант с использованием WAF: это позволит максимально обезопасить ресурсы и обеспечить их доступность при DDoS-атаках самого разного уровня сложности.

Классификация по формату подключения

По формату подключения DDoS-защиту можно подразделить на симметричную и асимметричную.

Симметричные алгоритмы подразумевают установку фильтра в таком режиме, когда через него всегда проходят и входящий, и исходящий трафик защищаемого сервера (либо служебная информация об этом трафике).

Асимметричные алгоритмы не анализируют исходящий от сервера трафик, основываясь только на входящем потоке.

Как правило, симметричные алгоритмы более эффективны, поскольку анализируют оба потока данных одновременно и могут основывать принимаемые решения на полной информации о сетевом взаимодействии сервера и клиентов. Асимметричные же алгоритмы зачастую сложнее и вынуждены «делать предположения», т. к. не владеют «полной картиной» — например, может потребоваться пропустить на атакуемый сервер несколько пакетов, чтобы по последующим входящим пакетам проверить, предназначались они для него или нет. Таким образом, стопроцентная фильтрация некоторых атак в асимметричном режиме не гарантируется.

Хороший пример атаки, которая «by design» фильтруется в асимметричном режиме не до конца, — это TCP Reflection. Не будем вдаваться в механику атаки и особенности её фильтрации в рамках данной статьи; скажем лишь, что асимметричная защита от этой атаки основывается либо на блокировке / шейпинге TCP-сегментов с флагами SYN+ACK (в результате у защищаемого ресурса не работают исходящие соединения с интернетом), либо на пропуске части атаки внутрь и дальнейшем анализе каждого соединения.

Вкратце преимущества и недостатки обоих классов защиты приведены в таблице.

Более подробную информацию о симметричной и асимметричной защите от DDoS-атак можно найти в этом выступлении.

А работает ли защита?

Как мы уже сказали, само по себе подключение защиты от DDoS не гарантирует работоспособность ваших ресурсов в случае DDoS-атаки. Зачастую проблема кроется не в «плохой» DDoS-защите, а в неудачной архитектуре интернет-сервиса или некоторых других его особенностях.

Следует выбирать провайдера, который обеспечивает защиту круглосуточно и без выходных. Нередко злоумышленники начинают атаки поздно вечером или ночью, рассчитывая на то, что специалисты службы защиты не отреагируют оперативно.

Если сервис очень важен, мы рекомендуем систематически проверять его на работоспособность путём организации стресс-тестов, чтобы атака не застала вас врасплох. В конце концов, защиту могут по ошибке отключить и забыть включить, например во время отладки — вы будете платить за услугу, думая, что ресурс находится под защитой, а по факту срок восстановления сервиса будет высоким.

Кроме того, если речь идёт о безопасности и доступности сайта или иного интернет-приложения, нужно сделать следующее:

- Подключая к нему внешний сервис anti-DDoS, сменить IP-адрес. Если это невозможно, то следует хотя бы «закрыть» обработку обращений ото всех IP-адресов кроме тех, что предоставил провайдер сервиса защиты.

- Если сервис критически важен, необходимо позаботиться о приобретении или аренде надёжных и производительных (причём по возможности — выделенных) хостинг-ресурсов для его развёртывания, чтобы исключить ситуацию, когда атака на другой сервис на этом же ресурсе приведёт к отказу вашего сервиса. Желательно также обеспечить резервирование мощностей и ресурсов.

- Чтобы уменьшить вероятность отказа при атаке на один или несколько IP-адресов, желательно стараться использовать все имеющиеся в распоряжении адреса, распределяя их между сервисами или пользователями.

- Полезно уведомить провайдера защиты о том, какие IP-адреса для каких целей используются — это поможет ему правильно выстроить «линию обороны» от DDoS-атак.

Подключая защиту сети через BGP, нужно помнить, что злоумышленник может легко провести трассировку до провайдера, обеспечивающего DDoS-фильтрацию, и узнать стыковой IP-адрес, который, как правило, не защищён, а потому уязвим для DDoS-атак. Следовательно, стыковые IP-адреса желательно, во-первых, закрывать с помощью ACL (это должен обеспечить провайдер), а во-вторых, скрывать от трассировки как извне, так и изнутри.

Выстраивая защиту от DDoS-атак, очень важно представить себя на месте злоумышленника, подумать, какими способами он мог бы попытаться реализовать свои замыслы, а затем не только устранить все найденные уязвимости, но и тщательно протестировать сервис, чтобы убедиться, что он реально может противостоять атакам. Более подробную информацию о том, как правильно подключать DDoS-защиту, можно найти здесь.

Выбор поставщика: что продумать и о чём спрашивать

В настоящее время сервисы защиты от DDoS-атак есть в портфелях многих компаний — как специализирующихся на информационной безопасности, так и нет (интернет- и хостинг-провайдеры, дата-центры), при этом реальное качество защиты может сильно различаться.

Выбирая провайдера, очень важно выяснить следующие его особенности.

В целом, определяя провайдера сервиса, следует помнить, что защита от DDoS — дело очень серьёзное, а потому провайдера нужно выбирать со всей тщательностью.

Выводы

Подключая сервис защиты от DDoS-атак, важно помнить, что провайдер этого сервиса — не волшебник, и даже если он качественно выполнит свою часть работы, вам со своей стороны нужно немало потрудиться, чтобы, во-первых, обеспечить защищаемость вашего сервиса, а во-вторых, не создавать для злоумышленника «подарков судьбы», которые сделают его атаки эффективными. Защита от DDoS — сложная, комплексная работа, настоящая проверка на профессионализм не только специалистов вашего провайдера сервиса anti-DDoS, но и ваших собственных ИТ-сотрудников — системных администраторов, программистов и, конечно же, специалистов по информационной безопасности.

Работая в сфере защиты от DDoS-атак на протяжении многих лет, наши сотрудники сталкивались с большим количеством плохих советов, как защититься от этой напасти, не прибегая к специализированным сервисам. Ниже приведены несколько примеров и наши ответы на них.

Сеть доставки контента (CDN) обеспечивает защиту

Вы думаете, что CDN может отличить легитимный трафик от плохого и легко направлять последний на очистку? Подумайте еще раз. CDN сама по себе не разрабатывалась для обеспечения безопасности. Она в состоянии смягчить некоторые атаки, но далеко не все. Убедитесь, что Ваша CDN поддерживает определенные возможности отражения ддос-атак, проверьте, включены ли эти возможности в услугу, которой Вы пользуетесь. В любом случае, CDN сама по себе вряд ли защитит Вас полностью от всех современных DDoS-атак.

Черные и белые списки - идеальное средство контроля доступа к ресурсу

Полагаться на черные/белые списки, чтобы контролировать, кто имеет доступ к Вашей сети, на 100% нельзя. Списки являются статическими, основанными на том, что произошло в прошлом. Как правило, они устаревают уже в тот момент, когда Вы их настраиваете.

Конечно, они могут быть полезны для ограничения нежелательного трафика, но приносят минимальную пользу, когда Вы становитесь объектом нападения. Это связано с тем, что паразитный трафик исходит из источников, которые Вы обычно не рассматривали как подозрительные и не успели включить в Ваш черный список.

Межсетевой экран может защитить от любых DDoS-атак

Межсетевые экраны не являются достаточно эффективными против современных комплексных DDoS-атак и более того - могут сами стать точкой входа для паразитного трафика или его жертвой. Ограниченность внутренней памяти и вычислительных ресурсов файрволлов, необходимых для обработки всей информации, делает их лёгкой мишенью для злоумышленников.

Сервиса оповещений о превышении порога трафика достаточно для защиты от DDoS

Да, Вам приходят оповещения, когда происходит всплеск трафика. Но! Этот сервис не способен предотвратить или остановить DDoS-атаку. Вы всего лишь уведомлены о том, что сложилась кризисная ситуация. А к тому моменту, когда сильный всплеск DDoS-трафика будет замечен такой системой, и Вы начнете бороться с его последствиями, уже пройдет 20-30 минут. За это время Ваш веб-сайт или приложение будут недоступны и потребуется помощь специалистов. Есть также вероятность того, что в течение этого получаса хакеры будут красть Ваши данные или совершать другие малоприятные действия. Например, в марте 2016 года группировка SamSam проникла в серверную систему организации, добралась до ключевых данных, необходимых для повседневной операционной деятельности, зашифровала их и потребовала выкупа.

Цель DDoS - нанести ущерб организации целиком

Несмотря на то, что DDoS-атаки все чаще появляются в новостных заголовках, лишь малое их количество может нанести вред всей организации, полностью остановив ее работу. Большинство из них предназначены для того, чтобы вывести из строя конкретный сервер, веб-сайт или веб-приложение. Эти «точечные» атаки достаточно малы по объему и продолжительности, и традиционные (устаревшие) anti-DDoS решения не замечают их вовсе, либо не могут реагировать вовремя, чтобы эффективно отразить.

Наши исследования показывают, что подавляющее большинство DDoS-атак являются низкопороговыми и кратковременными. Чаще всего они применяются в целях вымогательства или служат прикрытием для более гнусной деятельности (кражи персональных данных, денег со счетов и пр.).

Приведенные выше мифы являются довольно распространенными. К сожалению, многие люди не обладают достаточным опытом в вопросах защиты и верят им, пока не сталкиваются с реальностью. А в реальности только специализированный сервис обнаруживает и блокирует DDoS-атаки всех типов и размеров в режиме реального времени круглосуточно, чтобы обеспечить макисмальную стабильность работы Ваших ресурсов.

В сегодняшнем материале речь пойдет о вариантах защиты о DDoS-атак:

- на уровне провайдера

- на уровне сетевого оборудования распределения и доступа

- на уровне конфигурирования системного и прикладного ПО

А пока небольшой экскурс в теорию вопроса, что бы лучше понимать что и как работает

Чаще всего DDoS-атаки делят на четыре основных типа:

- Объемные атаки.При таких атаках создается трафик такого объема, который превышает пропускную способность канала организации.

- Атаки на приложения.С помощью сложных запросов, на выполнение которых требуются значительные ресурсы, выводятся из строя ключевые приложения, определяющие функционирование информационной системы в целом.

- Другие инфраструктурные атаки.Сюда входят атаки, не входящие в предыдущие типы, но также направленные на вывод из строя сетевого оборудования или серверов.

- Гибридные атаки. К этому виду относятся сложные атаки, сочетающие в себе сразу несколько типов атак, перечисленных в первых трех пунктах.

Рассмотрим наиболее распространенные виды DoS-атак:

Обнаружение DoS-атаки

- Огромное количество ARP-запросов;

- Огромное количество записей в NAT/PAT-таблице;

- Повышенное использование памяти маршрутизатора;

- Повышенное использование процессорного времени маршрутизатора.

Для обнаружения симптомов DoS-атаки вам нужно подключиться к своему маршрутизатору и, используя диагностические утилиты операционной системы маршрутизатора, выяснить, имеет ли место DoS-атака.

Например, в Cisco IOS просмотреть использование процессора можно с помощью команды

При обычной настройке маршрутизатор показывает, сколько пакетов было запрещено, но он не предоставляет подробной информации об этих пакетах. Чтобы была возможность отслеживать DoS-атаки, нужно специальным образом настроить ACL. Это позволит нам не только увидеть, сколько пакетов отброшено, но и проанализировать причину запрещения пакетов. Например, можно добавить в ACL следующие правила:

Технология NetFlow используется для получения статистики по потокам данных, проходящих через оборудование Cisco. NetFlow использует потоки для идентификации трафика. Cisco идентифицирует каждый поток по следующим параметрам: IP-адресам отправителя и получателя, типу протокола (TCP, UDP), номерам портов протоколов TCP и UDP, типу сервиса, номеру входящего физического интерфейса и т.д. Все это позволяет получить полную информацию о трафике, проанализировав которую можно определить тип DoS-атаки.

Некоторые маршрутизаторы поддерживают технологию перехвата TCP-соединений (в Cisco она называется TCP Intercept). Данная технология успешно используется против TCP SYN-атак.

Данная технология весьма эффективно зарекомендовала себя при борьбе с TCP SYN-атаками. Для включения TCP Intercept в Cisco IOS используется команда:

access-list <номер ACL> deny icmp any any unreachable

Использование системы обнаружения вторжения IDS (Intrusion Detection System) позволяет уберечься от многих видов атак, в том числе и от DoS. Система IDS может быть установлена как на сервере, так и на маршрутизаторе. Некоторые модели маршрутизаторов оснащены встроенными IDS.

И так резюмируем, общие команды выявления DoS - атаки

access-list 100 deny icmp any any echo reply log-input

BGP blackhole (Использование метода "Черной дыры" с помощью протокола BGP)

Этот метод позволяет полностью прекратить поток трафика на атакуемый сервер и снять нагрузку с каналов AS и провайдера.

Blackhole позволяет управлять трафиком на уровне провайдера, до попадания в нашу AS. Он эффективен для борьбы с крупными атаками на пропускную способность канала.

Схематически метод рекурсивного blackhole показан ниже:

Метод практического применения показан на примере маршрутизаторов Juniper, но может быть реализован на оборудовании любого вендора.

Сначала необходимо создать определенный community для обозначения префиксов установленных в blackhole:

set policy-options community TEST_blackhole members 1:666

Далее создаем Policy для импорта префиксов от нашего пира, выбираем из них префиксы с community blackhole и заворачиваем их в Null (в Juniper это discard):

[edit policy-options policy-statement Blackhole-import]

Назначаем этот policy-statement на eBGP сессию для импортируемых (получаемых) префиксов от клиентов.

Аналогичным образом, сначала, создается community для обозначения префиксов установленных в blackhole:

set policy-options community TEST_blackhole members 1:666

Значения те же самые как и на стороне провайдера, с той лишь разницей, что номер AS должен соответствовать AS провайдера, то есть, кто выдает community тот и устанавливает его обозначение. Далее создаем policy-statement для добавления community к префиксам которые надо передавать маршрутизатору ISP.

Префиксы выбираются из static маршрутов. Так как маршрутизатор изначально знает только о сетях больше /32, специфичный префикс нужно создавать отдельно. Как видно из правила from, этот policy-statement будет выбирать все статические маршруты с тегом 666 (номер тега может быть любым). Назначаем этот policy-statement в качестве фильтра export на eBGP сессию к нашему провайдеру. Теперь, если есть необходимость поставить адрес сервера в blackhole создаем статический маршрут /32 на нашем маршрутизаторе.

Например, для установки в blackhole адреса указанного на схеме надо выполнить команду:

set routing-options static route 1.1.1.1/32 discard tag 666

Посмотрим, как это работает на примере маршрутизаторов Cisco

! Нужно выбрать произвольный IP и завернуть его в null0.

! Разрешаем клиенту анонсировать /32 из своего блока

! Даже если клиент подключен без использования ebgp multi-hop, эта строчка

! необходима из-за особенностей работы ios. Т.к. для оценки достижимости netxhop-а

! в cisco используется тот же параметр, что и ebgp multi-hop.

! На статические маршруты с тэгом 666 устанавливаем community 0:666

! Разрешаем редистрибуцию статических маршрутов по нашему фильтру

Итак, если пришла пора биться с DDoS, клиент просто добавляет маршрут в Null на атакуемый хост и вешает на него тэг 666:

Этот маршрут с community 666, анонсируется ISP, который также заворачивает трафик в null0.

Данный функционал позволяет осуществлять фильтрацию и контроль служебного трафика, предназначенного для маршрутизатора и процессора маршрутизации.

Обычно, доступ к собственным адресам маршрутизирующего оборудования необходим только для хостов собственной сети оператора связи, однако бывают и исключения (например, eBGP, GRE, туннели IPv6 over IPv4, и ICMP). Инфраструктурные списки контроля доступа:

- обычно устанавливаются на границе сети оператора связи ("на входе в сеть");

- имеют целью предотвратить доступ внешних хостов к адресам инфраструктуры оператора;

- обеспечивают беспрепятственный транзит трафика через границу операторской сети;

- обеспечивают базовые механизмы защиты от несанкционированной сетевой активности, описанные в RFC 1918, RFC 3330, в частности, защиту от спуфинга (spoofing, использование поддельных IP адресов источника с целью маскировки при запуске атаки).

Рекомендуется всегда, когда это возможно, обеспечивать аутентификацию хостов, с которыми производится обмен служебными данными либо трафиком управления.

Управляемые черные дыры (Remotely Triggered Blackholes) используются для "сбрасывания" (уничтожения, отправления "в никуда") трафика, поступающего в сеть, путем маршрутизации данного трафика на специальные интерфейсы Null 0. Данную технологию рекомендуется использовать на границе сети для сброса содержащего DDoS-атаку трафика при его поступлении в сеть. Ограничением (причем существенным) данного метода является то, что он применяется ко всему трафику, предназначенному для определенного хоста или хостов, являющимися целью атаки. Таким образом, данный метод может использоваться в случаях, когда массированной атаке подвергается один или несколько хостов, что вызывает проблемы не только для атакуемых хостов, но также и для других абонентов и сети оператора связи в целом.

Управление черными дырами может осуществляться как вручную, так и посредством протокола BGP.

Управление QoS через BGP (QPPB) полволяет управлять политиками приоритета для трафика, предназначенного определенной автономной системе либо блоку IP-адресов. Данный механизм может оказаться очень полезен для операторов связи и крупных предприятий, в том числе и для управления уровнем приоритета для нежелательного трафика или трафика, содержащего DDoS-атаку.

В некоторых случаях требуется не полностью удалять трафик с использованием черных дыр, а отводить его в сторону от основных каналов или ресурсов для последующего мониторинга и анализа. Именно для этого и предназначены "отводные каналы" или Sink Holes.

6. Sink Holes используются чаще всего в следующих случаях:

- для отвода в сторону и анализа трафика с адресами назначения, которые принадлежат адресному пространству сети оператора связи, но при этом реально не используются (не были выделены ни оборудованию, ни пользователям); такой трафик является априори подозрительным, так как зачастую свидетельствует о попытках просканировать или проникнуть в вашу сеть злоумышленником, не имеющим подробной информации о её структуре;

- для перенаправления трафика от цели атаки, являющейся реально функционирующим в сети оператора связи ресурсом, для его мониторинга и анализа.

Классификация трафика с целью фильтрации паразитного потока

Итак, первое что надо запомнить, что маршрутизатор по умолчанию не блокирует на интерфейсе никакой нормальный трафик (фреймы с неправильной контрольной суммой не счёт). Однако, часть пакетов, при более глубоком рассмотрении (процессором) маршрутизатор таки признает ненужными, например:

3. Пакеты, относящиеся к служебным протоколам (например, протоколам маршрутизации), которые не запущены на маршрутизаторе.

Эти уничтоженные пакеты могут сыграть злую шутку: если такого трафика будет много, то он может существенно загрузить процессор маршрутизатора.

Далее, кроме транзитного трафика, маршрутизатор обрабатывает некоторый служебный трафик (направленный на него самого). Часто по умолчанию (или незнанию) на маршрутизаторе запущены ненужные для работы протоколы. Они опасны тем, что маршрутизатор обрабатывает пакеты этого протокола. И можно устроить, например, DoS атаку, узнать удалённо сведенья, не предназначенные для распространения или исследовать топологию сети. К таким протоколам относятся

1. TFTP (маршрутизатор может выступать сервером TFTP).

2. BOOTP (может раздавать бездисковым станциям их файлы настройки)

3. DHCP (Маршрутизатор может выступать сервером и клиентом)

7. NTP (Network Time Protocol. Маршрутизатор может выступать сервером и клиентом)

8. DNS (Включен по умолчанию броадкастовый поиск ДНС серверов в сегменте)

10. SNMP (Часто сконфигурированы дефолтные community)

Хотелось бы научиться отбрасывать такие пакеты, не нагружая мозг. Также, часто возникает задача ограничить нагрузку служебным трафиком на процессор. Например, указав максимальное количество служебных пакетов (всего или по отдельным протоколам) в очереди или количество служебных пакетов в секунду.

Эти задачи решаются при помощи специального режима

Чтобы воспользоваться этой технологией можно создать специальные классы трафика

class-map type?

access-control access-control specific class-map

control Configure a control policy class-map

inspect Configure CBAC Class Map

logging Class map for control-plane packet logging

port-filter Class map for port filter

queue-threshold Class map for queue threshold

stack class-map for protocol header stack specification

Создать специальную политику (Policy-map type )

policy-map type?

access-control access-control specific policy-map

control Configure a control policy policy-map

inspect Configure CBAC Policy Map

logging Control-plane packet logging

port-filter Control-plane tcp/udp port filtering

queue-threshold Control-plane protocol queue limiting

И применить её в этом режиме:

control-plane host

service-policy type?

logging Control-plane packet logging

port-filter Control-plane tcp/udp port filtering

queue-threshold Control-plane protocol queue limiting

Ограничение же нагрузки на мозг служебными пакетами организуется похоже, только для этого достаточно описать обычный класс трафика, обычную политику, где в качестве действия указать ограничение словом police

police rate [units] pps

Модель ZyXEL Keenetic Lite II — недорогой вариант с достаточным функционалом для домашнего использования. Подойдёт даже для 3-комнатной квартиры. Как его настроить в зависимости от протокола провайдера? Как поставить новый пароль на «Вай-Фай»?

Что представляет собой модель Zyxel Keenetic Lite II: описание корпуса, стоимость

Посмотрим, что на фронтальной панели роутера: фирменная кнопка «Вай-Фай» наверху для включения и отключения сети и для подключения по WPS. Также здесь есть 8 индикаторов работы выходов.

Спереди 8 светодиодов для показа состояния функций роутера

Задняя панель ничем не отличается от других роутеров из линейки Zyxel Keenetic: синий выход «Интернет», 4 жёлтых порта для домашней (локальной) сети, кнопка для сброса настроек пользователя, а также кнопка питания. По бокам две антенны — они несъёмные.

Жёлтые порты нужны для подключения устройств к локальной сети роутера

Модель больше не производят, так как две компании Zyxel и Keenetic работают теперь отдельно. Роутер можно приобрести либо с рук, либо в некоторых отдельных магазинах, где ещё такие модели не были распроданы. Примерная цена роутера — 1900 рублей, если он новый.

Таблица: о некоторых технических характеристиках модели Lite 2

Подключение роутера, подготовка к настройке

Нам нужно связать компьютер, где должна проводиться настройка, и сам роутер. Связь может быть по «Вай-Фай» либо по кабелю. Последний метод самый стабильный, а потому и надёжный. Будем использовать его:

- Вводим штекер кабеля Ethernet, что в комплекте, в первый домашний порт до щелчка.

- Второй конец остался свободным — подключаем его к «компу». Найдите такой же выход слева или справа, если у вас ноутбук, либо сзади, если работаете на стационаре.

- Кабель интернет-провайдера вставляем, как уже догадались, в отдельный выход синего цвета. Подаём электропитание на роутер с помощью адаптера в комплекте и жмём на Power сзади устройства. Когда роутер прогрузится, он в принципе уже будет готов к настройке.

Через синий разъём подключите роутер к инернету провайдера

Единственное, можно ещё посмотреть настройки сетевой карты перед отладкой соединения:

- Вызываем в «Виндовс» окно «Панель управления». Сделать это можно через сам «Пуск» либо его контекстное меню: щёлкнуть правой кнопкой по «Пуску» и выбрать панель в меню.

- Ищем ссылку «Центр управления сетью».

- Заходим в раздел для изменения параметров адаптера.

- Вызываем контекстное меню соединения Ethernet. Выбираем «Свойства».

- В новом окошке выделяем IPv4 и заходим в свойства протокола.

- Ставим автоматическое получение IP И DNS и сразу сохраняемся. После этого приступаем к настройке роутера.

Заходим в панель с настройками

Открывается панель с помощью браузера — берите любой, что установлен у вас на ПК. Просто в поле для адресов пишем 192.168.1.1. Щёлкаем по Enter и набираем в строчках комбинации: admin и 1234. Это исходные данные для входа в любой роутер Zyxel Keenetic.

Введите admin и пароль 1234

Вы попадёте в мастер быстрой настройки. Можно сразу его запустить, а можно перейти в саму панель с тонкими настройками роутера Lite II. Мы выбираем второй вариант, чтобы более детально рассмотреть процесс отладки.

Смена пароля на вход в настройки

Если хотите задать для вашей админки новый ключ безопасности, чтобы кто попало не входил в интерфейс, перейдите в системном разделе (иконка шестерни) в блок для пользователей. А там уже перейдите к настройке прав доступа и наберите два раза новый ключ.

Сразу смените пароль на веб-интерфейс

Если поменяете пароль, вас попросят в диалоговом окошке перезайти в панель администратора.

Настроить соединение с интернетом от провайдера

Отыщите договор с провайдером и изучите его внимательно — там должно быть указано, с каким протоколом работает компания. Если информация отсутствует, сразу звоните провайдеру, чтобы выяснить детали настройки — вас проконсультируют.

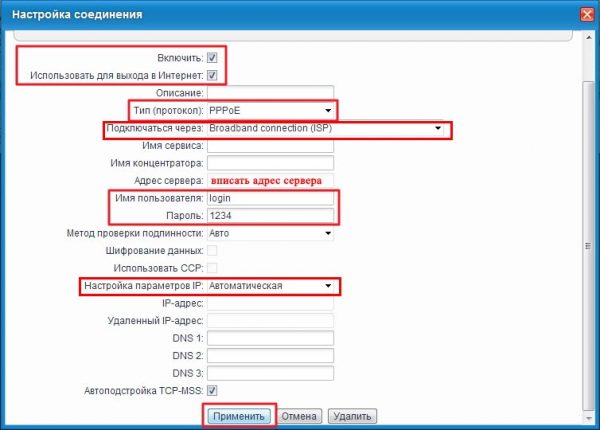

L2TP, PPTP или PPPoE-подключение

Настройка этих трёх стандартов в принципе мало чем отличается друг от друга:

- Нам нужна вкладка снизу с обозначением планеты. Заходим в блок с указанием VPN (это и есть L2TP и PPTP) и PPPoE.

- Переходим сразу к созданию интерфейса. Активируем соединение и даём добро на его использование для выхода в интернет.

- В протоколе выбираем один из трёх типов. Пишем логин и пароль от интернета провайдера. Для VPN-подключений дополнительно набираем адрес сервера. Он может быть в формате цифр или слов. Это всё указано в документе — договоре между вами и провайдером.

- Параметры IP оставляем автоматическими, если только у вас нет опции «Статический IP» (она приобретается отдельно от пакета на интернет). Применяем все настройки.

Для PPPoE достаточно указать логин и пароль из договора

Динамический либо статический IP

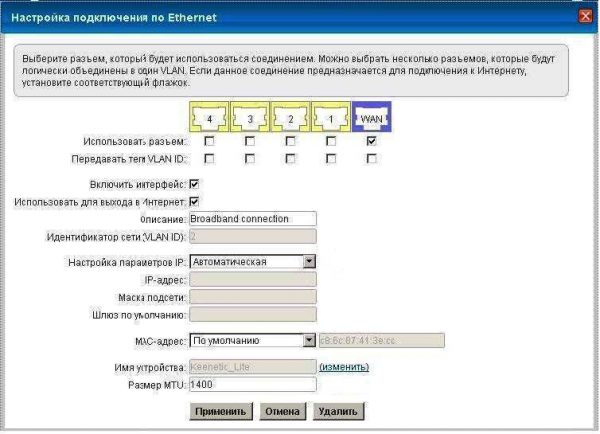

Эти протоколы требуют перехода на другую вкладку — IPoE, но в том же разделе «Интернет» (блок с планетой внизу). Приступаем к созданию интерфейса:

- Выделяем птичкой разъём WAN напротив пункта «Использовать порт». Активируем интерфейс и ставим галочку под следующим пунктом для использования этого подключения при выходе в «инет».

- Если у вас динамический адрес, в параметрах IP оставляем автоматическое значение и сохраняем настройки. Отладка на этом завершена.

В настройках IP нужно поставить «Авто»

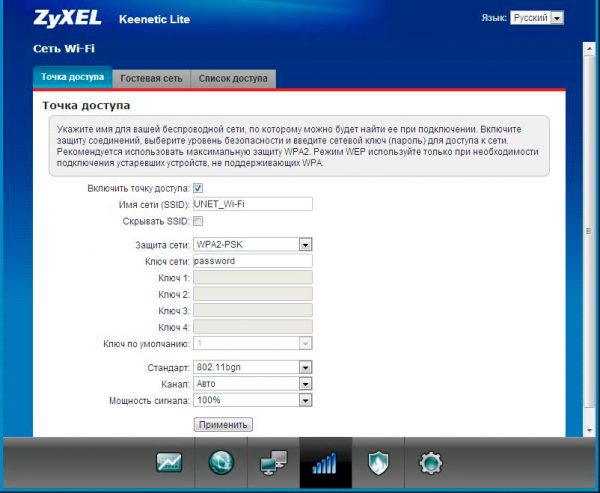

Ставим пароль на «Вай-Фай»

Кроме нового пароля на Lite II, установим ещё некоторые параметры:

- Кликаем по значку сети в списке иконок внизу. Попадём сразу в «Точку доступа». Здесь сразу включаем сеть.

- Меняем название точки на более оригинальное (это совсем не обязательно).

- Галочку со следующего пункта убираем, иначе свою сеть в перечне доступных вы не найдёте.

- В защите указываем комбинированный тип WPA-PSK + WPA2-PSK. Тут же в свободной строчке ниже пишем ключ — с цифрами, маленькими и большими английскими буквами. Всего символов 8 — не меньше. Можно взять и больше.

Поставьте защиту на «Вай-Фай», чтобы злоумышленники не могли так просто войти в вашу сеть

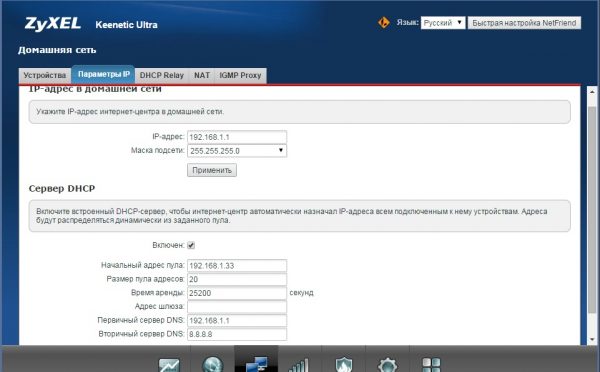

Настраиваем домашнюю сеть LAN и сервер DHCP

Отладка локальной сети нужна далеко не во всех случаях, но всё же мы о ней расскажем, чтобы вы знали, что и где изменять:

-

Разворачиваем третий блок параметров с иконкой двух мониторов. Во вкладке IP можно поставить другой адрес для вашего роутера Lite II.

Во втором разделе можно поменять адрес роутера в домашней сети

Сервер DHCP нужно обязательно включить

Как заблокировать пользователя по MAC-адресу его устройства

Иногда нужно лишить какого-то юзера вашей сети доступа к интернету и к локальной сети в принципе. Как это сделать:

-

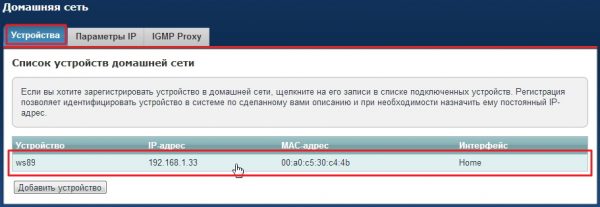

Присвойте постоянный IP-адрес устройству через раздел «Домашняя сеть» во вкладке «Устройства».

Кликните по устройству в списке

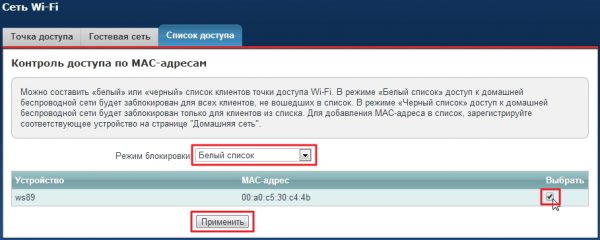

Отметьте девайс галочкой и щёлкните по «Применить»

Настройка IPTV

Отладка цифрового ТВ через роутер не отнимет у вас много времени:

- Выбираем вкладку «Интернет».

- Далее выбираем вкладку «Подключения».

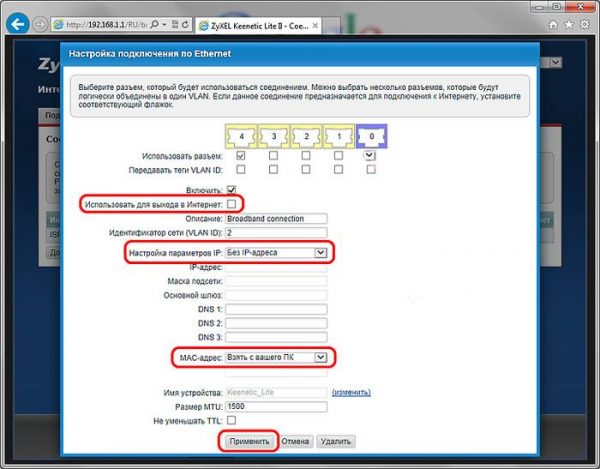

- Выделяем строку Broadband Connection.

Откройте подключение Broadband Connection

Поставьте «Автоматическая» в настройках IP

Настройка Zyxel Keenetic Lite II в режиме репитера

Если вдруг вам понадобилось использовать Lite II в качестве повторителя сигнала для расширения сети «Вай-Фай» дома, сделайте следующее:

-

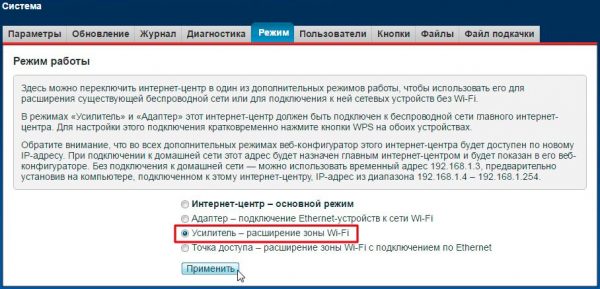

Перейдите в раздел «Система». Во вкладке «Режим» выберите «Усилитель». Примените настройки и подождите, пока роутер переключится на новый режим.

Смените режим роутера и нажмите на «Применить»

Сброс настроек до заводских

Настройки пользователя легко стереть, если, например, возникла необходимость провести отладку соединения заново для нового провайдера. Вернуть начальные настройки поможет кнопка «Сброс» сзади устройства. Жмём на неё с помощью длинного тонкого предмета по типу иголки — только так вы сможете до неё достать. Держим её нажатой в течение нескольких секунд. Отпустим, когда лампочки спереди загорятся все вместе. Это будет говорить о завершении сброса.

Обновление «операционки» роутера Zyxel Keenetic Lite II

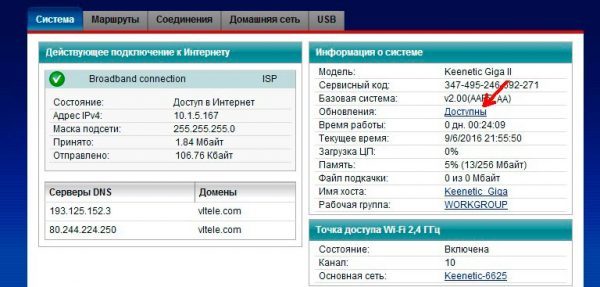

Чтобы маршрутизатор работал у вас без сбоев, нужно, чтобы на нём стояла свежая прошивка. Так как роутер уже не выпускают, обновления для его прошивки также не появляются. Тем не менее вы должны убедиться, что на устройстве стоит последний доступный вариант прошивки (v2.07).

Зайдите в первый раздел на панели снизу. В блоке «Система» обратите внимание на пункт «Обновления» на панели с информацией о девайсе. Если там стоит ссылка на апдейт, щёлкните по ней и подтвердите апгрейд. Дождитесь, пока всё загрузится и установится — не трогайте роутер в этот момент.

Кликните по ссылке «Доступны»

Отзывы о маршрутизаторе

Ничего сложного в настройке Lite II нет: вам нужно в первую очередь узнать протокол вашего провайдера, а затем настроить его во вкладке PPPoE/VPN или IPoE. После этого меняем пароль на «Вай-Фай» в соответствующем блок во вкладке «Точка доступа». После этого по желанию настраиваем локальную сеть и IPTV (если подключали цифровое ТВ у своего провайдера).

Читайте также: