Mikrotik не видит usb модем yota

Обновлено: 06.07.2024

В данной статье мы поговорим о том, как настроить MikroTik usb модем для выхода в интернет. Обычно, данную технологию применяют, когда нет другой возможности подключения к глобальной сети, либо используют lte модем как резервный канал связи.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Для данного примера мы будем использовать роутер MikroTik hAP ac lite с 4g модемом Huawei E3372h и сотовым оператором Yota.

Выбор usb модема для Микротик

Настройка usb модема Yota на Микротик

Прежде чем настроить MikroTik usb модем, выполним сброс роутера до чистой конфигурации. Для этого откроем конфигурацию RouterOS через Winbox и произведем действия:

В открывшемся окне:

После того как устройство перезагрузится, зайдем на Микротик по MAC-адресу.

Прежде чем приступить к дальнейшей настройке устройства, не забудьте установить пароль администратора.

Следующим шагом откроем вкладку “Interfaces”, затем подключим к MikroTik Yota modem, вставив его в USB-порт устройства:

Через некоторое время мы увидим, что появился новый LTE-интерфейс.

Если на роутере Микротик есть Wi-Fi модуль 2,4 ГГц, то рекомендуем подключать LTE modem через USB-удлинитель, что может увеличить скорость соединения.

Это объясняется тем, что частоты LTE и Wi-Fi 2,4 ГГц близки по значениям. Подключая modem кабелем USB, мы разносим два передатчика друг от друга, что и позволяет улучшить скорость интернет-подключения.

Чтобы облегчить дальнейшую настройку конфигурации и сделать ее более универсальной (например, захотим добавить второго провайдера), создадим новый “Interface List”:

Добавим в него LTE соединение:

Переходим к настройке DHCP-Клиента на LTE-интерфейсе. Откроем:

Как мы видим на MikroTik Yota модем создал динамическую запись DHCP-клиента назначив роутеру DNS-сервера и маршрут по умолчанию, которые мы не можем изменить. Это может вызвать трудности при дальнейшей модернизации конфигурации RouterOS.

Поэтому удалим текущую запись:

И создадим ее заново, указав необходимые параметры вручную:

- Использовать ДНС (Use Peer DNS);

- Добавление маршрута по умолчанию (Add Default Route).

Активируем созданную запись:

Двойным нажатием откроем свойства подключения и на вкладке “Status” посмотрим текущие значения:

- IP Address: 192.168.8.100/24 – адрес, присвоенный подключению;

- Gateway: 192.168.8.1 – IP-адрес шлюза, который нам необходимо прописать для маршрута по умолчанию.

Следующим шагом добавим записи для DNS-Сервера:

Подробнее о настройке службы доменных имен вы можете узнать из статьи: Настройка DNS Server на MikroTik.

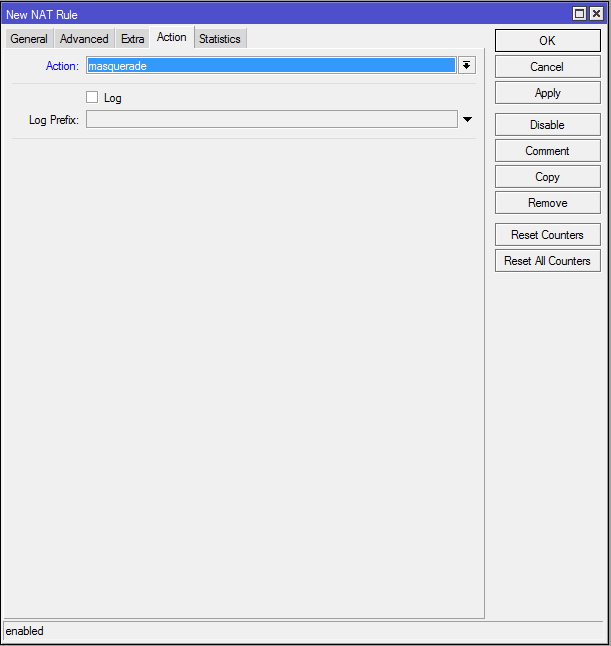

Осталось создать правило трансляции сетевых адресов (NAT):

На вкладке “General” выбираем цепочку srcnat и указываем Out. Interface List:

Далее откроем пункт меню “Action”:

На этом настройка интернет-доступа для MikroTik через USB modem закончена.

Обратите внимание, что при текущей конфигурации RouterOS не настроена LAN-сеть.

Чтобы компьютеры внутри локальной сети получали сетевые параметры для доступа в интернет, необходимо:

- Объединить нужные порты в Bridge;

- Указать IP-адрес подсети;

- Настроить DHCP Server;

- Включить и настроить Wi-Fi интерфейсы.

Надеюсь, данная статья была полезна. Если остались вопросы, то пишите комментарии.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Требуется небольшая помощь с настройкой модема от Yota.

На днях потребовалось сделать подключение одной удалённой точки к интернету. Ну, думаю, пойдём по стандартному и обкатанному пути: Mikrotik RB951G-2HnD (последняя прошивка 6.45.6) + модем Yota 4G.

Куплено всё новое, настроено. Работает 25-30 минут и всё - как отрезало - интерфейс lt1 исчез ни с того-ни с сего.

Выдёргиваю модем вставляю в ПК - работает. Вставляю обратно - хрен там, даже не определяется как интерфейс, но горит синим пламенем. Покурил мануалы древние от 12-17 года, со старым модемом (не подключенным к личному кабинету - это важно, он не обновлялся из-за отсутствия подключения) от Yota интерфейс поднялся снова, с этим не хочет.

Стучусь в чат к техподдержке Yota, так мол и так, 18 точек работает, а вот 19-я отказывается. (Это я так думал 18 - оказалось что половины уже нет из-за обновления, а люди в отпуске и им пофиг.) Давайте перепрошьём модем. Они мне, так у Вас и так самая последняя прошивка. Смотрю на новом прошивка D07C_Yota_V046, а на старом D07C_Yota_V039.

Запросил у них прошивку старую, сделал даунгрейд, всё заработало и я довольный свалил домой.

Утром ничего не работает.

Оказывается модем обновляется сам до последней прошивки и может работать от 15 до 30 минут пока не обновится и сам не перезагрузится. В техподдержке Yota говорят что отменить автоперепрошивку невозможно, mikrotik просить бесполезно - они дыру с DNS атакой больше 2-х лет закрывали.

Кто-нибудь уже решил данную проблему? Может есть на свете 39-я прошивка с запретом автообновления? регион Москва/МО - для работы йоты "регион" вроде как обязательный параметр и прошивки разные.

P.S.: роутер менял на другой, не помогает.

1. Отзвонилась поддержка Yota и оператор сказал что по запросу (от юр.лица) можно запретить обновление передав им список ID и IMEI оборудования. Также порадовал тем, что готовится специальная прошивка для mikrotik’ов, но там сроки 3-4 месяца.

2. До звонка операторов нашел второй, затратный способ. Есть в природе старые модемы Yota у которых ещё на торце есть отверстие под microUSB. Так вот у них прошивка древняя и больше не обновляется, и заканчивается версией 3.7.4. Единственно у них частота только 2,5-2,7 ГГц. Модем на авито обошелся в 700 рублей. Фото модема:

п.с. извини, мыслей нет.

Прошу добавить UPD.

1. Отзвонилась поддержка Yota и оператор сказал что по запросу (от юр.лица) можно запретить обновление передав им список ID и IMEI оборудования. Также порадовал тем, что готовится специальная прошивка для mikrotik’ов, но там сроки 3-4 месяца.

2. До звонка операторов нашел второй, затратный способ. Есть в природе старые модемы Yota у которых ещё на торце есть отверстие под microUSB. Так вот у них прошивка древняя и больше не обновляется, и заканчивается версией 3.7.4. Единственно у них частота только 2,5-2,7 ГГц. Модем на авито обошелся в 700 рублей. Фото модема:

Берёшь, значит, openwrt. И всё. Всё работает.

попробуй с usb хабом подключить. у нас была такая проблема. но хаб решил ее.

Я бы на 4pda поискал и поспрашивал, там все же тематичнее.

Создать правило фаервола на микротике, запретить ему доступ к серверу обновления.ну микротик же, сидишь на нем один на один с модемкой, смотришь куда ломится этот гад помимо твоих нужд и блокируешь нахрен фаерволом прям там.

Продолжение поста МТС 4G + настройка SSTP VPN на Mikrotik

В предыдущей части я уже рассказал о том, как пандемийные реалии привели меня на тернистый путь настройки безопасной удаленной работы для коллег по офису. Трудности подстерегли меня там, где их никто не ожидал – скорость подключения при использовании VPN упала до неприличия.

Заподозрив, что причина замедления может крыться в ограничениях у оператора связи, я решил испробовать другой вариант – SSTP. Поскольку в данном случае не требуется установка дополнительного программного обеспечения, то, сделав бэкап, я перешел прямо к настройке.

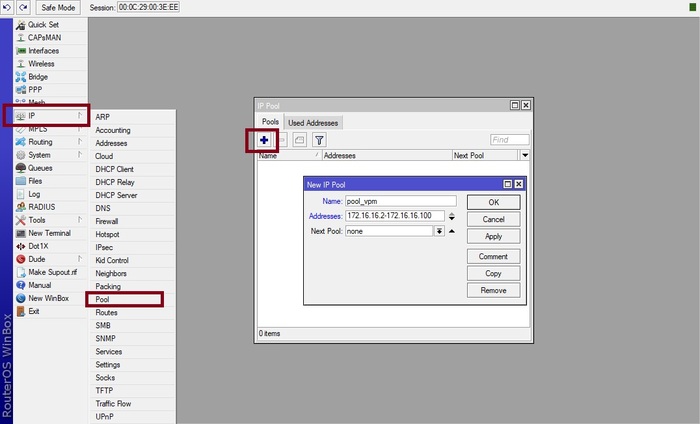

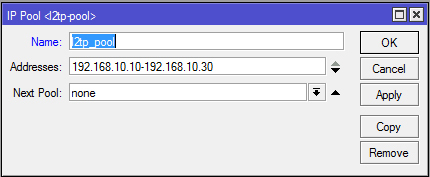

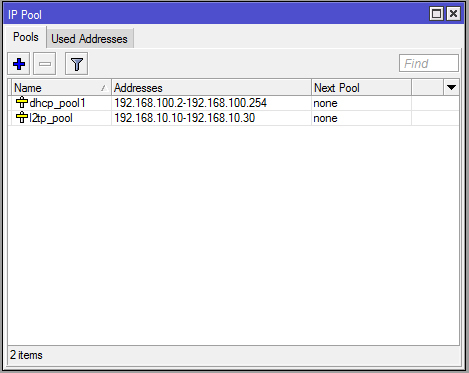

Сначала создал пул клиентских адресов:

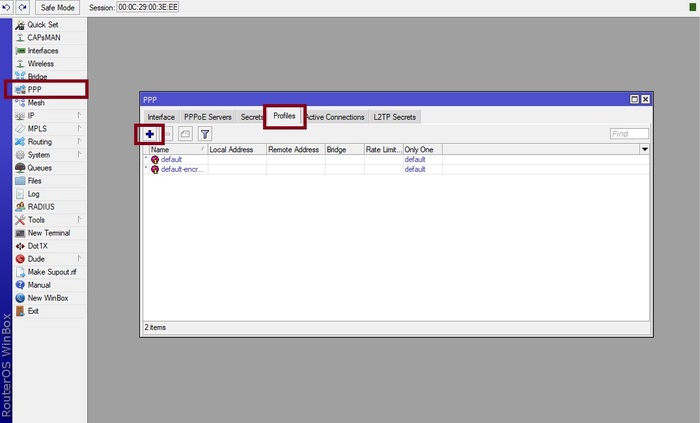

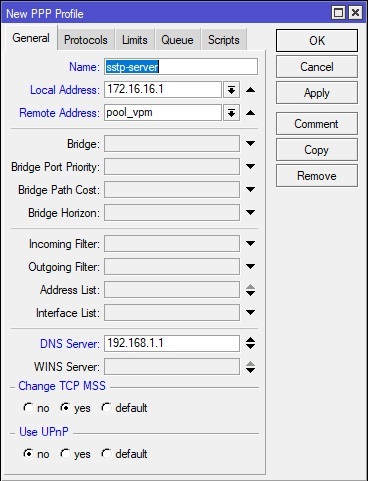

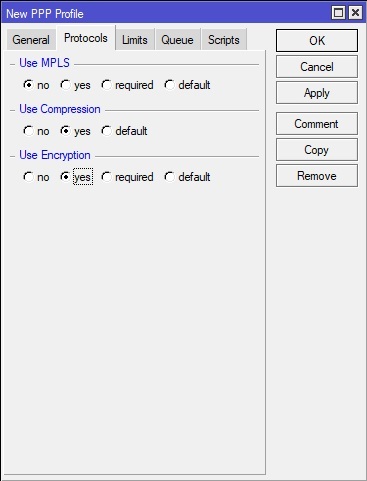

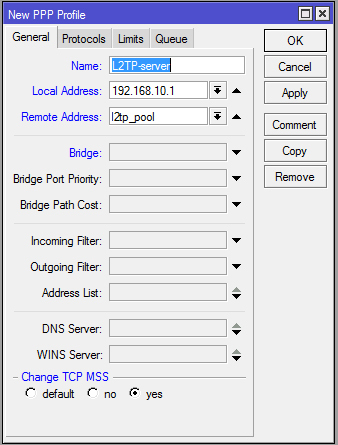

Затем – профиль сервера SSTP:

Создал профиль пользователя:

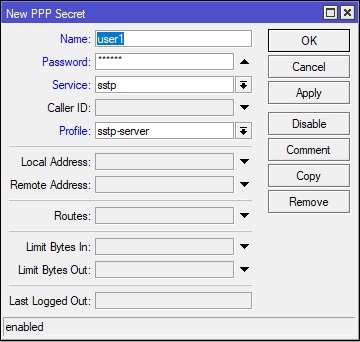

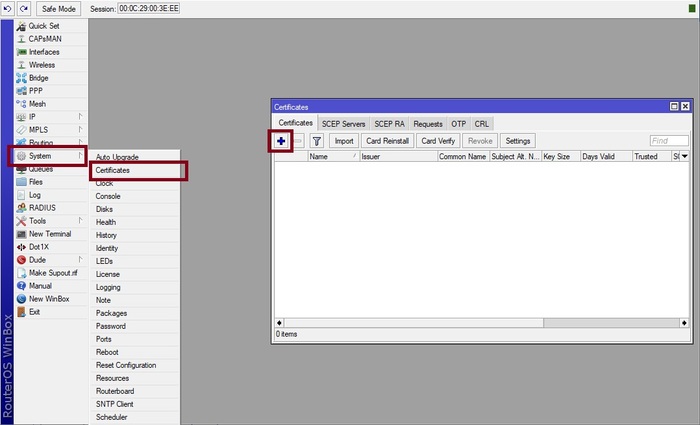

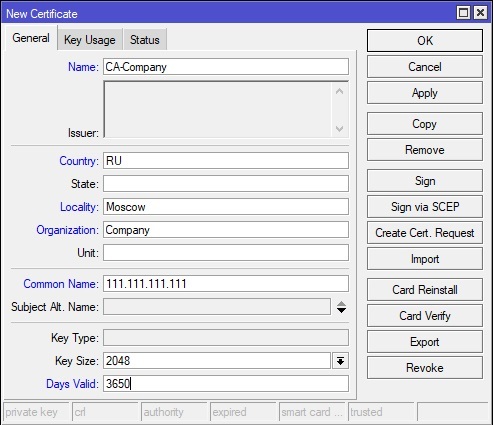

Далее начинается веселье с настройкой сертификатов.

Настраиваем сервер сертификации:

Тут я указал название центра сертификации (из головы), два символа кода страны, следующие поля заполнил произвольно, важно указать внешний IP адрес сервера в Common Name, размер ключа в битах и срок действия (например, 10 лет)

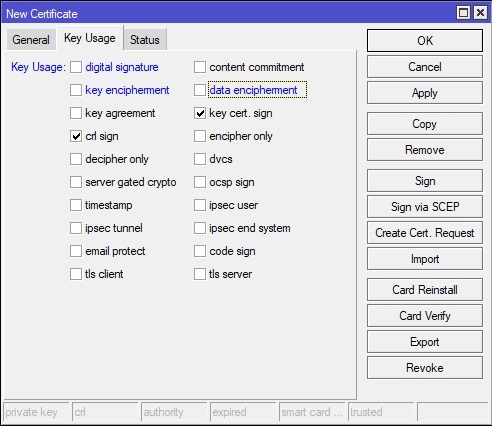

Дальше настроил выдачу приватных и публичных ключей:

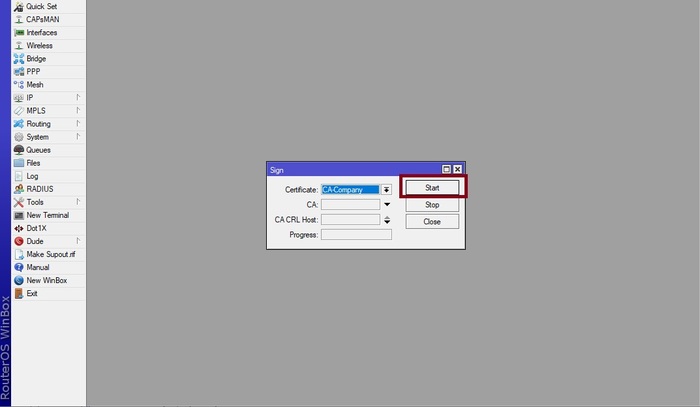

И самоподписал сертификат:

Подобным образом создал сертификат сервера SSTP. Указал выбранный ранее сертификационный центр, и подписал сертификат сервера ключом центра сертификации.

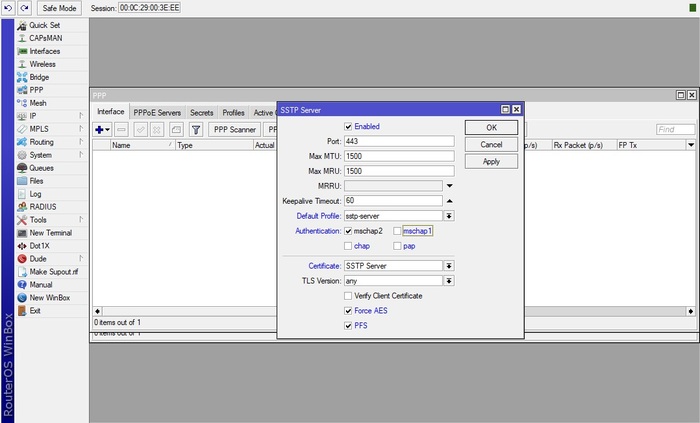

Далее можно включать сервер SSTP:

В настройках SSTP сервера рекомендуется оставлять только mschap2 протокол аутентификации, так же рекомендуется указать версию TLS 1.2. но я решил пока оставить по умолчанию.

Галочку PFS я трогать не стал, так как не понимаю ее глубокий смысл.

Настроив сервер, проверил фаерволл открытие порта 443.

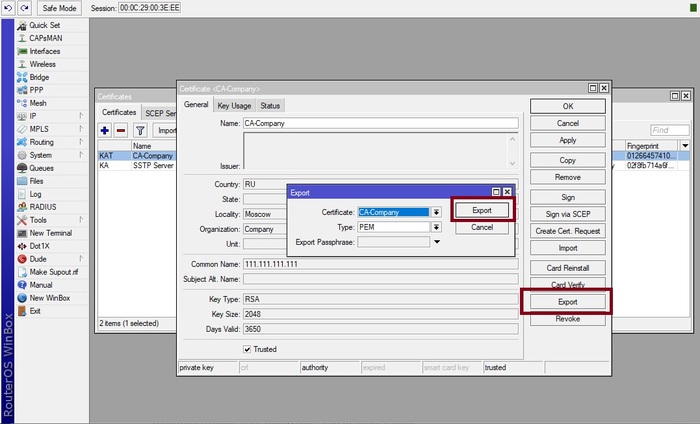

Чтобы настроить клиент экспортировал сертификат, зайдя в пункт меню System:

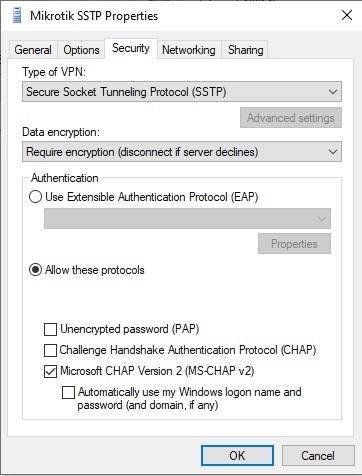

Файл сертификата, взятый из раздела Files, установил на клиентский компьютер в Trusted Root Certification Authorities и создал VPN подключение:

Окончив настройку, решил замерить скорость, 6-12 Мбит/с, с одной стороны это победа, протокол не режется оператором так явно как L2TP, но за счет того что SSTP работает на TCP и внутри него трафик чаще всего так же TCP происходит жуткое снижение производительности сети.

С такой скоростью оперативного решения рабочих задач ожидать не приходится. Хотя удаленный рабочий стол работает не плохо, а вот файловая шара выдает грустные 300кб\сек.

Для себя я сделал весьма неутешительные выводы – обеспечение безопасности соединения в условиях, которые могут предоставить операторы связи оборачивается неизбежной потерей скорости соединения.

В итоге SSTP на протоколе TCP + 4G дают скорости едва приемлемые для работы.

МТС 4G + Настройка L2TP\IPSec VPN на Mikrotik

Уж сколько раз твердили миру, что повторенье мать учения. но я рискну нарваться на вагон шпал и напишу о своей настройке микротика.

Трудно найти взрослого человека, который бы не ощутил бы на своей шкуре перемен, произошедших во время пандемии. Вот и в нашей небольшой конторе привычный ритм работы был совершенно сбит ограничительными мерами. В конце концов руководство поручило мне обеспечить переход всех сотрудников на удаленку. Пришлось засучив рукава браться за организацию связи домашних компьютеров и офиса.

Моей первоочередной задачей стало обеспечение безопасности соединения – конкуренты не дремлют, да и коммерческая тайна подчас становится понятием куда более серьезным, нежели может показаться рядовому работнику. Поэтому передо мной встала реальная необходимость выбора надежного протокола VPN.

Дано: выделенка на 100мбит и MikroTik Hex S в офисе и 4G модем + Hex S в распоряжении отдельного сотрудника, в среднем. В таких условиях я принялся за рассмотрение возможных вариантов.

Прежде всего на ум пришел PPTP – разработка корпорации Microsoft, относящаяся к числу старейших протоколов. С одной стороны, что немаловажно, PPTP обеспечивает достаточно высокую скорость и поддерживается любой версией Windows, а с другой – этот протокол из-за недостаточной надежности и конфиденциальности уже не рекомендуется самим разработчиком, да и при разрыве соединения восстанавливается довольно медленно, что может добавить лишней нервозности и без того непростым рабочим моментам.

Гораздо лучше с безопасностью дела обстоят в случае L2TP/IPSec, пришедшего в 1999 году на замену майкрософтовскому PPTP и L2F от Cisco. Стандартизация, поддержка большинства операционных систем, шифрование, простота настройки общепризнаны в качестве сильных сторон протокола. Однако безопасность, обеспечиваемая двойной инкапсуляцией данных, не лучшим образом сказывается на скорости передачи. Вторым минусом стала систематическая брандмауэрная блокировка используемого протоколом по умолчанию UDP порта 500.

Наконец, в качестве запасного варианта я добавил к своему списку SSTP, который слывет достаточно надежным при совместимости с Windows, а также с операционными системами Router и Linux. При всей своей стабильности и безопасности SSTP этот протокол вызвал у меня существенные опасения ограничением сферы использования – далеко не каждый VPN провайдер берется его поддерживать.

Пулы для локалки и клиентов L2TP, соответственно:

Настроил профиль сервера, указав имя, начало диапазона адресов и название пула, а также поставив галочку в соответствующей ячейке:

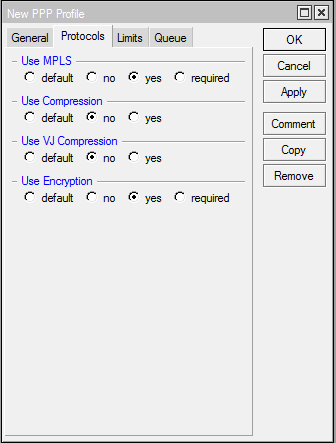

Настроил вкладку протоколов:

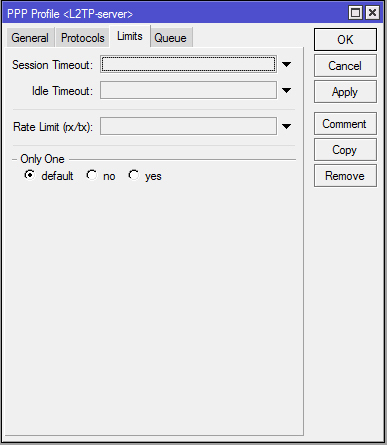

Далее вкладка Limits:

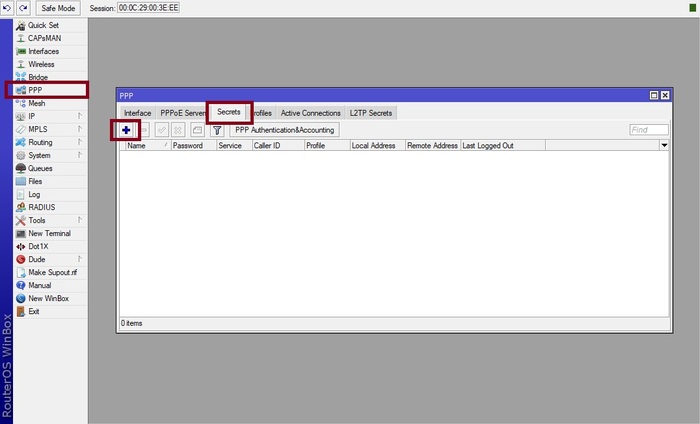

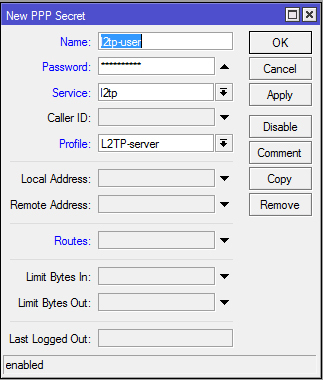

Потом создал юзера:

В графе профиля указал имя сервера.

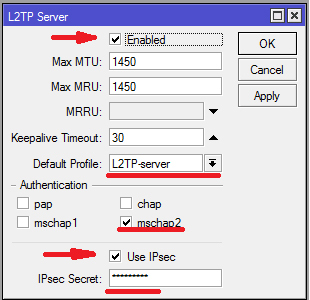

Включил сервер и выбрал следующие настройки:

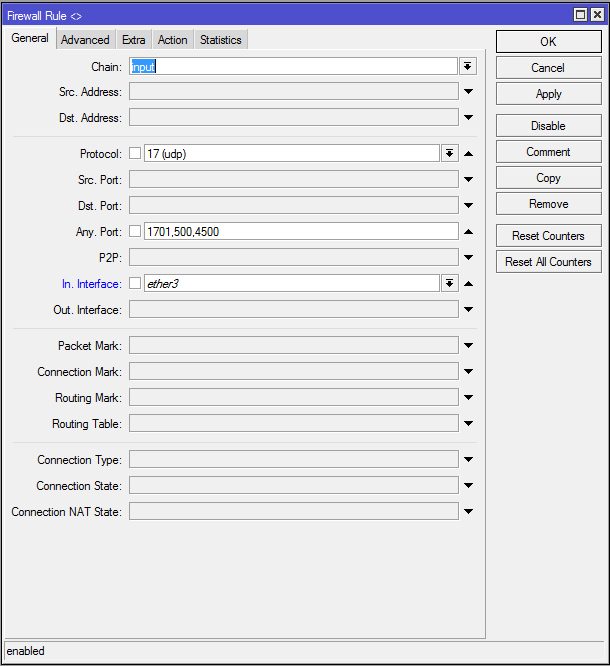

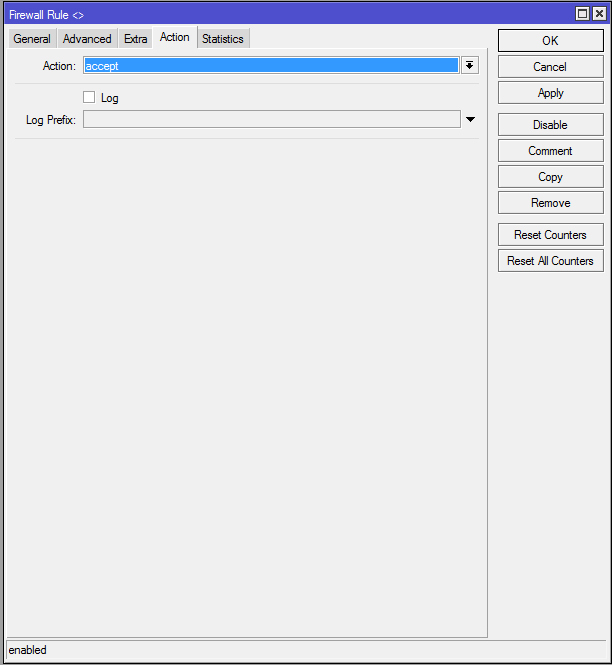

Чтобы фаерволл пропускал входящие соединения, настроил соответствующее правило открыв порты 1701, 500, 4500:

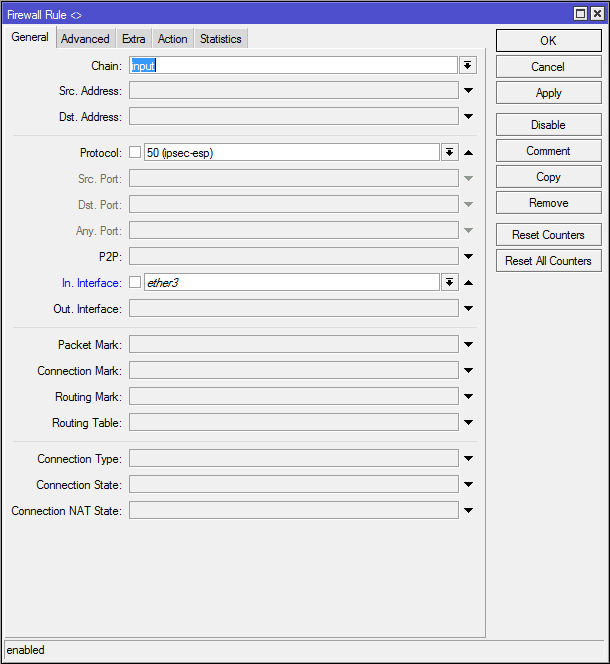

И для IPSec тоже:

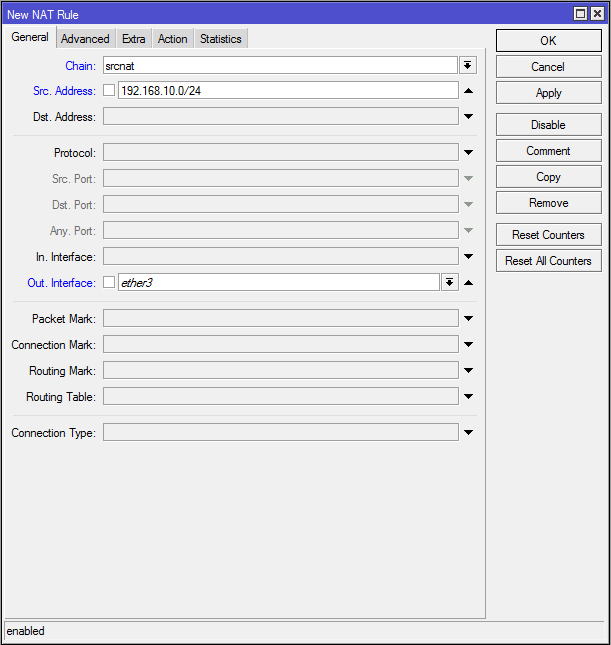

Создаю правило, позволяющее выйти в интернет при подключении к серверу L2TP:

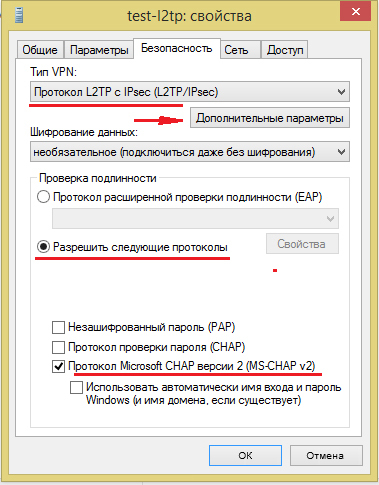

Далее провел настройку подключения в Windows, чтобы соединение пошло сразу по нужному протоколу:

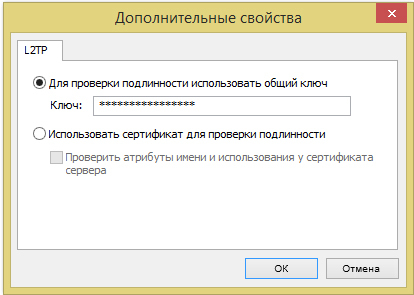

Для проверки подлинности вписал общий ключ, указанный при создании сервера:

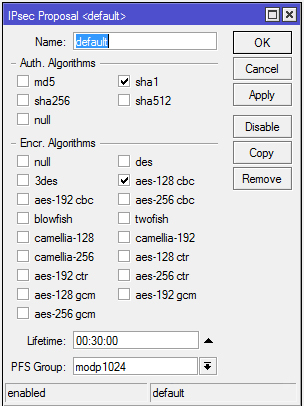

Чтобы не нагружать роутер выбрал минимальные настройки шифрования в меню IP – IPSec:

Решил проверить результат, замерив скорость соединения, и тут меня ждал сюрприз! Если без VPN счетчик выдавал уверенные 30-40 Мбит/с, то через VPN скорость оказалась всего 100-200 кбит/с! Да как так то? Посмотрел нагрузку на процессоре - нулевая.

Нерадостный результат навел на мысли что МТС режет VPN соединения и это побудило меня испытать еще один вариант, настроить сервер на протоколе SSTP, но об этом в следующем посте.

Давно хотел написать как настроить "бронебойный" интернет =). А если точнее то отказоустойчивый интернет, т.к. не раз сталкивался с роутерами Asus, Zyxel, когда пока роутер не перезагрузится, то инет не появится. В случае физического доступа к роутеру, то USB 3G/4G модем надо вытащить и вставить обратно в роутер. Zyxel в этом плане постабильнее, но всё же. Даже в этих домашних роутерах включаешь в планировщике ежедневную перезагрузку и тоже не всегда помогает, т.к. почему-то автоматически не перазагружается. Да, понимаю вопрос в прошивке, но у меня это происходило на последних прошивках, потом возможно эта проблема исправлялась. Данная проблема существует только с USB модемами, в случае проводного интернета всё отлично работает. И на мой взгляд для создания отказоустойчивого интернета микротик очень идеально подходит, на сегодняшний день для этой задачи использую модель MikroTik hAP AC Lite RB952Ui-5ac2nD, можно использовать любые другие, но не на всех работает команда отключения питания USB порта. Поэтому, если у вас другая модель микротика данный момент обязательно проверяйте с помощью гугла =) или методом проб и ошибок. Тоесть берете свой микротик в терминале пишите команду /system routerboard usb power-reset duration=15s и смотрите на ваш модем. Если отключится и после включится значит всё ок, если нет, то данную проблему можно решить перезагрузкой роутера в случае зависания модема.

И так приступим. Немного покажу настройку интернета, подробно не вижу смысла на этом останавливаться, т.к. в интернете много инструкций, видео. На роутере установлена прошивка 6.45.1. Подключаем в USB порт 3G/4G модем. Подключаемся через Winbox. В разделе Interfaces в закладке LTE видем наш модем. Всё отлично идём дальше.

Переходим в Interfaces в закладке Interface List выбираем WAN - lte1

Заходим в IP-DHCP Client и указываем как ниже на скриншоте

Проверяем NAT (маскарадинг) в IP-Firewall в закладке NAT правило по умолчанию, чтобы в Out. InterfaceList было WAN

Далее идем настраивать ту самую отказоустойчивость работы интернета. Заходим в Tools-Netwatch. Нажимаем на плюс. В поле Host - пишем 8.8.8.8

В закладке Up ничего не пишем и идём дальше

В закладке Down пишем следующее:

/system routerboard usb power-reset duration=15s

:log info "power reset usb port"

И нажимаем Apply. Смысл следующий, если становится не доступен гугловский днс сервер 8.8.8.8, то на 15 секунд отключаем питание на юсб порту. Тем самым мы перезагружаем USB 3G/4G модем.

И теперь для тех у кого микротик не поддерживает данную команду, то пишем следующее:

В данном случае роутер просто перезагружается.

Можно ещё сделать перезагрузку роутера по расписанию, но я лично в этом не вижу смысла, т.к. у микротика прекрасно работает Watchdog. Если вы считаете, что вам нужна автоматическая перезагрузка, то заходите в System-Scheduler и добавляете данное правило. В примере ниже указал перезагрузку раз в 90 дней в 00:00:00

Также проверяете, что в роутере включен Watchdog, для этого заходите в System-Watchdog

Далее переходите в System-Clock и сверяете текущее время. Автоматическое определение временной зоны рекомендую отключить, т.к. бывает, что со временем, может начать не правильно определять

На этом всё, удачной настройки! С данным решением можно спать спокойно =) В идеале роутер ещё подключить к ИБП, но это уже другая история.

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

г. Санкт-Петербург, ст. м. «Приморская»,

ул. Одоевского, д. 24 к. 1, 2 этаж

Настройка маршрутизаторов MikroTik для работы с модемом Yota LTE. Для моделей маршрутизаторов, оснащенных micro-USB портом, например для модели RB2011UAS-2HnD, потребуется приобрести OTG-кабель.

Микротик wifi

Берем модем Yota и подключаем в USB-порт маршрутизатора.

Примечание. Для моделей маршрутизаторов, оснащенных micro-USB портом, например для модели RB2011UAS-2HnD, потребуется приобрести OTG-кабель.

Открываем Winbox. Переходим в меню Interfaces.

Выделяем интерфейс lte1 и нажатием на кнопку с синей галкой включаем его.

Переходим в меню IP/DHCP Client.

Нажатием на кнопку [+] добавляем интерфейс lte1 и нажимаем OK.

Убеждаемся, что интерфейсу lte1 был присвоен адрес.

Переходим в меню IP/Firewall, на закладку NAT.

Нажатием на кнопку [+] добавляем новое правило.

На закладке General выбираем Chain=srcnat и Out Interface = lte1. Остальные поля не заполняем.

Переходим на закладку Action и выбираем Masquerade.

После чего нажатием на кнопку ОК сохраняем правило.

Далее, если у вас маршрутизатор был в конфигурации, поставляемой по умолчанию, переходим на закладку Filter Rules. Если нет, пропустите этот пункт.

Добавляем новое правило, нажав кнопку [+].

На закладке General выбираем Chain=input и In Interface = lte1.

Затем переходим на закладку Action и выбираем Drop.

Сохраняем правило нажатием на кнопку ОК.

Теперь, если у нас маршрутизатор, оборудованный Wi-Fi, проверяем по Wi-Fi.

Видим, что скорость доступа к Интернет стала существенно ниже. Это связано с тем, что диапазоны частот Yota (2.5GHz) и WiFi (2.4GHz) находятся рядом. Воспользуемся USB-удлинителем длиной 1-2 метра, чтобы отнести модем в сторону от маршрутизатора.

Проверяем скорость доступа к Интернет через Wi-Fi.

Теперь результаты существенно лучше.

Настройка MiroTik успешно завершена! Поздравляем!

Вам помогла эта статья?

Приглашаем пройти обучение в нашем тренинг-центре и научиться настраивать оборудование MikroTik на профессиональном уровне! Узнайте расписание ближайших курсов и бронируйте место!

Читайте также: