Настройка dhcp и dns

Обновлено: 05.07.2024

DHCP Snooping - настройка защиты от неавторизованных DHCP-серверов на оборудовании Mikrotik

Наверное, каждый системный администратор сталкивался в своей работе с появлением в своей сети неавторизованного DHCP-сервера и знает насколько неприятной может получиться такая ситуация. Пока сеть небольшая все узлы удается держать более-менее под контролем, но по мере ее роста и размера уследить за всем становится проблематично, особенно если требуется возможность обеспечить подключение к сети третьих лиц (скажем, арендаторы). При этом возможность появления в сети чужого DHCP-сервера только растет, можно даже сказать, что это только вопрос времени. Но не стоит беспокоиться, просто стоит переложить эту проблему на плечи сетевого оборудования.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Очень часто многие начинающие администраторы оказываются удивлены: как же так при всем современном уровне развития сетей и многочисленных уровнях безопасности такой простой процесс как получение IP-адреса оказывается никак не защищен от стороннего вмешательства. Но более подробно изучив работу протокола DHCP приходит понимание, что какой-либо защиты на уровне протокола получить невозможно. Оказавшись в новой сети (или в старой, с истекшим сроком аренды) узел не имеет ни малейшего понятия о том, где он находится, поэтому запрашивает сетевые настройки с помощью широковещания и готов принять их от того, кто предложит первым.

Это вызывает массу проблем, если вдруг в сети появляется чужой DHCP-сервер. Это не обязательно злонамеренные действия, пользователи могут подключить роутер банально не тем портом или настройки устройства могут быть сброшены по умолчанию, что также приведет к включению неавторизованного DHCP.

Но можно ли как-то противостоять этой проблеме? Можно, для этого была разработана специальная технология - DHCP Snooping.

DHCP Snooping - что такое и как работает?

Давайте рассмотрим следующую схему:

В первый порт коммутатора SW1 у нас подключен DHCP-сервер, поэтому на коммутаторе мы включаем DHCP Snooping и помечаем первый порт как доверенный. В результате остальные узлы, подключенные к портам данного коммутатора, смогут получить адресную информацию только от авторизованного DHCP-сервера, так как DHCP-ответы на остальных портах коммутатор будет отбрасывать.

Но вот в нашей сети появился второй коммутатор SW2, который соединен с SW1 транзитным линком между вторыми портами. Если на втором коммутаторе DHCP Snooping отключен, то подключенные к нему узлы не имеют защиты от подмены DHCP-сервера, если же мы его включим, то нужно будет указать доверенный порт. В данном случае им будет порт транзитного линка под номером два, так как именно на него будут приходить DHCP-ответы.

Нужно ли делать доверенным порт 2 на первом коммутаторе? Исходя из текущей схемы сети - нет, но все может измениться, например, появится второй DHCP-сервер, подключенный ко второму коммутатору.

Если мы не сделаем второй порт первого коммутатора доверенным, то подключенные к нему устройства не смогут взаимодействовать со вторым DHCP-сервером. А теперь подумаем: сделать доверенным порт подключения нового DHCP-сервера мы не забудем, а вот вспомним ли о том, что на транзитном линке доверенный порт только с одной стороны? Вряд-ли. Поэтому хорошим тоном является делать порты доверенными на каждой стороне транзитного соединения.

Также это понадобится вам, если вы используете опцию 82, которая позволяет указать DHCP-серверу в какой порт какого коммутатора присоединен клиент, запрашивающий IP-адрес. Причем данную информацию в пакет запроса добавляют сами коммутаторы.

Коротко итоги: для нормальной работы DHCP Snooping делаем доверенными все транзитные порты, соединяющие между собой коммутаторы, порты доступа, куда подключены конечные участники сети доверенными быть не должны, кроме тех, к которым подключены собственные DHCP-сервера.

DHCP Snooping в RouterOS

DHCP Snooping в Mikrotik реализован в самых общих чертах, но даже это все равно лучше, чем ничего. В RouterOS он реализован на базе сетевого моста (bridge), но при этом имеет ряд оговорок:

Важно! Аппаратно DHCP Snooping поддерживается только устройствами CRS3xx, на устройствах CRS1xx and CRS2xx может быть настроен только с VLAN-фильтрацией. На прочих устройствах поддерживается вместе с hardware offloading, но при этом на мосту не должно быть VLAN-фильтрации.

Что касается виртуальных сред, то в рамках подготовки данной статьи мы использовали RouterOS x86 и RouterOS CHR, в обоих из них DHCP Snooping на мостах работал нормально.

Для того, чтобы включить DHCP Snooping перейдем в Bridge, откроем свойства нужного моста и установим там одноименный флаг, там же, при необходимости, можно включить опцию 82.

Затем перейдем в Bridge - Ports, выберем нужный порт и установим для него флаг доверенный (Trusted), не забываем выполнить аналогичное действие для всех транзитных портов.

В целом DHCP Snooping в RouterOS, с оглядкой на существующие ограничения, представляет собой достаточно эффективный инструмент для защиты от чужих DHCP-серверов в периметре сети.

DHCP Snooping в SwOS

SwOS - еще одна сетевая ОС от Mikrotik для недорогих коммутаторов, управление устройствами со SwOS доступно только через Web-интерфейс. Многие модели коммутаторов Mikrotik, скажем, CRS3xx, допускают двойную загрузку, как в SwOS, так и в RouterOS.

В отличие от RouterOS возможности SwOS более ограничены, но и устройства с SwOS более дешевы, далее мы рассмотрим возможности CSS326-24G, недорогого и популярного управляемого коммутатора от Mikrotik.

Как видим, возможности весьма скромные, DHCP Snooping объединили вместе с PPoE Snooping, предотвращающем появление неавторизованного PPPoE-сервера в сети, но в целом этих настроек вполне достаточно, чтобы обеспечить базовую защиту.

Здесь мы в очередной раз можем убедиться, что Mikrotik не является "Cisco для бедных" или иной сетевой панацеей, но это вполне уверенные лидеры своего ценового сегмента, представляющие достаточно богатые возможности за вполне умеренные деньги.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Сетевые сервисы относятся к ядру вашей сети, той основе, на которой все строится. По убеждениям автора это достаточно простые, однако, от этого не менее важные сервисы.

DHCP – сервис, который позволяет устройству в сети динамически получать IP адрес и некоторые настройки сети от центрального сервера. Если Ваш компьютер настроен на динамическое получения IP адреса, то при загрузке он будет отправлять широковещательные запросы, в надежде, что ему ответит DHCP сервер. DHCP сервер даст ответ, тогда компьютер даст запрос на получение IP от этого сервера, предоставив ему свой мак-адрес. В ответ сервер выдаст IP или сообщит, что это невозможно.

Службы DNS и DHCP могут быть установлены на различных серверах и сетевых устройствах. Начиная от домашних роутеров, и заканчивая отдельными серверами, специально выделенными под эти задачи. При планировании сети важно правильно выбрать месторасположение и количество серверов, обеспечивающих надежную работу этих сервисов.

Например, для отказоустойчивости DHCP можно настроить несколько серверов, а для DNS помимо избыточности устанавливают внутренние и внешние DNS-сервера.

Настройка DNS и DHCP серверов может быть выполнена как ОС Windows так и Linux. В зависимости от выбранной платформы могут быть различные преимущества и особенности настройки. Например, в Windows 2012 появилась возможность поднять службу DHCP в отказоустойчивом режиме и использовать безопасные подключения для DNS. Для того, чтобы установить сетевые службы DNS и DHCP на серверах Windows необходимо поднять соответствующие роли. Дальнейшая настройка зависит от параметров вашей сети.

Работа ActiveDirectory тесно связана с сервисом DNS. Установить службы DNS можно в процессе поднятия роли ADDS, таким образом, установка DNS сервера будет произведена на контроллере домена. DHCP, кстати также имеет интеграцию с доменом: доменная машина не получит IP от DHCP сервера, если он не активирован в AD.

Для установки DNS и DHCP сервера требуется, чтобы сам сервер имел статический IP. Также на момент установки серверов крайне рекомендуется уже иметь разработанный план подсетей, областей и исключений. Также не стоит забывать о правильной конфигурации сетевого оборудования. Например, получение ip адреса от DHCP сервера будет работать в рамках одного широковещательного домена. Если вы используйте оборудование Cisco и несколько vLan, для каждого из них нужно прописать ip-helper с указание ip адреса DHCP сервера. В случае использования другого сетевого оборудования нужно найти механизмы для настройки этого функционала. После установки роли, подключиться к службам для дальнейшего управления можно с помощью консоли, которая находится в меню инструментов для администрирования.

Дальнейшая настройка DHCP сервера требует конфигурирования хотя бы одной области, в рамках которой будет указан пул выдаваемых IP адресов, адреса, которые нужно исключить из выдачи, а также резервирования. Резервировать IP адрес нужно для того, чтобы этот адрес выдавался автоматически, но только одному единственному устройству. В качестве уникального идентификатора используется MAK адрес сетевого интерфейса устройства, которому требуется выдать IP. Кроме этих настроек также можно указать ряд сетевых параметров (options), которые будут получены вместе с IP адресом. Например, шлюз и DNS сервера сети, прокси-сервера для выхода в Интернет, параметры PXE для загрузки устройства по сети, а также многое другое.

Для дальнейшей настройки DNS сервера потребуется создание хотя бы одной прямой и, при необходимости, обратной зоны, указать необходимость динамических обновлений и настроить пересылку запросов. Для настройки можно использовать готовый мастер, вызвать который можно из меню консоли управления DNS.

При создании зоны нужно указать ее тип. Существует 3 типа зон:

- Основная. Используется непосредственно для управления записями Зоны.

- Дополнительная. Является копией основной и может выдавать информацию о записях зоны, однако не позволяет редактирование.

- Зона-заглушка. Хранит в себе только информацию о NS-серверах зоны, упрощая процесс разрешения имен и администрирования DNS.

После того как зона создана. Ее нужно наполнить требуемыми записями.

Наиболее используемые из них

- A (АААА для IPv6)– ставит имя в соответствие IP адресу.

- CNAME – псевдоним для записи A

- MX – адрес почтового шлюза для доменной зоны.

- NS – адреса серверов, обслуживающих зону.

- TXT – запись произвольных двоичных данных.

- PTR – ставит IP адрес в соответствие имени.

Есть еще другие, такие как SOA, SRV и пр.

Нужно отметить, что другие DNS сервера обновляют информацию о вашей зоне с некоторой задержкой, соответственно, нужно помнить, что, несмотря на то, что изменения DNS зоны применяются незамедлительно, говорить об однозначном отсутствии ошибок в разрешении имен можно только через 48 часов после применения изменений.

Одной из частых задач, возникающих при установке собственного DNS сервера является перенос зоны от провайдера. Для этого необходимо:

- Создать дополнительную зону.

- Стянуть все данные с основной зоны при помощи синхронизации.

- Сделать зону основной

- Изменить для нее NS сервера.

Говоря о создании резервной копии важно понимать, что сам сервис разворачивается за несколько минут и основными данными, которые подлежат защите, является:

- Для DHCP: дамп настроек сервера и областей.

- Для DNS: дамп настроек и зон.

Методов защиты этой информации существует великое множество. Какой из способов выбрать – решать Вам.

Данный текст был призван пролить свет на необходимость и принципы работы сетевых сервисов DNS и DHCP в инфраструктуре Вашего предприятия.

В этой статье описывается установка и настройка сервера динамической конфигурации хостов (DHCP) в workgroup.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 323416

Сводка

В этой пошаговой статье описывается настройка нового сервера динамической конфигурации сервера Windows Server 2003 на отдельном сервере, который может обеспечить централизованное управление IP-адресами и другими настройками конфигурации TCP/IP для клиентских компьютеров в сети.

Установка службы DHCP

Перед настройкой службы DHCP необходимо установить ее на сервер. DHCP не устанавливается по умолчанию во время обычной установки Windows Standard Server 2003 или Windows Enterprise Server 2003. Можно установить DHCP во время начальной установки Windows Server 2003 или после завершения начальной установки.

Установка службы DHCP на существующем сервере

Настройка службы DHCP

После установки службы DHCP и ее начала необходимо создать область. Область — это диапазон допустимых IP-адресов, доступных для аренды клиентских компьютеров DHCP в сети. Корпорация Майкрософт рекомендует, чтобы каждый сервер DHCP в вашей среде был по крайней мере одним областью, которая не пересекалась ни с одним другим сервером DHCP в вашей среде. В Windows Server 2003 серверы DHCP в домене на основе Active Directory должны быть разрешены, чтобы предотвратить выход в интернет неугдаваемого сервера DHCP. Любой Windows Сервер DHCP Server 2003, который определяет себя как несанкционированный, не будет управлять клиентами.

Создание новой области

Устранение неполадок

В следующих разделах поясняется, как устранить некоторые проблемы, которые могут возникнуть при попытке установить и настроить сервер DHCP на основе Windows Server 2003 в группе.

Клиенты не могут получить IP-адрес

Если клиент DHCP не имеет настраиваемого IP-адреса, это обычно указывает на то, что клиент не смог связаться с сервером DHCP. Эта проблема может быть вызвана сетевой проблемой или из-за недоступности сервера DHCP. Когда запущен сервер DHCP и другие клиенты могут получать допустимые адреса, убедитесь, что у клиента есть допустимые сетевые подключения и что все связанные устройства клиентского оборудования (включая кабели и сетевые адаптеры) работают должным образом.

Сервер DHCP недоступен

Если сервер DHCP не предоставляет клиентам арендованных адресов, часто это происходит из-за того, что служба DHCP не началась. В этом случае сервер может быть не уполномочен работать в сети. Если ранее можно было запустить службу DHCP, используйте viewer событий для проверки журнала System для любых записей. Эти журналы могут объяснить, почему нельзя запустить службу DHCP.

Чтобы перезапустить службу DHCP:

Ссылки

Дополнительные сведения о DHCP в Windows Server 2003 нажмите на следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

169289 DHCP (Динамический протокол конфигурации хостов) Основы

167014 клиент DHCP может не получить DHCP-Assigned IP-адрес

133490 Устранение конфликтов с дублирующими IP-адресами в сети DHCP

Active Directory - от теории к практике. Часть 3 - настройка DHCP.

В прошлой статье мы подробно рассмотрели процесс создания контроллеров домена для вашей структуры AD. Сегодня мы хотим поговорить о правильной настройке службы DHCP, которой обычно не придают особого внимания. А зря, от правильной работы этой службы во многом зависит бесперебойная работа вашей локальной сети.

"DHCP? Да что там настраивать?" - скажет иной администратор - и будет неправ. При всей кажущейся простоте данная служба является одной из ключевых и будет очень плохо если об ее отказе вы узнаете от пользователей.

В отличии от DNS или AD, DHCP не позволяет создать два полноценных сервера и реплицировать данные между ними (данная возможность появилась в Windows Server 2012). Как же быть? Единственный DHCP-сервер способен доставить немало головной боли администратору, сервер с данной ролью даже на профилактику вывести проблемно, не говоря уже о сбоях.

Но не стоит впадать в уныние. Следуя нашим рекомендациям вы сможете без труда создать отказоустойчивую сетевую инфраструктуру.

Обычно DHCP-сервер совмещают с роутером, в простых сетях данный подход оправдан, в структуре AD мы рекомендуем совместить роли контроллера домена и DHCP-сервера. Для создания отказоустойчивой схемы нам понадобится два DHCP-сервера, между которыми следует разделить пул адресов области. Рекомендуется соотношение 80/20, хотя никто не мешает вам разделить область согласно собственным предпочтениям.

Однако перед тем как нарезать пул адресов, стоит сесть и задуматься над схемой распределения адресов в вашей сети. Стоит раз и навсегда выработать определенные правила присвоения адресов и придерживаться их в дальнейшем, это позволит значительно упростить администрирование сети и сократит до минимума глупые вопросы: "а что это за хост с адресом 192.168.51.51 . "

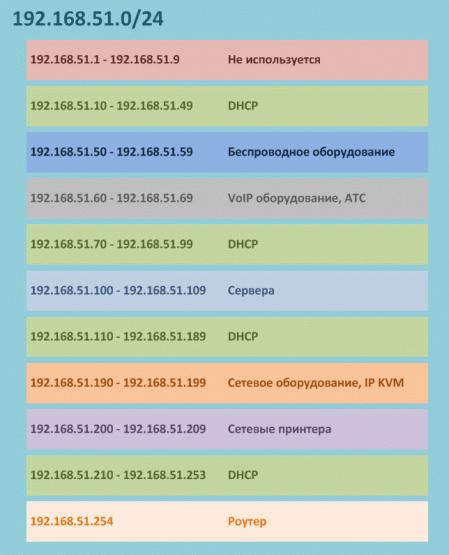

Мы, например, придерживаемся следующей схемы:

Данная схема не претендует на оригинальность и приведена исключительно в качестве примера. Вы можете составить собственные схемы и придерживаться их. Основным достоинством данного подхода является то, что встретив IP-адрес 192.168.51.203 администратор точно знает, что это один из сетевых принтеров, а 192.168.51.51 - Wi-Fi оборудование.

С учетом данной схемы выделите пул DHCP-адресов и поделите его в соотношении 80/20 (или как вам больше нравится). В нашем случае это будут диапазоны до и после адреса (включительно) 192.168.51.210.

Отдельно стоит упомянуть почему мы не используем блок адресов 1-10, как правило многие сетевые устройства настроены на использование адреса 192.168.x.1 по умолчанию и всякие сетевые "умельцы" при попытке подключиться к сети используют адреса из этого диапазона. Особенно это актуально для сетей диапазонов 192.168.0.0 и 192.168.1.0, поэтому мы советуем выбрать для своей корпоративной сети иной диапазон, в самом деле, от 2 до 254 весьма много цифр.

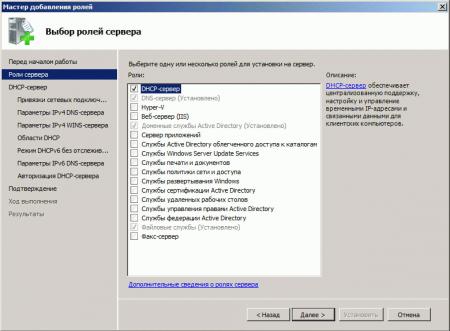

Итак, с теорией закончили, переходим к практике. На первом КД запускаем Диспетчер сервера и добавляем роль DHCP-сервера:

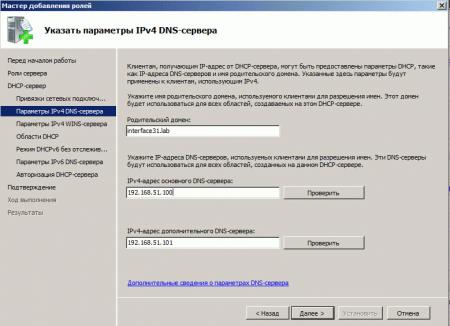

В качестве родительского домена указываем наш домен AD, в качестве DNS-серверов адреса наших КД.

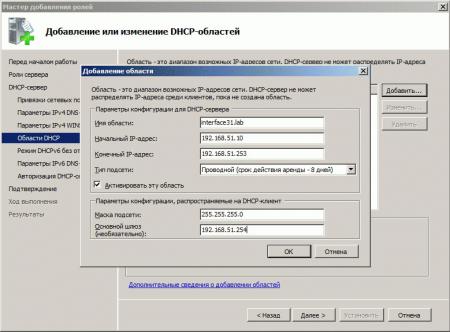

Следующим шагом добавляем область, в настройках указываем полный диапазон адресов: 192.168.51.10-.192.168.51.253, исключения настроим позже.

Затем наш DHCP-сервер требуется авторизовать в AD, если вы вошли в систему как администратор домена, то дополнительных действий не потребуется, иначе нужно будет указать учетные данные доменного администратора.

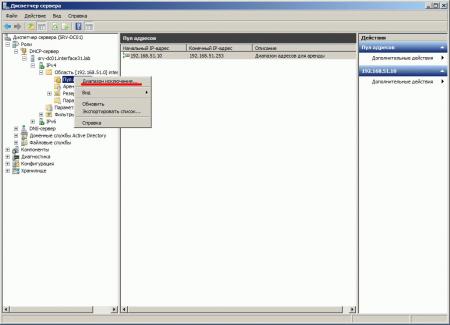

После этого еще раз проверьте все введенные данные и установите роль DHCP-сервера. После чего перейдите в оснастку управления данной ролью и задайте диапазоны исключения:

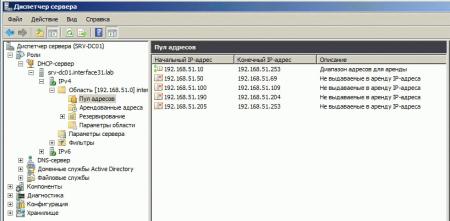

В итоге у вас должна получиться примерно аналогичная настройка (согласно вашей схеме распределения адресов):

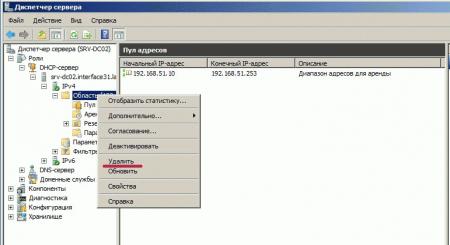

Теперь аналогичным образом добавляем и настраиваем роль DHCP на втором КД. Настройкам области особого внимания не уделяем, все равно ее придется удалить:

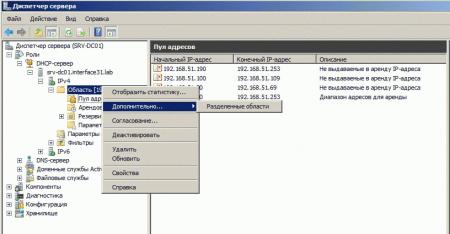

Да, на втором КД удаляем созданную область и снова переходим на первый КД. Щелкаем правой кнопкой мыши по DHCP-области и выбираем Дополнительно - Разделенные области.

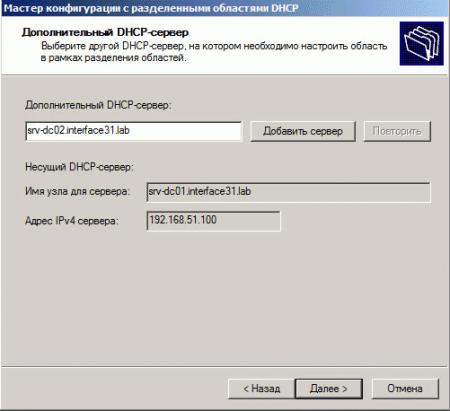

В открывшемся мастере выбираем второй DHCP-сервер:

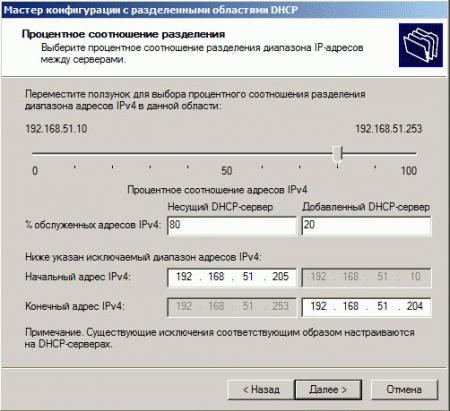

И укажите пропорции в которых следует раздеть область. Можете сильно не вникать в опции, разделив зону "на глаз", более точные настройки позже можно задать вручную.

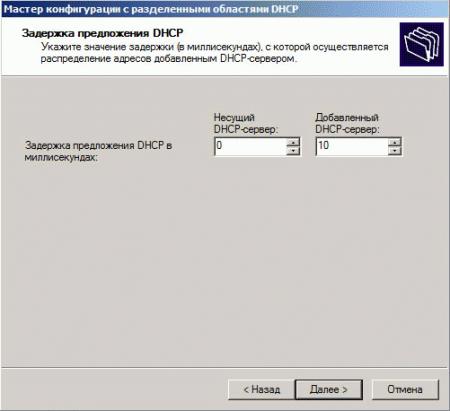

Следующим шагом укажите задержки ответа серверов, так как первый сервер будет являться основным, то укажем для второго сервера задержку в 10 мс, это позволит выдавать все адреса первым сервером, используя второй только при отказе первого или заполнении его пула адресов.

По окончании работы мастера область будет разделена и на первом сервере она примет вид:

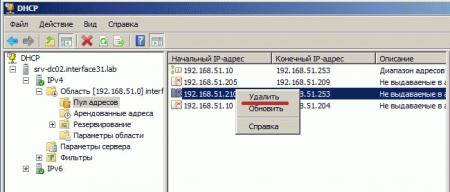

На втором сервере, скорее всего, придется "доработать напильником" и удалить лишний диапазон исключения:

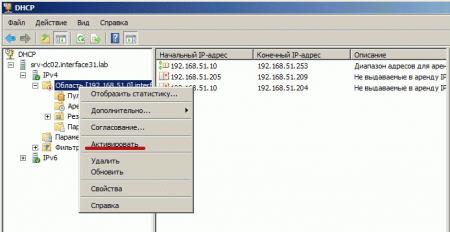

Теперь, убедившись что оба сервера обслуживают непересекающиеся части области, можно активировать область на втором сервере:

Теперь в случае отказа или вывода на профилактику основного DHCP-сервера, второй сервер обработает запросы клиентов с истекшей арендой адреса (по умолчанию 8 дней), если основной сервер выбыл на больший срок, то на дополнительном DHCP-сервере стоит расширить пул адресов, в последующем сделав данный сервер основным, а другой сервер дополнительным.

В любом случае данный подход позволяет обеспечить бесперебойное функционирование вашей сетевой инфраструктуры вне зависимости от работоспособности отдельных узлов.

Читайте также: