Настройки wlan lan vlan

Обновлено: 04.07.2024

Иногда нам может потребоваться разделить локальную сеть на несколько отдельных сегментов. Например, в компании несколько отделов: Отдел кадров, Производство, Высшее руководство, Технический отдел. Каждый отдел может иметь серверы, доступ к которым нужно ограничить сотрудникам из других отделов.

С одной стороны теоретически это легко реализовать. Ведь можно создать отдельную сетевую инфраструктуру для каждой сети.

Но с другой стороны проблема в том, что довольно сложно планировать такую сеть. Кроме того, может потребоваться изменить и саму конфигурацию сети.

Поэтому гораздо проще создать общую физическую сеть с последующим логическим сегментированием определенных частей сети.

Данный подход позволяет гораздо гибче планировать и управлять сетью, а также повышает безопасность сети.

Сегментированные сети и называются виртуальными локальными сетями (VLAN- Virtual LAN)

Как можно разделить одну физическую сеть на несколько виртуальных?

Это достигается с помощью коммутаторов. Коммутаторы поддерживают технологии IEEE 802.1Q и ISL. ISL - собственный протокол Cisco. Современные коммутаторы его уже не поддерживают, поэтому не будет далее рассматриваться.

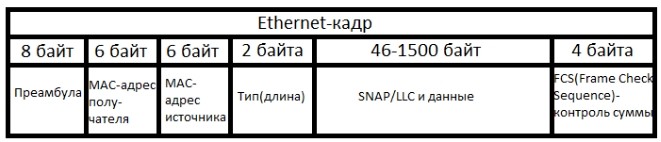

Суть технологии заключается в том, что в Ethernet кадр вставляется специальная 4-х байтовая метка. Метка содержит 12-битный идентификатор VLAN, максимальное значение которого 4096. То есть всего может быть 4096 VLAN

Для начала настроим сеть с одним коммутатором:

По умолчанию все порты коммутатора принадлежат VLAN 1, поэтому все компьютеры будут “видеть” друг друга. В этом легко убедиться, запустив утилиту Ping на всех хостах.

Создадим VLAN 23

Затем аналогично создадим и остальные VLAN.

Теперь назначим порты 0/1, 0/2, 0/3, 0/4, 0/5 в VLAN 23:

Если портов слишком много, то будет довольно утомительно вводить одни и те же команды, поэтому гораздо удобнее выделить диапазон портов. Для этого выполни команду

switch(config) interface range fastethernet 0/1-5

Все остальные порты назначим по той же схеме.

Теперь попробуй выполнить команду Ping на каждом компьютере. Компьютеры из другой VLAN уже не доступны.

Помни, что все введенные команды и конфигурация хранятся в оперативной памяти, поэтому при отключении питания все настройки будут удалены.

Как сохранить настройки?

Все настройки записываются в энергонезависимую память NVRAM. Для этого выполни

При включении питания конфигурация из NVRAM записывается в оперативную память.Чтобы проверить произведенные настройки в оперативной памяти выполним команду

Для просмотра настроек, сохраненных в NVRAM выполни

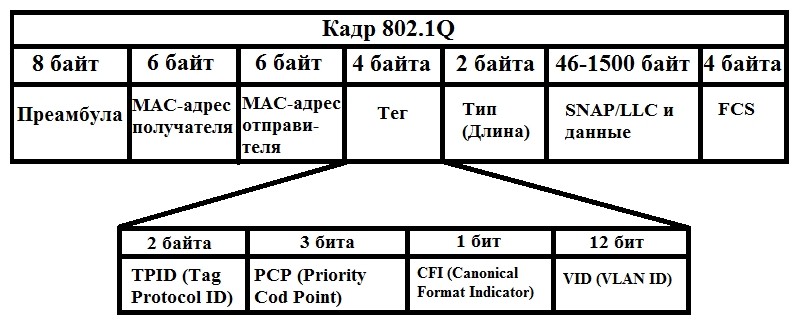

Просмотр сведений о VLAN

Для просмотра информации о VLAN выполни команду

Кстати, конфигурация VLAN сохраняется в отдельном файле, не в NVRAM. Файл с конфигурацией о VLAN хранится во Flash памяти коммутатора. Поэтому командой show running-config мы не увидим никакую информацию о VLAN.

Чтобы уивдеть файл, содержащий данные о VLAN выполни команду

и ты увидишь файл vlan.dat

Теперь подключим к нашему коммутатору еще один коммутатор и выполним те же настройки

Однако компьютеры разных коммутаторов одного VLAN почему-то недоступны друг другу, хотя в рамках одного коммутатора все “видят” друг друга.

Все верно. Дело в том, что в технологии VLAN существуют 2 таких понятия, как порт доступа ( access port ) и магистральный порт ( trunk port ), а также связанные с ними нетегированный ( untagged ) и тегированный ( tagged ) кадры соответственно.

Все конечные устройства, такие как компьютер подключаются к портам доступа. Компьютеры вообще не знают, что принадлежат определенной VLAN, но это знает только коммутатор. Поэтому между коммутатором и компьютерами проходят нетегированные кадры, то есть кадры без метки-идентификатора VLAN.

Однако, если мы соединяем друг с другом коммутаторы, на которых настроен VLAN, то порты, их соединяющие, настраиваются как магистральные.

Во все исходящие кадры коммутатор вставляет соответствующую метку-идентификатор VLAN. Такие кадры называются тегированные.

Режимы работы trunk

Для автоматической настройки магистрального порта коммутаторы Cisco поддерживают специальный протокол DTP (Dynamic Trunk Protocol), который периодически посылает кадры соседним портам. Все коммутаторы поддерживают 4 режима работы магистрального порта

Auto - DTP-кадры не рассылает. Приняв DTP-кадр сразу переходит в магистральный режим.

Desirable - рассылает DTP-кадры. Если на другом конце готовы перейти в магистральный режим, то сразу оба порта переходят в данный режим.

Trunk - статический магистральный режим. DTP-кадры не рассылает.

Nonegotiate - готов перейти в магистральный режим только, если на другом конце установлен магистральный режим. DTP-кадры не рассылает.

В таблице указано в какое состояние перейдут порты автоматически в зависимости от установленных на них режимах:

Начало

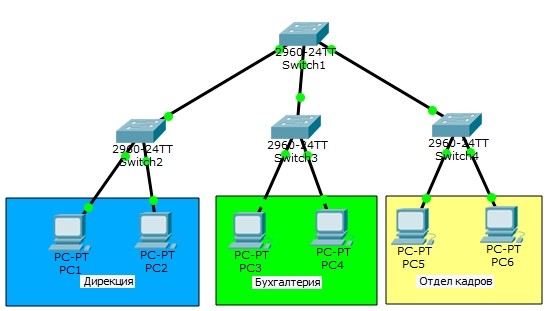

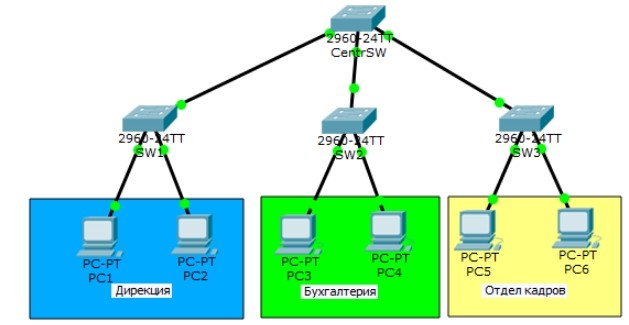

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

- Пакет дойдет до Switch2, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch1 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Настройка VLAN на коммутаторе

Приведу пример настройки VLAN на коммутаторе от компании CISCO. По сути у них все настройки делаются примерно одинаково, поэтому вы можете использовать данную инструкцию и в своих целях. Поддержка VLAN должна быть на всех коммутаторах с канальным уровнем.

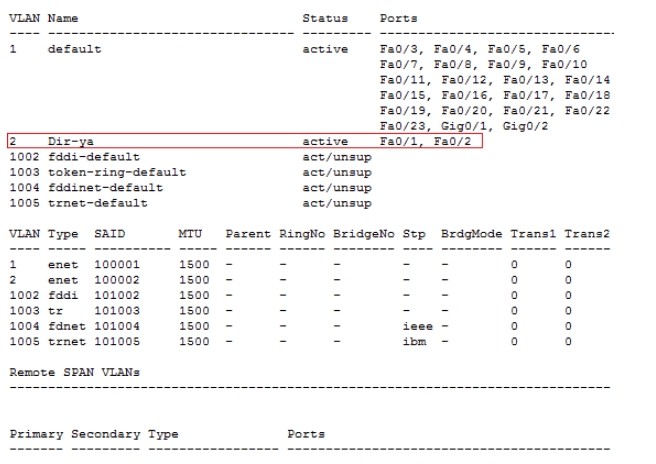

Для начала давайте посмотрим всю таблицу коммутации VLAN стандартной консольной командной:

Смотрим по столбцам:

Для примера я буду использовать модель Cisco 2960 24tt, но принцип настройки, который буду показывать далее – одинаковый для всех их аппаратов. Плюс вы поймете принцип VLAN сразу и на примере.

Далее назовём как-то нашего зверя:

Покажу настройку на примере нашей любимой картинки, которую я показывал в самом начале. Тут у нас есть:

- Коммутаторы: SenterSW, SW1, SW2, SW3.

- Компы: PC1, PC2, PC3, PC4, PC5, PC

Запомните примерно данные названия, чтобы было проще ориентироваться при вводе команд. Можете также иногда посматривать на эту картинку.

ПРИМЕЧАНИЕ! Просто запомните, что команда с надписью «interface» вводит вас в настройку данного объекта.

Так как наш порт будет направлен именно на комп, то тегирование не нужно, и мы переводим его в нужное состояние:

2-ой ВЛАН мы создали, осталось теперь привязать 1-ое устройство к нему:

Теперь тоже самое проделайте и для второго порта. В самом конце надо будет привязать второй порт к тому же самому VLAN2 – мы же хотим, чтобы они находились в одной сети.

На будущее – чтобы не прописывать каждый порт таким образом, вы можете прописать диапазон портов вот так:

Итак, два компьютера теперь у вас настроены правильно и находятся в одной VLAN. Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

Как бы вроде мы все сделали, но есть одна проблема: в коммутаторе нет правила, которое бы ограничивало поступление пакетов с других ВЛАН – то есть проблема с безопасностью остается. Нам нужно теперь прописать такое правило, которое бы разрешало поступление на наш 24 порт только пакеты для VLAN2:

На всякий случай проверяем таблицу маршрутизации:

Как видите наш второй VLAN теперь имеет только два доступных порта. Единственный минус данного вывода информации в том, что вы не можете посмотреть статус тегирования портов. Для этого есть отдельная команда:

show interfaces trunk

Вот тут мы видим наш 24 порт, который нам нужен для связи с центральным коммутатором. Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Первый коммутатор мы настроили, теперь давайте настроим третий. В первую очередь нужно создать три ВЛАН для каждой из структур: дирекция, бухгалтерия и отдел кадров. VLAN 2 уже закрепился за дирекцией. Создаем VLAN для бухгалтерии:

Теперь создаем внутреннюю сеть для отдела кадров:

Ну так как данный коммутатор будет иметь связь только с сетевыми устройствами, то мы будем использовать тегирования в статусе trunk. А использовать мы будем первые 3 порта.

Вам не кажется, что мы что-то упустили? Наш центральный коммутатор по идее будет связующим звеном – ведь так?! Но мы забыли создать VLAN 2 для первого сегмента:

ПРИМЕЧАНИЕ! Дабы не запутаться обязательно называем ВЛАН как на первом коммутаторе.

И тут мы подходим к следующей проблеме. VLAN мы создали и даже разделили на разные по портам. Вроде разделение есть, но давайте взглянем на IP адреса наших компов:

- 192.168.1.2

- 192.168.1.3

- 192.168.1.4

- 192.168.1.5

- 192.168.1.6

- 192.168.1.7

ПРИМЕЧАНИЕ! Если вы ещё путаетесь в этих понятиях, то советую прочесть статью про OSI – ссылку я оставил в самом начале статьи.

Все я это сделал в учебных целях и вообще нужно разделять сети и на канальном, и на сетевом уровне. Это можно сделать вручную на компьютерах. Но статья немного не об этом.

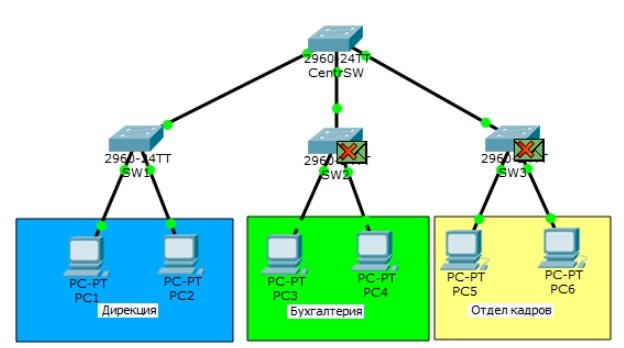

Теперь что будет происходить с отправлением данных? Если мы отправим пакет на PC2, то он дойдет до первого коммутатора. Далее коммутатор отправит его одновременно на PC2 и на центральный Switch. После этого центральный коммутатор отправит пакеты на другие SW (2 и 3). Там коммутаторы, у которых прописаны правила только для VLAN: 3 и 4 – просто отправят пакет в утиль. То есть данный пакет не дойдет до компов: 3, 4, 5 и 6.

Ситуация с переездом сотрудника

Давайте рассмотрим ситуацию, что в отдел бухгалтерии нужно будет посадить сотрудника из совершенно другого отдела (на время). Допустим Елена Павловна не может сидеть в отделе Дирекции летом, так как у нее сильно повышается давление, а там не кондиционера. Начальство решает переселить её на летнее время в бухгалтерию.

Итак, что мы будем делать?! В первую очередь мы подключим её компьютер к следующему третьему порту второго свича. Теперь возникла проблема в том, что на втором коммутаторе и слухом не слыхивали про 2-ой ВЛАН и его надо создать:

Теперь нужно 3-порт настроить и добавить его в VLAN2. И также не забываем прописать ему модель тегирования:

Теперь нам нужно разрешить пропускать VLAN2 пакеты именно на внешнем порту. У второго свича (как и у всех) – это 24-ый порт. Внимательно пропишите команду:

Теперь переходим к центральному коммутатору:

Общение между собой

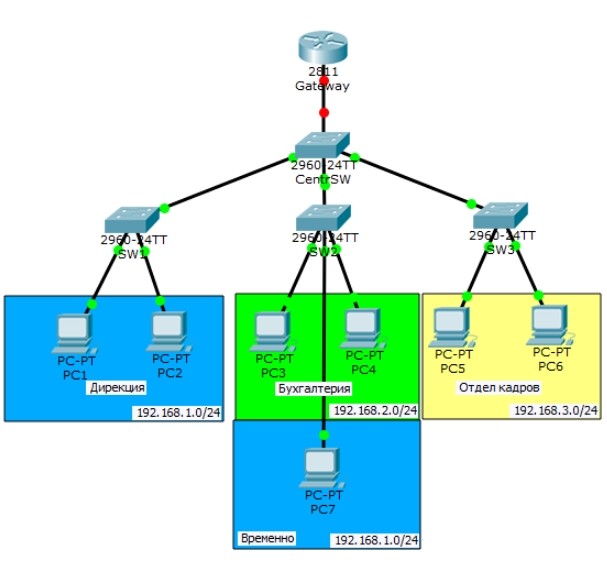

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

- 192.168.1.1 – для дирекции

- 192.168.2.1 – для бухгалтерии

- 192.168.3.1 – для отдела кадров

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Настройка маршрутизатора

Заходим в настройки и обзываем его исходя из картинки:

Теперь создаем виртуальный шлюз для второй подсети. Обратите внимание, что для порта мы прописываем команду: «0/0.3». Хотя в прошлых коммутаторах мы явно указывали порт. Все это из-за того, что за шлюз будет отвечать, как раз вот этот маршрутизатор, который не подключен напрямую к устройствам.

Осталось создать шлюз для последней подсети:

Чуть не забыл сказать – маршрутизатор мы подключим к 24 порту центрального коммутатора. Теперь нам нужно разрешить отправлять пакеты всех вланов на маршрутизатор через 24 порт, к которому мы и подключились:

Не забываем указать «транковое» тегирование, ведь пакеты будут идти на сетевое устройство, а не на компьютер:

Все VLAN можно прописать просто через запятую:

Именно так заполняется таблица маршрутизации. Такой долгий путь обычно начинается в самом начале. Впоследствии маршрутизатор помогает общаться всем компьютерам именно через канальный уровень.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

Статья описывает несколько различных вариантов настройки управления VLAN. См. содержание. Информацию о том, как добавить функцию управления VLAN, простые инструкции по настройке VLAN на airOS см. в указанных ниже статьях.

- На обоих устройствах airMAX должен быть включен WDS. Удостоверьтесь, что на устройствах установлена последняя версия прошивки.

- Применимо как к линейке airMAX M, так и к линейке АС (за исключением раздела «Режим маршрутизатора», который относится только к АС).

- VLAN, проходящие через модуль AP, не нужно настраивать на AP, только на тегирующем/ детегирующем устройстве.

- Из-за изменений в драйвере беспроводной сети требуется, чтобы WLAN0 был членом моста. Относится только к AirMax AC

Содержание

Как передать административный трафик как тегированный и доступ к VLAN без тегов

LAN устройство

Предположим, что устройство уже настроено как управляющая VLAN (№3 или №4 в зависимости от режима сети).

- Перейдите на вкладку «Сеть», переключитесь из режима конфигурации в расширенный.

- В разделе «Сеть VLAN» добавьте виртуальную локальную сеть, метку которой необходимо удалить. В этом примере мы используем VLAN 107. Поскольку он поступает с тегами через беспроводной интерфейс, мы добавляем VLAN 107 в WLAN0 и нажимаем «Добавить».

- Для устройств M в разделе Мостовое соединение мы хотим удалить WLAN0 из Bridge0 и добавить WLAN0.107. Для АС устройства переменного тока создайте новый мост (bridge1) и добавьте WLAN0.107 и LAN0, оставив WLAN0 в качестве bridge0 по умолчанию.

- Нажмите «Изменить» внизу, а затем «Применить».

Беспроводное соединение

В этом примере мы будем управлять модулем через LAN0.100, как в предыдущем примере, описанном выше в разделе LAN-устройство.

- Создайте VLAN сети LAN0.107

- Удалите LAN0 из BRIDGE0

- Добавьте LAN0.107 в BRIDGE0

LAN0.107 детегируется к wlan0. Вот пример детегирования :

Как передавать трафик VLAN как тегированный, а административный трафик - как нетегированный

В этом разделе рассказывается, как передавать административный трафик как «нетегированный» и оставить VLAN трафик «тегированным», то есть прозрачно передавать трафик через AIRMAX.

Настройка довольно проста. Поскольку VLAN на устройстве не требуют детегирования, а порты управления не имеют тегов, коммутатор с поддержкой VLAN потребуется с обеих сторон.

Перейдите на вкладку «Сеть», чтобы выполнить эти настройки, в качестве примеров используйте приведенные ниже скриншоты. Щелкните airMAX M или airMAX AC, чтобы увидеть его в большом размере. Обратите внимание, что не внесено никаких изменений в настройку моста по умолчанию и не создавались интерфейсы VLAN, несмотря на передачу тегированного VLAN трафика.

Управление VLAN: мост

Конфигурация простого режима

в этом примере для управления используется VLAN10.

1. Перейдите на вкладку «Сеть» в веб-интерфейсе устройства.

2. Переключите режим конфигурации на простой (режим по умолчанию).

3. Щелкните Управление VLAN и добавьте тег VLAN (в данном примере VLAN10).

4. Автоматически создастся новый интерфейс моста, добавьте VLAN 10 к WLAN0 + LAN0 и установите новый интерфейс моста как интерфейс управления.

5. Подтвердите конфигурацию IP-адреса управления.

6. Сохраните изменения.

Теперь устройство должно управляться через VLAN10, если оно настроено для этого порта.

Конфигурация расширенного режима

в этом примере для управления используется VLAN10.

1. Перейдите на вкладку «Сеть» в веб-интерфейсе устройства.

2. Переключите режим конфигурации на расширенный.

3. В разделе «Сеть VLAN» нажмите «Добавить» и добавьте VLAN ID 10 на интерфейс WLAN0. Повторите для LAN0.

Может потребоваться исключить LAN0, если этот клиент работает через Ethernet порт (CPE/Station), и вы не хотите подвергать риску интерфейс управления.

4. Перейдите к разделу «Мостовое соединение». Новый мост автоматически создан при добавлении VLAN10.

5. Щелкните значок карандаша рядом с только что созданным мостом (BRIDGE_10 в данном примере) и убедитесь, что в списке «Выбранные порты» указаны правильные порты.

Пример AP

Пример устройства с беспроводной связью

Может потребоваться отключить доступ к управлению на стороне клиента (станция LAN0). Для этого переключитесь в режим расширенной конфигурации и удалите (в этом примере) LAN0.10 из Bridge1.

Управление VLAN: режим маршрутизатора

- Применимо только к устройствам airMAX AC с текущей прошивкой. Не применимо к серии M.

- Из-за изменений в драйвере беспроводной сети требуется, чтобы WLAN0 был членом моста.

- ПРЕДУПРЕЖДЕНИЕ. Настоятельно рекомендуется настроить данную конфигурацию в тестовой среде перед ее применением в локальной сети.

1. Перейдите на вкладку «Сеть» в веб-интерфейсе устройства.

2. Переключите режим конфигурации на расширенный.

3. В разделе «Сеть VLAN» нажмите «Добавить» и добавьте VLAN ID 10 на интерфейс WLAN0. Обратите внимание, что в этом примере для управления используется VLAN10. Убедитесь, что он включен, для упрощения идентификации добавьте комментарий.

4. Перейдите к настройкам сети управления, выберите новый интерфейс VLAN WLAN0.10 и вставьте IP-адрес и маску сети.

5. На этом этапе устройство должно быть доступно через VLAN 10. Сохраните изменения, чтобы убедиться, что устройство доступно по новому IP-адресу. Если устройство недоступно, дважды проверьте конфигурацию маршрутизатора и коммутатора.

6. Теперь устройство доступно в управлении VLAN, отключите доступ к управлению на других интерфейса, включив блокировку доступа к управлению в настройках сети WAN и настройках сети LAN.

Функция VLAN (Virtual Local Area Network) позволяет создать несколько виртуальных интерфейсов на одном физическом сетевом интерфейсе. С помощью VLAN можно разделять или объединять сегменты локальной сети, независимо от ее физической топологии. О том, что такое виртуальная локальная сеть, доступно написано в статье что такое VLAN.

В этой статье мы рассмотрим пример разделения гостевой Wi-Fi сети и Wi-Fi сети предприятия с помощью VLAN. Будет подробно описана настройка VLAN в роутере MikroTik и Wi-Fi точке доступа EnGenius.

Описание задачи: Есть локальная сеть предприятия, к которой подключены компьютеры по кабелю и ноутбуки по Wi-Fi. В комнате для совещаний нужно предоставить свободный доступ (HotSpot) к интернету по Wi-Fi, но в целях безопасности требуется изолировать гостей от сети предприятия.

Для решения задачи понадобится оборудование с поддержкой функции VLAN. В примере будет использоваться следующее оборудование:

Рассмотрим упрощенную схему локальной сети предприятия.Кабель провайдера с интернетом подключается к роутеру. К роутеру по сетевому кабелю подключены компьютеры предприятия . Также к маршрутизатору подключена физически одна Wi-Fi точка доступа. На ней созданы две виртуальные Wi-Fi точки с названиями Office и HotSpot. К Office будут подключаться по Wi-Fi ноутбуки предприятия, а к HotSpot — гостевые ноутбуки для выхода в интернет.

Wi-Fi точка HotSpot изолирована в отдельную виртуальную сеть с названием VLAN2. Сеть предприятия не будем выносить в отдельный VLAN, чтобы не усложнять схему и настройку.

1. Настройка MikroTik VLAN

Приступим к настройке оборудования. В первую очередь настроим роутер MikroTik RB750.

1.1 Сброс настроек роутера

Настройку роутера MikroTik будем выполнять с чистой конфигурации. Поэтому полностью сбросим конфигурацию роутера через программу Winbox:

После перезагрузки роутера откройте Winbox, и в появившемся окне нажмите кнопку Remove Configuration для очистки конфигурации.

1.2 Настройка WAN порта

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

- Откройте меню IP - DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

Проверяем наличие соединения с интернетом:

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

1.3 Объединение LAN портов в Bridge

Чтобы компьютеры офисной сети, подключенные по кабелю к разным LAN портам роутера, могли связываться друг с другом, объединим порты роутера в мост Bridge.

Добавляем интерфейс Bridge:

Добавляем LAN порты в Bridge:

Добавьте аналогичным образом в bridge_main порты ether3, ether4 и ether5. В итоге у вас должен появиться список портов, как на рисунке ниже.

1.4 Добавление VLAN интерфейса

Создадим на интерфейсе bridge_main виртуальный интерфейс с названием vlan2, который позволит изолировать Wi-Fi точку HotSpot от сети предприятия.

- Откройте меню Interfaces;

- Перейдите на вкладку VLAN;

- Нажмите "красный плюсик";

- В появившемся окне в поле Name указываем название интерфейса vlan2;

- В поле VLAN ID указываем идентификатор виртуальной сети, равный 2. Сетевое оборудование с поддержкой VLAN не оперирует именами виртуальных сетей, а использует цифры от 1 до 4094. VLAN ID - это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатор использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию;

- В списке Interface выбираем интерфейс bridge_main;

- Нажимаем кнопку OK для создания VLAN интерфейса.

Назначение IP адресов локальным сетям

Компьютеры сети предприятия и гостевой будут находиться в разных подсетях. Сеть предприятия будет использовать подсеть 192.168.88.1/24, а гостевая сеть 192.168.10.1/24. Настроим IP адреса локальных сетей.

Настройка IP адреса сети предприятия:

- Откройте меню IP - Addresses;

- Нажмите "красный плюсик";

- В поле Address введите 192.168.88.1/24;

- В списке Interface выберите интерфейс bridge_main;

- Нажимаем кнопку OK.

Настройка IP адреса гостевой сети:

- Откройте меню IP - Addresses;

- Нажмите "красный плюсик";

- В поле Address введите 192.168.10.1/24;

- В списке Interface выберите виртуальный интерфейс vlan2;

- Нажимаем кнопку OK.

1.5 Настройка пула адресов

Компьютерам сети предприятия и гостевой сети будем по DHCP присваивать IP адреса из разных подсетей. Сеть предприятия будет использовать диапазон 192.168.88.2–192.168.88.254, а гостевая сеть 192.168.10.2–192.168.10.254. Зададим с помощью пула диапазоны IP адресов.

Добавляем диапазон IP адресов предприятия:

Добавляем диапазон IP адресов гостевой сети аналогичным образом:

- Нажмите "красный плюсик";

- В появившемся окне в поле Name указываем название dhcp_pool_vlan2;

- В поле Addresses прописываем диапазон 192.168.10.2–192.168.10.254 ;

- Нажимаем кнопку OK для сохранения пула адресов.

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

Настраиваем DHCP сервер гостевой сети аналогичным образом:

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

Добавляем гостевую сеть:

1.7 Настройка DNS сервера

1.8 Включение NAT

Чтобы компьютеры имели выход в интернет, нужно настроить NAT для двух сетей.

Настройка NAT для внутренней сети предприятия:

Настройка NAT для гостевой сети выполняется аналогичным образом, только используется другой диапазон IP адресов и порт vlan2:

1.9 Изоляция подсетей

Чтобы компьютеры из офисной сети и сети хотспота не видели друг друга, нужно изолировать подсети. Это можно сделать двумя способами: через Firewall или правила маршрутизации Route Rules. Мы опишем, как изолировать подсети в MikroTik с помощью Route Rules.

Добавляем второе правило аналогичным образом, только меняем местами подсети.

Настройка роутера MikroTik для использования VLAN выполнена. Теперь приступим к настройке точки доступа EnGenius EAP150 с поддержкой VLAN.

2 Настройка EnGenius VLAN

Подробная инструкция по настройке точки доступа EnGenius EAP150 описана в статье настройка точки доступа EnGenius EAP150. Мы остановимся на основных моментах настройки устройства.

Подключаем точку доступа к компьютеру, заходим в ее Web-интерфейс по IP адресу 192.168.1.1. Вводим Username: admin, Password: admin и приступаем к настройке.

2.1 Создание двух виртуальных Wi-Fi точек

Переходим в меню Wireless - Basic и настраиваем две Wi-Fi точки Office и HotSpot.

2.2 Настройка безопасности

На Wi-Fi точку Office нужно установить пароль для подключения к внутренней сети предприятия.

Ко второй Wi-Fi точке HotSpot будем предоставлять доступ без пароля.

Также не забудьте в меню Management - Admin изменить пароль для входа в настройки точки доступа EnGenius.

2.3 Настройка VLAN виртуальной точки HotSpot

Как вы помните, в роутере MikroTik создан виртуальный интерфейс vlan2 с идентификатором 2. Чтобы связать Wi-Fi точку HotSpot с интерфейсом роутера vlan2 , нужно точке HotSpot также присвоить идентификатор 2.

2.4 Настройка LAN

Можно использовать статические или динамические сетевые настройки LAN порта. Мы введем статические настройки сети, чтобы сразу знать, на каком IP адресе будет находиться точка.

- Откройте меню Network - LAN;

- Bridge Type выбираем Static IP - ввод сетевых настроек вручную;

- IP Address вводим 192.168.88.100;

- IP Subnet Mask указываем маску подсети 255.255.255.0;

- Default Gateway - это IP адрес шлюза. Шлюзом выступает роутер 192.168.88.1;

- First DNS Address указываем первичный DNS сервер 192.168.88.1;

- Second DNS Address вводим альтернативный DNS сервер Google 8.8.8.8;

- Применяем настройки кнопкой Apply.

Если вы настроили EnGenius на получение автоматических настроек по DHCP, то после подключения точки доступа к роутеру, нужно посмотреть в роутере, какой IP адрес присвоился точке EnGenius. Это можно сделать в меню IP - DHCP Server на вкладке Leases. Посмотрите по MAC адресу устройства, какой ей присвоен IP адрес.

Теперь можно отключить Wi-Fi точку доступа EnGenius от компьютера и подключить в любой порт роутера MikroTik.

Подключитесь по очереди к Wi-Fi точкам Office и HotSpot, проверьте работу интернета и какие IP адреса присваиваются клиентам.

Описанная задача и процесс настройки разделенной гостевой сети и сети организации часто применяется в кафе, ресторанах, торговых центрах и гостиницах. Надеемся, данная инструкция поможет вам в решении аналогичных задач.

Читайте также: