Несигнатурный антивирус что это

Обновлено: 04.07.2024

Поговорим о нескольких понятиях, которые зачастую понимаются ошибочно: какие бывают сигнатуры, что на самом деле такое вирусы и как работает лечение системы антивирусом.

13 октября 2016

Мы много и часто рассказываем о правилах поведения (а может, даже и выживания) в Интернете, да и в цифровом мире в целом. Очень надеемся, что делаем это все не зря, — что люди учатся и потом учат своих близких. Это правда очень важно.

Однако во всех этих рассказах встречается немало специфических терминов, которые кто-то может не знать или понимать неверно. Сегодня мы поговорим о трех самых распространенных заблуждениях, связанных с антивирусами, и попробуем объяснить, почему мы называем определенные вещи так, а не иначе.

Заблуждение первое: сигнатуры — это что-то устаревшее

Так исторически сложилось, что антивирусные базы в разговоре и даже статьях часто называют сигнатурами. В действительности же классические сигнатуры, пожалуй, ни один антивирус не использует уже лет 20.

Давайте же это определение дадим. Классическая вирусная сигнатура — это непрерывная последовательность байтов, характерная для той или иной вредоносной программы. То есть она содержится в этом вредоносном файле и не содержится в чистых файлах.

Например, характерная последовательность байтов может быть такой

Проблема в том, что сегодня с помощью таких классических сигнатур определить вредоносный файл достаточно проблематично — их создатели используют различные техники для того, чтобы запутать следы. Поэтому современные антивирусы используют значительно более продвинутые методы. И хотя в антивирусных базах примитивных записей по-прежнему много (больше половины), но есть еще и очень много умных записей.

Антивирусная запись — это запись, а стоящая за ней технология может быть как классической, простенькой, так и суперсовременной и навороченной, нацеленной на детектирование самых запутанных и высокотехнологичных вредоносных файлов или даже целых семейств вредоносов.

Заблуждение второе: вирусы — это любые вредоносные программы

Инфекторы в вирусной лаборатории пользуются особым статусом. Во-первых, их чуть сложнее распознать — с виду файл чистый, а на самом деле в нем инфекция. Во-вторых, они требуют особого подхода: почти всегда для них нужна специальная процедура лечения и, как правило, еще и особая процедура детектирования. Поэтому инфекторами занимаются люди, специализирующиеся именно на этом типе угроз.

Классификация вредоносных программ

Заблуждение третье: антивирус не умеет лечить

Мне встречалось такое заблуждение, будто антивирус сканирует и детектирует, а если что-то найдет, то потом надо скачивать специальную лечащую утилиту и использовать уже ее. Отдельные утилиты для особо популярных зловредов у нас действительно есть — например, специализированные утилиты, позволяющие бесплатно расшифровать файлы, зашифрованные вымогателями. Но и антивирус справляется с лечением ничуть не хуже. А в подавляющем большинстве случаев — даже лучше, за счет драйверов в системе и других технологий, которые в утилиту не запихнешь.

А в остальных 99% случаев, когда зловред ничего не инфицирует, а просто делает (или собирается делать) свое черное дело, лечение действительно состоит в банальном удалении файла зловреда. Просто потому, что заражения других файлов нет, так что и лечить их не требуется. Уничтожаем файл — и система здорова.

В большинстве случаев лечение как таковое не требуется, достаточно просто удалить вредоносный файл

До миллиона потенциально вредоносных образцов поступает в сутки

в вирусную лабораторию «Доктор Веб».

Не всё пришедшее — вредоносные программы. Но все они должны быть обработаны нашими специалистами. Если добавлять знания о каждом новом троянце или вирусе сигнатурами — размер вирусной базы превысит все разумные размеры, и это будут знания только об известных вирусах. А их меньшинство!

Угроза заражения новейшим НЕИЗВЕСТНЫМ вирусом есть ВСЕГДА.

Технологически сложные и особо опасные вирусы, особенно созданные для извлечения коммерческой выгоды, вирусописатели проверяют на обнаружение по всем антивирусам перед тем, как выпустить такой вирус в «живую природу», чтобы вирус существовал незамеченным антивирусами как можно дольше. Поэтому всегда существует временная дельта между выпуском троянца злоумышленниками, попаданием его образца на анализ в вирусную лабораторию и изготовлением противоядия. До поступления образцов таких вирусов в лабораторию они не обнаруживаются ни одним антивирусом — если он использует только сигнатурные методы детектирования (например, бесплатные антивирусы).

Считается, что антивирус обязан обнаруживать

все вредоносные программы в момент их проникновения.

Только 30% вредоносного ПО обнаруживает сигнатурами современный антивирус.

Как Dr.Web обнаруживает еще 70% вредоносного ПО?

В продуктах Dr.Web для обнаружения и обезвреживания неизвестного вредоносного ПО применяется множество эффективных несигнатурных технологий, сочетание которых позволяет обнаруживать новейшие (неизвестные) угрозы до внесения записи в вирусную базу.

Эвристический анализатор

Обнаружение неизвестных вредоносных программ, на основании знаний (эвристики) об определенных особенностях (признаках) вирусов — как характерных именно для вирусного кода, так и, наоборот, крайне редко встречающихся в вирусах.

Эвристики обнаруживают только новые модификации ранее попавших на анализ вредоносных программ, с известным антивирусу поведением.

Технология Origins Tracing ™

Распознавание вирусов, еще не добавленных в вирусную базу Dr.Web, путем сканирования исполняемого файла, который рассматривается как некий образец, построенный характерным образом, и сравнения полученного образца с базой известных вредоносных программ.

Модуль эмуляции исполнения

Обнаружение полиморфных и сложношифрованных вирусов, когда непосредственное применение поиска по контрольным суммам невозможно либо крайне затруднено (из-за невозможности построения надежных сигнатур), путем имитации исполнения анализируемого кода эмулятором — программной моделью процессора (и отчасти компьютера и ОС).

Технология Fly-Code

Качественная проверка упакованных исполняемых объектов.

Распаковка любых (даже нестандартных) упаковщиков методом виртуализации исполнения файла.

Обнаружение вирусов, упакованных даже неизвестными антивирусному ПО Dr.Web упаковщиками.

Комплексный анализатор упакованных угроз

Значительное повышение уровня детектирования якобы «новых угроз» — известных вирусной базе Dr.Web, но скрытых под новыми упаковщиками.

Исключает необходимость добавления в вирусную базу все новых и новых записей об угрозах.

Технология Script Heuristic

Предотвращение исполнения любых вредоносных скриптов в браузере и PDF-документах без нарушения функциональности легитимных скриптов.

Защита от заражения неизвестными вирусами через веб-браузер.

Работа независимо от состояния вирусной базы Dr.Web совместно с любыми веб-браузерами.

Технология анализа структурной энтропии

Обнаружение неизвестных угроз по особенностям расположения участков кода в защищенных криптоупаковщиками проверяемых объектах.

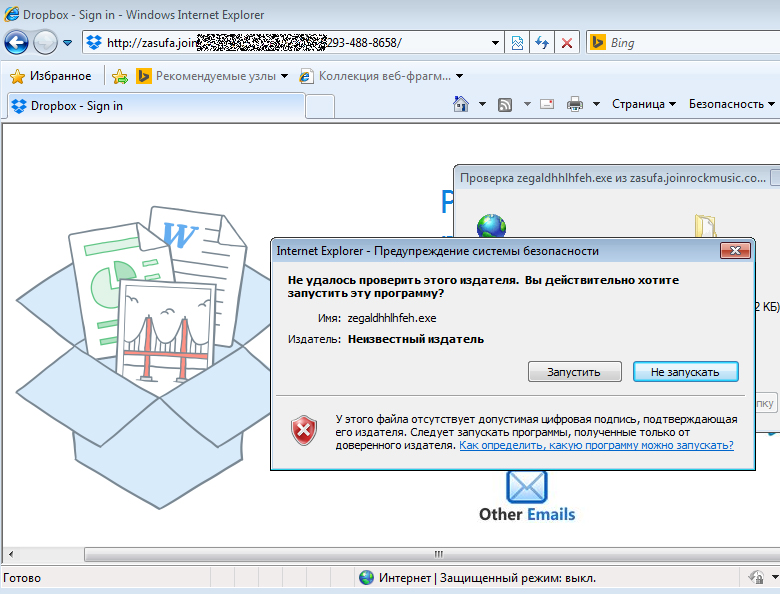

Мы решили протестировать «Катану» в наиболее дружелюбной к зловредам среде – чистой Windows 7 SP1 x86 без апдейтов. Для упрощения заражения использовалась учётная запись администратора, а UAC был отключён. Немецкие аналитики из Clean MX ведут открытый список обнаруженных в сети вредоносных ссылок. Их первую двадцатку мы и скормили непропатченному IE 8.0 сразу после установки и обновления Dr.Web Katana.

Имитация Dropbox на фишинговом сайте и загрузка трояна.

Dr.Web Katana быстро определяет вредоносную активность загруженной программы и предлагает заблокировать опасные изменения. Однако к этому моменту троянец уже получил частичный контроль над системой и вызвал ошибку в работе «Проводника».

Через несколько секунд рабочий стол был полностью изменён троянцем. Появились новые ярлыки и активные компоненты навязчивой рекламы. Без нашего участия установлен и назначен браузером по умолчанию UC Browser. В систему принудительно установлены два псевдоантивируса, изменён файл hosts. Всплывающие порнобаннеры приводить не будем, нам они показались скучными.

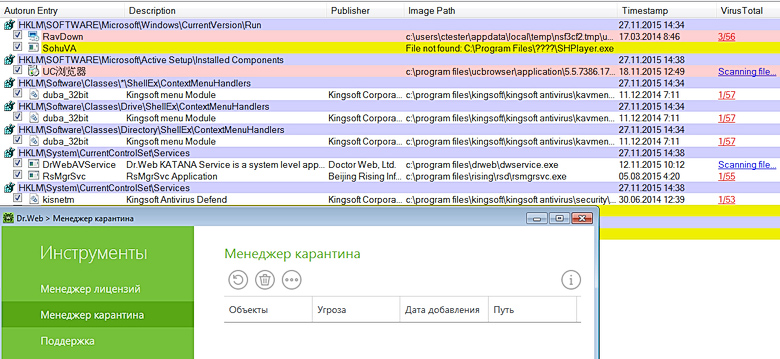

Секции автозапуска в реестре наполнились записями о загрузке троянцев и adware-модулей. Множество других отсутствует на этом скриншоте, так как ни один из сканеров сервиса VirusTotal их пока не распознаёт. Эти компоненты работают как системные службы и блокируют попытки удаления загруженных вредоносных программ.

После заражения загрузка антивирусных утилит из интернета и их запуск со сменных носителей блокируются активными троянами, список которых растянулся на половину диспетчера задач, но это только верхушка айсберга. Скрытых компонентов гораздо больше.

Для большинства пользователей вариант остаётся только один – выполнять лечение с загрузочного носителя и вручную удалять те вредоносные компоненты, которые пока не распознают антивирусы. Мы же попробовали противостоять в эксперименте активному заражению с помощью дополнительных утилит.

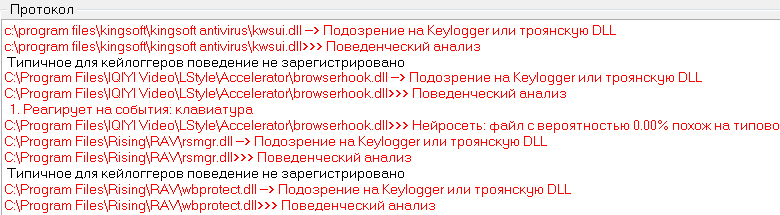

Фрагмент отчёта AVZ.

Средства анализа системы в бесплатной программе AVZ помогают выявить вредоносные компоненты, а другая freeware утилита Unlocker позволяет обойти средства самозащиты троянов и выгружать активные вредоносные процессы, разблокируя контролируемые ими файлы. После выгрузки из памяти и удаления нескольких десятков троянских модулей вручную нам удаётся запустить Dr.Web CureIt!

DrWeb CureIt удалось запустить в заражённой системе.

Чего вы ждёте от антивирусной программы? Скорее всего, надёжной защиты от вирусов. Но как определить, надёжна ли программа? Иными словами, какой антивирус выбрать? Чтобы вы не ломали голову над этим вопросом, мы предлагаем вам простую схему, благодаря которой вы сможете найти для себя подходящий сервис.

Уточните принцип работы

Чтобы понять, подходит вам антивирус или нет, советуем обратить внимание на принцип работы того или иного продукта. Что мы имеем в виду? Речь идёт о двух типах антивирусных программ. У одних есть свои базы данных вирусов. С их помощью они и определяют вредоносные файлы и программы в вашей системе во время сканирования. Другие антивирусы (несигнатурные) не имеют баз данных. Они анализируют то, как ведут себя те или иные программы и на основании этой информации решают, относятся они к вирусам или нет.

У первого типа антивирусных программ есть ряд недостатков. В случае с базами данных вам придётся обновлять антивирус довольно часто. Если вы не сделаете этого, информация устареет, и программа просто не распознает “молодой” вирус, которого нет в её “чёрных списках”. Вот почему при длительном отсутствии интернета такие антивирусы не будут эффективно защищать вашу систему. Другим недостатком является тот факт, что даже при регулярном обновлении баз данных сервис не распознает только что появившийся вирус, поскольку его тоже нет в списке. Кроме того, объёмные базы могут занимать много места в вашей системе и замедлять её работу.

Найдите мобильные приложения

Если вы хотите защитить не только свой ПК, но и смартфон, обращайте внимание на то, какие мобильные приложения есть у антивирусов. Вас, в первую очередь, должно интересовать наличие клиента как такового, а также версии для нужной вам операционной системы (например, Android). Далеко не все провайдеры смогут предложить именно то, что вам необходимо.

У Malware и ESET NOD32 есть мобильные приложения только для Android. Обладателям iOS придётся обращаться к таким провайдерам, как Kaspersky, Dr.Web и Avast. В более экстраординарных случаях, например, при наличии устройства BlackBerry, поможет только Dr.Web.

Оцените безопасность

Провайдер, который так тесно связан со сферой безопасности, должен иметь безупречную репутацию. Вот почему мы рекомендуем вам побольше узнать о сервисах, которым вы хотите доверить свой компьютер.

Во-первых, большую роль играет то, как провайдер взаимодействует со своими пользователями. Понять это можно по тем или иным функциям, которые предусматривает антивирус. Например, Касперский и Avast по умолчанию отправляют любые ваши файлы, показавшиеся им подозрительными, в облачный сервис провайдера. Иными словами, они могут получить содержимое вашего компьютера под предлогом вашей защиты. Если вы не предполагали такого тесного взаимодействия, вам лучше знать об этом заранее.

Во-вторых, на оценку безопасности может повлиять репутация самой компании-провайдера. Испортить её могут скандалы, связанные с утечкой информации. Так, например, “прославились” Kaspersky и Dr.Web. А ESET NOD32, хоть официально и не упускал пользовательские данные, всё же успешно взломал хакер. Доверять таким провайдерам, на наш взгляд, не так просто.

Сравните цены

Антивирусы отличаются и ценовой политикой. Вот почему ваш выбор будет зависеть от того, на какую сумму вы рассчитываете. Так, стоит обратить внимание не только на разницу в цене, но и на наличие бесплатной версии. Во втором случае речь идёт не только о полностью бесплатных тарифах, но и о пробных версиях платных.

Как правило, полностью бесплатные версии отличаются урезанным функционалом. Однако если вам достаточно минимальных возможностей или вы хотите сэкономить, ищите антивирусы, за которые не нужно платить. К ним относятся, например, Kaspersky, Avast и Malware.

Если же вы готовы расстаться с деньгами, но не знаете, какой из платных тарифов выбрать, советуем воспользоваться бесплатной тестовой версией. Обычно она действует в течение месяца, однако срок зависит от провайдера. Так, меньше всего времени вам дадут на то, чтобы попробовать Malware Premium для ПК. При этом, целых 3 месяца вы сможете пользоваться Dr.Web Security Space.

Напоследок: так какой антивирус выбрать?

Итак, на вопрос “Какой антивирус выбрать” помогут ответить такие критерии, как принцип работы, безопасность, мобильные приложения и цены. Обращайте на них внимание, и вы сможете выбрать именно тот сервис, который вам нужен. Подробнее об антивирусах читайте в наших обзорах. Также у нас вы можете сравнить и скачать их.

Вам также могут быть интересны эти статьи:

Плюсы и минусы ESET NOD32

Плюсы и минусы Dr.Web

Компания Dr.Web (Доктор Веб) официально выпустила свой продукт в 1994-м году. На тот момент существовало не так много антивирусов, которые были способны эффективно обезвреживать вирусы. Но антивирус от Dr.Web был не просто эффективным, а даже революционным, так как мог бороться с полиформными вирусами. Сегодня сервис - ещё и рекордсмен по количеству операционных систем, однако и у него есть недостатки. Какие же плюсы и минусы Dr.Web стоит отметить?

Плюсы и минусы Avast

Dr.Web KATANA — это целый комплекс антивирусных технологий Dr.Web нового поколения, предназначенный для защиты на опережение. Он оградит от тех угроз, которые еще не известны вашему антивирусу.

- Самый легкий несигнатурный антивирус для серверов любого типа Windows 2019/2016/2012 R2/2012/2008 R2/2008 (64-битные системы), 2008/ 2003 SP1 (32-битные системы)

- Не конфликтует с антивирусами других производителей

Готов к работе

Не требует никакой настройки и начинает эффективно действовать сразу после установки.

Гибкий

Набор предустановленных сценариев защиты и возможности тонкой настройки позволяют всесторонне контролировать процесс защиты, адаптируя его под нужды пользователя.

Автономный

Dr.Web KATANA защищает даже без доступа ПК к Интернету.

Универсальный

Защищает широчайший спектр ОС Windows — от Windows XP до Windows 10. Подробнее

Системные требования находятся в документации.

Все преимущества

Всевидящий — нейтрализует новейшие, еще неизвестные вашему антивирусу угрозыЕжедневно на анализ в антивирусную лабораторию поступает несколько сотен тысяч образцов программ. В вирусную базу ежедневно добавляются десятки тысяч записей. Это – те угрозы, о которых вирусным аналитикам уже известно и для которых разработаны механизмы противодействия. Однако наибольшую выгоду преступникам приносят программы, еще не попавшие на анализ специалистам по информационной безопасности.

Dr.Web KATANA защищает от действий новейших, наиболее опасных сегодня вредоносных программ, разработанных с расчетом на необнаружение традиционными сигнатурными и эвристическими механизмами. Эти программы еще не поступили на анализ в антивирусную лабораторию, а значит, не известны вирусной базе на момент проникновения в систему. К ним относятся новейшие вымогатели-шифровальщики, инжекторы, троянцы-блокировщики, а также угрозы, использующие уязвимости «нулевого дня».

Dr.Web KATANA обеспечивает безопасность практически с момента запуска операционной системы — он начинает защищать еще до завершения загрузки традиционного сигнатурного антивируса!

Постоянное совершенствование вредоносных программ и рост их числа влекут за собой расширение функционала средств защиты, которые в ожидании атаки работают непрерывно. Это часто замедляет работу компьютера, вызывает недовольство пользователей, которые порой предпочитают отключить антивирусную защиту в угоду «быстродействию». Существенно усиливая защиту компьютера, Dr.Web KATANA практически не потребляет ресурсов системы.

Dr.Web KATANA пресекает действия активных вредоносных программ, не замедляя при этом работу компьютера.

Молниеносный — на лету анализирует поведение угроз и немедленно пресекает вредоносные сценарии и процессы, которые не успел распознать ваш антивирус.

Защита Dr.Web KATANA основана на несигнатурных методах поиска и нейтрализации вредоносных программ и облачных технологиях защиты. Продукт анализирует и контролирует все процессы системы, по характерному поведению выявляет вредоносные и блокирует их.

Традиционные поведенческие анализаторы основываются на правилах поведения легитимных программ, жестко прописанные в базе знаний. Такие правила известны и злоумышленникам. Dr.Web KATANA действует иначе – продукт анализирует поведение каждой запущенной программы «на лету» и молниеносно принимает необходимые меры по нейтрализации угрозы.

Обычные поведенческие анализаторы контролируют обращения вредоносных программ к различным ресурсам системы. Но что делать, если вредоносная программа, внедрившись в браузер, не обращается к системе, а просто модифицирует, например, окно взаимодействия с вашим банком?

Dr.Web KATANA отслеживает активность вредоносных программ внутри процессов — таким образом, попытки похищения конфиденциальной информации или перевода денег с вашего счета будут своевременно пресечены!

Когда нужны два антивируса — традиционный и несигнатурный?

- Когда основной антивирус пропускает угрозы

- Когда основной антивирус нельзя часто обновлять

- Когда ПК долго находится вне зоны доступа к Интернету

- Когда ПК находится в изолированной сети, обновления в которую доставляются редко

Совместимость

Разработчиками Dr.Web KATANA подтверждена совместимость с продуктами TrendMicro, Symantec, Kaspersky, McAfee, ESET и др.

Профили защиты

- Создавайте через профили на вкладке «Защита» гибкие правила для доверенных приложений, чтобы избежать конфликтов ПО при работе Dr.Web KATANA. Каждый профиль может содержать конкретные ограничения по доступу программ к ресурсам.

- Различные программы требуют для своей работы доступ к самым разным ресурсам. Настраивайте параметры контроля защиты Dr.Web для конкретного приложения так, чтобы оно получало доступ только к определенным ресурсам, что может спасти систему в случае заражения этого приложения.

Оптимальный

Установлен по умолчанию. В этом режиме защищены только те ветки реестра, которые используются вредоносными программами и которые можно заблокировать (запретить их изменение) — без значительной нагрузки на ресурсы компьютера.

Средний

При повышенной опасности заражения уровень защиты можно увеличить до Среднего.

Параноидальный

Для полного контроля доступа к критическим объектам Windows уровень защиты можно поднять до Параноидального. Этим обеспечивается дополнительная безопасность системы на случай действий вредоносного ПО, еще не известного вирусной базе Dr.Web. Но одновременно возрастает и риск возникновения конфликтов между запретами превентивной защиты и потребностями запущенных приложений.

Возможности

Функциональные возможности

- Защищает критически важные участки системы от модификаций вредоносными программами.

- Выявляет и прекращает вредоносные, подозрительные или ненадежные сценарии и процессы.

- Распознает нежелательные изменения файлов, отслеживая работу всех процессов в системе в поисках действий, характерных для поведения вредоносных программ (например, троянцев-вымогателей), не позволяя опасным объектам внедриться в процессы других программ.

- Обнаруживает и нейтрализует новейшие, еще не известные вирусной базе Dr.Web угрозы: троянцев-вымогателей (шифровальщиков), инжекторы, удаленно управляемые вредоносные объекты (распространяемые для организации ботнетов и шпионажа), а также вирусные упаковщики.

- Защищает от эксплойтов — вредоносных объектов, пытающихся для проникновения в систему использовать уязвимости, в том числе еще не известные никому, кроме вирусописателей (т. н. уязвимости «нулевого дня»). При обнаружении попытки проникновения через уязвимость Dr.Web KATANA принудительно завершает процесс атакуемой программы.

Неуязвимых систем не существует!

Разработчики ПО стараются оперативно выпускать «заплаты» к известным уязвимостям. Например, компания Microsoft достаточно часто выпускает обновления безопасности. Но часть из них пользователи устанавливают с большим запозданием (или не устанавливают вовсе), что стимулирует злоумышленников как на поиск все новых уязвимостей, так и на использование уже известных, но не закрытых на стороне потенциальных жертв.

Сегодня одним из наиболее популярных способов проникновения вредоносных программы в систему стала установка под видом полезного ПО дополнительных приложений.

Читайте также: