Обнаружена атака путем подделки записей кэша dns

Обновлено: 03.07.2024

Во время DNS-спуфинга происходит изменение записей на DNS сервере с целью перенаправления трафика. DNS-спуфинг может выполняться через прямую атаку на сервер (о чем мы и поговорим в этой статье) или посредством атаки типа «человек посередине», специально заточенной под DNS-трафик.

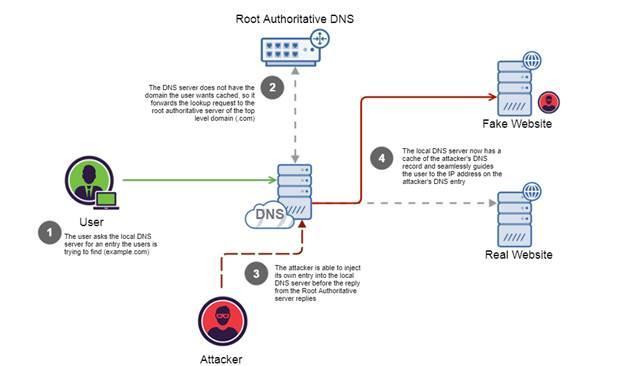

Подмена DNS кэша основана на эксплуатации схемы DNS коммуникации. Когда DNS сервер пытается выполнить поиск в домене, то перенаправляет запрос в корневой уполномоченный сервер и итеративно продвигается по цепочке DNS-серверов пока не достигнет уполномоченного сервера в домене. Поскольку локальный DNS-сервер не знает, какой сервер принадлежит какому домену, и не знает полный путь до каждого уполномоченного сервера, то принимает ответы на свои запросы откуда угодно, пока ответ соответствует запросу и нужному формату.

Злоумышленник может эксплуатировать эту схему и подменить ответ актуального уполномоченного DNS-сервера на запрос локального сервера. Таким образом, локальный DNS-сервер будет использовать DNS-записи злоумышленника вместо ответа уполномоченного сервера. Из-за архитектуры DNS локальный сервер не может отличить поддельный ответ от настоящего.

Ситуация усугубляется еще больше, поскольку DNS-сервера кэшируют запросы, отсылаемые между собой, в целях экономии времени на запросы к уполномоченным серверам каждый раз при запросе домена. Здесь возникаете еще одна проблема. Если злоумышленник сможет подменить ответ уполномоченного DNS-сервера, тогда записи, используемые злоумышленником, закэшируются локальным DNS-сервером, и остальным пользователям этого локального сервера будут отдаваться поддельные записи. В итоге все пользователи данного локального сервера будут перенаправляться на сайт злоумышленника.

Рисунок 1: Схема отравления DNS-кэша

Примеры отравления DNS-кэша

Подделка слепого ответа через атаку «дней рождения»

В протоколе DNS не предусмотрено подтверждение подлинности ответа на рекурсивные итеративные запросы. Проверяется только 16-битный идентификатор транзакции, IP-адрес источника и целевой порт, присутствующие в ответе. До 2008 года все DNS-резольверы использовали фиксированный порт 53. Таким образом, кроме идентификатора транзакции, вся информация, нуждающаяся в подделке во время ответа, была предсказуема. Атаки на DNS, эксплуатирующие эту слабость, были основаны на «парадоксе дней рождения». В среднем требовалось 256 попыток (два в восьмой степени) на угадывания идентификатора транзакции. Для успешной реализации атаки поддельный DNS-ответ должен поступить на целевой резольвер перед легитимным ответом. Если легитимный ответ поступит первым, то будет закэширован и до истечения времени TTL резольвер не будет отправлять запрос с тем же самым именем домена. Таким образом, злоумышленник не сможет отравить кэш для этого домена в течение времени TTL.

Эксплоит Каминского

Перехват трафика

Многие идеи по повышению безопасности DNS связаны с рандомизацией исходного порта, например, кодирование по алгоритму 0x20 XOR или WSEC-DNS в зависимости от ассиметричной доступности компонентов, используемых для аутентификации. Другими словами, эти меры безопасности основываются на неопределенности, а не конфиденциальности при помощи аутентификации или криптографии. Эти техники направлены на защиту от слепых атак, описанных выше. Однако при использовании данных методов DNS остается уязвимым к тривиальным атакам, связанным с компрометированием серверов и сетевыми перехватчиками, для выяснения нужной информации и последующей реализации атак, описанных выше. В этом случае слепое угадывание уже не требуется. Даже в средах, где используются коммутаторы, техники типа ARP poisoning и другие схожие методы могут использоваться для перенаправление всех пакетов в нужное место для выяснения необходимой информации и обхода методов, связанных с рандомизацией и неопределенностью.

Защита от отправления DNS-кэша

Решение – внедрить верификацию и аутентификацию под названием DNS Secure или DNSSEC . В этом протоколе создается уникальная криптографическая сигнатура, хранимая вместе с DNS-записями. Впоследствии эта сигнатура используется DNS-резольвером для проверки подлинности ответа и записи. Кроме того, эта схема используется для создания достоверной цепочки от TLD до зоны уполномоченного домена и безопасности преобразования DNS имен.

Несмотря на очевидные преимущества DNSSEC внедряется довольно медленно, и многие не очень популярные TLD до сих пор не внедрили меры безопасности на базе DNSSEC. Главная проблема – сложность установки DNSSEC и необходимость в модернизации оборудования для работы с новым протоколом. Кроме того, вследствие устаревания и утраты актуальности большинства атак, связанных со спуфингом DNS, задача по внедрению DNSSEC не является приоритетной и обычно происходит в тот момент, когда приходит время менять оборудование.

Всем привет. Стоит Антивирус Eset Nod 32

уже неделю выдаёт ошибку: "Обнаружена атака путем подделки записей кэша DNS "

Что это значит, как с этим бороться? На вирусы проверял, ИХ НЕТ!

и это, наверно, влияет на скорость интернета, стоит интернет турбо, а грузит как на сотке ;))

23.12.2012 16:10:28 Обнаружена атака путем подделки записей кэша DNS 192.168.1.1:53 192.168.1.2:62736 UDP

23.12.2012 15:28:02 Обнаружена атака путем подделки записей кэша DNS 192.168.1.1:53 192.168.1.2:58729 UDP

23.12.2012 4:40:03 Обнаружена атака путем подделки записей кэша DNS 192.168.1.1:53 192.168.1.3:49905 UDP

22.12.2012 3:13:22 Обнаружена атака путем подделки записей кэша DNS 192.168.1.1:53 192.168.1.2:55517 UDP

20.12.2012 8:16:47 Обнаружена атака путем подделки записей кэша DNS 192.168.1.1:53 192.168.1.2:55088 UDP

19.12.2012 22:51:39 Обнаружена атака путем подделки записей кэша DNS 192.168.1.1:53 192.168.1.4:56745 UDP

когда ты вводишь имя сайта, твоему компу прежде чем соединится с сайтом, нужно узнать айпи сайта по его имени, это делается через ДНС систему. Чтобы каждый раз не узнавать айпи сайта браузер кеширует (сохраняет) сопоставление "имя сайта" - "айпи сайта". Поэтому современные браузеры быстрее работают. Но не только за счет этого, они также кешируют сайт сам. Но не суть) )

Что может случится при подмене айпи в кеше? Допустим ты вводишь имя сайта, браузер нашел айпи сайта и сохранил его у себя в КЭШе. Вирус взял да подменил у тебя эти записи в КЭШЕ. Потом ты повторно вводишь имя сайта в браузере. Он начинает сначала искать у себя в КЕШЕ айпи сайта. Он его находит но там айпи другой, "подмененный". И зайдешь на совсем другой сайт ( возможно даже с таким же оформлением) . Введешь там свои данные пароли, и благополучно отдашь их злоумышленникам) )

А то что ругается NOD. я не спец в нем, возможно тебе нужно настроить его так чтобы при такой угрозе он исправлял или блокировал такого рода взломы, а не информировал.

Автор: Christopher Makarem

Во время DNS-спуфинга происходит изменение записей на DNS сервере с целью перенаправления трафика. DNS-спуфинг может выполняться через прямую атаку на сервер (о чем мы и поговорим в этой статье) или посредством атаки типа «человек посередине», специально заточенной под DNS-трафик.

Подмена DNS кэша основана на эксплуатации схемы DNS коммуникации. Когда DNS сервер пытается выполнить поиск в домене, то перенаправляет запрос в корневой уполномоченный сервер и итеративно продвигается по цепочке DNS-серверов пока не достигнет уполномоченного сервера в домене. Поскольку локальный DNS-сервер не знает, какой сервер принадлежит какому домену, и не знает полный путь до каждого уполномоченного сервера, то принимает ответы на свои запросы откуда угодно, пока ответ соответствует запросу и нужному формату.

Злоумышленник может эксплуатировать эту схему и подменить ответ актуального уполномоченного DNS-сервера на запрос локального сервера. Таким образом, локальный DNS-сервер будет использовать DNS-записи злоумышленника вместо ответа уполномоченного сервера. Из-за архитектуры DNS локальный сервер не может отличить поддельный ответ от настоящего.

Ситуация усугубляется еще больше, поскольку DNS-сервера кэшируют запросы, отсылаемые между собой, в целях экономии времени на запросы к уполномоченным серверам каждый раз при запросе домена. Здесь возникаете еще одна проблема. Если злоумышленник сможет подменить ответ уполномоченного DNS-сервера, тогда записи, используемые злоумышленником, закэшируются локальным DNS-сервером, и остальным пользователям этого локального сервера будут отдаваться поддельные записи. В итоге все пользователи данного локального сервера будут перенаправляться на сайт злоумышленника.

Рисунок 1: Схема отравления DNS-кэша

Примеры отравления DNS-кэша

Подделка слепого ответа через атаку «дней рождения»

В протоколе DNS не предусмотрено подтверждение подлинности ответа на рекурсивные итеративные запросы. Проверяется только 16-битный идентификатор транзакции, IP-адрес источника и целевой порт, присутствующие в ответе. До 2008 года все DNS-резольверы использовали фиксированный порт 53. Таким образом, кроме идентификатора транзакции, вся информация, нуждающаяся в подделке во время ответа, была предсказуема. Атаки на DNS, эксплуатирующие эту слабость, были основаны на «парадоксе дней рождения». В среднем требовалось 256 попыток (два в восьмой степени) на угадывания идентификатора транзакции. Для успешной реализации атаки поддельный DNS-ответ должен поступить на целевой резольвер перед легитимным ответом. Если легитимный ответ поступит первым, то будет закэширован и до истечения времени TTL резольвер не будет отправлять запрос с тем же самым именем домена. Таким образом, злоумышленник не сможет отравить кэш для этого домена в течение времени TTL.

Эксплоит Каминского

Перехват трафика

Многие идеи по повышению безопасности DNS связаны с рандомизацией исходного порта, например, кодирование по алгоритму 0x20 XOR или WSEC-DNS в зависимости от ассиметричной доступности компонентов, используемых для аутентификации. Другими словами, эти меры безопасности основываются на неопределенности, а не конфиденциальности при помощи аутентификации или криптографии. Эти техники направлены на защиту от слепых атак, описанных выше. Однако при использовании данных методов DNS остается уязвимым к тривиальным атакам, связанным с компрометированием серверов и сетевыми перехватчиками, для выяснения нужной информации и последующей реализации атак, описанных выше. В этом случае слепое угадывание уже не требуется. Даже в средах, где используются коммутаторы, техники типа ARP poisoning и другие схожие методы могут использоваться для перенаправление всех пакетов в нужное место для выяснения необходимой информации и обхода методов, связанных с рандомизацией и неопределенностью.

Защита от отправления DNS-кэша

DNSSEC

Решение – внедрить верификацию и аутентификацию под названием DNS Secure или DNSSEC. В этом протоколе создается уникальная криптографическая сигнатура, хранимая вместе с DNS-записями. Впоследствии эта сигнатура используется DNS-резольвером для проверки подлинности ответа и записи. Кроме того, эта схема используется для создания достоверной цепочки от TLD до зоны уполномоченного домена и безопасности преобразования DNS имен.

Несмотря на очевидные преимущества DNSSEC внедряется довольно медленно, и многие не очень популярные TLD до сих пор не внедрили меры безопасности на базе DNSSEC. Главная проблема – сложность установки DNSSEC и необходимость в модернизации оборудования для работы с новым протоколом. Кроме того, вследствие устаревания и утраты актуальности большинства атак, связанных со спуфингом DNS, задача по внедрению DNSSEC не является приоритетной и обычно происходит в тот момент, когда приходит время менять оборудование.

Массаж гинекологический - эффект фантастический?

Ирина Широкова опубликовал(а) статью в Гинекология, 19 сентября 2019

Вы слышали о такой медицинской процедуре, как гинекологический массаж? Вполне обыденным считается массировать больные мышцы головы, ног, спины. Казалось бы, вполне логично прибегать к массажу и при "женских" болях, ведь в половых органах также присутствует мышечная ткань.

Рекомендовано

АМГ - антимюллеров гормон

Софья Соколова опубликовал(а) статью в Анализы и обследования, 22 сентября 2019

Биологические часы не стоят. Фертильность женщины (ее способность к зачатию) уменьшается с возрастом. Гормон антимюллера считается индикатором женской фертильности.

Рекомендовано

Популярные темы

Автор: КрябраКорябра

Создана 14 часов назад

Автор: abyrvalg

Создана 23 часа назад

Автор: Tamarushka

Создана 21 час назад

Автор: @КСЮ@

Создана 19 часов назад

Автор: Доня21

Создана 17 часов назад

Автор: _Clever_

Создана 20 часов назад

Автор: NskMsk

Создана 20 часов назад

Автор: La Belle

Создана 13 часов назад

Автор: ЛесяяУ

Создана 11 часов назад

Автор: belosnechka

Создана 21 час назад

О сайте

BabyPlan.ru - уже более 10 лет, наш сайт является надежным путеводителем в сфере планирования беременности, базальной температуры и общения по ПДР. "Бебиплан" или "бэбиплан" - так нас называют в сети. Подробней..Быстрые ссылки

Популярные разделы

Материалы, размещенные на нашем сайте, носят информационный характер и предназначены для образовательных целей. Пожалуйста не используйте их в качестве медицинских рекомендаций. Определение диагноза и выбор методики лечения остается исключительной прерогативой вашего лечащего врача!

Читайте также: